個人網銀SSL/TLS協議的握手數據分析

唐屹+王志雙

摘要:建立在SSL/TLS協議基礎上的HTTPS協議是現代電子商務和電子政務的基礎,其安全性取決于客戶端和服務器端的SSL/TLS配置。通過分析網絡蹤跡和掃描數據,研究了上百家個人網銀的HTTPS配置情況,探討了其中的不足,定義了檢測規則,對可能造成安全隱患的SSL/TLS協議及相應的加密套件產生報警日志,采取相應的應對措施。

關鍵詞:網銀安全;HTTPS;加密套件;檢測規則

DOIDOI:10.11907/rjdk.162787

中圖分類號:TP391

文獻標識碼:A 文章編號:1672-7800(2017)006-0159-04

0 引言

HTTP 協議采用明文傳輸信息,存在信息竊聽、信息篡改和信息劫持的風險,建立在SSL/TLS基礎上的HTTPS(Secure Hypertext Transfer Protocol,安全超文本傳輸協議),則在不安全的網絡上創建安全信道,支持身份驗證、信息加密和完整性校驗功能,構成現代電子商務、電子政務的應用基礎,使得大規模互聯網商務運用成為可能。因此,HTTPS的安全問題一直受到網絡攻防雙方的關注。

與HTTPS相關的安全問題不斷涌現,例如心臟滴血、SSLv3 Poodle漏洞等[1-2],即使是密碼算法,如RC4、MD5、SHA1等也面臨威脅[3-5],而為了保持向后兼容性,低版本的SSL/TLS協議依然在服務器或瀏覽器端得到支持,使得HTTPS應用面臨中間人攻擊,存在隱私泄漏威脅。

本文利用瀏覽器和蹤跡數據分析了網銀的HTTPS部署情況,通過掃描分析網銀HTTPS的配置狀況,發現個人網銀部署存在一些可能的安全風險。

1 SSL/TLS協議與數字證書

1.1 SSL/TLS 協議

SSL協議由NetScape公司設計研發,1996年問世的SSL 3.0版本得到大規模應用,然而,2014年出現的POODLE 攻擊威脅了SSL 3.0中所有CBC工作模式下的分組密碼算法[2],而唯一的流密碼算法 RC4也被證實在SSL 3.0中受到威脅[3],2015年的RFC 7568將其列入不安全而建議不使用[6]。

作為SSL的升級版,TLS由互聯網標準化組織ISOC負責維護,1999年發布1.0版,2006年和2008年分別發布TLS 1.1版和TLS 1.2版,而TLS 1.3版依然在修訂中。

1.2 SSL握手協議

SSL握手協議是SSL協議的兩個組成協議之一,協議允許客戶與服務器相互認證,在應用程序通信前協商加密算法和加密密鑰。握手協議基本流程如下[7]:①客戶端發出ClientHello消息,請求建立SSL/TLS連接,并將其所支持的SSL/TLS版本以及加密套件列表發送給服務器;②服務器返回ServerHello消息,確定所采用的SSL/TLS版本并從加密套件列表中選擇一種加密套件,將它和一份服務器證書發送給客戶端;③客戶端對服務器證書進行驗證;產生pre_master_secret的隨機串,并使用服務器的公鑰加密并將加密后的信息發送給服務器;④客戶端與服務器端根據pre_master_secret以及客戶端與服務器的隨機數值獨立計算并加密。

握手協議的信息流是明文傳輸的,可以通過簡單的嗅探獲取握手協議協商的加密套件及服務器端的數字證書。

1.3 SSL/TLS安全威脅

與SSL/TLS 相關的安全威脅包括以下幾類:

(1) 弱密碼算法、短密鑰和偽隨機數問題。在消息摘要算法應用方面,SSL/TLS仍然支持被認為不安全的MD5算法,已有研究表明該消息摘要算法僅用220.96的算法復雜度就可以找到碰撞,該攻擊在普通計算機上運行也只需要很短的時間[4];在數據加密傳輸算法應用方面,加密套件中仍然使用RC4、3DES 等算法,RC4算法容易受到區分攻擊、弱密鑰攻擊和錯誤引入攻擊,被認為是一種不安全的加密算法[3],3DES算法只用80位密鑰長度的安全性[8],低于目前最低的128位密鑰安全長度。

(2) 密文分析攻擊。利用密碼分組鏈(CBC)初始化向量構造的 BEAST 攻擊[9]、利用壓縮選項構造的 CRIME攻擊等[10],攻擊者通過對密文的分析獲取用戶的Cookie值。

(3) 協議或密碼降級攻擊。主動攻擊者可以在協議協商過程中讓客戶端和服務器選擇最弱的密碼算法或最低的協議版本進行攻擊[2,11],一旦攻擊成功,攻擊者就可利用弱密鑰算法或低版本協議漏洞發起進一步攻擊。

(4) 數字證書問題。數字證書在SSL/TLS中常用來驗證服務器。已有研究表明MD5簽名的證書不安全[4],SHA1證書也面臨嚴峻的安全考驗,谷歌已發文稱該算法的攻擊成本越來越低,在數字證書中使用存在安全隱患,該算法已逐步進入淘汰狀態[12],現正力推SHA2證書以取代現有的SHA1證書。個人網銀采用驗證證書(EV證書)不僅可以驗證網頁,還可以驗證網頁所對應的管理機構,有助于抵御網頁的語義攻擊[13]。

2 配置數據收集與分析

2.1 基本數據收集分析

為收集個人網銀HTTPS配置信息,依據銀監會網站提供的大型商業銀行、股份制商業銀行以及城市商業銀行列表,依次訪問這些銀行的個人網上銀行登錄界面,通過對瀏覽器提供的信息和Wireshark捕獲數據包進行分析,得到該銀行的個人網銀使用的數字證書情況、SSL/TLS協議版本、協商出的加密套件等信息。表1列舉了截止2016年11月30日所收集的146家銀行(5家大型商業銀行、12家股份制商業銀行、129家城市商業銀行)的HTTPS基本配置情況。

2.1.1 數字證書應用狀況及安全性分析

從證書類型來看,普通證書和EV證書各占50%。一般認為EV證書在驗證網頁的同時,也對網頁所屬的機構進行了認證,所以安全性更高,有助于抵御針對HTTPS的語意攻擊[13]。目前安全性更高的EV證書在個人網銀中使用率并不是很高,而網上銀行對安全等級要求較高,銀行應盡快部署安全性更高的EV證書,以增加抵抗HTTPS語義攻擊的能力,降低用戶誤入釣魚網站的風險。

從數據中發現有56家銀行的個人網銀數字證書簽名哈希算法為SHA1, 而SHA1算法存在安全隱患[12]。個人網上銀行對網絡安全的等級要求較高,使用這些存在安全隱患的數字證書勢必影響個人網銀的安全等級,應該逐步淘汰基于SHA1的數字證書,使用安全性更高的SHA256數字證書。

2.1.2 協議版本和加密套件的應用狀況及安全性分析

網銀服務器返回的SSL協議支持的版本包括SSL3.0、TLS1.0、TLS1.1和TLS1.2,其中SSL3.0版本不安全[2],谷歌和火狐等瀏覽器已經禁用,但IE9仍然支持。當用戶使用IE9瀏覽器訪問個人網銀時,攻擊者可使用POODLE攻擊發起降級攻擊[2],使客戶端和服務器端使用SSL3.0進行通信,從而利用SSL3.0的漏洞來獲取個人網銀用戶的Cookie等敏感信息。值得注意的是有6家銀行個人網銀測試時基于SSL 3.0的HTTPS連接,存在嚴重的安全隱患,相關銀行應盡快升級到TLS1.0或更高的版本。

多數網銀的加密套件采用CBC模式的分組密碼算法,攻擊者可能針對這種CBC模式發起BEAST攻擊[9],對密文分析得出用戶的敏感信息。有部分銀行還在使用3DES算法和RC4算法。3DES算法抵抗攻擊的密鑰長度不足[8],RC4是一種不安全的密碼算法[3],采用這些加密算法進行通信可能會破解;大多數銀行使用消息摘要算法為MD5或SHA1的加密套件, MD5算法的碰撞攻擊在普通計算機上很容易實現[4],個人網銀使用消息摘要算法為MD5的加密套件存在很大的安全隱患。SHA1算法的攻擊成本很低[5],應該選用消息摘要算法為SHA256或SHA384的加密套件。

2.2 nmap掃描分析

為進一步了解個人網銀服務器配置的加密套件、數字證書以及Poodle漏洞情況,利用nmap工具對個人網銀相關的443端口進行掃描,掃描語句為:

nmap --script ssl-cert,ssl-enum-ciphers,ssl-poodle -p 443 <網銀URL>

nmap通過不斷重復的SSL/TLS連接,測試服務器對新的加密套件接受情況并記錄,同時依據所采用的加密套件安全性,進行由A至F評分,其中A表示安全程度最高,F表示安全程度最低。

使用nmap掃描器掃描了110個網銀入口的443端口(包含5個大型商業銀行、12個股份制商業銀行以及93個城市商業銀行),結果如下:①網銀采用F類的加密套件12套次,E類加密套件36套次,D類加密套件43套次;②支持SSL3.0的網銀入口53個;③存在疑似CVE-2014-3566的POODLE攻擊漏洞加密套件(SSLv3下的CBC加密工作模式)53套次;④使用不安全的MD5哈希函數的加密套件88套次。

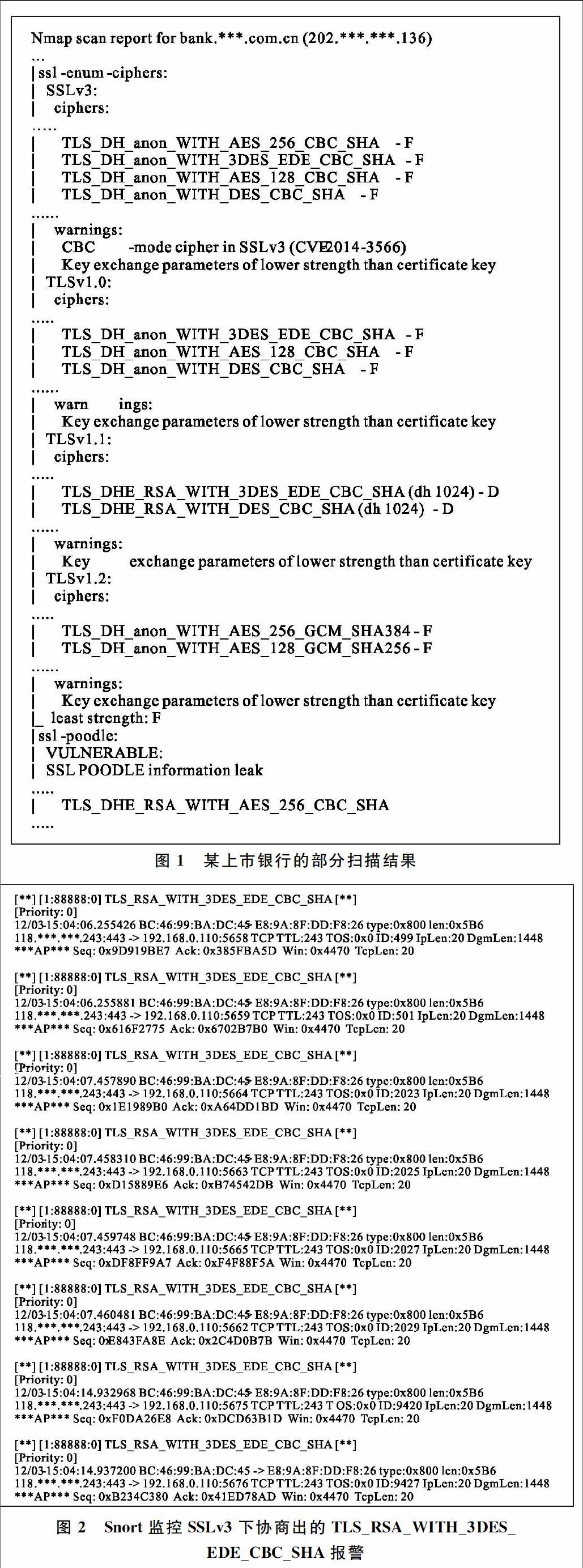

掃描結果表明,部分銀行的HTTPS配置存在安全隱患,如安全程度低的加密套件、SSL3.0支持、不安全的哈希函數使用等[2-4,8]。圖1顯示一著名上市銀行的個人網銀服務掃描結果,發現該服務器支持現有的SSL3.0、TLS1.0、TLS1.1和TLS1.2協議,然而除了TLS1.1外,均支持匿名的DH算法。由于該加密套件不支持身份驗證,因此采用這些支持匿名DH套件組合時,可能導致中間人攻擊。同時,可支持的加密套件包括了不安全的56位DES算法,增加了黑客破解通信的機會。

3 對策

網銀HTTPS存在的主要威脅為協議或密碼的降級攻擊,尤其是SSLv3協議存在很大的安全隱患[2],建議瀏覽器禁用SSLv3協議,但這有可能影響用戶選擇。

利用入侵檢測系統進行檢測報警,可以幫助安全管理員進行更細致的分析。例如,可針對SSLv3下可能引發POODLE攻擊的加密套件進行額外檢測, Snort規則如下:

依據這條規則,對某銀行的個人網銀進行了測試,使用IE瀏覽器訪問,開啟Wireshare進行對比檢測。結果表明,Snort檢測到了實驗中所有SSLv3下的加密套件TLS_RSA_WITH_3DES_EDE_CBC_SHA的8次SSL連接,如圖2所示(為保護隱私抹去了IP地址的中間兩位)。

4 結語

本文對個人網銀進行了實證分析。首先通過銀行的網址進入個人網銀頁面,通過瀏覽器顯示和Wireshark捕獲的網絡蹤跡對SSL/TLS握手信息進行分析;然后通過Nmap掃描工具對相應的服務器端口進行詳細掃描,發現部分網銀可能被利用的安全隱患,并據此設計了Snort檢測規則,提出了相應的解決方案。

參考文獻:

[1]CODENOMICON.The heartbleed bug[EB/OL].http://heartbleed.com/.

[2]BODO MLLER,THAI DUONG,KRZYSZTOF KOTOWICZ.This POODLE bites:exploiting the SSL 3.0 fallback[EB/OL].https://www.openssl.org/~bodo/ssl-poodle.pdf.

[3]侯整風,孟毛廣,朱曉玲,等.RC4 流密碼算法的分析與改進[J].計算機工程與應用,2015,51(24):97-101.

[4]TAO XIE,DENGGUO FENG.How to find weak input differences for md5 collision attacks[EB/OL].http://eprint.iacr.org/2009/223.pdf.

[5]BRUCE SCHNEIER.When will we see collisions for SHA-1 [EB/OL].https://www.schneier.com/blog/archives/2012/10/when_will_we_se.html.

[6]RFC 7568-2015.Deprecating secure sockets layer version 3.0[S].2015.

[7]RFC 5246-2008.The transport layer security (TLS) protocol version 1.2[S].2008.

[8]NIST.Recommendation for key management[EB/OL].http://csrc.nist.gov/publications/nistpubs/800-57/sp800-57-Part1-revised 2_Mar08-2007.pdf.

[9]THAI DUONG,JULIANO RIZZO.Here come the Ninjas[EB/OL].http://netifera.com/research/beast/beast_DRAFT_0621.pdf.

[10]THAI DUONG,JULIANO RIZZO.The CRIME attack[EB/OL].https://www.ekoparty.org/archive/2012/CRIME_ekoparty2012.pdf.

[11]STEVEN J FREAK.Another day,another serious SSL security hole[EB/OL].http://www.zdnet.com/article/freak-another-day-another-serious-ssl-security-hole/.

[12]CHRIS PALMER.Gradually sunsetting SHA-1[EB/OL].https://security.googleblog.com/2014/09/gradually-sunsetting-sha-1.html.

[13]GLOBALSIGN.Compare SSL certificates[EB/OL].https://www.globalsign.com/en/ssl/compare-ssl-certificates/.

(責任編輯:杜能鋼)

英文摘要Abstract:The HTTPS protocol which is based on SSL/TLS protocol is the basis of modern e-commerce and modem e- government,and its security depends on the SSL/TLS configurations of client and server.This work empirical studies the HTTPS protocols configurations of more than one hundred personal online banking by analyzing the network traffics and the data obtained from scan target servers port.It discusses the shortcomings of the HTTPS protocols configurations,and defines a kind of detection rule.This detection rule can generating warning logs,when using the SSL/TLS protocol and its corresponding cipher suite that may exists safety risks.

英文關鍵詞Key Words:Security of Online Banking; HTTPS; Cipher Suite; Detection Rule