基于軟件定義網絡的云平臺入侵防御方案設計與實現

池亞平,姜停停,戴楚屏,孫 尉

(1.北京電子科技學院 通信工程系,北京 100070; 2.西安電子科技大學 通信工程學院,西安 710071)

基于軟件定義網絡的云平臺入侵防御方案設計與實現

池亞平1,姜停停1*,戴楚屏2,孫 尉1

(1.北京電子科技學院 通信工程系,北京 100070; 2.西安電子科技大學 通信工程學院,西安 710071)

(*通信作者電子郵箱1445486148@qq.com)

針對傳統的入侵防御系統是串聯在網絡環境中,處理能力有限且易造成網絡擁塞的問題,面向云計算應用,設計了一種基于軟件定義網絡(SDN)的入侵防御方案。首先,在 OpenStack平臺中集成了SDN控制器。然后,利用控制器的可編程特性,設計了入侵檢測和控制器的聯動機制,實現了入侵防御功能。聯動機制實現原理是在入侵檢測系統檢測到入侵時把入侵信息傳給控制器,控制器下發安全策略到虛擬交換機,達到過濾入侵流量、動態阻止入侵行為的目的。最后,通過實驗將所提方案與傳統入侵防御方案相比較,對比分析結果表明,相比傳統方案能成功檢測85%入侵(攻擊速率為12 000 packet/s),所提方案的入侵檢測效率在90%以上(攻擊效率為40 000 packet/s),可以用于提高云環境下入侵防御的檢測效率。

云計算安全;入侵防御;軟件定義網絡;控制器

0 引言

云計算使得服務提供商以按需分配的方式為用戶提供具有高可用性和高擴展性的網絡、計算、存儲等IT資源,云計算不但能夠降低企業的IT成本,還能支持業務的及時創新,各行業加入云已成為一種趨勢[1]。近年來,計算、存儲的虛擬化技術取得了長足的發展,相比較而言,盡管網絡虛擬化也取得了諸多的發展,但仍然存在很多問題,如缺乏靈活性,對需求變化反應緩慢等。軟件定義網絡(Software Defined Network, SDN)是一數據層和控制層分離、軟件可編程的新興的網絡架構。它改變了傳統網絡的封閉式架構,可以從整個網絡層面對流量進行控制,提高了新業務的部署速度,節省了運營成本,為網絡虛擬化技術提供了全新的解決方案。因此,將SDN技術應用到云計算環境中是云計算的一種發展趨勢[2]。

云計算在為用戶提供方便的同時,也帶來了許多潛在的安全問題[3],如數據泄露、拒絕服務攻擊和云的濫用等。在對云環境的保護中,入侵防御技術是云安全保護體系的重要環節。針對云環境的入侵防御技術也得到了前人的廣泛探索。文獻[4]針對私有云提出了一種通過人工智能代理,把異常檢測方法和誤用檢測方法結合的混合入侵檢測方案,有效降低了系統漏報率。文獻[5]提出了一種虛擬機取證(Forensic Virtual Machine, FVM)方案,該方案通過貝葉斯分類器對不同類型的服務器用不同檢測方法進行檢測,提高了檢測效率。文獻[6]提出了一種基于設備的簽名算法,有效防止了云環境中的數據注入攻擊。

以上入侵防御方案都是把防御設備串聯在網絡環境中,需要實時捕獲網絡流量并進行檢測后才能轉發數據包,在云環境中網絡流量相對較大,而入侵防御系統處理能力有限,容易造成網絡擁塞現象[7]。SDN提供了一種將控制層和交換層分離的新型網絡架構,解決了傳統網絡靈活性差、業務部署效率低、業務適應緩慢等問題,利用SDN技術解決網絡安全問題是網絡安全發展的一種趨勢[8]。如何利用SDN技術部署入侵防御系統是近幾年的研究熱點。

文獻[9]提出了一種在控制器上集成數據采集模塊的方案,方案通過統計虛擬交換機轉發信息的方式檢測拒絕服務攻擊,通過控制器下發流表的方式動態阻止入侵,但此方案僅對拒絕服務攻擊有效;文獻[10]提出了一種在虛擬交換機中集成入侵檢測功能的方案。此方案根據入侵數據包的IP動態過濾入侵數據,但它違背了SDN控制和轉發分離的原則,在虛擬交換機上進行入侵檢測增加了虛擬交換機網絡時延;文獻[11]提出了一種通過移動目標防御技術修改虛擬機的身份標識來阻止入侵的方案,但此方案不能阻止惡意內部人員的攻擊;文獻[12]提出了一種在控制器模塊集成入侵檢測系統(Intrusion Detection System, IDS)模塊,通過控制器下發流表的方式動態阻止入侵的方案,但此方案加重了控制器的負擔,容易造成單點失效;文獻[13]提出了一種通過控制器分析警告下發流表動態阻止流量的方案,但它僅提供了初步的理論框架,沒有對方案實現方法作具體說明。

在以上研究的基礎上,針對入侵檢測防御方案檢測效率問題,本文提出了一種基于SDN的云平臺入侵防御方案,該方案利用SDN可編程的特點,實現IDS和控制器的聯動,使系統在檢測到入侵時能夠通過控制器下發策略及時阻止入侵行為,達到保護云環境中的虛擬機通信的目的。最后,通過與傳統入侵防御系統作對比分析,驗證了方案的有效性。

1 相關研究分析

1.1 基于OpenStack的虛擬資源管理技術

OpenStack是用于建設和管理公共云計算與私有云計算的開源云計算平臺[14],其核心組件架構如圖1所示。

其中:Keystone組件提供 OpenStack 的認證服務;Nova組件提供計算虛擬化服務負責管理和創建虛擬機;Glance組件提供鏡像服務功能;Neutron組件提供 OpenStack 虛擬網絡服務;Swift組件提供對象存儲服務功能;Cinder組件為 OpenStack 的虛擬機提供持久的塊級存儲設備;Horizon組件為 OpenStack提供了集中化的圖形用戶接口來訪問。

圖1 OpenStack平臺架構

1.2 SDN技術

SDN是一種數據層和控制層分離的新興的網絡架構。在控制層通過OpenFlow協議采用控制-轉發通信接口集中管控不同的網絡設備,且控制層提供強大的編程接口,開發者可以通過編程的方式根據自身需求設計應用,實現對網絡的集中控制而不必關心底層的硬件細節。SDN解決了傳統網絡靈活性差、業務部署效率低、業務適應緩慢等問題,提高了新業務的部署速度,可以從整個網絡層面對流量進行優化。SDN架構如圖2所示。

圖 2 SDN架構

數據層由轉發設備組成,負責數據流的處理和轉發、狀態信息的上報等。控制層可通過OpenFlow協議與數據層進行通信,從而實現控制數據流轉發行為、收集轉發設備狀態信息、配置網絡環境等功能。應用層由應用軟件構成,應用軟件通過調用控制層應用程序編程接口(Application Programming Interface, API),制定相應的網絡控制策略,實現網絡監控、數據流過濾等網絡功能。

1.3 入侵檢測和入侵防御技術

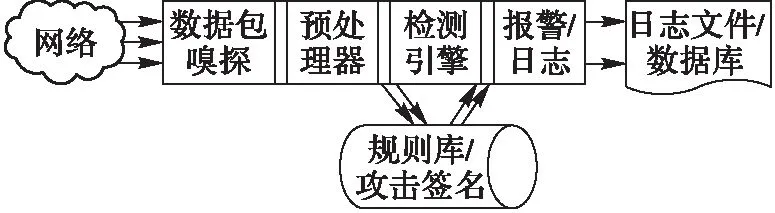

IDS是保障信息安全的關鍵機制之一。它通過收集和分析網絡中關鍵節點的流量信息,發現違反安全策略的行為和被攻擊行為并作出響應,但不能及時阻斷檢測到的入侵行為。Snort是一種開源的基于網絡的誤用型輕量級IDS。由于其支持多種平臺,結構清晰,代碼開放,易于擴展,成為研究IDS的典范。Snort工作原理如圖3所示。

圖 3 Snort工作原理

數據包嗅探模塊負責監聽網絡流量并對流量進行分析;預處理模塊使用插件機制實現對原始網絡流量的檢測,網絡流量經過預處理后傳到檢測模塊;檢測模塊根據預先設置的規則檢查預處理器送過來的網絡流量,發現與對應規則相匹配的流量,傳給知報警模塊;報警/日志模塊記錄檢測模塊對檢測模塊傳入的入侵流量進行分析,實現報警功能。

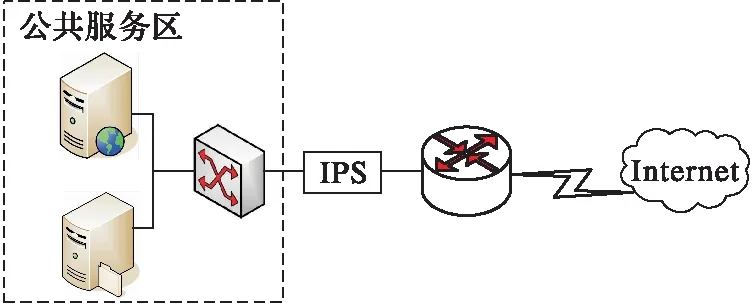

入侵防御系統(Intrusion Prevention System, IPS)是在IDS和防火墻的基礎上發展起來一種能夠積極主動響應攻擊的網絡安全產品[15],它具有檢測入侵行為并實時攔截入侵的功能。傳統的入侵防御系一般作為一種網絡設備串聯在主干網絡之上[7]。IPS部署如圖4所示。

圖 4 入侵防御系統部署

IPS作為一種主動防御安全技術能夠有效攔截網絡入侵流量,保護網絡安全。但IPS設備串聯在網絡環境中,一旦設備出現問題就會影響整個網絡的使用,容易造成單點失效問題;網絡環境中的數據包需要經過各種檢測后才能轉發,由于設備處理能力有限,容易造成網絡擁塞現象;為了提高轉發性能必須使用昂貴的專用設備,防護成本大幅增高。

2 基于SDN的云平臺入侵防御方案

2.1 總體方案設計

針對傳統IPS存在的問題,本文設計了一種基于SDN的云平臺入侵防御方案,方案在OpenStack云平臺的基礎上集成SDN,構建了OpenStack的軟網絡平臺,并在該平臺上構建了基于SDN的IPS。

本文方案分為三部分:第一部分是SDN模塊,提供虛擬網絡資源;第二部分是OpenStack模塊,提供虛擬資源管理功能;第三部分是基于SDN的入侵防御模塊。本文方案總體架構圖如圖5所示。

圖 5 本文方案總體架構

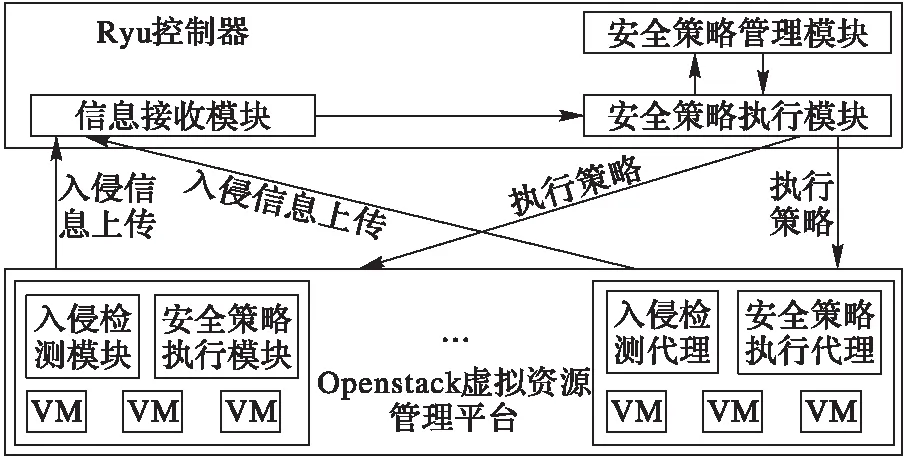

2.2 基于SDN的入侵防御模塊設計

在入侵防御方案設計中,基于SDN的入侵防御模塊設計是本文方案的核心內容。該模塊通過調用SDN控制器層的邏輯化可編程接口實現。該模塊由入侵檢測模塊、信息接收模塊、安全策略管理模塊、安全策略執行模塊四個子模塊組成,并提供了系列入侵防御擴展接口,以便擴展更加符合實際應用、更加適用于云環境的入侵防御性能。其實現架構如圖6所示。

其中:入侵檢測模塊用于檢測流經虛擬交換機的流量,并把入侵流量傳給信息接收模塊;信息接收模塊用于接收IDS傳遞的入侵流量,并把其傳給安全策略執行模塊;安全策略管理模塊主要使用數據庫或者文本存儲安全策略,提供安全策略管理接口給安全策略執行模塊;安全策略執行模塊從安全策略管理模塊查詢安全策略,對入侵信息作出相應處理。

圖 6 基于SDN的入侵防御模塊實現架構

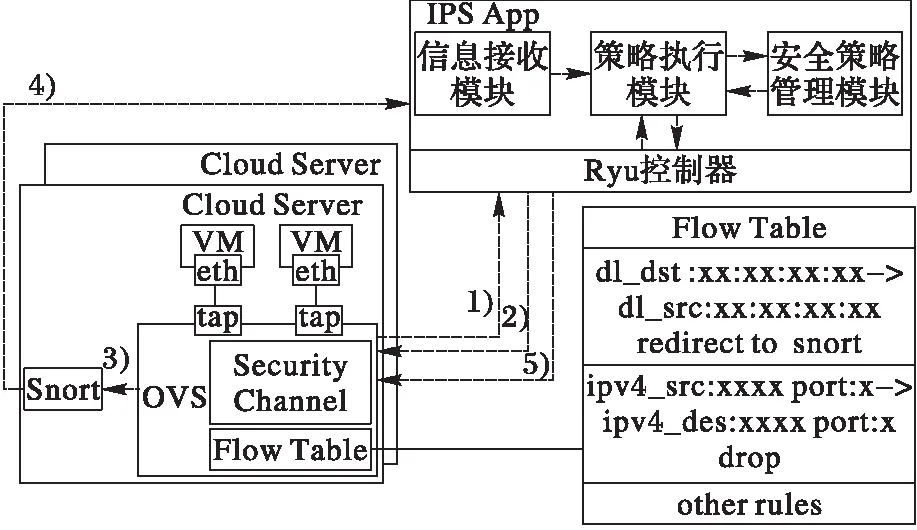

2.3 入侵檢測和控制器聯動流程設計

入侵檢測和控制器聯動流程設計如圖7所示。

圖7 入侵檢測和控制器聯動架構

1)當數據包首次到達虛擬交換機(Open Virtual Switch, OVS)時,OVS把數據包傳給Ryu控制器;

2)Ryu控制器通過查詢安全策略管理模塊的安全策略下發流量重定向流表到OVS;

3)當相同形式的數據包再次到達OVS時,OVS直接根據流量重定向流表把數據包重定向至Snort;

4)當Snort檢測到入侵流量時把入侵流量傳給控制器的信息接收模塊;

5)策略執行模塊接收到信息接收模塊傳入的入侵信息時,策略執行模塊根據安全策略管理模塊的安全策略,下發入侵過濾流表到OVS以阻止入侵。

2.4 基于SDN的入侵防御方案和傳統入侵防御方案比較

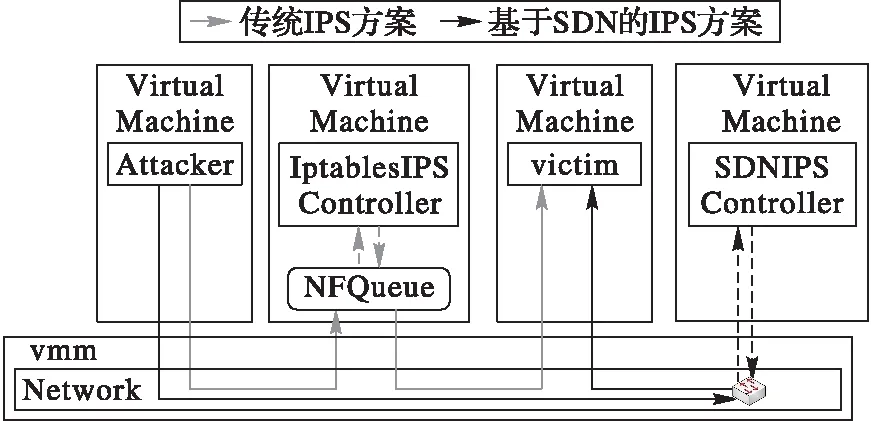

基于SDN技術的入侵檢測聯動方案和傳統的基于防火墻的入侵檢測聯動方案有著本質的區別,實現方案架構對比如圖8所示。

圖8 傳統IPS和基于SDN的IPS架構對比

圖8中虛線表示控制流量,實線表示數據流量。傳統的基于防火墻的入侵防御方案如圖8灰色線所示,在IDS檢測到入侵后,會和防火墻聯動,通過NFQueue制定策略,防止入侵[4]。基于SDN的入侵防御方案架構如圖8黑色線所示,在IDS檢測到入侵后,會和控制器聯動,通過控制器下發流表,動態阻止入侵。兩種方案性能對比分析如表1所示。

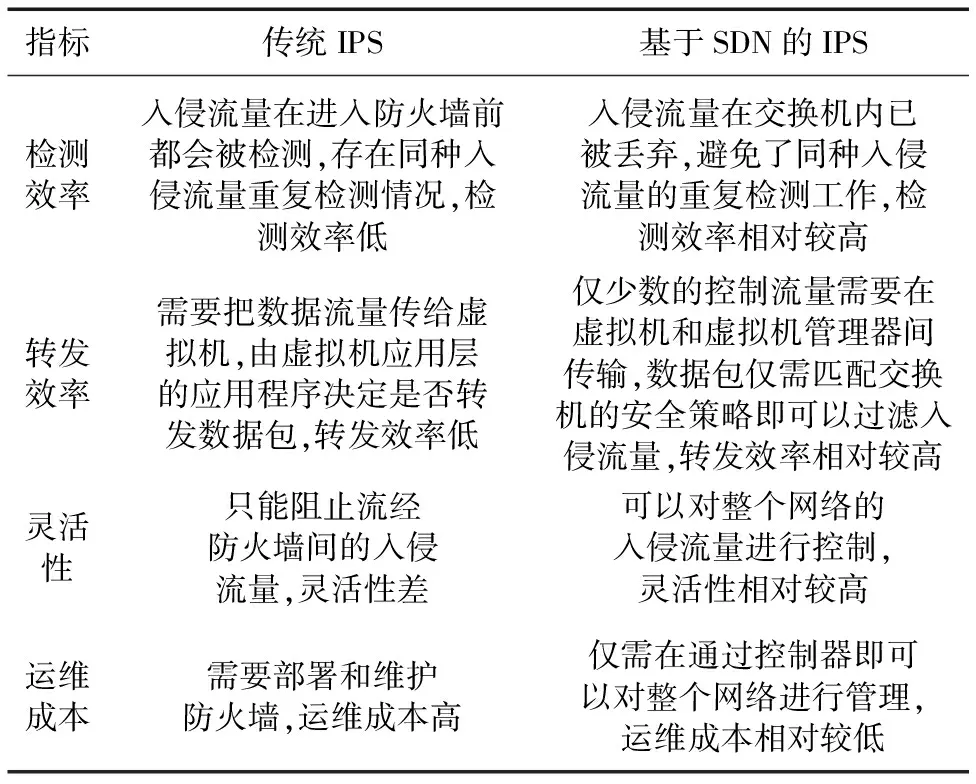

表1 傳統IPS和基于SDN的IPS性能比較

3 方案實現

3.1 實驗環境搭建

為測試方案的可行性及其性能,首先搭建OpenStack私有云平臺,并在云平臺上集成了SDN控制器Ryu。平臺部署方案如圖9所示。

圖9 平臺部署方案

3.2 可行性驗證

在集成SDN的OpenStack云平臺上,部署Snort入侵檢測系統并開發Snort與控制器的聯動模塊,完成互聯和正確配置,然后在安全策略管理中心設置安全策略,使檢測到ping數據包時,根據源IP地址和目的IP地址禁止兩虛擬機通信,驗證方案的可行性,測試效果如下:

1) 在OpenStack云平臺上創建兩個虛擬機,分別分配IP地址10.1.0.11和10.1.0.12。

2)新建ips.rules,定義入侵檢測策略為:

alert icmp any any -> any any (msg:"Pinging...";sid:1000004;)

alert tcp any any -> any 80 (msg:"Port 80 is accessing"; sid:1000003;)

3)在/etc/snort/snort.conf加入ips.rules策略:

include $RULE_PATH/Myrules.rules

4)在安全策略管理中心設置安全策略,若檢測到ping數據包則根于源IP和目的IP阻止兩虛擬機的通信。

5)用一臺虛擬機ping另一臺虛擬機的IP地址。首先,虛擬交換機轉發ping數據包;然后,Snort檢測到ping行為并傳給控制器;最后,控制器根據安全策略管理中心的安全策略阻止入侵。測試結果如10所示。

圖10 基于SDN的IPS測試結果

由圖10可知,ping數據包在轉發了兩個之后被及時阻止,所用時間約為6.9 ms,系統可及時阻止入侵,具有較好實時性。

虛擬交換機的轉發策略如圖11所示。

圖11 虛擬交換機轉發策略

由圖11可知,虛擬交換機對源IP地址為10.1.0.11、目的IP為10.1.0.12的數據包進行丟棄。

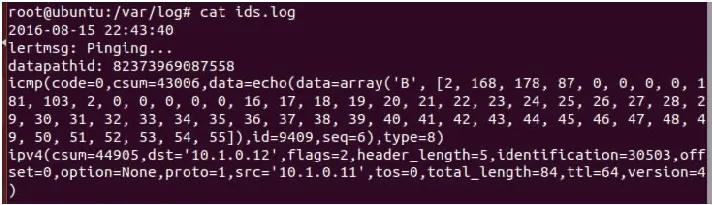

IPS的日志如圖12所示。

圖12 IPS日志結果

由圖12可知,在系統日志中可以看到入侵時間、檢測到入侵的虛擬交換機的ID和入侵數據包的詳細信息。

3.3 性能評估

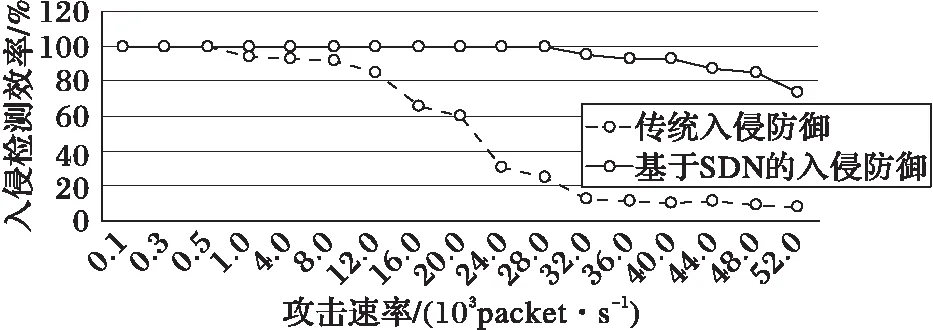

為對比本文方案和基于Iptable的IPS方案的性能差異,實驗采用同樣的環境部署了基于Iptable的IPS,并在虛擬機中安裝用于發送數據包的Tcpreplay軟件,使虛擬機間產生真實的網絡數據包,模擬真實的網絡環境,安裝用于發送攻擊數據的IDS Informer軟件,使虛擬機間產生攻擊數據,模擬真實的入侵環境。以100~5 000不同的速率在虛擬機間發送攻擊數據包和正常數據包,采取多次實驗取平均值的方法(分別進行10次測試)分別對傳統IPS方案和基于SDN的IPS方案的入侵檢測效率和CPU利用率進行測試。入侵檢測效率測試結果如圖13所示。

由圖13可知,隨著攻擊速率的不斷提高,傳統IPS方案的入侵檢測效率先下降,當攻擊速率為12 000 packet/s時,檢測效率下降為85%,而基于SDN的IPS方案在攻擊速率為40 000 packet/s時,檢測效率仍在90%以上,相對傳統IPS方案,入侵數據處理能力提高2倍以上。

圖13 入侵檢測效率對比

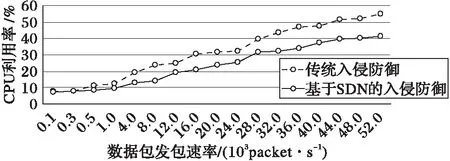

CPU利用率測試結果如圖14所示。

由圖14可知,傳統IPS方案相對基于SDN的IPS方案的CPU利用率偏高,且隨著攻擊速率的不斷提高,相差越來越大。由此可以得出,基于SDN的IPS方案與傳統IPS方案相比具有更低資源占用率,轉發效率相對更高。

圖 14 CPU利用率對比

4 結語

入侵防御技術是云計算的重要安全保護機制,但傳統的入侵防御技術串聯在網絡環境中,云計算網絡應用需求量大,傳統IPS存在吞吐量低、檢測效率低、丟包率高等問題。以提高IPS的效率和靈活性為目的,本文設計并實現了一種基于SDN的IPS方案。該方案首先在OpenStack云平臺中集成SDN,然后通過入侵檢測和控制器聯動,使IDS在檢測到入侵流量時把入侵流量傳給控制器,控制器下發流表動態阻止入侵,實現對整個網絡入侵流量進行集中管控,提高了IPS的靈活性和可擴展性,并通過搭建的測試環境完成了對所提方案可行性的驗證。經測試分析表明,基于SDN的IPS相對于傳統的IPS在性能上具有一定的優越性。

入侵防御系統涉及的理論和內容較多。本文實驗僅對入侵檢測實現方法作了改進和驗證,未針對虛擬環境下入侵特點作算法方面的研究,如何設計針對虛擬化環境的入侵檢測算法有待進一步研究。

References)

[1] 馮登國,張敏,張妍,等.云計算安全研究[J].軟件學報,2011,22(1):71-83.( FENG D G, ZHANG M, ZHANG Y, et al. Study on cloud computing security [J]. Journal of Software, 2011, 22(1): 71-83.

[2] BANIKAZEMI M, OLSHEFSKI D, SHAIKH A, et al. Meridian: an SDN platform for cloud network services [J]. IEEE Communications Magazine, 2013, 51(2): 120-127.

[3] XU C J, WANG G J, WANG H H, et al. Design of cloud safety monitoring management platform of saline alkali industry [C]// Proceedings of the 2015 International Conference on Intelligent Transportation, Big Data and Smart City. Piscataway, NJ: IEEE, 2015: 294-297.

[4] RAJENDRAN P K, MUTHUKUMAR B, NAGARAJAN G. Hybrid intrusion detection system for private cloud: a systematic approach [J]. Procedia Computer Science, 2015, 48(C): 325-329.

[5] MALIK R. A novel approach for intrusion detection and prevention technique for cloud based on FVM approach [J]. International Journal of Computer Applications, 2015, 118(1): 20-24.

[6] ALQAHTANI S M, BALUSHI M A, JOHN R. An intelligent intrusion prevention system for cloud computing (SIPSCC) [C]// CSCI’14: Proceedings of the 2014 International Conference on Computational Science and Computational Intelligence. Washington, DC: IEEE Computer Society, 2014: 152-158.

[7] 車明明.入侵防御系統的關鍵技術研究[D].成都:電子科技大學,2013:7-11.(CHE M M. The key technology research of intrusion prevention system [D]. Chengdu: University of Electronic Science and Technology of China, 2013: 7-11.)

[8] ALI S T, SIVARAMAN V, RADFORD A, et al. A survey of securing networks using software defined networking [J]. IEEE Transactions on Reliability, 2015, 64(3): 1086-1097.

[9] GIOTIS K, ARGYROPOULOS C, ANDROULIDAKIS G, et al. Combining OpenFlow and sFlow for an effective and scalable anomaly detection and mitigation mechanism on SDN environments [J]. Computer Networks, 2014, 62(5): 122-136.

[10] KUMAR S, KUMAR T, SINGH G, et al. Open flow switch with intrusion detection system [J]. International Journal of Schientific Research Engineering &Techonology, 2012,1(7): 1-4.

[11] JAFARIAN J H, AL-SHAER E, DUAN Q. OpenFlow random host mutation: transparent moving target defense using software defined networking [C]// HotSDN’12: Proceedings of the First Workshop on Hot Topics in Software Defined Networks. New York: ACM, 2012: 127-132.

[12] ZANNA P, O’NEILL B, RADCLIFFE P, et al. Adaptive threat management through the integration of IDS into software defined networks [C]// Proceedings of the 2014 International Conference and Workshop on the Network of the Future. Piscataway, NJ: IEEE, 2014: 1-5.

[13] XING T Y, HUANG D J, XU L, et al. SnortFlow: a OpenFlow-based intrusion prevention system in cloud environment [C]// GREE’13: Proceedings of the 2013 Second GENI Research and Educational Experiment Workshop. Washington, DC: IEEE Computer Society, 2013: 89-92.

[14] NOMURA K, TANIGUCHI Y, IGUCHI N, et al. A system for supporting migration to overlay OpenFlow network using OpenStack [C]// Proceedings of the 2016 International Conference on Complex, Intelligent, and Software Intensive Systems. Washington, DC: IEEE Computer Society, 2016: 595-598.

[15] 李勇征.具有免疫響應能力的入侵防御關鍵技術研究[D].秦皇島:燕山大學,2013:12-14.(LI Y Z. Research on key technologies of intrusion prevention with immune response [D]. Qinhuangdao: Yanshan University, 2013: 12-14.)

This work is partially supported by the National High Technology Research and Development Program (863 Program) of China (2015AA017202), the Information Security Special Fund of National Development and Reform Commission (NDRC High- Tech [2015]289).

CHI Yaping, born in 1969, M. S., professor. Her research interests include virtualization security, trusted computing, encryption technology, software defined network.

JIANG Tingting, born in 1989, M. S. candidate. Her research interests include virtualization security, encryption technology, network security, cloud computing network.

DAI Chuping, born in 1990, M. S. candidate. Her research interests include 4G wireless communication, physical layer security of wireless communication.

SUN Wei, born in 1993, M. S. candidate. His research interests include network security, software definition network.

Design and implementation of cloud platform intrusion prevention system based on software defined network

CHI Yaping1, JIANG Tingting1*, DAI Chuping2, SUN Wei1

(1.DepartmentofCommunicationEngineering,BeijingElectronicScienceandTechnologyInstitute,Beijing100070,China; 2.SchoolofTelecommunicationsEngineering,XidianUniversity,Xi’anShaanxi710071,China)

The traditional intrusion prevention system is the serially connected in the network environment, its ability to deal with the intrusion is limited and may cause network congestion easily. In order to solve the problems, an intrusion prevention scheme for cloud computing applications was designed based on Software Defined Network (SDN). Firstly, the SDN controller was integrated in the OpenStack platform. Then, by using the programmable characteristics of the controller, the linkage mechanism of intrusion detection and controller was designed to realize the intrusion prevention. The principle of the linkage mechanism is that the intrusion information is passed to the controller when the intrusion detection system detects the intrusion, then the security policy was issued to the virtual switch by the controller for filtering the intrusion traffic and dynamically preventing the intrusion. Finally, the proposed scheme was compared with the traditional intrusion prevention scheme in experiment. The comparison and analysis results show that, the proposed scheme can detect more than 90% of the instructions when they come at 40 000 packets per second, while the traditional scheme only detect 85% of the instructions when they come at 12 000 packets per second. The proposed scheme can be used to improve the detection efficiency of intrusion prevention in the cloud environment.

cloud computing security; intrusion prevention; Software Defined Network (SDN); controller

2016- 10- 08;

2017- 01- 13。

國家863計劃項目(2015AA017202);國家發改委信息安全專項(發改辦高技[2015]289號)。

池亞平(1969—),女,北京人,教授,碩士,CCF會員,主要研究方向:虛擬化安全、可信計算、加密技術、軟件定義網絡;姜停停(1989—),女,山東濟寧人,碩士研究生,主要研究方向:虛擬化安全、加密技術、網絡安全、云計算網絡; 戴楚屏(1990—),女,安徽黃山人,碩士研究生,主要研究方向:4G無線通信、無線通信物理層安全; 孫尉(1993—), 男, 陜西西安人,碩士研究生,主要研究方向:網絡安全、軟件定義網絡。

1001- 9081(2017)06- 1625- 05

10.11772/j.issn.1001- 9081.2017.06.1625

TP309.1

A