一種改進的BGP路由源認證機制①

賈 佳, 延志偉, 耿光剛, 金 鍵

?

一種改進的BGP路由源認證機制①

賈 佳1,2, 延志偉2, 耿光剛2, 金 鍵1

1(中國科學院計算機網絡信息中心, 北京 100190)2(中國互聯網絡信息中心互聯網域名管理技術國家工程實驗室, 北京 100190)

資源公鑰基礎設施(Resource Public Key Infrastructure, RPKI)是當前用于保護互聯網碼號資源分配真實性的技術. 作為一種支撐域間路由安全的體系, 它解決了邊界網關協議(Border Gateway Protocol, BGP)缺乏路由源認證的問題. 然而當前RPKI體系中的依賴方(Relying Party, RP)與路由器數據同步機制可能會導致路由源授權(Route Originate Authorization, ROA)信息缺乏真實性和有效性, 并且不斷查詢緩存列表會帶給路由器很大的性能負載. 據此, 本文提出一種改進的BGP路由源認證方案, 發送端路由器實時申請存儲在RP中的ROA證書, 將其附加到BGP update報文中進行傳輸, 以待對等端路由器申請證書公鑰對證書進行驗證并完成路由源認證功能. 該方案將原來周期性更新路由器緩存列表機制改為路由器實時申請認證機制, 有效解決了RP與路由器數據同步可能導致的ROA存在錯誤的問題, 降低路由器查詢緩存列表造成的路由器運行負載. 此外, 本文通過Quagga仿真實驗表明該方案具有可行性, 并對該方案的適用情形進行了具體分析.

邊界網關協議; 資源公鑰基礎設施; 路由源授權; 安全機制; 前綴劫持

1 BGP安全分析

BGP協議是當前互聯網中唯一的域間路由協議, 其本身存在的安全漏洞會使整個互聯網面臨嚴峻的安全威脅[1-3], 比如路由劫持攻擊[4-6]、路由泄露[7]等. 根據BGP協議規范, 路由器通過發送update報文來通告其他路由器自己發生變更的路由信息, 并且對接收到的任何update報文都采取無條件信任的處理機制, 這種機制就給了攻擊者可乘之機.

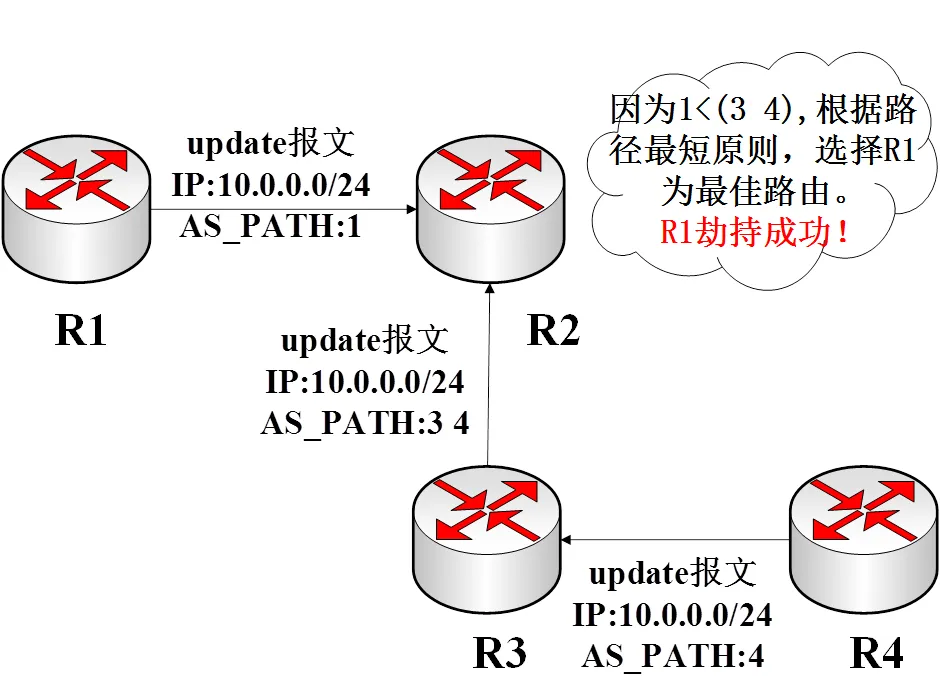

如圖1所示, 路由器R1向R2發送的update報文中攜帶的IP地址10.0.0.0/24并不屬于R1, 而此IP地址真正的持有者R4也通過R3向R2發送路由信息. R2會收到兩個針對該IP地址的路由通告update報文, 其AS_PATH分別為1和3 4. 根據AS_PATH路徑最短原則[8], R2優先選擇R1到達10.0.0.0/24. 由于R2沒有任何認證機制證明消息的合法性和真實性, R2中目的地為10.0.0.0/24的流量原本應該路由到R4中, 卻被劫持到R1中, 造成前綴劫持攻擊.

圖1 前綴劫持實例

前綴劫持攻擊的結果可能會導致路由黑洞(black hole)和中間人攻擊(man-in-the-middle attack), 甚至造成互聯網的大規模癱瘓[9]. 前綴劫持的根本原因在于BGP協議缺乏一個安全可信的路由源認證機制. 為了彌補BGP存在的設計缺陷, 降低域間路由傳播中的安全威脅. S-BGP(secure BGP)[10], SoBGP[11]等方法應運而生.

與此同時, IETF SIDR工作組正在開發的RPKI[12]也為解決BGP安全問題提供了完整的設計思路. 基于RPKI的BGP路由安全機制不僅彌補了S-BGP計算開銷大、部署困難的問題, 還解決了soBGP由于缺乏信任錨的地址授權認證體系導致的安全性顯著下降的問題[8].

2 RPKI簡介及存在的問題

2.1 RPKI簡介

RPKI是一種公鑰基礎設施, 用來保障互聯網基礎碼號資源(包括AS號, IP地址)的可信分配和安全使用. RPKI體系由三部分構成, 分別是資源公鑰基礎設施(RPKI)、數字簽名對象和分布式數據倉庫. 其中RPKI是本套體系中最核心的組成部分.

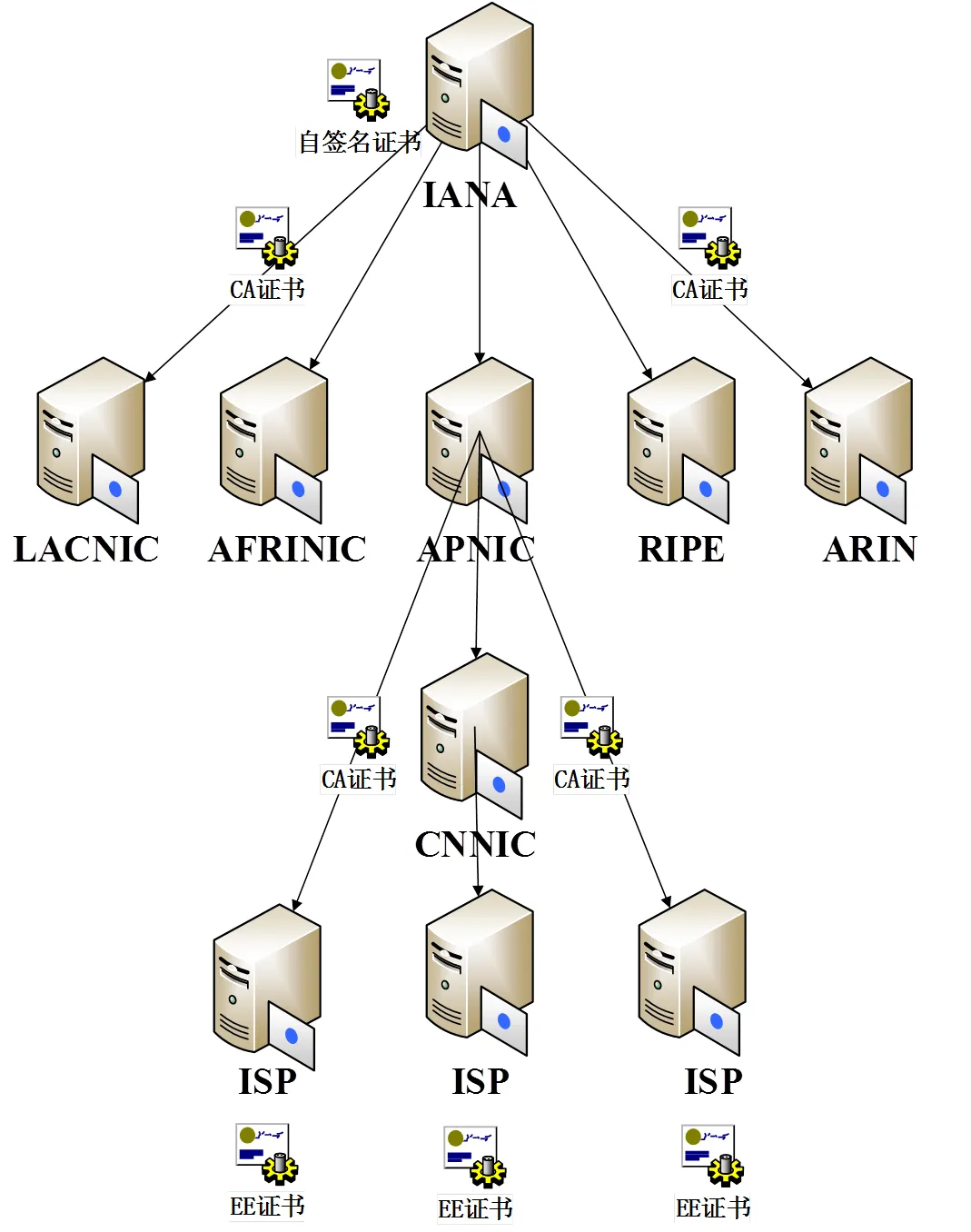

如圖2所示, RPKI的證書發布體系沿襲傳統的地址分配邏輯, 按照互聯網數字分配機構(Internet Assigned Numbers Authority, IANA)、地區性互聯網注冊機構(Regional Internet Registries, RIRs)、本地互聯網注冊機構(Native Internet Registries, NIRs)/互聯網服務提供商(Internet Service Providers, ISPs)逐層向下發布認證權威(Certification Authority, CA)證書. 每一個最底層的資源持有者都擁有一段不可再細分的IP地址資源, 資源持有者用所屬的CA證書繼續簽發EE(End-Entity)證書, 用來對路由源ROA的信息進行簽名[13]. ROA包含了IP地址塊以及資源持有者指定用于通告該段地址的AS號. 簡單來說, 一個ROA就是地址所有者ISP授權某AS發起某IP前綴路由的擔保, 從而對路由源進行合法性驗證.

圖2 RPKI資源分配架構圖

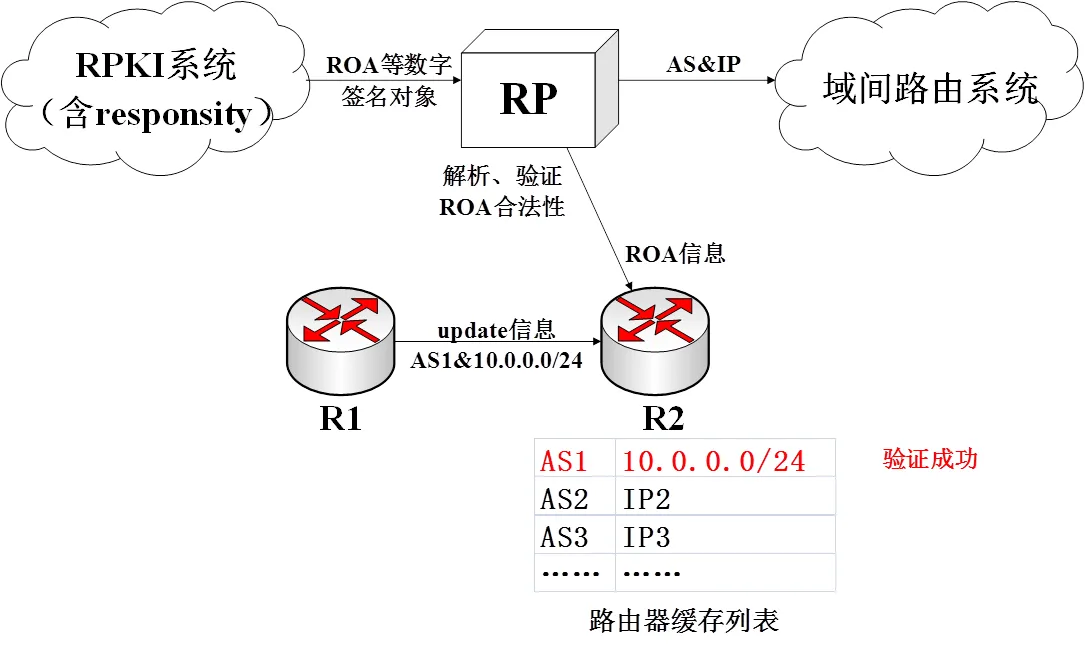

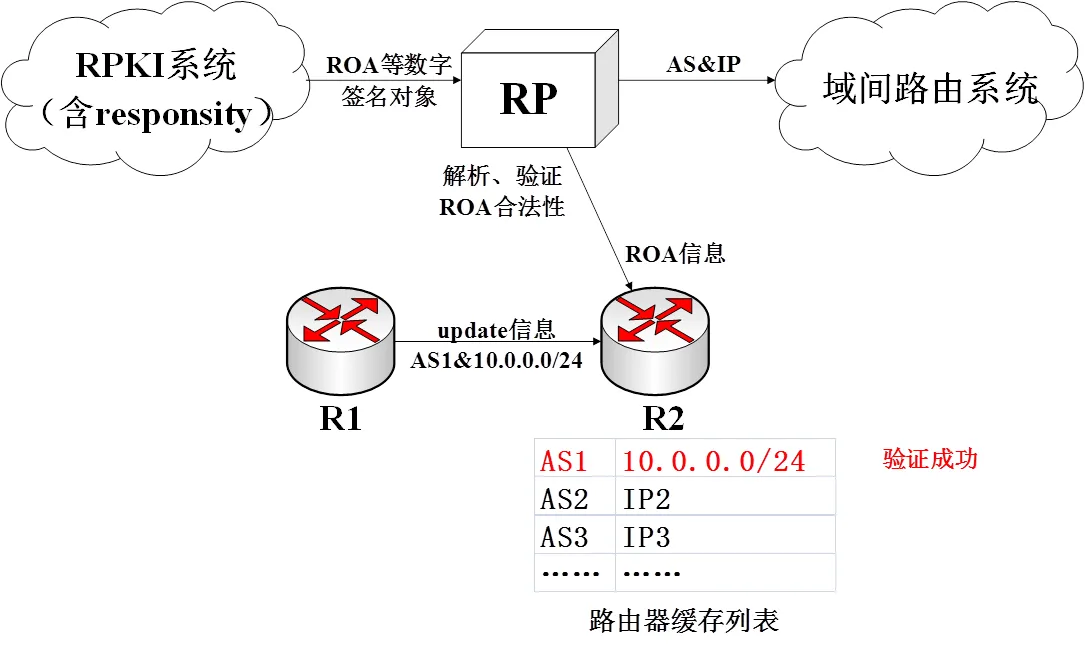

如圖3所示, RP是連接RPKI和BGP路由系統的重要橋梁, RP從RPKI體系中獲取所有ROA證書并進行驗證, 將合法的ROA信息存儲在RP數據庫. 當BGP路由器向RP申請更新時, RP將最新驗證結果反饋給BGP路由器. BGP路由器則根據驗證結果構建自己的過濾表項和緩存列表. 當BGP路由器接收到來自對等端發送的update報文, 首先查詢本地緩存列表update報文信息是否真實有效, 再進行路由選擇.

如果在支持RPKI的情況下, 圖1的路由器R2將會周期性地從RP獲取所有的ROA信息, 當R1向 R2發送IP地址為10.0.0.0/24的update報文時, R2首先查詢本地的路由器緩存列表, 檢查R1是否具有通告當前IP地址的權利. 如果匹配正確, 則驗證成功. 由此可見RPKI路由源認證功能有效地防御了前綴劫持攻擊.

圖3 BGP路由源認證

2.2 RPKI存在的問題

在RPKI體系中, RP與BGP路由器交互協議設計如圖4所示[14], 每個路由器要與一個或者多個RP建立并保持連接, 以此來建立客戶端/服務器關系. 每個路由器都將配置一個緩存列表, 用來接收從RP發送來的所有的ROA信息.

圖4 RP與路由器交互機制

然而, BGP路由器通過定期向RP發送更新請求機制, 來更新路由器緩存列表信息, 不論RP是否已經將數據庫進行更新, 由此可能會對BGP路由器緩存列表中ROA信息的真實性和準確性產生影響. 同時, BGP路由器緩存列表數量級非常大, 不斷查詢路由器緩存列表會加重路由器的運行負載.

由此可見, RP與BGP路由器交互機制可能會導致ROA信息缺乏真實性和有效性, 并且對路由器造成很大的性能威脅.

3 改進的BGP路由源認證方案

3.1 改進方案介紹

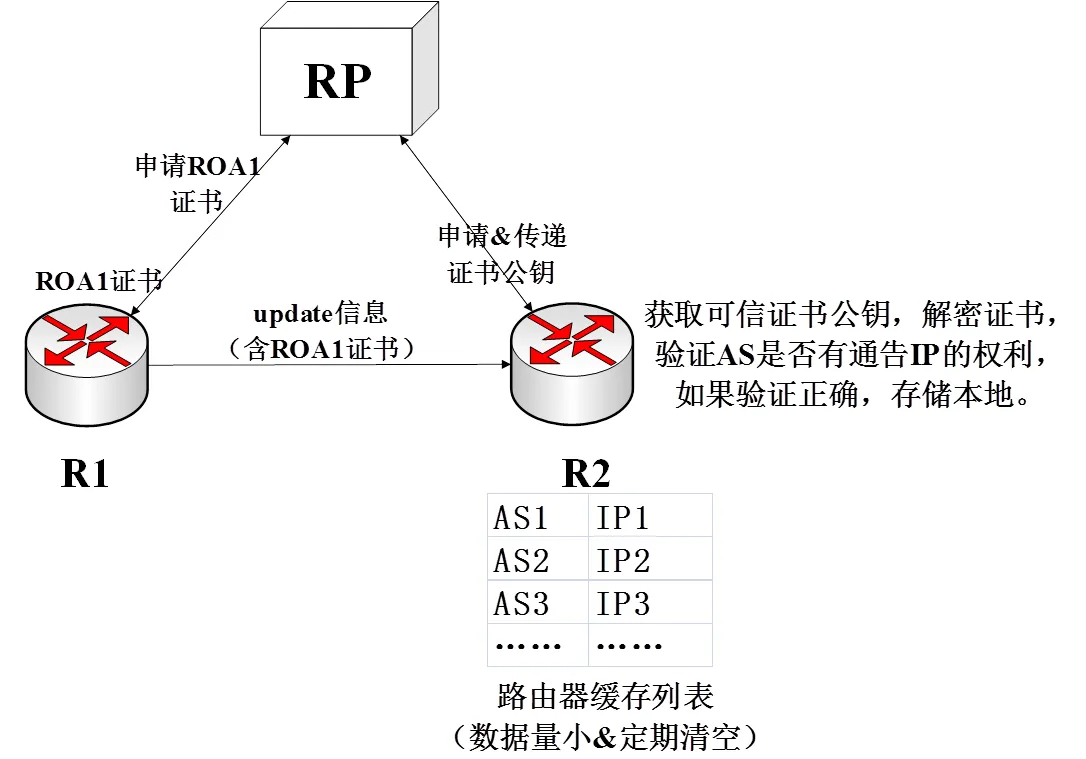

為了解決RP與BGP路由器數據同步機制導致的安全和性能問題, 本文提出了一種改進的BGP路由源認證方案: 發送方將從RP申請的ROA證書附加到update報文中進行傳輸, 接收端路由器實時申請證書公鑰對ROA證書合法性與真實性進行驗證, 并用合法ROA信息對update報文中IP與AS信息進行路由源驗證. 路由器驗證成功后, 將合法的ROA信息存儲到本地緩存列表并采用定期清空的處理機制. 該方案中提到的證書公鑰經由RP驗證可以保證其正確性.

此緩存列表數量級非常小并且清空緩存周期短, 其本身帶來的查詢消耗可以忽略不計, 旨在減小路由器實時申請和驗證ROA證書帶來的額外流量負載. 同時, 實時申請和定期清空緩存列表的機制保證了驗證ROA信息的真實性和準確性, 有效解決了當前機制中RP與路由器數據同步可能導致的ROA存在錯誤的缺陷.

改進方案的詳細設計流程如圖5所示.

① 路由器R1向RP申請ROA證書.

② R1將ROA證書作為update報文路徑屬性的一部分附加到update報文中.

③ R1將ROA證書發送到對等端路由器R2.

④ R2接收到ROA證書后, 向RP申請ROA證書公鑰并解密證書.

⑤ 通過查看證書所攜帶的AS號與IP前綴信息來驗證當前update報文中的AS是否有通告當前IP的權利.

⑥ 如果驗證正確則繼續傳遞, 否則將此包丟棄.

⑦ BGP路由器將申請到的ROA信息保存到本地緩存列表, 以待下一次驗證. BGP路由器緩存列表采用定期清空的機制, 以防止更新不及時導致的信息錯誤.

圖5 改進方案交互機制

3.2 改進方案可行性仿真過程

Quagga[15]是一種能夠將Linux系統打造成一臺功能完備的路由器的開源軟件. 其能夠同時支持RIP、OSPF、BGP等諸多TCP/IP協議. Quagga擁有模塊化設計、運行速度快、可靠性高等特性. 由于Quagga采用了模塊化設計, 所以在其運行時要運行多個守護進程. 其中zebra進程用來更新內核的路由表, bgpd進程則負責進行BGP協議的路由更新.

本文通過修改Quagga開源代碼, 將靜態的ROA信息(包括AS號, IP地址及前綴)添加到BGP協議的update報文中. ROA作為路徑屬性的一部分傳遞到對等端路由器, 并在對等端完成路由源認證. 當驗證失敗時, 錯誤日志中記錄ROA信息無效并將此包丟棄.

本文提到的Quagga實驗旨在驗證將ROA證書附加到update報文中進行傳輸, 并在接收端進行驗證的方案具有可行性, 可以將此方案部署到更復雜的路由拓撲結構.

實驗步驟:

① 發送端從模擬的RP中獲取ROA靜態信息添加到update報文中.

② 將ROA信息通過update報文傳遞到對等端路由器.

③ 對等端路由器接收到更新信息后, 也從RP獲取相應的ROA信息, 并將兩者進行比較, 驗證接收到的ROA信息是否真實有效.

④ 通過合法的ROA信息, 驗證當前AS是否有通告當前IP前綴的權利, 即進行路由源認證.

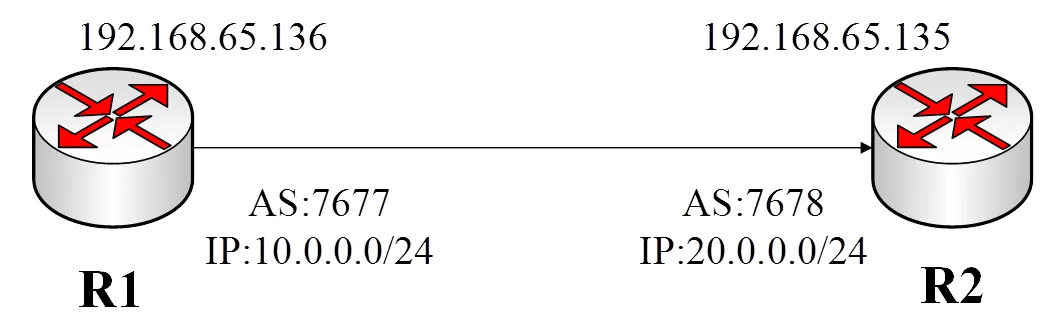

仿真實驗拓撲圖如圖6所示.

圖6 仿真拓撲圖

3.3 改進方案可行性仿真結果

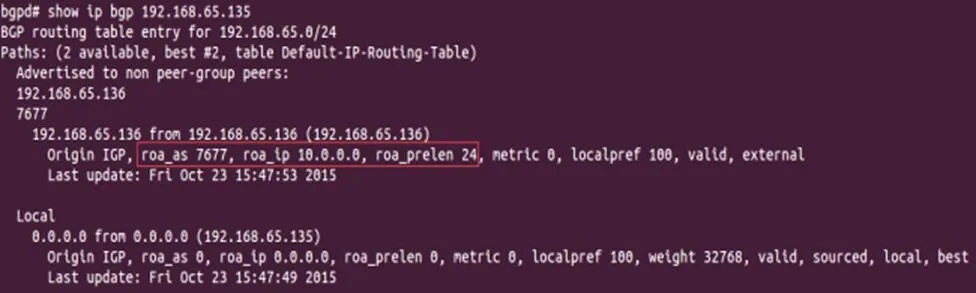

路由器R2接收到傳遞的ROA信息如圖7所示.

圖7 路由器R2信息接收圖

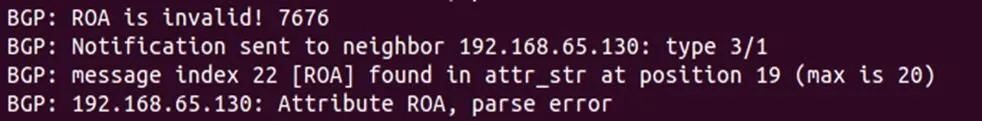

當驗證失敗時, R2路由器錯誤日志記錄顯示如圖8所示.

圖8 錯誤日志記錄圖

本文通過Quagga仿真技術模擬BGP路由器, 成功將靜態的ROA信息傳遞到對等端, 并完成了路由源認證功能.

4 兩種機制適用性分析

當前方案與改進方案對比分析如下:

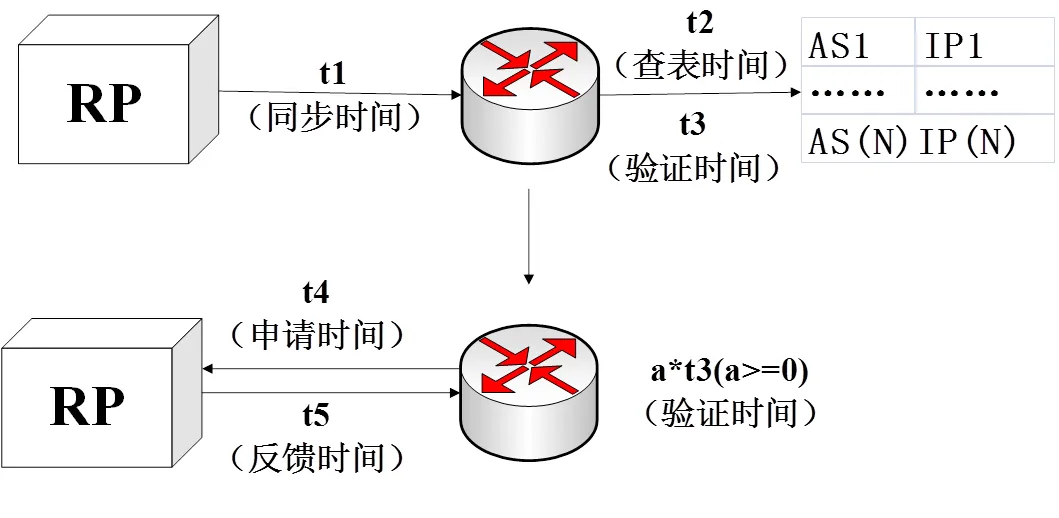

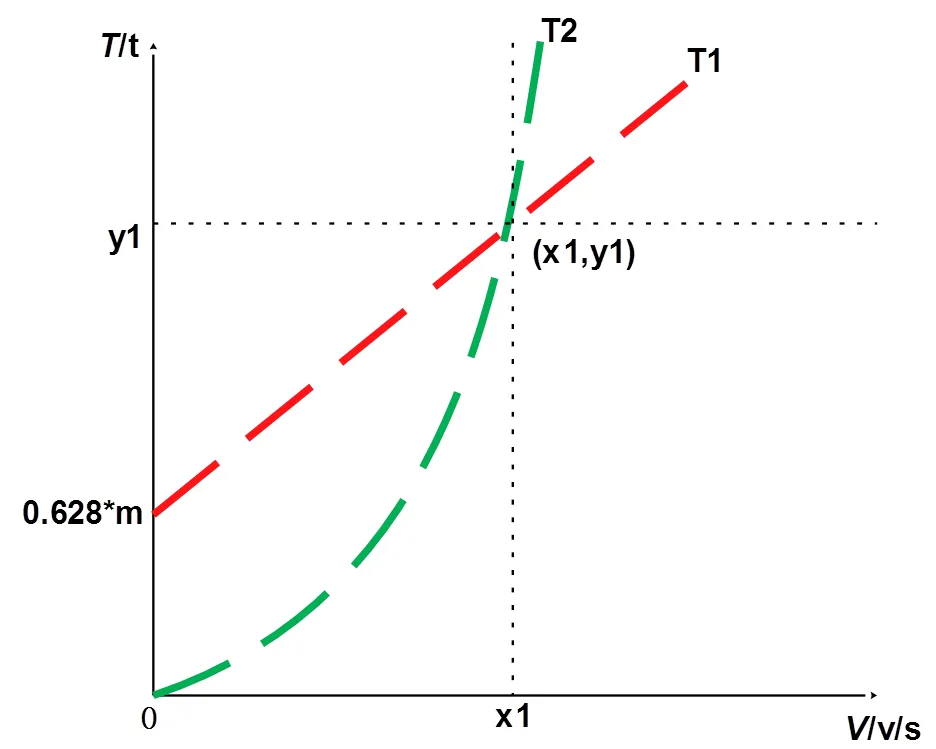

① 當前機制如圖9上側所示: 假設從RP到路由器傳輸的

當=1/s(每秒有1個報文發送到路由器), 路由器緩存列表長度為(因為有個對象, 每個對象為一行). 假設使用窮舉法進行表查詢, 查詢每一行需要1s, 驗證時間為1s. 則平均查找時間為O(m), 由于最優情況查詢時間為1s, 最差情況查詢時間為ms, 所以平均查找時間為, 驗證時間. 所以當v=1/s時, 所需時間為:

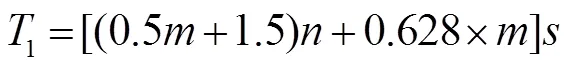

當v=n/s(每秒有n個報文發送到路由器), 所需時間為:

圖9 性能對比圖

② 改進方案(不考慮本地存儲ROA)如圖9下方所示: 發送端路由器仍從RP獲取ROA證書. 設路由器向RP申請1個ROA證書的時間為, RP向路由器反饋時間為.

由于接收端路由器需要獲取證書公鑰并對證書進行解密, 所以改進方案中ROA證書驗證時間相較于直接驗證AS和IP需要消耗更長時間(不考慮申請公鑰所導致的與RP的交互負載). 設對ROA證書驗證時間為.

當=1/s, 所需時間為:

當=n/s, 理想情況下為:

假設發送端路由器每個update報文攜帶的ROA證書都需要重新申請, 由于其頻繁訪問RP數據庫, 會加重路由器和RP的運行負載, 使得申請和反饋時間增長. 當速率為n/s時, 申請和反饋時間為并且假設, 所以所需時間為:

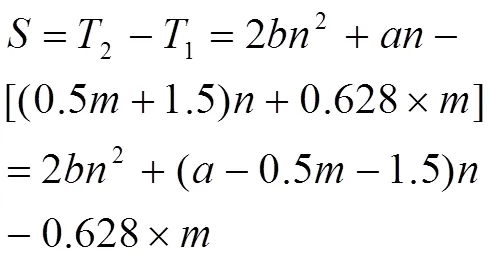

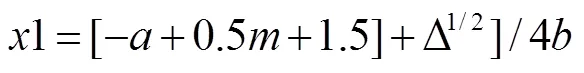

通過以上數據分析, 可以得出兩種機制查詢和驗證時間分別為:

設:

因為

所以, T1與T2有兩個交點, 由于m>=0, a>=0, b>=0, 所以T1與T2有一個交點, 如圖10所示.

圖10 時間對比圖

綜上所述:

當v

5 結論

RPKI針對BGP協議存在的安全缺陷, 通過引進ROA證明源AS對某IP前綴擁有通告的權利, 對路由源進行認證, 從而有效解決了BGP協議中對源認證缺失的安全問題. 但是在路由源認證模塊中, 由于路由器要定期更新本地的路由器緩存列表, 從而導致RP數據庫與路由器緩存列表在數據同步方面存在安全隱患和性能缺陷. 路由器緩存列表更新周期直接影響著緩存列表中ROA信息的正確性與真實性.

本文在此基礎上, 提出了一種改進的BGP路由源認證方案. 將從RP獲取的ROA證書附加到update報文中, 接收端路由器從RP申請可信的ROA證書公鑰并進行解密, 與update報文信息進行比較從而驗證路由源信息的真實性. 本文通過Quagga仿真技術模擬BGP update報文傳輸, 驗證靜態的ROA信息附加到update報文的方案切實可行, 同時分析了當前方案和改進方案的適用情況和時間開銷.

1 Kuhn R, Sriram K, Montgomery D. Border gateway protocol security[Technical Report], 800-54, Gaither-sburg: NIST, 2007.

2 Murphy S. BGP security vulnerabilities analysis. RFC 427 2, 2006.

3 Nordstrom O, Dovrolis C. Beware of BGP attacks. ACM SIGCOMM Computer Communication Review, 2004, 34 (2): 1–8.

4 Andy G. Hacker Redirects Traffic from 19 Internet Providers to Steal Bitcoins. http://www.wired.com/2014/08/isp-bitcoin- theft/. 2014.

5 Matsuzaki Y. Prefix hijacked. https://conference.apnic.net /data/41/apricot-2016-maz-hijack_1456100828.pdf. 2016.

6 Chika Y. BGP Hijack Issue in 2015. https://conference.apnic. net/data/41/janog37-chika-rev7-en_1455078267_1456002602.pdf. 2016.

7 Massive route leak causes Internet slowdown. http://www. bgpmon.net/massive-route-leak-cause-internet-slowdown/#comments-wrap.

8 Matthew C, Jennifer R. BGP routing policies in ISP networks. IEEE Network, 2005.

9 黎松,諸葛建偉,李星.BGP安全研究.軟件學報,2013,24(1): 121–138.

10 Secure BGP project (S-BGP).2004. http://www.ir.bbn.com/ sbgp/.

11 White R. Securing BGP through sec ure origin BGP (SoBGP). The Internet Protocol Journal, 2003, 6(3): 15–22.

12 Lepinski M, Kent S. An infrastructure to support secure Internet routing. RFC 6480, 2012.

13 Huston G, Michaelson G. Validation of route origination using the resource certificate public key infrastructure (PKI) and route origin authorizations (ROAs). IETF RFC 6483, 2012.

14 Bush R, Austein R. The resource public key infrastructure (RPKI) to router protocol. RFC 6810, 2015.

15 Quagga Routing Suite. http://www.ourg/quagga /.

16 Osterweil E, Manderson T, White R, et al. Sizing estimates for a fully deployed RPKI. Verisign Labs, TR, 2012, 1120005.

Improved Validation Mechanism of Route Origination in BGP

JIA Jia1,2, YAN Zhi-Wei2, GENG Guang-Gang2, JIN Jian1

1(Computer Network Information Center, Chinese Academy of Sciences, Beijing 100190, China)2(National Engineering Laboratory for Naming and Addressing, China Internet Network Information Center, Beijing 100190, China)

Resource public key infrastructure (RPKI) is a kind of technology which is used to protect the authenticity of Internet code number resources allocation and a kind of system of supporting inter-domain routing security which solves the problem of the lack of validation of route origination in BGP. However, it may result in the lack of authenticity and validity of ROA information due to the current data synchronism mechanism between the relying party of RPKI system and BGP routers. Meanwhile, it will bring a lot of performance load of BGP routes that query the cache lists continuingly. In this paper, we propose an improved method for route origination authentication. The sender routers real-timely apply for ROA certificates from RP and transmit them to the peer routers with the update message. Then the peer routers can apply for the public key to verify the certificates and verify the authenticity of the route originate. The verification mechanism is changed from updating the cache list periodically to real-time application for certification. It can effectively solve the problem that the ROA of the RP and the router data synchronization may be wrong, and reduce the running load of routes caused by querying the cache lists effectively. It is proved that the feasibility of the scheme using the simulation tool of Quagga and we make the detailed analysis for the applicable situation of two mechanisms.

BGP; RPKI; ROA; security mechanism; prefix hijacking

2016-04-19;收到修改稿時間:2016-05-26

[10.15888/j.cnki.csa.005541]