構建可靠的Radius系統

Radius系統現狀及存在的問題

現狀

濟寧分公司的Radius系統應該運行了兩年多,期間經過了若干次重要的系統升級,目前已經承載了15萬余戶的寬帶用戶認證工作。

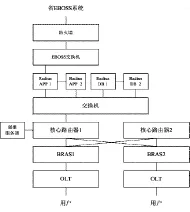

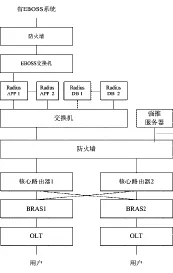

網絡拓撲結果如圖1所示,核心路由器與Radius系統之間通過交換機進行通訊,目前只有核心路由器1與Radius系統通訊,核心路由器直接連接強推服務器,為用戶強推到期提醒,Radius App1的第二塊網卡接入EBOSS系統交換機,完成EBOSS與Radius之間的數據交互。在BRAS上設置NAS服務器地址(Radius App地址),實現用戶的AAA認證。

承載用戶的情況:

系統上線之初承載用戶數 :5000。

目前每天增加的用戶數:150。

到2016年底,計劃承載的用戶數:25萬。

圖1 Radius系統組網拓撲圖

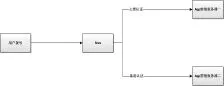

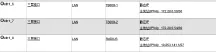

圖2 原有認證模式

存在的問題

隨著用戶持續不斷的增長,該系統出現幾次故障,有網絡故障、數據庫故障、Radius與EBOSS數據交互故障等,網絡故障主要體現在核心路由器與交換機之間網絡不通,將原來的電口連接改為光口連接后故障排除。

數據庫異常故障,用戶撥號大面積 691,原因是Radius老版本不帶旁路功能,Radius與EBOSS數據交互故障主要表現是在EBOSS中新開的賬戶,沒有成功被Radius系統接收,導致用戶撥號錯誤代碼606,原因是數據庫異常,接口無法新增授權信息。

數據庫單臺服務器,如果數據庫出現問題,會導致系統旁路,數據庫服務器遇到硬件問題時,數據難以恢復。

整改計劃

(1)Radius版本改進

原有的認證模式如圖2所示。

用戶撥號上網,BRAS發送認證請求到App前置機服務器,當前置機服務器接受到認證命令時,發送獲取數據的信息到DB數據服務器,DB數據服務器通過查詢用戶信息,將用戶資料信息反饋給App服務器,App服務器通過檢測獲取到的數據,對用戶本次的認證請求做出相應的回執結果。

該認證模式中,每次用戶的認證請求都會發送到數據庫服務器執行,數據庫服務器的運行性能決定了整個認證性能,當上網用戶激增時,往往會出現無法認的問題。

改進的認證模式如圖3所示。

用戶撥號上網,BRAS發送認證請求到App前置機服務器,當前置機服務器接受到認證命令時,檢測緩存服務器是否存活,當緩存服務處于存活狀態時,前置機直接從緩存服務器中,讀取用戶數據,由于用戶數據從緩存中讀取,大大減輕了數據庫服務器的壓力,同時提高了認證的性能。當緩存服務器不存活時,前置機自動的尋找數據庫服務器,獲取認證信息完成用戶認證。

Bbn后臺管理系統、EBOSS接口提供用戶屬性信息的修改,分發服務器檢測數據庫用戶信息更改的情況,發現用戶信息被更改,獲取更改后的用戶信息,立即分發到每個緩存服務器。

圖3 改進的認證模式

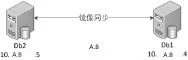

圖4 Radius雙機示意圖

圖5 數據庫雙機示意圖

緩存服務器與分發服務器實現心跳檢測連接,當緩存服務器發現分發服務器不可用時,標記緩存服務器為不可用狀態。

Radius雙機

Radius系統通過分別與BRAS設備實現了雙機熱備(如圖4)。

用戶撥號信息發送到BRAS設備,BRAS設備通過配置,通過主要認證路徑,發送認證信息到Radius App前置機一,當前置機一正確響應時,BRAS收到Radius認證反饋結果信息,執行上線認證操作主要認證前置機一不響應時,BRAS更換到備用認證路徑,發送認證系統到App前置機二進行認證。

數據庫雙機

通過第三方軟件實現Oracle數據庫服務的雙機,增加數據庫服務的安全性(如圖5)。

通過atang的雙機業務軟件,實現兩個數據庫服務器的鏡像數據同步,兩個數據庫服務器同時映射出虛擬服務器,供程序使用。

安全可靠的Radius系統的構建方案

功能描述

網絡拓撲結構如圖6所示,引進用戶到期提醒強推功能后,用戶強推是以Web的形式體現,用戶可以根據強推服務器的地址進而攻擊Radius系統,網絡的安全性受到威脅。計劃在Radius系統與用戶、強推服務器之間新增一臺防火墻,要滿足以下三點要求,一是強推服務器只與用戶之間進行通訊,而且強推服務器使用虛擬機實現,方便用戶攻擊后通過鏡像快速恢復強推功能。二是核心路由器與Radius之間互相通訊。三是只有網管人員方可登錄Radius系統。

關鍵技術點

在Radius系統中,我們要特別關注硬件防火墻、核心路由器和Radius系統之間的協同配合關系,具體內容如下所示。

硬件防火墻配置

防火墻在網絡中有效阻止來自網絡內部攻擊同時,有效定義可以訪問Radius服務器的IP地址,從而在用戶和Radius建立一個安全屏障。

防火墻上的配置主要是在核心路由器和Radius交換機創建互聯地址(如圖7),然后在交換機上配置默認路由,最后需要在防火墻上回指訪問Radius服務器的路由即可。具體配置如圖8所示。

過期強推服務器的配置(通過虛擬機實現)

強推服務,該界面是靜態的,通過虛擬機實現。

系 統 :Windows Server 2008R2,內存1GB以上。

服務 :tomcat7,jdk7。

物理存儲位于RAID5硬盤集群中,為虛擬機分配40GB硬盤。

物理處理器為E5-2650v3,取其中一個內核虛擬成一顆單核虛擬CPU。

圖6 完善的Radius系統拓撲圖

圖7 防火墻端口配置示意圖

圖8 防火墻回指路由配置示意圖

虛擬機內存分配2GB,保證1GB,動態分配1GB。

虛擬網卡依照常規設置,接入本網絡。

Tomcat7與jdk7使用官方安裝包,并打上了最新的補丁。

T8000路由器及BRAS配置

在T8000上設置和防火墻的互聯地址,然后在防火墻和路由器上互指下靜態路由即可,在T8000上的BGP路由已經重分發靜態和直連路由,這樣就保證BRAS可以和Radius正常通信。

interfacegei-0/15/0/5

description DP-RADIUS

ip address 172.28.0.49 255.255.255.252

interfacegei-0/3/0/17

description DP-RADIUS

ip address 172.28.0.53 255.255.255.252

ip route 10.253.141.0 255.255.255.224 gei-0/15/0/5 172.28.0.50

ip route 10.253.141.0 255.255.255.224 gei-0/3/0/17 172.28.0.54

(4)Radius系統配置

Radius服務器1:10.253.141.7、10.66.6.178。

R a d i u s服 務 器2:10.253.141.8。

數據庫服務器 :1 0.2 5 3.1 4 1.4、10.253.141.5,生成虛擬IP地址 :10.253.141.6。

Radius主要服務是10.253.141.7,如 果 系 統出現問題時,BRAS可以通過Server2的方式跳轉到10.253.141.8進行認證。

兩臺Radius服務的版本是一致的。

10.66.6.178是EBOSS接口服務地址,接受EBOSS授權服務。

結論

Radius系統是我公司寬帶業務系統的重要組成部分,這套系統是否可以安全、可靠、穩定地運行,直接決定了寬帶業務是否可以順利的開展。

我公司開展大規模的雙向網絡之初,就建立了Radisu系統,隨著寬帶業務的不斷發展,Radius系統也逐漸暴露出一些問題,在一定程度上影響了寬帶業務的發展。針過這個問題,我們通過增加硬件防火墻,實施雙機熱備,將強推服務器設置在虛擬機系統上等一序列的措施,進一步提高了Radius系統的安全性和可靠性,使之與快速發展的寬帶接入業務相適應。實際應用結果證明,這些措施是確實有效的。