保障郵件系統安全

近期,國際和國內互聯網安全態勢愈加嚴峻,各類勒索軟件肆虐,而郵件系統也成為了各類黑客組織的重點攻擊對象之一。很多新的攻擊技術和攻擊方法不斷出現,如針對密碼的撞庫攻擊、會話劫持、網絡偵聽、APT(Advanced Persistent Threat,高級持續性威脅)攻擊等。再者,通過誘導用戶點擊郵件中的釣魚鏈接和下載含有木馬的附件,對用戶電腦進行感染的事件也層出不窮。

近期,筆者單位一名郵件系統用戶反映賬戶被用來發送垃圾郵件,首先我們考慮的是賬戶可能被盜用了,協助用戶進行了密碼修改,并增強了密碼復雜度。一段時間后,用戶反映該郵箱一直被用來發送垃圾郵件,而且密碼多次更改且已經達到20位長度。

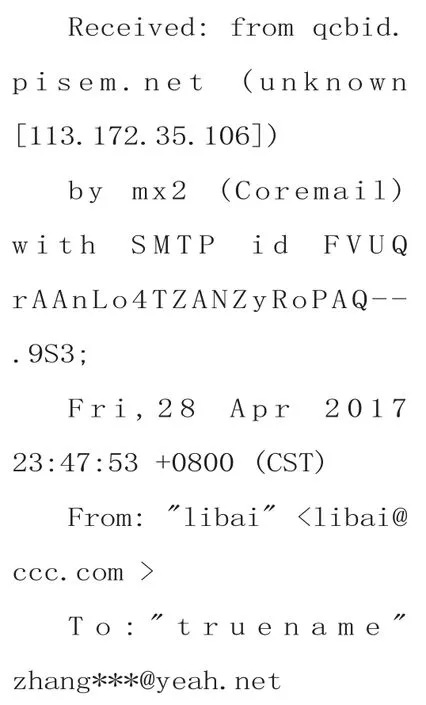

通過查詢該郵箱的發信記錄并未發現有發送垃圾郵件記錄。為此我們要求用戶將郵件導出,其郵件信頭內容如下所示:

經過分析發現是黑客通過偽裝該用戶對其通訊中的人員發送信件,并以此誘惑對方點擊鏈接或是下載附件。后期我們還了解到,該用戶郵箱曾經被盜過,所以黑客掌握了他的郵件通訊錄。

我們通過在域名的查詢區域中添加txt記 錄:“v=spf1 mx ip4:111.111.111.111 -all”來解決這個問題。SPF(Sender Policy Framework,發送方策略框架)的作用主要是反垃圾郵件,其主要針對那些發信人偽造域名的垃圾郵件。由此可見我們面臨的郵件系統安全形勢并不樂觀,我們考慮對系統進行優化升級。

現狀

當前由于撞庫攻擊的流行,很多傳統的“強密碼”在今天已經變成了“弱密碼”,因此筆者單位郵件系統存在大量賬戶被盜用。

通過分析日志發現,這些被盜賬戶發送大量的垃圾郵件,占用了大量的系統資源,對正常用戶使用產生了一定影響。此外大量發送垃圾郵件還降低了IP地址的信譽度,導致很多正常用戶發送的正常郵件也被標記為垃圾郵件而遭到拒收,這些給郵件系統帶來了諸多不穩定的因素。

筆者單位的郵件系統目前具有基礎安全加固的功能,如端口控制、代碼過濾以及核心防護等,可滿足基礎的安全需求。除此之外,密碼強度控制功能可使用戶修改后的密碼具備一定強度;單入口訪問控制可對輸入內容進行初步防護,阻絕大多數針對Web的注入式攻擊;全協議防病毒防部署可抵御一般的病毒危害。但是當面對的全新的安全攻擊方法和攻擊技術時,顯得有些捉襟見肘。

安全升級

1.郵件應用

新版本郵件系統采用全新的系統架構,增加透明安全箱防護機制。通過系統的一體化部署,可在郵件應用系統與底層操作系統之間增加安全隔離箱,郵件應用運行此安全沙箱內。即使郵件系統出現安全問題,也會將安全隱患控制在此透明沙箱內部,不會擴散影響到底層操作系統的安全性,可以將危害最大限制的控制在沙箱范圍內,有效保證了操作系統的底層安全。

新版本的郵件系統為用戶提供了自定義登錄別名的功能,用戶在非安全環境下采用別名方式登錄(別名密碼要求和真實郵箱賬號密碼不同),然后可以將別名用戶刪除,將用戶的登錄和郵件收發徹底分開,從而避免了暴露自己的真實郵箱地址,有效的保護了用戶的登錄安全性。

新版本郵件系統增加Web深度密碼保護功能,提供獨立的不依賴SSL的深度密碼加密,將密碼深度加密后再傳輸,即使在明文傳輸的網絡中也可有效保障密碼安全。

新版本郵件系統實現了對日志采集、壓縮、固化及存儲等安全加強策略,保證日志的完整性、可追溯性。并在用戶郵箱設置中增加用戶日志查詢功能,用戶可以查看個人郵箱中的發信日志、收信日志、刪信日志以及登錄日志。

新版本郵件系統還增加了郵件加密功能,用戶在發件箱勾選郵件加密選項,輸入密碼后可以對這封郵件進行加密發送。對方收信后,只有輸入密碼才能查看郵件內容。

2.管理端

對管理端進行隨機化部署,不再采用固定的登錄入口,而是代之以隨機化的登錄入口,避免入侵者對管理入口的暴力破解。除此之外,限制可以訪問管理端的IP地址,只允許授信IP地址訪問系統管理端,避免入侵者對系統管理端的掃描和攻擊。

3.安全部署架構增強

新版本郵件系統在部署架構方面增加了系統鏡像的設計。系統初始化安裝部署完畢后,在未接入網絡的前提下,對系統整體做一個鏡像備份,并保存在一個離線的系統鏡像服務器上,可以實現快速的入侵發現和快速的入侵恢復。

除此之外,針對當前郵件系統IP地址信譽度降低問題,我們還更換郵件服務器IP地址。并且優化了系統的備份和恢復機制,提供對郵件系統數據的實時恢復備份技術,有效保證系統的不間斷運行。