一個新的適用于移動設備的雙方身份認證與密鑰共識協議

王佳強,亢保元,邵棟陽

(天津工業大學 計算機科學與軟件學院,天津 300387)

一個新的適用于移動設備的雙方身份認證與密鑰共識協議

王佳強,亢保元,邵棟陽

(天津工業大學 計算機科學與軟件學院,天津 300387)

隨著現代互聯網的高速發展,人們通過網絡進行遠程通信變得越來越頻繁。但是,在遠程通信中如何確認通信雙方的身份以及如何保證通信內容的安全,成為人們越來越關注的問題,身份認證與密鑰共識協議就是用來解決這個問題的。在現有的身份認證與密鑰共識協議中,有些協議在身份認證方面存在一些問題,在沒有驗證對方身份的前提下達成會話密鑰是危險的。本文通過對Liang Ni等人協議的分析,提出了一個改進的身份認證與密鑰共識協議,并對其安全性進行了分析。分析結果表明,新協議可以抵抗中間人攻擊、假冒攻擊等。而且,新協議中不包含雙線性對運算,它特別適用于資源受限制的移動設備。

身份認證;密鑰共識;信息安全;密碼學;橢圓曲線

0 引言

隨著現代網絡的飛速發展,遠程通信、電子商務、電子政務等也得到了迅速的發展。特別是移動設備普及的今天,人們通過網絡進行遠程通信變得越來越頻繁。我們在享受網絡給我們帶來便利的同時,如何在通信中保證信息的安全也變得極為重要。為了讓遠程通信的實體,在確定對方身份的前提下,達成共享密鑰,并對通信內容進行加密,從而保護通信者的隱私,這就必須使用有效的身份認證與密鑰共識協議。身份認證與密鑰共識(Authenticated Key Agreement,AKA)協議是密碼學運用最廣泛的協議之一,它可以保證兩方或多方實體在公開信道上進行安全的通信,在現代通信和網絡中起著非常重要的作用。

目前人們已經提出了很多 AKA協議[1-11]。Zhang等人[6]基于CDH困難問題,使用雙線性對提出了一個無證書的雙方認證與密鑰共識協議。Zhang[7]還提出了一個一次信息交換的雙方認證密鑰共識協議,這個協議中,只需要一位用戶向另一位用戶發送一次消息即可達成密鑰。但文獻[7]的協議仍然使用了計算量大的雙線性對運算,為了提高協議的計算效率,何德彪[9]等人提出了一個無雙線性對運算的無證書雙方認證與密鑰共識協議。同樣,Liang Ni[10]等人也提出了一個無雙線性對運算的強安全的基于身份的認證與密鑰共識協議。因為文獻[9,10]中的協議沒有使用計算量大的雙線性對運算,所以,這兩個協議有較高的計算效率。但是,在兩個協議中,存在著這樣一個問題,當攻擊者修改了通信雙方發送的信息后,通信者仍然會進行所有的計算。雖然,在安全性方面,若不是合法的用戶,難以達成會話密鑰,但是,這就造成了部分計算的浪費,影響協議的效率。SK Hafizul Islama等[11]人提出的身份認證與密鑰共識協議中,增加了明確的身份認證步驟,該協議可以有效地認證用戶身份,并在用戶身份認證失敗后終止計算,從而減少計算的浪費,提高了協議的效率。

本文參考了前人協議的優點,結合Liang Ni[10]等人的協議,提出了一個改進的身份認證與密鑰共識協議。該協議包含明確的身份認證步驟,而且沒有使用雙線性對,從而減小了計算量,特別適用于廣泛使用的移動設備。

1 預備知識

這一部分,我們將介紹Liang Ni等人的協議和我們提出的新協議中用到的一些數學難題。

1.1 橢圓曲線離散對數問題

設G是一個由某橢圓曲線上的點P生成的p(素數)階加法循環群,當給出G中的某元素P和元素Q = xP 時,計算x ∈是困難的。

1.2 可逆計算Diffie–Hellman問題

設G是一個由某橢圓曲線上的點P生成的p(素數)階加法循環群,當給出xP和yP時,計算 x y-1P是困難的。

2 新的身份認證與密鑰協商協議

通過對Liang Ni[10]等人身份認證與密鑰共識協議的分析,我們發現該協議不能及時發現傳遞的信息是否被攻擊者修改。而且,當攻擊者修改了通信雙方發送的信息后,通信者仍然會進行全部的計算,這就影響了協議的效率。這一部分我們給出了一個改進的協議,加入了明確的認證步驟。新協議包括密鑰生成中心初始化階段、用戶注冊階段以及認證與密鑰共識三個階段。

2.1 協議中所需符號和意義

? q :一個大素數;

? G :一個由某橢圓曲線上的點P生成的q階加法循環群;

? P:G的一個生成元;

2.2 新協議

新協議中有一個可信的密鑰生成中心(KGC)。下面是新協議的具體描述:

2.2.1 初始化階段

(1)KGC選擇一個安全素數k,選擇一個由橢圓曲線上的點p生成的q(k-bits)階加法循環群G。

(2)KGC隨機選擇一個生成元PG∈,并選擇兩個HASH函數

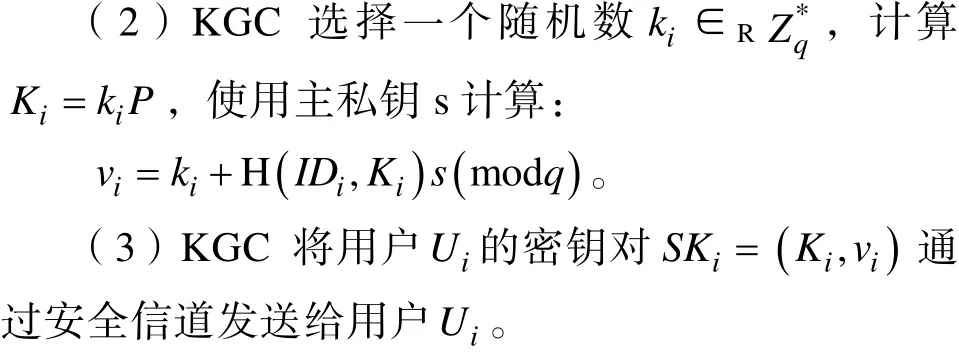

2.2.2 用戶注冊階段

(1)用戶iU向 KGC發出注冊申請,并通過安全信道發送自己的身份信息iID。

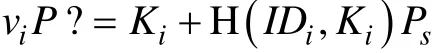

(4)用戶iU收到密鑰對后,驗證:

若等式成立,則保存密鑰對;否則,則注冊失敗。

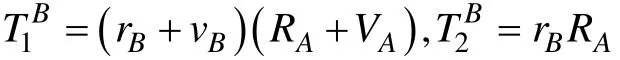

2.2.3 用戶間認證與密鑰共識階段

用戶 A的身份信息是 I DA,密鑰對是 S KA=(KA, vA)。用戶 B的身份信息是 I DB,密鑰對是SKB= (KB, vB)。當用戶A和用戶B想要達成會話密鑰時,他們執行下面的步驟(如表1):

若等式不成立,則放棄執行下面的步驟;若等式成立,則繼續計算:

所以,若用戶A和用戶B均為合法用戶,則他們最終的會話密鑰SKBA= SKAB。而且,該協議有明確的驗證步驟,可以有效地避免由于攻擊者篡改用戶之間的通信信息而造成的計算浪費。

表1

3 新方案的安全性分析

這一部分我們將使用常見的攻擊方法對新協議進行安全性分析,這里假設存在一個攻擊者 Eve,他可以截獲所有在公共信道中傳輸的信息。具體做法如下:

3.1 假冒攻擊

攻擊者Eve想要假冒用戶B,用戶B的身份信息為BID ,為了通過用戶A的驗證,其驗證等式為:

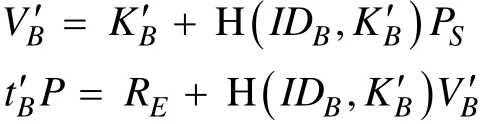

攻擊者Eve必須找到可以使該驗證等式成立的參數 tB, RB, KB,攻擊者Eve選擇參數 KB′,RE,計算:

此時,攻擊者Eve想要通過tB′P計算tB′是困難的,所以,攻擊者Eve難以找到可以讓用戶A計算驗證等式成立的參數 tB, RB, KB。故新協議可以抵抗假冒攻擊。

3.2 修改攻擊

攻擊者Eve試圖通過修改所截獲的用戶A,B間的通信信息,并發送修改后的信息給對方用戶,從而可以分別和用戶 A,B達成會話密鑰,達到獲取信息的目的。以攻擊者Eve修改用戶B發送的信息并與用戶A達成密鑰為例,攻擊者Eve修改:

此時,驗證等式

很明顯用戶A計算驗證等式時不成立,所以,攻擊者Eve通不過用戶A的驗證,故新協議可以抵抗修改攻擊。

3.3 中間人攻擊

3.4 重放攻擊

所以,最終攻擊者Eve和用戶B達成的會話密鑰SK不相同。故新協議可以抵抗重放攻擊。

3.5 臨時密鑰泄露攻擊

若某次用戶A和用戶B進行通信時,所選用的臨時秘密信息 rA,rB被攻擊者Eve獲得,由于:

所以,攻擊者 Eve在沒有 vA, vB的情況下,想要計算 TA, TB是困難的。而且,又因為用戶A和用

11

戶B計算驗證信息

4 結論

本文提出的協議的安全性基于橢圓曲線離散對數難題,由于協議沒有使用雙線性對計算,這樣做減小了計算量。同時,該協議可以有效地進行身份的驗證,通過驗證后才可以進行之后的步驟,從而減少了不必要的計算。該協議可以抵抗修改攻擊,假冒攻擊等,具有一定的安全性。在安全和效率方面都可以滿足廣泛使用的移動設備的要求。

[1] M. Hou, Q. Xu, A two-party certificateless authenticated key agreement protocol without pairings[J]. 2nd IEEE International Conference on Computer Science and Information Technology, 2009, pp. 412-416.

[2] N. McCullagh, P.S.L. M.Barreto, A new two-party identity-based authenticated keyagreement[J]. CT-RSA 2005, vol.3376, 2005, pp. 262-274 .

[3] Yang Lu, Quanling Zhang, et al, Comment on a certificateless one-pass and two-party authenticated key agreement protocol[J]. Information Sciences 369 (2016) 184-187.

[4] 劉文浩, 許春香. 無證書兩方密鑰協商協議[J]. 軟件學報,2011.22(11): 2843-2852.

[5] 曹陽, 鄧方安, 等. 一種基于身份可認證兩方密鑰協商協議[J]. 成都理工大學學報(自然科學版), 2016. 43(6): 758-761.

[6] L. Zhang, F. Zhang, et al, Simulatable certificateless two-party authenticated key agreement protocol[J]. Information Sciences 180(6), (2010): 1020-1030.

[7] L. Zhang, Certificateless one-pass and two-party authenticated key agreement protocol and its extensions[J] Information Sciences, 293, (2015): 182-195.

[8] Debiao He, Sahadeo Padhyeb, et al, An efficient certificateless two-party authenticated key agreement protocol[J].Computers and Mathematics with Applications 64, (2012):1914-1926.

[9] Liang Ni, Gongliang Chen, et al, Strongly secure identity-based authenticated key agreement protocols without bilinear pairings[J]. Information Sciences 367–368, (2016):176-193.

[10] SK Hafizul Islam, G.P. Biswas, A pairing-free identity-based two-party authenticated key agreement protocol for secure and efficient communication[J]. Journal of King Saud University Computer and Information Sciences, 2017, 29(1):63-73.

A New Two-party Authenticated and Key Agreement Protocol for Mobile Devices

WANG Jia-qiang, KANG Bao-yuan, SHAO Dong-yang

(School of Computer Science and Software Engineering, Tianjin Polytechnic University, Tianjin 300387, China)

With the development of modern Internet, the frequency of our online communication is growing. But,the problem of how to confirm the identity and ensure the safety of the communication content has been concerned.And the Authenticated and Key Agreement Protocol is used to solve this problem. However, there are some drawbacks of authentication in several existing AKA protocols, and it is dangerous to accomplish the shared session key without verifying the identity of the two-party. In this paper, we proposed an improved AKA protocol by analyzing Liang Ni[10]s’ protocol. We also analyze the security of the protocol. The result show that new protocol can resist the man-in-the-middle attack, impersonation attacks ... And new AKA protocol is particularly suitable for resource-constrained mobile devices for the bilinear parings is not included.

: Authenticated; Key Agreement; Information security; Cryptography; Elliptic curve

TP309.7

A

10.3969/j.issn.1003-6970.2017.10.013

本文著錄格式:王佳強,亢保元,邵棟陽. 一個新的適用于移動設備的雙方身份認證與密鑰共識協議[J]. 軟件,2017,38(10):73-76

本文受到天津市應用基礎與前沿技術研究計劃項目(項目編號:No.15JCYBJC15900)

王佳強(1991-),男,山西運城人,碩士研究生,主要研究方向:密碼學、信息安全、身份認證與密鑰共識;亢保元(1965-),男,陜西鳳翔人,教授,博士,主要研究方向:密碼學、信息安全、數字簽名、身份認證與密鑰共識、電子貨幣。