淺談醫院網絡安全

引言:計算機網絡信息系統已滲透到醫院的方方面面。一旦系統癱瘓,勢必造成業務秩序混亂。因此,如何防范計算機網絡及信息系統的安全隱患,保障系統的正常運行是信息科的日常工作的重中之重。

信息時代的曙光照亮了各行各業的發展前景,醫療系統也因信息時代的變革發生了翻天覆地的變化。醫院信息系統的運用開創了計算機在醫院運行的新局面。各醫院自運行了醫院信息系統以來,計算機網絡信息系統已經滲透到醫院的方方面面,計算機網絡信息系統已經越來越無法替代。一旦系統癱瘓,勢必造成業務秩序混亂,所帶來的經濟損失也無法估量。因此,如何防范計算機網絡及信息系統的安全隱患,保障系統的正常運行是信息科的日常工作的重中之重。

下面分別介紹醫院網絡及系統安全的相關情況。

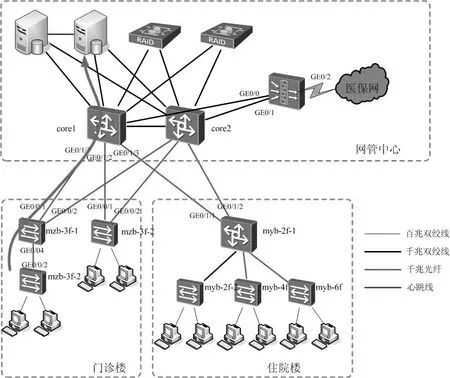

相關網絡建設情況

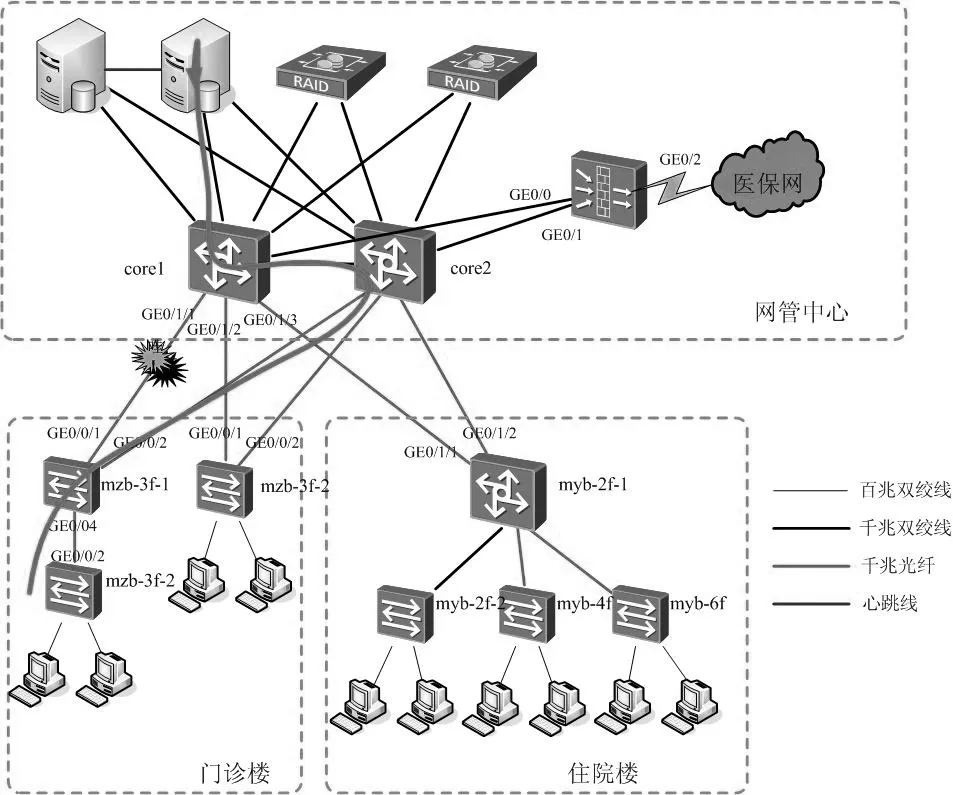

核心交換機做雙機熱備,雙鏈路至匯聚交換機,接入交換機連接各部門電腦。通過帶路由的防火墻接入醫保網。詳細介紹如下:

1.網絡拓撲圖

如圖1所示。

圖1 網絡拓撲圖

2.核心交換機雙機模式說明

交換機雙機熱備采用VRRP技 術。VRRP針 對每個VLAN網段將局域網的一組交換機構成一個備份組,相當于一臺虛擬交換機。該網段內的PC只需要知道這個虛擬交換機的IP地址,并不需知道具體某臺設備的IP地址,將該網段內PC的默認網關設置為該虛擬交換機的IP地 址,PC就可以利用該虛擬網關與外部網絡進行通信。

正常情況下,VRRP組中一臺交換機作為主交換機(Master),其余交換機作為備份交換機(Backup),虛擬 IP 和虛擬IP的MAC地址被主交換機獲取。當該主交換機出現故障時,一臺備份交換機升格為主交換機,獲取虛擬IP和虛擬IP的MAC地址,自動接替業務傳輸工作,整個過程對用戶完全透明,實現了內部網絡和外部網絡不間斷通信。

雙機熱備對每個網段設置一個VRRP組,共有VRID 10(對應VLAN10) 、VRID 20(對應 VLAN20)、VRID 30(對應 VLAN30)、VRID 100(對應 VLAN100)這4個VRRP組,每個組的虛擬IP都為192.168.x.1。核心交換機1的IP為192.168.x.2,核心交換機2的IP為192.168.x.3。對于VLAN10和VLAN100網段來說,核心交換機1為主交換機,192.168.10.1和192.168.100.1被核心交換機1獲取,而VLAN10 和VLAN100網段的流量通過核心交換機1與其他網段通信。對于VLAN20和VLAN30網段來說,核心交換機2作為主交換機,192.168.20.1和192.168.30.1被核心交換機2獲取,VLAN20和VLAN30網段的流量通過核心交換機2與其他網段通信。

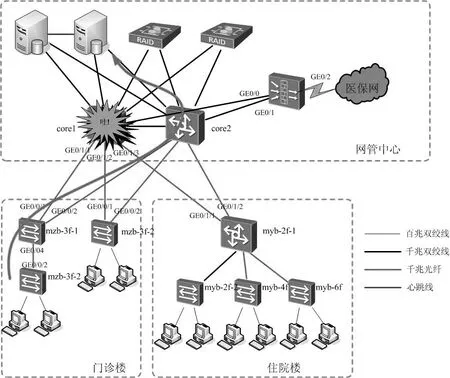

3.生成樹設置說明

圖2 正常情況下流量經過核心交換機1

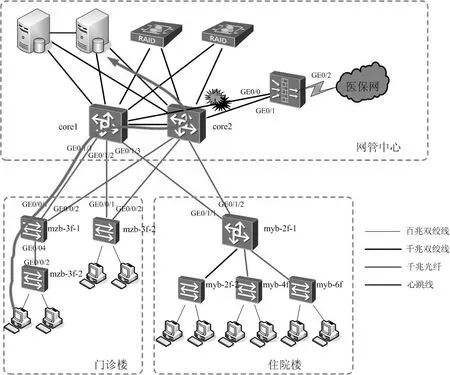

圖3 核心交換機1故障時流量切換

生成樹協議是一種二層管理協議。它通過有選擇性地阻塞網絡冗余鏈路來達到消除網絡二層環路的目的,同時具備了鏈路的備份功能。由于VRRP需要組內交換機相連通信,存在二層環路,需要通過生成樹(STP)配合使用。本次項目使用多實例生成樹協議(MSTP)。針對每個VLAN網段設置一個MSTP實例,與VRRP組一一對應。本次項目設置了instance1(對 應 VLAN10)、instance2(對 應 VLAN20)、instance3(對 應 VLAN30)、instance4(對應VLAN100)這4個生成樹實例。對于VLAN10和VLAN100的各接入交換機來說,核心交換機1為根交換機,所以連接到核心交換機1的線路為轉發(Forwording)狀態,連接到核心交換機2的VLAN10和VLAN100線路為堵塞(Discarding)狀態,禁止VLAN10和VLAN100流量通過。對于VLAN20和VLAN30的各接入交換機,核心交換機1為根交換機,所以連接到核心交換機2的VLAN20和VLAN30線路為轉發(Forwording)狀態,連接到核心交換機1的線路為堵塞(Discarding)狀態。禁止VLAN20和VLAN30流量通過。

4.雙機切換說明

正常情況下VLAN10和VLAN100的流量先轉發到核心交換機1再與其他網段通信,如圖2所示。

當核心交換機1故障時(如圖3所示),核心交換機2成為VLAN10和VLAN100網段對應的VRRP組的主交換機,獲取192.168.10.1和192.168.100.1虛擬IP。同時接入交換機上聯到核心交換機2的接口允許轉 發VLAN10和VLAN100網段流量。

當核心交換機1連接到防火墻鏈路故障時,核心交換機2成為VLAN10和VLAN100網段對應的VRRP組的主交換機,獲取192.168.10.1和192.168.100.1虛擬IP。由于此時接入交換機上聯到核心交換機2的接口仍禁止轉發VLAN10和VLAN100網段流量。VLAN10和VLAN100的流量經過核心交換機1再通過核心交換機互聯線路轉發到核心交換機2,如圖4所示。

當核心交換機1連接接入交換機鏈路故障時,接入交換機上聯到核心交換機2的接口變更為轉發狀態(Forwording) 允許轉發VLAN10和VLAN100網段流量。VLAN10和VLAN100的流量經過核心交換機2再通過核心交換機互聯線路轉發到核心交換機1,如圖5所示。

圖4 核心交換機1連接到防火墻鏈路故障時

圖5 核心交換機1連接交換機鏈路故障時

醫保網用戶與互聯網用戶做到物理隔離,堅決執行接入醫保網電腦則不接入互聯網。微信等APP等掛號收費軟件通過前置服務器與醫院信息系統軟件服務器通信,且兩臺服務器之間通過防火墻過濾。

醫院內網架設AD(域)服務器,實現域管理。所有客戶端電腦只給用戶權限,用戶不能安裝任何軟件,確有需求則由信息科統一安裝。

內網架設企業版殺毒軟件服務器。客戶端電腦有情況在殺毒軟件服務器上均有反映,每天上班時由專人負責檢查,發現異常主動處理。

為防止客戶端因U盤帶入病毒。所有客戶端USB口禁用,用戶確有需要則至信息科統一拷貝。

內網架設Exchange(郵件)服務器。每科室分配帳號,通過此服務器實現各科室間的通信。

計算機中心機房配置UPS(不間斷電源),且核心設備均配置雙電源。

各交換機Web登錄界面設置端口,用戶口令設置安全密碼。防止惡意更改。

核心服務器做雙機熱備,且數據做定時備份。服務器配雙網卡、雙電源。