無線傳感器網絡節點位置隱私保護研究

黃仁季,葉清,吳倩

?

無線傳感器網絡節點位置隱私保護研究

黃仁季1,葉清1,吳倩2

(1. 海軍工程大學信息安全系,湖北武漢 430033; 2. 海軍試驗基地試驗艦中心,遼寧葫蘆島 125000)

為更加深入地研究解決位置隱私保護問題,分析了無線傳感器節點位置隱私保護的特點和模型,按照對源節點與對基站以及各自的技術手段分類總結了現有位置隱私保護方案,從方案針對的攻擊類型、安全性、效率性能及能耗等方面比較優缺點,并對未來的研究方向進行了展望。

無線傳感器網絡;位置隱私保護;幻象路由;假數據分組注入

1 引言

無線傳感器網絡(WSN, wireless sensor networks)是物聯網的重要組成[1],它是由大量傳感器節點以自組織方式組成的無線網絡。網絡主要由源節點、匯聚節點、中央處理單元等部分組成,以溫度、濕度、聲音、位置、光照、壓力、磁場等多種傳感器作為感知節點,對區域內的環境信息進行監測[1],具有大規模、自組織、低能耗、動態性等特點。它在環境監測、災害預警、醫療衛生、工業制造等領域具有廣泛的應用。在軍事方面,它能夠實現以較低的成本對敵情進行偵測獲取,在敵區或人員不便到達的區域布置傳感器節點,既獲取情報又最大限度地降低了人力物力成本,避免不必要的減員。

無線傳感器網絡自身的開放和自組網的特點[1]決定了其固有的安全缺陷,易受到各種攻擊。位置隱私竊取是常見攻擊方式之一[2],攻擊者可以在不獲取傳感器網絡中具體傳輸數據的情況下分析傳感器節點、基站的位置信息甚至整個網絡的拓撲結構與節點分布。而一旦位置隱私信息泄露,攻擊者可以進一步破壞或捕獲相應節點從而破壞整個網絡;可以獲取監測對象的位置進而對其進行破壞,或者分析其生活規律,挖掘更多隱私信息。因此,深入開展對無線傳感器網絡中的位置隱私保護問題的研究,能夠更好地保證無線傳感器網絡的安全,有益于推動無線傳感器網絡技術的發展。

2 無線傳感器網絡攻擊模型

根據無線傳感器網絡特點,在無線傳感器網絡位置隱私保護中做出以下假設。

1) 傳感器節點足夠多且在網絡中平均散布,即在各個區域節點密度相等。兩個節點相鄰表示它們之間能實現直接通信,非相鄰節點間的通信可以通過中間節點轉發,以多跳方式完成。

2) 網絡中有且僅有一個基站且有多個匯聚節點。源節點可以直接搜集信息、采集數據,而數據分組從源節點發出經匯聚節點最終到達基站。基站通常具有較強的通信與計算存儲能力。

3) 除基站外其余節點完全相同,即具有相同的有限功耗、初始能量、計算能力、存儲能力、通信能力,且節點間可相互替代。

4) 基站與各個節點位置完全隨機且在網絡中位置可以變動,網絡拓撲結構可以變化,新的節點可以隨時加入,失效節點可以剔除,同一時刻可能存在多個源節點同時傳輸信息。

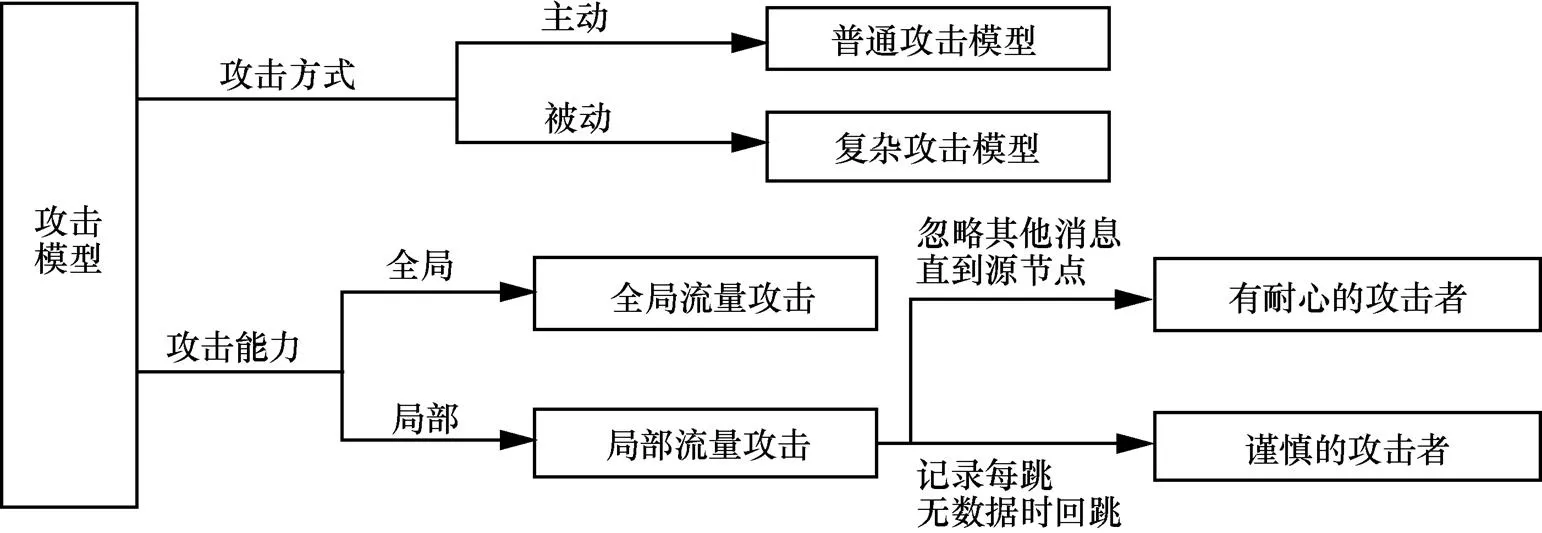

在無線傳感器網絡位置保護中,根據攻擊者的攻擊方式可以分為普通攻擊模型與復雜攻擊模型[3]。普通攻擊模型中攻擊者只采用竊聽、逐跳回溯[4,5]、流量分析等被動攻擊手段[6]。這種方式在不對網絡施加額外影響的情況下分析網絡中節點與基站的位置隱私,不易被發覺。而復雜攻擊模型指攻擊者除具有被動攻擊能力外還具有節點捕獲[7]、數據篡改、數據偽造、拒絕服務攻擊等主動攻擊能力,可以對網絡和數據造成直接破壞[3]。

無線傳感器網絡攻擊模型如圖1所示,根據攻擊者的攻擊能力可以分為局部流量攻擊與全局流量攻擊[3]。全局流量攻擊者具有良好的硬件條件,在整個無線網絡區域內布置有大量竊聽節點與多種分析工具,可以對整個網絡的流量、通信狀況進行監聽,具有強大的攻擊能力;局部流量攻擊者通常僅為一個或有限個竊聽節點,只能對其通信范圍內的節點進行竊聽與分析,具有有限的攻擊能力,通常采取逐跳回溯的攻擊方式。局部流量攻擊又可分為有耐心的攻擊者與謹慎的攻擊者,有耐心的攻擊者在逐跳回溯過程中會忽略其他消息,僅對當前回溯的數據分組進行監聽直到找到源節點,而謹慎的攻擊者則在回溯過程中記錄每一跳,當在一段時間內不再收到當前回溯數據分組信息時則停止回溯并返回上一跳。有耐心的攻擊者具有更強的追蹤性能但同時需要消耗更多的追蹤時間。

圖1 攻擊模型

3 無線傳感器網絡位置保護方案

無線傳感器網絡位置隱私保護可以分為對源節點的保護和對基站的保護,對源節點保護的主要目的是保護數據采集端,防止暴露監控的目標或監控點;而對基站的保護也可稱為對匯聚節點的位置隱私保護,主要是為保護整個無線傳感器網絡的安全,防止攻擊者破壞關鍵節點以癱瘓整個網絡。

3.1 無線傳感器網絡源節點位置保護方案

無線傳感器網絡中源節點的位置保護主要有幻象路由、動態ID、環形路由以及假消息注入等技術手段。

3.1.1 基于幻象路由的源節點位置保護方案

幻象路由[8]是最常見的源節點位置保護方案。在這一方案中,數據分組先到達一個隨機的節點稱為幻影節點,轉發節點隨機決定下一跳節點;第二步數據分組從幻影節點轉發回基站,使幻影節點被偽裝成源節點。

幻象路由最早在Ozturk[9,10]等的PR(phantom routing)方案和PSPR(phantom single-path routing)方案中提出。該方案源節點將相鄰節點分為方向相反的兩個集合,從中選一個轉發數據分組,轉發一定跳數后采用泛洪的方式將數據分組發送回基站。

原始的幻象路由存在幻影節點分布規律性等安全問題,因此,2012年陳涓[11]提出基于有限泛洪的源節點位置隱私保護方案(PUSBRF, source location privacy preservation protocol in wireless sensor network using source-based restricted flooding)改進了幻象路由的安全性。該方案主要由跳有限泛洪、跳有向路由以及最短路由3個部分所構成。距離源節點跳內的所有節點通過第一階段獲得到源節點的最小跳數;在第二階段,每個節點轉發數據分組時都是向著距離源節點跳數最小的遠離源節點方向的相鄰節點,最終在距離源節點跳的圓周上分布幻影節點;最后利用最短路徑將數據由幻影節點傳至基站。

在提升了安全性之后,為改進能量控制與優化,2014年,Zhou[12]提出基于蟻群算法的高效節點位置保護方案(EELP, energy efficient location privacy preservation protocol),該方案將節點作為人工螞蟻,通過模擬螞蟻尋找最短路徑的思路實現。節點間的信息以被稱為信息素的形式存儲在路由表中,當節點接收數據分組時,根據信息素,節點間距離以及能量情況計算接收者并更新信息。在不斷傳輸的過程中,路由中的信息素含量隨著其揮發和積累而調整,從而指引最優全局傳輸路徑。

2016年,賈宗璞等[13]提出基于隨機角度和圓周路由的位置隱私保護策略(BRACRS, based on random angle and circumferential routing),進一步提升了幻象路由的安全性[14]。該方案分為網絡初始化、基于角度幻象路由、圓周路由與最短路徑路由。在幻象路由階段通過角度、距離等因子產生幻影節點并將數據傳遞至幻影節點;在圓周路由階段,定義了偽幻影節點與標節點,距離源節點最遠的幻影節點被稱為偽幻影節點,而與偽幻影節點在同一圓上的隨機節點則稱為標節點;數據分組先從幻影節點傳遞至標節點,再進行最短路徑路由到達基站。

2016年,Sathishkumar和patel[15]將幻象路由應用在具體場景中,在物聯網的背景下提出增強的基于隨機路由的源節點位置保護算法。該方案首先在節點網絡中初始化若干隨機路徑,當數據分組轉發時,如果節點不在初始化的路徑之中則隨機轉發至任意相鄰節點,如果在初始路徑中則沿路徑轉發,轉發時不轉發到已經過的節點。當某一節點在轉發時無法找到尚未經過的相鄰節點時,則將數據分組發回上一跳從而保證數據分組最終可以到達基站。

幻象路由采用隨機游走的方法,產生隨機的幻影節點以保護真實源節點,目前已有較多研究[16,17],安全性有了很大提升。為提高效率,產生了環形路由技術,在數據傳輸過程中經過一段環形回路,使攻擊者在回溯過程中陷入環路循環中難以找到源節點,大量消耗回溯時間。

3.1.2 基于環形路由的源節點位置保護方案

基于環形路由的方案是指在源節點發送的數據分組路由過程中構造一個環路,通過讓數據分組在環路中循環的方式迷惑、打亂攻擊者,達到破壞攻擊者位置追蹤的目的。

2014年,徐智富[18]提出基于布朗運動的隱私保護方案。這一方案采用了環形路由技術,在網絡中組建多個鏈路以保障到匯聚節點的路徑分布均勻,匯聚節點通過泛洪得到環路到匯聚節點最短距離。源節點發出的數據分組首先進入鏈路環中,在環路中隨機運動后發送至匯聚節點或進入下一個環路,經過反復循環后最終到達匯聚節點。

2016年,張江南等[19]提出基于假分組策略的單個虛擬圓環陷阱路由方案(SVCRM, single virtual circle rooting method based on fake package)。數據分組從源節點發出逐跳傳遞到虛擬圓環,在圓環中數據分組沿一特定方向在圓環中環繞,最后數據分組隨機地離開圓環以最短路由的方式到達匯聚節點。當存在較多靠近匯聚節點的源節點時易造成虛擬圓環過早失效,為此進一步提出基于假分組策略的多個虛擬圓環陷阱路由方案(MVCRM, multiple virtual circle rooting method based on fake package)。

3.1.3 基于假消息注入的源節點位置保護方案

假消息注入是另一項常用技術,指在網絡中注入虛假消息使攻擊者將其與真實消息混淆,不能分清真實消息來源,它通常可以與其他技術結合,提供更高的安全性。

2008年,Shao[20]基于假消息注入技術提出FitProbRate方案。該方案分為假分組注入、真消息嵌入與采樣均值調整3個階段。在假分組注入階段節點按服從指數分布的時間間隔發送虛假數據分組;當源節點獲取到真實數據時進入真消息嵌入階段,利用A-D Test[21]找出服從指數分布的最小傳輸時間間隔來發送消息;真實消息發送后則重新計算數據分組發送時間間隔。鄧美清等[22]對FitProbRate方案作出改進,提出基于能量的位置隱私保護方案EBS(energy-based scheme)。在FitProbRate方案基礎上引入能量影響因子、參數基準以及能量影響比重從而平衡了能耗。

假消息注入技術還可以應用在偽造數據源上,2013年肖戊辰[23]提出支持被動RFID(radio frequency identification)的通用假數據源策略GFS(general fake source)。該方案通過產生偽造數據分組的方式偽造數據源,首先在網絡中選擇一個源節點并令其產生偽造的數據分組,模擬發現目標并轉發,通過令牌傳遞的形式改變產生偽造數據分組的節點以模擬目標的移動過程,從而實現了對真實數據源行為模仿。

2014年,胡小燕[24]進一步提出偽區域隱私保護策略。首先在整個網絡中建立虛假源區域[25],除源節點外其余節點均向各區域中心節點發送虛假數據分組;數據分組到匯聚節點的過程通過各區域中心節點與之通信完成,使源節點與匯聚節點之間直接通信數據量得以減少。當源節點位置發生變化時,區域中心節點隨之改變來克服區域差別。

為高效區分真假數據分組,2016年,牛曉光[26]等將假分組注入技術與環策略結合起來,提出基于匿名量化動態混淆的源節點位置隱私保護方案(ADRing, anonymity-quantified dynamic mix-ring- based source location anonymity protocol)。首先以基站為圓心,以到基站的跳數為半徑將網絡中的節點劃分為多個圓環,從而隨機選取一個環作為混淆環并由它接受和過濾網絡中的數據,真實的數據分組在混淆環上進行混淆并轉發至基站,虛假數據分組在混淆環上直接丟棄。此過程中采用匿名度評價機制對混淆環的效果進行評估,混淆環可以動態調整變化。

假數據分組技術方便易行,應用廣泛成熟,與其他技術也結合得最多[27]。另一方面,動態ID的技術可以從節點匿名的角度實現位置隱私的保護。

3.1.4 基于動態ID的源節點位置保護方案

除了從路由的角度考慮位置隱私的保護,還需要從節點自身信息的角度考慮。各節點自身的ID之間存在的關聯性就是可能被攻擊者進行位置分析的信息之一。

針對ID分析攻擊,往往可以采用匿名通信的方式應對,即在通信中隱藏節點ID等實際身份信息,防止由于對節點間身份信息的關聯分析而泄露隱私。常芬等[28]對此問題進行了研究,提出了實施匿名的具體方案及其安全性能。

Gurjar與Patil[29]提出基于簇的源節點匿名方案。將傳感器節點劃分為不同區域,每個區域由一個簇頭節點控制,簇頭節點通過改變動態ID的方式取消節點ID與位置之間的關聯。每次源節點捕獲事件發送數據分組時使用的不是自己真實的ID,而是由簇頭節點隨機分配更新的ID,數據分組先發送至簇頭節點再由它轉發至基站。簇頭節點及時對區域內節點ID進行更新,每次更新為一段隨機數字區間內的連續數字。

3.2 無線傳感器網絡匯聚節點與基站位置隱私保護方案

匯聚節點與基站的位置保護主要采用偽造節點、注入虛假數據分組、平衡流量等方式。

3.2.1 基于虛假數據分組注入的基站位置保護方案

注入虛假數據分組[30]是改變網絡流量分布的最簡單有效的手段,因此這一技術在基站的位置保護方案十分常見,大部分保護方案都融入了假分組注入的思想。

2014年,Priyadarshini[31]引入假數據分組注入技術,提出減少流量信息的基站位置保護方案。該方案根據區域中節點密度以及節點剩余能量來決定假數據分組的產生,當區域節點密度較小時,以小概率產生假數據分組;如區域節點密度較大且轉發節點能量充足,以大概率產生假數據分組;當區域節點密度較大但節點能量不足時則不產生假數據分組。

Rios等[32]則將假數據分組注入與路由規則相結合,提出一種匯聚節點位置保護方案HISP-NC (homogenous injection for sink privacy with node compromise protection)。該方案分為數據轉發與路由表偽裝兩個部分,在數據轉發時所有節點都同時轉發真實數據與一個假數據分組,并采用隨機游走的方式在節點間傳遞,而真實數據分組以更高的概率向會聚節點方向轉發,假數據分組以更高概率向遠離方向轉發;在路由表偽裝部分,它通過對原始路由表進行優化,改變了原來路由表第一項為最近距離節點的規則,攻擊者無法通過截獲路由表而分析出會聚節點的位置。

3.2.2 基于偽造節點的基站位置保護方案

偽造節點是采用誘導欺騙的思想,將流量或其他可能標識基站身份的信息引向一個偽基站節點以誤導攻擊者,從而達到保護真正基站的目的。偽造節點通常通過與產生假數據分組結合來實現[33],也有部分方案為不影響網絡整個性能而通過其他方式偽造節點。

2015年,Bangash等[34]對假數據分組注入的方式進行了優化,提出基于虛擬基站的基站位置保護方案。該方案將無線傳感器網絡中的節點分為SN(source node)、AN(aggregator node)和BS(base station)三類,SN即普通源節點,BS即基站,AN則具有更大的通信半徑且每個SN都至少與一個AN相鄰,數據分組通過AN轉發至BS。AN在轉發數據分組時同時沿相反方向向相鄰AN或BS發送真實與虛假的數據分組,從而使AN周圍模擬了BS的流量。在轉發真實與虛假數據分組時還通過延遲時間這一參數進行控制使位置保護的安全性能可以隨需要調節。

2016年,Bangash等[35]基于SDN(software defined networking)的思想,提出了LPSDN(location privacy via software defined networking)方案[35]。該方法主要思想是采用一種叫作SDFN(software defined forwarding node)的節點,來替代基站節點分擔數據流量。具體方法是所有源節點發送的數據分組首先到達SDFN節點,由SDFN對數據進行分析篩選,對于內容相同的數據則丟棄多余數據,僅將一份數據分組轉發至基站節點處,保證了網絡流暢,分擔了基站的流量使流量密度集中于SDFN從而保護基站的位置。

2017年,王艦等[36]將假數據分組注入與隨機游走結合進行改進以抵御方向性攻擊,進一步提升匯聚節點位置的安全性。該方法將最短路徑、假消息注入、偽造節點等技術結合起來,達到抵御多種攻擊方式的目的。首先數據分組沿最短路徑到達第一個交叉節點,產生發向偽造基站的虛假數據分組;而真實數據分組則以隨機路徑到達下一個交叉節點,產生發向其他普通節點的虛假數據分組;最終當真實數據分組結束隨機路由后,由交叉節點轉發至基站。

3.2.3 基于路由控制的基站位置保護方案

基于路由控制的方案是通過改變數據分組傳遞的路由規律以增加不確定性來防止位置信息泄露的技術方案。

2012年,李福龍[37]提出簡單的基于動態調整節點分組發送速率的基站位置隱私保護策略SRA(send rate dynamically)。它基于增加不確定性的考量,使網絡中所有節點都具有相同的特征和屬性,使整體不確定度達到最大,讓攻擊者無從分析哪一個節點為基站。網絡中各節點具有相同的數據分組發送速率并由基站統一調控,同時基站保持與普通節點相同的分組發送速率,使基站與普通節點之間在流量上不存在區別。最后,根據節點數量與網絡實際情況,基站可以動態地調整各個節點分組發送速率,平衡網絡效率與基站負荷。

2013年,陳娟[38,39]針對具體的PAS和TP-PAS攻擊,提出基于子孫的基站位置保護方案CB。在該方案中每個節點只存儲一個子節點集并且只轉發來自子節點集的數據分組,且節點實時更新消息密鑰,保證攻擊者不能推斷節點間消息轉發關系。同時還提出了基于無父節點的基站位置保護方案PF[38,39]。此方案中每個節點不存儲父節點信息,而用個洋蔥包替代,一個洋蔥包表示節點到基站的一條路徑并由它將消息路由至基站。

除假數據分組注入,還可以通過網絡全局路由的控制實現位置隱藏,2015年,周黎鳴[40]提出基于混淆區的基站位置保護方案MR-PAIA(proxy and interference area sink location privacy protection scheme)。該方案初始化若干隨機路徑并在源節點周圍構建虛擬環即代理區,隱藏數據傳播路徑,在基站周圍建立混淆區,保護基站流量信息。當數據分組由源節點隨機傳輸至代理區時,代理節點順時針傳遞數據分組,經過若干跳后離開并到達下一節點;到達初始隨機路徑時沿路徑到末節點;到達混淆區后采用廣播的方式傳遞至基站。

對基站的位置隱私保護主要思路還是通過對全局流量信息的控制,實現對基站的偽裝,因此注入假數據分組技術使用較多。

4 無線傳感器網絡節點位置隱私保護方案對比

4.1 無線傳感器網絡源節點位置隱私保護方案優缺點比較

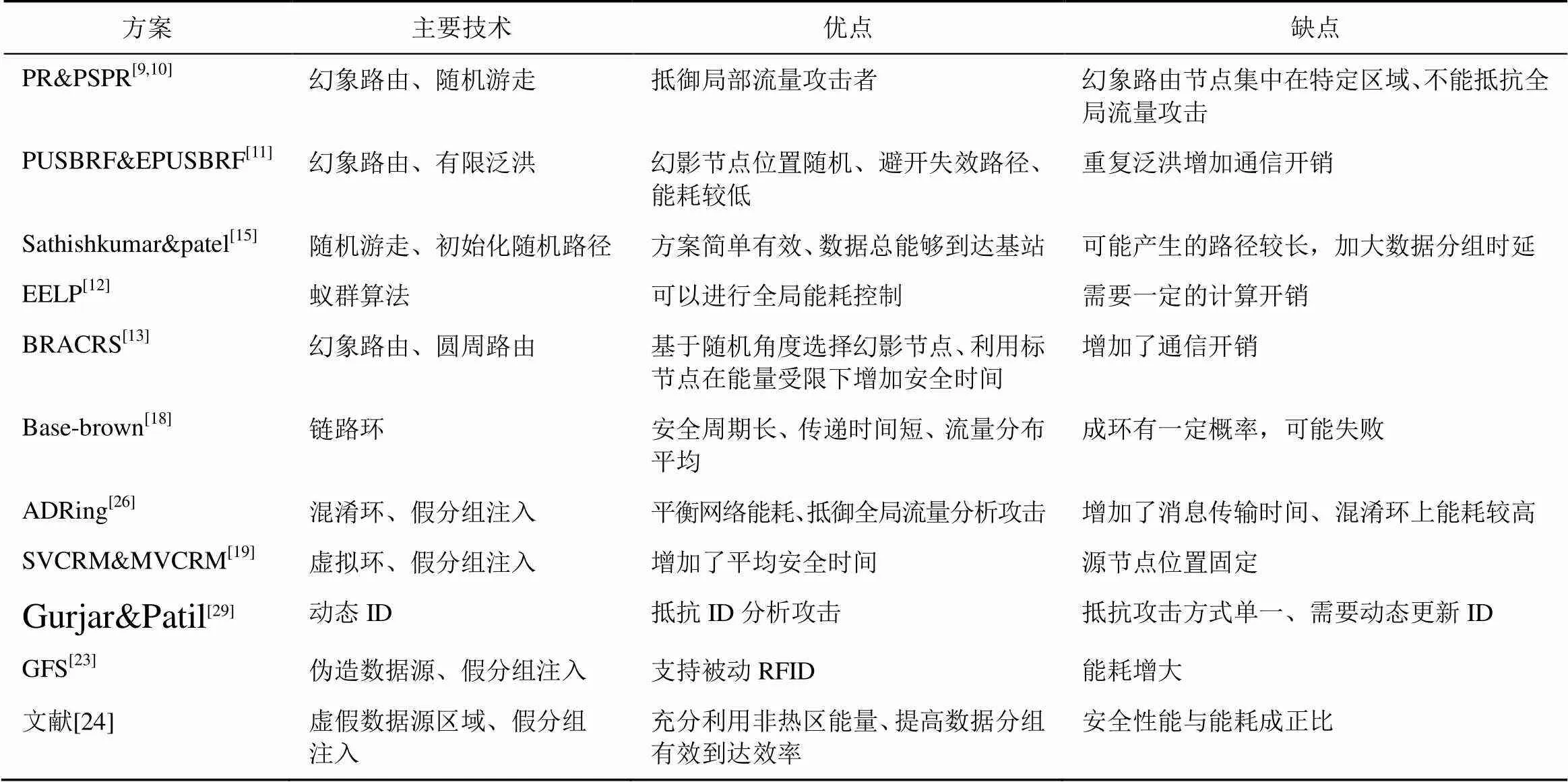

幻象路由技術可以提高幻影節點的隨機性,使有效路徑增加,阻止失效路徑的產生。它可以有效針對逐跳回溯等局部攻擊手段,實現上較為簡單,不需要很強的計算能力,對網絡性能影響不大,不影響信息傳輸效率。但幻象路由僅能夠抵御具有局部監聽能力的攻擊者,且選擇幻影節點時要求具有位置多樣性與隨機性。采用幻象路由的方案中,Sathishkumar&patel的方案較易實現,簡單方便且數據分組都可以到達基站,BRACRS、EELP等方案具有更長的安全時間,產生更多的有效路徑,EELP均衡了全局能耗控制,提高安全性的同時Sathishkumar&patel、BRACRS方案犧牲了小部分網絡性能,增加了傳輸延時。構造環路的方案中,Base-brown方案較為簡單,安全時間較長但有一定的失敗風險,ADRing與MVCRM方案都與假數據分組注入相結合,融合了各自的優點,增加了抵御全局攻擊的能力,可以有效防止逐跳回溯與流量分析等攻擊,但采用假分組注入引入了多余數據分組,可能增加通信開銷與網絡負擔,需要在安全性與效率上進行平衡。偽造數據源方案的安全性與構造的偽數據源數量直接相關,因此它可以調整安全級別,平衡安全性與網絡能耗。Gurjar&Patil的方案考慮了ID分析攻擊,可以與其他方案結合提高安全性能。各方案優缺點詳細比較如表1所示。

表1 源節點位置隱私保護方案優缺點比較

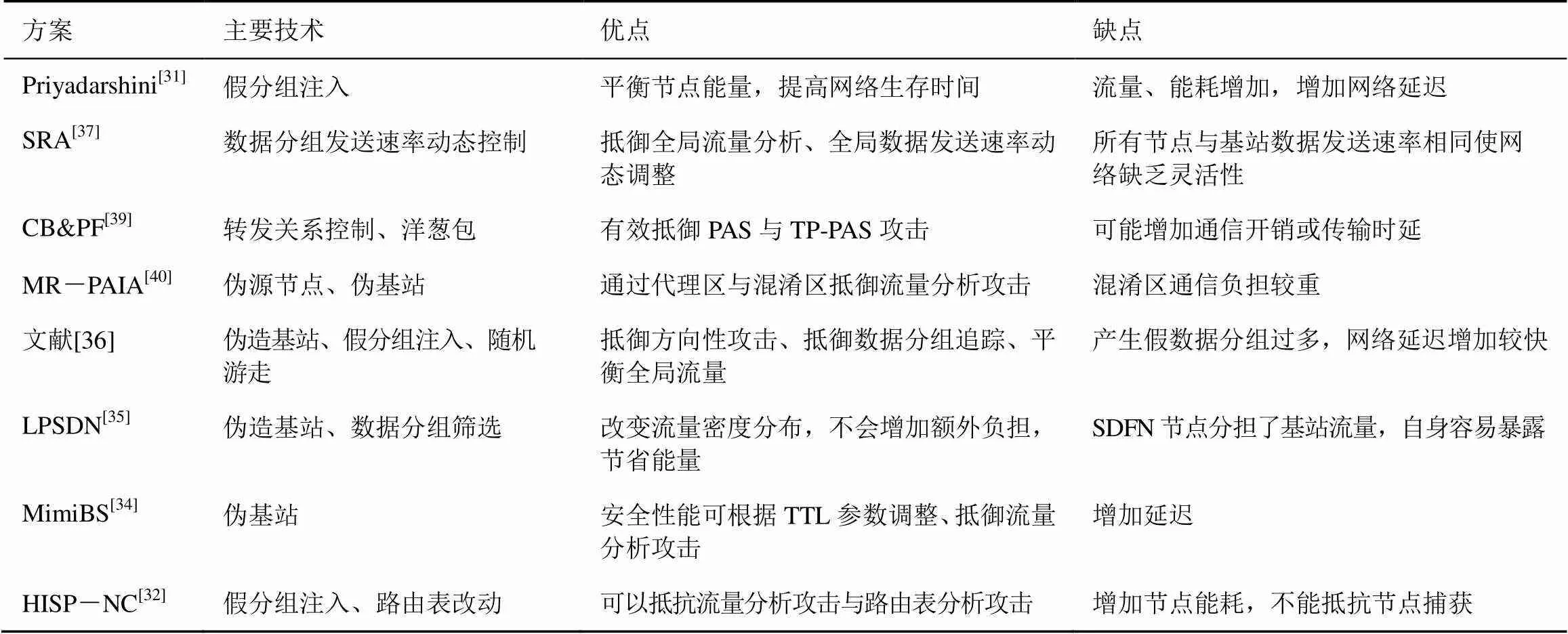

4.2 無線傳感器網絡基站位置隱私保護方案的優缺點比較

基站與匯聚節點的位置隱私保護主要改變基站原有的流量分布特點,使基站與普通節點不可區分。Priyadarshini、SRA、MR-PAIA、MimiBS與HISP-NC都實現了抵御全局流量攻擊,其中SRA算法需要由基站對全網節點進行實時控制和調整,Priyadarshini平衡了網絡整體能量增加了壽命,MR-PAIA算法的通信開銷與傳輸時延相對較小。LPSDN方案采用了偽造基站的思想,但只是通過改變流量分布的方式,沒有引入假數據分組,從而沒有增加網絡負擔,而對重復數據的篩選反而降低了網絡通信流量,在保護基站安全的同時節省了能量。CB與PF算法都是為應對PAS與TP-PAS攻擊而設計,需要與其他基站位置隱私保護方案配合使用才能抵御其他攻擊。MimiBS的安全性可以根據需要進行調整,整體性能平均沒有增加太多負荷。而HISP-NC可以防止路由表截獲導致的路由表分析攻擊。各基站位置隱私保護方案優缺點比較如表2所示。

5 結束語

無線傳感器網絡技術正不停向前發展并在眾多關鍵領域有了愈加廣泛的應用,而其位置隱私安全越來越重要,要求也越來越高,許多方面需要進一步研究。

1) 位置隱私保護能力評價體系

目前的無線傳感器網絡位置隱私保護協議的評價方式大多采用安全時間、通信開銷、計算開銷、能量消耗等參數指標,但具體指標的量化與評價方法各不相同,沒有統一的標準。對協議的評價流程沒有形成統一的規范[41]。因此,盡管位置隱私保護協議很多,但各種協議的效果與保護強度很難直觀地進行比較,保護效果的可信度不夠權威。

表2 基站位置隱私保護方案優缺點比較

2) 多種保護策略融合

第3節中涉及的方案都主要采用了一種或兩種技術結合的設計,如單一采用幻象路由的patel方案、BRACRS方案和EELP方案,或者僅與假數據分組注入技術相結合的ADRing與MVCRM方案;但是缺少一種能夠包含多種防護技術基于多層次的綜合方案,許多技術之間不能兼容。不同的技術針對不同的攻擊手段,多種技術的結合能夠提供全面的防護能力。

3) 針對主動攻擊的位置隱私保護策略

現有方案主要針對普通模型中的攻擊者,如基于幻象路由的方案主要解決逐跳回溯攻擊,基于假數據分組注入主要解決流量分析攻擊等問題;但是應對主動攻擊,如節點捕獲等的位置隱私保護協議研究相對較少。因此,加強這方面的研究并將現有隱私保護策略與身份認證、訪問控制、密碼保護等數據隱私手段和密碼學方法相結合的研究具有重要意義。

4) 移動節點的位置隱私保護

現有的方案主要在網絡中節點位置相對固定的背景下設計,文中所提到的方案都是假定源節點與基站的位置不發生變化。而在一些應用場合,如對野生動物觀測、海戰場敵情探測等則需要考慮在移動源節點與會聚節點[42]下進行位置隱私保護。節點的移動將為保護方案的設計帶來新的問題[43],如移動節點信息的廣播與更新、節點移動路徑的隱藏等,許多問題有待進一步研究。

[1] 孫利民, 張遠, 劉慶超, 等. 無線傳感器網絡基礎[M]. 北京: 清華大學出版社, 2014: 3-13.

SUN L M, ZHANG Y, LIU Q C, et al. Fundamentals of wireless sensor networks[M].Beijing: Tsinghua University,2014:3-13.

[2] YNAG X, MA K. Evolution of wireless sensor network security[C]//World Automation Congress.2016:1-5.

[3] 彭輝, 陳紅, 張曉瑩, 等. 無線傳感器網絡位置隱私保護技術[J].軟件學報, 2015, 26(3): 617-639.

PENG H, CHEN H, ZHANG X Y, et al. Location privacy preservation in wireless sensor networks[J]. Journal of Software, 2015, 26(3): 617-639.

[4] CHENG L, WANG Y, WU H, et al. Non-parametric location estimation in rough wireless environments for wireless sensor network[J]. Sensors and Actuators A: Physical, 2015, 224:57-64.

[5] WANG H, SHENG B, LI Q. Privacy-aware routing in sensor networks[J]. Computer Networks, 2009,53(9): 1512-1529.

[6] GROAT M, HE W, FORREST S. KIPDA:-indistinguishable privacy-preserving data aggregation in wireless sensor networks[C]//The IEEE INFOCOM. 2011: 2024-2032.

[7] BABAR, STANGO A, PRASAD N, et al. Proposed embedded security framework for Internet of Things (IoT)[C]//The Wireless Communication, Vehicular Technology. 2011: 1-5.

[8] ROY K, KUMAR P. Source location privacy using fake source and phantom routing(FSAPR) technique in wireless sensor networks[J]. Procedia Computer Science, 2015, 57:936 – 941.

[9] OZTURK C, ZHANG Y, TRAPPE W. Source-location privacy in energy-constrained sensor network routing[C]//The 2nd ACM Workshop on Security of Ad Hoc and Sensor Networks. 2004: 88-93.

[10] KAMAT P, ZHANG Y, TRAPPE W, et al. Enhancing source- location privacy in sensor network routing[C]//The 25th IEEE International Conference on Distributed Computing Systems. 2005: 599-608.

[11] 陳涓, 方濱興, 殷麗華, 等. 傳感器網絡中基于源節點有限洪泛的源位置隱私保護協議[J]. 計算機學報, 2010, 33(9): 1736-1747.

CHEN J, FANG B X, YIN L H, et al. A source-location privacy preservation protocol in wireless sensor networks using source- based restricted flooding[J]. Chinese Journal of Computers, 2010, 33(9): 1736-1747.

[12] ZHOU L, WEN Q. Energy efficient source location privacy protecting scheme in wireless sensor networks using ant colony optimization[J]. Journal of Distributed Sensor Networks, 2014(1):1-14.

[13] 賈宗璞, 魏曉娟, 彭維平. WSNs中基于隨機角度和圓周路由的源位置隱私保護策略研究[J]. 計算機應用研究, 2016, 33(3): 886-890.

JIA Z P, WEI X J, PENG W P. Privacy protection strategy about source location in WSNs based on random angle and circumferential routing[J]. Application Research of Computers, 2016, 33(3): 886-890.

[14] LI S, XIAO Y, LIN Q. A novel routing strategy to provide source location privacy in wireless sensor networks[J]. Wuhan University Journal of Natural Sciences, 2016, 21(4):298-306.

[15] SATHISHKUMAR J, DHIREN R. Enhanced location privacy algorithm for wireless sensor network in Internet of things[C]// 2016 International Conference on Internet of Things and Applications (IOTA) Maharashtra Institute of Technology.2016: 208-212.

[16] RAJ M, LI N, LIU D, et al. Using data mules to preserve source location privacy in wireless sensor networks[J]. Pervasive and Mobile Computing, 2014, 11:244-260.

[17] CHEN H, LOU W. On protecting end-to-end location privacy against local eavesdropper in wireless sensor networks[J]. Pervasive and Mobile Computing, 2015, 16:36-50.

[18] 徐智富. 無線傳感器網絡位置隱私保護機制的研究與實現[D].成都: 電子科技大學,2014.

XU F Z. Research and implementation of location privacy protection solution in wireless sensor network[D]. Chengdu: University of Electronic Science and Technology of China,2014.

[19] 張江南, 褚春亮. 無線傳感器網絡中源節點位置隱私保護方案研究[J]. 傳感技術學報, 2016,9(9):1405-1409.

ZHANG J N, CHU C L. A Scheme to protect the source location privacy in wireless sensor networks[J]. Chinese Journal of Sensors and Actuators,2016,29(9):1405-1409.

[20] SHAO M,YANG Y,ZHU S,et al. Towards statistically strong source anonymity for sensor networks[C]//The 27th Conference on Computer Communications.2008:51-55.

[21] ANDERSON W. Anderson-darling tests of goodness-of-fit[M]. International Encyclopedia of Statistical Science. Berlin :Springer, 2011:52-54.

[22] 鄧美清, 彭代淵. 節能無線傳感器網絡源位置隱私保護方案設計[C]// 2015年信息、電子與控制技術學術會議(IECT 15)論文集. 2015: 11-15.

DENG M Q, PENG D X. Energy-efficient design on source location privacy preservation in wireless sensor networks[C]//2015 Symposium on Information, Electronics, and Control Technologies.2015:1-15.

[23] XIAO W, ZHANG H, WEN Q, et al. Passive RFID-supported source location privacy preservation against global eavesdroppers in WSN[C]// The 5th IEEE International Conference on Broadband Network & Multimedia Technology. 2013: 289-293.

[24] 胡小燕. 面向全局攻擊的無線傳感器網絡源節點位置隱私保護研究[D]. 長沙:中南大學,2014.

HU X Y. Research on the source-location privacy in wireless sensor networks against a global eavesdropper[D]. Changsha: Central South University,2014.

[25] LERON L, JIAN R. R-STaR destination-location privacy schemes in wireless sensor networks[C]//IEEE International Conference on Communications. 2015:7335-7340.

[26] 牛曉光, 魏川博, 姚亞蘭. 傳感網中能量均衡高效的源位置隱私保護協議[J]. 通信學報, 2016, 37(4): 23-33.

NIU X G, WEI C B, YAO Y L. Energy-consumption-balanced efficient source-location privacy preserving protocol in WSN[J]. Journal on Communications, 2016, 37(4): 23-33.

[27] ZHANG J, JIN Z. Energy-aware location privacy routing for wireless sensor networks[C]// Springer International Publishing . 2016: 26-32.

[28] 常芬, 崔杰, 王良民. WSN中基于橢圓曲線的可追蹤匿名認證方案[J].計算機研究與發展,2017,54(9):2011-2020.

CHANG F, CUI J, WANG L M. A traceable and anonymous authentication scheme based on elliptic curve for wireless sensor network[J]. Journal of Computer Research and Development, 2017, 54(9): 2011-2020.

[29] GURJAR A, PATIL B. Cluster based anonymization for source location privacy in wireless sensor network[C]// The International Conference on Communication Systems and Network Technologies. 2013:248-251.

[30] YAO L, KANG L, SHANG P F, et al. protecting the sink location privacy in wireless sensor networks[J]. Personal and Ubiquitous Computing, 2013,17(5):883-893.

[31] PRIYADARSHINI P, PANDEL M. Concealing of the base station's location for preserving privacy in wireless sensor network by mitigating traffic patterns[C]//IEEE International Conference on Advanced Communication Control and Computing Technologies. 2014: 852-857.

[32] RIOS R, CUELLAR J, LOPEZ J. Probabilistic receiver-location privacy protection in wireless sensor networks[J]. Information Sciences, 2015,321:205 – 223.

[33] MALVIYA A R, JAGDALE B N. Location privacy of multiple sink using zone partitioning approach in WSN[C]//International Conference on Applied & Theoretical Computing & Communication Technology.2016:449-454.

[34] BANGASH Y, ZENG L, FENG D. MimiBS: mimicking base- station to provide location privacy protection in wireless sensor networks[C]// IEEE International Conference on Networking. 2015: 158-166.

[35] BANGASH Y, ZENG L, DENG S, et al. Lpsdn: sink-node location privacy in WSNs via SDN approach[C]//IEEE International Conference on Networking.2016:1-10.

[36] WANG J, WANG F, CAO Z, et al. Sink location privacy protection under direction attack in wireless sensor networks[J]. Wireless Network, 2017, 23:579-591.

[37] 李福龍. 無線傳感器網絡基站位置隱私保護協議研究[D]. 哈爾濱: 哈爾濱工業大學, 2012.

LI F L. Research on base station location protection in wireless sensor networks[D]. Harbin: Harbin Institute of Technology,2012.

[38] CHEN J, ZHANG H, DU X, et al. Base station location protection in wireless sensor networks: attacks and defense[C]// IEEE International Conference on Communications (ICC). 2012:554-559.

[39] 陳娟. 無線傳感器網絡中節點位置隱私保護與自治愈技術研究[D].哈爾濱: 哈爾濱工業大學, 2013.

CHEN J. Research on node location protection and self-healing techniques in wireless sensor networks[D]. Harbin: Harbin Institute of Technology,2013.

[40] 周黎鳴.無線傳感網中節點位置和數據的隱私保護研究[D].北京:北京郵電大學,2015.

ZHOU L M. Research on privacy protection of nodes’ location and data in wireless sensor networks[D]. Beijing: Beijing University of Posts & Telecommunications,2015.

[41] JIANG R, LUO J, WANG X. An attack tree based risk assessment for location privacy in wireless sensor networks[C]// The 8th IEEE International Conference on Wireless Communications, Networking and Mobile Computing (WICOM 2012). 2012: 1-4.

[42] ZHANG J, CHOW C. REAL: A reciprocal protocol for location privacy in wireless sensor networks[C]// IEEE Transactions on Dependable and Secure Computing. 2015:458-471.

[43] HAYES T, ALI F. Location aware sensor routing protocol for mobile wireless sensor networks[J]. IET Wireless Sensor Systems, 2016, 6(2):49-57.

Research of location privacy protection in wireless sensor network

HUANG Ren-ji1, YE Qing1,WU Qian2

(1. Department of Information Security, Naval University of Engineering, Wuhan 430033, China; 2. Navy test base experimental ship center, Huludao 125000, China)

For deeply studying and solving the problems of location privacy protection in WSN, characteristics and models of location privacy protection were analyzed, schemes of location privacy protection were categorized by source, base station and the classification of their technologies. The merits and demerits in different attack types, security, efficiency and energy consumption were compared and the future research orientation was previewed.

wireless sensor network, location privacy protection, phantom routing, fake data packet injection

TP391

A

10.11959/j.issn.2096-109x.2017.00212

黃仁季(1994-),男,山東青島人,海軍工程大學碩士生,主要研究方向為無線傳感器網絡位置隱私保護。

葉清(1978-),男,湖北蘄春人,博士,海軍工程大學副教授,主要研究方向為無線傳感網絡安全。

吳倩(1989-),女,河北秦皇島人,海軍試驗基地試驗艦中心助理工程師,主要研究方向為信息與網絡安全。

2017-08-28;

2017-09-24。

黃仁季,wuhan_wuyingjituan@163.com

總裝預研基金資助項目(No.9140A06040313JB11084);信息保障技術重點實驗室開放基金資助項目(No.KJ-14-104)

GAD Advance Research Fund Project (No.9140A06040313JB11084), Key Laboratory of Information Assurance Technology Open Fund Project (No.KJ-14-104)