掌握偽裝術 安全有保障

引言:不管處于網絡世界還是現實世界,偽裝術都值得加以利用,善于使用偽裝術,即使不可以無所不作,也能夠為自身安全帶來一定幫助。現在在日常的網絡應用或實踐過程中,學會一些偽裝術,不但能夠保護個人操作安全,而且也能避免系統甚至網絡遭遇非法攻擊。

在日常的網絡應用或實踐過程中,學會一些偽裝術,不但能夠保護個人操作安全,而且也能避免系統甚至網絡遭遇非法攻擊。

偽裝郵件帳號

眾所周知,腳本病毒程序破壞能力強、傳播速度快,一旦Windows系統意外遭遇腳本病毒攻擊時,將很快會工作不正常,從而嚴重影響上網連接效率。現在,大多數腳本病毒都是通過網頁進行傳播擴散的,但也有一些會自動掃描Windows系統通訊簿中的郵件帳號,從首個地址合法的郵件帳號開始,逐一給通訊簿中所有郵件帳號發送潛藏有腳本病毒文件的郵件。當我們毫無戒備地接受并打開帶有病毒的電子郵件時,腳本病毒郵件就會成功攻擊到計算機系統,從而給系統的正常運行帶來麻煩。但是仔細分析后發現這類腳本病毒程序發現郵件通訊簿中的首個帳號信息不符合規范時,它會錯誤認為系統通訊簿中沒有正確有效的郵件地址,這時它就會自動停止對郵件通信簿的病毒傳播。

為此,在防范這類腳本病毒程序攻擊時,只要對系統通訊簿中的首個郵件帳號資料進行巧妙偽裝,讓其不符合郵件地址規范,就能實現限制借助電子郵件傳播腳本病毒的操作了。在對第一個郵件帳號地址進行偽裝時,只要先啟動Outlook程序之類的通訊簿,再將其中的首個郵件帳號資料填寫成無效狀態,例如將“姓”或“名”全部輸入為“.”,同時將“電子郵件地址”位置處的內容保持為空白,這樣第一個郵件帳號地址就算偽裝成功了。值得注意的是,腳本病毒程序只會攻擊Outlook通訊簿,不會攻擊第三方郵件通訊簿,所以也能通過第三方郵件程序進行郵件收發操作,以有效預防腳本病毒程序的惡意攻擊。

偽裝數據庫名

一些網站的數據庫仍然在使用mdb格式的文件類型,這種類型的數據庫文件名很容易被發現,在操作權限丟失的情況下,網站數據庫面臨不小的安全風險。為防止他人輕松發現網站數據庫,我們不但要將默認的admin、data等文件名稱調整為別人不熟悉的名稱外,而且要對網站數據庫文件名稱進行一系列的偽裝操作,讓其不容易被人猜中,例如嘗試將mdb格式的數據庫類型名稱調整為asa、asp后,既不影響用戶正常訪問數據庫內容,又能避免非法用戶通過IE瀏覽器,直接下載數據庫文件。即使有非法用戶利用其他途徑找到并下載得到數據庫文件,也不能輕易打開該文件,因為強行打開時只能發現全是亂碼內容,這對于攻擊者來說沒有一點意義。

當然這種簡單的偽裝方法對于水平高的惡意用戶來說根本算不了什么,即使偽裝了數據庫擴展名,他們還是有辦法獲得原始數據庫文件,然后采用手工方法將偽裝的數據庫文件名恢復原樣。因此,為了更加有效地保護網站數據庫文件,我們還要繼續進行偽裝。例如,很多惡意用戶都喜歡通過FlashGet工具下載獲得偽裝的數據庫文件,在通過這種方法下載文件時,FlashGet工具會智能分析下載鏈接地址中是否存在Unicode碼,要是看到Unicode碼存在,將會自動轉換,例如“%29”編碼會被智能轉換為“(”符號。基于此,在對數據庫名稱進行偽裝時,不妨嘗試在數據庫文件名稱中使用一些復雜的Unicode碼。例如,網站數據庫名稱可以偽裝為“st%29kfujukuqwre&^6.asp”,這時非法用戶日后借助外力工具下載時,就會智能將數據庫文件調整為“st(kfujukuqwre&^6.asp” 了,很明顯目標網站中并沒有這個數據庫文件,所以非法用戶自然也就無法獲得有效的數據庫文件。為提升偽裝效果,還可以在網站數據庫存儲路徑下,手工創建好名為“st(kfujukuqwre&^6.asp”的數據庫文件,讓非法用戶覺得數據庫文件中沒有什么東西值得竊取,從而放棄對目標網站的繼續攻擊。

偽裝重要文件

在公共場合下,為了不讓重要數據文件被人竊取,很多人可能會開動腦筋,去對其進行偽裝隱藏。在沒有外力工具的幫助下,可以巧妙使用copy這樣的DOS命令,將重要數據文件偽裝成圖片,以達到保護文件內容不被輕易發現的目的。例如,某個重要文件是txt格式的文本文件,在對它進行偽裝之前,先用常見的WinRAR解壓縮工具,將其打包成rar格式壓縮文件,假設該壓縮文件名稱為“1.rar”。接著找來一個用來迷惑訪問者的圖片文件,該文件沒有任何特別的要求,假設它的文件名稱為“1.jpg”。將“1.rar”、“1.jpg”這兩個文件保存到相同目錄中,例如將它們都保存在“E:”分區根目錄下。

下面打開系統運行對話框,在其中執行“cmd”命令,切換到MS-DOS工作窗口中,在命令提示符狀態下,先將當前路徑變成“E:”分區根目錄下,再輸入“copy 1.jpg+ 1.rar 2.jpg”字符串命令并回車,這時在“E:”分區根目錄下會生成“2.jpg”這樣的圖片文件,這個文件其實是“1.rar”、“1.jpg”兩個文件合成得到的。打開“2.jpg”圖片文件時,不難發現,它的內容與“1.jpg”文件完全相同,那么“1.rar”文件內容究竟躲藏在哪里了呢?這就是偽裝文件所能達到的效果,從外表來看,別人是無論如何也看不出圖片文件中竟然還潛藏有其他數據內容。要想訪問潛藏的重要文件內容時,只要先按下Shift鍵,同時右擊“2.jpg”圖片文件,點選右鍵菜單中的“打開方式“命令,彈出程序列表,選擇“WinRAR程序”圖標,這樣WinRAR程序就能打開偽裝在“2.jpg”圖片下的重要內容了。

偽裝共享目錄

為了確保共享訪問的安全,很多人都會為共享目錄專門指定一個訪問賬號,并嚴格設定操作權限,只允許指定賬號才能進行共享訪問,這樣其他用戶賬號是不能訪問到特定共享資源的。當然,倘若僅僅是計算機與計算機之間的共享訪問,為進一步改善共享訪問安全性,還可以對共享目錄名稱進行偽裝,讓局域網中的用戶無法通過網上鄰居訪問到共享資源。例如,可以將特定共享目錄的名稱修改為“我的電腦.{20D04FE0-3AEA-1069-A2D8-0802B30309D}”,這時特定共享目錄在默認狀態下打開的是“我的電腦”窗口,而不能訪問到其中的共享內容。

接著依次單擊“開始”、“程序”、“附件”選項,用鼠標右鍵單擊下級菜單中的“命令提示符”選項,執行右鍵菜單中的“以管理員身份運行”命令,切換到DOS命令行窗口。在該窗口命令提示符狀態下,輸入字符串命令“net share aaa=E:我的電腦.{20D04FE0-3AEA-1069-A2D8-0802B30309D}”并回車,將特定共享目錄的共享名稱指定為“aaa”。如此一來,偽裝成功的共享目錄在日常的操作中,其他人是無法看到它的具體內容的,這樣就可以大大提升共享訪問的安全性了。

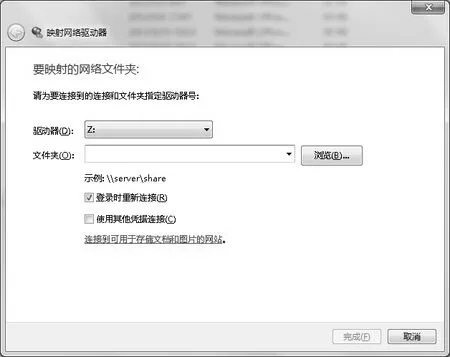

圖1 映射網絡驅動器

在局域網的其他計算機中,要訪問特定共享目錄中的內容時,只要先打開網上鄰居窗口,雙擊特定共享目錄所在的計算機圖標,成功建立共享訪問連接之前,選中“記住憑據”選項,下面找到特定共享目錄名稱,打開其右鍵菜單,執行“映射網絡驅動器”命令,在其后彈出的設置對話框中(如圖1所示),輸入合適的分區符號,單擊“完成”按鈕返回。在當前系統的資源管理器窗口中,我們會看到一個新的網絡驅動器出現,打開后就能訪問到具體的共享內容了。

偽裝死機狀態

公共場合下總有好事者在別人離開計算機現場后偷偷登錄其系統。為防止這些人的暗中破壞,我們可以請外力工具“topON”幫忙,將計算機系統偽裝成死機的狀態,別人看到不能正常操作,就會自動離開計算機系統。

開啟“topON”工具的運行狀態后,計算機系統就會強制處于鎖屏狀態,同時鼠標指針會變成小圓環加上“正忙”的提示狀態,整個系統動彈不得,完全和死機狀態一樣。看到這樣的狀態,相信多數人都不會花時間,繼續去威脅系統安全了。對于計算機主人來說,要將系統恢復到正常工作狀態時,只要先按住Ctrl功能鍵不放,再按下當前系統時鐘分鐘數上的十位數字鍵即可(例如,當前系統時間顯示為10:40時,我們只要按下“Ctrl+4”組合鍵),最后按下ESC鍵關閉“topON”工具的運行狀態,就能正常使用計算機系統了。