數(shù)字時代的信息安全技術

陳佳音

摘要

當今社會已經(jīng)進入數(shù)字時代,資金流、物流、信息流常常在許多場景下合而為一。本文通過對常見的信息安全技術進行概述和分析,探討其未來的發(fā)展方向和應對理念。

【關鍵詞】數(shù)字時代 信息 安全技術

1 引子:A站被攻擊事件

2018年6月13日,著名的彈幕視頻網(wǎng)站A站(AcFun)發(fā)布公告稱,該網(wǎng)站遭到黑客攻擊,導致該站內部用戶賬戶、密碼等海量數(shù)據(jù)外泄。隨后,又有網(wǎng)友反映,暗網(wǎng)(一種需加密登陸的匿蹤網(wǎng)絡)己在兜售A站用戶數(shù)據(jù),并曬出了價目表,內含900萬條用戶數(shù)據(jù),售價為40萬人民幣。

A站被攻擊事件,充分說明了信息安全行業(yè)內部的一個共識,即沒有絕對安全的計算機系統(tǒng)。

2 常見攻擊技術的原理與側重點

2.1 常見攻擊技術簡介

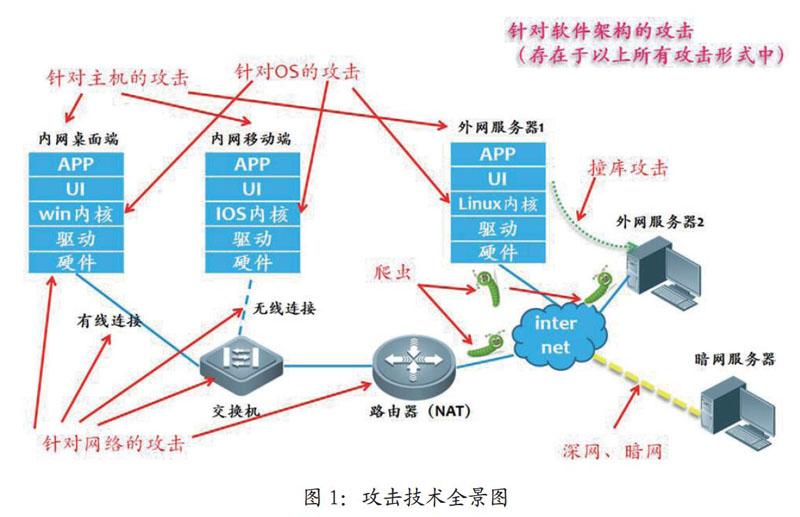

常見的信息攻擊技術主要包含以下方式:

(1)針對主機的攻擊,主要攻擊桌面、移動、服務器等不同架構主機的各個層次,以提權做為最終目標。

(2)針對網(wǎng)絡的攻擊,主要攻擊內網(wǎng)、外網(wǎng)、有線、無線等所有網(wǎng)絡協(xié)議和網(wǎng)絡架構,為進一步實現(xiàn)主機滲透做準備。

(3)針對操作系統(tǒng)的攻擊,主要攻擊某一特定的操作系統(tǒng)(如win系統(tǒng)、Android系統(tǒng)、Linux系統(tǒng)),也是主機攻擊的主要方式之一。

(4)針對軟件結構的攻擊,主要從現(xiàn)有的算法、軟件架構和數(shù)據(jù)結構中尋找漏洞,存在于所有較深層次的攻擊形式中。

(5)新興的安全攻擊,主要包含網(wǎng)絡爬蟲、撞庫、深網(wǎng)及暗網(wǎng)等形式。

以上這些攻擊手段的只是側重點不同,并非相互排斥,而是相互交疊。圖1以全景圖的方式展示了以上攻擊的主要側重和原理。

2.2 針對主機系統(tǒng)的攻擊

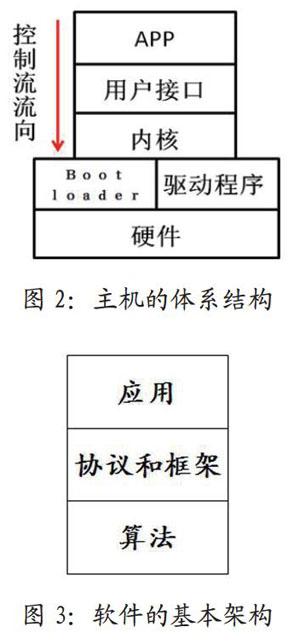

主機的組成包括硬件、Bootloder、驅動接口、內核、用戶接口、APP等層次,如圖2所示。對于主機的攻擊技術主要包含以下要點:

(1)針對主機的所有攻擊本質上是爭奪對硬件的控制權限。

(2)硬件控制有三種主要形式:讀、寫、執(zhí)行,這三種權限就是攻擊者所要獲得的最終目標。

(3)下層結構是上層結構實現(xiàn)的基礎;下層結構定義了上層結構的工作空間(權限);下層結構具有上層結構的完全權限。例如,操作系統(tǒng)的ring權限來自于CPU的模式,系統(tǒng)對用戶的進程調度、內存管理,中斷控制等手段都來自于CPU授權。

(4)在主機的每一層次上都可能發(fā)生攻擊。越是針對底層的攻擊越簡單粗暴,越是針對頂層的攻擊越精巧復雜。

2.3 針對網(wǎng)絡的攻擊

網(wǎng)絡攻擊目的在于通過網(wǎng)絡獲得主機的控制權,并進一步取得數(shù)據(jù)庫控制權。其按照所針對的網(wǎng)絡協(xié)議類型可分為外網(wǎng)攻擊、內網(wǎng)攻擊、有線攻擊、無線攻擊等,具體手段包括嗅探、分析、滲透、攔截、重放、提權、c網(wǎng)攻擊等操作。

2.4 針對操作系統(tǒng)的攻擊

市面上主要有三大硬件平臺:桌面架構、移動架構、服務器架構。桌面端主要運行win系統(tǒng),移動端主要運行Android及l(fā)os系統(tǒng),服務器端主要運行Linux系統(tǒng)等。通過對操作系統(tǒng)進行反編譯、源碼分析等手段發(fā)現(xiàn)其中漏洞并加以利用,即是針對操作系統(tǒng)攻擊的方式,其中桌面win系統(tǒng)攻擊成本最低,服務器Linux系統(tǒng)攻擊成本最高,移動端Android系統(tǒng)攻擊方興未艾。

2.5 針對軟件架構的攻擊

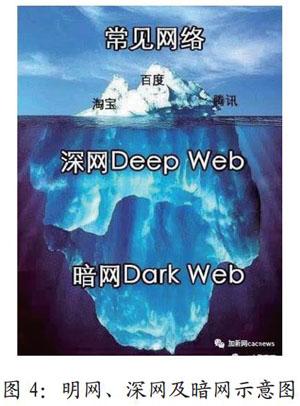

針對軟件架構的攻擊主要包含三個層次,如圖3所示,分別是:

(1)算法分析——通過分析算法設計的漏洞來進行攻擊。例如:加密算法被破解;編寫注冊機程序實現(xiàn)對軟件序列號生成算法的逆向等。應當注意到,絕對安全的算法,理論上是不存在的,現(xiàn)有的算法只是在現(xiàn)有計算能力和邏輯框架下是安全的,這種安全是暫時的,一旦人類在數(shù)學、算力和邏輯上有了某些重大進步的話,那么原有的算法體系很可能會受到?jīng)_擊,甚至崩潰。

(2)協(xié)議漏洞分析——通過分析協(xié)議架構來進行攻擊。例如:針對WEP算法進行的蹭網(wǎng)器攻擊,該攻擊源自于WEP協(xié)議自身的設計漏洞,該漏洞導致只要抓取足夠多的握手包就可通過極大似然算法窮舉所有可能性較大的密鑰,進而實現(xiàn)重放攻擊。

(3)應用漏洞分析——通過分析APP應用軟件的代碼來進行攻擊。例如:QQI阿里旺旺都曾經(jīng)被攻擊,甚至有人曾發(fā)現(xiàn),通過發(fā)送一段文本即可控制接收者QQ或旺旺。

2.6 新興的攻擊技術

新興的攻擊技術主要包含如下形式:

(1)深網(wǎng)、暗網(wǎng);

(2)網(wǎng)絡爬蟲;

(3)撞庫;

(4)未授權使用數(shù)據(jù)。

2.6.1 深網(wǎng)及暗網(wǎng)

深網(wǎng)主要指那些雖然在物理上連接到Intemet,但卻無法通過搜索引擎搜索到的網(wǎng)絡。暗網(wǎng)則是指那些在深網(wǎng)的基礎上,再通過加密和匿蹤技術故意隱藏服務器的網(wǎng)絡,該網(wǎng)絡只能通過特定的加密協(xié)議訪問,網(wǎng)絡本身會采用技術盡量的隱藏使用者的身份。正因為暗網(wǎng)具有匿名和難以追蹤、難以監(jiān)管的特性,所以其受到了很多犯罪分子的追捧,在暗網(wǎng)的世界里存在著大量的非法交易、色情甚至是犯罪、恐怖的內容。所幸,現(xiàn)實世界的各國通力合作,先后搗毀了絲路、阿爾法灣等暗網(wǎng)交易網(wǎng)站,并逮捕了相關人員,然而明暗之爭只是暫時告一段落,還遠未終止。明網(wǎng)(即指公開可用的Intemet)、深網(wǎng)和暗網(wǎng)的關系如圖4所示。

2.6.2 網(wǎng)絡爬蟲

網(wǎng)絡爬蟲是一段能夠自動執(zhí)行的計算機程序,它能夠訪問相應的網(wǎng)頁來收集特定的信息,是一種重要的數(shù)據(jù)采集手段。

網(wǎng)絡的世界是由網(wǎng)頁組成的,網(wǎng)頁和網(wǎng)頁之間是通過超級鏈接相連,恰如一張碩大無比的蜘蛛網(wǎng)。那么能不能設計一種程序,該程序可以自動訪問網(wǎng)頁,并記錄其內容,再跳轉到其他網(wǎng)頁重復上述過程,直到所有網(wǎng)頁全部被訪問?網(wǎng)絡爬蟲就是這樣的程序。爬蟲在執(zhí)行時可以實現(xiàn)興趣搜索,它會通過對網(wǎng)頁源碼的分析,找出其中感興趣的內容,再通過超級鏈接跳轉到其他網(wǎng)頁,繼續(xù)收集相關內容。如果說Intemet是一張碩大無比的蜘蛛網(wǎng),那么爬蟲程序恰恰如同蜘蛛一樣,孜孜不倦的爬過每一根蛛絲(超鏈接),進行數(shù)據(jù)采集。

2.6 .3撞庫攻擊

撞庫是一種主要針對網(wǎng)絡上個人用戶的攻擊方式,個人用戶在不同網(wǎng)站上注冊身份驗證信息的時候,往往不會采用復雜的動態(tài)密碼,而是多采用相同的靜態(tài)密碼,這樣做極大的有利于在多如牛毛的網(wǎng)站和APP中,減輕使用者的記憶壓力并帶來使用上的便利,但也會因此帶來信息碰撞的隱患,黑客一旦在安全度較低網(wǎng)站的獲取用戶賬密,即可嘗試用同樣的賬密攻擊安全性較高的網(wǎng)站,這就是撞庫攻擊。

撞庫攻擊主要分為三個步驟:脫庫,洗庫和撞庫。“脫庫”是指黑客通過入侵或利用釣魚網(wǎng)站,獲取用戶身份數(shù)據(jù)的過程“洗庫”,是指黑客變賣其所盜取的用戶數(shù)據(jù)的過程。“撞庫”,則是指黑客將從黑產(chǎn)中收集到用戶數(shù)據(jù)編成字典,暴力破解網(wǎng)站、APP甚至通信設備的過程。

2.6.4 未經(jīng)授權使用數(shù)據(jù)

2018年3月14日,美國《紐約時報》發(fā)布報道稱,創(chuàng)建14年、擁有20億用戶的美國社交網(wǎng)絡公司Facebook卷入史上最大個人信息外泄風波,其授權劍橋公司(CambridgeAnalytica)邀請多達27萬Facebook用戶參加性格測試,導致所有參與用戶的身份、朋友關系清單和點“贊”過的內容等廣大用戶個人信息,都被該公司獲取,最終失密的Facebook客戶高達5000萬。劍橋分析涉嫌對數(shù)據(jù)進行分析之后,向用戶推送有針對性的政治內容,從而影響了美國大選和英國脫歐進程。

本次事件直接導致Facebook股票大跌,市值蒸發(fā)500億美元。美國社會對Facebook的數(shù)據(jù)安全產(chǎn)生廣泛質疑。

3 安全技術的對抗和發(fā)展

3.1 安全技術的對抗

所有的攻擊技術都是建立在對防御技術分析的基礎上,所有的防御技術也都是建立在對攻擊技術分析的基礎上。安全技術本身就是一把雙刃劍,既可以用來保護數(shù)據(jù),也可以用來竊取數(shù)據(jù)。下面列舉一些常見的防護和破解技術:

(1)加殼與脫殼(例如壓縮與解壓技術);

(2)驅動級保護與驅動級植入(例如木馬與殺毒軟件相互抑制);

(3)程序簽名、網(wǎng)絡授權與注入、鉤取、隱藏技術(例如采用APP應用市場來保證程序的可靠性);

(4)反調試與調試(例如采用靜態(tài)與動態(tài)進行程序調試及采用暗樁技術來反外掛);

(5)加密與竊聽(例如采用竊聽或嗅探,來捕獲字節(jié)流、分析視頻流或者通過改變編碼規(guī)則來繞過監(jiān)聽);

(6)緩解攻擊技術與繞過(例如ASLR隨機映射,DEP數(shù)據(jù)執(zhí)行保護及DVE數(shù)據(jù)虛擬執(zhí)行技術);

(7)混淆、擴散與差分攻擊(例如通過混淆,實現(xiàn)亂序映射;通過擴散,實現(xiàn)雪崩效應;通過差分,實現(xiàn)對線性系統(tǒng)的攻擊等)。

3.2 未來時代的安全技術發(fā)展

3.2.1 時代的特點

未來時代的發(fā)展具有智能化、物聯(lián)網(wǎng)、大數(shù)據(jù)、云計算、區(qū)塊鏈等特點

3.2.2 安全威脅

未來時代的以上特點更有可能有利于黑客而非普通用戶,這是因為相比普通用戶黑客能夠更好的利用計算機技術。具體原因如下:

(1)智能化——黑客利用智能化技術進行分析,會降低破解的難度。

(2)物聯(lián)網(wǎng)——物聯(lián)網(wǎng)加大了黑客的控制范圍,當網(wǎng)絡進入所有的電子設備之后,則所有的設備都存在被黑客控制的可能性。

(3)大數(shù)據(jù)——大數(shù)據(jù)已經(jīng)被非法利用(如上面的Facebook與劍橋分析公司案例)。

(4)云計算——黑客可以利用云實現(xiàn)分布式暴力破解計算,例如區(qū)塊鏈礦工木馬程序。

(5)區(qū)塊鏈——區(qū)塊鏈是一種公共的投票式記賬系統(tǒng),黑客有可能利用投票權實現(xiàn)算力霸權。

4 黑客守則與信息安全相關法律

4.1 黑客守則

黑客守則是黑客界的一種共識,也是一種道德約束。其具體的內容包括:不惡意破壞任何的系統(tǒng)、不修改任何系統(tǒng)文件、不要入侵或攻擊電信/政府機關的主機、不得刪除或修改己侵入電腦中的帳號、不同于信息盜竊等自律條款。

4.2 《網(wǎng)絡安全法》和《刑法》相關內容

《網(wǎng)絡安全法》第27條和《刑法》第285、286條都明確指出:任何個人和組織不得入侵網(wǎng)絡和竊取數(shù)據(jù),否則將按情節(jié)嚴重性,最高處以處五年以上有期徒刑。

5 結束語

隨著物聯(lián)網(wǎng)的全面普及,數(shù)字時代的安全對抗正在由單機、傳統(tǒng)互聯(lián)網(wǎng)轉向物聯(lián)網(wǎng),其手段也由破壞轉向靜默。因為經(jīng)濟上和法律上的原因,直接導致計算系統(tǒng)崩潰的攻擊正在逐步減少,因為這種攻擊會使攻擊者比較容易暴露、而且很難帶給攻擊者經(jīng)濟利益,是一種近乎“損人不利己”的攻擊,所以攻擊者可能傾向于采用更加隱蔽的攻擊方式,以獲取長期的經(jīng)濟利益。

安全從業(yè)人員既是數(shù)字霸權的構建者(白帽)、也是挑戰(zhàn)者(黑帽)和弄潮兒(灰帽)。安全技術是一把雙刃劍,在商品經(jīng)濟為主導的世界里,安全技術本身也是一種商品,技術即可以用來服務世界、創(chuàng)造獨角獸企業(yè),也可能被做為在數(shù)字世界中攔路搶劫的手段,還有可能待價而沽,行走于黑白之間。怎樣利用經(jīng)濟和法律手段使安全技術只做好事不做壞事是所有從業(yè)人員及監(jiān)管者需要長期研究的課題。

參考文獻

[1]董芳.淺析網(wǎng)絡隱私安全[J].青年時代,2015(04):67-68.

[2]楊燕渤.計算機網(wǎng)絡犯罪的原因及完善建議探析[J].科學之友,2007(02):81-82.