傳感云安全研究進展

王田,李洋,賈維嘉,王國軍,彭紹亮

?

傳感云安全研究進展

王田1,李洋1,賈維嘉2,3,王國軍4,彭紹亮5

(1. 華僑大學計算機科學與技術學院,福建 廈門 361021;2. 澳門大學數據科學中心,澳門 999078;3. 上海交通大學電子信息與電氣工程學院,上海 200240;4. 廣州大學計算機科學與教育軟件學院,廣東 廣州 510006;5. 國防科技大學計算機學院,湖南 長沙 410073)

通過調研大量的國內外傳感云安全的相關文獻發現,現有的傳感云系統存在一系列嚴重的安全問題,如不同服務提供商的信譽問題、物理節點耦合漏洞、數據權限管理漏洞等,嚴重地阻礙了傳感云系統的進一步發展。分析了傳感云系統存在的安全問題,對比了現有的傳感云安全技術,討論總結了不同種類解決方案的優缺點,提出了未來傳感云發展面臨的安全挑戰。最后,設計了基于霧計算框架下傳感云安全的實現方案,為傳感云的安全研究帶來新的思路。

云計算;無線傳感網;傳感云;安全;霧計算

1 引言

近年來,隨著無線傳感器網絡(WSN, wireless sensor network)的發展和云計算的廣泛應用,傳感云(sensor-cloud)的誕生成為物聯網發展的必然趨勢。傳感云由無線傳感器網絡和云計算組合而成,不僅繼承了WSN無處不在的物理感知能力,還具有云計算強大的計算和存儲能力,因此其應用領域也更加多樣廣泛。然而,安全問題是當前傳感云系統面臨的關鍵問題。一方面,網絡信息技術的快速發展,為不法分子提供了良好的生存環境;另一方面,傳感云體系特性如物理層傳感器易獲取、物理通信暴露、中間層虛擬化、數據遠程外部存儲等,使傳感云系統存在不同的類型的安全漏洞,加重保護難度,因此,對傳感云安全研究是極其必要的。

本文首先介紹了傳感云的概念及實現框架,并強調了傳感云安全研究的必要性。其次,根據傳感云運行過程中數據動態,分析了傳感云中存在的安全問題和5類安全保護技術。接著,對比了目前傳感云的安全相關研究,從工業傳感云平臺安全機制到學術傳感云安全文獻,并總結了未來傳感云安全的研究方向。最后,結合目前新興的霧計算概念,為解決傳感云安全問題提供了新思路。

1.1 傳感云體系結構

傳感云是傳感器網絡和云計算結合的產物[1]。無線傳感器網絡被廣泛地應用在各個領域,如民用、國防軍事、環境監測和建筑體監測等[2~5],由于其在計算、存儲、能量等諸多方面的限制,如何有效管理大規模無線傳感器網絡以充分發揮性能是一個亟待解決的問題。云計算的出現和發展為傳感云的誕生提供了有利條件。云計算不僅可以滿足傳感器網絡在數據處理和存儲等方面的需求[6,7],而且拓展了傳感器網絡的應用空間。在傳感云系統中,傳感網在底層收集用戶需要的數據,并上傳到云端,云服務器對數據進行加工處理并提供給用戶。傳感層對用戶而言是透明的,用戶不需要知道數據從何而來,只要按需獲取云平臺提供的服務即可。總之,傳感云繼承了云計算的運作模式,它將傳感器網絡與云計算進行整合,共享兩者的資源,為用戶提供遠程的、高時效的按需服務。

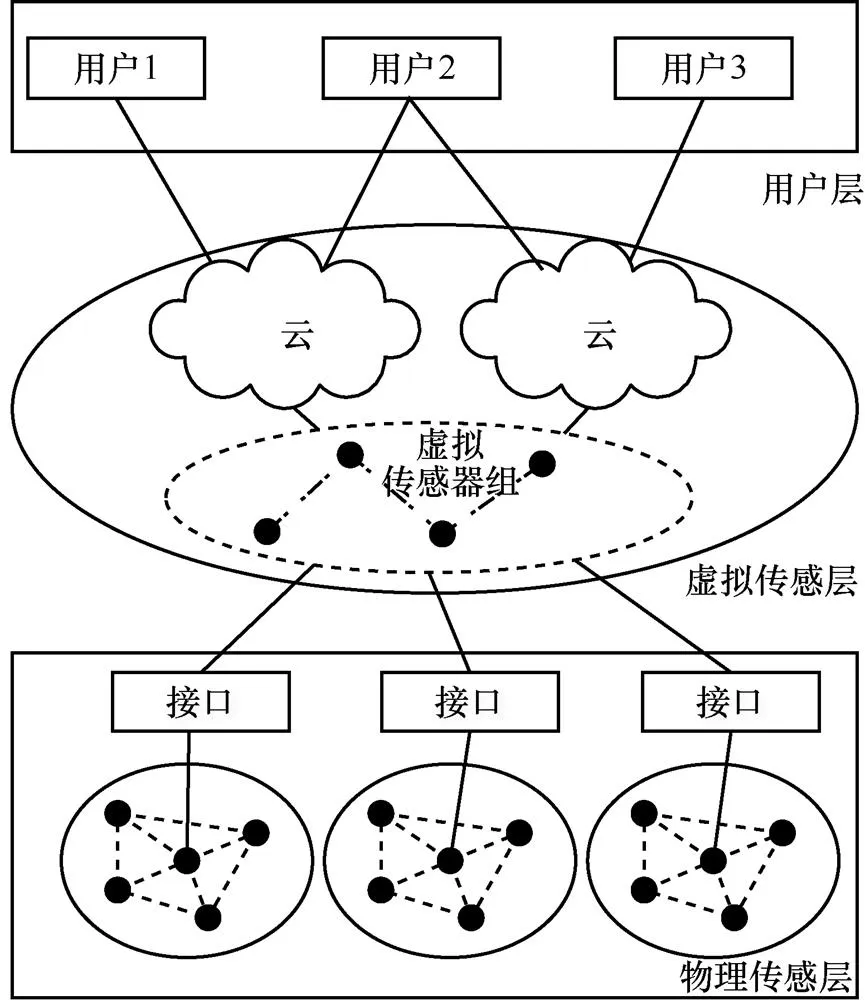

文獻[6]提出了一種抽象傳感云的體系結構,如圖1所示,它從下往上依次包含物理傳感層、虛擬傳感層和用戶層。物理傳感層由傳感器節點組成,主要負責收集數據并與上層云端對接。在此層中,每個傳感器節點有各自的控制與數據收集機制,不同的應用中的傳感器節點具有不同的功能。例如,森林監測中的傳感器節點只用于監測溫度、濕度等必要信息;而目標跟蹤中的傳感器節點則要求實時返回目標的地理位置、移動軌跡等信息。虛擬傳感層由虛擬傳感器節點和云服務器組成,主要負責數據處理和對物理節點層調度管理,同時,虛擬傳感層可為用戶提供可視的、便捷的、安全的服務。由此實現物理節點對用戶的透明化,用戶不需要擔心傳感節點的具體位置和實時狀態[8]。最上層為用戶層,不同的用戶可以通過虛擬傳感層訪問傳感層收集到的數據。由于資源共享于云端,當用戶獲得相應的權限,便可訪問其他用戶資源。用戶層面向用戶提供一些遠程需求服務并兼容不同的平臺系統,如某些用戶向傳感云請求服務,這些服務可能來自不同的網絡(3G、4G、Wi-Fi)、不同的終端(手機、平板、電腦)或不同的操作系統[9](Windows、Linux、Mac)。

圖1 傳感云體系結構

1.2 國內外傳感云研究現狀

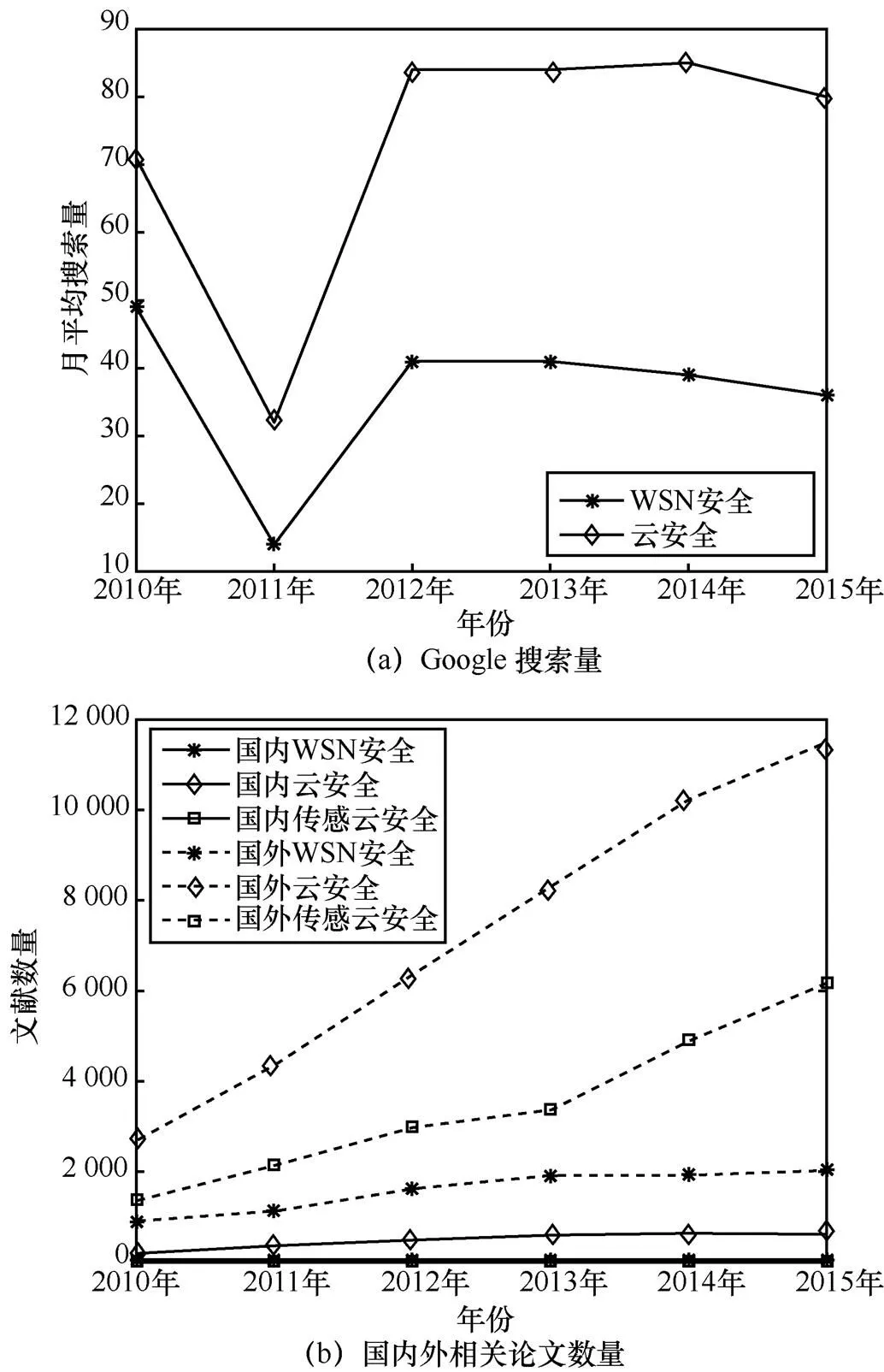

本文通過對傳感云及其安全問題的大量調研發現,傳感云目前處于發展起步階段,僅有少量國外文獻進行過研究,國內相關研究則較少,關于傳感云安全的研究更少。圖2(a)為近年來Google上有關傳感網安全和云計算安全的搜索量趨勢。從圖2(a)中可以看到,在2011年,兩者的搜索熱度有所下滑,但在2012年~2015年,兩者已經恢復并保持了較高的關注熱度。圖2(b)為國內外已發表的相關文獻數量趨勢,其中,實線為國內科技期刊數據庫檢索的文獻趨勢,虛線為Google學術檢索的文獻趨勢。從圖2(b)中可以看出,有關安全的研究論文數量均處于逐步上升的趨勢,特別是國外關于“傳感云安全”的科研論文量(對應的傳感云安全曲線),近年來保持了較快的增長速度。此外,從國內外文獻數量對比可知,目前國內相關安全的文獻相比于國外少了很多,特別是在“傳感云安全”研究方向,其論文數量更少。

圖2 WSN與云計算安全研究趨勢

在此背景下,本文梳理了傳感云中存在的安全威脅,整理了傳感云安全的研究現狀,探討了傳感云系統安全應有的需求,對目前已有的方法分類分析,并展望了未來的研究方向和提出了基于霧計算框架的傳感云安全新思路。

1.3 傳感云應用背景

1.3.1 智能醫療領域

在智能醫療應用中[10],人體健康數據,如體溫、血壓、脈搏及醫療圖像等數據被不同種類的傳感器實時監測并通過網關上傳到云端,遠程的醫務人員通過從云服務器獲取數據來診斷和治療病人。一方面,健康信息需要被周期性地采集,記錄相關數據的最大值、最小值或平均值,并將其與正常數值進行比較。另一方面,對于有相同疾病癥狀的病人,則需要收集來自同一地理區域,不同獨立個體的健康數據,然后通過大量復雜的統計計算和多項式分析,如人口方差、歐幾里得距離、樣本偏差等,對其特征和病原細菌的進化狀態進行學習。這種情況下,傳統的無線傳感網絡則無法滿足其大數據量的存儲和計算的要求,因此,將數據傳給云服務器存儲和協助處理可以滿足應用的需要。

1.3.2 車載網

車載網則是利用定位設備來提供基于位置的增值服務[11]。當車載網用戶接近某一特定位置并按照喜好和需要請求附近餐廳、影院、商城等服務信息時,傳統的傳感網絡無法長時間執行復雜的數據匹配算法,而基于定位的云服務器則可快速根據用戶搜索標準比較附近商家的信息,并將合適的范圍結果返回給用戶。

1.3.3 智能電網

在智能電網應用中[12],由于智能儀表在存儲和計算能力的限制,智能電網則需要借助云服務器的存儲和計算能力,利用外部計算確定區域是否處于用電高峰期(總用電量高于用電門限),或從空間和時間的角度聚合和分析用戶的實時用電量,對應每隔一個周期動態地給用戶充電。

1.4 傳感云安全必要性

隨著網絡基礎設施的完善、技術的提升,傳感云系統被廣泛應用于各個領域,不僅用戶需求呈現多樣化,對安全的要求也越來越高。傳感云系統雖然具備傳感網和云計算的強大能力,但是同樣面臨著兩者自身存在的安全問題,甚至衍生出新的安全問題。上述3個典型的傳感云應用,雖然為用戶提供了極大的便利,但同時也給用戶帶來了一定的安全威脅。在智能醫療領域,病人的病例信息存儲在外部云服務器中,當云服務器被攻擊,病人的醫療信息則會被泄露。在車載網應用中,云服務器雖然提供了便捷的信息服務,但是會將用戶的位置及個人喜好暴露給服務提供商;提供商可對數據進行挖掘和商業開發利用。在智能電網應用中,用戶實時用電量暴露了用戶生活習慣,這類數據如果被惡意竊取會對用戶造成極大的安全隱患,例如,小偷了解用戶生活習慣,對住戶進行蹲點偷盜。因此,無論是哪類傳感云安全威脅,都會給用戶造成極大困擾,有的甚至威脅到用戶自身的安全。傳感云安全問題不可忽視且亟待解決。

2 傳感云安全問題

本文給出了基于數據分類的傳感云安全問題及傳感網和云計算結合衍生出的新的安全問題,即虛擬化安全問題。

2.1 基于數據分類的安全問題

本節根據傳感云中數據的流向將傳感云安全問題分為4個階段:數據產生階段、數據傳輸階段、數據管理階段和數據服務階段。

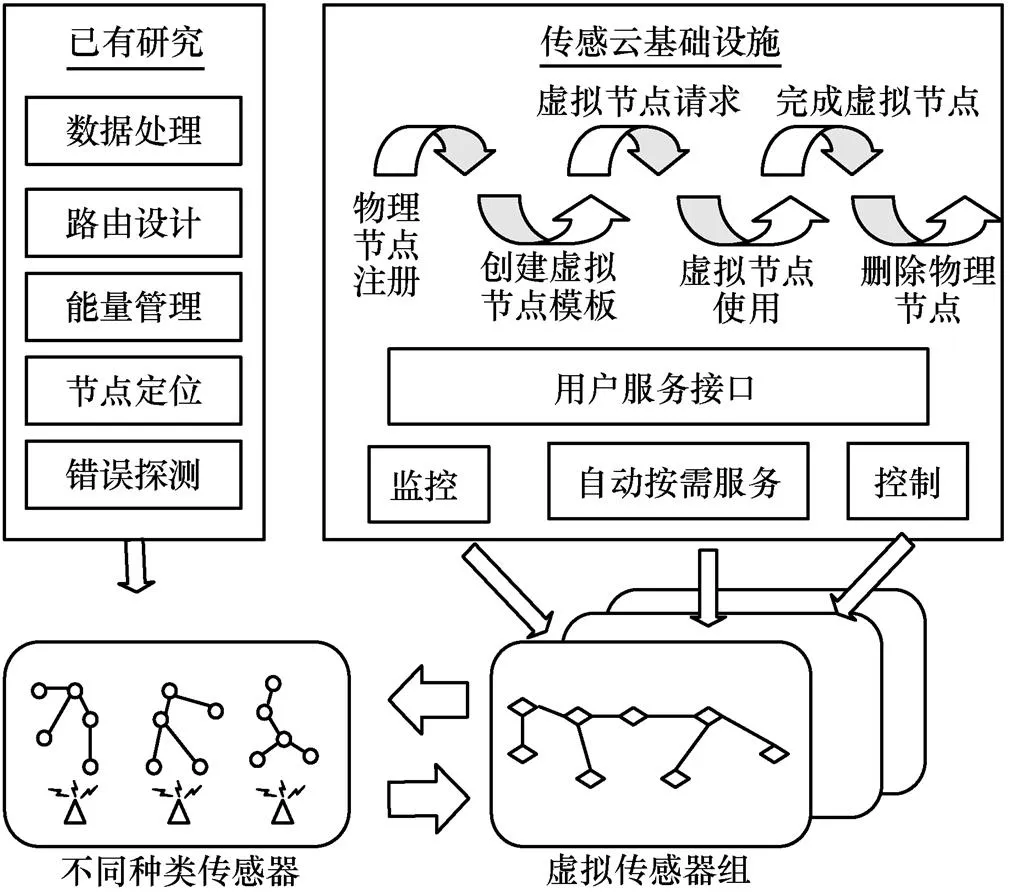

文獻[13]提出了一個詳細的傳感云實現框架,如圖3所示。在數據產生階段,物理層通過傳感器節點獲取感知數據。在數據傳輸階段,物理層內部將數據匯總到基站,然后基站將感知數據上傳到云端。在數據管理階段,云服務器對數據處理和存儲。最后在數據服務階段,數據通過虛擬傳感層可視化地將數據提供給用戶。接下來將分條闡述每個階段的安全問題。

圖3 傳感云實現框架

2.1.1 數據產生階段

傳感云系統數據由傳感器節點感知而來,傳感器節點的工作環境特性導致傳感云系統存在物理安全問題[14]。

由于傳感云底層網絡分布在無人看管的環境中,物理節點暴露在外面,極易被捕獲和破壞,這為攻擊者提供了便利的物理攻擊條件。傳感云中典型的物理攻擊包括物理干涉、感知節點捕獲、偽設備攻擊等。物理干涉指攻擊者故意干擾物理設備運行,如斷電、重啟等,導致設備無法正常運行[15]。物理威脅造成認證密鑰、通信密鑰等身份認證防護措施失效。偽設備攻擊則是攻擊者獲取認證密鑰后放置可進行身份認證的攻擊節點,竊取機密數據或干擾正常節點通信。這些攻擊對底層感知數據的完整性、可用性有著致命的破壞,且對數據感知之后的階段也有著不可忽視的影響。

2.1.2 數據傳輸階段

傳感云數據傳輸有2個階段:節點間數據的傳輸和基站與云端的傳輸,這2個階段都面臨著通信安全問題[16,17]。

通信安全可以防止數據在上傳過程被監聽和泄露,保護數據不被篡改或破壞。傳感云中通信安全威脅既存在于傳感網底層點對點通信,也存在于基站與云端的無線或有線通信。典型的攻擊有阻塞攻擊、時序攻擊、轉發攻擊和路由攻擊。阻塞攻擊主要是惡意設備頻繁廣播信號,占用通信信道且增加了數據傳播沖突的概率。在時序攻擊中,攻擊者通過分析加解密算法來獲取密鑰,并預測獲取所有密鑰的時間和解密數據分組需要的密鑰數量。轉發攻擊主要發生在認證階段,破壞證書的有效性。路由攻擊則是攻擊者惡意地制造路由環,導致有效數據無法正常傳輸到基站。

2.1.3 數據管理階段

當數據上傳到云端后,數據的管理安全存在3類問題:敏感數據定義[18]、數據共享安全[19]、數據存儲安全[20]。

1)敏感數據定義

傳感云應用過程中,數據的種類繁多,其機密性程度也有所差異。數據的來源不同、產生時間不同、地點不同等因素均會影響數據的機密性。例如,當一個定位傳感器監測到特定對象的移動軌跡時,則被當作敏感數據,而普通監測數據則會被一起上傳,加重系統的處理負擔,但也存在所有的監測數據都是高度敏感的,如個人醫療監測設備產生的生理數據。因此,傳感云系統如何劃分敏感數據、潛在敏感數據及普通數據影響了數據的機密性安全。另一方面,為了減少系統負擔或提供準確的服務,具有相關性的數據會被組合存儲,那么對于組合后的數據也存在敏感定義的問題。

2) 數據共享安全

傳感云為多用戶提供了一個高效的、低成本的、可擴展性強的資源共享平臺,但同時也給安全帶來了巨大挑戰。共享系統一方面為數據安全風險的快速延伸提供了便利條件,另一方面多用戶共享的特征為惡意用戶攻擊其他用戶或自私用戶惡意搶占資源提供了機會,例如,常見的安全威脅有:側信道攻擊者訪問運行在同一服務器上其他用戶的隱私數據;搶占攻擊者大量的占用資源導致其他用戶無法正常獲取服務[24]。

3)數據存儲安全

傳感云中的數據存儲在云端增加了數據保護的難度。對用戶而言,數據存儲在外部設備,增加了數據被篡改或泄露的風險。對傳感云管理者而言,既要確保數據所有者的一般權限,又要保護數據不被惡意用戶非法訪問或竊取。除此之外,設置較高靈活度且明確的安全保障機制,提供更加透明的數據存儲模塊,實現合理數據利用和存儲是必要的。

2.1.4 數據服務階段

在數據服務階段,主要存在訪問安全和差異性安全。

1) 訪問安全

雖然云計算和傳感網的結合為用戶提供數據共享和按需服務的平臺,但是隱私數據的機密性受到挑戰。在傳感云應用過程中,不同等級用戶,可訪問的數據權限不同,且同一等級的用戶訪問數據的權限也有所差異。例如,醫療傳感云應用中,醫生可以訪問部分病人的病理信息,而病人只能查看與自身相關的醫療數據,且不同醫生可查看的病人信息的數量和對象也不完全一致。因此,在確保用戶服務質量的基礎上,如何制定基于角色的數據訪問方案是傳感云系統必須解決的安全問題。

2) 差異性安全

由于傳感云服務內容的差異性和用戶群體的差異性,服務安全的需求也不盡相同,單純地設置統一的安全配置不僅會導致資源的浪費,也難以滿足所有用戶的需要。因此,需要根據服務模式、服務內容等設計個性化、多層次的安全保障機制。在設計過程中,綜合考慮服務特性、復雜度、可擴展性等因素,設計具有較高靈活度的安全模塊的傳感云系統是未來發展的趨勢。

2.2 基于虛擬化的安全問題

虛擬傳感層安全是由傳感云系統衍生出的新的安全問題。相較于傳感網和云計算,傳感云衍生出了虛擬傳感層。本節根據虛擬傳感層的特點,提出了幾個傳感云系統中新的安全問題。

虛擬傳感層是處于傳感網和云計算的中間層,為用戶提供可視服務。虛擬傳感層有3個特性:虛擬性、異構性和實時性。虛擬性是指虛擬傳感層,是由非硬件設施構造出的中間層,如文獻[21]中虛擬感知服務層。異構性則指虛擬傳感層可以連接不同類型的傳感網和云服務器,且可以為不同類型的終端用戶(如手機、平板或電腦等)提供服務。實時性體現在為用戶請求服務時,虛擬傳感層是精準實時的獲取用戶所需數據,然后進行加工處理后提供給用戶。因此,從這3個特性中,本文提煉出了3類安全問題:軟設施安全問題[22]、對象可信問題[23]和數據共享安全問題。

1)軟設施安全問題

軟設施安全問題主要包括系統安全和邏輯安全。系統安全主要體現在傳感網服務商、云服務提供商等管理者和用戶等第三方在使用傳感云系統時,無法對系統造成安全威脅,或在攻擊者惡意破壞系統時,如何保障虛擬層能正常運行。邏輯安全則指感知數據轉化為服務的過程中,數據源與虛擬節點和服務對象的邏輯正確性不受外界干擾。例如,當惡意用戶通過了身份認證,通過獲取服務的渠道對系統發起攻擊時,其他用戶的服務不受其干擾。

2) 對象可信問題

傳感云是一個具有綜合性功能的系統,包含不同種類的傳感網和云服務,因此,經常采用多個不同感知服務提供商和云服務提供商。如果不對服務商的可信問題進行估算和管理,當可信度較差的服務提供商被選用時,不僅會降低傳感云的服務質量,如時延高、可用性差等,而且存在提供商利用其特權竊取用戶的隱私信息的風險。另一方面,用戶間的數據共享和傳輸依賴于用戶的訪問控制協議,為防止數據被篡改和泄露,用戶間的可信關系需要定義和管理。此外,服務提供商對第三方軟件的安全性難以實現完全認證,為防止惡意代碼對系統的影響,建立相應的第三方軟件可信性分析也是必不可少的。

3 傳感云安全技術

通過對傳感云安全問題的分析,本節給出保護傳感云安全的5個關鍵技術:認證機制、加密機制、訪問控制機制、預防和探測機制及可信計算與評估機制,分別從概念、原理和研究現狀進行討論。

3.1 認證機制

認證機制是對傳感云系統中各個對象身份進行驗證,只有身份合法的對象才能正常工作,該機制保護系統受到偽節點、偽服務器、非法用戶等安全威脅。

在傳感層,物理節點都需要在網絡中進行注冊,并有唯一的標識對其進行身份認證。當有節點失效或新的節點加入網絡時,都能夠被虛擬傳感層監控到。如果出現節點被捕獲控制做出異常行為或偽節點加入網絡、制造網絡阻塞等非法行為,虛擬傳感層能夠及時定位和解決這類異常節點。在虛擬傳感層,虛擬傳感器節點的生命周期從用戶請求生成的模板開始到用戶撤銷服務后結束。在工作期間,虛擬節點是用戶和物理節點銜接的橋梁,安全認證機制是保障數據安全和服務安全的基礎。在用戶層,安全認證機制則主要指用戶身份認證。不同用戶訪問的數據不同,根據用戶身份,訪問數據的權限也不同。有了多層次認證機制,可以在實現高服務質量的同時確保數據安全。

雖然目前認證手段種類繁多,如靜態密碼、短信密碼、雙因素認證等,但并不是所有的認證方法均適用于傳感云系統。文獻[25]認為傳感云系統中的傳感層比傳統網絡更易被攻擊,提出一種改進的相互認證密鑰協議,可防止離線密碼猜測攻擊。

3.2 加密機制

加密機制是以某種特殊的算法改變原有的信息數據,使未授權的用戶即使獲得了已加密的信息,也無法了解信息的內容。只有在輸入相應的密鑰之后才能顯示出本來的內容,是數據安全中至關重要的方法[26,27]。

加密建立在對信息進行數據編碼和解碼的基礎上。目前,加密分為對稱加密和非對稱加密,在對稱加密中,雙方采用共同的公鑰和密鑰,公鑰用于加密數據,私鑰用于解碼加密后的數據;在非對稱加密中,雙方具有相同的公鑰,但是私鑰不同,只有私鑰正確才能解碼加密后的數據。

文獻[28]基于云計算環境中數據流模型,提出了一種數據流安全框架,如圖4所示。數據流動在傳感云的3個層次中,且每層數據操作都不一樣。在感知層,主要實現物理世界感知和數據收集,然后將收集到的大量數據進行聚合、壓縮和過濾后傳給網關。為了保證數據傳輸的一致性,網關對數據進行散列加密后,上傳給云服務器。一些安全需求較強的應用會將數據分開存儲,部分數據保存在本地并加密,其他上傳到云服務器。存儲在云服務器端的數據,將會被管理者使用和監控。當用戶需要服務時,會將對應的數據提供給用戶。文獻[29]提出數據隱私保護和審計隱私性保護。數據隱私性保護指用戶數據的隱私保護,如用戶信息、數據的查看、操作等信息。審計隱私性保護則是一些重要的數據聚合結果,如靜態數據計算、多項式方程輸出等。

圖4 基于云環境的數據流安全框架

3.3 訪問控制機制

訪問控制機制是指主體訪問客體的權限以及使用傳感云系統和系統資源的過程。

訪問控制機制主要實現3種功能:1) 防止非法對象訪問受保護的網絡資源;2) 允許合法用戶訪問受保護的網絡資源;3) 防止合法用戶對受保護的網絡資源進行非授權訪問。訪問控制可分為2類:自主訪問控制和強制訪問控制。自主訪問控制是指用戶有權對自身創建的訪問對象,如文件、數據等進行訪問,并可將這些對象的訪問權限授予其他用戶。強制訪問控制,則是由系統對用戶所創建的對象進行統一的強制性管理,按照規定決定各類用戶可獲得的訪問權限。

常見的實現策略有基于對象的訪問控制模型(OBAC)、基于任務的訪問控制模型(TBAC)和基于角色的訪問控制模型(RBAC)。其中,RBAC模型在傳感云安全保護中最為常見,如文獻[30]和文獻[31]。

3.4 預防和探測機制

預防和探測機制是指傳感云系統設計一系列規則和特征點對系統中對象合法性進行定義。

當前攻擊手段主要有被動攻擊和主動攻擊2類,被動攻擊主要是對用戶或節點信息進行收集而不是訪問,如信道監聽、非法復制文件等,從而造成感知數據和用戶信息的泄露。這類攻擊數據所有者無法感知到,因此很難探測,重點在于如何預防此類攻擊。主動攻擊則側重于對數據進行篡改、偽造和中斷系統。篡改通過修改感知層數據、替換虛擬傳感層中軟件服務中的程序、修改審計結果等操作破壞了傳感云系統的完整性。偽造通過在感知層放置偽物理節點、傳輸信道中插入偽寫數據、虛擬傳感層寫入偽代碼等操作破壞傳感云系統服務的真實性。中斷系統的典型的攻擊如拒絕服務攻擊,會造成傳感云系統無法正常工作。當系統被攻擊時,傳感云系統則需要對攻擊進行探測和定位,并設置補救措施來保護數據和系統。因此,對于傳感云安全而言,預防和探測機制是必不可少的。

在目前已有的傳感云安全研究中,主要從預防的角度來保護傳感云安全,且預防的機制還不夠完善。本文認為,傳感網和云計算個體的探測和防御研究可以作為研究傳感云安全的參考。如文獻[32,33]對傳感器網絡中入侵探測系統的研究,本文認為入侵監測系統是工具、方法和資源的結合,然后去鑒定、評估和報道入侵。一些防止入侵的方法(如加密)是保護系統的第一道防線。入侵檢測系統是在第一道防線失敗后保護系統的第二道防線,等同于小偷被發現后的警報作用,且入侵監測系統需具有常態變量計算為異常現象的低錯誤率和異常現象計算百分比的高正確率。文獻[34,35]探索了云計算中最新發展入侵探測保護系統(IDPS)和警報管理技術,并提供了一種易于理解的入侵分類和可審查的解決方法。

3.5 可信計算與評估機制

可信計算與評估是指通過一定的方式計算對象的可信度,進而評估該對象工作的模式和范圍。

在傳感云系統底層,不同類型的傳感網來自不同的傳感網提供商,提供商的可信度均有所差異,如何對提供商的信譽進行評估是確保傳感云安全的基礎。傳感云中的云服務器提供商的評估和選擇也面臨同樣的問題。另一方面,在傳感云工作期間,對于微小模塊的可信計算和評估同樣不可或缺。例如,傳感云底層物理節點是否可信,影響了數據的完整性、可用性和有效性等方面。當前關于可信計算和評估的研究存在一個關鍵問題,那就是可信評估標準不一致,導致評價體系可用性差。在復雜的傳感云系統中,設計一套實用有效的可信計算與評估方案來抵御惡意攻擊很有必要。

4 已有的解決方案

目前,已有的安全解決方案可以從產業傳感云和研究傳感云這2個方面分析。產業傳感云,如目前已有的傳感云系統,Xively[36]、SensorCloud[37]、SensaTrack[38]、NimBits[39]和ThingSpeak[40]等。研究傳感云則是有關傳感云安全解決思路的研究文獻。

4.1 已有的傳感云系統

Xively平臺(原名Cosm和Pachube)是納斯達克公司的一部分,為全球性公司提供遠程訪問和合作產品,提供鏈接產品管理的解決方案。通過Xively云平臺,可將設備、數據、用戶連接在一起,從而實現與物理世界的交互。Xively平臺有5個關鍵特點:1) 為所有類型的設備(如工業、環境等)提供靈活、安全的連接方案,無論是小型傳感器(煙霧探測器等)還是大型集裝箱;2) 提供大量的工具完成綜合的數據管理,提高服務質量;3) 提供預配置權限和包括平臺在內的組織層次結構,對用戶、設備、數據可見性等進行安全管理;4) 提供特定的安全專家來防范設備克隆、DDoS攻擊和未授權的訪問或控制;5) 確保用戶產品及數據的安全存儲,完善連接設備自身存在的安全漏洞。

SensorCloud平臺是一個獨特的傳感器數據存儲、可視化和遠程管理平臺。利用強大的云計算技術提供良好的數據可伸縮性、快速可視化和用戶編程分析功能。該平臺主要有4個特點:1) 安全性,所有數據和事務發生在傳輸層安全性(TLS),該平臺建立在Amazon Web服務,提供了一個世界級安全和信任的平臺;2) 為任何設備和應用提供了穩定的開源數據API;3) 提供警報功能,允許用戶為監測數據溢出和感興趣事件創建自定義郵件和短信提醒;4) 實時連接,允許自身設備與WSDA網關和對應的傳感器相連。

Nimbits平臺是一個開源且免費物聯網平臺。在該云平臺上,可以搭建自己的服務器并擴大到任何尺寸。Nimbits服務器是一個Web服務器,提供了讀寫數據、創建對象、觸發器和訂閱的API,旨在幫助用戶設備可互相連接和交互。該平臺主要有3個特性:1) 觸發器,當新的數據被記錄時,可以觸發一個基于數據點的事件,該事件可觸發Web鉤、計算、E-mail和其他基于事件描述的事件;2) 數據點,Nimbits中的數據點類似于數據的桶或主題,包含了由數字、文本或GPS坐標組成系列時間戳值,所有數據以樹結構存儲在Nimbits中來簡化檢索;3) Java/Android Client,為用戶提供搭建客戶端、服務器或安卓APP的庫。

ThingSpeak平臺是一個物聯網平臺,可以收集傳感器數據并存儲在云端并發展成物聯網應用程序。該平臺有5個特性:1) 靈活數據傳輸信道,既可以為用戶創建隱私信道收集數據,用戶也可以通過公用信道讀取數據;2) REST和MQTT API,REST API可以申請創建或更新ThingSpeak信道和圖表,MQTT API可以更新信道;3) Matlab分析和可視化,使用Matlab分析軟件分析數據,且可以把數據寫入通道或創建可視化;4) 提供使用應用來轉換、虛擬化數據或觸發動作;5) 事件調度,提供基于時間控制的事件調度策略。

Arrayent平臺為消費者提供傳感云PaaS服務,主要有以下3個特性:1) 鏈接云服務,以最少的開發快速鏈接產品;2) 洞察服務,從用戶和產品使用數據中獲取關鍵信息;3) EcoAdaptor 服務,通過產品和服務間的云集成和互操作性提高產品的價值。該平臺主要有3個優勢:1) 鏈接云是專為消費產品制造商搭建的架構,具有高度安全性和伸縮性;2) 根據對數據的分析來理解消費者行為,為用戶提供安全的數據訪問和兼容主流的數據分析環境;3) 以安全和可擴展的方式加快第三方認證過程且降低了制造商對數據的占用時間。

Digi平臺是一種機器對機器(M2M)的通信平臺,主要提供的服務有以下3點:1) 遠程管理服務,簡化設備部署和管理設備以滿足性能義務和安全性要求;2) 設備云服務,從邊緣設備和平臺訪問和整合數據;3) 無線設計服務,提供無線連接技術和資源。該平臺使用戶搭建無線產品盡可能簡單和安全,且采用嚴格安全兼容的規定保護野外的產品和網絡。

YeeLink平臺提供高并發接入服務器和云存儲方案,能夠同時完成海量的傳感器數據接入和存儲任務,確保數據能夠安全保存在互聯網上;提供先進的鑒權系統和安全機制,能夠確保數據只在用戶允許的范圍內共享。

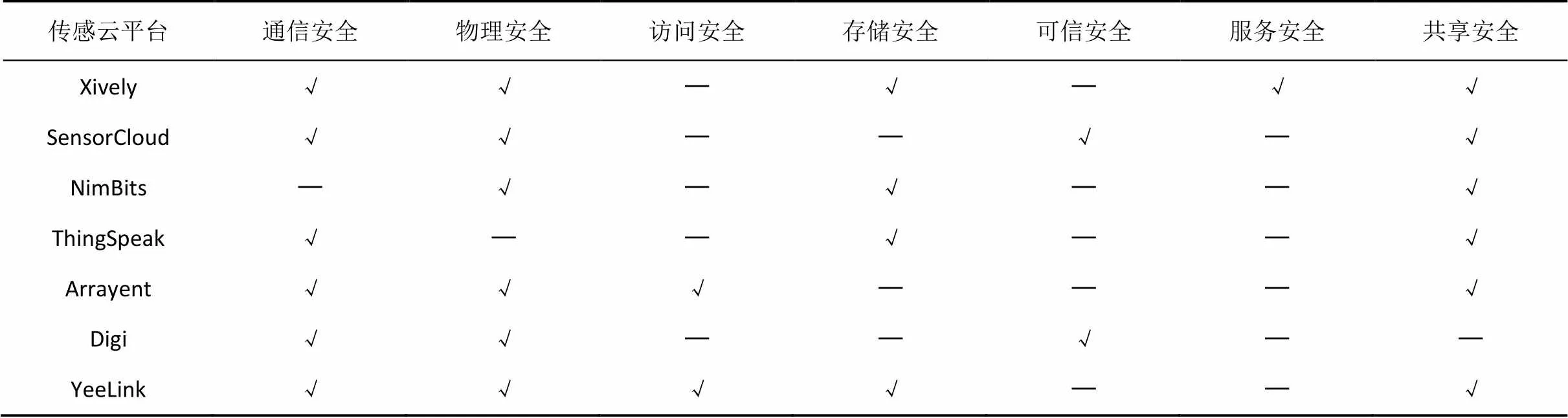

表1 產業傳感云安全對比

表1對這些平臺采用的安全機制進行對比分析,共給出了7類安全指標:通信安全、物理安全、訪問安全、存儲安全、可信安全、服務安全、共享安全。根據傳感云的3層體系結構,這些安全指標可以分為3個部分。物理層的安全指標有物理安全和通信安全,物理安全是保障物理節點不受破壞和偽節點替換,通信安全則是保護數據在傳播和上傳過程中不受監聽和篡改。虛擬傳感層的安全指標有可信安全和共享安全,可信安全是指確保所有的傳感器節點、虛擬節點、云服務是合法的,共享安全則是確保用戶間的數據是合法且獨立的。云服務層則包含訪問安全、存儲安全和服務安全,訪問安全則是確保用戶在不同身份時,訪問數據權限合法,存儲安全是感知數據安全和用戶數據安全,服務安全則指服務的可靠性。從表1可知,物理安全、通信安全和共享安全是傳感云平臺的關注重點,而訪問安全和服務安全的實現度則較低,這2類安全指標均在云服務層。由于傳感云系統應用領域的不同,不同的傳感云系統的安全需求有所差異,因此,實現統一的云服務層安全難度較大。

4.2 傳感云安全相關研究

根據研究解決的不同安全問題,本文將目前對傳感云安全的研究分為5個方向:基于數據的傳感云安全研究、基于服務的傳感云安全研究、基于信任的傳感云安全研究、基于虛擬化傳感云安全研究和基于惡意使用系統的安全研究。基于數據的傳感云安全研究主要解決傳感云中數據安全存儲、數據安全訪問和數據安全傳輸問題。基于信任的傳感云安全研究主要解決傳感云中物理節點妥協攻擊、偽基站、偽服務器攻擊的安全問題。基于虛擬化的傳感云安全研究主要解決虛擬化帶來安全問題研究,如虛擬層軟設計攻擊、用戶惡意操作攻擊。下面,將根據相關文獻做詳細介紹。

4.2.1 基于數據的傳感云安全

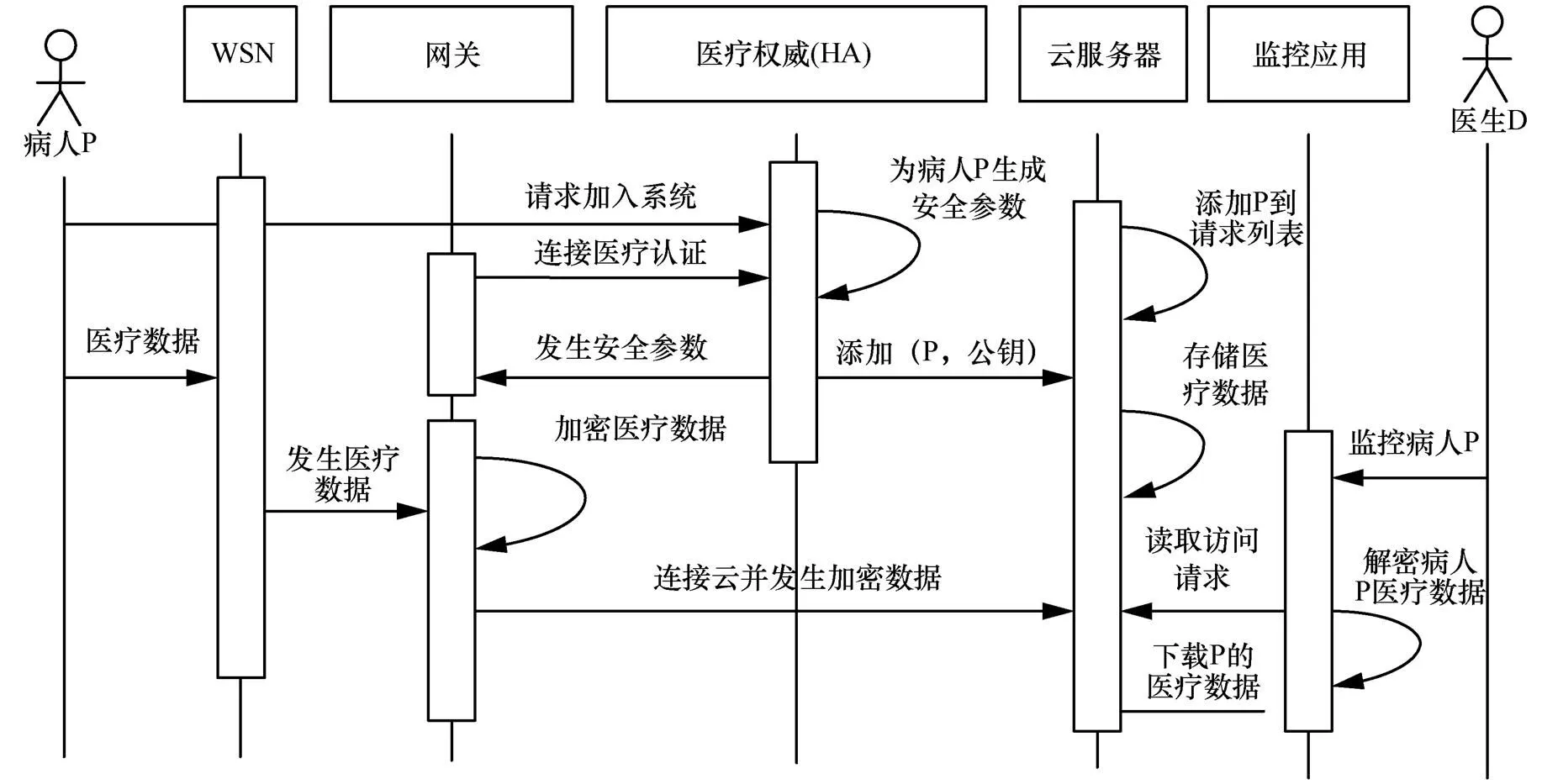

文獻[41]在基于醫療傳感云的數據管理中,提出了一個創新的框架來實現有效的、彈性的安全機制,確保數據的機密性、完整性和良好的訪問控制。作者認為基于屬性的加密機制(ABE)有2個弊端。雖然ABE不需要存儲服務器就可以對數據加密,但是在ABE加密策略中,密文可以被任何持有密碼的人解密并訪問數據,這樣導致當訪問策略改變時,本身無權訪問數據的人卻可以訪問數據。另一方面,ABE是由密鑰和訪問結構管理組成,問題是訪問結構由誰設計,密鑰由誰產生和分配。通過ABE在醫療傳感云存在的問題,作者提出使用對稱密碼學和ABE共同加密數據。首先,隨機產生一個對稱密鑰(RSK)對文件進行加密,接著,使用ABE對RSK進行加密,然后,加密的文件和加密的RSK上傳到云服務器存儲,為認證的用戶提供數據分享。圖5是文獻[41]中給出的醫療傳感云安全案例。

文獻[42]研究了傳感云在智能網關應用中的大數據信息管理問題,并提出了建設異構云計算中心來提供不同種類的云服務,信息管理和大數據分析。在智能網關的安全方面,采用基于身份的加密和基于身份的簽名方案來保護數據安全。圖6為基于身份的加密方法的框架。

圖5 醫療傳感云安全案例

圖6 基于身份的加密方法的框架

在基于身份的加密方案中,可信的第三方擁有私鑰生存器(PKG),首先,生成主密鑰和公共參數,需要告知每個相關的團體。PKG采用提取算法根據身份信息rec、密鑰和公共信息,提取出身份為rec對應的私鑰。發送方將信息、接受者rec和公共信息發送給接收方。當接收方收到私鑰時,才能對密文進行解密。密鑰生成器PKG根據安全參數生成主密鑰和公鑰參數,然后采用提取算法計算身份rec對應的私鑰。簽名者用私鑰和公共參數對信息進行簽名。檢驗者根據身份rec和公共參數對簽名進行檢驗是否有效。

4.2.2 基于服務的傳感云安全

文獻[43]采用基于傳感云多層認證機制為多用戶提供安全的服務,認為不同終端設備的認證是其訪問公共網絡的基本要求。大部分已經出現的認證方案不適用于傳感云,因為節點和用戶規模較大,且傳統的認證方法對時延要求較高的應用服務的影響較大。另一方面,由于云計算為用戶提供計算和存儲功能,因此,認證的解決方案有必要涵蓋整個系統。作者提出了多層認證機制則是在文獻[44]的基礎上的一個加強版本,響應者和終端用戶均通過云服務器進行認證,其中用到了公鑰密碼學算法——橢圓曲線數字簽名算法和橢圓曲線赫爾曼密鑰交換算法,整個安全機制有3個階段。在初始化階段,主要實現密鑰生成和分配。在注冊階段,用戶發送請求信息給云服務器進行注冊,請求信息包含注冊信息和用戶ID對應的公鑰加密信息。在認證階段,首先,用戶發送含有ID索引的散列值、證書CertU和時間戳TU給云服務器。如果云服務器驗證成功,則將云服務器身份、時間戳和MAC地址發送給傳感網網關。如果網關認證成功,則將網關本身身份、時間戳和MAC地址發送給確切的傳感器節點。如果傳感器節點認證成功,則按原路返回用戶需要的信息,如圖7所示。

文獻[45]主要通過認證和訪問控制來實現安全可靠的傳感云服務,采用基于身份的加密認證來簡化密鑰分配和認證過程。基于身份的加密使用獨特的公鑰識別認證和簽名驗證,大大降低了密鑰管理的復雜性。同時,有3點需要注意:1) 用戶的身份是唯一的;2) 當一個身份產生時,對應分配一個虛擬傳感器節點和虛擬傳感器節點組;3) 用戶層和虛擬傳感層各有一個密鑰生成器(PKG)。該安全方法主要由2個部分組成,密鑰的生成及基于身份的加密和數字簽名。

圖7 基于身份的簽名方案

4.2.3 基于信任的傳感云安全

目前,關于傳感云可信計算和評估的研究主要有傳感網和云服務提供商的可信評估和計算;傳感網底層節點的可信評估與計算[46]。

文獻[47]提出了一種有效的分布式可信模型(EDTM)來抵制傳感云底層網絡的普遍攻擊,其基本結構如圖8所示。EDTM包括2個主要的組件,單信任模型和多信任模型,包括以下6個部分:直接信任模塊、推薦信任模塊、間接信任模塊、集成信任模塊、傳播信任模塊和更新信任模塊。當一個主觀節點想獲取一個目標節點的信任值時,它首先檢查記錄鄰居節點的列表。如果對象節點的ID在鄰居節點列表中,觸發單信任模型。在單信任模型中,如果信任計算完全基于目標節點和主觀節點的經驗,這個模型被稱為直接信任模型。否則,推薦信任模塊建立。在多信任模型中,當主觀節點接收到其他節點的推薦信任時,間接信任模型建立。在當前信任模型中,直接信任和推薦信任總是用來評估傳感器節點的可信度。直接信任的計算是基于2個鄰居節點之間的通信行為。然而,由于惡意攻擊,只使用直接的信任評估傳感器節點并不準確。因此,其他傳感器節點的推薦改善信任評估的準確度。此外,如果2個鄰居節點之間的通信數據分組的數量太小,它很難決定目標節點的好壞。因此,在單信任模型中,作者定義一個通信數據分組閾值。如果目標節點和主觀節點之間的通信數據分組高于閾值,計算直接信任即可。否則,需要推薦信任來對目標節點進行信任評估。

圖8 分布式信任框架

在多信任模型中,節點首先需要選擇一組推薦節點。然后,基于推薦信任模型和傳播信任計算模型來計算間接信任。

文獻[59]中,作者認為對云服務商(CPS)和傳感網提供商(SNP)基于認證的可信信譽的計算和管理存在2個重要的漏洞。一方面,惡意攻擊者可以扮演真實的云服務提供商與傳感云系統進行通信,或假冒傳感網提供商與云服務商進行通信,造成系統無法從假冒的提供商獲取任何有用信息,同時,真實的提供商的可信度和信譽值被影響了。另一方面,沒有可信和信譽計算、管理,低信譽的服務提供商無法被識別,造成系統漏洞。為了解決這2個問題,作者分析了CPS和SNP的認證問題,并提出了一種適用于傳感云的創新可信認證和信譽計算管理方案。該方案可實現對云服務提供商和傳感網服務提供商的可信認證,幫助傳感云系統選擇真實可信的CSP和SNP。

文獻[60]提出了一種基于簇的可信擴散和能量有效的計算方案。本文認為能量是傳感云系統不可忽視的部分,單一考慮安全而忽視能量的可信方案無法被應用到實際中,因此,他們將可信管理和最大化能量效率融為一體。不僅如此,該方法還考慮了移動元素可能給傳感云系統帶來的安全威脅,并設計對應的安全機制來保護系統。

4.2.4 基于虛擬化傳感云安全研究

傳感云安全系統中,虛擬化對安全帶來新的挑戰,在文獻[61,62]中,采用虛擬化工具跟蹤數據的傳播路徑和實現點對點的通信,從軟設施的角度,對傳感云的系統安全建設提供了一種新思路。文獻[63]利用云計算的軟件定義層,提出了一種事件響應的虛擬云計算結構,如圖9所示。相較于傳統的云計算,該結構既支持在軟件定義層實現數據處理,也支持在近端網絡實現數據處理,這種機制增強了實時類應用的可靠性和安全性。這種思路借鑒了霧計算的思想來協助云層管理傳感云系統虛擬層,降低了傳感云系統對云層的依賴性,為傳感云系統防御來自云端的攻擊提供了新思路。

圖9 虛擬云計算系統原型

4.2.5 基于惡意使用系統的安全研究

加強安全認證機制和提高系統健壯性是目前解決惡意使用系統問題的主要研究方向。

文獻[64]提出了結合可信技術的SDN架構的方案。該方案在沒有任何可信第三方信任域間,設計了一種自治系統的身份認證協議。通過禁止謂詞邏輯和網絡交互協議AVISPA安全分析工具,保證了協議的安全性,還可以提供完整的安全測試。文獻[65]提出了一種附加加密信道和認證算法來保護無人機安全,該加密方法為保護合法用信息提供新思路。另一方面,文獻[66]提出一種BFT容錯云,BFT容錯云是在云計算環境下構建的一種強大系統容錯框架。當資源提供者出現故障時,包括任意的行為失誤,系統都能正常運行。文獻[67]在駕駛輔助系統絕對安全的背景下,提出能容忍任何子系統出現故障的啟發式任務分配和其搭建的軟件容錯框架,可以較好地實現系統的容錯功能,提高了傳感云系統在車載網領域的實現安全性。

4.3 分析比較

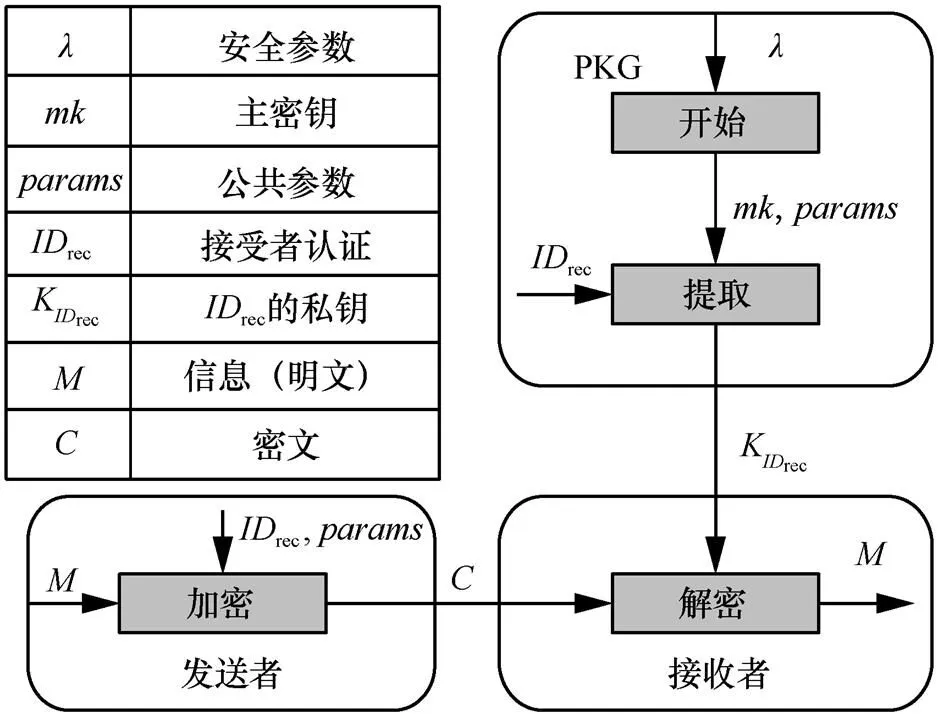

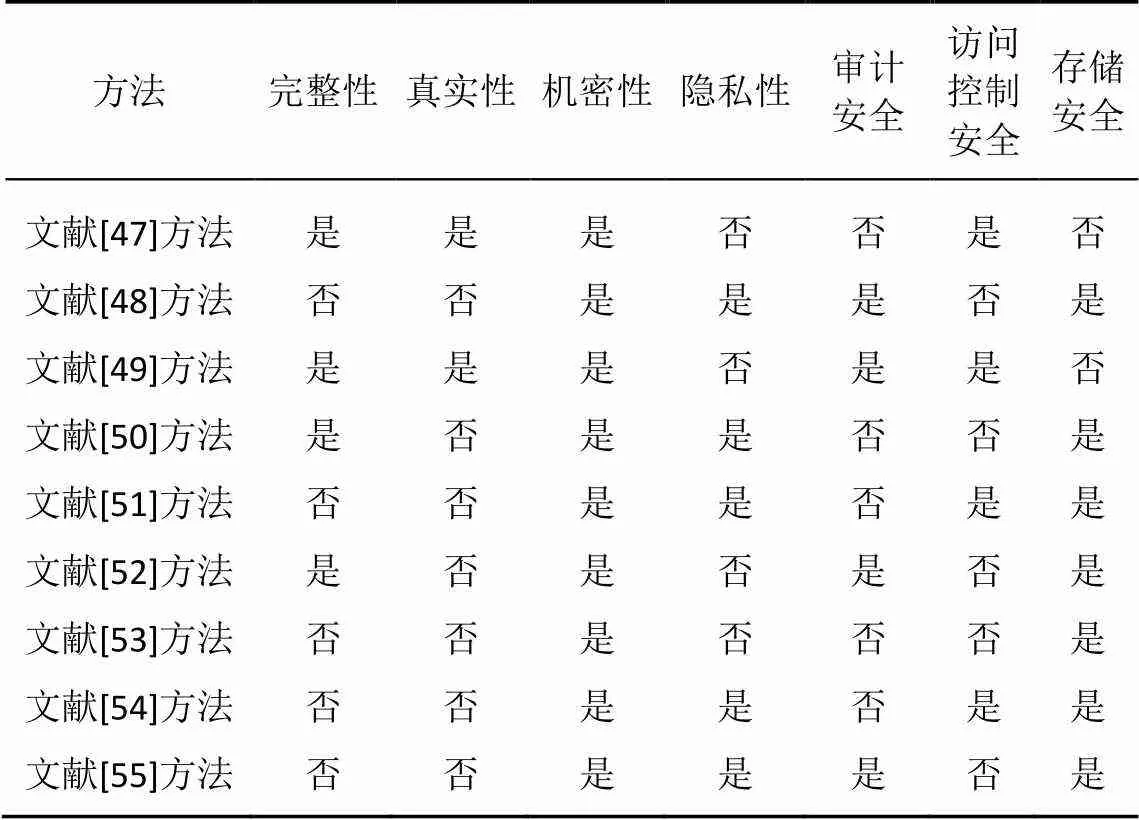

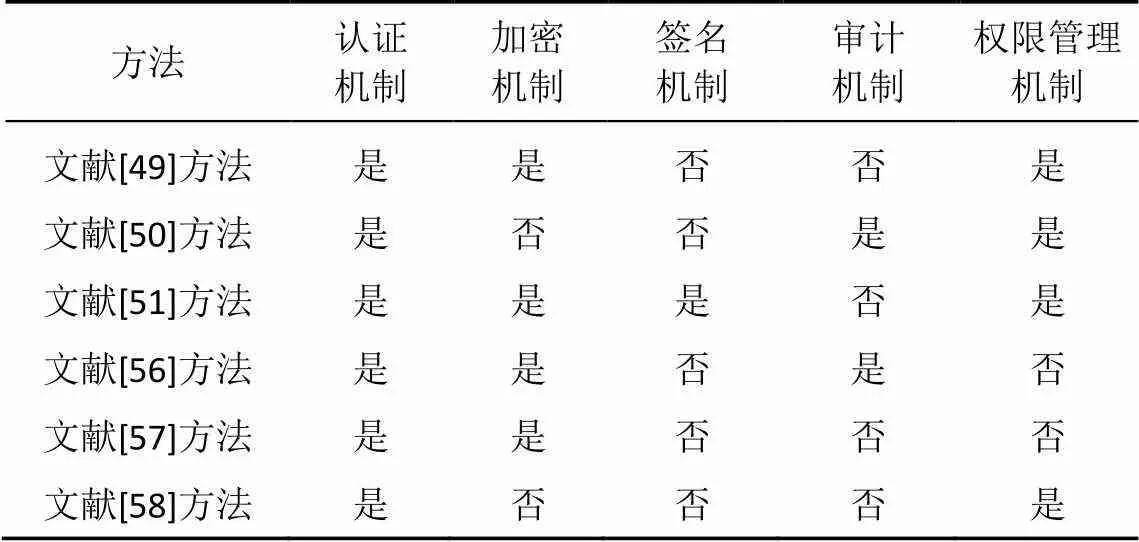

由于目前傳感云安全研究的目的不盡相同,如基于穿戴設備傳感云安全、基于智能醫療的傳感云安全、基于軍事服務的傳感云等,安全需求多種多樣。本文對各類安全方法進行了分析比較對比。其中,表2為基于數據的傳感云安全方法比較,表3為基于服務的傳感云安全方法比較。

表2 基于數據的傳感云安全方法比較

表3 基于服務的傳感云安全方法比較

綜合表2中的對比可以看出,目前,基于數據的傳感云安全方法存在以下2個問題。1) 大部分方法雖然考慮了數據的機密性,并在數據完整性、隱私性、審計安全、訪問控制和存儲研究方面有部分涉獵,卻都不夠完善。這說明目前對傳感云安全的研究還處于起步階段,還有很多安全威脅及系統漏洞有待研究和解決。2) 很少有研究對數據的真實性進行考量。該問題可以通過底層物理節點的身份認證和虛擬傳感層對物理節點的監控來確定數據來源和數據真實性,如果在監測期間內,節點身份確定,且無異常行為,則可以確定當前節點上傳數據的真實性。反之,則需要進一步驗證。

綜合表3中的對比可以看出,大部分基于服務傳感云安全均采用認證機制來確認身份是否合法,并通過權限管理來控制用戶能夠訪問數據的廣度和深度,部分采用加密機制對數據進行加密,并對計算結果進行驗證后才提供給用戶。小部分方法采用簽名機制,可能由于簽名方法主要功能在實現文件共享時,所有者可以采用簽名的機制確保自身。

而在傳感云系統中,用戶只擁有自身的隱私數據,且該數據無法與其他用戶共享,同時底層的感知數據不歸用戶所有,因此,基于簽名機制的方法對傳感云安全不是很適用。

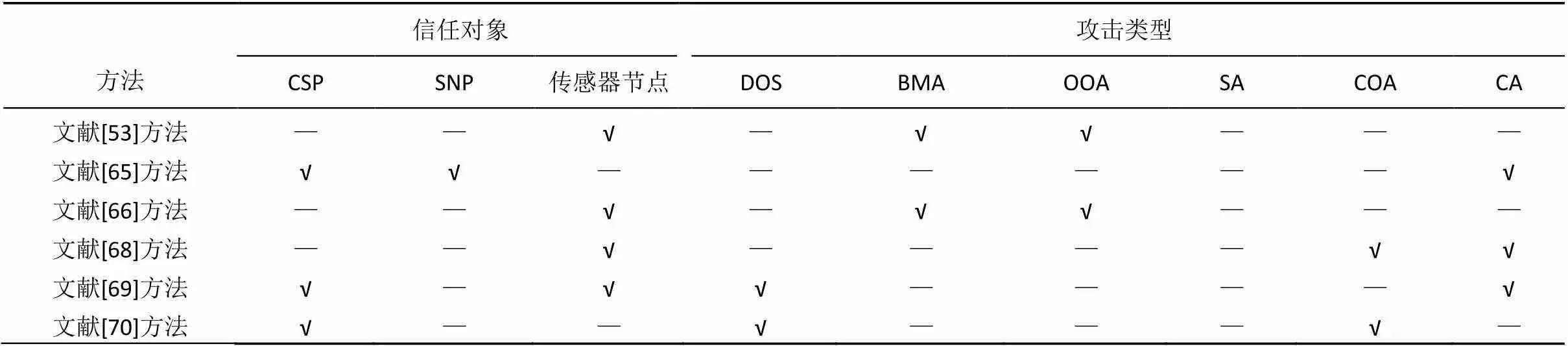

表4對比了可信計算和評估的傳感云安全方法,主要從研究的信任對象和攻擊類型這2個方面比較。CSP、SNP分別指云服務提供商和傳感網服務提供商。DOS、BMA、OOA、SA、COA、CA分別指否認服務攻擊、差評攻擊、on-off攻擊、女巫攻擊、合謀攻擊和偽造攻擊。從表4可以看出,目前對傳感云底層網絡中節點的可信度研究較多,小部分研究云服務商和傳感網服務商的信譽度。在防御的攻擊類型方面,研究方向較為分散,沒有一種全面的方法。因此,未來傳感云安全在可信計算和評估方向還需要繼續深化、規范、統一。

表4 基于可信計算和評估的傳感云安全方法對比

基于以上文獻對傳感云安全的研究,從廣度來講,有2個研究方向:基于數據的傳感云安全研究和基于服務的傳感云安全研究,本文在后面章節對傳感云安全未來的研究做了更詳細的分析和討論。從深度來探討,目前已有的傳感云安全方法,大部分是提出了一個安全框架,講解了框架能夠實現的功能,但是很少研究詳細說明框架中每一層如何實現,并提出一種擴展性和兼容性良好的解決方案。因此,根據以上2點分析及第1節對傳感云安全的調查可知,目前傳感云安全處于一個起步階段,只有設計出一個完善并詳細的傳感云安全系統,才能實現快速發展并應用到更多的領域。

5 未來的研究方向

根據傳感云的安全需求,目前已有的解決方法還不夠完善,均是針對傳感云中部分安全問題提出的解決方案,如基于數據隱私保護安全框架、基于訪問控制安全機制等。對于傳感云系統整體安全問題,還有許多亟待解決的安全問題。本文將尚未被廣泛討論和研究的安全問題或解決方案作為未來的研究方向,具體有以下5點。

5.1 基于虛擬化建設的傳感云安全

基于虛擬化建設的傳感云安全是從管理的角度保護傳感云系統。一方面,雖然傳感云系統是傳感網和云計算的結合的產物,但其本身與后兩者相比具有一定的差異性,例如,傳感云系統衍生的虛擬傳感層中虛擬節點與物理節點的邏輯關系,因此,傳統的橋接傳感網和云計算的建設模式并不完全適用于傳感云系統,有必要設計一套適應傳感云系統特性和安全需求的軟件設施,如虛擬層管理系統、開發工具等,為保護傳感云系統安全提供有效的解決方法。這也是未來值得研究的新方向。

5.2 基于可信計算和評估傳感云安全

分布式協作和信息共享是傳感云系統必要的操作,為了實現對物理環境的有效監測并將數據加工為有效服務,所有參與者應該是可信的。然而傳感云底層網絡常工作在無人看管的環境,導致系統安全受到威脅,易受到節點捕獲攻擊、干擾攻擊、偽節點攻擊等,對數據的完整性、機密性和可用性有著極大的影響。當前關于可信的研究還不夠全面,無法采用到實際應用中,因此,傳感云安全的可信計算和評估依舊是未來研究的熱點問題。第6節將給出基于霧計算框架的可信計算與評估的解決方法。

5.3 基于低耦合的傳感云安全

目前,已有關于傳感云安全的研究主要集中于數據的安全隱私性保護和傳感云服務安全,并沒有考慮到傳感云為多用戶提供服務時,當多用戶同時進行操作時,會產生不安全因素。這種不安全因素如下。首先,多用戶使用不同的虛擬傳感節點,公用部分相同的物理傳感器節點,造成當傳感器節點同時接收到不同命令時,出現沖突;其次,多用戶獲取服務時共用同一個虛擬傳感節點,從而共用所有的物理傳感器節點,導致用戶對服務的反饋命令出現完成耦合。因此,設計一個低耦合的傳感云安全框架,要盡量避免耦合的狀況發生,并在耦合發生時,盡量減少耦合帶來的不安全因素。

5.4 基于容錯性的傳感云安全

傳感云中的故障和錯誤主要有3個源頭:底層物理監測錯誤,虛擬傳感層聚合或計算錯誤及用戶服務錯誤,這三者既可以是遞進的關系也可以獨立存在。對于底層物理監測錯誤,可能由于物理節點故障或能量耗盡而失效或節點被攻擊者捕獲后,惡意提供錯誤信息,該問題可通過虛擬傳感層對物理節點的監控和管理來判斷物理節點的狀態和異常行為,進而設計補救機制。對于虛擬傳感層聚合或計算錯誤,可能由于攻擊者對云服務器進行入侵,改變云服務器的計算和存儲模式,進而偽造虛假計算結果提供給用戶,該問題需要對所有的云服務器提供商進行認證,且對云服務器的計算結果進行安全審計以實現防御和容錯的目的。對于用戶服務錯誤,可能由于用戶請求出現耦合,導致服務資源提供出現沖突,該問題可以通過設計低耦合安全機制來減少用戶需求耦合的可能性,并在出現耦合時,提供改善的方案。

5.5 基于數據存儲和恢復傳感云安全

在云端環境中,被上傳的數據不在其所有者的直接掌控之下,因此,必須加以檢測來保證只有授權用戶才能訪問這些敏感數據,而包括云服務提供商在內的其他人不應該在未授權情況下獲得任何有關數據信息。數據所有者必須掌握全部的存儲數據的訪問權和云服務,理論上杜絕了任何數據泄露給其他人的可能性。上傳至云端的數據必須被正確和可信地存儲,這也就意味著它不能被非法或不正當修改,故意刪除或偽造。通常它還結合一些審計手段,以便所有者可以在任何不正當操作發生時及時檢測到。數據可用性代表合法用戶只要愿意就可以訪問所需數據。同時保證數據在任何情況下都可以按用戶要求的標準提供并可用,這意味著在發生災難性事件時,有相對應的措施用來進行數據恢復。

6 基于霧計算框架的傳感云安全

霧計算(fog computing)模式是云計算模式的延伸,在2011年由思科(Cisco)首次提出[71]。相比云計算模式而言,霧計算的特點是霧層更貼近末端節點、具有一定的本地計算存儲能力、更廣的地理分布和移動性支持[72],因此,能更好地直接管理和控制傳感器網絡中節點,并作為聯系底層和云層服務的橋梁和紐帶,該新型計算模式正好可以彌補云計算模式中部分安全漏洞。

本文提出了一個基于霧計算的傳感云系統框架,如圖10所示。最上層為云計算層,提供強大的計算服務和存儲服務。第二層是由少量移動節點組成的霧節點層,霧節點層作為聯系傳感器網絡與云端網絡的紐帶,主要進行移動節點之間的協作與配合、橋接傳感器網絡與云、管理機密性數據的存儲。一些本地化的、實時性要求高的計算任務將放在霧節點層處理,同時霧節點也能存儲少量數據[73]。霧節點之間構成一個虛擬的網絡,相互之間的通信可以是直接的,也可以是借助普通傳感器節點間接信息傳遞。底層為傳感網絡層,提供感知數據。且該模式基于傳統的、固定節點組成的傳感網,引入的少量移動式節點不會造成太大的成本開銷。

安全方法新思路如下。

相比于第2節提到的傳感云系統,基于霧計算框架的傳感云系統中,有了本地移動節點,更好地管理、分配、調控底層的物理節點,同時,為傳感云安全提供了新的解決思路,本文主要從以下幾點討論。

6.1 入侵探測與防御安全

本文認為可以利用霧計算框架來優化傳感云系統的入侵探測和防御機制。在典型的基于霧計算框架的傳感云系統中,霧層節點本身就具備一定的計算、存儲、移動能力,而且接近傳感器網絡層,能夠更好地直接管理和控制傳感器網絡中的傳感器節點。因此,入侵探測和防御機制所需要的計算和存儲資源完全可以由霧層節點來提供從而避免了數據要直接和云端交互產生的高時延問題。當計算需要更多的資源時,霧層節點也可以將大部分需要計算的數據上傳到云端進行計算同時對病毒入侵進行先期的基本控制處理。這樣做的好處是系統不必因為等待計算結果而延誤補救時機。同時,由于霧層節點并非是將全部的計算數據上傳云端,因此,增加了數據的私密性保護,降低了數據被攻擊者破解和篡改的可能性。

圖10 基于霧計算框架的傳感云

6.2 耦合安全

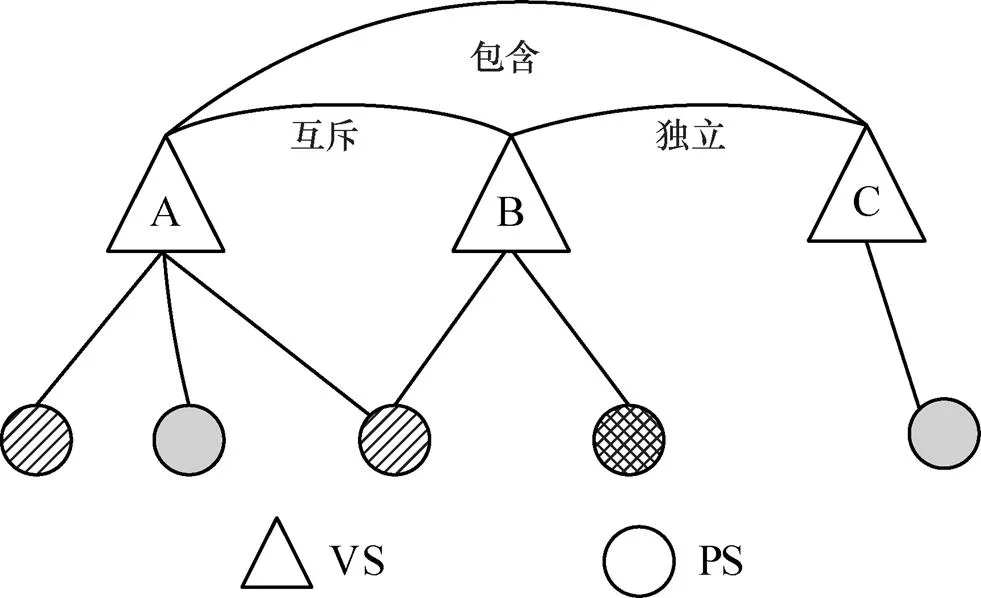

本文參閱了大量文獻,發現物理節點的耦合和操作系統中資源耦合有異曲同工之處。不同種類的傳感器節點可以比作不同類型的資源,統計其數量,按一定規則分配可提高物理節點的利用率。虛擬節點類似于進程,一個虛擬節點的構建需要若干物理節點資源,且虛擬節點間的關系可分為3種:獨立、包含和互斥,如圖11所示。不同填充形狀的傳感器節點代表不同類型的傳感器節點,構成3個虛擬節點A、B、C。節點A和B間的關系為互斥,因為它們存在公共節點,但是也存在不同節點。A和C之間為包含關系,因為構建成A的節點可以構建C節點。B和C為獨立關系,兩者互不影響。

圖11 虛擬傳感器節點間的關系

通過應用該模板,物理節點間的資源和命令耦合則可采用進程調度算法進行處理,主要遵循3個原則:1) 避免造成系統死鎖;2) 服務命令執行順序按照優先級算法設計執行;3) 保護用戶隱私性數據。以上原則為本文對解決耦合安全的算法的設想,由于傳感網的計算和能量有限,該設想需要霧層執行此算法,對虛擬傳感層發出命令進行解析、應用算法模板、將解析后的命令發給傳感層執行。

6.3 可信計算與評估

對目前有關傳感云可信計算和評估的方法進行了總結,主要有3個問題:1) 研究的對象不夠全面,還沒出現對CSP、SNP和傳感器節點同時評估的方法;2) 抵御對象不夠全面,從表4可看出,普遍攻擊的種類多、方式多樣化,而目前的研究均只針對部分攻擊;3) 信任的參考值不一致,不同的方法,有不同的信任考量標準,擴展性差,移植性差。另一方面,由于傳感云底層網絡有限的能量和通信能力,目前已有的傳感云系統的可信計算和評估在方法設計上有諸多限制,如底層傳感器節點的認證方法不可太復雜,可信評估計算不能太頻繁,當云服務器參與可信評估時,通信量不能太大等,這些限制降低了可信計算和評估的準確度。

本文認為霧計算的加入可輔助傳感云系統設計一套完善的可信計算和評估模型。霧層介于傳感層和云層之間,可充當于中間管理層,提供各項參數收集,輔助計算等服務,為傳感層和云層交互提供良性接口。

6.4 數據云存儲安全

本文提出一個基于霧計算思想的安全云存儲三級結構,來解決云存儲中的私密性問題。其基本思想為利用糾刪碼技術將文件分塊之后,將小部分存儲在絕對安全的本機,再存儲多一些的數據在相對安全的霧服務器中,最后大部分數據存儲于云端。存儲于本機的數據可以用來和霧服務器中數據結合還原部分關鍵數據,這部分關鍵數據又可以用來和云服務器中的數據結合來還原原始數據。值得注意的是,無論是云服務器中還是霧服務器中存儲的數據,如果被惡意外來者獲取了,都無法還原出原始數據。這種技術可以解決傳統加密技術無法解決的很多問題,尤其是對于傳感云服務內部攻擊。

7 結束語

傳感云系統是一個新的研究熱點。傳統的傳感網在云計算的協助下通過實時感知物理世界并將數據上傳到云端,為身處各地的用戶提供便利的服務。然而,由于數據被上傳到云平臺,感知數據和用戶信息被暴露給第三方,造成數據的隱私性泄露,機密性和完整性無法得到保障等安全問題。這些安全威脅嚴重阻礙傳感云發展。雖然目前有部分國內外學者對傳感云的安全問題進行了研究并提出了對應的解決方案,但是均不夠全面和完善。本文首先給出了3種傳感云實現框架,并結合幾個典型的傳感云應用,強調了傳感云安全的重要性。然后對傳感云面臨的傳統安全威脅和衍生的潛在安全威脅進行了探討和總結。基于安全威脅的總結,本文提出了傳感云發展中需要具備的安全需求。接著,對目前已有的傳感云安全研究進行歸類,對于每類方法,結合典型文獻的實現細節,對現有方法進行分析、對比和總結,探討了未來傳感云需要研究的方向。最后,提出了基于霧計算框架下的傳感云安全研究。

[1] 林闖, 蘇文博, 孟坤, 等. 云計算安全: 架構, 機制與模型評價[J]. 計算機學報, 2013, 36(9): 1765-1784.

LIN C, SU W B, MENG K, et al. Cloud computing security: infrastructure, mechanism and model evaluation[J]. Chinese Journal of Computers, 2013, 36(9):1765-1784.

[2] 王國軍, 王田, 賈維嘉. 無線傳感器網絡中一種基于行進啟發的地理位置路由[J]. 傳感技術學報, 2007, 20(2): 382-386.

WANG G J, WANG T, JIA W J. A travel-based position route in wireless sensor networks[J]. Journal of Sensor Technology, 2007, 20(2): 382-286.

[3] WANG T, PENG Z, LIANG J B, et al. Following targets for mobile tracking in wireless sensor networks[J]. ACM Transactions on Sensor Networks, 2016, 12(4):1-24.

[4] 張希偉, 戴海鵬, 徐力杰, 等. 無線傳感器網絡中移動協助的數據收集策略[J]. 軟件學報, 2013, 24(2): 198-214.

ZHANG X W, DAI H P, XU L J, et al. Mobility assisted data collection strategy in wireless sensor network[J]. Journal of Software, 2013, 24(2): 198-214.

[5] 俞姝穎, 吳小兵, 陳貴海, 等. 無線傳感器網絡在橋梁健康監測中的應用[J]. 軟件學報, 2015, 26(6): 1486-1498.

YU S Y, WU X B, CHEN G H, et al. Application of wireless sensor networks in bridge health monitoring[J]. Journal of Software, 2015, 26(6): 1486-1498.

[6] DASH S K, SAHOO J P, MOHAPATRA S, et al. Sensor-cloud: assimilation of wireless sensor network and the cloud[C]//International Conference on Computer Science and Information Technology. 2012: 455-464.

[7] 劉正偉, 文中領, 張海濤. 云計算和云數據管理技術[J]. 計算機研究與發展, 2012, 49(1): 26-31.

LIU Z W, WEN Z L, ZHANG H T. Cloud computing and cloud data management technology[J]. Computer Research and Development, 2012, 49(1): 26-31.

[8] WANG T, LI Y, WANG G J, CAO J N, et al. Sustainable and efficient data collection from WSNs to cloud[J]. IEEE Transactions on Sustainable Computing, 2017, PP(99):1-12.

[9] 曾建電, 王田, 賈維嘉, 等. 傳感云研究綜述[J]. 計算機研究與發展, 2017, 54(5):925-939.

ZENG J D, WANG T, JIA W J, et al. Survey of sensor cloud[J].Computer Research and Development, 2017, 54(5):925-939.

[10] MISRA S, BERA S, MONDAL A, et al. Optimal gateway selection in sensor-cloud framework for health monitoring[J]. IET Wireless Sensor Systems, 2014, 4(2): 61-68.

[11] GERLA M, LEE E K, PAU G, et al. Internet of vehicles: from intelligent grid to autonomous cars and vehicular clouds[C]//2014 IEEE World Forum on Internet of Things (WF-IoT). 2014: 241-246.

[12] SIMMHAN Y, AMAN S, KUMBHARE A, et al. Cloud-based software platform for big data analytics in smart grids[J]. Computing in Science & Engineering, 2013, 15(4): 38-47.

[13] YURIYAMA M, KUSHIDA T. Sensor-cloud infrastructure-physical sensor management with virtualized sensors on cloud computing[C]//13th International Conference on Network-Based Information Systems (NBiS).2010: 1-8.

[14] GE Y, ZHANG X, HAN B. Complex IoT control system modeling from perspectives of environment perception and information security[J]. Mobile Networks & Applications, 2017, 22(3):1-9.

[15] DIPIETRO R, GUARINO S, VERDE N V, et al. Security in wireless ad hoc networks-a survey[J]. Computer Communications, 2014, 51: 1-20.

[16] WANG T, PENG Z, WEN S, et al. Reliable wireless connections for fast-moving rail users based on a chained fog structure[J].Information Sciences, 2017, 379:160-176.

[17] WANG T, LI Y, WANG G J, et al. Sustainable and efficient data collection from WSN to cloud[J].IEEE Transactions on Sustainable Computing, 2017, PP(99):1-12.

[18] CHEN M, MA Y, LI Y, et al. Wearable 2.0: enabling human-cloud integration in next generation healthcare systems[J]. IEEE Communications Magazine, 2017, 55(1):54-61.

[19] MAN H A, YUEN T H, LIU J K, et al. A general framework for secure sharing of personal health records in cloud system[J]. Journal of Computer & System Sciences, 2017.

[20] CAI H, XU B, JIANG L, et al. IoT-based big data storage systems in cloud computing: Perspectives and challenges[J]. IEEE Internet of Things Journal, 2017, 4(1): 75-87.

[21] LIU J, SHEN S, YUE G, et al. A stochastic evolutionary coalition game model of secure and dependable virtual service in Sensor-Cloud[J]. Applied Soft Computing, 2015, 30(C):123-135.

[22] GARGEES R, MORAGO B, PELAPUR R, et al. Incident-supporting visual cloud computing utilizing software-defined networking[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2017, 27(1): 182-197.

[23] WANG T, LI Y, CHEN Y, et al. Fog-based evaluation approach for trustworthy communication in sensor-cloud system[J]. IEEE Communications Letters, 2017, 21(11): 2532-2535.

[24] WINKLER T, RINNER B. Security and privacy protection in visual sensor networks: a survey[J]. ACM Computing Surveys (CSUR), 2014, 47(1): 2.

[25] HE D, KUMAR N. A secure temporal credential-based mutual authentication and key agreement scheme with pseudo identity for wireless sensor networks[J].Information Sciences, 2015, 321: 263-277.

[26] SAJID A, ABBAS H, SALEEM K. Cloud-assisted IoT-based SCADA systems security: a review of the state of the art and future challenges[J]. IEEE Access, 2016, 4: 1375-1384.

[27] MARTIN K, WANG W. Aya: an efficient access-controlled storage and processing for cloud-based sensed data[C]//12th International Computer Conference on Wavelet Active Media Technology and Information Processing (ICCWAMTIP). 2015: 130-134.

[28] SAHA S. Secure sensor data management model in a sensor-cloud integration environment[C]//Applications and Innovations in Mobile Computing (AIMoC). 2015: 158-163.

[29] ZHOU J, CAO Z, DONG X, et al. Security and privacy in cloud-assisted wireless wearable communications: challenges, solutions, and future directions[J]. IEEE Wireless Communications, 2015, 22(2): 136-144.

[30] HENZE M, HERMERSCHMIDT L, KERPEN D, et al. A comprehensive approach to privacy in the cloud-based internet of things[J]. Future Generation Computer Systems, 2016, 56: 701-718.

[31] BRUNEO D, DISTEFANO S, LONGO F, et al. IoT-cloud authorization and delegation mechanisms for ubiquitous sensing and actuation[C]//2016 IEEE 3rd World Forum on Internet of Things (WF-IoT). 2016: 222-227.

[32] BUTUN I, MORGERA S D, SANKAR R. A survey of intrusion detection systems in wireless sensor networks[J]. IEEE Communications Surveys & Tutorials, 2014, 16(1): 266-282.

[33] ALRAJEH N A, KHAN S, SHAMS B. Intrusion detection systems in wireless sensor networks: a review[J]. International Journal of Distributed Sensor Networks, 2013, 9(5): 167575.

[34] SMIRNOV A V, BORISENKO K A, SHOROV A V, et al. Network traffic processing module for infrastructure attacks detection in cloud computing platforms[C]//2016 XIX IEEE International Conference on Soft Computing and Measurements (SCM). 2016: 199-202.

[35] PATEL A, TAGHAVI M, BAKHTIYARI K, et al. An intrusion detection and prevention system in cloud computing: a systematic review[J]. Journal of Network and Computer Applications, 2013, 36(1): 25-41.

[36] SINHA N, PUJITHA K E, ALEX J S R. Xively based sensing and monitoring system for IoT[C]//International Conference on Computer Communication and Informatics (ICCCI). 2015: 1-6.

[37] RAY P P. A survey of IoT cloud platforms[J]. Future Computing and Informatics Journal, 2016, 1(1-2): 35-46.

[38] SUHAIL S, HONG C S, AHMAD Z U, et al. Introducing secure provenance in IoT: requirements and challenges[C]//International Workshop on Secure Internet of Things (SIoT). 2016: 39-46.

[39] DOUKAS C, MAGLOGIANNIS I. Bringing IoT and cloud computing towards pervasive healthcare[C]//Sixth International Conference on Innovative Mobile and Internet Services in Ubiquitous Computing (IMIS). 2012: 922-926.

[40] PASHA S. ThingSpeak based sensing and monitoring system for IoT with Matlab Analysis[J]. International Journal of New Technology and Research (IJNTR), 2016, 2(6): 19-23.

[41] LOUNIS A, HADJIDJ A, BOUABDALLAH A, et al. Secure and scalable cloud-based architecture for e-health wireless sensor networks[C]//21st International Conference on Computer Communications and Networks (ICCCN). 2012: 1-7.

[42] BAEK J, VU Q H, LIU J K, et al. A secure cloud computing based framework for big data information management of smart grid[J]. IEEE Transactions on Cloud Computing, 2015, 3(2): 233-244.

[43] BUTUN I, EROL-KANTARCI M, KANTARCI B, et al. Cloud-centric multi-level authentication as a service for secure public safety device networks[J]. IEEE Communications Magazine, 2016, 54(4): 47-53.

[44] BUTUN I, WANG Y, LEE Y, et al. Intrusion prevention with two-level user authentication in heterogeneous wireless sensor networks[J]. International Journal of Security and Networks, 2012, 7(2): 107-121.

[45] BANAIE F, SENO S A H. A cloud-based architecture for secure and reliable service provisioning in wireless sensor network[C]//2014 4th International Conference on Computer and Knowledge Engineering (ICCKE).2014: 96-101.

[46] GOVINDAN K, MOHAPATRA P. Trust computations and trust dynamics in mobile ad hoc networks: a survey[J]. IEEE Communications Surveys & Tutorials, 2012, 14(2): 279-298.

[47] JIANG J, HAN G, WANG F, et al. An efficient distributed trust model for wireless sensor networks[J]. IEEE Transactions on Parallel & Distributed Systems, 2014, 26(5): 1.

[48] SAHA S, DAS R, DATTA S, et al. A cloud security framework for a data centric WSN application[C]//The 17th International Conference on Distributed Computing and Networking. 2016: 39.

[49] LOUNIS A, HADJIDJ A, BOUABDALLAH A, et al. Healing on the cloud: secure cloud architecture for medical wireless sensor networks[J]. Future Generation Computer Systems, 2016, 55: 266-277.

[50] ALBUQUERQUE S L, GONDIM P R L. Security in cloud-computing- based mobile health[J]. IT Professional, 2016, 18(3): 37-44.

[51] SHAH S H, KHAN F K, ALI W, et al. A new framework to integrate wireless sensor networks with cloud computing[C]//Aerospace Conference. 2013: 1-6.

[52] ZHU C, WANG H, LIU X, et al. A novel sensory data processing framework to integrate sensor networks with mobile cloud[J]. IEEE Systems Journal, 2016, 10(3): 1125-1136.

[53] PONMAGAL R S, DINESH N, RAJARAM U. Design and development of secure cloud architecture for sensor services[C]//International Conference on Distributed Computing and Internet Technology. 2015: 339-344.

[54] GUAN Z, YANG T, DU X, et al. Secure data access for wireless body sensor networks[C]//Wireless Communications and Networking Conference (WCNC). 2016: 1-6.

[55] HENZE M, HUMMEN R, MATZUTT R, et al. The sensorcloud protocol: securely outsourcing sensor data to the cloud[J]. arXiv preprint arXiv:1607.03239, 2016.

[56] GRANJAL J, MONTEIRO E, SILVA J S. Security in the integration of low-power wireless sensor networks with the internet: a survey[J]. Ad Hoc Networks, 2015, 24: 264-287.

[57] YUEN T H, ZHANG Y, YIU S M, et al. Identity-based encryption with post-challenge auxiliary inputs for secure cloud applications and sensor networks[C]//European Symposium on Research in Computer Security. 2014: 130-147.

[58] MISRA S, SINGH A, CHATTERJEE S, et al. Mils-cloud: a sensor-cloud-based architecture for the integration of military tri-services operations and decision making[J]. IEEE Systems Journal, 2016, 10(2): 628-636.

[59] ZHU C, NICANFAR H, LEUNG V C M, et al. An authenticated trust and reputation calculation and management system for cloud and sensor networks integration[J]. IEEE Transactions on Information Forensics & Security, 2015, 10(1):118-131.

[60] WHITEHEAD J R. Cluster-based trust proliferation and energy efficient data collection in unattended wireless sensor networks with mobile sinks[D]. Chattanooga: University of Tennessee. 2016.

[61] LUCA G D, CHEN Y. Visual IoT robotics programming language in pi-calculus[C]//International Symposium on Autonomous Decentralized System. 2017:23-30.

[62] LOMOTEY R K, PRY J C, CHAI C. Traceability and visual analytics for the Internet-of-Things (IoT) architecture[J]. World Wide Web-internet & Web Information Systems, 2017(4):1-26.

[63] GARGEES R, MORAGO B, PELAPUR R, et al. Incident-supporting visual cloud computing utilizing software-defined networking[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2017, 27(1): 182-197.

[64] ZHOU R, LAI Y, LIU Z, et al. A security authentication protocol for trusted domains in an autonomous decentralized system[J]. International Journal of Distributed Sensor Networks, 2016, 12(3): 5327949.

[65] YOON K, PARK D, YIM Y, et al. Security authentication system using encrypted channel on UAV network[C]//IEEE International Conference on Robotic Computing (IRC).2017: 393-398.

[66] ZHANG Y, LYU M R. QoS-aware byzantine fault tolerance[M]. QoS Prediction in Cloud and Service Computing. Singapore: Springor, 2017: 105-120.

[67] BHAT A, SAMII S, RAJKUMAR R. Practical task allocation for software fault-tolerance and its implementation in embedded automotive systems[C]//Real-Time and Embedded Technology and Applications Symposium (RTAS).2017: 87-98.

[68] ZHANG T, YAN L, YANG Y. Trust evaluation method for clustered wireless sensor networks based on cloud model[J]. Wireless Networks, 2016: 1-21.

[69] SUN D, ZHAO H, CHENG S. A novel membership cloud model-based trust evaluation model for vehicular ad hoc network of T-CPS[J]. Security and Communication Networks, 2016, 9(18): 5710-5723.

[70] LI X, HE J, ZHAO B, et al. A method for trust quantification in cloud computing environments[J]. International Journal of Distributed Sensor Networks, 2016, 12(2): 5052614.

[71] BONOMI F, MILITO R, ZHU J, et al. Fog computing and its role in the Internet of things[C]//Proceedings of the First Edition of the MCC Workshop on Mobile Cloud Computing. 2012: 13-16.

[72] TIAN W, ZHOU J Y, WANG G J, et al. Three-layer privacy preserving cloud storage scheme based on computational intelligence in fog computing[J]. IEEEE Transactions on Emerging Topics in Computational Intelligence, 2018, 2(1): 3-12.

[73] GARCIA LOPEZ P, MONTRESOR A, EPEMA D, et al. Edge-centric computing: vision and challenges[J]. ACM SIGCOMM Computer Communication Review, 2015, 45(5): 37-42.

Research progress of sensor-cloud security

WANG Tian1, LI Yang1, JIA Weijia2,3, WANG Guojun4, PENG Shaoliang5

1. Department of Computer Science and Technology, Huaqiao University, Xiamen 361021, China 2. Data Science Center, University of Macau, Macao 999078, China 3. Department of Electronic Information and Electrical Engineering College, Shanghai Jiaotong University, Shanghai 200240, China 4. Department of Computer Science and Educational Software, Guangzhou University, Guangzhou 510006, China 5. Department of Computer, National University of Defense Technology, Changsha 410073, China

Through consulting lots of domestic and international literatures about sensor-cloud security, a series of security problems are found, such as reputation problem of service provider, the coupling problem of physical nodes, the leak of authority management, et al, which seriously hinders the further development of sensor-cloud. The secure problems occurring in sensor-cloud were analyzed, the current secure technologies were contrasted , similarities and differences of various types solutions were discussed and summarized. After that, several future challenges of sensor-cloud security were concluded. Finally, a fog-based structure was proposed to solve the security problems, which would bring new ideas to the sensor-cloud security research.

cloud computing, wireless sensor network, sensor-cloud, security, fog computing

TP393

A

10.11959/j.issn.1000-436x.2018035

2017-01-08;

2017-12-02

王田,cs_tianwang@163.com

國家重點基礎研究發展計劃(“973”計劃)基金資助項目(No.2015CB352401);國家自然科學基金資助項目(No.61772148, No.61672441, No.U1405254);華僑大學研究生科研創新培育基金資助項目(No.1511414005)

The National Basic Research Program of China (973 Program) (No.2015CB352401), The National Natural Science Foundation of China (No.61772148, No.61672441, No.U1405254), The Foster Project for Graduate Student in Research and Innovation of Huaqiao University (No.1511414005)

王田(1982-),男,湖南汨羅人,博士,華僑大學教授,主要研究方向為物聯網及其安全問題、云計算技術、社交網絡、軟件安全、大數據處理等。

李洋(1991-),女,湖北黃石人,華僑大學碩士生,主要研究方向為傳感云安全、霧計算、物聯網等。

賈維嘉(1957-),男,中國香港人,博士,上海交通大學教授、博士生導師,主要研究方向為下一代無線通信、協議、異構網絡等。

王國軍(1970-),男,湖南長沙人,博士,廣州大學教授、博士生導師,主要研究方向為網絡和信息安全、物聯網和云計算等。

彭紹亮(1979-),男,湖南長沙人,博士,國防科技大學教授,主要研究方向為分布式系統、計算機性能和無線網絡等。