跳變信息服務系統(tǒng)研究

趙 鑫

(信息系統(tǒng)工程重點實驗室,江蘇 南京 210007)

0 引言

網(wǎng)絡空間(Cyberspace)作為繼陸、海、空、天之后的第五大人類活動空間,其戰(zhàn)略意義不僅在于已成為打破國家疆界、溝通全球信息、影響國際國內事務的有效工具,更關鍵的是其作為新的作戰(zhàn)域,已經(jīng)成為世界各國重要的軍事戰(zhàn)略資源和目標。因此,網(wǎng)絡空間安全逐漸成為國家安全的命脈[1-5]。

由于當前信息系統(tǒng)的確定性、相似性、靜止性以及漏洞的持續(xù)性等特征,導致信息系統(tǒng)處于“漏洞找不盡、補丁打不完、攻擊封不住”的被動防御局面[6-9]。為此,美國率先提出了全新的動目標防御設想:“建立、評估和部署多樣化、不停遷移、隨時間變化的機制和策略,增加攻擊者的復雜性和成本,限制漏洞的暴露,減少攻擊的機會,并提高系統(tǒng)韌性能力”[10]。以美國近幾年發(fā)布的“賽博韌性能力”研究計劃[11]、《網(wǎng)絡與信息技術研究開發(fā)計劃》[12]等為代表,美軍開始投入大量經(jīng)費用于動目標防御相關技術研究,已經(jīng)走在了世界前列。

所謂動目標防御,是指在信息系統(tǒng)部署、運行過程中,通過不斷變化系統(tǒng)的特征屬性,提高動態(tài)性、隨機性和異構性,實現(xiàn)系統(tǒng)展現(xiàn)給攻擊者的是一個不斷變化的攻擊面,使得攻擊者難以有效構建完整的攻擊鏈,從而主動規(guī)避或阻止攻擊。

國內在動目標防御研究方面,也開展了機理方法、關鍵技術方面的研究[13-16],梳理了動目標防御的技術體系,提出了基于端信息(地址、端口、協(xié)議)跳變、操作系統(tǒng)指紋跳變等實現(xiàn)多樣化、可跳變的系統(tǒng)。然而,目前的研究成果一般只涉及信息服務系統(tǒng)的單個或某些方面,未能從整體上考慮適合網(wǎng)絡化、服務化信息系統(tǒng)的動目標防御解決方案,具體包括:(1)針對信息服務系統(tǒng)的異構性,缺乏全軟件棧(涉及應用程序、服務平臺、操作系統(tǒng)及虛擬化環(huán)境等)的多態(tài)性;(2)針對信息服務系統(tǒng)的隨機性和動態(tài)性,缺乏對服務質量保證的綜合考慮,缺乏有效的信息服務系統(tǒng)狀態(tài)切換控制方法。

因此,針對網(wǎng)絡化、服務化的信息系統(tǒng),如何利用動目標防御的全新思路和方法,解決信息服務“如何變化”、“如何控制變化”的問題,具有重要的現(xiàn)實意義。針對上述問題的解決,采用動目標防御思想,本文設計了一種跳變信息服務系統(tǒng),并給出了多態(tài)軟件棧服務器池構建、虛擬服務器狀態(tài)轉換、基于跳變控制器的調度控制的流程和方法,支撐構建具有的跳變能力的信息服務系統(tǒng),提高復雜網(wǎng)絡空間對抗條件下系統(tǒng)的動態(tài)主動防御能力。

1 系統(tǒng)架構

從動目標防御的概念內涵出發(fā),具備跳變能力的信息服務系統(tǒng)的基本能力需求包括以下三個方面:

(1)動態(tài)性,指系統(tǒng)隨時間的變化而變化,例如拓撲的變化、系統(tǒng)配置的變化、服務環(huán)境的變化等,通過不斷變化的系統(tǒng)結構,來增加攻擊者的攻擊難度。

(2)隨機性,指系統(tǒng)隨時間的變化過程是不可預測的,對攻擊者來說,如果變化采用固定規(guī)律或模式,就可以通過預測系統(tǒng)下一刻的狀態(tài)來實施動態(tài)攻擊,因此,只有隨機性的變化可以使攻擊過程無法持續(xù),將很大程度上降低攻擊者的有效攻擊時間。

(3)異構性,指系統(tǒng)組成的多樣化,例如不同的操作系統(tǒng)、不同的服務器軟件等,通過部署異構的系統(tǒng)環(huán)境,結合系統(tǒng)動態(tài)、隨機變化的特征,將使得針對特定漏洞失效,即同樣的攻擊手段在系統(tǒng)改變后由于特定漏洞不再存在而失效。

以上三個特性相結合,所帶來的動態(tài)主動防御效果體現(xiàn)為以下兩個方面:一是對已知、未知漏洞和攻擊方法同樣有效,使得對于靜態(tài)防御措施很難完全抵抗的未知漏洞,將通過系統(tǒng)環(huán)境的動態(tài)變化而導致漏洞存在的前提條件不再滿足,使得攻擊者利用漏洞實施攻擊的時間受到極大限制;二是可以阻止持續(xù)性攻擊,降低攻擊危害,即使攻擊者針對系統(tǒng)某一時刻的狀態(tài)攻擊成功,在系統(tǒng)下一時刻動態(tài)變化后,已成功建立的攻擊鏈路、獲得的訪問權限、植入的后門木馬等都將失效。

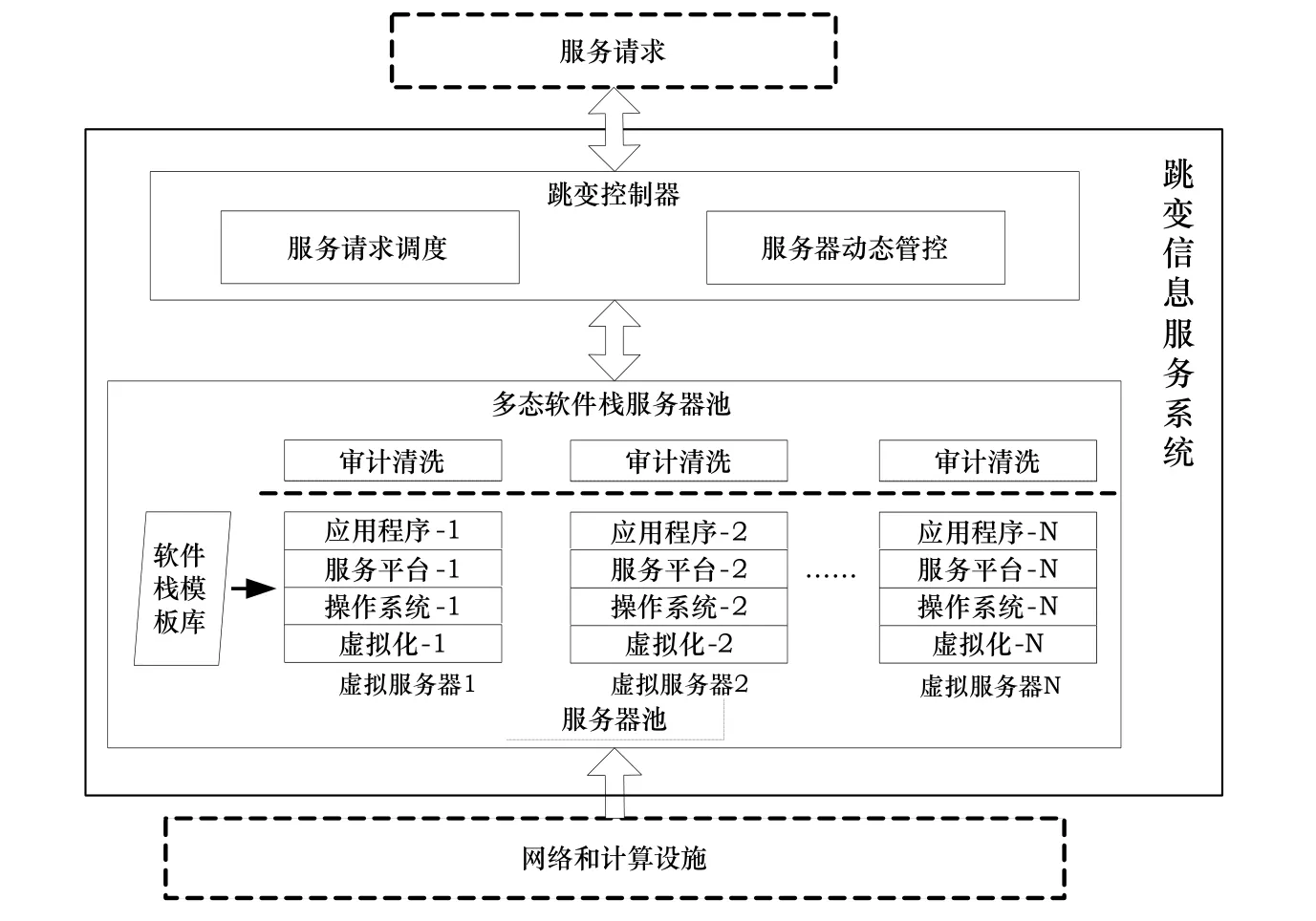

以上述能力需求為牽引,利用動目標防御的全新思路和方法,設計了一種面向動態(tài)主動防御的跳變信息服務系統(tǒng),其架構如圖1所示,以底層的網(wǎng)絡和計算設施為基礎,利用多態(tài)軟件棧服務器池、跳變控制器實現(xiàn)創(chuàng)建和部署多樣化信息服務,并通過動態(tài)、隨機地服務調度與控制,以持續(xù)動態(tài)改變信息服務依賴的操作系統(tǒng)、服務平臺、應用程序等特征。基于該架構,實現(xiàn)類似于跳頻通信、捷變雷達所具有的跳變能力的信息服務,達到限制漏洞暴露、減少攻擊機會,進而保證信息服務持續(xù)正常發(fā)揮功效的目的。

圖1 跳變信息服務系統(tǒng)架構圖Fig.1 Architecture of hopping information service system

(1)多態(tài)軟件棧服務器池模塊,負責基于多態(tài)化的軟件棧模板構建出由不同異構虛擬服務器組成的服務器池,同時提供虛擬服務器的審計、清洗功能,具體包括軟件棧模板庫、服務器池和審計清洗三個子模塊:

· 軟件棧模板庫子模塊,負責提供用于虛擬服務器構建的多態(tài)化的軟件棧模板,且每個軟件棧模板包括應用程序、服務平臺、操作系統(tǒng)、虛擬化四個層次;

· 服務器池子模塊,負責基于軟件棧模板庫中的模板,通過調用虛擬化環(huán)境提供的虛擬機操控命令(包括克隆、啟動等),以及應用程序配置部署腳本完成不同異構的虛擬服務器的構建;

· 審計清洗子模塊,負責虛擬服務器運行日志信息記錄和審計,以及接收和響應審計清洗指令,并反饋日志審計和軟件棧初始化操作的結果。(2)跳變控制器模塊,負責依據(jù)負載均衡、隨機跳變控制等策略實現(xiàn)服務請求調度和虛擬服務器狀態(tài)轉換控制,具體包括服務請求調度和服務器動態(tài)管控兩個子模塊:

· 服務請求調度子模塊,負責根據(jù)服務器池中各虛擬服務器的狀態(tài)信息和負載情況,將用戶的服務請求轉發(fā)至服務器池中處于運行態(tài)的在線虛擬服務器上,并將處理結果返回給用戶;

· 服務器動態(tài)管控子模塊,負責服務器池中各虛擬服務器在運行態(tài)、等待態(tài)、清洗態(tài)、就緒態(tài)之間的狀態(tài)轉換控制,維護虛擬服務器狀態(tài)轉換信息。

· 針對上述各功能模塊,下面將從多態(tài)軟件棧服務器池構建、信息服務跳變控制等方面給出跳變信息服務系統(tǒng)的構建方法。

2 構建方法

2.1 多態(tài)軟件棧服務器池構建

以實現(xiàn)信息服務的異構性為目的,通過梳理典型信息服務軟件棧中應用程序層、服務平臺層和操作系統(tǒng)層等各個層次可用的軟件資源,采用虛擬化技術建立不同軟件資源組合運用的軟件棧模板,在此基礎上,利用基于模板的信息服務多態(tài)軟件棧快速實例化與自動化部署的方法,構建出由不同異構虛擬服務器組成的多態(tài)軟件棧服務器池。

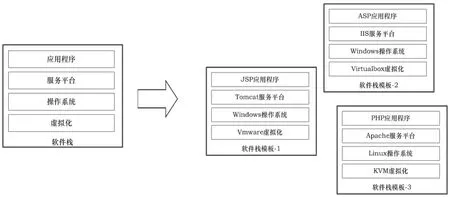

軟件棧結構如圖2所示,主要包括:應用程序、服務平臺、操作系統(tǒng)、虛擬化四個層次。

圖2 軟件棧結構及示例模板圖Fig.2 Software stacks and template examples

軟件棧模板的構建,以各層之間的兼容性為前提,采用自上而下的方式實現(xiàn):以應用程序層代碼實現(xiàn)語言(如JSP、ASP)為導向,選擇兼容的服務平臺軟件(如 Tomcat、IIS);然后選擇支持服務平臺的操作系統(tǒng)(如Windows Server,Ubuntu);最后確定虛擬化方案(如VMware、KVM)。如圖2所示,給出了所述軟件棧模板示例,這些軟件棧模板以虛擬機鏡像的方式在軟件棧模板庫中統(tǒng)一管理。

2.2 信息服務跳變控制

針對所構建的多態(tài)軟件棧服務器池,如何在保障服務質量前提下實現(xiàn)信息服務的動態(tài)性和隨機性、動態(tài)性,需要解決虛擬服務器的動態(tài)調度機制和策略問題。

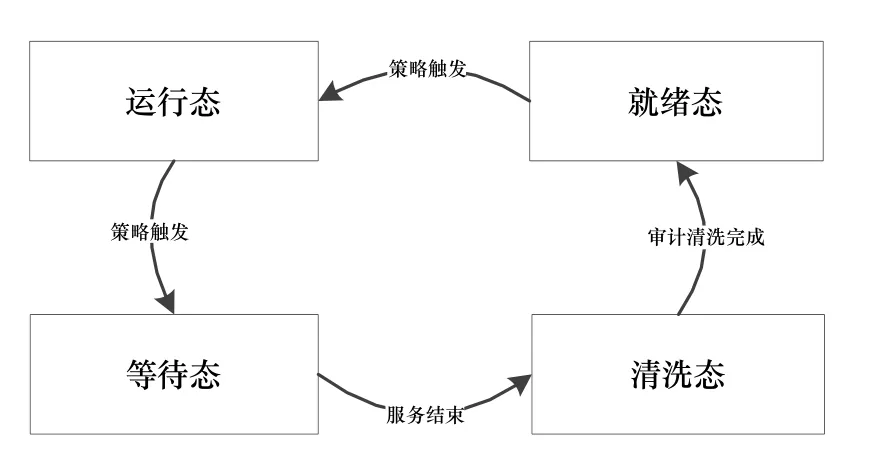

首先,建立了包含運行態(tài)、等待態(tài)、清洗態(tài)、就緒態(tài)的虛擬服務器狀態(tài)轉換模型。如圖3所示,包括四個狀態(tài):

(1)運行態(tài):正在提供信息服務的狀態(tài),即虛擬服務器在線服務的狀態(tài);

(2)等待態(tài):不再接受新請求,等待當前服務結束的狀態(tài);

(3)清洗態(tài):正在審計清洗中,虛擬服務器處于離線的狀態(tài);

(4)就緒態(tài):完成軟件棧重新初始化,等待調度運行的狀態(tài)。

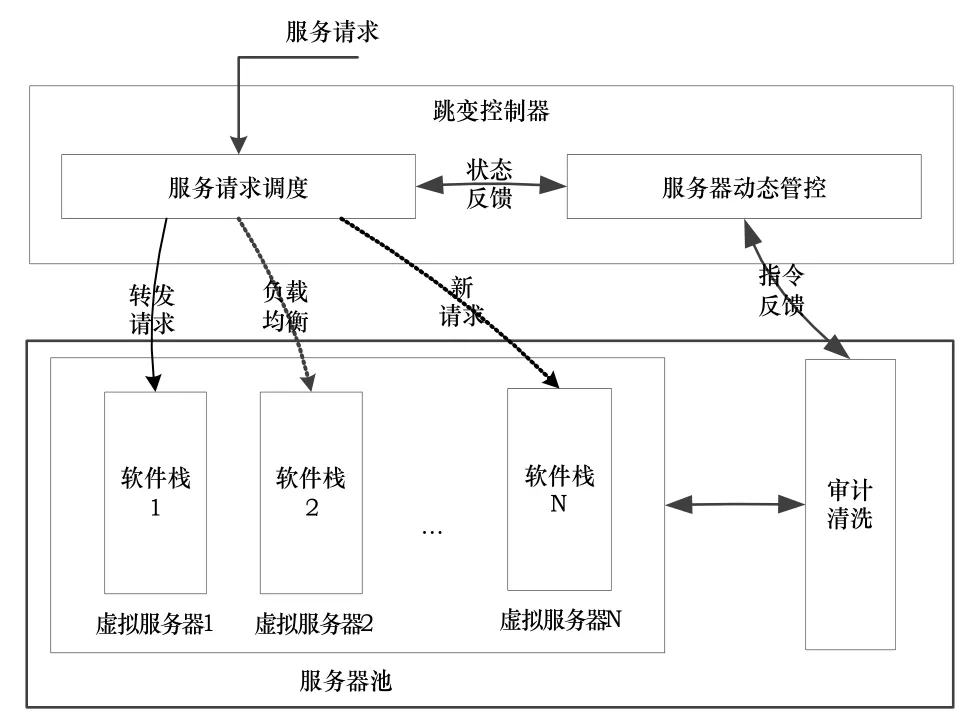

圖4 信息服務跳變控制過程Fig.4 Scheduling of information service hopping

圖3 虛擬服務器狀態(tài)轉換圖Fig.3 Status switching diagram of virtual server

虛擬服務器狀態(tài)轉換控制如圖3所示,包括三個方面:

(1)當跳變控制策略觸發(fā)時,被選中的在線虛擬服務器狀態(tài)由運行態(tài)轉換至等待態(tài),同時,選擇若干就緒態(tài)虛擬服務器(如按照先入先出規(guī)則)進入運行態(tài)(接受新的服務請求);

(2)當進入等待態(tài)的虛擬服務器完成其之前所有服務請求處理后,向其對應的審計清洗模塊發(fā)送審計清洗指令,并將狀態(tài)轉換至清洗態(tài);

(3)當虛擬服務器完成審計清洗操作后,將狀態(tài)由清洗態(tài)轉換至就緒態(tài)。

接著,基于上述狀態(tài)轉換模型,通過跳變控制器,針對虛擬服務器采用隨機的跳變控制策略驅動其狀態(tài)轉換,并將服務請求轉發(fā)至處于運行態(tài)的虛擬服務器以實現(xiàn)服務請求的及時響應。如圖4所示,包括如下步驟:

(1)服務請求調度子模塊接受用戶服務請求,根據(jù)當前服務器池中各虛擬服務器狀態(tài)以及負載情況將請求轉發(fā)到正在運行的某個虛擬服務器上(如圖4中的虛擬服務器2),由其負責處理該服務請求;

(2)根據(jù)隨機跳變控制策略,服務器動態(tài)管控子模塊選擇某個處于運行態(tài)虛擬服務器(如圖4中的虛擬服務器 1)狀態(tài)轉換至等待態(tài),并通知服務請求調度子模塊該虛擬服務器不再接收新的服務請求,可采用如下的隨機跳變控制策略:

· 根據(jù)所記錄的各個虛擬服務器距離上次清洗后的時間間隔tn(分鐘),通過下式計算N個在線虛擬服務器(處于運行態(tài))被選中的概率:Pn=f(tn)/[f(t1)+f(t2)+…+f(tN)],其中,f(t)是與時間呈正向變化的函數(shù),可取f(t)=t或t2,需要說明的是,由于每次只選擇一個虛擬服務器進行清洗且兩次時間間隔大于 1分鐘,保證tn值各不相同;

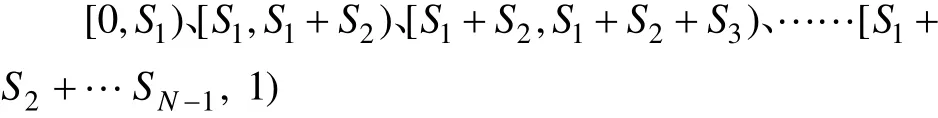

· 根據(jù) Pn的大小,從小到大排序形成序列{S1,S2, …, SN},將其劃分成如下0到 1之間的 N個區(qū)間:

· 利用隨機數(shù)生成算法生成[0, 1)之間的隨機數(shù),落在上述N個區(qū)間中的第i個區(qū)間,則Si對應的虛擬服務器即為隨機選中的狀態(tài)待轉換的虛擬服務器;

· 上述隨機選擇過程以設定的時間間隔(可改

變,如3分鐘、5分鐘)周期性執(zhí)行。

(3)服務器動態(tài)管控子模塊從就緒態(tài)的虛擬服務器中選擇若干較早完成清洗的虛擬服務器(如圖4中的虛擬服務器N),將其狀態(tài)轉換至運行態(tài),同時,通知服務請求調度子模塊可將新的用戶請求轉發(fā)給該虛擬服務器;

(4)針對(2)中轉換至等待態(tài)的虛擬服務器,在之前所有的服務請求處理完成后通知服務器動態(tài)管控子模塊,然后服務器動態(tài)管控子模塊向其對應的審計清洗模塊發(fā)送指令,實施日志審計和軟件棧初始化操作,并將其狀態(tài)轉換至清洗態(tài);

(5)虛擬服務器完成審計清洗后反饋至虛擬服務器動態(tài)管控子模塊,將其狀態(tài)由清洗態(tài)轉換至就緒態(tài)。

3 結語

本文提出了一種跳變信息服務系統(tǒng)架構及其構建方法,基于多態(tài)軟件棧服務器池和跳變控制器實現(xiàn)信息服務系統(tǒng)的異構性、隨機性和動態(tài)性,體現(xiàn)出以下優(yōu)勢:

(1)針對當前主要信息服務系統(tǒng)軟件棧的單一、靜態(tài)及暴露攻擊面的固定且唯一等問題,以應用程序、服務平臺、操作系統(tǒng)及虛擬化環(huán)境排列組合的方式構建多態(tài)化的軟件棧,使得系統(tǒng)展現(xiàn)給攻擊者的是一個不斷變化的攻擊面,增加了偵察、攻擊的復雜性。

(2)通過建立基于虛擬服務器狀態(tài)轉換的信息服務跳變控制方法,在保證服務質量的前提下,以隨機跳變控制策略為驅動實現(xiàn)虛擬服務器在運行、等待、清洗、就緒四個狀態(tài)之間的遷移轉換,實現(xiàn)系統(tǒng)軟件棧隨時間動態(tài)、隨機變化,使得攻擊者難以有效構建完整的攻擊鏈,從而有效規(guī)避或阻止攻擊。

所述跳變信息服務系統(tǒng),將有助于推動信息服務系統(tǒng)由目前主要以靜態(tài)、被動防御模式向動態(tài)、主動防御的演進,為提升信息服務系統(tǒng)在復雜網(wǎng)絡空間對抗條件下的防御能力、實現(xiàn)具有韌性的信息系統(tǒng)提供技術支持。

[1] 徐伯權, 王珩, 周光霞. 理解和研究Cyberspace[J]. 指揮信息系統(tǒng)與技術, 2010, 1(1): 23-26.XU Boquan, WANG Heng, ZHOU Guangxia. Understanding and Studying Cyberspace[J]. Command Information System and Technology, 2010, 1(1): 23-26.

[2] 周光霞, 孫欣. 賽博空間對抗[J]. 指揮信息系統(tǒng)與技術,2012, 3(2): 6-10.ZHOU Guangxia, SUN Xin. Study on Cyberspace Operations[J]. Command Information System and Technology, 2012,3(2): 6-10.

[3] 鄒鵬, 朱詩兵, 鄒紅霞. 論網(wǎng)絡安全戰(zhàn)略與國家網(wǎng)絡主權[J]. 裝備學院學報, 2017, 28(1): 1-5.ZOU Peng, ZHU Shibing, ZOU Hongxia. Study on Cybersecurity Strategy and National Cyberspace Sovereignty[J].Journal of Equipment Academy, 2017, 28(1): 1-5.

[4] 方濱興, 鄒鵬, 朱詩兵. 網(wǎng)絡空間主權研究[J]. 中國工程科學, 2016, 18(6): 1-7.Fang Binxing, Zou Peng, Zhu Shibing. Research on Cyberspace Sovereignty[J]. Engineering Science, 2016, 18(6): 1-7.

[5] 方濱興, 杜阿寧, 張熙,等. 國家網(wǎng)絡空間安全國際戰(zhàn)略研究[J]. 中國工程科學, 2016, 18(6): 13-16.Fang Binxing, Du Aning, Zhang Xi, et al. Research on the International Strategy for National Cyberspace Security[J].Engineering Science, 2016, 18(6): 13-16.

[6] 周波,熬洪,高原. 軍隊無線網(wǎng)絡安全體系構建思考[J]. 軟件, 2015, 36(8): 17-21.ZHOU Bo, AO Hong, GAO Yuan. Overview of the Construction of Military Wireless Network[J]. Computer engineering & Software, 2015, 36(8): 17-21.

[7] 鄔江興. 網(wǎng)絡空間擬態(tài)防御研究[J]. 信息安全學報, 2016,1(4): 1-10.WU Jiangxing. Research on Cyber Mimic Defense[J]. Journal of Cyber Security, 2016, 1(4): 1-10.

[8] 楊正校, 劉靜. 工業(yè)控制系統(tǒng)信息安全防范研究[J]. 軟件,2014, 35(8): 55-58.YANG Zhengxiao LIU Jing. Industrial control system of information security defense[J]. Computer engineering &Software, 2014, 35(8): 55-58.

[9] 李剛. 計算機網(wǎng)絡安全隱患與應急響應技術[J]. 軟件,2012, 33(5): 131-133.LI Gang. Computer Network Security and Emergency Response Technology[J]. Computer engineering & Software,2012, 33(5): 131-133.

[10] NITRD CSIA IWG. Cybersecurity Game-change Research &Development Recommendations. [EB/OL]. http://www.nitrd.gov/pubs/CSIA_IWG_Cybersecurity_GameChange_RD_ Recommendations_20100513.pdf

[11] U.S. Air Force. Capabilities for Cyber Resiliency: USAFBAA-RIK-14-07[R]. 2014.

[12] NITRD. Report on Implementing the Federal Cybersecurity Research and Development Strategy[R]. 2014.

[13] 王東霞, 馮學偉, 趙剛. 動目標防御機制[J]. 信息網(wǎng)絡安全, 2014(9): 98-100.WANG Dongxia, FENG Xuewei, ZHAO Gang. Moving Target Defense Mechanisms[J]. Netinfo Security, 2014(9):98-100.

[14] 劉江, 張紅旗, 代向東,等. 基于端信息自適應跳變的主動網(wǎng)絡防御模型[J]. 電子與信息學報, 2015, 37(11): 2642-2649.LIU Jiang, ZHANG Hongqi, DAI Xiangdong, et al. A Proactive Network Defense Model Based on Selfadaptive End Hopping[J]. Journal of Electronics & Information Technology, 2015, 37(11): 2642-2649.

[15] 趙衛(wèi)偉. 一種基于操作系統(tǒng)指紋跳變的移動目標防護方法:中國, 2014108238060[P]. 2015-04-15.

[16] 張藝衡. 基于易變網(wǎng)絡的動態(tài)化目標防御系統(tǒng)分析研究[J].現(xiàn)代計算機, 2015(4): 15-19.ZHANG Yiheng. Analysis and Research on Moving Target Defense System Based on MUTE[J]. Modern Computer,2015(4): 15-19.