網頁木馬的源碼分析與處理方法

◆肖光華

網頁木馬的源碼分析與處理方法

◆肖光華

(江蘇城鄉建設職業學院 江蘇 213147)

隨著互聯網技術的迅猛發展,網絡上的黑客技術也越來越隱蔽和多樣化,其中網頁木馬攻擊已經成為威脅互聯網安全的主要因素。本文通過分析網頁源碼的方式探討了網頁木馬的識別技術,給出了處理網頁木馬的方法,對于熟悉網頁代碼的人來說是一種簡單、安全、有效、識別率高的方式。

網頁木馬;源碼;黑客

0 引言

隨著互聯網的飛速發展,越來越多的用戶都通過瀏覽器訪問互聯網的數據、圖片、視頻等信息,這種基于B/S模式的web程序被廣泛應用同時,也帶來了很多安全隱患。由于開發人員水平的參差不齊,亦或是安全意識不足,導致編寫的代碼不夠嚴謹,特別是對于隱藏在互聯網中的內部后臺管理系統,往往都是出于便利而基于友好環境編寫的,缺少必要的合法性判斷,一旦被黑客發現后,很容易遭到攻擊,其中,網頁被掛馬就是常見的攻擊手段之一。網頁被植入木馬后會帶來不堪設想的后果,不僅會給企業帶來重要利益的損失,還會給網站用戶帶來很多潛在的危害。除了進行必要的系統加固,還需定期清除網頁中的網頁木馬,雖然可以借助一些專業工具進行檢測,但很難做到100%識別,這給網站管理員帶來很大的困擾。基于此,本文主要通過分析網頁源碼的方式探討了網頁木馬的識別,給出了處理網頁木馬的方法。

1 網頁木馬原理

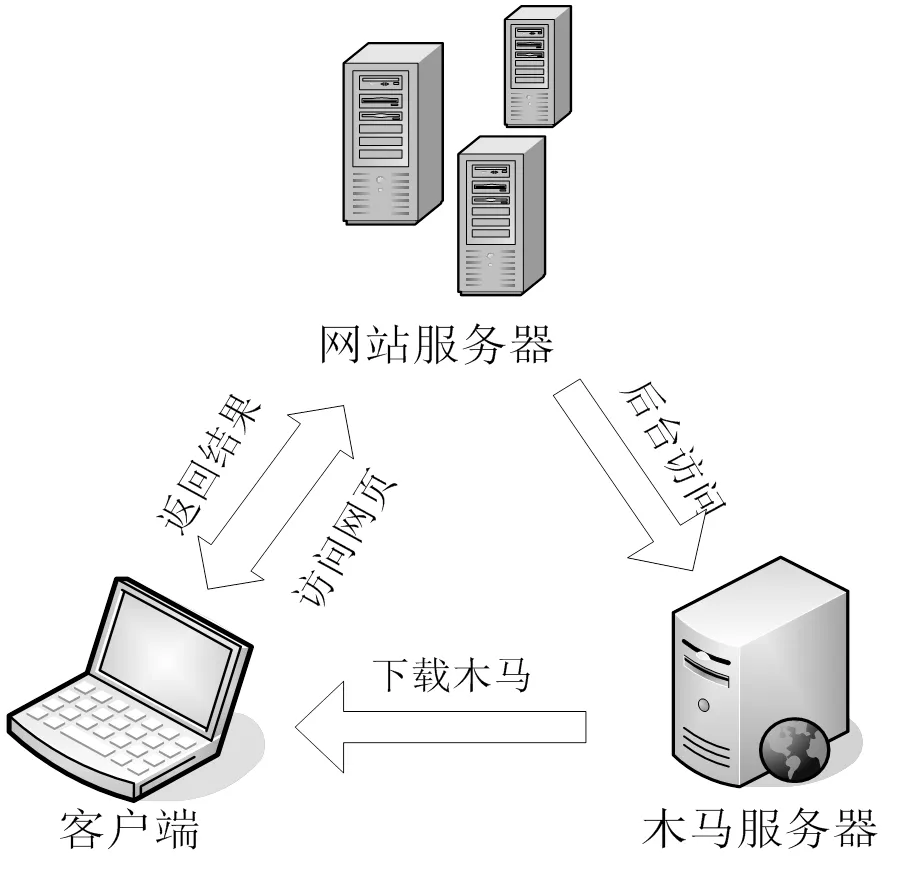

網頁木馬其實是一段經黑客精心編寫過的代碼,它可以是獨立的網頁文件,也可以是以某種方式插入到普通網頁中,用戶在訪問網頁的同時會自動下載黑客設置好的木馬并執行。其本質上是一個HTML網頁,黑客利用瀏覽器的漏洞將木馬或木馬下載途徑嵌入其中,當用戶訪問該網頁時,一些木馬程序、病毒等惡意程序就會隨網頁一并下載到用戶電腦中,從而導致用戶賬戶密碼等私密信息泄露,整個電腦也被黑客連接控制。其工作原理如圖1所示。

圖1 木馬工作原理

2 網頁木馬類型分析

網頁木馬被黑客植入網頁中,并且沒有語法錯誤,訪問用戶難以察覺,根據網站的編寫語言,可以使asp、php、jsp等語言。通過瀏覽器下載的方式誘使用戶下載布置在服務端的木馬,因此這樣的一段網頁木馬是很難被殺毒軟件發現并查殺的。它作為黑客控制服務器的一條通道,比其它攻擊方式更為隱蔽,因為網頁木馬不是真正的木馬程序,應稱為網頁木馬種植器,真正的木馬是在黑客服務器端。

由于網頁木馬只是一段代碼,只要不涉及語法錯誤或破壞原有網頁代碼的語言邏輯,網頁木馬可以放置在任意位置。

2.1 框架嵌入式網頁木馬

最常見的網頁木馬就是用iframe語句框架將木馬嵌入網頁中,符合HTML語言環境都可以執行該語句,代碼如下,用戶訪問該網頁時,iframe中嵌套的木馬地址就會自動打開,但是由于它的長和寬都為“0”,所以很難察覺,非常具有隱蔽性。另一種代碼為:

一般黑客根據實際情況調整cols和scrolling參數可以把木馬地址網頁和原網頁做的十分相似,通過釣魚的方式獲取用戶的敏感信息。

這里可提取“iframe”或“frame”字符串來分析識別,然后根據src中的地址判斷是否是網頁木馬。

2.2 JS調用型網頁木馬

此類網頁木馬是一種是利用JavaScript腳本文件的調用原理進行的網頁木馬,黑客直接將 JavaScript 腳本代碼寫在網頁中,當訪問者瀏覽網頁時,惡意的掛馬腳本就會通過用戶的瀏覽器悄悄地打開木馬窗口,隱藏運行,比如將代碼document.write("");保存成一個js文件并放在黑客服務器端,代碼為或者根據環境寫成:

document.write("

document.write("")

document.write("

也可以直接在網頁中插入

這里可以提取“src”或“.js”字符串,對于請求地址是外域的JS腳本基本都是網頁木馬。

2.3 網頁啟動加載跳轉木馬

此類網頁木馬可以直接從原網頁跳轉至木馬地址網頁,木馬直接被運行,或者誘騙用戶輸入某些敏感信息(如賬戶、密碼等),并將提交的信息發送到黑客指定地方。比如代碼為:,即網頁啟動時就跳轉至黑客木馬地址;或者通過meta標志跳轉,如, 即網頁一旦加載就立即跳轉至木馬地址,content=0表示0秒;此外也可以將木馬植入CSS中,如background-image中加入木馬URL地址,當網頁背景圖片被調用時下載木馬;還可以直接將JAVA腳本植入網頁中。

通常黑客木馬源碼直接寫在網頁上,因為這邊很容易被識別,而是會通過注入手段,讓網頁遠程調用外域的 JS 腳本,也就是黑客自己網站上包含有惡意代碼的 JS 掛馬文件,因此可以從這里入手進行識別。

2.4 偽裝調用木馬

此類木馬是黑客利用圖片或用戶信任網站作為轉移訪問用戶實現的一種方式。比如黑客將木馬植入到圖片中,再用代碼調用執行,具有很高的隱蔽性,可以繞過許多工具的掃描監視。代碼如;或者以網頁嵌套的方式,貌似打開了正常的網頁,其實打開了木馬網址。

3 網頁木馬處理

3.1 工具介紹

(1)grep

在手工檢測識別網頁木馬時,通常要利用字符串匹配工具確認木馬所在位置,而grep是一種強大的文本搜索工具,它能使用正則表達式搜索文本,在一個或多個文件中搜索字符串,效率非常高。

(2)sed

sed 是一種流編輯器,它主要用來自動編輯一個或多個文件;簡化對文件的反復操作;編寫轉換程序等。尤其是當黑客大批量的將網頁木馬植入網頁代碼中時,sed工具以其強大的能力和簡單的特性批量清除既定程式的網頁木馬,是一個非常實用的工具。

(3)網頁編程語言

對于有一定網頁編程基礎的人來說,無論掌握哪一門編程語言(如asp、php、jsp、python等),同樣可以通過編寫腳本來批量修改文本中的字符串。

如果熟悉grep和sed使用方法,兩種可以工具配合使用,通過自行編寫一些批處理腳本來修改文件中的字符串可達到事倍功半的效果;如果不熟悉這兩種工具,也可以通過編寫腳本代碼達到同樣的效果。

3.2 處理方法

(1)字符串工具

通過提取特征字符串來識別網頁木馬。如通過grep工具提取特征字符串,具體命令為:grep -E "iframe|frame" *.asp,即檢測當前目錄下所有含iframe或frame字符串的asp文件,返回所在行的值;或者grep frame *.asp | grep src,即檢測當前目錄下既有frame字符串又有src字符串的asp文件,返回所在行的值。如果要檢測子目錄可以加上-S參數。

根據返回的結果可以將既定的木馬格式字符串用sed工具批量刪除,具體命令為:sed -i s/木馬字符串//g ./*.asp,表示將所有asp文件中木馬字符串全部刪除,-i 表示操作的是文件,g表示一行中有多個木馬字符串的時,都替換,而不是僅替換第一個。

grep和sed工具也可以配合使用,如sed -i s/木馬字符串/ /g "grep -Sl木馬字符串 *.asp",即將當前目錄下(包括子目錄)的所有asp文件中的木馬字符串刪除,""括起來的grep命令,表示將grep命令的的結果作為操作文件,-l表示僅列出符合條件的文件名,用來傳給sed命令做操作。此外,也可以編輯一些批處理腳本來批量執行相關的命令。

(2)網頁編程

以asp語言為例,總體思路就是通過循環遍歷的方式對目錄中每一個文件內容進行字符串匹配,根據得到的結果做相應的處理。

利用FSO(文件系統對象)組件,可以直接調用所在文件系統進行操作(如增、刪、改)。核心代碼如下所示:

<%

'On Error Resume Next

Function BianLi(Path) '遍歷遞歸搜索所有文件

Dim fs,ObjFolder,ObjFile 'Fso對象,子目錄對象,文件對象

Set fs=Server.CreateObject("scripting.filesystemObject") '創建讀寫對象

For Each ObjFile in fs.GetFolder(Path).Files '讀取當前目錄下的文件

if right(ObjFile.Name,4)=".asp" then

Response.Write ObjFile.Name&"

"

End If

Next

For Each ObjFolder In fs.GetFolder(Path).SubFolders '讀取子目錄

BianLi(Path & "" & ObjFolder.Name) '調用遞歸搜索子目錄完整路徑

Next

End Function

%>

該代碼表示遞歸搜索系統路徑目錄下(包括子目錄)所有asp文件并返回文件的名稱。根據得到結果嵌套循環讀取文件內容,匹配相應的字符串,核心代碼如下所示:

<%

set fs=server.createobject("scripting.filesystemobject")

file=server.mappath("filename")

set txt=fs.opentextfile(file,1,true)

Do while not txt.atendofstream

line=txt.readline

line=Replace(line,"<%","")

line=Replace(line,"%"&">","")

response.write line & "

" ‘插入字符串處理代碼

loop

%>

該代碼逐行讀取數據,通過instr和relpace等函數操作相應的字符串達到處理網頁木馬的效果。根據平時經驗的積累,把所遇到的木馬放入字典庫,定期執行一下腳本,確保網站的安全。

4 結束語

隨著防毒技術的發展,黑客的技術手段也會越來越高明,在做好系統加固的基礎上很可能還會出現更隱蔽的網頁木馬,但是只要熟悉網頁源碼,經過認真分析,相信這些網頁木馬都會無所遁形。

[1]張慧琳,鄒維,韓心慧.網頁木馬機理與防御技術[J].軟件學報,2013.

[2]孫匯中.網頁木馬檢測關鍵技術研究[D].北方工業大學,2016.

[3]位愛伶.WEB木馬檢測技術研究[D].哈爾濱工程大學,2016.

江蘇城鄉建設職業學院校級課題(編號:2017KYC13)。