安全平滑升級單位內網

近日,某單位堅持以全市工作業務網絡平臺為基礎,以在線協同辦公系統建設為核心,已經逐步建設成功了一批在線辦公運行應用系統,有一些工作業務應用系統正在開發中。

伴隨著在線辦公審批應用建設的逐步深入,應用系統的安全保障問題日益明顯,怎樣有效確保工作業務平臺系統的安全成為一項迫在眉睫的問題。

現在,本文就以地區工作業務平臺中心升級、改造內網組網結構為例,向大家詳細介紹一下怎樣有效提升內網各個應用系統的安全運行問題。

安全升級需求

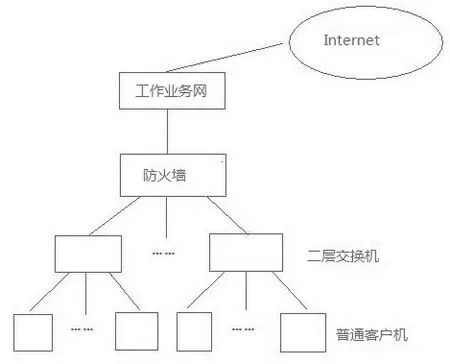

圖1 地區工作業務平臺網絡結構圖

該地區的工作業務中心平臺原先是采用的組網結構非常簡單,安全防護能力也是一般。整個工作業務內網中的所有客戶端系統,通過普通5類網絡雙絞線連接到各自樓層中的二層交換機中,各個樓層中的所有二層交換機全部接入到工作業務內網的百兆硬件防火墻上,同時通過該防火墻訪問工作業務內網中的各個應用系統,整個網絡結構圖如圖1所示。

伴隨著網絡病毒的瘋狂肆虐以及各種非法入侵的增多,局域網中頻繁發生各式各樣的安全故障,這些問題讓網絡管理員整天疲于應付,而且問題在解決之后,網絡管理員也拿不出很好的辦法來防范相同安全問題的再次發生。

同時,隨著工作時間的推移,原先網絡中的許多設備發生了老化現象,同時整個內網網絡只是簡單通過一個百兆硬件防火墻作為邊界防御,工作業務內網中的所有應用系統與所有普通的客戶端系統位于相同的工作網段中,這么一來局域網中就很容易出現網絡廣播風暴現象。同時這種單一的網段部署方式也給各式各樣網絡病毒的瘋狂傳播帶來了便利。

與此同時,位于各個樓層中的所有二層交換機由于不支持VLAN劃分功能,那么整個網絡中就十分容易發生地址沖突故障,同時也不方便網絡故障的快速定位、排查。

還有一點,所有客戶端系統全部通過百兆的硬件防火墻訪問工作業務專網以及Internet,這樣一來整個局域網的上網速度受到了嚴重制約,而且整個工作業務網絡也沒有設置DMZ區域,所有這些問題都已不能滿足日益增多的網絡應用需求了。所以,單位決定對工作業務內網結構進行升級改造,以便提升內網系統運行安全性能。

安全升級原則

考慮到傳統網絡的組網結構安全防護能力非常差,升級改造工作業務網絡時,自然要從最根本的安全防范能力著手,來確保升級后的工作業務網絡盡可能地安全、穩定。

下面是內網組網結構具體的升級原則:

圖2 升級后的平臺網絡結構圖

第一是通過增加專業的網絡安全設備,同時進行正確的安全配置,來保護整個工作業務內網的運行安全;第二是為了提升數據交換的安全可控性能,在基本的網絡安全防護基礎上,采取用戶權限分級、身份認證、數據加密、通道加密、安全審計以及邊界訪問控制等技術措施,對網絡安全進行強化控制。

當然,根據邏輯隔離需求,在工作業務網絡邊界防護前提下使用VPN網關技術來增大工作業務專網的覆蓋范圍。

安全升級事項

在安全升級網絡的過程中,我們還要注意下面一些事項來加固工作業務網絡的運行安全性,升級改造后的網絡結構圖如圖2所示。

1.設置子網事項

為了提高整個網絡的管理效率,我們為工作業務內網重新裝配了三層交換機,同時在三層交換機上進行VLAN劃分設置操作;在劃分VLAN時,本著每一樓層用戶位于相同網段的原則,我們總共劃分了八個VLAN,各個樓層中的所有二層交換機分別連接到三層交換機上的對應VLAN區域端口上,同時對VLAN區域端口進行隔離設置,確保不同樓層中的客戶端系統不能相互訪問,這樣一來可以有效地抑制廣播風暴現象,同時也能有效控制網絡病毒的瘋狂傳播,大大提高了整個網絡的運行穩定性。

此外,為了能及時監控整個網絡的數據流量,我們在工作業務內網的三層交換機上啟用了一個鏡像端口,同時將該鏡像端口直接連接到一臺普通客戶端系統上。在該系統中我們可以借助專業的抓包工具,來對網絡中可能存在異常的數據流量進行實時地監控和分析,以便快速找到引起異常流量的故障原因。

2.身份認證事項

大家知道,所有的用戶賬號和數據訪問權限并不是與生俱來是平等的,我們一定要想辦法對所有訪問用戶的身份賬號合法性進行驗證,來確保每個訪問用戶賬號的合法權利,并且管理其訪問特權,以控制其對重要數據信息的訪問權限;在這里,我們啟用數字證書技術,對工作業務應用系統的登錄訪問進行身份認證,以保證只有合法用戶才能進行登錄訪問操作。

此外,我們還按照用戶賬號類型以及訪問需求,為不同的訪問用戶賬號定義不同的訪問權限等級,保證不同的用戶賬號登錄進入工作業務應用系統后,可以獲得對應用戶賬號需要的權限。

除了上面的一些安全部署之外,我們還在工作業務網絡中的重要節點安裝了最新版的防病毒軟件,以便預防各類新型網絡病毒或木馬程序的襲擊。

在完成升級和改造任務后,整個工作業務網絡的安全性能得到了大幅地提升,基本上實現了在遇到突發故障時,可以快速定位到故障位置、找到故障產生原因,同時可以迅速地拿出應對措施的目的,這么一來就能在最大限度內確保全地區工作業務網絡的運行可靠性和高效性。

3.安全審計事項

為了方便追溯非法攻擊和提供非法攻擊證據,我們新裝備了安全審計系統,來動態監控、記錄工作業務網絡訪問狀態,從而達到對工作業務網絡中的重要服務器系統的安全審計和動態追蹤。

在硬件防火墻下面的DMZ區直接部署安全審計系統,并通過該系統采集、識別、分析訪問工作業務各個應用系統的數據信息,及時監控網絡傳輸流量以及網絡訪問行為,實時捕獲各類違規行為和發現各類敏感信息,做到對各類安全事件的全程定位、跟蹤。

4.邊界控制事項

為了適應數據訪問流量不斷增長的要求,我們將以前百兆標準的硬件防火墻,升級成為千兆標準的硬件防火墻,這樣能夠有效提升整個工作業務網絡的數據吞吐能力。

并且在千兆標準的硬件防火墻上,進行DMZ區域的劃分配置操作,將工作業務網絡的各種應用服務器以及擴展服務器,統統連接到硬件防火墻的DMZ區域,同時對該設備上的相關網絡端口進行適當的安全策略配置,比方說能夠進行端口限制策略的配置、ACL策略的配置,以及IP訪問策略的配置等等,以達到對工作業務內網所有應用服務器系統的安全防護目的。

為了保護DMZ區域中各個工作業務應用系統的安全,我們對該區域裝配了IPS入侵保護系統,禁止所有非法攻擊行為。IPS采用雙線路接入,每條線路都支持Bypass功能,并采用透明工作模式,如此一來位于DMZ區域的各個內網系統在數據流量過載或遭遇非法網絡攻擊的時候,網絡連接穩定性不會受到影響。

此外,為了能讓工作業務網絡與Internet實現邏輯隔離,我們還特意引入VPN網關技術,在硬件防火墻上掛接一個VPN網關設備。同時在使用VPN技術遠程訪問工作業務網絡時,必須采用通道加密技術來確保數據在網絡通道上傳輸的安全性,拒絕以明文方式進行不安全傳輸。