基于令牌的無線移動網絡隱私保護與認證協議

路 亞

(重慶電子工程職業學院人工智能與大數據學院 重慶 401331)

0 引 言

隨著無線技術的發展,人們在享受無線技術帶來便利的同時,對移動無線通信服務的要求逐步增加[1-3]。目前運營商的漫游設施使得用戶位于本地區域之外地區的情況下也能享受網絡服務。為了在提供漫游服務的同時確保更高的安全性,最初訂購漫游的用戶需要由外地服務器進行認證,而為了保證安全漫游,認證方案至關重要。

由于移動設備的快速發展以及定位機制,基于位置的服務LBS已經得到快速發展,如游戲、導航等許多移動LBS服務被設計并且在移動用戶的日常活動中被頻繁使用[4-5]。 而在連續確定用戶的位置時會遇到一些關鍵的隱私問題,如果位置信息能夠揭示某些個人信息、家庭住址等數據,隱私保護變得非常重要[6]。

隱私保護被視為用戶匿名以及用戶無法被追蹤,這就必須通過確保攻擊者無法檢索用戶信息來保護用戶的隱私。 由于無線網絡更容易受到各種網絡攻擊以及移動節點中電源資源受限的事實,所以開發安全且熟練的認證機制,在漫游服務中提供良好的匿名性成為關鍵解決方案[7]。保護機制包括空間混淆、混合區域、k-匿名、加密和位置虛擬等。

文獻[8]提出一種三輪匿名漫游協議,基于偽身份的簽密機制被用于根據撤銷列表的撤銷協議以及執行熟練的認證。由于使用了簽密算法,存儲在SIM卡中的偽身份的數量減少,該協議的認證熟練程度更高。文獻[9]提出了一種隱私保護移動漫游認證方法,該方法在安全性和性能方面非常有效,適合用于全球移動網絡。文獻[10]提出一個使用蜂窩網絡地理特征保護隱私框架,來保護最近鄰查詢的用戶隱私。在所提出的技術中提供兩層空間匿名性,使得位置服務提供者不能直接訪問用戶的位置。在該框架中,真實位置不是虛擬位置,降低了將用戶信息暴露給網絡攻擊者的可能性。文獻[11]提出了一種新的空間隱形機制,用于在服務基站(SeNB)的隱身處隱藏用戶的位置,然后使用不同基站的相鄰組中的一組虛擬位置作為中央eNB對SeNB進行匿名化,減少了向攻擊者公開信息的機會。文獻[12]提出了兩種基于一次性假信令和Schnorr Zero Knowledge Protocols的匿名認證方案。該方案使得用戶設備(UE)、基站和移動性管理實體能夠彼此相互認證,然后UE的位置自身更新。該方案能夠處理與安全風險和隱私風險相關的攻擊,保護用戶的位置隱私。

上述方法雖然能夠實現用戶隱私保護,但是計算延遲、包傳遞率和控制消耗等不能滿足對準確性和快速性要求高的用戶。針對這個問題,本文提出一種基于令牌的無線移動網絡隱私保護和認證協議。在該協議中,令牌通過基站選擇的虛節點在發送器和接收器之間傳送消息,將令牌加密,使得只有發送方和接收方能夠檢索正在發送的消息。通過確保攻擊者無法檢索用戶的敏感信息,保護用戶隱私或用戶匿名,該技術可以有效地保護用戶的隱私并增強網絡性能。

1 基于令牌的隱私保護與認證協議

本文協議傳送消息的令牌進行加密,使用簽名加密算法對包含查詢UE的偽身份的身份驗證請求進行簽名。當服務基站(SeNB)通過安全通道從UE接收注冊請求后,為UE生成偽身份及其對應的私鑰。然后,UE使用簽密向SeNB發送包含SeNB的ID、UE偽ID和哈希函數的查詢請求消息。SeNB通過解密來檢索消息。

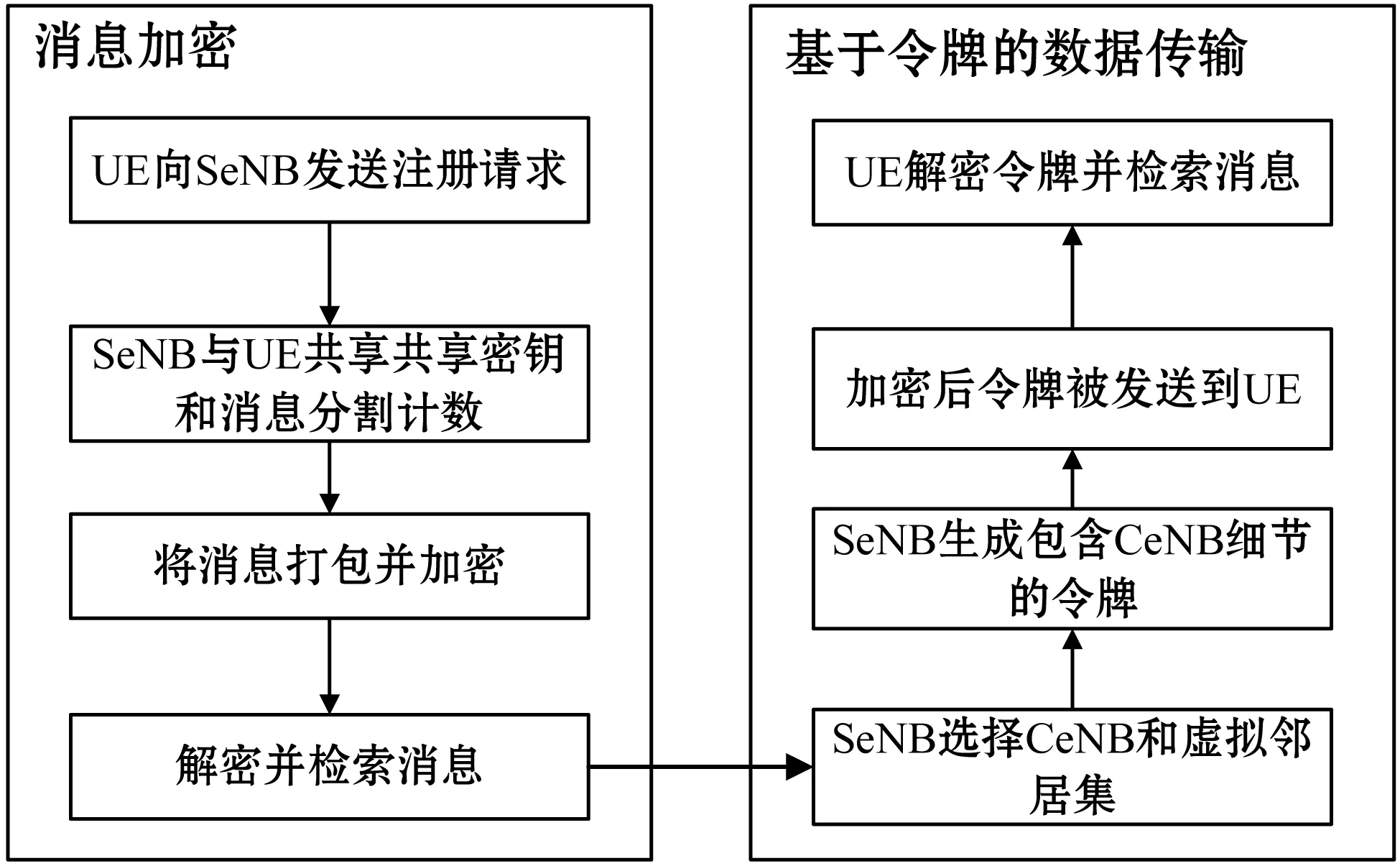

SeNB在整個時間間隔內選擇中央基站CeNB(central eNB),并將時間間隔分成n個時隙。然后,SeNB生成包含CeNB的令牌,以及其在時隙TLK上的虛擬鄰居{NeNB}k的匿名集合,其中k=1,2,…,n。整個信息被加密并發送回查詢用戶。圖1顯示了本文協議的框圖。

圖1 基于令牌的隱私保護與認證協議框架圖

當需要在網絡中通信數據時,UE向SeNB發送請求。該消息使用SeNB生成的對稱密鑰和消息ID進行加密,并與UE共享。UE還基于預先定義的分組分割計數將數據消息分割成多個分組。因此,對于試圖獲得正在傳輸信息的惡意節點攻擊,本文加密包是安全的,該過程在算法1中描述。

表1是對算法1中符號進行說明。

表1 算法1中符號說明

算法1加密包安全算法

1) UE通過安全信道向SeNB發送注冊/認證請求。

2) 在接收到請求時,SeNB生成偽UE、p、Kpri和Val值的ID,并通過安全信道與UE共享這些值。

3) 當UE從SeNB接收到響應時,UE將其MQR分成p個分組,即{m1,m2,…,mp}。

4) UE使用Kpri加密mi,然后通過第5步中式子附加Val:

6) 通過使用PSO的多路徑,UE發送加密包{m11,m21,…,mp1}到SeNB。

7) SeNB收集所有到達的數據包,基于在Val消息ID上,對屬于同一MQR的所有n個數據包進行分組。

算法1的過程中,用戶在加密后將其消息發送到SeNB,這確保了來自外部入侵因素消息的安全性和隱私性。

在算法1中使用了PSO多路徑UE發送加密包到SeNB。該算法通過鳥類之間的集體協作模擬覓食鳥類的行為,使群體達到最佳目標。由于PSO中的個體數量很少,因此計算很簡單,其穩健性表明了解決復雜問題的優越性。在PSO中,每種可選的可行解決方案稱為“粒子”,粒子的數量共存并協作以獲得最佳解決方案,粒子通過跟蹤以下兩個最好進行自我更新:

Pbest:從粒子本身獲得并稱為個體極值;

Gbest:從當前種群獲得并稱為全局最優。

找到兩個最佳值后,粒子的新速度和新位置按以下等式更新:

λi(t+1)=Ω×λid(t)+L1×rand()×[Pbest(t)-

σid(t)]+L2×rand()×[Gbest(t)-σid(t)]

(1)

式中:σid(t+1)=σid(t)+λid(t+1),1≤i≤D,D=初始化粒子群的數量,1≤d≤V,V=維度的搜索空間,1≤t≤Dmax,Dmax=所需的粒子群迭代,Ω=慣性權重,L1、L2為學習因子,rand()={0,1}范圍內的隨機數。

為了更新粒子的個體最優位置和最優位置,采用了目標適應度函數,得到了新的個體和全局最優值:

Pbest(i)(t+1)=

(2)

為了安全評估發送和接收節點的隱私,使用基于令牌的機制來保持匿名性。SeNB在其相鄰節點中選擇CeNB,然后選擇一組虛擬節點以保持接收節點的ID為匿名。為了選擇CeNB,提出了基于PSO的CeNB選擇算法,過程如算法2所示。

算法2CeNB選擇算法

1) 對于每個時間間隔,SeNB選擇單獨的CeNB。

2) SeNB考慮其所有相鄰節點,然后估計DSN,Ndegree和RSS。

3) SeNB根據式(2)估計FF:

FF=α1RSS+α2Ndegree+α3DSN

(3)

4) SeNB選擇具有最高FF的節點作為CeNB。

5) 選擇CeNB和SeNB周圍的節點作為偽鄰居集。

6) 每個時間間隔由CeNB分成n個時隙。

7) 一旦在解密之后檢索到MQR,則SeNB處的TPS為每個節點產生sc,1。

8) SeNB使用CPRNG1和sc,1創建Kc,t,1。

9) SeNB根據式(3)生成Tc,t:

Tc,t={t1v,Kc,t,10<1<λ}

(4)

10) 對于所有k=1,2,…,n,在時隙TLk上,Tc,t包括與{NeNB}k上的CeNB及其匿名的偽鄰居集合有關的信息。

11) 加密并傳輸信息朝著UE。

T1c,t={EKpri(Tc,t)‖Val}i=1,2,…,p

(5)

12) 在接收到令牌時,UE用Kpri對其進行解密,并檢索由SeNB發送的響應。

13) 對于下一個MQR,選擇另一個CeNB。

其中:Tc,t表示令牌;DSN表示節點和SeNB之間的距離;Ndegree表示節點度;RSS表示接收信號強度;FF表示適應度函數;TPS表示令牌規劃系統;MQR表示查詢請求消息;sc,l表示隨機種子;c表示節點;l表示集群級別;Kc,t,l表示對稱密鑰;CPRNGl表示密碼偽隨機數發生器;t表示時間間隔;α1,α2,α3表示{0,1}范圍內的歸一化常數。

通過這種方式,針對每個查詢消息分別選擇CeNB和偽鄰居節點。 關于所選擇的SeNB的信息包括在令牌內,因此不容易受到攻擊。 由于匿名集在每個時隙隨機變化,因此任何攻擊者都無法追溯CeNB的位置。 在下一個查詢期間,SeNB選擇另一個合適的CeNB以及在時隙上設置的匿名性。

2 實驗結果與分析

本文使用NS2來模擬本文提出的基于令牌的隱私保護和認證(TPPA)協議。將提出的TPPA協議的性能與文獻[11]中保護隱私的最近鄰居查詢PPNNQ(Privacy-preserving nearest neighbor queries)協議進行比較。模擬設置和參數見表2所示。

表2 模擬參數設置

本文采用的性能指標有平均數據包傳輸率PDR(Average Packet Delivery Ratio)、平均端到端延遲E2E(Average end-to-end delay)和控制開銷。

平均數據包傳輸率PDR:是成功接收到的包數與發送出去的包總數之比:

(6)

式中:Nrj表示每個目的地j接收的數據包數;Nsi為每個源i發送的數據包數。

平均端到端延遲E2E:

(7)

式中:Trij為節點i的第j個數據包的接收時間,Tsij為節點i的數據包j的發送時間;n為節點i發送或接收的數據包總數。

控制開銷:定義為路由控制包的總數量,以接收到的數據包總數之比:

(8)

式中:Nprj是接收的路由分組的數量;Nri是接收的數據分組的數量。

在本文將進行兩組實驗:第一組模擬實驗是cells下的攻擊者數量不同時,兩種協議的對比結果;第二組實驗是cells下請求不同時,兩種協議的對比結果。圖2-圖5是第一組模擬實驗的性能結果。

圖2是當攻擊者數量變化時本文協議與PPNNQ 協議的平均端到端延遲E2E。可以看出,當攻擊者從1增加到5時, PPNNQ的延遲從1.87 s增加到3.69 s,TPPA的延遲從0.30 s增加到2.26 s,與PPNNQ相比,TPPA具有更少的延遲。

圖2 不同攻擊者延時性能

圖3給出當攻擊者變化時,PPNNQ和TPPA的PDR性能。可以看出,當攻擊者從1增加到5時, PPNNQ的PDR從0.60降低到0.15,TPPA的PDR從0.97降低到0.55,與PPNNQ相比,TPPA具有更高的PDR。

圖3 不同攻擊者數量的PDR性能

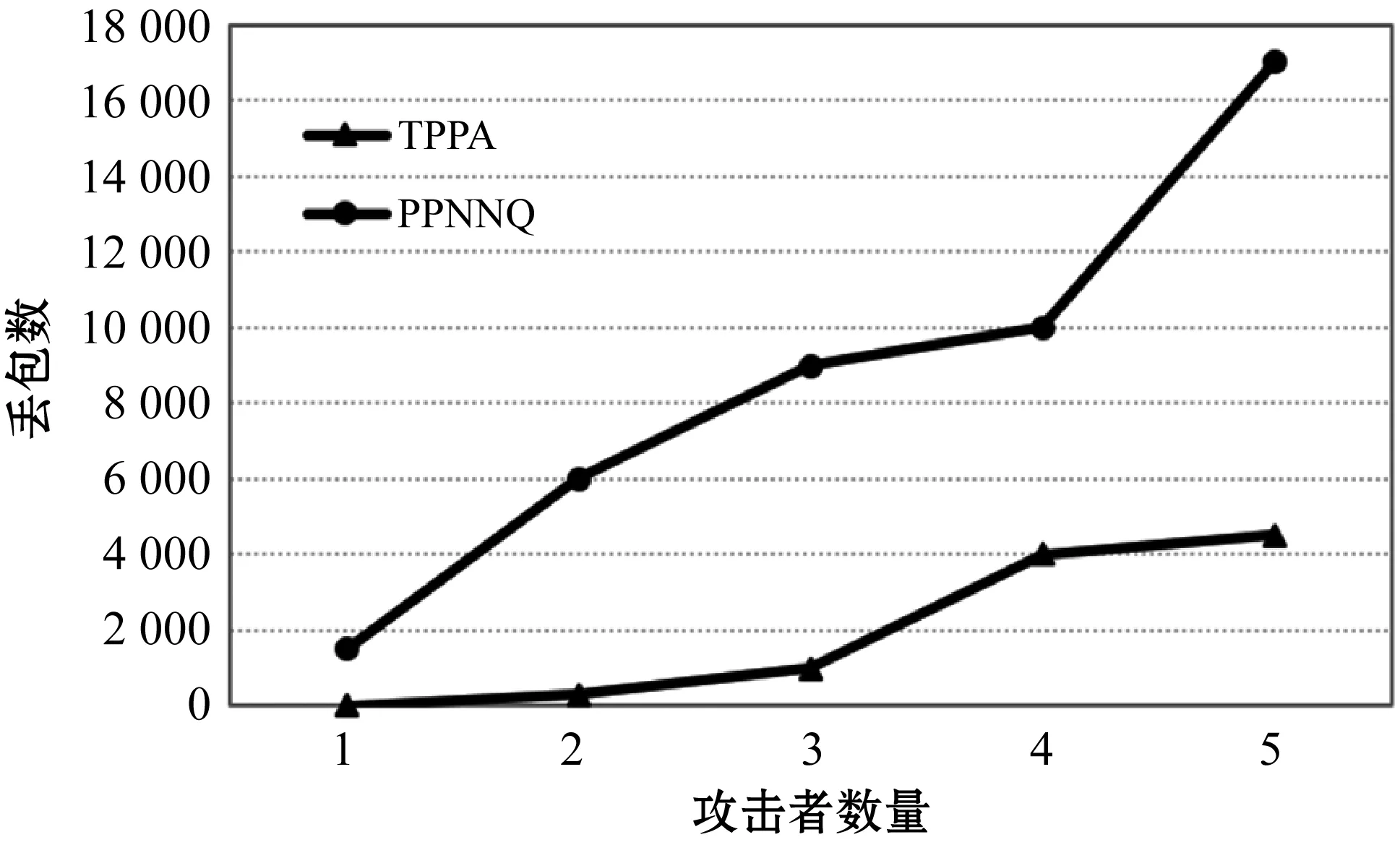

圖4給出了當攻擊者變化時測量的PPNNQ和TPPA的丟包數。可以看出,攻擊者從1增加到5,PPNNQ的丟包數從1 949增加到16 647,TPPA的丟包數從38增加到4 120。因此TPPA比PPNNQ具有更少的丟包數。

圖4 不用攻擊者數量下丟包性能

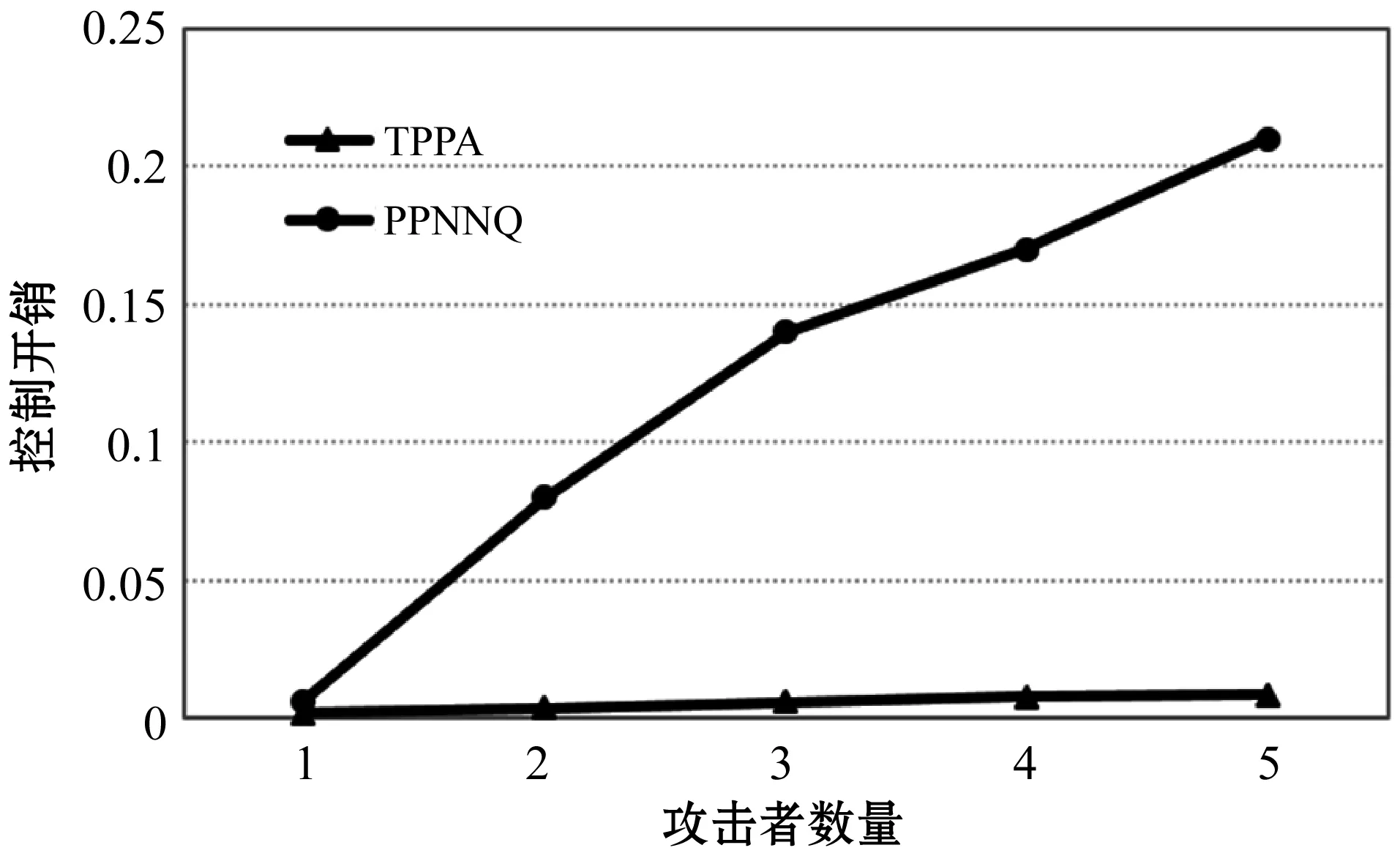

圖5給出了當攻擊者變化時測量的PPNNQ和TPPA的控制開銷。可以看出,攻擊者從1增加到5, PPNNQ的開銷從0.01增加到0.21,TPPA的開銷從0.05增加到0.01,TPPA的控制開銷小于PPNNQ的控制開銷。

圖5 不同攻擊者數量下控制開銷

圖6-圖9給出了第二組模擬實驗性能數據。

從圖6中可以看出,請求從1增加到5時,PPNNQ的延遲從0.11增加到1.91,TPPA的延遲從0.004增加到0.59。與PPNNQ相比,TPPA具有更少的平均端到端延遲。

圖6 不同請求數量下E2E性能

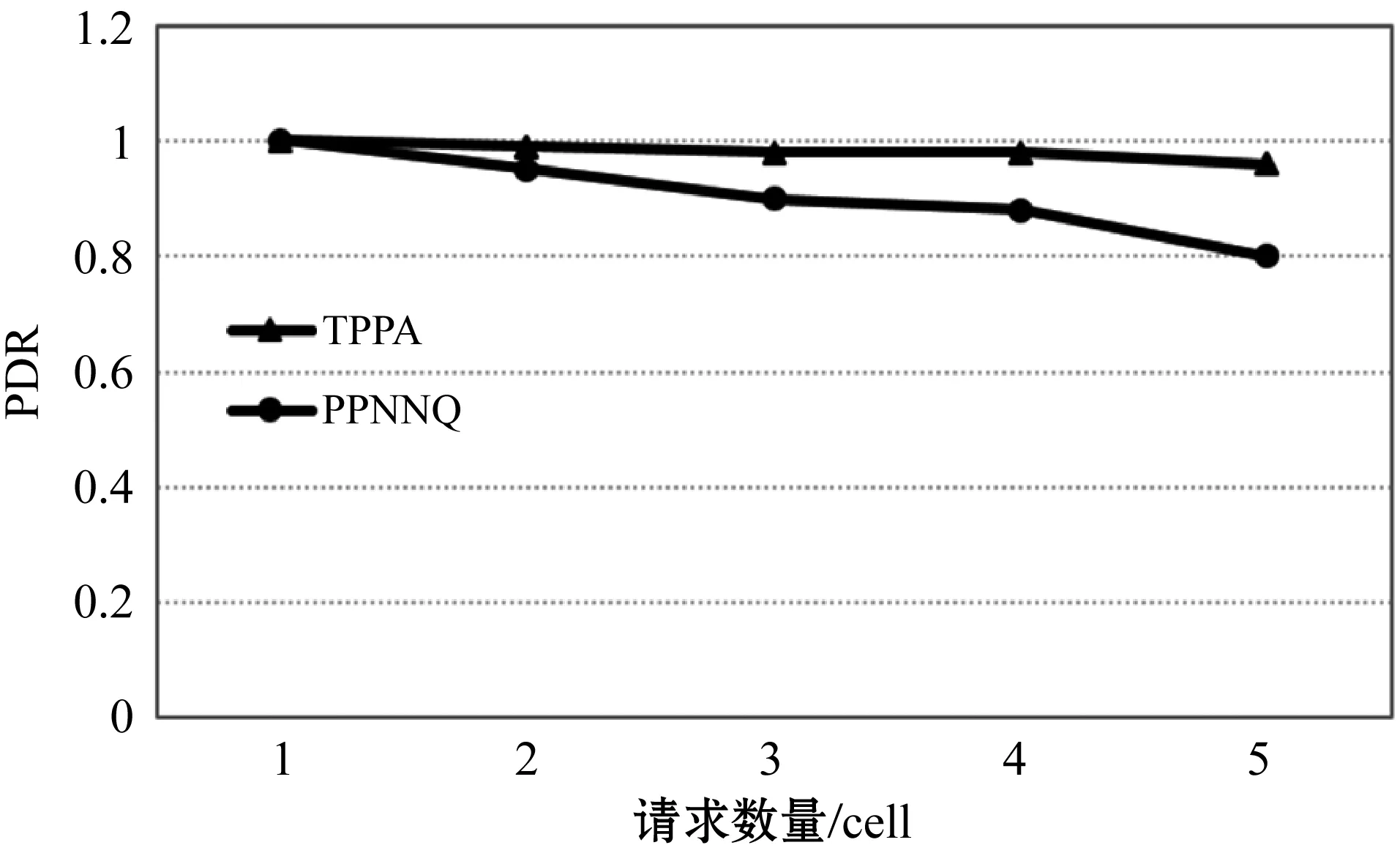

從圖7可以看出,請求從1增加到5時,PPNQ的傳輸比從0.99下降到0.81,TPPA的傳輸比從0.99下降到0.97。因此,與PPNNQ相比,TPPA具有更高的PDR。

圖7 不同請求數量下PDR性能

從圖8可以看出,請求從1增加到5時,PPNNQ的丟包數從10增加到2 147,TPPA的丟包數從1增加到738。因此,與PPNNQ相比,TPPA的丟包數更少。

圖8 不同請求數量下丟包數性能

從圖9可以看出,請求從1增加到5時,PPNNQ的開銷從3 900增加到6 907,TPPA的開銷從1 044增加到3 070。因此,與PPNNQ相比,TPPA的控制開銷更少。

圖9 不同請求數量下控制開銷性能

綜上,從不同攻擊者數量和請求數量的模擬實驗中,本文協議在平均延時E2E、PDR、丟包數和控制開銷方面的性能都優于PPNNQ協議。

為了驗證本文方法的可復制性,將本文方法在100 m×100 m和2 000 m×2 000 m區域范圍內進行實驗,區域內cell的數量與1 000 m×1 000 m區域內成比例出現,取攻擊者數量為5,得到本文TPPA與PPNNQ的性能比較如圖10和圖11所示。

圖10 100 m×100 m區域范圍的性能指標

圖11 2 000 m×2 000 m區域范圍的性能指標

從圖10和圖11中可以看出,在100 m×100 m區域和2 000 m×2 000 m區域范圍內,本文算法的ESE、PDR和控制開銷三種性能都要優于PPNNQ算法,說明本文算法的可復制性。與之前1 000 m×1 000 m范圍內指標進行比較,100 m×100 m區域內性能稍微優于1 000 m×1 000 m區域。因為在該區域內,cell數量減少,數據中間傳遞次數減少,使得ESE和控制開銷減少, PDR增加;相反隨著區域的變大,2 000 m×2 000 m區域內性能指標稍微比1 000 m×1 000 m區域內差。

3 結 語

本文提出一種基于令牌的WMN隱私保護與認證TPPA協議。當用戶設備需要與另一個節點通信時,首先向SeNB發送注冊請求,SENB通過發送私密對稱密鑰、消息分割計數和具有值的隱私細節來進行響應。用戶設備檢索信息并將其消息分割成給定的分割計數的包。SENB在接收消息包時,根據PSO算法選擇一個CeNB和一組虛擬鄰居。SeNB然后生成令牌,該令牌包括CeNB,CeNB將作為用于UE通信的基站運行。接收令牌的UE通過解密來檢索數據,然后相應地執行其進一步的通信。通過這種方式,維護了通信中所涉及的節點的隱私,并且只有經過身份驗證的節點能夠訪問消息。實驗表明,本文協議在隱私保護可靠性和減少通信開銷方面都有所提升,其性能優于PPNNQ協議。