淺談數據保護中的隱私問題

■ 北京 劉瀟奕

隱私及敏感數據是數據保護的關鍵,因此首席信息安全官(CISO)發揮著越來越重要的作用。CISO需要合作以確保滿足客戶需求和期望,并且應與執行功能部門協同工作。同時,GDPR對隱私的要求需要CISO和數據保護官(DPO)之間的重要合作,并要求進行數據保護影響評估(DPIA)來解決這些隱私問題。

一、數據集生命周期的管理以及GDPR對隱私問題的影響

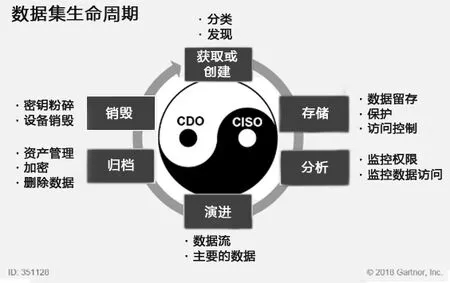

每個數據集的生命周期將從幾分鐘到幾十年不等,并對生命周期管理產生不同的需求。在Gartner題為《How to Use the Data Security Governance Framework》的報告中對數據集生命周期進行了介紹,如圖1所示。

由圖1可見,數據集的生命周期依次為獲取或創建、存儲、分析、演進、歸檔、銷毀這六個階段。其中,數據集的獲取或創建包括分類、發現;存儲包括數據留存、保護、訪問控制;分析包括監控權限、監控數據訪問;演進包括數據流、主要的數據;歸檔包括資產管理、加密、刪除數據;一旦加密或設備毀壞生命周期即銷毀。每個數據集的生命周期將從幾分鐘到幾十年不等,并對生命周期管理有不同的需求。

然而,綠盟科技解決方案中心研究院認為,這也為首席數據官(CDO)和首席信息安全官(CISO)團隊之間的合作創造了緊迫性,因為許多生命周期問題都是重疊的。國際化通過數據駐留以及數據保護和隱私法(例如歐盟的通用數據保護法規(GDPR))的影響來創造風險。根據Gartner的總結,GDPR數據處理風險由低至高分別為處理個人數據、處理大量個人數據、處理敏感個人數據、處理大量敏感數據、(試圖去)預測主體的行為或行動、對主體進行預測或做決定、對所做的(預測性的)決定使用人工智能。

圖1 數據集生命周期介紹

值得一提的是,隱私及敏感數據是數據保護的關鍵,因此CISO發揮著越來越重要的作用。CISO的職責包括在數據生命周期的各個階段保護數據,并驗證第三方策略和實踐的合規性。CISO需要合作以確保滿足客戶需求和期望,并且應與執行功能部門協同工作。同時,GDPR對隱私的要求需要CISO和數據保護官(DPO)之間的重要合作。這可能需要采取行動和政策來保護與個人權利有關的個人數據,可能與業務目標相矛盾。

GDPR中的第35條提到要求進行數據保護影響評估(DPIA)來解決這些隱私問題。DPIA是設計保護不可或缺的一部分。使用的技術包括數據剖析、信息權限管理(IRM)產品隱私擴展和專業軟件。DPIA提供需要的先決條件去記錄哪些個人數據被處理。在GDPR授權的DPIA中,CISO必須與業務利益相關者和DPO合作,記錄對客戶和員工的潛在影響,以及響應減輕措施。這意味著必須將DPIA納入業務影響評估(BIA)。任何已識別的隱私風險都將影響業務選擇和后續業務風險。在Gartner題為《Approaches to Data Security in a Regulated World》的報告中,關于安全從業者的配置,以GDPR的投入、決策和產出為例,其包括環境、風險管理、所需行動、實施隱私管理計劃這四個層面,這些層面之間直接或間接相互作用。其中,環境主要包括企業架構、存在的數據監管、安全架構,風險管理主要包括隱私影響評估、個人數據類型和容量、減緩成本/價值決定。

對于數據安全領導者面臨的挑戰,Gartner建議CISO與CDO建立企業贊助關系并與主要利益相關者合作;建立利潤中心來管理數據,例如使用信息經濟學來評估風險并明確其優先級;針對人、數據、分析,映射存在的安全策略;制定計劃以通過管理控制臺編排策略;尋找像DCAP一樣可提供統一方法的供應商,這可能需要在預算、員工技能和可用性方面對于實際部署進行權衡。

二、敏感數據是數據保護的關鍵要素

缺乏關于敏感數據的情形感知可能會讓組織暴露到重大風險中。關鍵是要確定敏感數據是否存在于Hadoop中,它位于何處并且繼而觸發適當的數據保護措施,例如數據屏蔽、數據校訂、標記化或加密。

對于進入Hadoop的結構化數據,例如來自數據庫的有關數據,或者逗號分隔值(CSV)、JSON格式化文件,敏感數據的位置和分類可能已經知道。在這種情況下,保護那些列或者字段可以以編程方式發生。

對于非結構化數據,對敏感數據的位置、數值和分類的掌握變得難得多。敏感數據的發現和定位,成為數據保護重要的第一步。

三、選擇供應商來處理用于安全檢測的數據時的注意事項

有效地管理、理解和有效且規律地選擇檢測提供者和使用檢測技術會付出比較大的代價。處理組織生成的大量數據,以及對其特定安全用例要求缺乏了解,這是一項艱巨的任務。

安全與風險管理(SRM)領導者應通過有效識別、確定優先級并使風險與這些數據保持一致,來認識活動數據如何有助于實現業務目標的安全追求。

在選擇技術供應商或服務提供商來獲取、處理和存儲此類日志或網絡傳輸數據以用于安全檢測功能時,領導者應考慮:在用例范圍內調整時,需要哪些數據來滿足服務或技術的需求;安全性概述的要求可能需要哪些其它數據,以及需要它們的人如何訪問它們;哪些合規性要求會影響要存儲的數據類型,數據必須存儲多長時間以及存儲位置。

四、關注物聯網中的數據隱私和安全問題

據Gartner預 測,到2021年,關鍵基礎設施的監管合規性將使全球物聯網安全支出達到10億美元,高于今天的不到1億美元。

對于想盡辦法入侵企業網絡或家庭網絡的犯罪分子來說,物聯網設備是一條全新的攻擊途徑。如果一個保護不當的物聯網設備或傳感器連接到企業網絡,可能為攻擊者提供了進入網絡的新方法,進而他們有可能找到想非法獲取的寶貴數據。物聯網中的威脅包括竊取或窺探、惡意軟件注入、物理干涉、供應鏈問題等,而涉及的數據安全隱私監管多與GDPR、E-隱私、HIPAA法案等有關。為保護隱私,從分類、文件數據流、修改數據存取政策,到加密、令牌化、掩碼和其它隱私保護技術,有關人員在數據安全政策和執行方面已做出了不少努力。

整體來看,有關人員在實踐時需要遵守三個基本原則:考慮運營的必要性,在適當的地方直接識別數據;輸入分析時,在可操作的情況下盡量使用假名;輸出也應該是匿名的,此時只與數據有關而與個人無關,同時也需要小心重新識別的風險。

因網絡安全和業務風險的融合仍在不斷提升以及隱私和敏感數據泄露的風險持續加大,對新一代安全領導者建立具有風險意識的文化與管理體系、建立智能的安全運維和快速威脅響應以及確保一個安全易恢復的網絡等提出了與時俱進的需求。需要建立風險意識管理系統來進行識別并針對業務威脅和風險進行優先級排序,建立一項風險意識戰略和企業架構,并為需要的技能與能力平衡人力資源。N