天地一體化網絡無縫切換和跨域漫游場景下的安全認證增強方案

薛開平,周煥城,孟薇,李少華

(中國科學技術大學信息科學技術學院,安徽 合肥 230026)

1 引言

近年來,隨著航天和衛星通信技術的不斷進步,衛星網絡迅速發展。同時,國家安全、用戶通信等需求的不斷提高促使衛星網絡進一步發展,由衛星網絡、地面網絡等多種網絡融合而形成的天地一體化網絡得到學術界和工業界的廣泛關注。該網絡具有覆蓋范圍廣、拓撲動態變化、受地理條件限制小等特點,因戰略性、基礎性、帶動性和不可替代性,成為了保障國民經濟和國家安全的重大基礎設施。為了接入天地一體化網絡,終端必須利用衛星接入節點作為轉發中繼,而衛星接入節點包括地球同步(GEO, geostationary earth orbit)衛星、中軌(MEO, medium earth orbit)衛星和低軌(LEO, low earth orbit)衛星。相比地球同步衛星,低軌衛星距離地球更近,在通信延時、通信質量等方面更具優勢,更適合作為衛星接入點來為用戶提供衛星通信服務。

然而,由于天地一體化網絡的成分復雜且用戶規模龐大,會產生許多安全需求。一方面,由于天地一體化網絡具有鏈路高度開放的特點,更容易面臨信息被竊取和干擾的威脅。另一方面,天地一體化網絡是一個多種制式的衛星網絡,是不同接入方式有機結合的異構網絡,這樣的網絡不可能由一家運營商進行運營和管理,大規模用戶往往屬于不同的信任域。這些信任域彼此之間并不會完全信任對方,當用戶從一個信任域管理的接入網關,接入到另外一個信任域管理的接入網關時,就涉及漫游。此時,為了保證位于外地信任域的合法用戶仍然能夠正常接入天地一體化網絡,需要設計安全有效的漫游接入協議。因此,漫游問題無論對于目前傳統網絡還是未來網絡都是一個需要重點考慮的問題。在為用戶提供漫游服務時,如何確保用戶通信服務的安全性、連續性及合理計費對于一個漫游協議來說是不可忽略的。因此,本文將從用戶匿名性、網絡可用性、合理計費等角度設計安全高效的漫游接入協議。

近來,針對天地一體化網絡的特性,有許多研究提出了各種接入認證方案和安全切換方案。文獻[1]從安全接入、安全路由、安全切換、安全傳輸、密鑰管理等功能角度將這些方案進行了綜述與評價。但是,至今尚未有適用于天地一體化網絡的安全漫游方案。而傳統無線網絡中的漫游方案[2-3]雖然可以提供用戶身份匿名從而保護用戶的隱私,但是這些漫游方案并沒有考慮計費問題。

基于以上考慮,本文提出了一種適用于天地一體化網絡無縫切換和跨域漫游場景的安全認證增強方案。該方案可以實現安全漫游認證及用戶在外地信任域中的合理計費。此外,由于衛星接入節點和一些終端的高速移動特性,本文還提出了無縫安全切換方案以保證用戶的通信連續性。通過安全性與性能分析,證明了本文方案不僅能夠實現用戶在天地一體化網絡中的安全漫游接入認證,而且可以保證用戶在漫游過程中的合理計費。

2 相關工作

近年來,天地一體化網絡(國外稱為衛星網絡)得到了國內外越來越多的關注,大量針對天地一體化網絡安全的協議被提出。早在 1996年,Cruickshank[4]首先提出了一個適用于衛星網絡的認證系統,該系統利用公鑰體系完成了用戶與服務器之間的雙向認證,然而認證效率不高,同時也會暴露用戶的身份信息。2003年,Hwang等[5]提出了一種基于私鑰密碼系統的、適用于衛星網絡的、改進版的認證方案。該方案與Cruickshank[4]的方案相比計算開銷小了許多。然而在 2005年,Chang等[6]發現了Hwang等[5]的方案并沒有滿足前向安全性,同時會受到密碼猜測攻擊,因此提出了一種基于散列鏈為認證手段的改進方案,使用DH(Diffie-Hellman)密鑰交換保證了前向安全性。

以上方案的目的都是解決衛星網絡中的安全接入問題,但是都沒有考慮衛星網絡中的安全漫游問題。傳統網絡的漫游接入認證協議得到了學術界的廣泛研究。2004年,Zhu等[7]提出了一種新的高效認證方案,聲稱可以為無線環境提供匿名性。隨后Lee等[2]發現了Zhu等[7]的方案存在許多安全缺陷,并提出了改進方案。2008年,Wu等[8]提出了Lee等[2]的方案并不能保證用戶匿名性。然而 Zeng等[9]發現了Wu等[8]的方案也不能保護用戶匿名性,更進一步地,Mun等[3]發現了Wu等[8]的方案存在更多問題,包括用戶密碼泄露、不滿足密鑰前向安全性等。

在以上漫游方案中,用戶的漫游認證都需要用戶歸屬域服務器參與驗證,這不僅增加了認證時延,而且增大了用戶歸屬域服務器的計算開銷與通信負擔,同時容易使用戶歸屬域服務器成為漫游系統的性能瓶頸。因此在2010年,Yang等[10]提出了一種適用于無線匿名網絡中的通用認證方案,該方案使用了組簽名,每個移動用戶都可以利用歸屬域服務器頒發的組私鑰進行消息簽名,拜訪域只需要利用用戶歸屬域服務器的公鑰即可認證漫游用戶的合法性。該方案保證了用戶匿名性,但是由于復雜的簽名算法帶來較大的計算開銷,因此可用性受到了限制。2012年,He等[11]提出了一種基于雙線性映射的安全高效的切換認證方案,該方案通過使用用戶歸屬域服務器頒發的假名實現用戶匿名,同時利用了批量認證的手段減少認證開銷。然而,該方案在認證過程中涉及大量的雙線性映射操作,因此計算開銷比較大,并且該方案不能提供前向安全性。基于以上考慮,Li等[12]提出了一種輕量級的漫游認證方案,該方案能夠保證用戶匿名性的同時降低計算開銷。然而該方案沒有考慮計費問題,另外,用戶撤銷問題也沒有得到解決,即使用戶身份在歸屬域服務器被撤銷,在外地也仍然能夠繼續使用。而且該方案的認證流程存在漏洞,攻擊者可以利用用戶的公開信息臨時通過認證步驟,雖然并不能獲取認證成功之后的會話密鑰,但是攻擊者仍然能占用一條合法的鏈路,因此容易引發拒絕服務(DoS,denial of service)攻擊。

2014年,Yan等[13]提出了一種基于全球認證中心的安全漫游方案,該方案中全球認證中心管理所有國家的服務器的認證信息,用戶接入網絡時,衛星會向全球認證中心請求用戶注冊域服務器的認證信息,并對用戶進行認證。該方案解決了天地一體化網絡中信任域眾多難以管理的問題,但是引入了新實體——全球認證中心,在現實中不太合理,因此實用性欠佳。2016年,Jiang等[14]提出了一種基于 HMAC(Hash-based message authentication code)的VANET(vehicular Ad Hoc network)高效匿名批量認證方案,然而該方案需要使用公鑰基礎設施(PKI, public key infrastructure)來完成對用戶的接入認證。在天地一體化網絡中,證書的管理十分復雜,此外,天地一體化網絡通信帶寬不大,鏈路質量也不佳,使用證書會引入大量的通信開銷,進一步放大了天地一體化網絡的難點問題。Bao等[15]提出了一種基于身份的身份驗證和無線漫游密鑰協商協議,該協議的特點是使用了橢圓曲線密碼與雙線性映射,因此,可以實現快速認證且密鑰短小,大大加快了認證速度,減少了存儲開銷。然而在天地一體化網絡中,許多終端的計算能力都比較弱,這些終端可能無法運行雙線性映射算法,因此,該方案的實用性也不高。

由于網絡環境存在極大的差異,其他無線網絡中的漫游方案很難適用于天地一體化網絡,因此,針對天地一體化網絡的節點移動和鏈路特性設計相應的漫游方案是研究天地一體化網絡的重要問題之一。

3 網絡和安全模型

3.1 系統模型

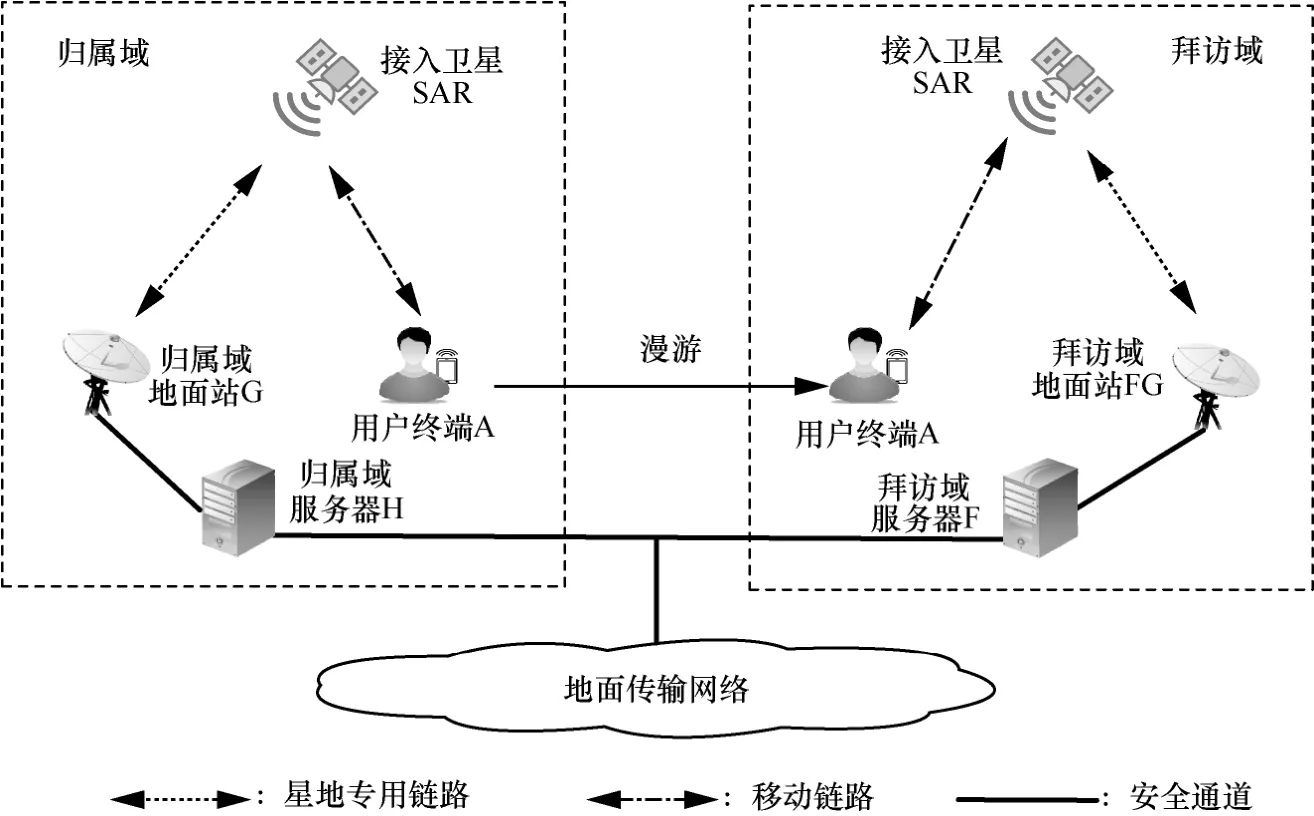

本文主要研究天地一體化網絡中的安全漫游問題,這一過程中主要考慮以下實體:用戶終端A、歸屬域服務器 H(home server)、接入衛星 SAR(satellite access point)、歸屬域地面站 G(gateway)、拜訪域地面站FG(foreign gateway)與拜訪域服務器F(foreign server)組成。系統架構如圖1所示。

用戶終端A。在其歸屬域服務器H上注冊,希望通過接入衛星SAR使用拜訪域網絡。

歸屬域服務器H。有用戶的注冊信息,同時為用戶提供到特定拜訪域的漫游憑證。

接入衛星SAR。是用戶終端A與地面站之間的中繼節點,負責轉發認證信息與會話數據。

歸屬域地面站G。屬于歸屬域服務器H,為用戶終端A提供網絡服務,歸屬域地面站G與歸屬域服務器H之間有安全通道。

圖1 天地一體化網絡中安全漫游架構

拜訪域地面站FG。屬于拜訪域服務器F,為用戶終端A提供網絡服務,拜訪域地面站FG與拜訪域服務器F之間有安全通道。

拜訪域服務器F。用戶終端A要漫游到的拜訪域中的服務器,與用戶歸屬域服務器H共享會話密鑰,可以驗證用戶出示的漫游憑證。

3.2 安全假設

本文方案主要是基于以下的安全假設。

1) 接入衛星與地面站已建立安全通道,地面站與其歸屬的信任域服務器已建立安全通道,每個信任域服務器之間已建立安全通道。

2) 拜訪域中的服務器、地面站及接入衛星對于用戶的身份是好奇的,它們希望獲得用戶的真實身份,同時最大化自己的利益,因此可能會尋找機會多收取用戶的費用。

3) 用戶與歸屬域服務器希望最大化自己的利益,用戶可能希望不出示或少出示計費憑證,從而減少自己的費用。如果有機會的話,歸屬域服務器會拒絕承認拜訪域服務器出示的計費憑證。

4) 攻擊者可以竊聽用戶接入拜訪域網絡時發出的認證信息,也有能力對內容進行篡改,并試圖破壞用戶正常接入網絡、偽裝成用戶接入網絡或竊聽用戶接入網絡后發送的數據信息。

3.3 安全需求

基于以上安全模型,一種安全的漫游接入認證方案必須滿足以下幾個安全需求。

1) 雙向認證。用戶必須認證接入的地面站身份的合法性,防止接入假冒地面站。同時地面站必須認證用戶的身份,確認用戶擁有在本信任域的漫游資格。

2) 用戶匿名性。用戶在拜訪域中使用網絡,但是拜訪域不能獲取用戶的真實身份。同時用戶多次訪問網絡出示的多個臨時身份之間應沒有聯系,即臨時身份必須滿足不可鏈接性。

3) 計費合理性。方案必須保證用戶使用網絡時按規定付費,拜訪域服務器可以向用戶歸屬域服務器正常收取費用,不能多收。歸屬域服務器不能不付或少付費用。

4) 用戶身份動態撤銷。當用戶進行不合法行為,或者用戶真實身份泄露時,需要對用戶身份進行動態撤銷,取消用戶在拜訪域中對應的漫游身份。

4 漫游認證方案

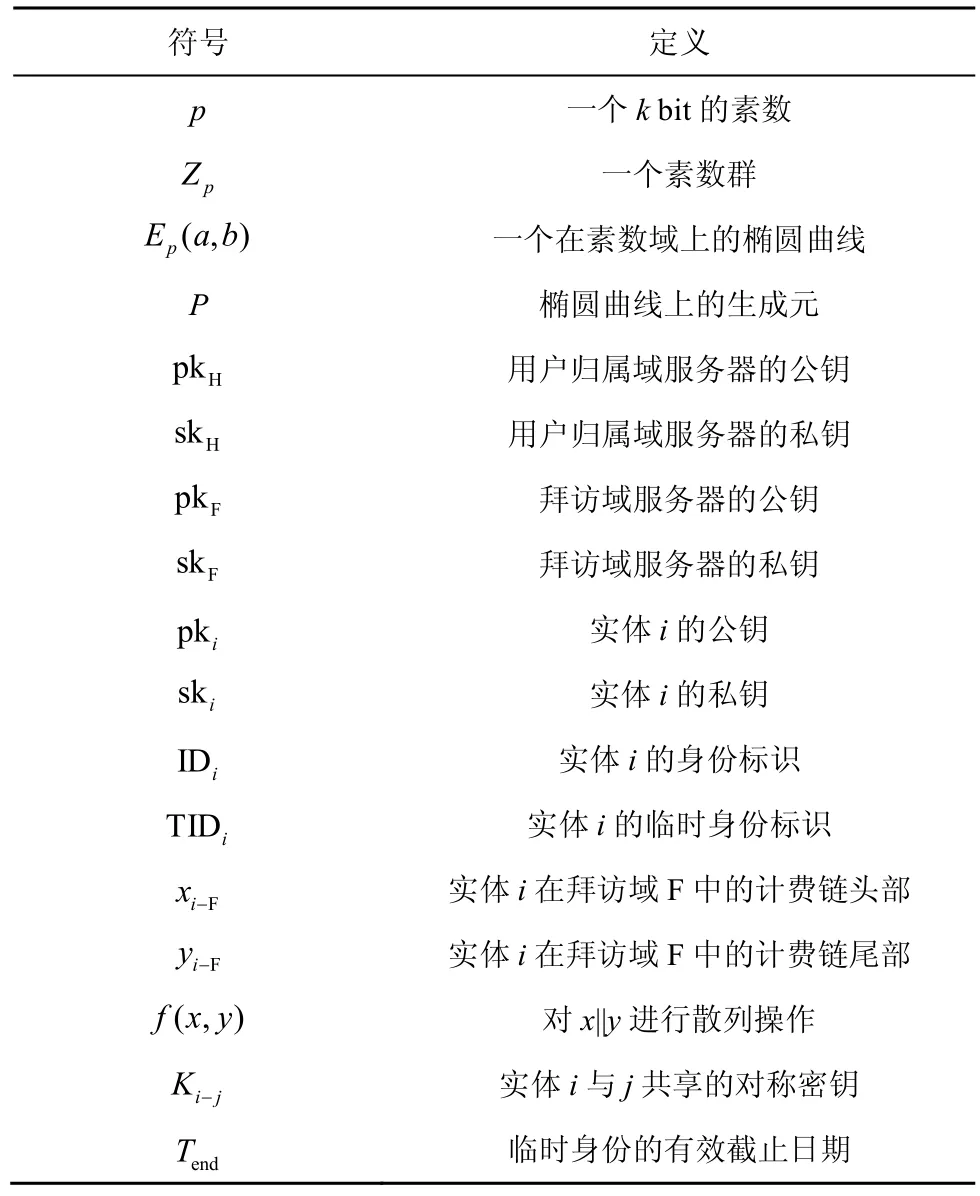

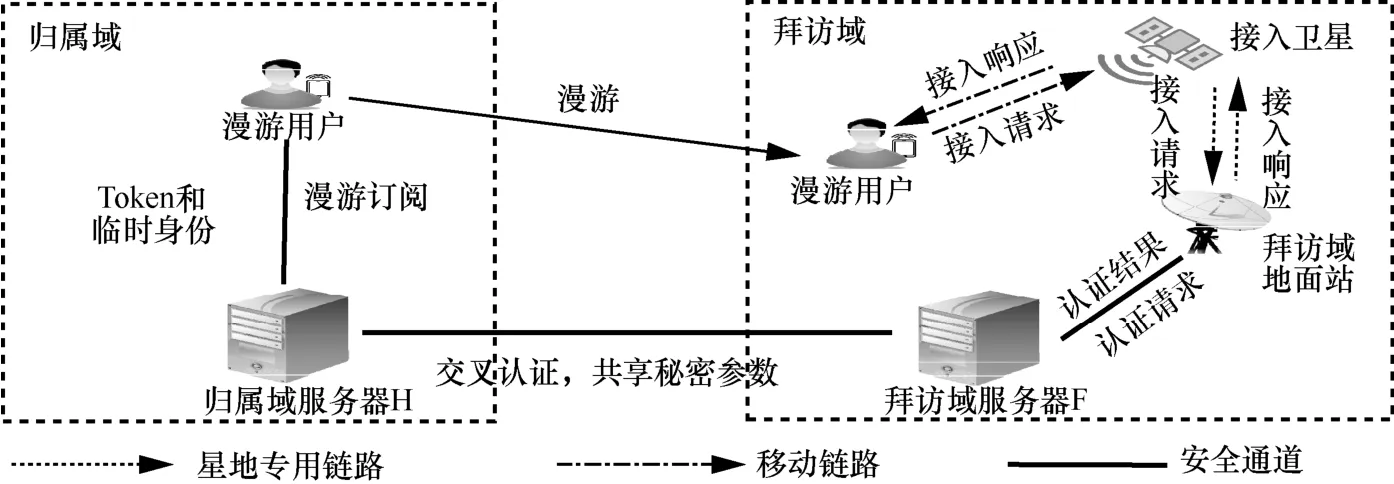

當用戶漫游到拜訪域中,希望使用拜訪域網絡時,為了實現安全漫游必須使用漫游認證方案。方案包括了5個階段:漫游業務注冊階段、接入認證階段、無縫安全切換階段、計費階段與撤銷階段。漫游認證方案中涉及的參數及其定義如表1所示,模型如圖2所示。

表1 漫游方案中參數及其含義

圖2 安全漫游方案模型

4.1 漫游業務注冊階段

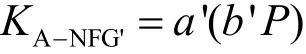

當用戶A希望獲取漫游業務之前,需要向歸屬域服務器訂閱對應的拜訪域的漫游服務。首先定義一個函數f(x,y)=h(x||y),其中h()函數是散列函數,并且定義

初始注冊階段流程如圖3所示,具體步驟如下。

步驟1用戶A首先向歸屬域服務器H發送漫游訂閱請求{IDA,IDF},其中 IDF是拜訪域服務器F的身份標識。

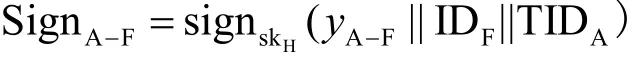

步驟2歸屬域服務器H為用戶A隨機產生一個計費憑證頭xA-F,同時為用戶 A生成假名之后利用f(x,y)函數對xA-F和 TIDA進行n次計算,獲得計費憑證根并用私鑰對y進行簽名A-F得到計費憑證證書

為了讓拜訪域服務器F認證用戶A的身份,歸屬域服務器H為用戶A生成一個認證載荷Token。

其中,KH-F是歸屬域服務器H與拜訪域服務器F共享的對稱密鑰;Tend是該載荷的有效期限,過期作廢。

步驟3歸屬域服務器H將{Token,SignA-F,TIDA,Tend,xA-F,yA-F,n}通過安全通道發送給用戶A,并在本地存儲{IDA,IDF,xA-F,n}表項作為后續審計使用。

4.2 接入認證階段

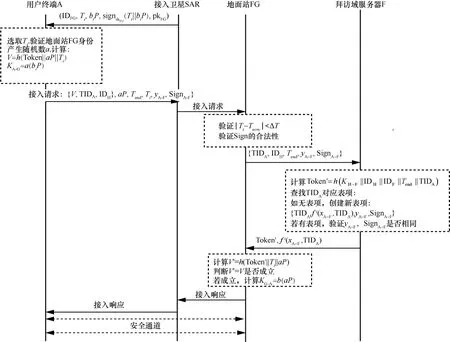

認證階段如圖4所示,具體步驟如下。

圖4 安全漫游認證流程

步驟1拜訪域服務器F下屬的地面站FG通過其連接的衛星接入點 SAR不斷向用戶廣播消息每個時間段Ti對應不同的biP。

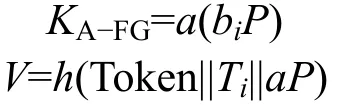

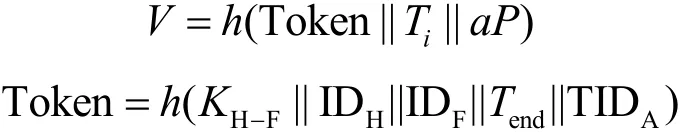

步驟2當用戶A進入拜訪域服務器的服務范圍時,用戶希望發起漫游業務請求。用戶首先挑選一個時間點Ti,并使用地面站FG的公鑰pkFG驗證其簽名。若驗證通過,則用戶A生成隨機數a,并計算

步驟3衛星SAR收到用戶A的接入請求后轉發至地面站FG。

步驟4地面站FG收到用戶的接入請求后,首先驗證式(1)是否成立,以防止重放攻擊。

通過驗證后再驗證簽名SignA-FG的合法性,若不合法,直接拒絕用戶A的接入請求;否則地面站FG會向拜訪域服務器F轉發消息

步驟5拜訪域服務器F計算Token',并根據TIDA查詢本地表中是否有對應表項。

步驟6地面站FG收到Token’之后計算V'。

判斷V'=V是否成立,若不成立,則用戶A認證失敗;否則地面站FG認可用戶的身份,并且返回認證成功消息,然后計算與用戶之間共享的會話密鑰同時記錄下等待用戶發送作為計費憑據。

步驟7衛星接入點SAR收到認證響應消息后轉發給用戶A。

步驟8用戶A收到認證成功消息后即可利用與地面站 FG共享的對稱密鑰KA-FG使用拜訪域中的網絡。同時用戶A在使用網絡時,地面站FG會按時間間隔或流量消耗情況,持續向用戶 A索取進行收費,否則將用戶連接切斷。

4.3 無縫安全切換階段

在用戶使用衛星網絡時,由于衛星高速移動或者用戶終端高速移動,可能會發生連接中斷。為了保證用戶的業務連續性,需要安全高效的網絡切換機制。針對不同情況下引起的鏈路切換,本文提出了2種切換方案。

4.3.1 切換衛星接入點

在天地一體化網絡中,由于衛星相對地面高速移動,用戶大約每10 min就需要切換一個衛星接入點。為了便于討論,本文假設新接入的衛星已經事先與地面站建立了信任關系,因此只需要讓新接入衛星NSAR和用戶A建立信任關系。具體做法如下。

步驟1當舊衛星OSAR離開用戶時,用戶向新衛星NSAR發起連接請求,同時附上

步驟2新衛星NSAR事先從地面站FG處獲得了最新的新衛星NSAR會驗證

若式(2)成立,則認為用戶是曾經通過接入認證的合法用戶,同意建立新的連接。

4.3.2 切換地面站

由于地面站的覆蓋范圍是有限的,而天地一體化網絡中某些終端(如戰斗機等)移動速度很快,在使用漫游業務的過程中可能會離開原地面站的覆蓋范圍,此時終端為了繼續使用網絡需要接入新的地面站。本文假設終端可以根據自己的軌跡預測出下一個要接入的地面站,并且新地面站(NFG,new foreign gateway)和舊地面站(OFG, old foreign gateway)之間彼此信任且具有安全通道。

步驟1用戶A預先通過OFG為中繼節點,向NFG發送DH密鑰協商參數a′P。

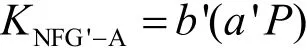

步驟 2NFG接收到用戶 A的密鑰協商參數a′P,生成隨機數b′,計算會話密鑰KNFG'-A。式(2)。并通過OFG向用戶A發送DH密鑰協商參數biP。

步驟 3用戶 A收到 NFG的密鑰協商參數b′P,計算會話密鑰

用戶 A離開 OFG的覆蓋范圍之前,會通知OFG,并向 NFG發送建立連接的請求,由于之前已經成功協商了會話密鑰,因此這個過程耗時非常少。同時用戶A發送,NFG驗證式(3)是否成立。

4.4 計費階段

在漫游過程中,由于用戶的真實身份不能暴露給拜訪域服務器F,計費成為一個難點。在本方案中,利用散列鏈的特性順利完成了漫游過程中的計費難題。具體分析計費階段過程如下。

當用戶A初始接入拜訪域網絡時,拜訪域服務器F并沒有用戶A的信息。此時拜訪域服務器F需要記錄用戶A的臨時身份TIDA、計費憑據根yA-F、最新憑據用戶歸屬域服務器H對憑據根yA-F的簽名SignA-F。之后用戶A會持續發送,給地面站FG,當用戶A離開網絡時,地面站FG會將最新的發送給服務器F。

當用戶A再次接入拜訪域網絡時,拜訪域服務器 F會查到用戶上次最新的憑據并發送給用戶A連接的地面站FG(如4.2節步驟5所描述)。地面站FG會判斷用戶A是否接著上次的憑據繼續發送若驗證通過則同意用戶A接入網絡。

當用戶A出示完n次計費憑據之后就暴露了xA-F,就無法再利用TIDA享受漫游業務了。用戶A可以提前向歸屬域服務器 H購買新的漫游憑據,獲得新的TID′A及新的計費憑據,利用新的臨時身份和計費憑據繼續享受漫游業務。

4.5 撤銷階段

有時歸屬域服務器H因為某些原因(比如用戶A存在不合法行為、不小心泄露了身份等)希望撤銷用戶的漫游身份。由于用戶A的漫游身份TIDA-F是只在對應的拜訪域生效的,因此歸屬域服務器H可以進行細粒度的動態撤銷。當歸屬域服務器H希望撤銷用戶A在拜訪域中的身份時,只需要查詢本地表項,獲得用戶 A申請在拜訪域中的身份將這些身份添加至身份撤銷列表中,發送給拜訪域即可。拜訪域服務器F收到用戶的漫游業務請求時,會查詢該用戶的臨時身份是否在撤銷列表中,若是,則拒絕為其提供服務。這樣就可以實現撤銷用戶在特定拜訪域中的漫游身份,而不影響用戶在其他拜訪域中的正當漫游身份。同時由于每個漫游身份都有生存周期,當撤銷列表中的漫游身份過期時,即可將這些過期身份從撤銷列表中刪除,可以進一步減少服務器的存儲負擔和傳輸撤銷列表時占用的帶寬。

5 安全性與性能分析

5.1 安全性分析

安全性分析基于以下前提條件。

前提 1攻擊者可能是不合法的用戶,也可能是具有合法身份的用戶。

前提2對于任何x、y,若存在一者是未知的,則h(x||y)是未知的。

前提3對于攻擊者來說,歸屬域服務器H的私密信息、拜訪域服務器F的私密信息及歸屬域服務器H與拜訪域服務器F之間的共享秘密信息都是未知的。

前提 4對于攻擊者來說,其他合法用戶的私密信息、其他合法用戶與服務器之間共享的秘密信息都是未知的。

5.1.1 雙向認證

1) 防惡意假冒地面站

對地面站的認證首先利用證書驗證地面站的公鑰,再利用公鑰認證相應消息的簽名。該過程所體現的架構與PKI體系是等同的,因此,對于仿冒攻擊的抵御也完全等同于PKI的安全性:如果存在某攻擊者有能力在這個過程中欺騙用戶,并在用戶不可察覺的情況下完成了與用戶之間的認證流程,則等價于該攻擊者攻破PKI體系。因此,本方案能實現對地面站的合法性驗證。

2) 防惡意用戶接入

攻擊目標。攻擊者要以任意合法TIDA為身份,任意未來的時間Ta為時間產生的V,以使地面站FG能檢測到V=V',其中V'來自兩步的散列計算式如下

攻擊資源。攻擊者能拿到多個過去時間Ti對應的通信信息,每個Ti對應一個bP與多個元組,其中V滿足

地面站認證用戶主要憑借的是4.2節步驟6中的V=V’是否成立來對用戶身份合法性進行判斷。因此,對于該問題的攻擊可形式化為生成六元組,其中,Ta為待攻擊的未來某時間,V是攻擊者為了通過認證產生的認證信息,其他信息aP、IDH、Tend、TIDA對于攻擊者來說都是已知且可以修改的。

由于V'的計算式是事先確定的,攻擊者只能修改計算V'的輸入參數{aP,IDH,Tend,TIDA,Ta},但是由前提3可知,KH-F對于攻擊者來說是未知的。由前提2可知,由于KH-F是未知的,Token′對于攻擊者來說都是未知的。進一步由前提2推導出,V'對于攻擊者來說是未知的。換句話說,攻擊者可以修改V'的值,但仍舊無法獲得V'的值,因此攻擊者無法產生正確的V,使得地面站驗證V=V'等式通過。

綜上所述,攻擊者無法通過地面站的驗證過程,因此本方案可以實現地面站認證合法用戶的功能。

5.1.2 防重放攻擊

攻擊目標。攻擊者要以過去的時間To時合法用戶產生的Vo作為認證載荷,使得地面站FG檢測得到Vo=Vo'。

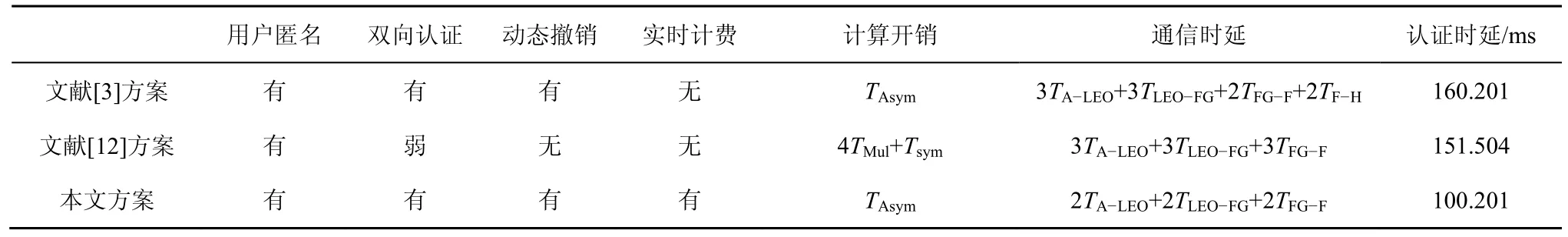

攻擊資源。攻擊者能拿到多個過去時間To-i對應的通信信息,每個To-i對應一個bo-iP與多個元組,其中Vo-i滿足

在4.2節步驟4中,地面站收到衛星轉發的用戶接入請求時,會驗證時間To與當前時間Tnow的差距是否大于閾值ΔT,若差距過大,則會拒絕用戶的接入請求,并不會進行接下來的認證步驟。因此當攻擊者希望利用過去截獲的合法用戶認證信息通過認證時,地面站會及時發現并抵抗該攻擊。因此,本方案可以抵抗重放攻擊。

5.1.3 用戶匿名性與身份不可鏈接性

由于用戶 A在接入拜訪域網絡時出示的是臨時身份TIDA,真實身份IDA從未暴露在拜訪域網絡中。而臨時身份 TIDA與真實身份 IDA的對應關系只有用戶A和歸屬域服務器H知道,由前提3與前提4可知,攻擊者無法獲得臨時身份TIDA與真實身份IDA的對應關系,即無法通過用戶A的臨時身份TIDA推導出用戶的真實身份IDA,因此用戶匿名性可以得到保證。

5.1.4 抗中間人攻擊

當攻擊者希望在用戶A與地面站FG進行中間人攻擊時,必須使用戶A相信其是一個合法的地面站FG,同時使地面站FG相信其是用戶A。根據 5.1.1節分析的雙向認證特性,攻擊者無法偽裝成一個合法地面站,同時也無法仿冒用戶A的身份,因此中間人攻擊不會成功。而方案的安全性使中間人攻擊只能將用戶/衛星之間的認證數據和之后的通信數據進行不修改的轉發,無法從中獲得任何利益(如獲得通信內容、偽造身份等)。

5.1.5 會話機密性

本方案的密鑰協商過程是基于橢圓曲線的 DH密鑰交換算法。基于DH困難假設,任何攻擊者在僅知道P、aP和bP的情況下無法計算出KA-FG=abP。在本方案中,用戶 A和地面站 FG分別隨機產生DH密鑰協商參數aP和bP,攻擊者只能獲得aP和bP,且無法篡改它們,因為一旦篡改密鑰協商參數aP或bP,那么V或V'的值就會發生變化,則認證會失敗。所以任何除了用戶A和地面站FG的實體都無法計算出會話密鑰,包括衛星FLEO。

5.1.6 計費與撤銷

根據4.4節中對計費過程的分析和4.5節中對撤銷過程的分析,可以知道本文方案能夠完成合理的計費和細粒度的動態撤銷功能。簡要來說,用戶必須出示計費憑證才能連續地享受漫游服務;同時基于散列鏈的單向性,拜訪域服務器F無法通過已有的計費憑證推斷出更多的計費憑證,因此拜訪域服務器F無法多收取費用;而歸屬域服務器H用自身的私鑰對計費憑證進行了簽名,因此它無法對計費憑證抵賴,從而保證了拜訪域服務器能夠順利向歸屬域服務器收取漫游費用。

5.2 性能分析

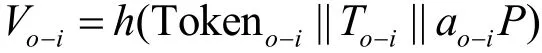

本文通過基于Token的安全認證機制,保證了安全漫游協議中用戶與拜訪域網絡完成雙向認證;通過基于散列鏈的計費憑證,達到實時計費的功能。表2是本文方案與文獻[3]方案和文獻[12]方案的性能對比結果。選取文獻[3]方案和文獻[12]方案的原因是文獻[3]方案安全性能比較優秀,而文獻[12]方案通信負擔比較低。

假設用戶A與LEO、LEO與FG、FG與服務器F、服務器F與服務器H之間的通信時延分別為TA-LEO、TLEO-FG、TFG-F、TF-H。由于低軌衛星和地面相距500~2 000 km,一般通信時延為10~30 ms,且經過實際測試,實驗室主機到云端服務器單跳時延約為10 ms。本文假定TA-LEO=TLEO-FG=20 ms,TFG-F=TF-H=10 ms。另外,在P-IV 3 GHz處理器上利用OPENSSL庫測得一些密碼學計算的計算耗時,其中一次橢圓曲線點乘TMul=0.376 ms,一次非對稱加密TAsym=0.201 ms,一次對稱加密TSym=0.000 1 ms。由于散列操作和異或操作相對而言耗時極小,因此可以忽略它們帶來的計算耗時。

表2 與文獻[3]方案、文獻[12]方案的性能分析與對比

從表2可以看到,相比文獻[3]方案和文獻[12]方案,本文方案安全性更強,性能上的表現也更佳。例如,本文方案支持實時計費與動態撤銷,同時支持雙向認證,這是文獻[12]方案所欠缺的。從計算耗時上看,本文方案相比于文獻[12]方案具有更低的計算開銷。最為重要的是,本文方案考慮到天地一體化網絡中通信時延較長的特點,大大簡化了交互流程,因此通信時延相對較低。結合計算開銷與通信時延,最終在整體的認證時延上本文方案比文獻[3]方案和文獻[12]方案耗時更短,性能表現更優。

6 結束語

本文針對天地一體化網絡的特點,提出了一種安全漫游方案。該方案利用Token及散列鏈實現了用戶在外地域中的安全漫游與合理計費;此外,考慮到衛星接入節點的高速移動性,提出了2種無縫安全切換方案以保證用戶通信連續性。最后的安全性分析表明,本文方案能夠實現用戶在天地一體化網絡中的安全漫游接入認證,同時通過合理的計費手段保證了各個實體的正當權益。