基于Packet Tracer 的IPSec VPN虛擬仿真實驗設計

郭穎

摘要:本文以PacketTracer仿真軟件為平臺,結合網絡工程項目背景,設計了IPsecVPN技術在校園網中應用的仿真實驗。通過給出的具體實驗方法及過程,使學生掌握IPsecVPN的配置方法,直觀地看到實驗效果,激發學生自主學習探究的興趣。

[關鍵詞]IPsecVPNPacketTracer虛擬仿真

VPN(VirtualPrivateNetwork,虛擬專用網絡)可以在公共網絡上虛擬出專用的私有網絡,提供端到端的安全數據通信。IPsecVPN是網絡層的VPN技術,它靈活地將加密、認證、密鑰管理和訪問控制結合在一起,為Internet提供了一個標準的、安全的網絡環境,已經成為了構建VPN的主要方式。傳統IPsecVPN實驗,因設備昂貴、數量有限,無法為每位學生提供完整、獨立、反復操作的實訓環境,學生學習的自主性、探究性、創造性不高。針對以上問題,通過PacketTracer搭建虛擬仿真單機實驗環境,結合網絡工程項目內容,設計了基于IPSec的VPN實驗。通過實驗,增強了學生對IPsecVPN技術相關原理的理解和對實驗配置的掌握。

1IPSecVPN原理和配置流程

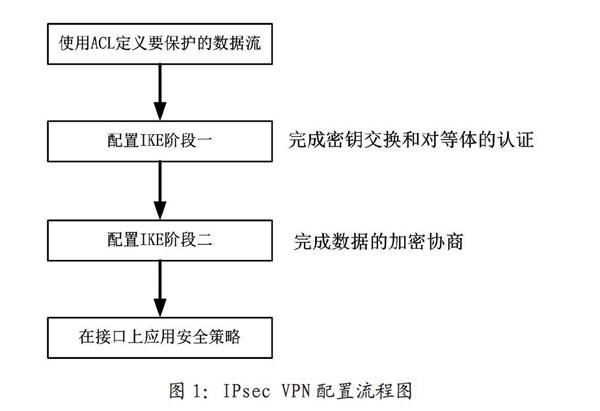

IPsec(IPSecurity)是IETF為保證在Internet上傳輸數據的私密性、安全性和完整性而制定的框架協議。它包括:AH(AuthenticationHeader,認證頭)協議、ESP(EncapsulatingSecurityPayload,封裝安全載荷)協議、IKE(InternetKeyExchange,因特網密鑰交換)協議和用于網絡認證及加密的一些算法等。IPsecVPN的配置流程如圖1所示。

2PacketTracer仿真軟件介紹

PacketTracer是由Cisco公司開發的一個網絡仿真軟件。使用者可以通過軟件提供的集線器、交換機、路由器、無線設備、終端設備,搭建從簡單到復雜的仿真網絡,滿足網絡設計、設備配置、故障排除等應用需求。

3仿真設計與配置分析

3.1仿真實驗目標

理解IPsecVPN技術的基本原理,實現基于IPsecVPN的配置。

3.2仿真實驗背景與網絡拓撲

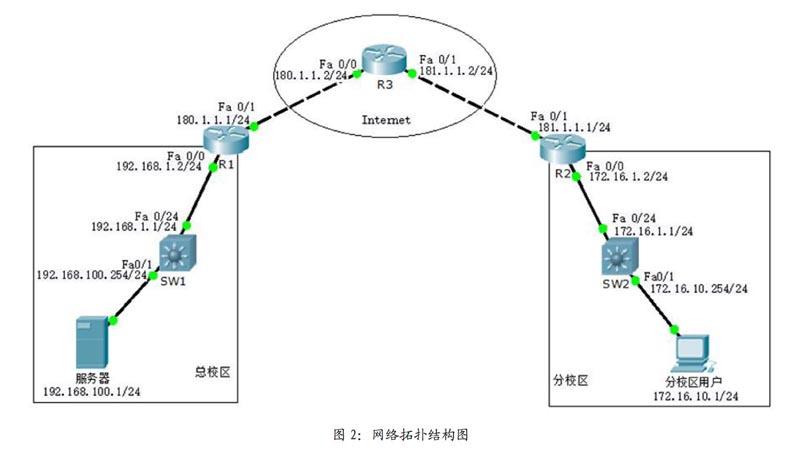

某學校因總校區和分校區距離較遠,為保障分校區的內網用戶(屬于172.16.0.0/16網段)和總校區服務器(屬于192.168.100.0/24網段)之間關鍵業務數據傳輸的安全,使用IPsecVPN技術安全連接兩個校區。總校區和分校區連接的網絡拓撲結構圖如圖2所示。

3.3仿真實驗配置

3.3.1配置路由及NAT

因為NAT的使用會更改IP數據包的IP頭數據,IPsec會認為這是對數據包完整性的破壞,從而丟棄數據包,所以在使用NAT時要將進行IPsec保護的數據從NAT的訪問控制列表中排除出來,不進行NAT轉換,部分配置命令如下:

R1(config)#ipaccess-listextendedneiwangR1(config-ext-nacl)#denyip192.168.0.00.0.255.255172.16.0.00.0.255.255//排除從服務器到分校區用戶的數據,不進行NAT轉換

R1(config-ext-nacl)#permitipanyany//允許其他數據進行NAT轉換

R2(config)#ipaccess-listextendedneiwangR2(config-ext-nacl)#denyip172.16.0.00.0.255.255192.168.0.00.0.255.255//排除從分校區用戶到服務器的數據,不進行NAT轉換

R2(config-ext-nacl)#permitipanyany//允許其他數據進行NAT轉換

3.3.2配置IPsecVPN

在配置IPsecVPN前,需要通過配置靜態或者動態路由的方式實現總校區和分校區的內部網絡互通;同時在兩個校區出口路由器上配置NAT,實現內部網絡用戶能夠訪問Internet。實現上述功能后,在兩個校區出口路由器上配置IPsecVPN,具體步驟及命令如下:

第一步:使用ACL定義要加密的數據流R1(config)#access-list101permitip192.168.100.00.0.0.255172.16.0.00.0.255.255//定義從總校區服務器到分校區用戶的數據進行保護

R2(config)#access-list101permitip172.16.0.00.0.255.255192.168.100.00.0.0.255//定義從分校區用戶到總校區服務器的數據進行保護

第二步:配置IKE階段一

R1(config)#cryptoisakmppolicy20//建立ISAKMP策略,指定策略編號為20

R1(config-isakmp)#encryption3des//指定加密算法為3des

Rl(config-isakmp)#hashmd5//指定驗證過程采用md5的驗證功能

R1(config-isakmp)#authenticationpre-share//指定身份驗證方法為預共享密鑰

R1(config-isakmp)#group2//指定DH算法的密鑰長度為2

R1(config-isakmp)#lifetime5000//指定SA生存周期為5000秒

R1(config)#cryptoisakmpkeytest123address181.1.1.1/1指定加密的密鑰為test123,對端地址為181.1.1.11