基于域名關(guān)聯(lián)的惡意移動應(yīng)用檢測研究

蔡榮彥,王 鶴,姚啟桂,何高峰

(1.國網(wǎng)福建省電力有限公司,福州 350003; 2.全球能源互聯(lián)網(wǎng)研究院有限公司,南京 210003;3.南京郵電大學(xué) 物聯(lián)網(wǎng)學(xué)院,南京 210023; 4.東南大學(xué) 計算機(jī)網(wǎng)絡(luò)和信息集成教育部重點實驗室,南京 211189)

0 概述

隨著移動互聯(lián)網(wǎng)的迅速發(fā)展,移動智能終端(如智能手機(jī)、平板電腦、智能手表等)已經(jīng)成為日常社會活動的重要輔助工具。但移動智能終端的廣泛使用也導(dǎo)致各類惡意移動應(yīng)用攻擊事件不斷出現(xiàn),例如:近期被檢測出的Android惡意移動應(yīng)用GM Bot,能夠偽造美國運(yùn)通銀行、美國大通銀行等50家大型金融機(jī)構(gòu)的登錄頁面,并在3個月內(nèi)感染超過20萬用戶[1];iOS惡意應(yīng)用YiSpecter能夠繞過iOS權(quán)限控制,任意卸載或安裝其他應(yīng)用,并惡意嵌入廣告信息[2];在高級可持續(xù)威脅(APT)攻擊如Luckycat中,惡意移動應(yīng)用已成為新的攻擊手段[3]。更為嚴(yán)重的是,惡意移動應(yīng)用的新增數(shù)量和感染用戶數(shù)一直呈現(xiàn)爆發(fā)趨勢[4],并開始廣泛借助代碼混淆技術(shù)躲避殺毒軟件的檢測,移動智能終端安全正面臨著嚴(yán)峻的考驗[5-6]。

通過分析惡意移動應(yīng)用的攻擊行為可以發(fā)現(xiàn),常見的如敏感信息泄露、網(wǎng)絡(luò)滲透等惡意攻擊大多通過網(wǎng)絡(luò)進(jìn)行,借助SMS短信的不足1%[7]。文獻(xiàn)[8]統(tǒng)計結(jié)果表明,在5 560個不同Android惡意應(yīng)用樣本中,5 344個樣本需要互聯(lián)網(wǎng)訪問權(quán)限,所占比率高達(dá)96.1%。因而基于網(wǎng)絡(luò)流量的惡意移動應(yīng)用檢測已成為研究熱點[9],且具有重要實際應(yīng)用價值。為此,眾多研究人員對基于網(wǎng)絡(luò)流量的惡意移動應(yīng)用檢測開展了大量研究。文獻(xiàn)[10]通過判斷HTTP POST和GET請求中是否包含敏感信息(如IMEI、IMSI等),并結(jié)合遠(yuǎn)程服務(wù)器端的信譽(yù)度進(jìn)行惡意移動應(yīng)用測檢測。文獻(xiàn)[11]以發(fā)送和接收的報數(shù)字節(jié)數(shù)、網(wǎng)絡(luò)狀態(tài)(WiFi、蜂窩等)、應(yīng)用狀態(tài)(前臺、后臺等)為移動應(yīng)用行為特征,利用機(jī)器學(xué)習(xí)方法建立惡意移動應(yīng)用檢測模型。實驗結(jié)果表明檢測率超過80%,誤報率小于10%。文獻(xiàn)[12]針對重打包惡意應(yīng)用,首先選擇類似應(yīng)用,然后將待檢測應(yīng)用的網(wǎng)絡(luò)行為同類似應(yīng)用的網(wǎng)絡(luò)行為進(jìn)行比對,若行為差別超過一定閾值,則判斷待檢測應(yīng)用為惡意應(yīng)用。實驗結(jié)果表明檢測準(zhǔn)確度大于90%。

現(xiàn)有方法可通過網(wǎng)絡(luò)流量準(zhǔn)確檢測出惡意移動應(yīng)用,但在實際應(yīng)用部署中多存在不足,如分析流量內(nèi)容的方式[10]無法適合用于加密流量,因而易于規(guī)避,且有侵犯移動用戶隱私之嫌。網(wǎng)絡(luò)行為建模方法[11-12]無需檢測流量內(nèi)容,適用于加密流量,能有效保護(hù)移動用戶的隱私信息。但此類方法大多需要離線訓(xùn)練過程,且需要根據(jù)惡意移動應(yīng)用行為的演變而更新檢測模型,實際部署時代價較大。

本文提出一種基于域名關(guān)聯(lián)的惡意移動應(yīng)用檢測方法。以移動設(shè)備為觀察對象,分析移動應(yīng)用產(chǎn)生的DNS流量。判斷DNS請求解析的域名是否為惡意域名。若為惡意,則在流量中尋找與該惡意域名相關(guān)聯(lián)的其他域名,并將這些域名作為識別特征進(jìn)行移動應(yīng)用的識別,從而檢測出具體的惡意移動應(yīng)用。

1 相關(guān)工作

惡意移動應(yīng)用的檢測方法主要可分為基于靜態(tài)文件和代碼特征[13-14]、動態(tài)行為特征[15-16]和網(wǎng)絡(luò)流量特征[10-12]3類。由于本文提出的方法僅以網(wǎng)絡(luò)流量為考察對象,因此本節(jié)將重點闡述基于網(wǎng)絡(luò)流量特征的相關(guān)研究工作。

在發(fā)展早期,移動應(yīng)用主要使用HTTP協(xié)議進(jìn)行網(wǎng)絡(luò)通信,因而諸多研究對HTTP流量進(jìn)行不同角度的分析以檢測惡意移動應(yīng)用。文獻(xiàn)[10]提出一種三步驟檢測方法。首先識別HTTP POST/GET請求報文,然后在識別出的報文中查找用戶身份敏感內(nèi)容,如國際移動用戶識別碼IMSI和移動設(shè)備國際識別碼IMEI等,若檢測出敏感內(nèi)容,使用WHOIS工具查詢遠(yuǎn)端服務(wù)器的注冊信息,并判斷遠(yuǎn)端服務(wù)器是否為攻擊者服務(wù)器。文獻(xiàn)[17]對Android惡意移動應(yīng)用產(chǎn)生的HTTP流量進(jìn)行聚類研究,將聚類特征區(qū)分為HTTP流量的粗略特征和精細(xì)特征。其中,粗略特征即為統(tǒng)計類特征,包括HTTP請求數(shù)量、GET請求數(shù)量、POST請求數(shù)量、統(tǒng)一資源定位符URL的平均長度等,而精細(xì)特征為HTTP流量內(nèi)容特征,包括具體的請求方法、頁面內(nèi)容、參數(shù)名稱和參數(shù)值等。實驗結(jié)果表明,惡意移動應(yīng)用產(chǎn)生的HTTP流量與正常移動應(yīng)用有著明顯不同,而且粗略特征和精細(xì)特征有著類似的檢測能力,即精細(xì)特征并不能帶來更高的檢測率。文獻(xiàn)[18]提出CREDROID方法,結(jié)合APK文件分析、URL信譽(yù)度評分和HTTP流量內(nèi)容3個部分進(jìn)行惡意移動應(yīng)用檢測。實驗結(jié)果表明,通過分析HTTP流量內(nèi)容可以準(zhǔn)確檢測出惡意移動應(yīng)用,并且能夠識別泄露的敏感信息。

上述工作主要以HTTP明文內(nèi)容為檢測對象,因而無法適用于加密流量,如HTTPS流量等。文獻(xiàn)[19]以平均報文長度、流平均長度、報文時間間隔等網(wǎng)絡(luò)流量統(tǒng)計值為檢測特征,利用機(jī)器學(xué)習(xí)分類方法進(jìn)行Android惡意移動應(yīng)用檢測。由于不考慮流量內(nèi)容,因此該方法適用于加密流量。在測試的48個移動應(yīng)用樣本中(包括正常和惡意應(yīng)用),共成功檢測出43個樣本,準(zhǔn)確率為93.75%。類似地,文獻(xiàn)[11]利用線性回歸、決策表、支持向量機(jī)等機(jī)器學(xué)習(xí)方法,以移動應(yīng)用發(fā)送和接收的報數(shù)字節(jié)數(shù)、網(wǎng)絡(luò)狀態(tài)、應(yīng)用狀態(tài)為行為特征建立惡意移動應(yīng)用檢測模型,實驗結(jié)果表明其檢測率超過80%。

目前,Android惡意移動應(yīng)用主要為重打包應(yīng)用,即對正常應(yīng)用進(jìn)行反編譯,然后植入惡意代碼并重新打包發(fā)布[20-21]。重打包后的應(yīng)用名稱、運(yùn)行界面和主要功能均與原應(yīng)用一致,具有很強(qiáng)的迷惑性,普通用戶難以區(qū)分。文獻(xiàn)[12]提出一種基于行為對比的重打包應(yīng)用檢測方法。通過選擇類似應(yīng)用,將待檢測應(yīng)用的網(wǎng)絡(luò)行為同類似應(yīng)用的網(wǎng)絡(luò)行為進(jìn)行比對,若行為差別超過一定閾值,則判斷為重打包應(yīng)用。此方法以網(wǎng)絡(luò)行為為考慮對象,不涉及流量內(nèi)容,因而適用于加密流量,但如何選擇合適的類似應(yīng)用是一項挑戰(zhàn)。文獻(xiàn)[22]提出基于一種基于移動邊緣計算的惡意重打包應(yīng)用檢測方法,其在移動邊緣計算節(jié)點處對不同移動設(shè)備產(chǎn)生的同一應(yīng)用流量進(jìn)行聚類分析,從而準(zhǔn)確發(fā)現(xiàn)重打包應(yīng)用,從而克服文獻(xiàn)[12]中需要選擇類似應(yīng)用的缺陷,直接以自身為比較對象,提升了檢測的準(zhǔn)確度。文獻(xiàn)[22]方法同時以流量內(nèi)容和流量統(tǒng)計特征為分析對象,可適用于加密流量。

現(xiàn)有基于網(wǎng)絡(luò)流量的惡意移動應(yīng)用檢測研究主要從流量內(nèi)容和流量統(tǒng)計特征兩方面展開。分析流量內(nèi)容的方法需要進(jìn)行特征匹配,無法適合用于加密流量,且不利于移動用戶的隱私保護(hù)。以流量統(tǒng)計數(shù)據(jù)為檢測特征的方法需要借助機(jī)器學(xué)習(xí)相關(guān)方法(分類或聚類),實現(xiàn)過程較復(fù)雜,且需要解決概念漂移等問題[23]。本文提出的基于域名關(guān)聯(lián)的惡意移動應(yīng)用檢測方法僅以移動應(yīng)用產(chǎn)生的DNS流量為分析對象,無需分析流量具體內(nèi)容或提取統(tǒng)計特征,操作簡便,易于實際部署使用。

2 基于域名關(guān)聯(lián)的惡意移動應(yīng)用檢測方法

本節(jié)將闡述基于域名關(guān)聯(lián)的惡意移動應(yīng)用檢測方法的設(shè)計思想,在此基礎(chǔ)上,分別對其中的惡意域名判別、域名關(guān)聯(lián)和移動應(yīng)用識別等關(guān)鍵技術(shù)進(jìn)行詳細(xì)介紹。

2.1 設(shè)計思想

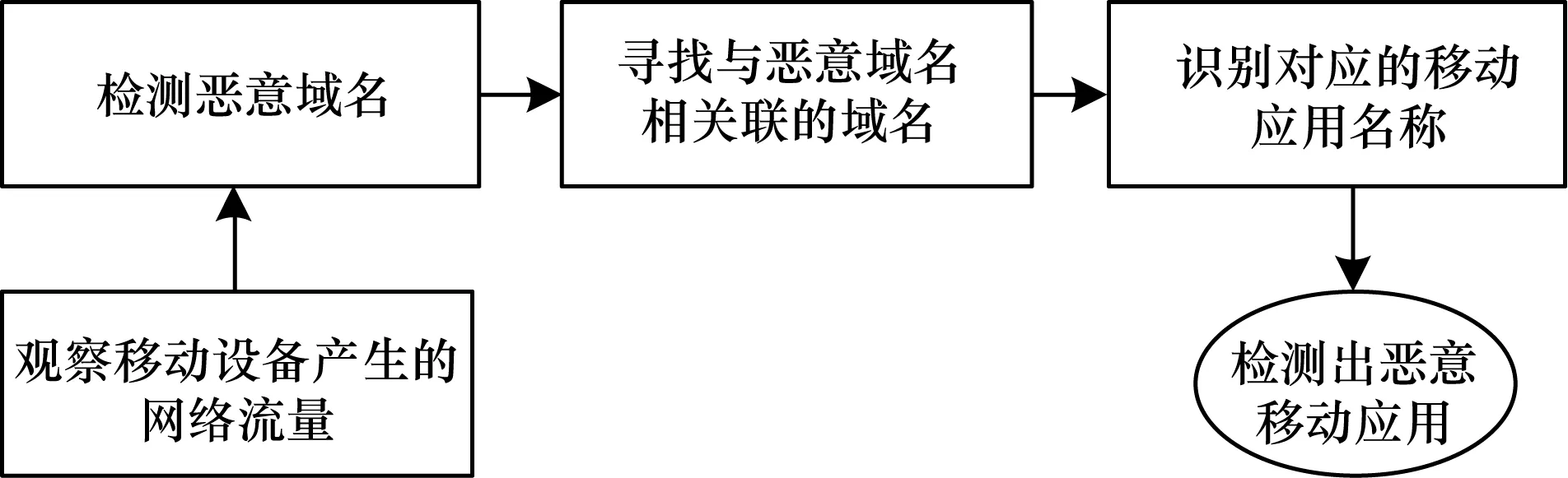

基于域名關(guān)聯(lián)的惡意移動應(yīng)用檢測方法整體流程如圖1所示。首先觀察移動設(shè)備產(chǎn)生的網(wǎng)絡(luò)流量,記錄移動設(shè)備產(chǎn)生的DNS域名查詢流量,然后利用現(xiàn)有工具和特定算法分析流量中是否存在惡意域名。若存在,接著對時間特征進(jìn)行聚類,尋找與該惡意域名相關(guān)聯(lián)的其他域名,最后將關(guān)聯(lián)域名轉(zhuǎn)變?yōu)樽址谋?使用信息檢索方法識別出具體的移動應(yīng)用,從而實現(xiàn)惡意移動應(yīng)用的在線檢測。

圖1 本文檢測方法整體流程

2.2 惡意域名判別

關(guān)于DNS惡意域名的判別,研究者已提出多種有效方法,如基于知識、基于機(jī)器學(xué)習(xí)等方法[24]。本文在現(xiàn)有工作基礎(chǔ)上,采用一種本地與遠(yuǎn)程相結(jié)合的方法進(jìn)行惡意域名的判別。首先將DNS域名與本地黑名單庫進(jìn)行比對,若存在,則判斷為惡意域名。本地黑名單庫可簡單存儲為文本文件,易于部署實現(xiàn),其示例如圖2所示。

圖2 域名本地黑名單庫示例

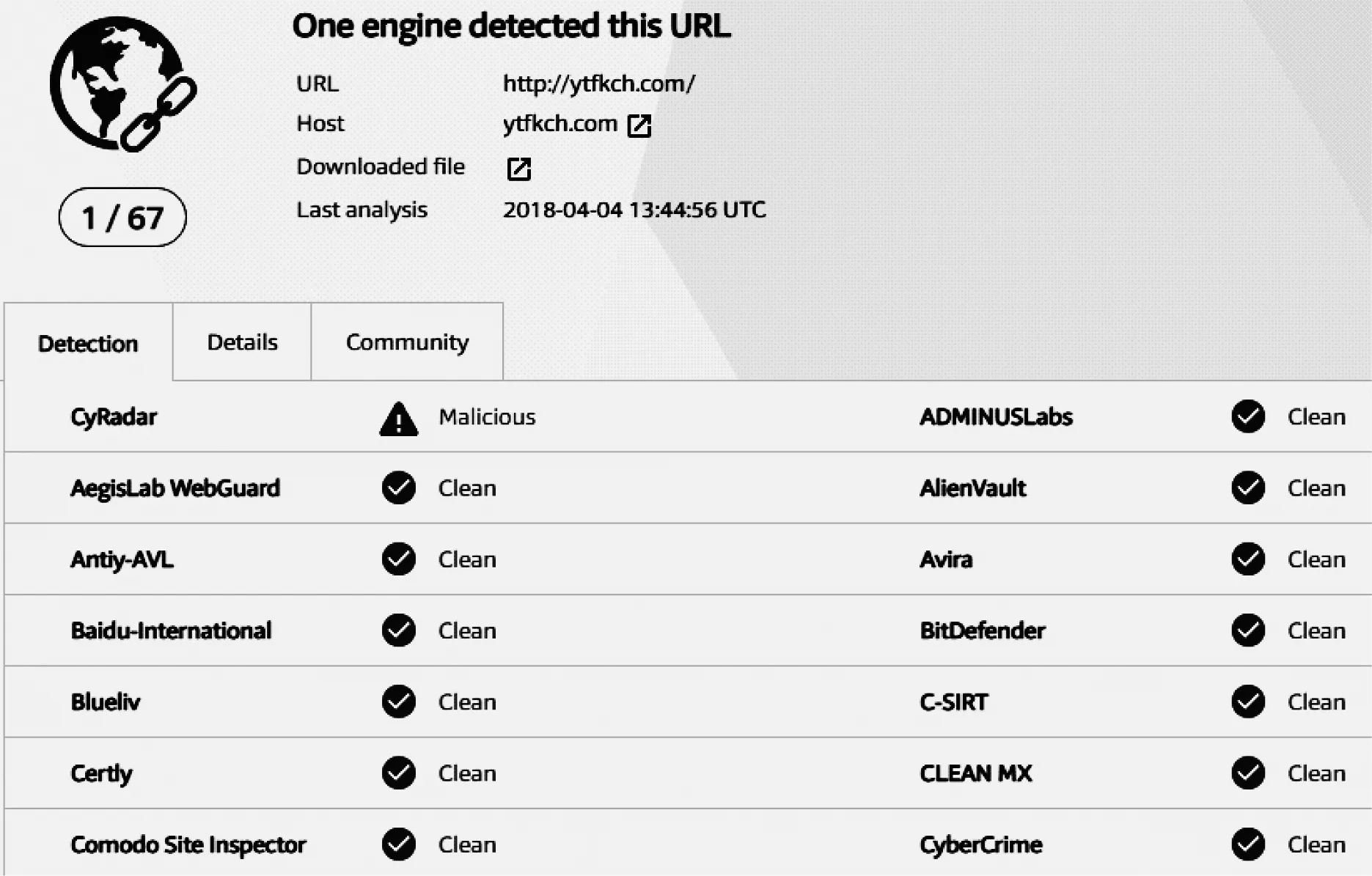

若域名不存在于本地黑名單庫中,則繼續(xù)查詢遠(yuǎn)程服務(wù)器,如Virustotal(https://www.virustotal.com/)等。Virustotal集成了70多種安全掃描引擎,且特征庫實時更新,可以準(zhǔn)確有效地檢測出惡意域名。由于Virustotal同時給出多個掃描引擎的檢測結(jié)果,需要對檢測結(jié)果進(jìn)行綜合分析處理。在本文工作中,對于待檢測域名U,若有一項及以上檢測結(jié)果標(biāo)注為惡意,則判斷U為惡意域名;否則,判斷U為合法域名。如圖3所示,對于域名ytfkch.com,67個檢測引擎中只有CyRadar的檢測結(jié)果為惡意。本文仍將其判別為惡意域名,從而減少漏報。

圖3 Virustotal域名檢測結(jié)果示例

2.3 域名關(guān)聯(lián)

在檢測出惡意域名后,需要確定對應(yīng)的移動應(yīng)用,即分析出是哪款移動應(yīng)用試圖訪問該惡意域名。為此,設(shè)計域名關(guān)聯(lián)步驟,尋找出與惡意域名相關(guān)聯(lián)的其他域名。這些相關(guān)聯(lián)的域名將作為識別特征,識別出具體的移動應(yīng)用。移動應(yīng)用識別將于2.4節(jié)中闡述,本節(jié)重點描述域名關(guān)聯(lián)過程。

在本文工作中,關(guān)聯(lián)域名定義為由同一移動應(yīng)用所產(chǎn)生的DNS域名。以“百度”移動應(yīng)用(com.baidu.searchbox)為例,其啟動時會查詢gss0.bdstatic.com、nsclick.baidu.com和browserkernel.baidu.com等域名。由于這些域名均由“百度”移動應(yīng)用在運(yùn)行時產(chǎn)生,因而為關(guān)聯(lián)域名。在實際中,筆者觀察到移動應(yīng)用會在短時間內(nèi)會產(chǎn)生多個DNS查詢請求,如圖4所示。

圖4 DNS查詢示例

圖4中的DNS查詢流量由“百度”移動應(yīng)用產(chǎn)生,前7個DNS查詢請求幾乎同時發(fā)出,流量之間的時間間隔均較短(小于0.7 s)。通過分析可知,此流量特點與移動應(yīng)用的使用特性相關(guān)。移動用戶閱讀完當(dāng)前內(nèi)容后,點擊或劃動屏幕以加載新的內(nèi)容。移動應(yīng)用此時需連接新的服務(wù)器獲取相應(yīng)內(nèi)容,因而會同時產(chǎn)生多個DNS請求。在傳統(tǒng)的Web瀏覽中也存在類似特點[25]。借助此特點,可以利用時間特征確定關(guān)聯(lián)域名。

域名關(guān)聯(lián)過程算法的具體描述如下:

輸入捕獲的DNS請求流量,惡意域名Um

輸出與Um相關(guān)聯(lián)的域名集合SU

//初始化

1.設(shè)定當(dāng)前時間t=tUm;

2.SU=Um;

//前向搜索

3.While(true)

4.獲取t時刻的前一條域名Ui和其捕獲時間tUi;

5.If t-tUi<τ

SU=SU∪Ui;

t=tUi;

6.Else break;

7.End While

//后向搜索

8.t=tUm;

9.While(true)

10.獲取t時刻的后一條域名Ui和其捕獲時間tUi;

11.If tUi-t<τ

SU=SU∪Ui;

t=tUi;

12.Else break;

13.End While

14.Return SU

記檢測出的惡意域名為Um,DNS請求流量的捕獲時間為t,時間間隔閾值為τ。圖5中的前向和后向搜索都以Um為出發(fā)點,尋找時間間隔小于τ,即連續(xù)出現(xiàn)的DNS域名(實驗表明τ值設(shè)置為1 s較為合適)。這些連續(xù)出現(xiàn)的域名即為Um的關(guān)聯(lián)域名。注意算法第5步和第11步中時間差值計算的不同。在第2步,關(guān)聯(lián)域名集合SU初始化Um。最后,將關(guān)聯(lián)域名集合SU返回,為后續(xù)的移動應(yīng)用識別做準(zhǔn)備。其中前向和后向搜索可同時進(jìn)行,提高運(yùn)行效率。

2.4 惡意移動應(yīng)用識別

在獲得關(guān)聯(lián)域名集合SU后,執(zhí)行移動應(yīng)用識別流程,從而最終確定惡意移動應(yīng)用的名稱。惡意移動應(yīng)用的識別流程如圖5所示,其由識別流程由訓(xùn)練和識別兩部分組成。

圖5 惡意移動應(yīng)用識別流程

訓(xùn)練部分如圖5(a)所示,主要完成移動應(yīng)用DNS域名的采集與處理。首先運(yùn)行各種移動應(yīng)用,包括已知的惡意移動應(yīng)用和合法應(yīng)用,然后采集其DNS查詢流量并提取其中包含的域名。針對提取的域名,按點號“.”進(jìn)行分割處理,如將gss0.bdstatic.com分割為{gss0 bdstatic com},從而形成一個個“單詞”,并將“單詞”寫入文本文件保存,即每個移動應(yīng)用都對應(yīng)一個文本文件,該文件中存有移動應(yīng)用產(chǎn)生的所有域名“單詞”,文件名設(shè)置為移動應(yīng)用的名稱。最終得到的文本文件FM將作為分類樣本,用于識別移動應(yīng)用。此過程中的具體技術(shù)細(xì)節(jié)可參考筆者的前期工作[26]。

識別部分如圖5(b)所示。將SU中的域名同樣按點號“.”進(jìn)行分割處理,將得到的所有“單詞”保存為臨時文件FT。然后將FT同分類樣本庫中的每個FM進(jìn)行檢索匹配,返回相似度最高的文件的名稱,從而確定惡意移動應(yīng)用的名稱。文本檢索匹配過程的實現(xiàn)采用TF-IDF和余弦相似度算法,具體步驟如下:

記文本文件為Fdoc,“單詞”為wi,則wi的詞頻TF計算公式為:

(1)

wi的逆文檔頻率IDF計算公式為:

(2)

因此,wi的權(quán)重值可計算為:

Weight(wi)=TF(wi|Fdoc)×IDF(wi)

(3)

通過式(1)~式(3),可將文本文件Fdoc(包括FT和所有的FM)轉(zhuǎn)變?yōu)榈乳L度值向量,其中每個向量項即為wi的權(quán)重值,向量長度為文本文件(包括FT和所有的FM)中所含有的不同“單詞”數(shù)量。

記FT所對應(yīng)的向量為V(FT),FM所對應(yīng)的向量為V(FM),向量長度為l,則FT和FM的最終比對過程即為計算向量V(FT)和V(FM)之間的相似度,計算公式如下:

(4)

需要說明的是,在訓(xùn)練過程中需要采集合法移動應(yīng)用的DNS域名,其目的是為了檢測出已知惡意移動應(yīng)用之外的惡意重打包應(yīng)用。若返回的移動應(yīng)用名稱為一合法應(yīng)用,則表明移動用戶安裝的是該應(yīng)用的重打包版本,而非原始版本,即黑客對原始合法應(yīng)用進(jìn)行了反編譯,然后加入自己的惡意代碼,并重新打包發(fā)布,誘使用戶下載安裝。本文提出的方法可有效檢測出惡意重打包應(yīng)用。

3 實驗與分析

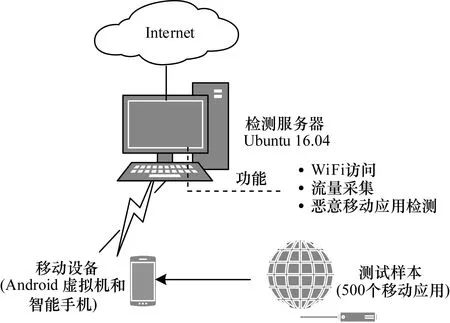

為測試本文方法的性能,從公開數(shù)據(jù)集AndroZoo[27]處下載200個合法移動應(yīng)用和300個惡意移動應(yīng)用。其中,200個惡意移動應(yīng)用為重打包類型,與下載的200個合法移動應(yīng)用一一對應(yīng),其余100個惡意移動應(yīng)用為其他類型惡意應(yīng)用。實驗環(huán)境設(shè)置如圖6所示。

圖6 實驗環(huán)境設(shè)置

針對下載的500個移動應(yīng)用,首先將其運(yùn)行于真實的智能手機(jī)中。若運(yùn)行出錯(如移動應(yīng)用版本較早,無法運(yùn)行于最新手機(jī)),則根據(jù)移動應(yīng)用的API版本配置對應(yīng)虛擬機(jī)進(jìn)行安裝運(yùn)行。移動應(yīng)用的安裝運(yùn)行均自動化進(jìn)行。安裝過程使用adb install命令實現(xiàn)。安裝完成后,使用開源的DroidBot[28]自動點擊產(chǎn)生點擊事件,運(yùn)行移動應(yīng)用不同組件。移動應(yīng)用流量的采集由檢測服務(wù)器完成。檢測服務(wù)器運(yùn)行Ubuntu 16.04操作系統(tǒng),并配置WiFi熱點功能,智能手機(jī)及虛擬機(jī)均通過無線網(wǎng)絡(luò)連接至該服務(wù)器。在檢測服務(wù)器中,部署了tshark軟件(https://www.wireshark.org/docs/man-pages/tshark.html)進(jìn)行網(wǎng)絡(luò)流量報文的抓取。DNS域名的提取同樣由tshark完成,具體命令為tshark-e dns.qry.name。惡意移動應(yīng)用的檢測過程,包括域名與本地黑名單庫的匹配、Virustotal API調(diào)用、DNS域名關(guān)聯(lián)、移動應(yīng)用識別等,均由Python代碼實現(xiàn)。

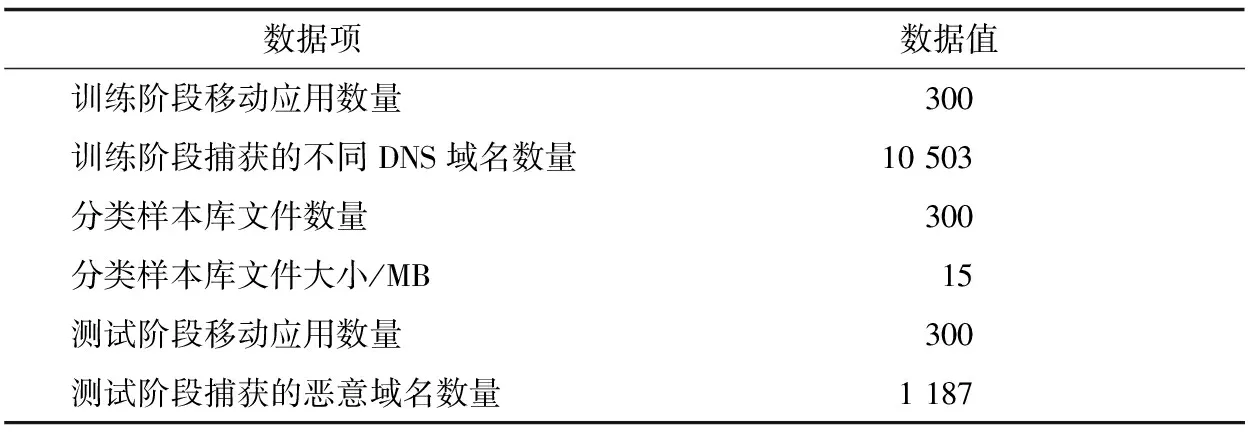

在訓(xùn)練階段,首先運(yùn)行下載的200個合法移動應(yīng)用和100個其他類型的惡意移動應(yīng)用,采集提取其DNS域名。每個移動應(yīng)用運(yùn)行3 min。然后將域名進(jìn)行“單詞”化處理,按域名中的點號“.”進(jìn)行分割,并將得到的“單詞”保存于以移動應(yīng)用名稱命名的文本文件中,從而得出分類樣本庫。因此,實驗中分類樣本庫所包含的文件數(shù)量為300。在測試階段,逐個運(yùn)行300個惡意移動應(yīng)用,然后檢測惡意DNS域名并通過與分類樣本庫的比對,確定對應(yīng)移動應(yīng)用名稱。實驗中產(chǎn)生的數(shù)據(jù)統(tǒng)計如表1所示。

表1 實驗數(shù)據(jù)

實驗結(jié)果主要從檢測率方面進(jìn)行衡量,具體計算過程如下:

設(shè)某一惡意移動應(yīng)用M,其產(chǎn)生多個惡意域名。對于其中的某一域名UM,若能正確識別出其為惡意域名且由M產(chǎn)生,則判斷檢測正確,否則判斷為檢測錯誤。依據(jù)此定義,設(shè)測試階段共產(chǎn)生R個惡意域名,正確檢測出的數(shù)量為Q,則檢測率d的計算公式為d=Q/R。

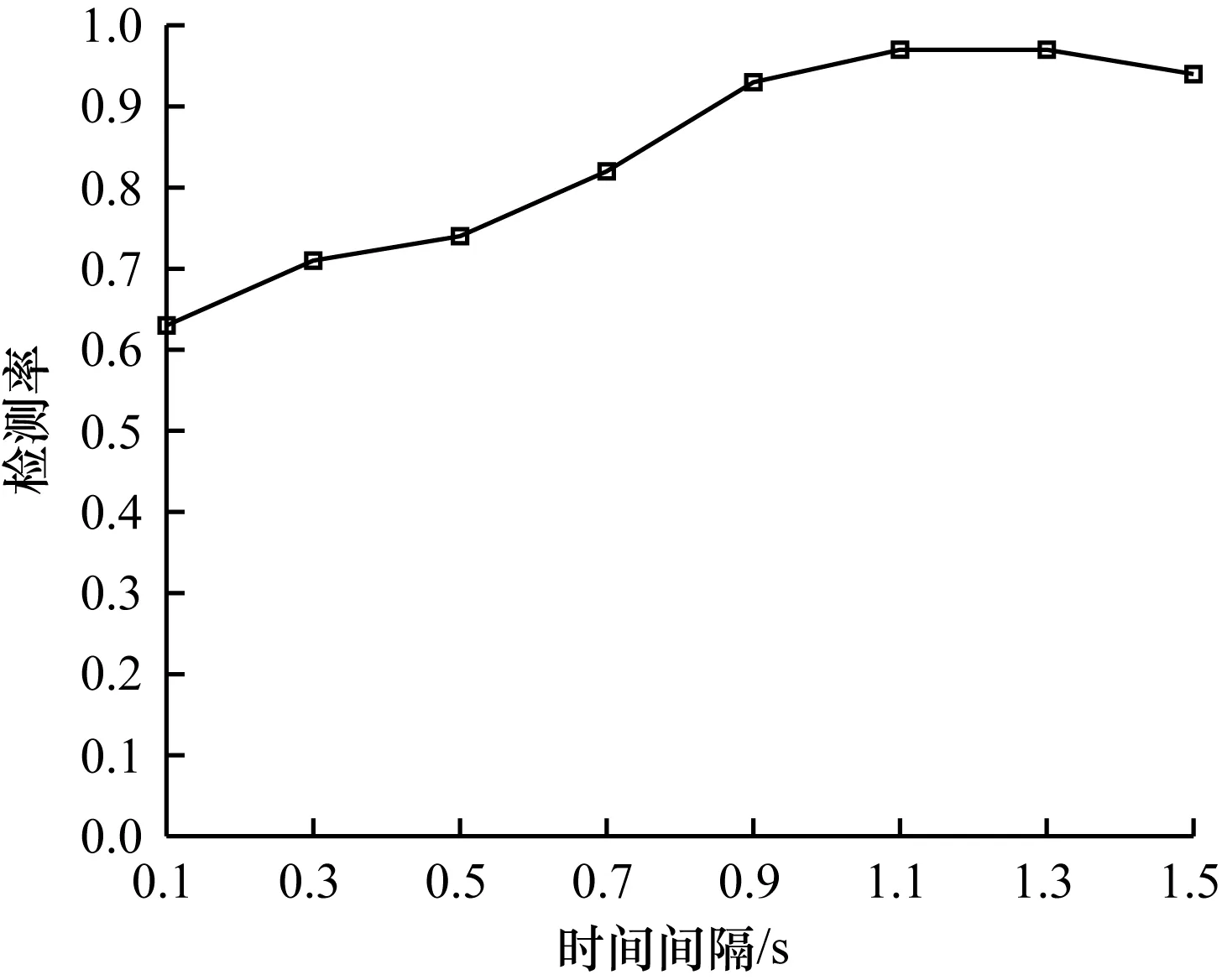

實驗中共捕獲了1 187個惡意域名,其惡意性的確定通過代碼分析完成。通過反編譯APK文件為JAVA代碼,分析定位出具體的惡意代碼,并將出現(xiàn)在惡意代碼中的域名標(biāo)記為惡意,從而保證數(shù)據(jù)標(biāo)簽的真實性。利用本地黑名單庫(從http://www.malwaredomains.com下載)和Virustotal檢測,共檢測出1 187個惡意域名,即成功判別出所有的惡意域名。將圖5中時間間隔τ的值從0.1 s遞增至1.5 s,調(diào)整的步長為0.2,惡意移動應(yīng)用檢測率實驗結(jié)果如圖7所示。

圖7 惡意移動應(yīng)用檢測率

由圖7可知,惡意移動應(yīng)用檢測率d的值先隨時間間隔τ增大而增加。當(dāng)τ=1.1 s時,具有最高值97.1%;當(dāng)τ>1.1 s時,d的值隨τ的值增大而有所降低。此特性由圖5中域名關(guān)聯(lián)算法和DNS查詢流量的時間特征所確定;當(dāng)τ<1.1 s時,隨τ值增大,所關(guān)聯(lián)的域名數(shù)量越多,且如圖4所示,τ<1 s時關(guān)聯(lián)域名多由同一移動應(yīng)用產(chǎn)生。因而文本匹配時準(zhǔn)確度也就越高。當(dāng)τ>1.1 s時,同樣地,隨著τ值的增大,所關(guān)聯(lián)的域名數(shù)量越多。但此時會包含其他干擾域名,即由其他應(yīng)用產(chǎn)生的域名,因而文檔匹配時準(zhǔn)確度有所降低。在實際中τ值設(shè)置為1 s較為合適。

為進(jìn)一步檢驗本文方法,在實際的電力信息網(wǎng)絡(luò)中進(jìn)行部署測試。在為期一個月的測試(2019年3月1日—2019年4月1日)中,共檢測出員工自帶移動設(shè)備上的13款惡意移動應(yīng)用。通過APK文件的反編譯和代碼分析,確認(rèn)檢測結(jié)果均為真實的惡意移動應(yīng)用(均為Android重打包惡意應(yīng)用),誤報數(shù)量為0,結(jié)果表明本文方法可實際部署于網(wǎng)絡(luò)中進(jìn)行移動設(shè)備安全防護(hù)。

4 結(jié)束語

本文提出一種基于域名關(guān)聯(lián)的惡意移動應(yīng)用檢測方法。以單個移動設(shè)備產(chǎn)生的DNS域名為檢測分析對象,當(dāng)發(fā)現(xiàn)惡意域名后,通過時間特征尋找關(guān)聯(lián)域名,對關(guān)聯(lián)域名同樣本文件進(jìn)行檢索匹配,從而準(zhǔn)確、快速地確定惡意移動應(yīng)用的名稱。基于公開數(shù)據(jù)集的實驗結(jié)果表明,該方法對惡意移動應(yīng)用的檢測率可達(dá)97.1%,在實際的電力信息網(wǎng)絡(luò)的部署測試中,檢測發(fā)現(xiàn)13款惡意移動應(yīng)用,且誤報數(shù)量為0,其具有高檢測率和低誤報率,可有效用于移動設(shè)備的安全防護(hù)。由于本文方法的準(zhǔn)確性依賴于惡意域名判別的正確性,因此下一步將對惡意域名的判別進(jìn)行研究以檢測未知惡意域名,并使惡意域名的判別僅在本地完成而無需訪問遠(yuǎn)程服務(wù)器,以適用于生產(chǎn)控制網(wǎng)絡(luò)和工業(yè)互聯(lián)網(wǎng)。