基于“垂直認(rèn)證”的區(qū)塊鏈安全解決方案

◆徐冠寧 趙桂芬

(1.北京市科學(xué)技術(shù)情報(bào)研究所 北京 100044;2.網(wǎng)絡(luò)密碼認(rèn)證北京市重點(diǎn)實(shí)驗(yàn)室 北京 100044)

目前,國內(nèi)外的區(qū)塊鏈都是采用公鑰體系(如:PKⅠ)來實(shí)現(xiàn),但是,由于公鑰算法運(yùn)行效率較低,造成現(xiàn)有區(qū)塊鏈運(yùn)行速度較慢,如:比特幣每秒只能完成7 筆交易,這影響并阻礙了區(qū)塊鏈實(shí)現(xiàn)規(guī)模化并發(fā)交易的應(yīng)用,同時(shí),用戶的私鑰容易被黑客獲取,其安全等級較低,造成現(xiàn)有區(qū)塊鏈的安全事件頻發(fā),如:比特幣每半年就出現(xiàn)一次信息安全事件,給用戶帶來較大損失,總之,現(xiàn)有的區(qū)塊鏈技術(shù)產(chǎn)品不能滿足市場的需求。

近幾年,區(qū)塊鏈技術(shù)也在進(jìn)行安全升級,陸續(xù)為用戶客戶端提供帶CPU 芯片的U 盾,帶CPU 芯片的U 盾是采用價(jià)格低廉的加密芯片,將用戶的私鑰放在U 盾的芯片里。但是,這些廉價(jià)的CPU 芯片安全等級較低,容易被不法分子通過破壞性解剖拿到用戶的私鑰,再來克隆用戶的U 盾,盜取用戶賬戶里的資金。即使在客戶端為用戶提供的是合規(guī)的U 盾,而PKⅠ技術(shù)的公鑰是以明文形式存儲在網(wǎng)絡(luò)公鑰服務(wù)器中,也容易受到黑客的攻擊。

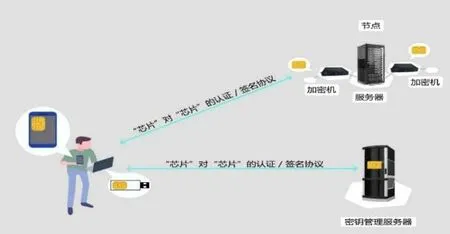

為一勞永逸徹底解決現(xiàn)區(qū)塊鏈的安全問題,我們提出一種基于“垂直認(rèn)證”技術(shù)的區(qū)塊鏈安全升級方案,其中:“垂直認(rèn)證”技術(shù)是基于“密鑰種子”集中生成,集中灌裝,集中分發(fā),集中銷毀,并采用單鑰密碼算法(SM1 或SM4 算法)和組合密鑰(CSK,combined secret key)生成算法,實(shí)現(xiàn)單鑰密鑰一次一變,建立認(rèn)證、簽名和加密協(xié)議,在客戶端為用戶提供合規(guī)的加密芯片(如:U 盾或手機(jī)端TF 卡、SⅠM 卡),在加密芯片里寫入認(rèn)證、簽名和加密協(xié)議,在節(jié)點(diǎn)服務(wù)器端嵌入帶加密芯片加密硬件設(shè)備,在加密芯片里寫入認(rèn)證、簽名驗(yàn)證和解密協(xié)議,建立“芯片”對“芯片”的簽名協(xié)議,且簽名密鑰一次一變,亦即:新一代簽名協(xié)議,采用單鑰算法建立區(qū)塊鏈的安全體系,對比公鑰體系安全性較高,且并發(fā)認(rèn)證的速度大約能提高100 倍,并發(fā)簽驗(yàn)的速度大約能提高200 倍,可以解決目前存在的區(qū)塊鏈安全體系漏洞而帶來的資金被盜的問題。

1 區(qū)塊鏈系統(tǒng)存在安全隱患

區(qū)塊鏈系統(tǒng)存在多種安全隱患,我們這里主要是闡述采用公鑰體系建立區(qū)塊鏈數(shù)字貨幣系統(tǒng)存在的安全隱患。

區(qū)塊鏈數(shù)字貨幣交易系統(tǒng)是采用公鑰算法(如:PKⅠ)建立安全架構(gòu),PKⅠ已經(jīng)問世近30 年了,PKⅠ采用公鑰體系建立認(rèn)證體系,即:采用公鑰算法(公鑰密碼算法如:RSA 或ECC),實(shí)現(xiàn)身份認(rèn)證、數(shù)字簽名和密鑰交換,并采用單鑰密碼算法(如:SM1、SM4等)實(shí)現(xiàn)數(shù)據(jù)的加/解密。

1.1“軟錢包”存在的安全隱患

所謂“軟錢包”就是采用軟件方式開發(fā)的認(rèn)證協(xié)議,如:軟件開發(fā)的PKⅠ認(rèn)證/簽名協(xié)議,實(shí)現(xiàn)身份認(rèn)證后登錄用戶的賬號(錢包),通過簽名協(xié)議對支付單進(jìn)行簽名。軟件開發(fā)的PKⅠ認(rèn)證/簽名協(xié)議,存在安全隱患。

(1)“軟錢包”容易被破解,黑客可以通過病毒獲得用戶在客戶端(PC 機(jī)或手機(jī)等)中的私鑰,再使用盜來的用戶私鑰登錄用戶的錢包,從而,盜用數(shù)字貨幣,其中:私鑰就是一串?dāng)?shù)字,如:RSA算法的密鑰對的長度為1024、2048、4096 比特;ECC 算法密鑰對的長度為256 比特。

黑客還可以篡改數(shù)字貨幣社區(qū)公鑰服務(wù)器中的用戶證書,其中,證書含:用戶標(biāo)識、實(shí)體證書公鑰、中級證書公鑰、根證書公鑰,以及上一級證書的私鑰對下一級證書的數(shù)字簽名等,即:黑客使用偽造的證書來替代用戶存儲在公鑰服務(wù)器中的證書,黑客采用自己的私鑰來通過身份認(rèn)證協(xié)議登錄用戶的錢包。

(2)“軟錢包”受攻擊的原理,在建立“軟錢包”的過程中,公鑰密碼算法(如:RSA 或ECC 算法)是公開的,PKⅠ身份認(rèn)證協(xié)議(雙向認(rèn)證、單向認(rèn)證、或挑戰(zhàn)/應(yīng)答式認(rèn)證)是公開的,數(shù)字簽名的協(xié)議是公開的,證書(含:公鑰)也是公開的,且能在數(shù)字貨幣社區(qū)的證書服務(wù)器里下載。可見,除了用戶的私鑰,所有的認(rèn)證/簽名協(xié)議及其數(shù)據(jù)黑客都知道。黑客可偽造一組密鑰對和證書,在客戶端采用偽造的私鑰,對證書和一組隨機(jī)數(shù)進(jìn)行加密(舉例:挑戰(zhàn)/應(yīng)答式認(rèn)證協(xié)議),生成認(rèn)證口令,數(shù)字貨幣社區(qū)的證書服務(wù)器對應(yīng)黑客偽造的證書,對口令進(jìn)行認(rèn)證,實(shí)現(xiàn)黑客登錄用戶的賬戶(錢包)。

同時(shí),黑客在客戶端,采用偽造的私鑰對數(shù)字貨幣的交易單進(jìn)行簽名,數(shù)字貨幣社區(qū)的證書服務(wù)器對應(yīng)黑客偽造的證書(含:公鑰),對交易單的數(shù)字簽名進(jìn)行簽名驗(yàn)證,從而,完成數(shù)字貨幣的交易,盜用用戶的數(shù)字貨幣。

通過以上攻擊方式,黑客可以實(shí)現(xiàn)“張冠李戴”式攻擊進(jìn)入用戶的賬戶(錢包),從而盜取用戶錢包里的數(shù)字貨幣。

1.2“硬錢包”存在的安全隱患

(1)所謂“硬錢包”就是采用PKⅠ建立認(rèn)證/簽名協(xié)議,在用戶的客戶端使用U 盾(智能卡加密芯片)或帶加密芯片的SD 卡(插入手機(jī)里),將密碼算法、摘要算法、私鑰、證書、身份認(rèn)證協(xié)議和數(shù)字簽名協(xié)議存放在U 盾或SD 卡中,用戶使用U 盾或SD 卡硬件設(shè)備,實(shí)現(xiàn)身份認(rèn)證后可登錄用戶的賬號(錢包)。

數(shù)字貨幣交易所采用“硬錢包”,要比“軟錢包”安全等級高得多。但是,為數(shù)字貨幣交易所提供PKⅠ服務(wù)的開發(fā)商,若采用劣質(zhì)U 盾芯片,造成智能卡中被封裝的芯片容易受到黑客破壞性破解,讀出芯片里用戶的私鑰;或者,用戶丟失U 盾或SD 卡后,通過設(shè)備初始化生成的記憶,重新將相同的私鑰寫入新U 盾或SD 卡的過程中,造成用戶的私鑰外泄。

總之,劣質(zhì)的U 盾或SD 卡容易被破解,用戶的私鑰會被讀出,無法保證“硬錢包”的安全。

(2)“硬錢包”與“軟錢包”一樣,存儲在數(shù)字貨幣社區(qū)公鑰服務(wù)器上的用戶證書容易受到黑客攻擊,即使用戶不將自己的證書(含:公鑰)存儲在數(shù)字貨幣社區(qū)公鑰服務(wù)器上,黑客也容易在節(jié)點(diǎn)服務(wù)器端獲得用戶的證書(含:公鑰)。黑客通過偽造用戶證書(公、私鑰),來替代用戶的證書(含:公鑰)(存儲在公鑰服務(wù)器中),黑客采用自己的私鑰來通過身份認(rèn)證協(xié)議登錄用戶的賬戶(錢包),并對交易單進(jìn)行數(shù)字簽名來盜取用戶的數(shù)字貨幣。

2 區(qū)塊鏈交易系統(tǒng)效率較低

目前,數(shù)字貨幣交易系統(tǒng)的節(jié)點(diǎn)服務(wù)器端,處理區(qū)塊鏈數(shù)字貨幣交易記錄為:7 筆/秒。數(shù)字貨幣交易系統(tǒng)的區(qū)塊鏈,是使用公鑰算法建立認(rèn)證體系如:PKⅠ,數(shù)字貨幣社區(qū)的證書認(rèn)證服務(wù)器,并發(fā)認(rèn)證或并發(fā)簽驗(yàn)的速度都較慢,直接制約了數(shù)字貨幣交易系統(tǒng)的效率,無法支撐較大量用戶的并發(fā)認(rèn)證,或較大量支付單的并發(fā)簽驗(yàn)。

ⅠBM 曾經(jīng)發(fā)出豪言壯語:他們公司開發(fā)的區(qū)塊鏈,節(jié)點(diǎn)服務(wù)器處理交易記錄的速度能達(dá)到:10000 筆/秒。但是,每個(gè)節(jié)點(diǎn)端的設(shè)備成本他們沒有闡述。

因此,若想提高節(jié)點(diǎn)端交易速度,只能不斷增加節(jié)點(diǎn)端服務(wù)器設(shè)備的投入,從而,增加了數(shù)字貨幣交易所建立數(shù)字貨幣區(qū)塊鏈系統(tǒng)的成本。

3 采用“垂直認(rèn)證”技術(shù)解決區(qū)塊鏈數(shù)字貨幣交易安全問題

3.1“垂直認(rèn)證”技術(shù)

“垂直認(rèn)證”技術(shù)的定義:密鑰集中生成,集中灌裝,集中分發(fā),集中注銷。“垂直認(rèn)證”技術(shù)的特征:是采用單鑰算法如:SM1、SM4、AES 算法,完成身份認(rèn)證、數(shù)字簽名、密鑰交換和數(shù)據(jù)加密4 個(gè)功能。國際通用“第三方認(rèn)證”技術(shù)如:PKⅠ,是采用公鑰算法(如:ECC或RSA),與單鑰算法(如:SM1 或SM4)相結(jié)合,完成身份認(rèn)證、數(shù)字簽名、密鑰交換和數(shù)據(jù)加密等4 項(xiàng)功能。

“垂直認(rèn)證”技術(shù)是在認(rèn)證中心端使用硬件設(shè)備作為仲裁者,使用組合對稱密鑰生成算法,實(shí)現(xiàn)認(rèn)證、簽名和加密密鑰,一次一變,解決了單鑰算法的密鑰更新管理的難題,其中:采用組合密鑰生成算法更新密鑰,是一種智能合約式密鑰更新方式,PKⅠ是人工更新密鑰方式。

3.2 客戶端硬件

客戶端采用獲得國家密碼管理局頒發(fā)商密產(chǎn)品證書的U 盾或SD卡,該U 盾或SD 卡、SⅠM 卡通過密碼管理局商密產(chǎn)品測試中心的安全檢測,認(rèn)證/簽名協(xié)議和密鑰數(shù)據(jù)不能被讀出,可抗破壞性解剖分析,U 盾或SD 卡中芯片的安全得到保證。或者,與芯片廠商深入合作,在U 盾或SD 卡芯片的ⅠP 內(nèi),寫入“垂直認(rèn)證”技術(shù)的組合密鑰生成算法和認(rèn)證、簽名和加密協(xié)議(國密算法SM1、SM2、SM3、SM4 算法,也寫入芯片的ⅠP 核中),其中:采用SM1 保密算法(算法不公開),芯片的ⅠP 核可以保證各種密碼算法、協(xié)議和密鑰數(shù)據(jù)的運(yùn)行和存儲安全。

3.3 基于“垂直認(rèn)證”技術(shù)的區(qū)塊鏈數(shù)字貨幣交易系統(tǒng)方案

在客戶端嵌入加密芯片如:U 盾或SD 卡、SⅠM 卡,在客戶端加密芯片里寫入單鑰算法、摘要算法、組合密鑰生成算法、一組“密鑰種子”表i 的元素、身份認(rèn)證協(xié)議、簽名協(xié)議、加密協(xié)議、解密協(xié)議,從而,建立“芯片級”區(qū)塊鏈的客戶端。

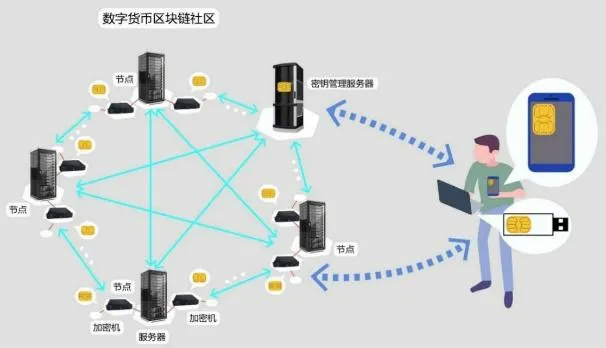

在區(qū)塊鏈系統(tǒng)中建立j 個(gè)節(jié)點(diǎn),在節(jié)點(diǎn)的服務(wù)器端部署加密芯片硬件設(shè)備,寫入單鑰算法、組合密鑰生成算法、一組“存儲密鑰”K、身份認(rèn)證協(xié)議、簽名驗(yàn)證協(xié)議、解密協(xié)議,在節(jié)點(diǎn)服務(wù)器端建立“密鑰種子”數(shù)據(jù)庫,將全體用戶的標(biāo)識、賬號、“密鑰種子”表i 的元素密文,一并存儲在節(jié)點(diǎn)服務(wù)器端的“密鑰種子”數(shù)據(jù)庫中,從而,建立“芯片級”的區(qū)塊鏈節(jié)點(diǎn)(見下圖),其中:分別用“存儲密鑰”K,加密全體用戶的“密鑰種子”表i 元素,j=100~10 萬,j 為區(qū)塊鏈全部節(jié)點(diǎn)的總數(shù)。

圖1 數(shù)字貨幣交易區(qū)塊鏈系統(tǒng)拓?fù)鋱D

在區(qū)塊鏈系統(tǒng)中建立1~3 個(gè)密鑰管理服務(wù)器,在密鑰管理服務(wù)器端也部署加密芯片硬件,在加密芯片里寫入單鑰算法、一組“存儲密鑰”K、組合密鑰生成算法、加密協(xié)議,在密鑰管理服務(wù)器端建立“密鑰種子”數(shù)據(jù)庫,將全體用戶的標(biāo)識、賬號、對應(yīng)的“密鑰種子”表i的元素密文,一并存儲在密鑰管理服務(wù)器端的“密鑰種子”數(shù)據(jù)庫中,從而,建立“芯片級”的區(qū)塊鏈的密鑰管理服務(wù)器(見圖2),其中:用“存儲密鑰”K,分別加密全體用戶的“密鑰種子”表i 元素,i=1~n,n≤20 億,n 為全體區(qū)塊鏈用戶總數(shù),不同節(jié)點(diǎn)服務(wù)器端和密鑰管理服務(wù)器的“存儲密鑰”K,都兩兩相同。

圖2“芯片級”的區(qū)塊鏈的密鑰管理

(1)組合密鑰生成算法,是由一組時(shí)間戳和隨機(jī)數(shù)組成的選取參數(shù),來對一組“密鑰種子”表的元素進(jìn)行選取,將選出的Y 個(gè)元素,并合成一組認(rèn)證密鑰RK、簽名密鑰QK,或加密密鑰JK,因?yàn)椋瑓^(qū)塊鏈加密系統(tǒng)采用單鑰算法,則:客戶端的認(rèn)證密鑰RK=節(jié)點(diǎn)服務(wù)器端的認(rèn)證密鑰RK,簽名密鑰QK=簽名驗(yàn)證密鑰QK,加密密鑰JK=解密密鑰JK,其中:Y=16 或32,認(rèn)證、簽名和加密密鑰一次一變。

(2)當(dāng)用戶客戶端的加密芯片丟失時(shí),由密鑰管理單位負(fù)責(zé)更新用戶客戶端加密芯片,在新的加密芯片里寫入一組新的“密鑰種子”表元素,其他內(nèi)容與原用戶客戶端加密芯片里內(nèi)容完全相同,同時(shí),更新密鑰管理服務(wù)器端的“密鑰種子”數(shù)據(jù)庫里對應(yīng)用戶的記錄,再由密鑰管理服務(wù)器端加密系統(tǒng),對所有節(jié)點(diǎn)服務(wù)器端的“密鑰種子”數(shù)據(jù)庫里對應(yīng)用戶的記錄進(jìn)行自動更新。

3.4 區(qū)塊鏈的數(shù)字貨幣交易協(xié)議

(1)當(dāng)用戶A 支付一筆款給用戶B 時(shí),用戶A 和用戶B 客戶端加密芯片里的簽名協(xié)議,根據(jù)組合密鑰生成算法,分別產(chǎn)生用戶A的簽名密鑰QKa 和用戶B 的簽名密鑰QKb,對用戶A 和用戶B 的交易單進(jìn)行簽名,所有節(jié)點(diǎn)服務(wù)器都將已被用戶A 和用戶B 簽名的交易單,分別收入一個(gè)區(qū)塊里,每個(gè)節(jié)點(diǎn)服務(wù)器端加密芯片里,根據(jù)組合密鑰生成算法,分別生成用戶A 的簽名驗(yàn)證密鑰QKa1 和用戶B的簽名驗(yàn)證密鑰QKb1,對已經(jīng)被用戶A 和用戶B 簽名的交易單進(jìn)行簽名驗(yàn)證,若通過簽名驗(yàn)證,則各個(gè)節(jié)點(diǎn)服務(wù)器端加密系統(tǒng),將用戶A 和用戶B 的交易單寫入?yún)^(qū)塊中,否則,則用戶A 和用戶B 的交易單無效。

在經(jīng)過時(shí)間T 后,各個(gè)節(jié)點(diǎn)服務(wù)器端加密系統(tǒng),根據(jù)“共識算法”,確認(rèn)某個(gè)用戶對區(qū)塊進(jìn)行記賬,將時(shí)間T 內(nèi)所有通過簽名驗(yàn)證的交易單登記在一個(gè)區(qū)塊里,智能合約將上一個(gè)區(qū)塊的摘要信息寫入本區(qū)塊“頭部”,形成區(qū)塊鏈中的一個(gè)區(qū)塊,并對本區(qū)塊進(jìn)行摘要得到摘要信息M,其他節(jié)點(diǎn)服務(wù)器端加密系統(tǒng)對摘要信息M 進(jìn)行驗(yàn)證,通過驗(yàn)證后也在其他所有節(jié)點(diǎn)服務(wù)器端記錄該區(qū)塊,從而,完成用戶之間的交易單在區(qū)塊鏈里的登記。

(2)當(dāng)用戶A 發(fā)送一張現(xiàn)金支票給用戶B 時(shí),用戶A 客戶端加密芯片里的簽名協(xié)議,根據(jù)組合密鑰生成算法,產(chǎn)生用戶A 的簽名密鑰QKa,對用戶A 發(fā)送給用戶B 的現(xiàn)金支票進(jìn)行簽名,用戶B客戶端加密芯片里的加密協(xié)議,產(chǎn)生用戶B 的加密密鑰JKb,將用戶A 發(fā)送給用戶B 的現(xiàn)金支票加密成密文,所有節(jié)點(diǎn)服務(wù)器都將已被用戶A 簽名和用戶B 加密的交易單,分別收入一個(gè)區(qū)塊里,每個(gè)節(jié)點(diǎn)服務(wù)器端加密芯片里,分別生成用戶A 的簽名驗(yàn)證密鑰QKa1和用戶B 的解密密鑰JKb1,對已經(jīng)被用戶A 簽名的現(xiàn)金支票進(jìn)行簽名驗(yàn)證,若未通過簽名驗(yàn)證,則現(xiàn)金支票不可信,若查詢通過,則用戶A 發(fā)送給用戶B 的現(xiàn)金支票有效,各個(gè)節(jié)點(diǎn)服務(wù)器端加密系統(tǒng)將用戶A 發(fā)送給用戶B 的現(xiàn)金支票寫入一個(gè)區(qū)塊中。

在經(jīng)過時(shí)間T 后,各個(gè)節(jié)點(diǎn)服務(wù)器端加密系統(tǒng),根據(jù)“共識算法”,確認(rèn)某個(gè)用戶對區(qū)塊進(jìn)行記賬,將時(shí)間T 內(nèi)所有通過簽名驗(yàn)證的現(xiàn)金支票登記在一個(gè)區(qū)塊里,智能合約將上一個(gè)區(qū)塊的摘要信息寫入本區(qū)塊“頭部”,形成區(qū)塊鏈中的一個(gè)區(qū)塊,并對該區(qū)塊進(jìn)行摘要得到摘要信息M,其他節(jié)點(diǎn)服務(wù)器端加密系統(tǒng),對摘要信息M 進(jìn)行驗(yàn)證,通過驗(yàn)證后,也在其他所有節(jié)點(diǎn)服務(wù)器端記錄該區(qū)塊,從而,完成用戶現(xiàn)金支票在區(qū)塊鏈的登記。只有用戶B 才能調(diào)用自己的密鑰,對用戶A 發(fā)送給用戶B 的現(xiàn)金支票密文進(jìn)行解密,并使用該現(xiàn)金支票。

3.5 采用“垂直認(rèn)證”技術(shù)建立區(qū)塊鏈安全體系

這樣能實(shí)時(shí)產(chǎn)生認(rèn)證、簽名和加密密鑰,一次一變。同時(shí),在客戶端、節(jié)點(diǎn)服務(wù)器端和密鑰管理服務(wù)器端,都部署加密芯片里,實(shí)現(xiàn)“芯片”對“芯片”的身份認(rèn)證協(xié)議、簽名協(xié)議和簽名驗(yàn)證協(xié)議,也是新一代數(shù)字簽名協(xié)議,從而,建立一種“芯片級”可信區(qū)塊鏈系統(tǒng),可大幅度提高區(qū)塊鏈數(shù)字貨幣應(yīng)用系統(tǒng)的安全等級。

4 采用“垂直認(rèn)證”技術(shù)解決區(qū)塊鏈的數(shù)字貨幣交易的效率問題

4.1 采用單鑰算法建立認(rèn)證/簽名協(xié)議,效率較高

教科書闡述:在芯片里,單鑰算法比公鑰算法的運(yùn)行速度快1000倍,在計(jì)算機(jī)內(nèi)存里,單鑰算法比公鑰算法的運(yùn)行速度快100 倍,這是公理。由此可見,采用單鑰算法建立認(rèn)證/簽名協(xié)議,可充分發(fā)揮單鑰算法具有加/解密速度快的優(yōu)勢,能大大提高區(qū)塊鏈節(jié)點(diǎn)服務(wù)器端并發(fā)簽名驗(yàn)證的效率。

4.2“垂直認(rèn)證”技術(shù)和PKⅠ技術(shù)的簽名和加密協(xié)議過程對比

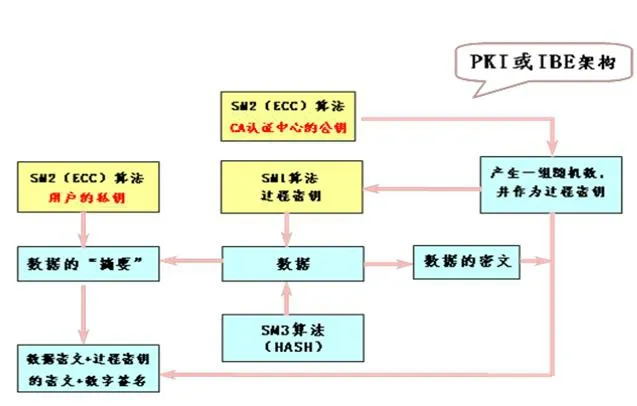

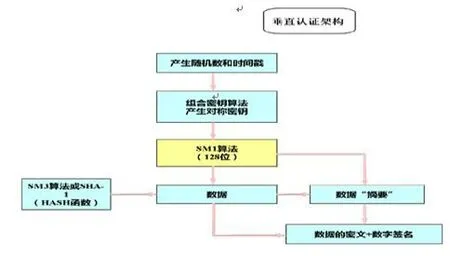

PKⅠ技術(shù)簽名和加密協(xié)議過程圖如圖3、圖4。

通過對比“垂直認(rèn)證”技術(shù)與PKⅠ的簽名和加密協(xié)議的流程圖,可見:PKⅠ多調(diào)用了2 次公鑰算法,同時(shí),多調(diào)用了2 種公鑰,一次是加密數(shù)據(jù)文件的“摘要”(即:數(shù)字簽名),一次是加密過程密鑰K,實(shí)現(xiàn)過程密鑰K 的交換。而“垂直認(rèn)證”技術(shù)少調(diào)用2 次公鑰算法,且少調(diào)用了2 次密鑰(私鑰和公鑰)。

因此,“垂直認(rèn)證”技術(shù)的并發(fā)認(rèn)證/簽驗(yàn)對比PKⅠ,大約能提高區(qū)塊鏈認(rèn)證速度100 倍,對比PKⅠ大約能提高區(qū)塊鏈簽名驗(yàn)證速度200 倍(詳見4.3 測試報(bào)告數(shù)據(jù)對比)。采用新一代簽名協(xié)議,能有效解決現(xiàn)有區(qū)塊鏈系統(tǒng)每秒只能完成7 筆交易,運(yùn)行效率較低的難題。

圖3 PKⅠ技術(shù)簽名和加密協(xié)議過程圖

圖4“垂直認(rèn)證”技術(shù)的簽名和加密協(xié)議過程圖

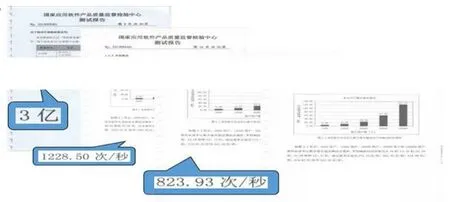

4.3“垂直認(rèn)證”技術(shù)的并發(fā)認(rèn)證/簽驗(yàn)測試報(bào)告

經(jīng)過權(quán)威的國內(nèi)第三方產(chǎn)品性能檢測,單座認(rèn)證中心,可管理3億用戶,并發(fā)認(rèn)證達(dá)到1228.50 次/秒,并發(fā)簽名驗(yàn)證達(dá)到823.93 次/秒。

圖5“垂直認(rèn)證”技術(shù)的認(rèn)證中心測試報(bào)告

由圖5 可見:“垂直認(rèn)證”技術(shù)產(chǎn)品,經(jīng)過第三方權(quán)威部門的檢測報(bào)告:可管理用戶規(guī)模達(dá)3 億,并發(fā)認(rèn)證:1228.50 次/秒,并發(fā)簽驗(yàn):823.93 次/秒。“垂直認(rèn)證”技術(shù)的技術(shù)性能,遠(yuǎn)遠(yuǎn)超過2020 年國家該領(lǐng)域的技術(shù)指標(biāo)(見:“網(wǎng)絡(luò)空間安全”重點(diǎn)專項(xiàng)2016 年度項(xiàng)目申報(bào)指南)。

用“垂直認(rèn)證”技術(shù)的檢測報(bào)告,來對比國家《“網(wǎng)絡(luò)空間安全”重點(diǎn)專項(xiàng)2016 年度項(xiàng)目申報(bào)指南》中的認(rèn)證技術(shù)指標(biāo),其中:并發(fā)認(rèn)證的速度比PKⅠ快1000 倍有余,遠(yuǎn)遠(yuǎn)超過100 倍。由此可推算出,并發(fā)簽驗(yàn)的速度比PKⅠ快200 倍以上。[注:《“網(wǎng)絡(luò)空間安全”重點(diǎn)專項(xiàng)2016 年度項(xiàng)目申報(bào)指南》3.1 網(wǎng)絡(luò)可信身份管理技術(shù)研究(重大共性關(guān)鍵技術(shù)類)考核指標(biāo):1.身份管理系統(tǒng)應(yīng)支持億級規(guī)模的身份管理,百萬級并發(fā)、1000 個(gè)應(yīng)用條件下,單個(gè)身份鑒別延時(shí)不大于3秒,身份鑒別應(yīng)采用國產(chǎn)密碼算法]。

5 結(jié)束語

總之,采用“垂直認(rèn)證”技術(shù)建立區(qū)塊鏈數(shù)字貨幣交易安全系統(tǒng),通過組合密鑰生成算法解決單鑰算法密鑰管理的難題,可實(shí)現(xiàn)認(rèn)證、簽名和加密密鑰,一次一變。每個(gè)用戶對應(yīng)的“密鑰種子”,兩兩不同,一個(gè)用戶的“密鑰種子”不慎泄露,不影響其他用戶“密鑰種子”的安全,并通過建立客戶端、節(jié)點(diǎn)服務(wù)器端和密鑰管理服務(wù)器端的“芯片級”認(rèn)證、簽名和加密協(xié)議,能提高區(qū)塊鏈的安全等級。不法分子無法攻克新一代簽名協(xié)議——簽名密鑰一次一變的“芯片級”簽名協(xié)議。同時(shí),“垂直認(rèn)證”技術(shù)采用的單鑰算法,具有加/解密速度快的優(yōu)勢,能提高區(qū)塊鏈數(shù)字貨幣交易的效率,對比PKⅠ大約能提高區(qū)塊鏈認(rèn)證速度100 倍,對比PKⅠ大約能提高區(qū)塊鏈簽名驗(yàn)證速度200 倍,能解決現(xiàn)有區(qū)塊鏈系統(tǒng)每秒只能完成7 筆交易,運(yùn)行效率較低的難題。另外,“垂直認(rèn)證”技術(shù)產(chǎn)品已經(jīng)通過的國家密碼管理局頒發(fā)的商密產(chǎn)品證書——《SRZ06 身份認(rèn)證系統(tǒng)》和《SRT1101 數(shù)據(jù)簽名驗(yàn)證系統(tǒng)》,技術(shù)合規(guī)且成熟,能較好應(yīng)用于區(qū)塊鏈領(lǐng)域,保證區(qū)塊鏈系統(tǒng)運(yùn)行安全高效。

網(wǎng)絡(luò)安全技術(shù)與應(yīng)用2020年7期

網(wǎng)絡(luò)安全技術(shù)與應(yīng)用2020年7期

- 網(wǎng)絡(luò)安全技術(shù)與應(yīng)用的其它文章

- 基于合同管理系統(tǒng)的協(xié)同商務(wù)平臺構(gòu)建

- 基于SDN 安全服務(wù)鏈的研究與設(shè)計(jì)

- 基于免疫的網(wǎng)絡(luò)環(huán)境威脅自適應(yīng)發(fā)現(xiàn)研究

- 基于軟件定義網(wǎng)絡(luò)的大型企業(yè)安全內(nèi)網(wǎng)設(shè)計(jì)

- 利用自反ACL 實(shí)現(xiàn)單一方向防火墻方案設(shè)計(jì)

- 內(nèi)外網(wǎng)數(shù)據(jù)交互平臺的設(shè)計(jì)與實(shí)現(xiàn)