IIS Log示例與存放配置

2020-08-11 09:37:16顧武雄

網絡安全和信息化 2020年8期

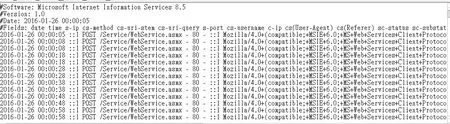

圖1是一個正常的IIS網站記錄文件內容的示例,一般來說,如果是遭受攻擊的網站記錄文件內容,就會有一大串嘗試執行某些特定命令檔的敘述,過去最典型的就是使用cmd/c命令參數,由網站安全漏洞取得管理權限,不過這種做法在如今的Windows中已起不了什么作用,尤其是在Windows Server 2008以后的版本。

至于另一種常見的DDoS攻擊,也是黑客們常用來癱瘓網站服務的方式。在IIS中只要安裝與啟用Dynamic IP Restrictions功能組件即可解決,它不僅能夠幫您自動封鎖使用攻擊的來源IP地址,還會把被封鎖的IP地址記錄在W3C的記錄文件中。

對于IIS網站記錄文件的管理,除了可以設置產生的排程以及單檔的大小限制外,實際上您可能會希望自動刪除一些較舊的記錄文件,以避免有限的硬盤存儲空間爆滿。怎么做呢?只需要使用Windows Server 2012 R2內置在系統管理工具中的任務排程器,然后加入一個排程任務,在每一天去執行以下命令參數即可。此示例中的Forfiles命令是系統所內置,其中的/p參數表示選定路徑,/s參數表示包含了旗下所有的子目錄,/d參數表示多久之前的文件,/m參數表示文件類型,/c參數表示相對所要執行的命令提示列與刪除命令。

Forfiles/p C:inet publogsLogFiles/s/d-14/m *.log/c "cmd/c del @path"

圖1 IIS網站記錄