有向無線傳感器網絡入侵軌跡追蹤算法設計

郭新明 何旭東

摘 要:針對無線傳感器網絡中的目標追蹤問題,提出了一種基于有向無線傳感器網絡的入侵軌跡追蹤算法。該算法周期性地計算發現入侵者的若干傳感器節點的質心,以質心的變化軌跡擬合入侵者的移動軌跡。仿真結果顯示,該算法能夠有效追蹤入侵者穿越監測區域的軌跡,但對高密度入侵行為的軌跡追蹤效果不佳,這將是下一步研究的內容。

關鍵詞:無線傳感器網絡;軌跡追蹤;質心定位;節點;擬合;入侵者

0 引 言

隨著微系統(MEMS)、無線通信技術(WCT)、片上系統(SoC)以及信息處理手段的不斷進步,無線傳感器網絡(Wireless Sensor Networks,WSN)在技術研究及應用領域均獲得了可喜的成績。入侵軌跡追蹤是WSN的一項重要應用技術,它能夠記錄入侵者進入監測區域的路線,實現對入侵行為的詳細描述,比如在軍事活動中監測和跟蹤敵軍運動的軌跡和布防情況,在森林火災營救過程中獲知消防人員的位置和動向等[1]。

利用WSN節點自身定位與移動目標定位跟蹤移動目標的軌跡。節點定位方法主要分為基于測距的定位方法和基于非測距的定位方法[2];目標追蹤技術分為單目標追蹤和多目標追蹤[3]。

文獻[4]設計并實現了一個無線傳感器網絡軌跡追蹤系統,并分析了具有不同參考節點的定位區域對定位節點的定位精確性和穩定性的影響。文獻[5]從入侵者的角度出發,提出一種兼顧安全和時效性能的SS啟發式移動軌跡策略,該策略無需全網拓撲結構即可動態反映目標對安全和時效兩種性能的不同需求。文獻[6]設計了一個基于2階段聚合的目標定位算法,優化了單個網格內的定位效果,提出了一個基于順/逆時針機制的最短路徑選擇算法,保證最小化參與傳輸節點的數目。文獻[7]針對無線傳感器網絡目標跟蹤算法節點負載不均衡的問題,提出了一種基于負載均衡分簇的無線傳感器網絡目標跟蹤算法,該算法均衡了無線傳感器網絡節點的負載,并提高了目標跟蹤的精度和可靠性。文獻[8]基于水下環境,提出了兩種分別解決能量有限和通信問題的目標跟蹤算法,有效提高了量測精度和跟蹤性能。上述文獻中的WSN目標跟蹤研究均是基于全向無線傳感器節點進行的,而基于有向無線傳感器節點的目標跟蹤技術研究卻較少見。

針對有向無線傳感器網絡的入侵軌跡問題,提出了一種基于質心定位的軌跡追蹤算法。在不考慮節點能耗、損壞的前提下,該算法能夠有效估算入侵者的位置,實現對穿越監測區域目標移動軌跡的實時追蹤。

1 網絡模型及問題描述

1.1 有向無線傳感器網絡模型

有向無線傳感器網絡的仿真環境為一個長L寬W的矩形區域,該矩形區域內隨機部署若干同構的有向無線傳感器節點,節點一旦部署完成與該矩形區域的幾何關系便不再發生變化。

有向無線傳感器節點的感知模型通常用一個五元組

1.2 移動目標追蹤問題描述

關于移動目標的軌跡追蹤問題,WSN將周期性地捕獲入侵者的位置信息,然后將捕獲的位置信息按照時間次序擬合成入侵軌跡。本文中入侵者的位置信息采用改進的質心定位算法獲得,所有傳感器節點采用有向無線傳感器。

2 有向無線傳感器網絡入侵軌跡追蹤算法

2.1 有向無線傳感器質心計算

有向無線傳感器節點的傳感模型是一個扇形區域,所以求有向無線傳感器節點的質心其實就是求扇形的質心。如圖2所示,將扇形的圓心置于直角坐標系的原點處,將X軸作為扇形的角平分線,扇形的質心應位于(, 0)處,其中由于有向無線傳感器節點為隨機部署,為了不失一般性,有向無線傳感器節點Pk的質心坐標為(, )。

2.2 入侵者定位算法

有向無線傳感器網絡的監測區域被部署在其中的若干有向傳感節點覆蓋,由于是隨機部署,因此傳感器節點的分布并不均勻。若一個入侵者進入監測區域,但能夠感應到入侵者的傳感節點個數無法確定。為了方便定位入侵者,現將有向無線傳感器網絡的定位分為以下4種情況:

(1)若入侵者未被任何傳感器節點感知,則WSN不認為存在入侵行為,不會進行定位,如圖3(a)所示。

(2)若入侵者被某個傳感器節點感知,則WSN判斷存在入侵行為,入侵者的位置被估算為該傳感器節點感知區域的質心,如圖3(b)所示。

(3)若入侵者被2個傳感器節點感知,則WSN判斷為存在入侵行為,入侵者的位置被估算為2個傳感器節點感知范圍相交區域的質心,如圖3(c)所示。

(4)若入侵者被3個及以上傳感器節點感知,則WSN判斷為存在入侵行為,入侵者的位置被估算為3個傳感器節點(序號最小的3個傳感器)感知范圍相交區域的質心,如圖3(d)所示。

2.3 軌跡追蹤算法設計

在實際應用中,軌跡追蹤過程會受到天氣狀況、障礙物遮擋、節點能量等多種因素的影響[10],不確定性因素較多。為方便研究工作,本文作如下假設條件:

條件1:每個傳感器均知曉自己的所有信息;

條件2:WSN監測區域的覆蓋率達到90%以上。

軌跡追蹤算法具體步驟如下:

(1)若監測區域的覆蓋率超過90%,則啟動計時器,clock=3 000 ms,執行步驟(2),否則執行步驟(5);

(2)若clock的值為0,則掃描全網的傳感器節點,判斷是否存在入侵者進入網絡,若發現入侵者,clock=3 000 ms,執行步驟(3),否則,clock=3 000 ms,執行步驟(2);

(3)依據感應到入侵者節點的幾何關系計算入侵者個數,根據質心計算方法,計算每個入侵者的位置并存儲到軌跡隊列中,同時依據軌跡隊列繪制各入侵者的軌跡,執行步驟(4);

(4)若監測區域的覆蓋率小于90%,執行步驟(5),否則執行步驟(2);

(5)喚醒部分休眠節點,執行步驟(1)。

3 仿真實驗與數據分析

3.1 仿真實驗平臺的構建

本文采用MyEclipse進行仿真平臺的搭建,有向無線傳感器網絡的監測區域為一個1 000 m×500 m的矩形區域,在其內隨機部署若干有向傳感器節點[10]。傳感器節點的感知范圍用扇形表示,仿真平臺效果如圖4所示。

3.2 有向無線傳感器網絡入侵軌跡追蹤算法實現

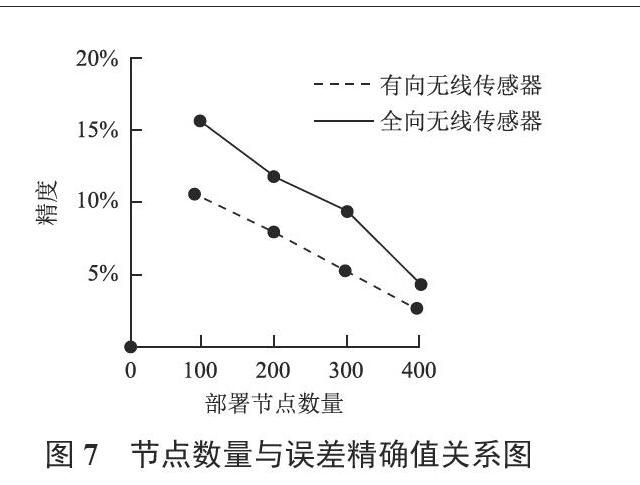

在上述仿真實驗平臺中進行單目標和多目標軌跡追蹤的效果如圖5和圖6所示,其中細線為入侵軌跡,粗線為追蹤軌跡。

3.3 實驗結果及分析

為了分析軌跡追蹤算法的效果,對軌跡追蹤的精度P作如下定義:

式中:A表示測量值,即計算得到入侵者的位置信息;E表示入侵者的真實位置信息。本實驗中入侵者的位置信息包括X軸和Y軸信息,在計算X軸精度后計算Y軸精度,最后P取X軸和Y軸精度的均值。顯然,P的值越小說明軌跡追蹤的效果越好。

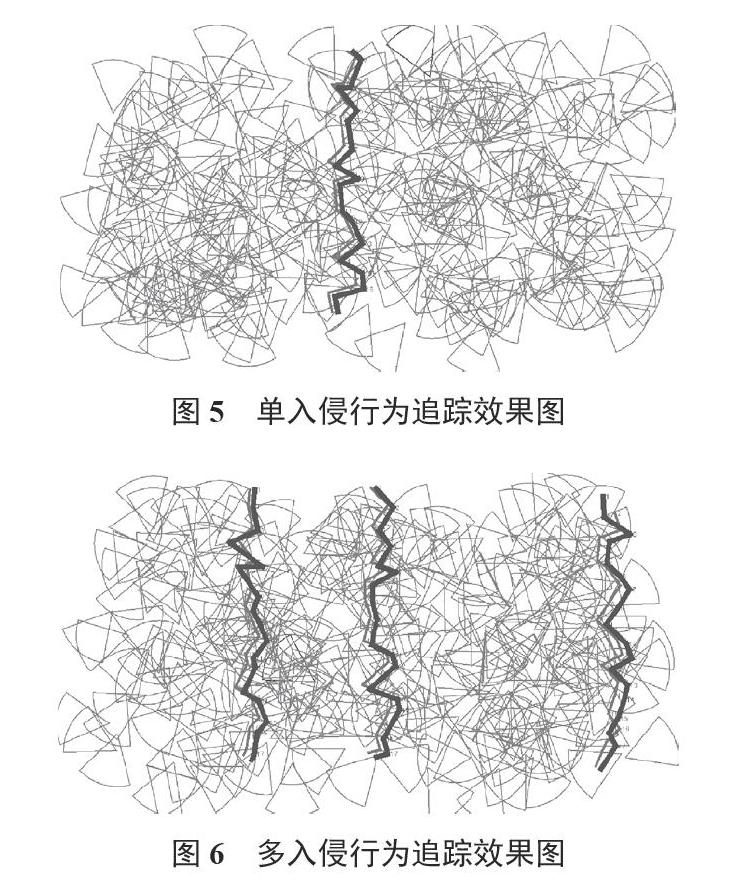

圖7所示為在同等條件下,網絡分別部署全向無線傳感器節點和有向無線傳感器節點時入侵軌跡追蹤精度的對比情況,很明顯,有向無線傳感器網絡的軌跡追蹤效果優于全向無線傳感器網絡。

4 結 語

本文針對無線傳感器網絡中的入侵行為追蹤問題,提出了一種基于有向無線傳感器網絡的入侵軌跡追蹤算法。該算法根據感應到入侵者的若干有向無線傳感器的質心遷移路徑來模擬入侵者的移動軌跡。仿真實驗結果顯示,該算法能夠有效追蹤入侵者穿越監測區域的軌跡,實現了對入侵行為的甄別,且隨著部署節點數量的增多,軌跡追蹤的精確度也隨之增高。對比實驗發現,有向無線傳感器網絡的軌跡追蹤效果明顯優于全向無線傳感器網絡。本文的重點工作是在有向無線傳感器網絡中追蹤入侵者的移動軌跡,并未涉及傳感器能耗、節點損壞、密集型入侵行為等方面的研究,這將是后續的研究內容。

參考文獻

[1]袁延召.基于無線傳感器網絡的目標追蹤算法研究[D].大連:大連理工大學,2007.

[2]閆雷兵.基于無線傳感器網絡的目標定位與跟蹤技術研究[D].南京:南京郵電大學,2017.

[3]楊斌.基于無線傳感器網絡的目標發現與跟蹤研究[D].重慶:重慶大學,2010.

[4]英男.基于無線傳感器網絡的移動物體軌跡追蹤系統的設計與實現[D].沈陽:東北大學,2010.

[5]秦寧寧,張林,山秀明,等.無線傳感器網絡啟發式移動軌跡策略的研究[J].電子與信息學報,2008,30(3):707-711.

[6]任倩倩,劉紅陽,劉勇,等.無線傳感器網絡基于2階段聚合的目標跟蹤算法[J].計算機研究與發展,2017,54(9):2001-2010.

[7]陶志勇,劉鐵生,蔣守鳳.基于負載均衡分簇的無線傳感器網絡目標跟蹤算法[J].遼寧工程技術大學學報(自然科學版),2017,36(12):1327-1331.

[8]韓英.基于水下無線傳感器網絡的目標跟蹤算法研究[D].成都:電子科技大學,2019.

[9]同濟大學數學系.高等數學(下冊)[M].7版.北京:高等教育出版社,2014:172-173.

[10]張楠.無線傳感器網絡中目標追蹤和傳感器定位研究[D].北京:華北電力大學,2019.

[11]郭新明,李康,陳偉,等.有向無線傳感器網絡弱柵欄覆蓋構建算法設計[J].咸陽師范學院學報,2018,33(6):53-56.