一種擬態(tài)身份認證網(wǎng)關防御方案

高 巖,王丹陽,馮四風,顧 青

1(河南理工大學 計算機科學與技術學院,河南 焦作454000)2(普華誠信信息技術有限公司,上海201403)

E-mail:616446361@qq.com

1 引 言

身份認證網(wǎng)關是在檢測用戶身份真實性基礎上進行訪問控制的重要設備,是網(wǎng)絡資源訪問控制和安全防護的重要抓手,其重要性不言而喻.隨著網(wǎng)絡空間安全技術的飛速發(fā)展,身份認證網(wǎng)關安全防御技術水平日益提高,也出現(xiàn)了很多惡意攻擊行為,特別是未知的安全風險和漏洞后門,給身份認證網(wǎng)關的發(fā)展帶來了更多的挑戰(zhàn).

目前身份認證網(wǎng)關自身的安全防御手段是基于現(xiàn)有的攻擊行為和漏洞缺陷進行安全設計和防護,只能對于特定目標進行局部防御,在應對未知攻擊手段甚至是難以檢測到的攻擊和未知漏洞時存在一定的局限性.正常而言用戶發(fā)送請求后,由網(wǎng)關對用戶進行認證和鑒權,并將通過認證的身份信息發(fā)送給待訪問的應用服務,用戶才能正常的訪問應用系統(tǒng).攻擊者一旦對關鍵路徑發(fā)動攻擊、植入未知后門,以竊取用戶敏感信息,則會給整個身份認證網(wǎng)關都帶來安全隱患.

容錯技術[1]是在冗余技術的基礎上形成,通過引入多個相同資源來減少系統(tǒng)故障發(fā)生的概率,當對象目標遭受攻擊,系統(tǒng)具有容侵能力[2].美國國防部高級研究計劃局啟動研究入侵容忍技術,該研究稱為有機保障與生存信息系統(tǒng)(Organically Assure & Survival Information System,OASIS)計劃,形成的典型技術有適用于分布式服務的可擴展入侵容體系結構(A Scalable Intrusion Tolerant Architecture for Distributed Services,SITAR)[3]、分布式在線安全認證機構(A Secure Distributed On-line Certification Authority,COCA)[4]、不可預測的自適應性分布式在線安全認證機構(A Secure Distributed On-line Certification Authority,COCA)[4]、不可預測的自適應性容侵(Intrusion Tolerance by Unpredictable Adaptation,ITUA)[5].SITAR是一種用于分布式服務可擴展的入侵容忍架構,使用容錯計算技術,提供對商用成品(Commercial Off-The-Shelf,COTS)服務器以及內部組件的檢測機制來獲取錯誤信息,確定潛在危險源.COCA是第一個將拜占庭表決與主動恢復集成的系統(tǒng),并開發(fā)了新的主動恢復協(xié)議,為協(xié)議的有效性給出定量評估.ITUA是一套基于冗余技術的拜占庭容錯和自適應中間件機制,將這些機制集成在自適應入侵容忍系統(tǒng)的框架中,ITUA仍屬于被動防御的范疇,但是為主動防御技術的推動與發(fā)展提供了思路.

鄔院士在文獻[6,7]中對當前計算機網(wǎng)絡的安全現(xiàn)狀及防御體系的脆弱性做了概述,給出了擬態(tài)防御架構的相關概念、原理及方法,并對該防御原理做了評估測試.文獻[8]介紹了軟硬件多樣化防御的主要技術手段,對比分析主流防御技術,并將擬態(tài)防御與多種主動防御手段相結合,為擬態(tài)身份認證網(wǎng)關體系架構的開發(fā)與設計提供了解決方法.文獻[9]提出一種新型混淆技術來實現(xiàn)程序多樣性變化,為擬態(tài)技術的發(fā)展提供了新的防護策略.文獻[10]分析了漏洞后門對網(wǎng)絡空間的威脅,對動態(tài)異構冗余系統(tǒng)建立了數(shù)學模型,通過對該模型的求解證明其具有良好的抗攻擊能力,但并未在具體場景中分析特定異構部件下執(zhí)行體調度的安全性問題.在路由器的防御方面,文獻[11,12]將擬態(tài)安全理念運用到路由器當中,并對DHR路由器的實現(xiàn)架構給出了測試驗證方法,提高路由器的在抗惡意攻擊方面的主動防御能力,但對于感知決策部分未給出相應的算法解決方案,不能有效捕捉執(zhí)行體內部發(fā)生的入侵行為.文獻[13,14]分析了web服務器的安全現(xiàn)狀,并對其在擬態(tài)防御機下進行了可行性驗證與實現(xiàn),為擬態(tài)技術的研究和發(fā)展提供了新的思路.文獻[15,16]討論了與入侵容忍系統(tǒng)安全屬性有關的各類問題,通過隨機建模技術捕獲攻擊者的入侵行為以及系統(tǒng)對該行為的響應,并對入侵容忍能力進行安全量化分析,提出一種種安全度量計算方法,可以在很大程度上減少入侵容忍系統(tǒng)中出現(xiàn)的常見漏洞,對于提升擬態(tài)認證身份網(wǎng)關容侵能力具有指導意義.

目前針對擬態(tài)防御的研究主要集中在方法原理、安全分析以及路由器、web服務器等相關領域,而身份認證網(wǎng)關在擬態(tài)防御方面的安全問題,缺少相關模型研究與分析.本文針對身份認證網(wǎng)關存在的未知安全威脅,將擬態(tài)防御技術引入要身份認證網(wǎng)關中,改變傳統(tǒng)身份認證網(wǎng)關被動防御局面,變被動防御為主動防御,提高網(wǎng)關自身的防御能力及抗攻擊能力.在不改變原有網(wǎng)關架構和服務功能的基礎上,構建擬態(tài)身份認證網(wǎng)關系統(tǒng)架構,利用多個執(zhí)行體構建出一種不確定的、復雜的執(zhí)行環(huán)境,提高身份認證網(wǎng)關對抗入侵風險的能力,增大攻擊難度,提升擬態(tài)身份認證網(wǎng)關的安全性,達到一種“以不變應萬變”的防御效果.

2 基于擬態(tài)身份認證網(wǎng)關防御總體架構

2.1 擬態(tài)身份認證網(wǎng)關

擬態(tài)身份認證網(wǎng)關作為一種防御機制,不依賴于外在的防護手段,便可有效提高系統(tǒng)的內生安全性.在擬態(tài)防御中異構性是實現(xiàn)系統(tǒng)多樣化的基礎,冗余性是提升系統(tǒng)容侵能力的保證,動態(tài)性是實現(xiàn)系統(tǒng)不確定性的關鍵.

異構執(zhí)行體要保證兩個功能等價的執(zhí)行部件具有差異性,這樣執(zhí)行體同時失效的概率才會進一步降低.擬態(tài)身份認證網(wǎng)關可從多樣化編譯、編程語言、服務器軟件等不同的層面實現(xiàn)異構性,能多方面多角度共同抵御惡意攻擊.

冗余性在擬態(tài)防御中要求至少三個執(zhí)行體同時執(zhí)行,才能判斷異構執(zhí)行體最終輸出結果的正確性.如果僅有兩個執(zhí)行體,當執(zhí)行體受到攻擊時,就很難判斷出哪個執(zhí)行體遭到破壞.在擬態(tài)身份認證網(wǎng)關中冗余性具有良好的容侵容錯能力.

動態(tài)性作為擬態(tài)身份認證網(wǎng)關主動防御的一種策略,可以根據(jù)系統(tǒng)運行情況進行策略性的調度,以此增加系統(tǒng)的不確定性,降低攻擊者惡意分析系統(tǒng)漏洞的概率,提高系統(tǒng)的安全性.

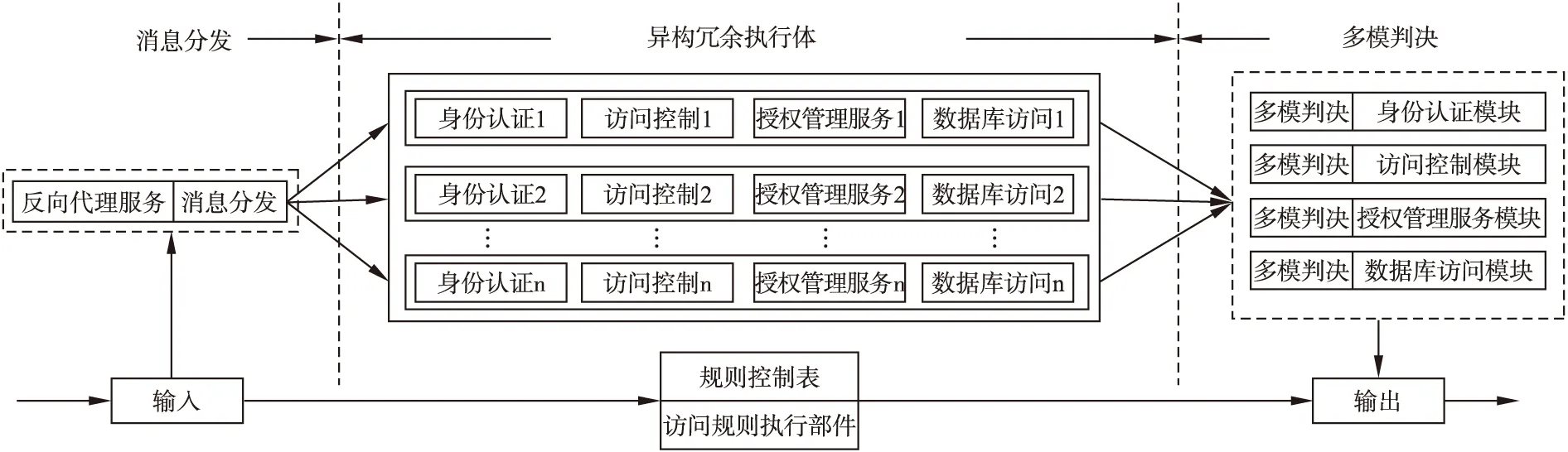

原理架構如圖1所示,擬態(tài)身份認證網(wǎng)關主要由消息分發(fā)、異構執(zhí)行體以及多模判決三個功能模塊組成.該模式的核心是通過功能等價的異構執(zhí)行體,執(zhí)行等價的業(yè)務功能,有效避免同構模塊中出現(xiàn)的相同安全漏洞.

圖1 擬態(tài)身份認證網(wǎng)關原理架構圖Fig.1 Architecture of mimic identity authentication gateway

消息分發(fā):通過反向代理服務建立內外網(wǎng)的連接請求,將用戶的請求通過消息分發(fā)接口發(fā)送至各異構執(zhí)行體,發(fā)送的請求消息使用消息中間件可以較好地兼容異構環(huán)境下消息格式標準的差異性問題,使消息在傳輸中降低數(shù)據(jù)間的耦合度,提升消息傳輸?shù)陌踩?在整個消息傳遞的過程中,會根據(jù)用戶訪問量生成一張規(guī)則控制表,為訪問量大的用戶提供快速的服務通道,也能方便有效地檢測用戶的訪問行為.

異構冗余執(zhí)行體:采用不同的構件,實現(xiàn)相同的功能,最大程度確保執(zhí)行體的異構性足夠大,異構數(shù)量足夠多,這樣異構執(zhí)行體之間擁有相同或相似的安全漏洞的概率大大降低,攻擊者很難對各執(zhí)行體的安全漏洞逐個攻擊.身份認證網(wǎng)關執(zhí)行體所具備的異構性和冗余性是實現(xiàn)擬態(tài)防御的基礎.對異構冗余執(zhí)行體內各功能部件在1.2節(jié)將進行詳細設計及分析.

多模判決:對異構執(zhí)行體產生的結果進行一致性判決,即對于用戶的訪問請求得到的響應結果應當是一致的,若不一致則說明某個執(zhí)行體受到攻擊.判決結果不能感知到執(zhí)行體哪個環(huán)節(jié)出現(xiàn)異常,但能夠檢驗出哪個異構執(zhí)行體輸出的結果是否被篡改或破壞.統(tǒng)計執(zhí)行體輸出結果的異常狀態(tài),分析對應的問題場景,對異常消息進行預警處置.多模判決作為擬態(tài)身份認證網(wǎng)關中關鍵的組成部件,是擬態(tài)防御中最后一道安全防線.

2.2 異構執(zhí)行體功能單元設計

2.2.1 身份認證

身份認證是擬態(tài)身份認證網(wǎng)關中至關重要的核心部分,基于數(shù)字證書來實現(xiàn)強身份認證,能夠有效的解決網(wǎng)絡環(huán)境中系統(tǒng)用戶身份的真實性問題,保證用戶身份的安全性.身份認證結構如圖2所示,主要由身份認證通信接口、用戶驗證服務和密碼運算三個功能模塊組成.

圖2 擬態(tài)身份認證結構模型Fig.2 Structural model of mimic identity authentication

在擬態(tài)身份認證網(wǎng)關中,這三個功能模塊可構成一個完整的功能執(zhí)行體,且執(zhí)行體個數(shù)不少于三個,用戶身份信息的正確性驗證就需要在異構執(zhí)行體中完成,各執(zhí)行體都有一套功能等價的執(zhí)行環(huán)境,這些異構執(zhí)行體之間相互獨立地進行用戶身份信息的驗證,有效保證身份信息的真實性.

1)通過通信接口接收用戶認證請求,并獲取用戶證書及簽名值.

2)用戶驗證模塊根據(jù)接收到的用戶簽名值及生成的隨機數(shù)等信息,驗證用戶授權信息的簽名值以及用戶擁有的權限,防止授權列表的篡改偽造.

3)密碼運算模塊是身份認證的核心部分,擬態(tài)身份認證網(wǎng)關為了提高身份認證的正確性,每個執(zhí)行體中都含有一個密碼運算模塊,認證用戶的簽名和證書.密碼運算模塊采用已通過國家密碼管理局安全審查的密碼卡,為擬態(tài)身份認證網(wǎng)關提供快速、高效的密碼運算和密鑰管理服務.

2.2.2 訪問控制

訪問控制是基于身份認證層產生訪問規(guī)則在網(wǎng)絡層實現(xiàn)IP數(shù)據(jù)包進出的控制,從而實現(xiàn)訪問的可管可控.

擬態(tài)身份認證訪問控制位于身份認證和授權管理之間,接收身份認證層形成的規(guī)則信息,根據(jù)生成的規(guī)則信息首先要在規(guī)則控制表中比對IP數(shù)據(jù)包協(xié)議、端口、流量等信息,判斷用戶請求能否通過.在比對過程中若規(guī)則控制表中無相應信息,則在身份與權限數(shù)據(jù)庫中查找,若查到對應信息則用戶訪問請求通過,若無相關信息則表示用戶沒有該訪問權限,請求失敗返回錯誤信息.

在發(fā)出訪問請求之后,且該請求在抵達目的訪問地址之前,只要發(fā)現(xiàn)向異構執(zhí)行體發(fā)送的請求消息存在異常,訪問控制層可先行截取該異常消息,并取得對該消息的控制權限,此時訪問控制層對截取到的消息進行攔截,阻止該消息向后傳遞.能有效過濾非授權用戶請求,同時也能避免非法的惡意接入行為.

2.2.3 授權管理與數(shù)據(jù)庫訪問

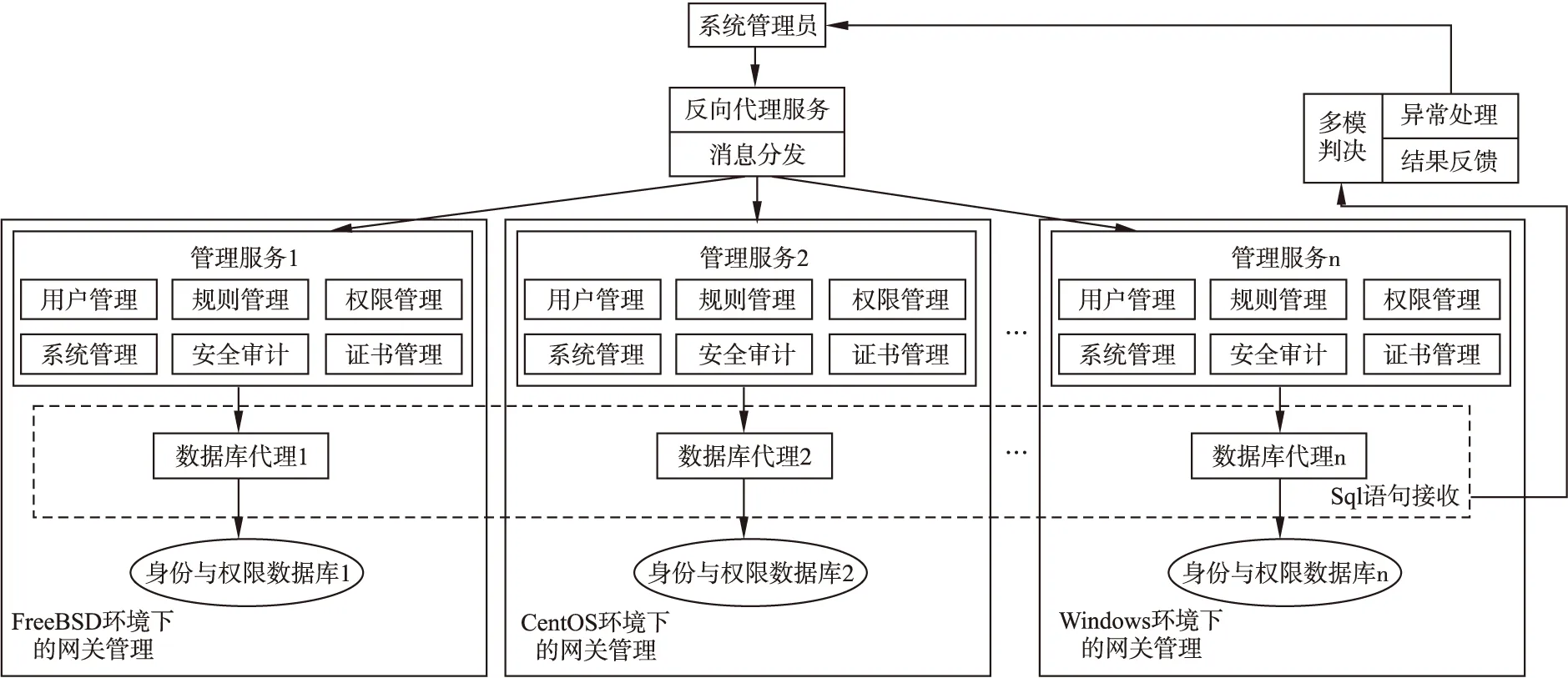

擬態(tài)身份認證網(wǎng)關除了提供身份認證、訪問控制之外,還需要為用戶建立一個安全的管理模塊,在不同的功能層面提供相應的管理服務,形成一套可靠、可信的擬態(tài)身份認證網(wǎng)關的管理機制.擬態(tài)身份認證授權管理模型如圖3所示,該模型提供管理服務以及數(shù)據(jù)庫代理檢測,確保消息傳輸?shù)膬热莶槐淮鄹钠茐模WC在管理過程中各項信息的安全性、完整性.

授權管理服務主要包括:用戶管理、規(guī)則管理、安全審計、權限管理等內容,各模塊之間都存在相應的聯(lián)系,任何一個管理服務執(zhí)行體模塊中的信息出現(xiàn)異常,都會影響其它模塊相關內容的配置和管理.系統(tǒng)管理負責網(wǎng)關系統(tǒng)的高可用性(High availability,HA)配置、模式配置和IP地址管理.用戶管理是對用戶的相關信息進行集中配置和管理,方便驗證用戶所擁有的訪問級別以及證書信息的真實性,因此在權限管理中主要包括允許用戶訪問的目標IP地址或IP地址段、網(wǎng)絡端口以及使用的網(wǎng)絡協(xié)議等,根據(jù)用戶權限生成對應規(guī)則,包括時間、協(xié)議、目標IP地址等一系列相應的控制參數(shù).證書管理驗證授權期內的用戶證書的合法性,確認證書內容未被篡改,只有經過授權驗證且符合控制規(guī)則才能訪問特定資源.上述所有的相關配置及行為,安全審計都會進行跟蹤、統(tǒng)計和分析,一旦發(fā)現(xiàn)非法用戶需上報系統(tǒng)管理員進行處理.

以上管理服務都存在大量的讀寫操作,且重要信息都要通過用戶與權限數(shù)據(jù)庫進行交互,攻擊者會通過sql注入對數(shù)據(jù)庫進行惡意篡改、破壞.因此在存取數(shù)據(jù)之前需要添加數(shù)據(jù)庫代理設備,用于接收并監(jiān)聽各端口傳送的sql語句,通過判決模塊判斷sql語句是否被攻擊,若判定sql語句遭到注入攻擊,則要對sql語句進行丟棄并向系統(tǒng)管理員發(fā)出異常警報.這種方法既能有效屏蔽攻擊者對數(shù)據(jù)庫的惡意攻擊行為,也能避免系統(tǒng)管理員對數(shù)據(jù)的誤操作產生的不良后果,從而保護數(shù)據(jù)庫的安全.

根據(jù)擬態(tài)安全防御原理,無論是執(zhí)行體自身還是執(zhí)行體部件,都要盡量避免執(zhí)行架構“同宗同源”的問題,因此在異構環(huán)境下對異常或是錯誤信息具有一定的容忍度.這樣可使其他管理服務繼續(xù)開展后期一系列工作,而不影響后續(xù)功能的執(zhí)行,從而提高整個管理層的工作效率.

3 擬態(tài)身份認證網(wǎng)關防御方案

3.1 安全防御體系

擬態(tài)身份認證網(wǎng)關使用多層架構,在不改變網(wǎng)關服務功能的基礎上,構建功能等價的、多樣化的異構執(zhí)行體,使身份認證網(wǎng)關執(zhí)行體能夠在不同的攻擊場景下有效抵御多種方式的入侵和病毒的植入,增大攻擊者的攻擊難度,保證擬態(tài)身份認證網(wǎng)關的高安全性和可靠性.

圖3 擬態(tài)身份認證授權管理結構模型Fig.3 Structural model of authorization management

根據(jù)攻擊表面理論,攻擊者可通過特定環(huán)境對系統(tǒng)漏洞進行持續(xù)性攻擊(Advanced Persistent Threat,APT),只要在同構環(huán)境下,都存在相同或相似的安全漏洞,針對這些漏洞進行攻擊,則攻擊都是可達的.為彌補這樣的防御缺陷,需縮小被攻擊表面,通過系統(tǒng)對外界攻擊的擾動,提高攻擊難度,使攻擊成功率成為一個低概率問題甚至成為一個不確定性問題.身份認證網(wǎng)關在整個網(wǎng)絡中對用戶發(fā)出的訪問請求及身份的合法性校驗有著重要作用,一旦遭到惡意破壞,整個網(wǎng)關就會失效.針對這一安全隱患,需要結合異構冗余的防御機制在多元環(huán)境下提升自身的可信性、可靠性與安全性.

圖4擬態(tài)身份認證網(wǎng)關系統(tǒng)防御架構自下而上主要由計算設備、網(wǎng)絡硬件和密碼卡等硬件層面,和數(shù)據(jù)庫存儲、操作系統(tǒng)、服務器軟件、多樣化編譯等軟件層面組成,多層次防御為用戶的信息安全提供了基本保障,安全增益效果也得到良好的提升.

圖4 擬態(tài)身份認證網(wǎng)關防御架構Fig.4 Defense architecture of mimic gateway

在異構執(zhí)行體中,通過多樣化編譯技術將功能相同的函數(shù)編譯成不同的變體,使用C/C++、JAVA、Python等語言實現(xiàn)出不同版本的可執(zhí)行文件,放入各個執(zhí)行體中實現(xiàn)軟件的多變體化,增大攻擊者對關鍵代碼的解析難度,提高攻擊成本.在不同的操作系統(tǒng)中有不同的開發(fā)環(huán)境,因此服務器軟件、開發(fā)工具存在相應的差異,Apache、IIS、Scrinchy等服務器軟件在擴展性、開放性、安全性等方便各有優(yōu)劣,且存在相同漏洞的概率很低,共同運行能夠優(yōu)勢互補,使系統(tǒng)在運行過程中的更加安全穩(wěn)定.

用戶數(shù)據(jù)信息的泄露、竊取和篡改是身份認證網(wǎng)關亟需解決的問題之一,保護用戶信息的安全性,需提高擬態(tài)身份認證網(wǎng)關在數(shù)據(jù)信息防護方面的可信度.在數(shù)據(jù)存儲方面,使用多種不同數(shù)據(jù)庫的存儲數(shù)據(jù),在系統(tǒng)中使用DM、Postgresql、Gbase等數(shù)據(jù)庫軟件,并為多種編程語言提供接口,方便異構數(shù)據(jù)庫對數(shù)據(jù)的校驗和存儲.

擬態(tài)身份認證網(wǎng)關防御中不可避免地也會出現(xiàn)單點防御漏洞問題,消息分發(fā)、多模判決存在一定的安全隱患,針對單點防御漏洞問題,可將消息分發(fā)、多模判決等程序邏輯簡單的功能模塊通過硬件實現(xiàn),如集成電路,能有效的控制單點防御的安全問題,降低安全威脅.

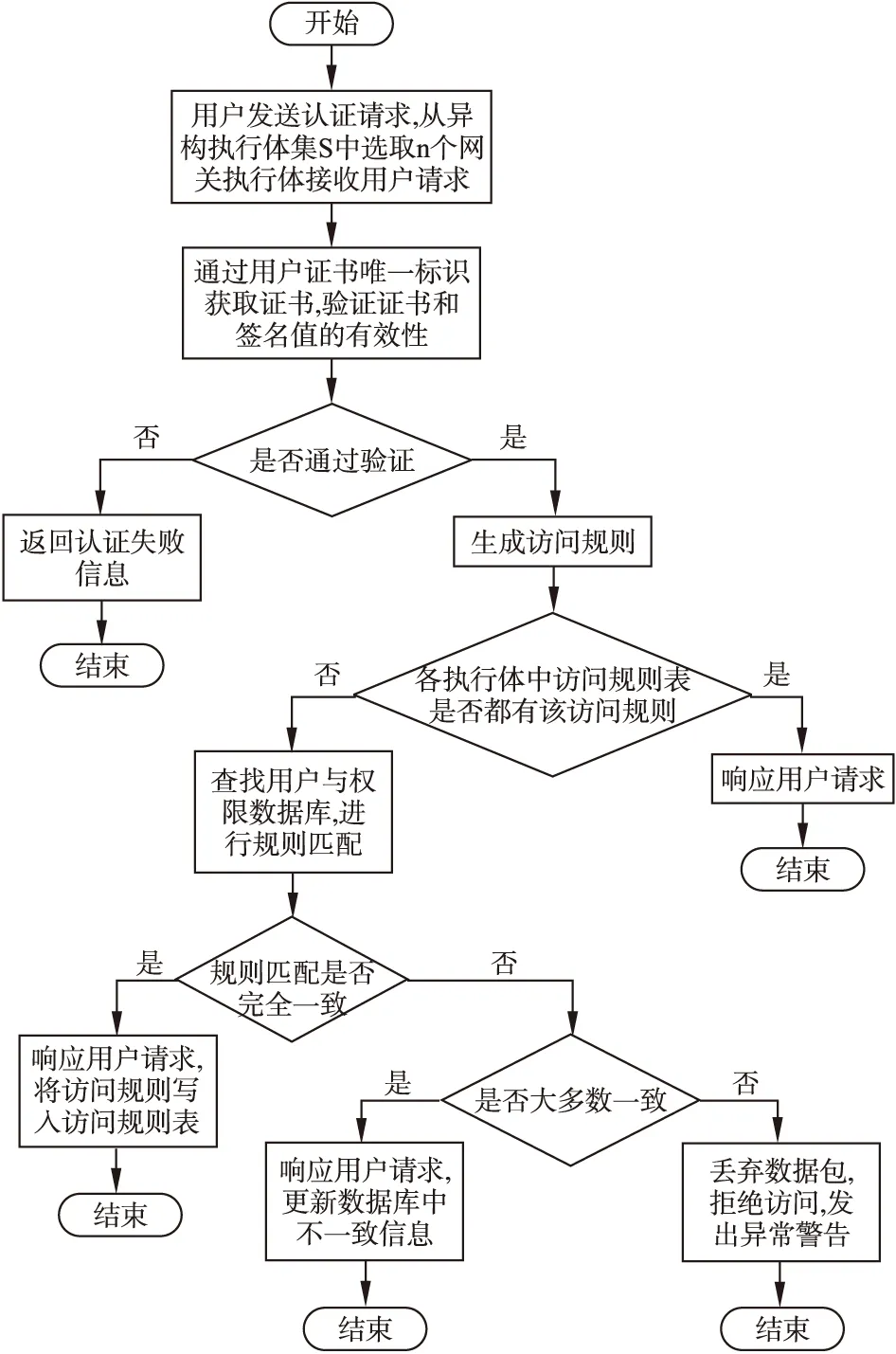

3.2 流程設計

整個擬態(tài)身份認證網(wǎng)關工作流程如圖5所示,假設在異構執(zhí)行體集中選取中n個執(zhí)行體在系統(tǒng)中運行,當用戶發(fā)送請求時,消息分發(fā)器將請求復制分發(fā)給n個執(zhí)行體{S1,S2,…,Sn},并對用戶身份進行有效性驗證,只有驗證通過才能獲取用戶權限信息,生成相應的訪問規(guī)則.

正常狀態(tài)下,n個執(zhí)行體生成的訪問規(guī)則是一致的,將規(guī)則信息與執(zhí)行體中的訪問規(guī)則表進行匹配,只有規(guī)則匹配成功才能獲取用戶的權限信息,響應用戶的訪問請求.訪問規(guī)則表中若無相關信息,讀取用戶與權限數(shù)據(jù)庫進行規(guī)則匹配,匹配成功將訪問規(guī)則寫入訪問規(guī)則表并響應用戶的請求資源,若匹配不成功,將失敗信息反饋至用戶.

3.3 代碼實現(xiàn)

根據(jù)上述工作流程圖,用戶想要獲取訪問權限的具體操作偽代碼:

Req=Client_Sent(UserId,UserAddr);

//用戶發(fā)送請求

distribute(Req,n);

//將用戶請求分別發(fā)送給n個網(wǎng)關執(zhí)行體

C=Cer_Identify(cer);

//獲取用戶證書唯一標識符

Vi=Verification(C,Sign);

//各執(zhí)行體驗證用戶證書和簽名值

if(Vi==True)

//驗證通過

Ri=get_ permission(UserId,UserAddr);

//獲取用戶相關訪問規(guī)則

else

Vi=null;

return error; //驗證不通過,返回錯誤信息.

圖5 工作流程圖Fig.5 Work process

假設選取3個網(wǎng)關執(zhí)行體{S1,S2,S3}用來接收用戶信息UserId、地址信息UserAddr與證書獨有的標識信息C,驗證其證書與簽名的有效性,V1,V2,V3中至少有兩個驗證結果相同才能在執(zhí)行體中輸出用戶的規(guī)則信息{R1,R2,R3},產生的規(guī)則信息也需要兩兩比較才能得出一個正確的結果,多模判決在這個環(huán)節(jié)對結果的產生就顯得尤為重要.

網(wǎng)關執(zhí)行體只有將最后的運行結果完全輸出至判決模塊,判決模塊才可以對輸出結果與訪問規(guī)則表中信息進行逐個比對,num負責記錄比對結果相同的個數(shù),如果最后記錄的數(shù)值大于n/2+1,說明輸出結果多數(shù)相同,返回最終判決結果,客戶端得到訪問資源,多模判決偽代碼基本流程為:

For i in 1…n //n個執(zhí)行體的輸出結果

if compare(Ri,R)==True

//各執(zhí)行體輸出的訪問規(guī)則與訪問規(guī)則表中的數(shù)據(jù)進行對比

then num++; //num記錄比較結果相同的個數(shù)

end if

end for

if num > n/2+1;

//若num大于n/2+1,則大多數(shù)相同

then return true

//返回正確結果

else

return false; //多數(shù)都不相同

一般來講,多異構執(zhí)行體輸出結果正確性的概率要大于單執(zhí)行體,因為攻擊者很難在一定的時間內同時分析出這些異構執(zhí)行體存在的安全漏洞,無法實施有效的攻擊行為,因此判決模塊最終輸出結果的可信性比單執(zhí)行體直接輸出結果的可信性更強.

4 實驗分析

4.1 抗攻擊性分析

本節(jié)對擬態(tài)身份認證網(wǎng)關架構的抗攻擊能力進行安全性分析,結合文獻[2]中的策略及思路,建立擬態(tài)身份認證網(wǎng)關受攻擊成功概率的數(shù)學模型,證明擬態(tài)身份認證網(wǎng)關防御的有效性.

假設有限集S為異構執(zhí)行體集,存在n個異構執(zhí)行部件{A1,A2,…,An}∈S,異構執(zhí)行部件Ai(1≤i≤n)中存在漏洞V={v1,v2,…,vn},攻擊者C只要有一次對系統(tǒng)中的消息記錄起到破壞作用,就視為攻擊成功,當攻擊者C對身份認證網(wǎng)關異構執(zhí)行體中存在的漏洞?vi∈V發(fā)起k次攻擊并成功攻破執(zhí)行體1次,則攻擊成功的概率為:

(1)

設傳統(tǒng)身份認證網(wǎng)關受到攻擊時系統(tǒng)失效概率為Pt,擬態(tài)身份認證網(wǎng)關受到攻擊時系統(tǒng)失效概率為Pd,則兩者在面對系統(tǒng)攻擊時所得安全增益為:

(2)

根據(jù)擬態(tài)防御原理特性可知,擬態(tài)身份認證網(wǎng)關各異構執(zhí)行體是相互獨立工作的,當兩個異構執(zhí)行體vi、vj都存有不同的漏洞,攻擊者C必須分別對二者同時進行攻擊,則兩個異構執(zhí)行體同時失效的概率為Pd(vi,vj)=pi·pj.進一步討論,當異構執(zhí)行體集S同時運行,只有攻擊至少「m=(n+1)/2?個執(zhí)行體才能對系統(tǒng)起到破壞作用,則擬態(tài)身份認證網(wǎng)關系統(tǒng)失效的概率為:

(3)

為方便運算,假設系統(tǒng)中各執(zhí)行體失效率相同,那么Pd的失效率隨執(zhí)行體n的個數(shù)及執(zhí)行體失效率P的變化而產生變動,圖6中系統(tǒng)失效率與選取執(zhí)行體個數(shù)、攻擊成功概率的數(shù)量關系對比.

根據(jù)圖6數(shù)據(jù)顯示結果可知,與傳統(tǒng)身份認證網(wǎng)關相比,擬態(tài)身份認證網(wǎng)關抗攻擊能力明顯提升了將近50%.同時,

圖6 身份認證網(wǎng)關失效概率Fig.6 Failure probability of identity authentication gateway

網(wǎng)關執(zhí)行體個數(shù)越多,系統(tǒng)失效概率更快地趨近于0.另外,單個網(wǎng)關執(zhí)行體失效概率越低,整個擬態(tài)身份認證網(wǎng)關的失效概率也越低.因此,提高單個異構執(zhí)行體的防御能力來降低整個系統(tǒng)被攻擊成功的概率,也是提升擬態(tài)身份認證網(wǎng)關安全性的重要因素之一.

4.2 抗攻擊性測試

下面針對擬態(tài)身份認證網(wǎng)關架構的防御效果展開安全性測試,驗證系統(tǒng)對于常見攻擊類型的防御能力.

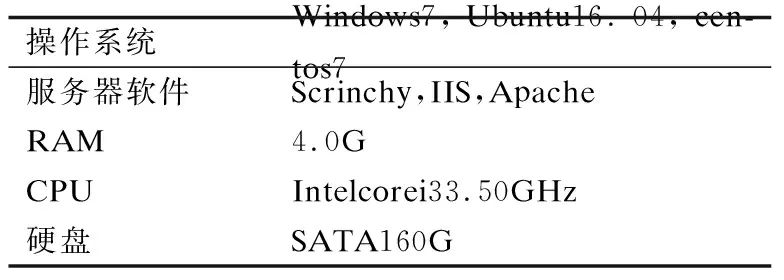

軟硬件配置環(huán)境如表1所示.

表1 測試環(huán)境配置Table 1 Test environment configuration

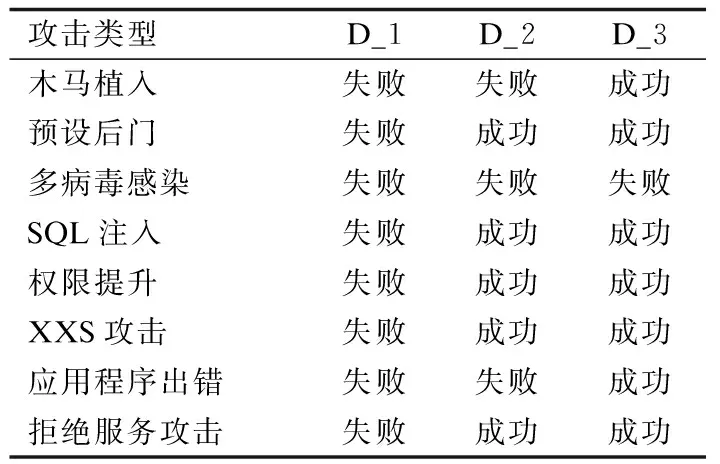

為證明本方案在遭受惡意攻擊下系統(tǒng)的容侵能力,將配置3組實驗對象.擬態(tài)身份認證網(wǎng)關(Device Test1,D_1)由3種不同的操作系統(tǒng)與服務器軟件組成,且每一個操作系統(tǒng)中都不增加安全防護工具.為了使測試結果更準確有效,加安全防護工具的傳統(tǒng)身份認證網(wǎng)關(Device Test2,D_2)與不加安全防護工具的傳統(tǒng)身份認證網(wǎng)關(Device Test3,D_3)都使用相同的操作系統(tǒng)與服務器軟件,因此本實驗在D_2和D_3中使用Windows7操作系統(tǒng)與Apache服務器軟件來進行容侵性測試.

表2 防御能力測試Table 2 Defense test

根據(jù)表2測試結果顯示,擬態(tài)身份認證網(wǎng)關D_1對于常見的攻擊手段具有較為全面的防御效果,D_2僅能對植入性攻擊手段產生防御作用,而D_3對于大部分攻擊幾乎沒有任何抵抗能力.其中,D_1對于預設后門這樣的內部入侵行為具有很好的防護能力,D_2與D_3無法有效應對漏洞后門展開的攻擊.因此,與僅能進行被動防御的傳統(tǒng)身份認證網(wǎng)關相比,對于具有主動防御能力的擬態(tài)身份認證網(wǎng)關,在對各類攻擊手段,有更好的容侵能力和抗風險能力.

5 結 束

本文根據(jù)鄔江興院士提出的網(wǎng)絡空間擬態(tài)防御機制為理論指導,提出了一種身份認證網(wǎng)關的異構冗余架構模型,并對該模型的多個應用層面進行詳細分析與設計;通過系統(tǒng)架構的改變提升擬態(tài)身份認證網(wǎng)關的整體防御能力,并通過數(shù)學模型分析與測試,結果表明,與傳統(tǒng)身份認證網(wǎng)關相比,擬態(tài)身份認證網(wǎng)抗攻擊能力得到了明顯提升,為擬態(tài)身份認證網(wǎng)關的進一步研究和發(fā)展提供理論依據(jù)與指導.

擬態(tài)身份認證網(wǎng)關在系統(tǒng)能耗和運行效率方面是下一步值得討論的問題,在降低系統(tǒng)資源消耗,提高單位時間運行效率的同時如何保障系統(tǒng)更好的穩(wěn)定運行.資源異構到何種程度才能既保證系統(tǒng)健壯性,又能改變身份認證網(wǎng)關在現(xiàn)今網(wǎng)絡攻防中的安全態(tài)勢,提高身份認證網(wǎng)關自身的主動防御能力.以上這些問題將在今后的工作中進一步研究和解決.