使用匿名通信的雙通道匿名在線會議方案

相佳佳,李曉宇

(鄭州大學 信息工程學院,鄭州450000)

1 引 言

近些年隨著網絡的普及,在線會議在科技時代發展迅猛,應用廣泛,獲得政府和企業的大力支持.在線會議在提高生產力的同時降低了成本,并提供實時客戶支持.對比基于硬件、軟件的傳統在線會議系統,網頁版在線會議使用一種純網頁的會議方式,能夠即時通訊.網頁版在線會議系統基于Web瀏覽器,在幾乎所有的瀏覽器上都能使用,不用安裝額外的客戶端軟件和插件.但與此同時,在線會議需要考慮的網絡環境也更加復雜,過程中會實時傳輸文件、視頻、語音等機密數據,涉及到通信雙方的身份隱私,因此團隊研發人員首要考慮的就是數據和信息安全問題.

匿名技術是網絡安全領域中一個十分重要的研究領域,通過密碼學[1]的編碼技術能比較有效地保護網絡中通信的消息內容.典型的分組密碼體制有DES、3DES和AES,常見的公鑰加密體制有RSA、ECC等.混合加密技術[2]是對稱加密與非對稱加密的混合,它實現了網絡的密鑰配送與通信加密,但密碼技術難以防范敵手在通信鏈路上的攻擊.

匿名通信[3]注重保護網絡用戶的個人通信隱私,通過某種方法來隱藏通信流中雙方的通信關系或通信的一方.文獻[4]提出Mix技術,通過每個Mix節點對通信消息進行一定的混淆處理并轉發,有效地阻止時間分析和流量分析.文獻[5]提出Crowds協議:用戶在發送方和接收方之間通過隨機轉發請求構建一條匿名路徑,并用同一路徑反向傳輸應答信息.文獻[6]繼承PGACS系統的思想,提出一種分層架構的結構化P2P匿名通信系統CACSBSP,利用數據包的加密機制使匿名可取消,同時添加信譽機制對節點的自私行為進行懲罰.文獻[7]提出一種基于半可信第三方服務的隱私保護系統結構,設計了一種基于假位置和Stackelberg博弈的位置匿名算法.文獻[8]提出一種保護位置隱私的匿名路由策略:在真實源節點的鄰節點中隨機選擇幾個作為接收者,用一個代理源節點來隱藏其真正位置,同時通過增加路由分支來干擾敵方.文獻[9]提出基于網絡編碼的匿名通信模型ACM-NC,加大攻擊者對竊聽信息進行數據包分析的困難,保證了通信消息傳輸的不可追蹤性和抗合謀攻擊能力.

近些年來,在線會議系統已被不斷的改進和創新.文獻[10]設計并實現了一種基于Web的遠程醫療視頻會議系統,利用WebRTC使用戶可以通過web瀏覽器進行視頻/音頻通話和數據共享.文獻[11]提出一種基于SDN分層組播的視頻會議系統架構,通過可伸縮視頻編碼實現分層視頻組播,以達到不同設備能力的會議終端需求.文獻[12]設計了一個P2P多黨視頻會議的覆蓋網絡CoolConferencing,不用維護復雜的全局結構,可以分布式且快速地適應網絡動態.

為了解決在線會議中數據和信息在網絡中傳輸的安全問題,本文將混合加密技術和匿名通信相結合,應用到在線會議中,提出了一種基于匿名通信的雙通道匿名在線會議方案.在該方案中,用戶收看會議是通過Web訪問進入網頁會議室,保證會議過程的實時性.用戶的發言傳輸過程使用匿名通信技術,對發言內容使用AES和RSA混合加密,并隨機選取中轉節點轉發.其路徑長度和整個路徑信息是不確定的,有效防止了流量分析和追蹤攻擊.用戶收看會議時先進行注冊登錄,擁有自己的觀眾名和密碼.每個合法用戶都有唯一的標識符作為發言時的用戶ID,該用戶ID和觀眾名無任何對應關系,保證發言者的身份和位置信息不被泄露,實現了發送匿名.系統的每個節點既能作為發言者又能轉發消息,不依賴某些特殊節點,不會因為節點負載過重而造成網絡阻塞.用戶收看會議和發言是兩個通道,互不影響,效率較高.

2 相關技術

2.1 混合加密算法

對稱加密[1]的算法是開源的,加密密鑰和解密密鑰比較容易相互推導,加密解密的速度快,但是在密鑰分配和管理上存在一定的難度.公鑰加密的方式,將密鑰安全性進行了提升,但加密解密的處理速度太慢,特別是在數據量較大的情況中尤為明顯.

混合加密[2]是結合RSA和AES加密算法來實現數據的加密.首先,發送方采用AES加密信息,AES的對稱密鑰被RSA的公鑰進行加密,組合后進行傳輸.接收方接收到信息后,先用RSA的私鑰解密,獲取AES的對稱密鑰,再用其解密,即可得到發送的消息.這種混合加密方式將對稱密碼和公鑰密碼的優勢很好地進行了結合.

2.2 匿名通信模型

本文使用一種匿名通信模型,該模型是在熊婉竹等人提出的移動位置隱私保護協議[13]的基礎上,進行了改進.模型利用Crowds協議的基本思想建立匿名重路由機制,使用隨機策略來選擇中轉節點進行消息轉發,采用對稱加密和非對稱加密混合算法來保證消息的安全性.服務器在接收到消息后,不必對發送節點進行信息回復.

整個通信系統中,所有的用戶節點(包括服務器)都加入一個RSA公開密鑰系統,每一個用戶所在的節點均分配一對密鑰:一個公鑰PKi和一個私鑰SKi,為服務器分配一對公鑰PKs和私鑰SKs.發送節點向服務器發送的明文信息為P,系統的中轉節點為t.

每一個節點中都存在一個對應的路由表R.路由表中記錄了該節點轉發的所有消息,表格中的每一項包含<序列號Seq,消息來源節點的IP地址>.路由表的結構如表1所示.

匿名通信模型中節點發送消息給服務器的過程如下:

發送節點獲取兩個對稱密鑰K0和K1,用K0加密要發送的信息P得到密文,用服務器的公鑰PKs對對稱密鑰K0進行加密,將它們和序列號組合在一起形成報文c.發送節點隨機選擇網絡中的一個節點作為中轉節點t1,用對稱密鑰K1對報文進行加密,再用中轉節點t1的公鑰PK1加密K1,將這兩部分組合成REQ0發送給中轉節點t1.

算法1.發送節點發送消息算法

1.RSA公開密鑰系統為系統中每一個節點均分配一對公鑰PKi和私鑰SKi;

2.AES算法為發送節點生成兩個密鑰:K0和K1;

3.發送節點t0向服務器申請服務器的公有密鑰PKs;

4.用對稱密鑰K0加密要發送的明文信息P;

5.用服務器的公鑰PKs對對稱密鑰K0進行加密;

6.將其和Seq組合在一起形成報文c=(Seq,K0(P),PKs(K0));

7.m1=K1(c)//K1加密報文c;

8.m2=PK1(K1)//隨機選擇中轉節點t1的PK1加密K1;

9.發送請求信息REQ0=(m1,m2);

中轉節點t1接收到請求信息REQ0后,先用自己的私鑰SK1進行解密,得到發送節點的對稱密鑰K1,利用K1解密得到報文,中轉節點記錄下序列號,并將序列號和發送節點的IP地址存入自己的路由表中,從而更新路由表.然后中轉節點以概率P將信息發送給除了發送節點和中轉節點t1之外,隨機選擇的下一個中轉節點t2,或者以1-P的概率直接發送給服務器.但不管發送給誰,都要用當前中轉節點的對稱密鑰K2加密報文信息,再用下一跳節點的公鑰加密對稱密鑰K2,將其組合成REQi+1進行發送.

算法2.中轉節點轉發算法

1.FOR(i=0;i≤N;i++){

2. 中轉節點ti收到請求信息REQi=(m1,m2);

3. 用私有密鑰SKi解密m2,得到對稱密鑰Ki;

4. 用對稱密鑰Ki解密m1,得到報文c;

5. 將Seq和上一個節點的IP地址記錄到路由表Ri中;

6. IF(Math.random() < Pf)

7. ti選擇發送給中轉節點ti+1;

8. ti獲取ti+1的公鑰PKi+1,并選取對稱密鑰Ki+1;

9. 用Ki+1加密報文c;

10. 用公鑰PKi+1加密公鑰PKi+1;

11. 組合成REQi+1發送給中轉節點ti+1;

12. ELSE

13. ti選擇發送給服務器;

14. ti獲取服務器的公鑰PKs,并選取對稱密鑰Ks;

15. 用Ks加密報文c;

16. 用公鑰PKs加密公鑰Ks;

17. 組合成REQs發送給服務器;

18. END IF

19. END FOR

20. }

服務器收到中轉節點發送的信息后,先用自己的私鑰SKs進行解密,得到對稱密鑰Ks,利用Ks解密得到報文信息.然后二次使用私鑰解密報文得到發送節點的對稱密鑰K0,用K0解密密文就可得到發送的明文信息.同樣地,服務器將該信息的序列號和上一個中轉節點的IP地址存入自己的路由表中,并進行更新.

算法3.服務器接收消息算法

1.服務器收到請求信息REQs;

2.用私有密鑰SKs解密,得到對稱密鑰Ks;

3.用Ks解密,得到報文c=(Seq,K0(P),PKs(K0));

4.將Seq和上一個節點的IP地址記錄到路由表Rs中;

5.用私鑰SKs解密報文c,得到對稱密鑰K0;

6.用對稱密鑰K0解密,得到明文信息.

至此,服務器收到一個來自某節點的請求信息.在整個傳送過程中,服務器和其他節點都不知道該消息的最初發送者是哪一個節點,只知道傳送消息給自己的上一個節點.即使對于第一個中轉節點來說,它的上一個節點恰好是發送節點,但是它并不知道這個事實,因此仍然無法確定發送節點究竟是哪一個節點.每一次轉發消息的中轉節點都是隨機選擇的,所以發送節點每一次發送消息給服務器所經過的路徑都是隨機的.攻擊者很難通過流量分析手段來獲取消息的傳輸路徑,進一步找到發送節點的IP地址.

3 基于匿名通信的雙通道匿名在線會議方案

本文提出了一種基于上述匿名通信技術的雙通道匿名在線會議方案.該方案采用“雙通道”的方式,用戶的發言傳送給服務器是一個通道,它使用匿名通信技術來實現,以保證用戶的身份和位置信息不被發現.而用戶收看會議是另一個通道,它通過普通的web訪問,所有注冊過的合法觀眾均可收看會議.

用戶收看會議是通過訪問服務器網站上的會議室頁面實現的.用戶需要先在網站上進行注冊,填寫觀眾名和密碼,該觀眾名與發言的用戶ID完全不同,而且無任何對應關系,另一方面,觀眾名也不包含任何用戶的身份信息和位置信息.在服務器上注冊后,用戶可以使用注冊過的觀眾名和密碼登錄服務器并進入會議室頁面,收看匿名在線會議.并且在收看過程中可以隨時發言,用戶的發言內容是利用前述的匿名通信技術發送給服務器.

所有參加會議的用戶都有一個唯一的標識符作為用戶ID,它與用戶的真實身份和地理位置毫無關系,與觀眾名也無任何關聯.用戶發言時以ID+內容的形式使用匿名通信算法發送給服務器,服務器和任意其他用戶都不知道發言者是誰.每一次發言都是通過新的轉發路徑,所以攻擊者很難通過流量分析手段來獲取消息的傳輸路徑,從而進一步找到發言者.在傳送過程中,對用戶ID和發言內容采用AES和RSA混合加密的方式,使得用戶的發言在到達服務器之前是保密的,任何其他用戶不能獲取,也不能偽造.服務器接收用戶的發言內容后,會在網站會議室頁面上將其公布出來,從而使其他合法用戶得知發言內容.

用戶收看會議和發言是相互獨立的兩個功能,彼此無關,但無論發言過程或者收看過程,均保證用戶的身份信息和位置信息不被泄露.在使用“雙通道”的情況下,用戶收看會議不用借助匿名通信技術,因而能夠保證實時收看會議.用戶發言時,在匿名通信過程中需要相對較長的時延,但是匿名通信是單向的,它不影響用戶收看會議.

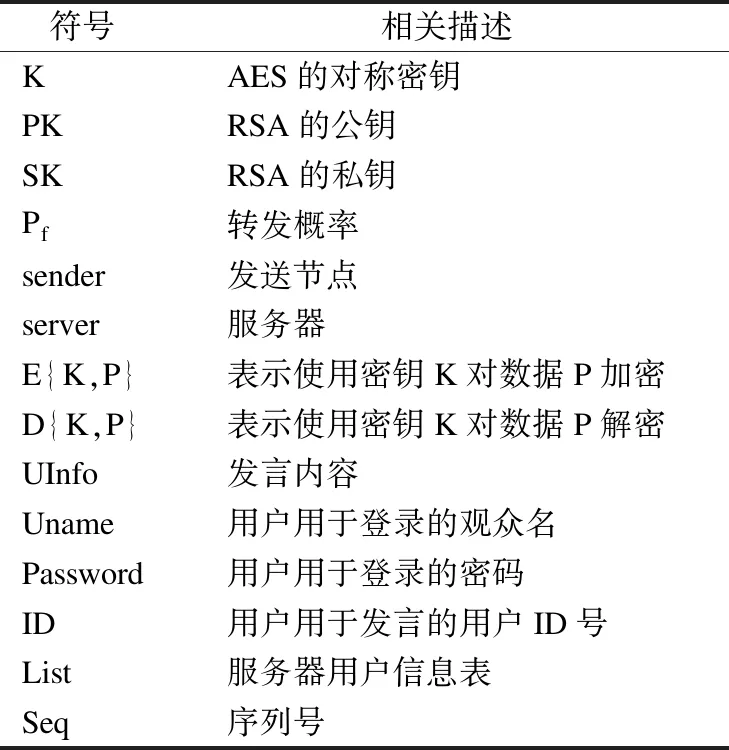

3.1 匿名在線會議方案參數

本方案中使用的符號定義如表2所示.

表2 相關符號描述Table 2 Description of related symbols

3.2 注冊

所有用戶所在的電腦和會議服務器均加入網絡上作為某個節點,服務器所在節點是公開的,而用戶的節點信息是保密的.所有用戶均在服務器上注冊,擁有觀眾名和密碼,并同步存儲在服務器的數據庫上,服務器在數據庫中建立用戶信息表list,每一項為<觀眾名Uname,用戶密碼Password>,用于存儲用戶注冊的觀眾名和密碼,以便驗證用戶的合法性.其中Uname不包含任何用戶的身份信息和位置信息,服務器和任何的節點都不能依據Uname獲得任何一個用戶的身份信息和位置信息.

算法4.注冊算法

1.用戶進入注冊頁面;

2.用戶填寫注冊的觀眾名Uname和密碼Password,并提交發送給服務器進行注冊;

3.服務器收到Uname和Password后,查找用戶信息表list,確定Uname和Password是否重復;

4.IF(exist(Uname))

5. 查找list中該Uname對應的Passwordlist;

6. IF(Password!=Passwordlist)

7. 服務器在list中新增一項,記錄

8. 用戶使用新注冊的

9. ElSE

10. 用戶直接用已注冊過的Uname和Password登錄網頁;

11. END IF

12.ElSE

13. 服務器在list中新增一項,記錄

14. 用戶使用新注冊的

15.END IF

16.用戶登錄后收看在線會議;

3.3 用戶收看會議

用戶收看會議是一個單獨的通道,與發言互不影響.會議服務器建立一個網站,有一個會議室網頁,用戶通過web方式登錄該會議室,這無關于用戶身份.任一用戶只需通過已注冊的觀眾名和密碼在web網頁上進行登錄,就可以進入會議室收看會議,同時可以看到其他合法用戶公開的發言.若是新用戶,可以先向服務器進行注冊,獲得新的觀眾名和密碼,登錄后進入會議室觀收看會議,亦可以與其它已注冊的用戶共用一個觀眾名和密碼來收看會議.比起發言過程中需要轉發消息而導致時延較長,用戶通過這種直接訪問網站的方式收看會議,速度更快,效率更高.

3.4 用戶發言

合法用戶收看會議時可以進行發言,但用戶發言是單獨的一個通道,它與用戶收看會議是完全獨立的,兩者互不影響,可同時進行.每個合法用戶都有一個發言用的ID,簡稱用戶ID,它與用戶注冊時的觀眾名無任何關系,因此服務器不能從收看會議的觀眾名追溯到發言的用戶.在通信過程中,用戶節點sender將用戶ID和發言內容UInfo組成二元組,并用AES和RSA混合加密算法對二元組進行加密,之后采用匿名通信算法發送給服務器,服務器收到后進行解密,將用戶ID和發言內容UInfo在網頁上公布出來,所有合法登錄的用戶都可以看到.

為了保證用戶的身份信息不被泄露,根據用戶所參加的會議類型而對發言內容進行保密處理.若為一般的純文本會議,則用戶的發言內容為純文本文字,可以將其發送給服務器并公開.若為在線視頻會議時,在只需要保密位置,不需要保密身份的情況下,用戶可以傳送自己的視頻給服務器,但是視頻中無任何與用戶位置相關的信息;如果位置和身份都要保密,則發送的視頻需要進行如下處理:遮蓋發言人,對發言人的聲音做變聲處理,抹除視頻中一切跟發言人身份有關的信息,例如房間里的標志、裝飾等.

3.4.1 發言準備

每個合法用戶所在的節點以及服務器均加入一個RSA公開密鑰系統,RSA公開密鑰系統為系統內的每個節點分配一對密鑰:一個公鑰PK和一個私鑰SK.任一合法用戶處于系統內的節點時,可使用該節點的密鑰對.每個合法登錄的用戶都有一個用戶ID,它與登錄時的觀眾名無關,服務器和其他任何節點都不能根據此用戶ID來獲取用戶的位置信息.發言的用戶節點若需保密身份信息,則先對發言內容進行保密處理.之后使用AES算法生成兩個密鑰K0和K1,用K0加密用戶ID和發言內容UInfo,用服務器的公有密鑰 PKs加密K0,連接序列號后形成{Seq,E{K0,(ID,UInfo)},E{PKs,K0}}.用K1對{Seq,E{K0,(ID,UInfo)},E{PKs,K0}}進行加密,形成要發送的密文.

算法5.發言準備過程

1.sender CHECK發言內容UInfo;

2.IF(UInfo是純文字信息)

3. UInfo不作處理等待發送;

4.ELSE

5. IF(UInfo是視頻信息&&用戶保密身份)

6. 對視頻中的發言人、聲音以及跟身份有關的信息進行處理;

7. UInfo等待發送;

8. ElSE

9. UInfo不作處理等待發送;

10. END IF

11.END IF

12.RSA公開密鑰系統為每一個合法用戶所在的節點均分配一對公鑰PKi和私鑰SKi,包括服務器server的公鑰PKs和私鑰SKs;

13.sender使用AES算法生成兩個對稱密鑰K0和K1;

14.sender獲取服務器server的公開密鑰PKs;

15.sender將用戶ID和發言內容組成二元組(ID,UInfo);

16.密文 = E{K0,(ID,UInfo)};

17.E{PKs,K0};

18.Data = (Seq,E{K0,(ID,UInfo)},E{PKs,K0});

19.報文 = E{K1,Data};

3.4.2 發送發言

發送節點sender調用匿名通信算法在網絡中隨機選擇一個節點作為中轉節點1,中轉節點1收到消息后解密得到Data.中轉節點1以概率p直接將m發送給服務器;或者在除服務器和自己之外的節點任意選出一個節點,作為中轉節點2繼續發送,直至發送給服務器.Data每到達一個中轉節點時,該中轉節點將選取一個新的對稱密鑰加密Data,進一步提高了報文在網絡中傳送時的破解難度,其他用戶不能獲取或偽造.

算法6.發送發言算法

1.sender調用匿名通信算法隨機選取一個節點,記為中轉節點t1;

2.sender獲取t1的公鑰PK1;

3.Data1 = (E{K1,Data},E{PK1,K1});

4.t1收到sender發送的消息Data1;

5.K1= D{SK1,E(PK1,K1)};

6.Data = D{K1,E{K1,Data}};

7.FOR i=1 TO i=n

8. IF(Math.random() < Pf)

9. ti選擇發送給中轉節點ti+1;

10. ti獲取ti+1公鑰PKi+1,并選取對稱密鑰Ki+1;

11. Data(i+1)=(E{Ki+1,Data},E{PKi+1,Ki+1});

12. ti+1收到ti發送的消息Data(i+1);

13. Ki+1= D{SKi+1,E{PKi+1,Ki+1}};

14. Data= D{Ki+1,E{Ki+1,Data}};

15. ti+1在路由表中記錄

16. ELSE

17. ti選擇發送給服務器server;

18. ti獲取server公鑰PKs,并選取對稱密鑰Ks;

19. Data(s)=(E{Ks,Data},E{PKs,Ks});

20. ti將Data(s)發送給server;

21. BREAK;

22. END IF

23.END FOR

3.4.3 服務器公開發言內容

服務器收到中轉節點ti發送的消息Data(s)后,二次解密得到序列號和對稱密鑰K0,用K0對密文解密得到明文信息,即二元組(ID,UInfo).之后將二元組(ID,UInfo)公布在會議室網頁上,每個觀看會議的用戶都可以看到發言者的用戶ID和發言內容.但該用戶ID號和觀眾名無關聯,服務器和其他用戶都不能識別發言者的位置和身份信息.即使是同一個發言者,每一次發言時都會隨機選擇新的轉發路徑.因此在消息傳輸過程中,任意的中轉節點和攻擊者都不能獲取消息內容和發送者的位置信息.

算法7.服務器公開發言內容算法

1.server收到中間節點ti發送的消息Data(s) = (E{Ks,Data},E{PKs,Ks});

2.Ks= D{SKs,E{PKs,Ks}};

3.Data=D{Ks,E{Ks,Data}}=(Seq,E{K0,(ID,UInfo)},E{PKs,K0});

4.server在路由表中記錄

5.K0= D(SKs,E(PKs,K0));

6.(ID,UInfo)= D{K0,E{K0,(ID,UInfo)}};

7.server獲得發言的用戶ID和發言內容;

8.server在網頁上公布用戶ID和發言內容;

4 方案分析

4.1 匿名性分析

定理1.發言者匿名:任意中轉節點、會議服務器和攻擊者都不能推斷出發言用戶節點的位置和身份信息.

證明:中轉節點接收到報文后,只是對外層的加密報文進行解密處理,發言內容仍被混合加密,中轉節點沒有會議服務器的私鑰,無法對已加密發言內容的報文進行解密操作,并且發言內容中并不包含發言者身份和位置的相關信息.每一次發言所使用的路徑是隨機的,是中轉節點對報文進行加解密處理后,根據轉發概率隨機選擇下一跳中轉節點,發送的報文中并不包含有關自身節點的身份信息.每個中轉節點只知道其上一跳節點,但并不能由此推斷出上一跳節點是否為發言的用戶節點.

該匿名通信模型規定,發言的用戶節點和會議服務器之間一定存在至少一個中轉節點,因此會議服務器只能知道轉發消息給自己的最后一個節點(它一定不是發言者),但無法獲知發言者的位置和身份信息.

在通信過程中,每一次的發言內容都是通過新的傳輸路徑發送給服務器,該路徑并不是提前建立,而是在傳輸過程中隨機選擇中轉節點而形成的,因此具體的傳輸路徑和路徑長度都是隨機的.攻擊者在進行觀察時,很難通過流量分析的手段來追蹤報文、分析報文,因此就不能獲取發言內容的傳輸路徑,不能進一步推斷出發送者是誰.

定理2.通信匿名:任意節點都不能獲取整個傳輸路徑的路由成員信息.

證明:在該匿名通信系統中,系統中的每一個節點既可以作為發言的用戶節點,也可以作為中轉節點.每次發言的轉發路徑是隨機的,即使是同一發言者,每次發言的傳輸路徑也不相同.發言者每進行一次發言,都會產生一條傳輸路徑,但該路徑并不是提前制定的,而是在傳輸時由中轉節點采取隨機策略隨機選擇下一跳節點來確定的,即便是發言的用戶節點也不能提前獲取傳輸路徑上的成員節點信息.在傳輸過程中,中轉節點接收到報文后,根據轉發概率,在除自己外的節點中隨機選擇下一跳節點或者發送給服務器.中轉節點只知道其上一跳節點和下一跳節點,并不能獲取轉發路徑上除此之外其他節點的信息,這種隨機轉發過程決定了中轉節點不能獲取任意一次的轉發路徑.因此任意節點都不能獲取傳輸路徑上的全部路由成員信息.

定理3.發言內容保密:任意中轉節點和攻擊者都不能獲取用戶節點發送的發言內容.

證明:發言者所在的節點發送的發言內容是經過RSA算法和AES算法混合加密的.先將發言內容用對稱密鑰加密,再用會議服務器的公鑰加密對稱密鑰.并且在每次準備發送給下一跳中轉節點時,再次使用新的對稱密鑰和下一跳中轉節點的公鑰以相同方法混合加密.中轉節點接收到后僅進行一次解密,得到的是用對稱密鑰加密后的密文和用會議服務器公鑰加密后的對稱密鑰,任一中轉節點都沒有會議服務器的私鑰,因此不能繼續解密密文,不能知道真正的發言內容.

發言內容在用戶節點處是使用對稱密鑰和會議服務器的公鑰進行了混合加密的,發送前用第一個中轉節點的公鑰和新的對稱密鑰二次加密.并且在中轉節點間傳送時,每次都先解密再用新的對稱密鑰進行二次混合加密.因此經過雙重加密,且攻擊者沒有各個節點和會議服務器的私鑰,是無法知道發送的發言內容.

4.2 匿名度

在匿名通信系統中,所有節點都是對等的,選擇固定的轉發概率進行重路由路徑選擇.攻擊者在進行攻擊時,先使得系統中的部分節點成為自己的合作者,這些節點就變成了惡意節點,其他非惡意節點稱為誠實節點.之后惡意節點為攻擊者提供系統信息,攻擊者從中推斷出匿名通信關系.如果系統中存在惡意節點,惡意節點也可能不位于轉發路徑上,此時攻擊者認為系統中所有誠實節點為發送者的概率是相同的.當有惡意節點存在于轉發路徑上時,則攻擊者認為在所有節點中,第一個惡意節點的上一跳節點是發送者的幾率最大.

本文基于信息熵對發送者匿名度進行分析.已知系統有N個用戶,用戶集合U={Ui}={U1,U2,…,Un},系統在一段時間內運行時,節點總數N是不變的.設Y是一個離散隨機變量,其概率分布Pi=P(Y=Ui)表示攻擊者認為用戶Ui是發送者的概率.對于系統中的N個用戶,攻擊者為每個用戶可能是發送者分配一個概率Pi.文獻[14]使用信息熵量化匿名度,提出了基于信息模型的匿名度的定義:

(1)

假設轉發概率為Pf,路徑長度為R,可以計算出路徑長度分布為:

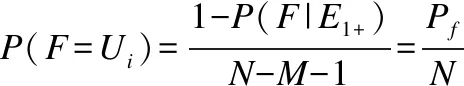

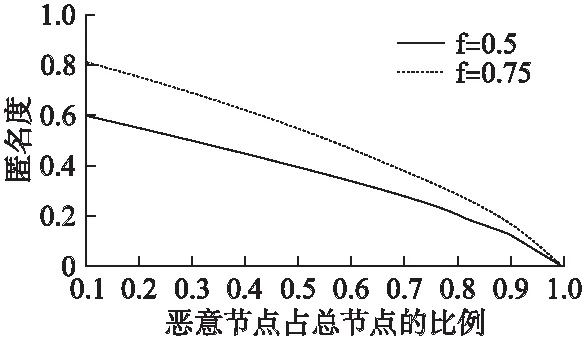

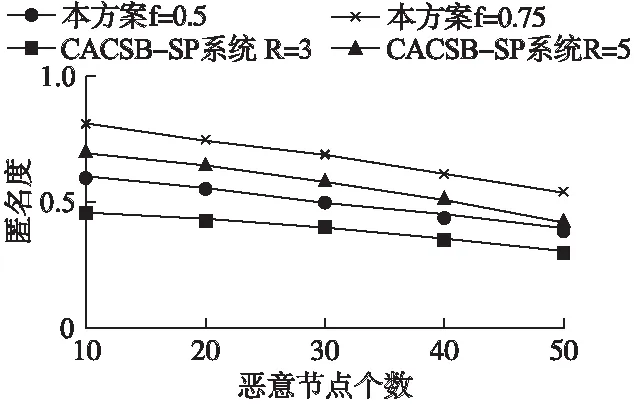

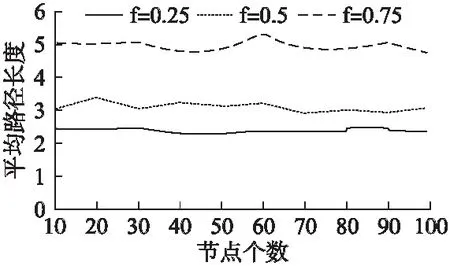

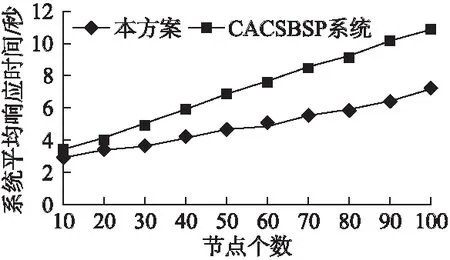

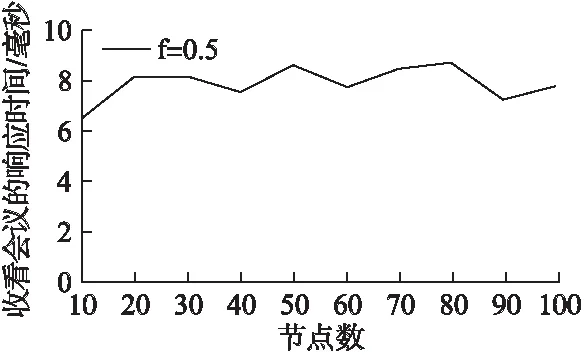

P(R=j+1)=1·Pfj-1·(1-Pf) 1< (2) 那么路徑長度的期望值為: (3) 攻擊者攻擊系統后,設有M個節點已被攻擊者控制,成為攻擊者的共謀節點,則剩余的誠實節點數為N-M,惡意節點占總節點的比例為C.令發送者位于第0個位置,Ei(1≤i≤n)表示路徑上的第1個共謀節點位于第i個位置的事件, Ei+=Ei∧Ei+1…表示路徑上的第1個共謀節點位于第i個位置及之后的事件,F表示路徑上第1個共謀節點的前驅節點是發送者的事件,P(F|E1+)表示在路徑上有共謀節點時,第1個共謀節點的前驅節點是發送者的概率.對于攻擊者自己所在的節點和其控制的惡意節點,它們是發送者的概率為0. 路徑上有惡意節點時,第1個共謀節點的前驅節點是發送者的概率為: (4) 排除第一個共謀節點的前驅節點外,其他所有非惡意節點是發送者的概率為: (5) 則根據發送者匿名度公式計算得: (6) 圖1是在惡意節點占總節點(N為100)的不同比例下,對比了轉發概率f與匿名度之間的關系.從圖1可以看出,當惡意節點的比例一定時,隨著轉發概率f的增大,系統的匿名度也增大.同時,在同一轉發概率下,當惡意節點的比例越小,系統的匿名度越大. 圖1 轉發率f與匿名度的函數關系圖Fig.1 Functional relationship between forwarding probability and anonymity degree 圖2是在不同的轉發概率f下,對比了惡意節點占總節點(N為100)的比例與匿名度之間的關系.從圖2中可以看出,隨著惡意節點的比例逐漸增大,系統的匿名度不斷降低.而且在同一惡意節點占比下,轉發概率f越大,匿名度也越大. 圖2 惡意節點占總節點的比例M/N與匿名度的函數關系圖Fig.2 Functional relationship between maliciousnode and anonymity degree 圖3表示(N為100)隨著惡意節點的個數變化時,本方案和文獻[6]提出的CACSBSP系統的匿名度變化情況.在本方案中,由公式(3)知,當轉發概率為0.5時,路徑長度期望值為3,當轉發概率為0.75時,路徑長度期望值為5.CACSBSP系統中,假設自私節點個數為0,節點的信譽度最高為10.從圖3可以看出,兩個方案的匿名度都隨著惡意節點個數的增多大致呈線性下降.當系統中惡意節點個數一定時,無論路徑長度是3還是5,本方案的匿名度都比ACSBSP系統要高.由此可以得出,本方案與ACSBSP系統相比較時,本方案的安全性較高,可以有效地實現發送者匿名,保證用戶身份位置隱私的安全. 圖3 惡意節點個數改變時的匿名度Fig.3 Degree of anonymity when the number of maliciousnodes changes 通過上述分析,本文提出的基于匿名通信的匿名在線會議方案,可以實現較高的匿名度,即在轉發概率f=0.75且少量惡意節點存在的情況下,攻擊者對節點進行合謀攻擊后仍不能推斷出發送節點的可能性達到0.8.該結果表明本文所提出的基于匿名通信的雙通道匿名在線會議方案可以較好的保障發送者的匿名性. 在匿名通信領域,隨著匿名技術的不斷研究和發展,匿名通信系統所可能遭受的攻擊也層出不窮.本文提出的雙通道匿名在線會議方案中,發言者每次發言都會選取新的轉發路徑,即使是同一個發言者,其每次發言內容的傳輸路徑也是隨機的.在發言的傳輸過程中,發言內容的轉發路徑長度也是不確定的.中轉節點根據轉發概率來確定是否轉發給會議服務器或其他中轉節點,若繼續轉發給其他中轉節點,則采取隨機選擇策略.因此,攻擊者不能通過流量分析的手段來獲取發言內容的傳輸路徑,從而推斷出發言用戶節點的身份和位置信息,進而識別發言者的真實身份. 發言內容和發言者的身份信息等在發送前就進行了混合加密:用對稱密鑰加密發言內容,用會議服務器公鑰加密對稱密鑰.在發送給第一個中轉節點時,進行二次混合加密:用新的對稱密鑰加密報文,用第一個中轉節點的公鑰加密新對稱密鑰.在傳送過程中,中轉節點雖然會先進行一層解密,但得到的是用對稱密鑰和會議服務器公鑰混合加密的發言內容,由于沒有會議服務器的私鑰,中轉節點無法解密獲取發言內容.即使不在傳輸路徑上的中轉節點獲取到報文,由于報文是經過兩次混合加密的,且任一中轉節點都沒有會議服務器和其他所有中轉節點的私鑰.不在傳輸路徑上的中轉節點無法進行雙重解密,也就無法得到發言內容.因此,任意的中轉節點都不能獲取會議中發言者的發言內容.同時發言的傳輸過程中進行多次不同的雙重加密,攻擊者很難竊聽和追蹤到報文,更不能輕易破解出發言內容和發言者的身份信息來偽造會議內容. 在一條匿名通信路徑中,攻擊者很可能會控制其中一些會議用戶所在的節點,使其成為惡意節點.攻擊者和多數惡意節點一起合謀攻擊會議系統,尤其是在發言用戶節點的下一中轉節點是惡意節點時,攻擊者有很大概率能夠推斷出上一跳的節點信息,從而獲取發言者的身份和位置信息.但當系統中惡意節點不多時,系統發送者匿名性被破壞的概率極小.面對合謀攻擊時,只要系統中惡意節點的數量保持在一定比例內,系統還是具有很好的匿名性. 4.4.1 健壯性 本文提出的雙通道匿名在線會議方案是節點對等、完全自組織的,具有較強的健壯性.系統中的每個節點既作為用戶節點發起發言,同時也是系統的中轉節點,轉發其他發言節點的發言內容.在發起發言時,由用戶節點隨機選擇下一跳中轉節點,在傳輸過程中,當前接收到發言內容的中轉節點隨機選擇下一跳中轉節點.每次的傳輸路徑都是隨機的,不會依靠某些特定節點,當系統中某些節點故障或者離開網絡時,也不會影響整個通信過程. 4.4.2 抗攻擊性 該方案具有較強的抗攻擊性.每次發言內容的傳輸路徑并不是提前構建,而是在傳輸時由當前節點隨機確定下一跳中轉節點,因此具體的傳輸路徑和路徑長度都是隨機的.即使面對合謀攻擊,攻擊者也很難通過流量分析的手段來獲取消息的完整傳輸路徑,也就無法獲知發言者的身份.用戶的發言在到達服務器之前是保密的,使用AES和RSA算法進行混合雙重加密,任何其他用戶不能獲取,也不能偽造. 4.4.3 高效率性 本方案采取雙通道的方式,每次匿名通信是單向的,發言內容通過匿名通信傳送到會議服務器,相對耗時較長.但是用戶可以直接通過瀏覽網頁的方式收看會議,不需要經過匿名通信過程,因此可以保證實時性.總的來說,該方案比單通道的基于匿名通信協議的匿名在線會議的效率高得多. 為了驗證基于匿名通信的雙通道匿名在線會議方案的性能,表3列出了實驗環境和參數設置. 表3 實驗環境及參數設置Table 3 Experimental environment and parameter setting 實驗參數定義了用戶發言的平均響應時間、平均路徑長度和用戶收看會議的平均響應時間.用戶發言的響應時間定義為,在一段時間內,系統中的用戶發送若干個發言,服務器接收到單個發言信息所消耗的時間.用戶發言的平均響應時間是指,多個消息的響應時間求取平均值.用戶收看會議的平均響應時間定義為,在多個用戶隨機發言情況下,服務器收到兩條發言信息之間的平均間隔. 本實驗分別在方案中的“雙通道”上進行了試驗.在設定轉發概率分別為0.25,0.5,0.75的情況下,對由10,20,30,…,100個節點組成的網絡系統分別進行100次模擬實驗,模擬用戶對服務器的消息轉發,記錄不同節點數構成系統的100次路徑長度和響應時間,由此計算出平均路徑長度和平均響應時間.同時記錄了不同節點數組成的系統中,轉發概率為0.5時,服務器收到100次發言信息的間隔,由此計算出兩條發言信息之間的平均間隔. 圖4 用戶發言的平均響應時間Fig.4 Average response time for a user to speak 圖4給出了在不同概率下,隨著節點數目增加,用戶發言的平均響應時間的變化情況.從圖4可以看出,在轉發概率一定時,隨著節點數目的增加,用戶發言的平均響應時間近似呈線性增加.這表明即使在節點并發訪問量很大的情況下,該方案仍然適用且具有較好的穩定性.且當節點數目一定時,隨著轉發概率的增加,用戶發言的平均響應時間僅出現小幅度的增長.看到自己的發言內容會有一定的延時,只要延時不超過5秒,一般會議中都是可以接受的.當節點數較多時,用戶發言的平均響應時間是不超過5秒的,這說明能夠保證發言內容的同步.觀看其他用戶的發言內容和自己的發言內容是不需要同步的,所有用戶可以在會議頁面實時看到. 圖5表示在不同轉發概率下,隨系統中節點數目變化的平均路徑長度的變化情況.從圖5可以看出,在一定的概率下,隨著節點數目的增加,平均路徑長度曲線圖整體變化趨勢比較平穩,在某個恒定值上下波動,波動范圍不超過2.這表明當概率一定時,通信的平均路徑長度與網絡的節點數目是無關的.這同樣也證實了本文所提出的方案在多個節點共同發送消息的過程中,不存在利用歷史路徑轉發信息的情況,節點在每次發送信息時,傳輸路徑都是隨機產生的,保證了節點位置的匿名性,具有較好的健壯性. 圖5 平均路徑長度Fig.5 Average path length 從圖5還可以看出,在節點數目一定時,隨著轉發概率的增加,節點的平均路徑長度也隨之增加.這與上述路徑長度期望值理論公式是相符的.結合圖4和圖5可以看出,當轉發概率為0.25時,系統平均響應時間較短,且平均路徑長度較短,大約為2,但路徑長度較短時,系統容易受到攻擊者的流量分析攻擊從而降低發送者的匿名性.當轉發概率為0.75時,平均路徑長度較長,大約為5,同時平均響應時間也較長,此時用戶與服務器的通信時延較大,會影響用戶體驗,且較長的路徑長度也會增加系統負載.當轉發概率為0.5時,其平均路徑長度適中,大約為3,并且當節點數目增加時,平均響應時間呈小幅度增加.因此,本文所提出的方案中轉發概率可以選取為0.5. 圖6給出了隨著節點數目增加時,本方案和文獻[6]提出的CACSBSP系統的系統平均響應時間變化情況.在本方案中,設定節點轉發概率為0.5.在CACSBSP系統中,假設自私節點個數為0,節點的信譽度最高為10.從圖6可以看出,兩個方案的平均響應時間都隨著節點個數的增加而增長.當系統中節點個數一定時,本方案的系統平均響應時間比ACSBSP系統要小,且從整體趨勢來看,本方案平均響應時間的增長速度較慢.由此得知,在用戶發言時,本方案的同步性較好,效率較高,可以保障會議的實時性. 圖6 節點個數變化時的系統平均響應時間Fig.6 Average system response time when the number of nodes changes 圖7表示在轉發概率為0.5時,隨著系統節點個數發生改變,用戶收看會議的平均響應時間的變化情況.從圖7可以看出,隨著系統內節點數的增加,用戶收看會議的平均響應時間呈現較小幅度的波動,但整體數值保持在6-10毫秒內,未超過10毫秒.相比用戶發言的平均響應時間,用戶收看會議的平均響應時間要小得多.這表明本方案的雙通道,即收看會議通道和發言通道是互不影響的,用戶的發言內容經過多次轉發,所以時延較長,而用戶收看會議的時延很小,基本上是實時的.并且在用戶訪問量很大時,也能很好地保證會議的實時性. 圖7 用戶收看會議的平均響應時間Fig.7 Average response time of users listening to a meeting 本文基于一種匿名通信模型,提出了一個雙通道匿名在線會議方案.在本方案中,用戶收看會議是一個通道,用戶通過普通的web訪問方式進入網頁會議室收看會議,擁有自己的觀眾名和登錄密碼.用戶發送發言內容使用另一個通道,用戶ID和發言內容一起通過匿名通信技術發送給會議服務器,會議服務器接收后將發言內容公布在會議頁面上.兩個通道單獨工作,使得系統效率高,速度快,用戶能夠實時收看會議,獲取會議內容.用戶的觀眾名和用戶ID并無任何對應關系,保證了用戶的身份和位置信息不會被泄露.發言通道中的匿名通信技術,在選擇下一跳中轉節點時使用隨機選擇策略,同時用RSA和AES混合加密算法多次對發言內容進行加密,有效地抵御了攻擊者的流量分析和追蹤攻擊,確保發言者的身份和位置信息是安全的.經過理論分析和多次實驗驗證,該方案時延小,效率高,健壯性強,在系統用戶量較大的情況下,也能穩定運行,保證會議的實時性和較強的匿名性.下一步將研究如何改善本方案,進一步提高方案的通信效率和安全性.

4.3 安全性分析

4.4 本方案優越性

5 實驗與結果分析

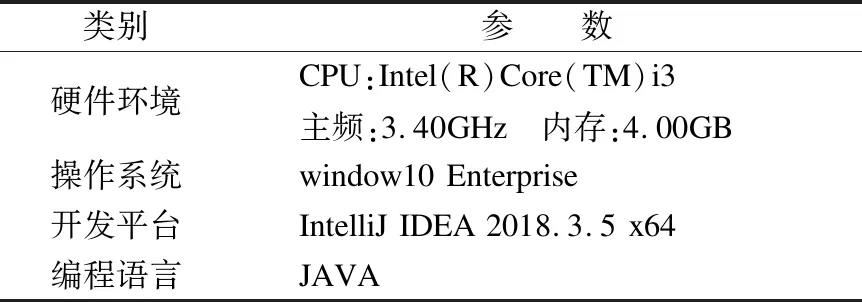

5.1 實驗環境及性能指標

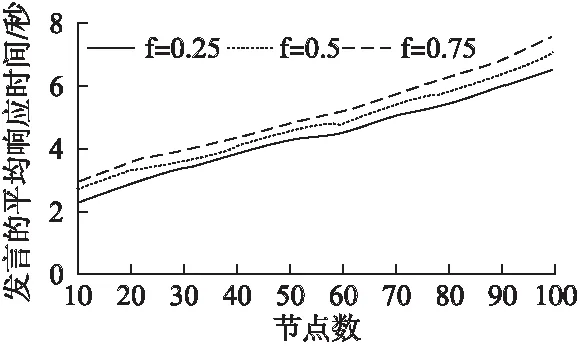

5.2 實驗結果及分析

6 結束語