網絡主動安全防御體系構建探究

黃少卿

摘 ? 要:隨著5G時代的來臨,大數據、物聯網、移動辦公、云計算等技術越發成熟,網絡空間與現實世界的融合滲透不斷深化。同時,網絡安全風險亦日趨嚴峻,DDos攻擊、漏洞攻擊、勒索軟件等威脅持續對網絡安全造成重大隱患。傳統安全手段正在逐步失效,亟需構建網絡主動安全防御體系以應對復雜、隱蔽和定向攻擊。

關鍵詞:5G;傳統安全;威脅滲透;主動防御體系

中圖分類號: TP311 ? ? ? ? ?文獻標識碼:A

Abstract: With 5Gs development, technology of big data, IoT, BYOD, cloud computing etc. are getting more and more matured. The gap between network space and real word is getting smaller. At the same time, network security becomes more serious. DDos attack, vulnerability attack and ransomware are causing huge potential security problems to the network. However, the traditional security method is losing positive effect, a kind of network active security defense architecture is necessary to anti the complicated, hiding and target attack.

Key words: 5G; traditional security; threat infiltration; active defense architecture

1 引言

以5G為代表等一系列互聯網技術的飛速發展,使得互聯網承載的價值越來越大、網絡的規模成倍增長、復雜度越來越高。同時,黑客有了更強的動機和手段來竊取企業的機密信息和資源,甚至是對企業資產造成破壞。在金融通信等行業中,黑客常被雇傭對競爭對手進行惡意攻擊,如發動一次中等規模的DDoS攻擊數只需花費數千美元。大多數企業對網絡安全問題都沒有足夠的重視和清晰的認識,這也是為什么近年來黑客頻頻得手、造成了重大損失的重要原因。

Verizon對安全事件進行了調查[1],得出的結論是:不計算前期偵察與信息獲取的過程,攻擊者從實施攻擊到入侵得手僅需花費數小時的時間,相比之下,62%以上的企業需要花上數周,甚至超過1個月的時間才能發現黑客攻擊,隨后還需要數天至數周的時間完成響應和補救工作。在另外一項統計調查中,Ponemon Institute從全球252家機構的1,928起攻擊事件中發現,攻擊事件的平均解決時間為46天,而每延遲發現和解決攻擊事件1天,企業就會損失21,155美元。

2 傳統安全防護面臨的問題

傳統的網絡安全防護手段通常是基于黑白名單、簽名和規則特征[2]的安全威脅發現手段,通過防火墻、WAF、IPS、交換機、VPN等一系列網絡邊界防護設備聯合實現。在網絡環境單一,攻擊手段貧乏的互聯網發展初期是具備較為堅實的防護能力。

但是,傳統的網絡安全建設方案,容易導致割裂的安全防御,無法協同作戰并提供有效的整體安全防護,甚至導致安全運維復雜化。基于割裂的安全防御所產生的安全現狀數據也將成為安全孤島,難以協同共享,導致碎片化的安全認知,只能看見碎片化的局部安全,無法形成統一的整體可視。

同時,不斷發展的互聯網安全威脅和5G、物聯網、云計算等技術變革帶來的風險,尤其是以互聯網側高級持續性惡意攻擊[3](APT攻擊)、零日漏洞[4]為代表的新威脅,讓現有的網絡安全防御體系無法滿足企業對于網絡安全的切實需求。

由此可見,在網絡復雜性極大、網絡薄弱環節極多的今天,單純利用傳統安全防護設備和邊界阻斷措施進行網絡安全防護存在諸多問題,攻防兩端嚴重不對等。

3 構建網絡安全主動防御體系

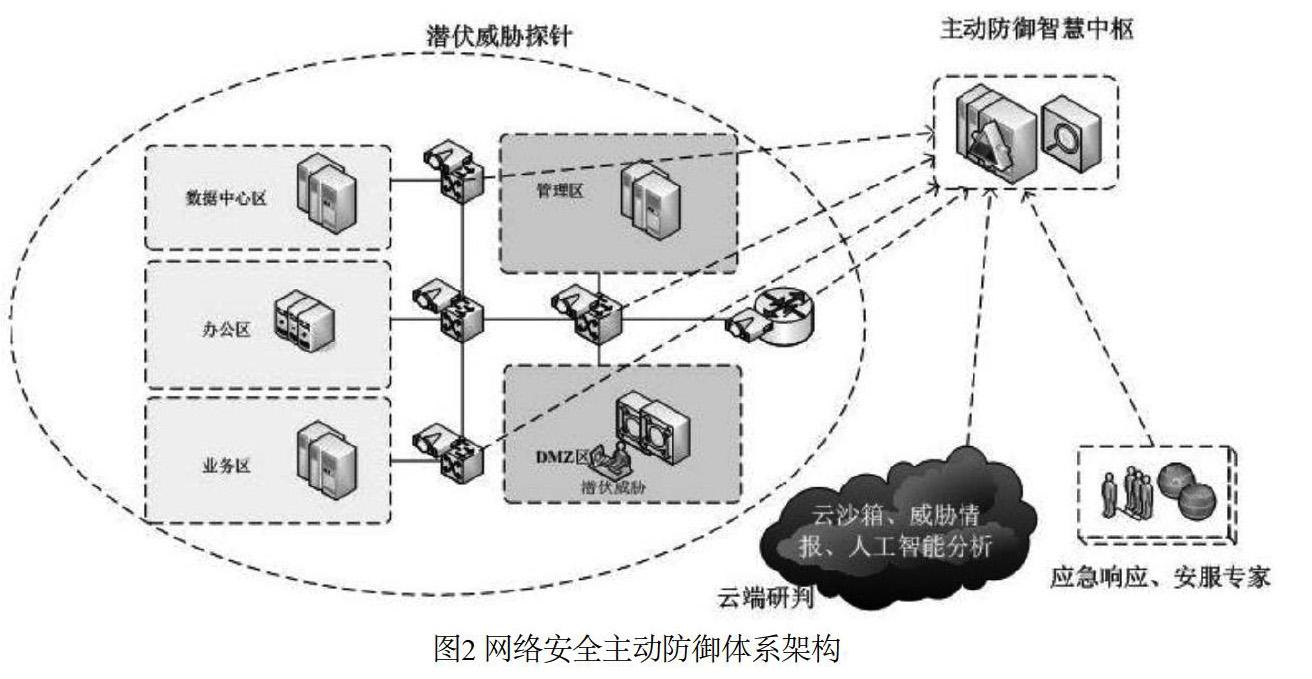

針對互聯網出口的開放性,以及現有APT、零日等攻擊手段的復雜性,網絡安全防護手段須具備全局監測、立體分析的能力。構建智慧中樞,協同控制網絡域各個安全組件,形成一套完整的網絡安全主動防御體系。

網絡安全主動防御體系,以安全可視和協同防御為核心,構建智能化、精準化、具備協同聯動防御能力及專家應急的大數據安全分析平臺和統一運營中心,讓網絡安全可感知、可預判、可阻斷、可追溯。

如圖2所示,網絡安全主動防御體系以全流量分析為基礎,基于探針等安全組件采集全網的關鍵數據,以主動防御智慧中樞為安全核心,結合威脅情報、行為分析、UEBA[4]、機器學習、大數據關聯分析、可視化等技術對互聯網出口流量實現全網業務可視和威脅感知,從而主動發現各種潛伏威脅。同時,結合安服專家、人工智能等手段的介入和應急響應,提高事件響應的速度和高級威脅發現能力。

3.1 全局安全可視

通過全流量分析、多維度的有效數據采集和智能分析能力,實時監控全網的安全態勢、內部橫向威脅態勢、業務外連風險和服務器風險漏洞等,讓網絡安全管理員可以清楚的感知全網是否安全、哪里不安全、具體薄弱點、攻擊入口點等,圍繞攻擊鏈(Kill-chain)[5]來形成一套基于“事前檢查、事中分析、事后檢測”的安全能力,看清全網威脅,從而輔助決策。

3.2 大數據分析、檢索能力

主動防御智慧中樞基于實時大數據框架,結合彈性搜索引擎進行,對網絡產生的TB級別海量數據進行存儲、關聯分析,并通過集群、分布式計算實現萬億級數據的超大規模數據管理和秒級查詢能力。

3.3 實時監測,精準預警

通過對全網流量、主機日志和第三方日志的采集分析,實現對已知威脅(僵木蠕毒、異常流量、業務漏洞等)和未知威脅(網絡僵尸、APT、零日漏洞等)的全天候實時監測,同時結合智能分析和可人工干預的便捷運營支撐,對已發現的威脅進行精準化預警,簡化運維,有效通報預警。

3.4 高效協同響應,阻斷風險擴散,輔助閉環

主動防御智慧中樞將網絡中傳統安全設備作為基礎組件,不僅作為安全數據采集源,當發生重要安全事件或風險在內部傳播時,亦可通過聯動進行阻斷、控制,避免影響擴大。聯動方式涉及到網絡阻斷、上網管理、終端安全查殺,可有效提升網絡主動安全能力。

3.5 威脅舉證與影響面評估

網絡安全主動防御體系將IP以資產類型進行劃分,區分業務安全、終端安全維度來展示不同類型的受損情況,結合網絡中業務資產的側重點和詳細的攻擊內容舉證、多維度潛伏威脅,評估威脅影響面及受損情況。

3.6 追蹤溯源支撐

基于全流量和第三方日志(中間件、操作系統、安全設備等)的有效數據,實時提取相關威脅分析和追蹤溯源的關鍵元數據,并進行元數據持續存儲。同時,將數據形成以流量可視、潛伏威脅探測、威脅攻擊鏈可視、統一檢索及大數據能力等技術為主的追蹤溯源體系,為網絡主動安全提供溯源能力。

4 網絡安全主動防御體系建設

網絡安全主動防御體系采用分層的數據處理結構建設,從數據采集到最終的數據分析呈現形成完整的處理邏輯過程。

4.1 數據采集層

采集包括終端數據、流量采集、中間件數據、第三方設備日志、威脅情報對接。該層提供多種接口進行流量、日志數據的采集和對接,支持Syslog、Web Service、Restful API、WMI等方式采集。

4.2 數據預處理層

對采集的數據進行預處理,包括數據清洗、數據歸并、數據富化,最終數據轉換為智慧中樞可解析的格式化數據,以文件的形式進行存儲,以備后續追溯使用。

4.3 大數據分析層

讀取經過預處理后的數據進行離線計算,或讀取ES數據進行實時機算。在此進行全網安全數據的檢測、分析和統計,并結合威脅情報、行為分析、人工智能[6]等技術,主動發現安全威脅現狀,并配合內置的安全關聯規則將數據進行歸告警。

4.4 數據存儲層

分析數據和結果存儲在ES引擎中,可提供快速的檢索能力。同時,對將近期需要快速呈現的統計結果數據存放到快速存儲,以支持快速查詢,相比ES引擎無需渲染和額外內存消耗。

4.5 數據服務層

基于可視化的方式對體系中的數據進行呈現,從數據存儲層獲取數據的接口,讀取展示數據,提供各種數據的安全可視服務及對外接口服務。

5 結束語

網絡安全主動防御體系是由多種能夠實現網絡安全主動防御功能的技術所組成的一個技術體系,以應對云大物移智時代所面臨的安全形勢,從預測、防御、檢測、響應等多個維度進行安全形勢研判。然而,網絡安全運營是一個持續處理的、循環的過程,需要不斷的通過細粒度、多角度、持續化的對安全威脅進行實時動態分析,以適應不斷變化的網絡和威脅環境,并不斷優化自身的安全防御機制。

參考文獻

[1] Verizon.2019 Data Breach Investigations Report[R].USA:Verizon,2019.

[2] 田春平,張晉源,武靖瑩.云計算網絡信息安全防護思路探究[J].通信技術,2019.8:939-945.

[3] 程三軍,王宇.APT攻擊原理及防護技術分析[J].信息網絡安全,2016.9: 118-123.

[4] 張罡.網絡異常檢測研究與應用[D].北京:北京郵電大學,2019.5.

[5] 劉文彥,霍樹民,陳揚,仝青.網絡攻擊鏈模型分析及研究[J].通信學報, 2018,11: 2018271-1—2018271-7.

[6] 李艷華.大數據安全技術研究[J].網絡空間安全, 2020,2: 15-23.