工業控制系統高級持續性威脅攻擊分析及防護研究

李逸翔 馬浩軒 王昱 楊旆 王丹

摘要:隨著工業信息化及數字化水平的不斷提升,工業控制系統的安全問題也愈發凸顯。本文首先研究工業控制系統的層次結構及存在的安全風險,然后分析高級持續性威脅攻擊對工業控制系統的危害和其攻擊特點,最后提出在工業控制系統中針對高級持續性威脅攻擊的安全防護建議。

關鍵詞:工業控制系統;高級持續性攻擊;縱深防御;動態防御

0引言

隨著工業信息化及數字化水平的不斷提升,工業控制系統從孤立的系統逐步發展成基于開放的架構和技術標準進行互聯的系統,多方設備、網絡的連接增加了威脅入侵的入口,面臨的安全問題也愈發凸顯。工業控制系統中通常包含具有高價值的關鍵設備或組件,網絡攻擊者可能會以它們為目標,破壞業務流程,導致系統運營中斷,造成不可估量的經濟損失或是安全問題。高級持續性威脅攻擊對于工業控制系統來說是一類具有極高危險性的攻擊手段[1],本文將針對工業控制系統的安全風險及面臨的高級持續性威脅攻擊的特點展開研究分析,并提出相應的安全防護建議。

1 工業控制系統的安全風險

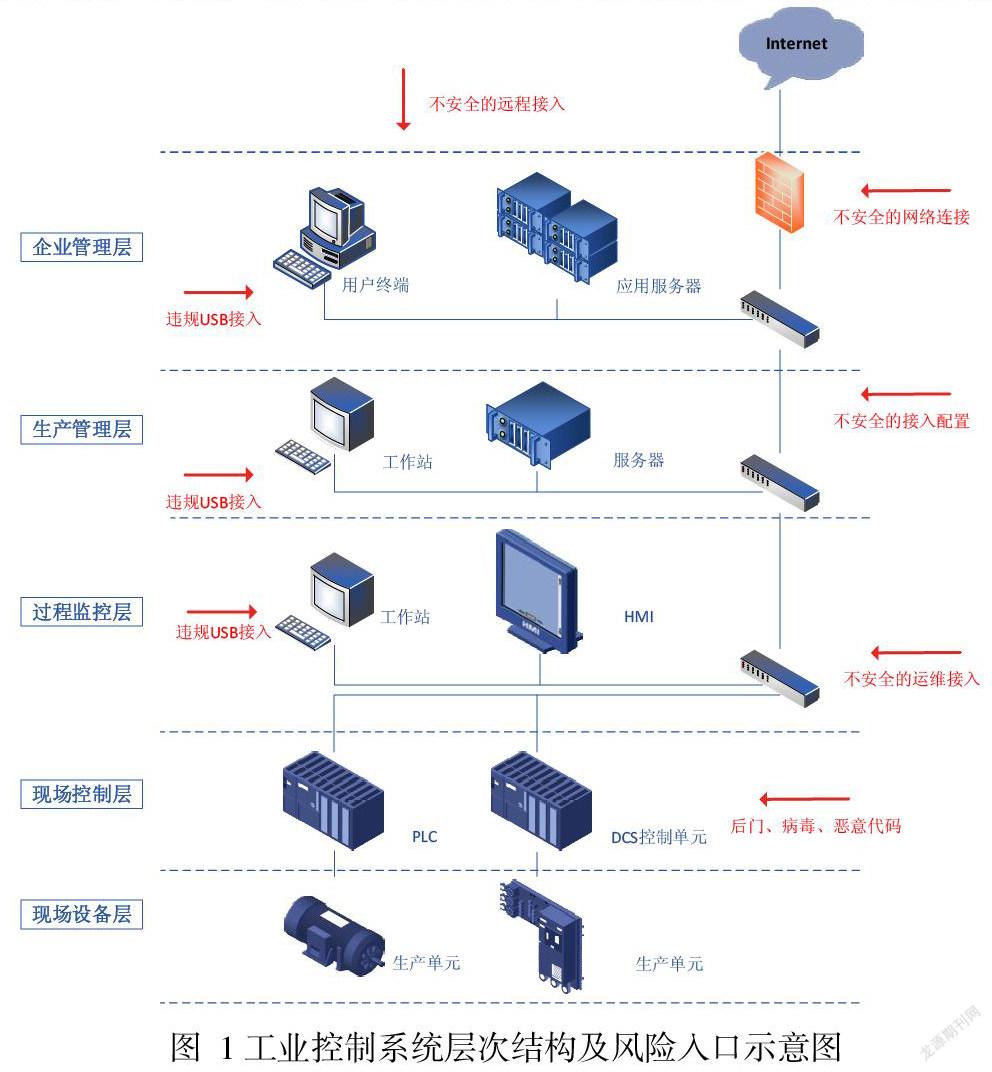

工業控制系統與傳統信息系統在結構及功能上均有所不同,其面臨的安全風險也存在獨特性。由于在工業生產運行過程中,工業控制系統的可用性是首要條件,從而導致大多數工業控制系統在設計上缺乏安全性的考慮。根據國際電工委員會IEC 62264-1標準[2],工業控制系統在整體的生產運營上大致可分為五個層次,如圖1所示,不同層次的設備存在不同程度、不同路徑的攻擊入口。

企業管理層由企業網絡設備構成,包括用戶終端、應用服務器等,涉及工業控制系統的供應鏈管理、企業決策等辦公事項,由于多數企業內部網絡需要與互聯網相連接,這不可避免的增加了遭受網絡攻擊的風險,不安全的網絡連接、遠程接入方式加劇了病毒、木馬入侵的可能性。

生產管理層通常包含生產制造執行系統、歷史數據庫等與生產控制及管理相關的系統及設備,從該區域開始屬于實際意義的工業控制。若工業控制網絡與企業網絡相連接,不安全的網絡配置如弱密碼、弱防火墻可能導致企業網絡的風險引入工業控制網絡之中。另外,即使工業控制網絡未與企業網絡互聯,整個工業控制系統是封閉的、物理隔離的,也并不意味著沒有信息安全的風險,通過WiFi、USB等方式仍然可以提供攻擊的入口點,一個含有WIFI模塊的USB設備可產生一條直接訪問公共網絡的路徑。

過程監控層,一般包含HMI、SCADA、EWS等,由操作人員下達命令完成對控制單元的驅動工作,并通過采集及分析過程數據實時監控生產運行過程中的操作,及時發現并響應安全事件的發生。現場控制層包括各類控制單元,如PLC、IPC、DCS控制單元等,連接控制現場生產設備的執行。現場設備層包含各類生產單元,如I/O設備、執行器,傳感器等,不安全的通信協議及數據傳輸將成為攻擊生產單元的突破口,若自身或上層設備受到病毒、惡意代碼等的入侵,將可能造成嚴重的運行事故或損害。

根據工業網絡安全公司Claroty 最新發布的《工業控制系統風險和漏洞報告》[3]數據顯示,2021年上半年發現了637個工業控制系統漏洞,影響了76家供應商銷售的產品,包含了許多廣泛應用的供應商如西門子、施耐德電力、羅克韋爾等,其中生產管理層的漏洞占比最大為23.55%,其次是現場控制層15.23%和過程監控層14.76%。

總體來看,工業控制系統中存在的安全風險主要來源于如下五個方面:①體系架構方面,各類網絡、活動組件之間互聯建設缺乏可靠的認證及防護,缺乏系統性的信息資產統計及風險評估;②網絡通信方面,缺少網絡分段,訪問控制及權限管理不夠到位,部分組件中可能存在不安全的遠程訪問;③系統設備方面,使用的軟件、硬件過時,存在較多漏洞;④策略配置方面,工業控制系統各類組件的安全策略配置不足,缺少補丁、防病毒更新策略,缺少特定的配置變更管理;⑤運維管理方面,操作人員缺少安全意識及培訓,整個系統缺乏迭代的安全性分析。

2工業控制系統中的高級持續性威脅攻擊

近些年來,經過研究人員對工業控制系統安全風險問題的深入研究,針對工業控制系統的高級持續性威脅攻擊也不斷浮出水面[4],其中比較典型的如Stuxnet、Havex、BlackEnergy等攻擊。Stuxnet是一種極具破壞性的工控病毒,它通過USB設備和局域網傳播,在網絡隔離條件下利用工控系統、總線協議與控制設備中存在的安全漏洞,其中包含多個零日漏洞,造成伊朗第一座核電站“布什爾核電站”大面積的蠕蟲感染。Havex是一種利用通信協議漏洞的攻擊,攻擊者首先攻擊工業控制系統組件供應商的官方網站,在供用戶下載的軟件升級包中植入木馬,該木馬進入工業控制系統后,從通信協議服務器中竊取大量的情報數據。BlackEnergy是一種惡意軟件攻擊,攻擊者通過發送惡意郵件感染員工的工作機,通過廣泛偵察獲得了對Windows域控制器的訪問權,并取得了工作人員的憑證,其中一些是電網工作人員用于遠程登錄SCADA網絡的VPN,從而得以對工業控制系統發起攻擊,最終導致烏克蘭電網的大規模停電。

高級持續性威脅攻擊是結合多種攻擊手段的組合體,它的復雜性從三個方面可以體現:①技術手段復雜,高級持續性威脅攻擊通常利用更多的零日漏洞進行攻擊,通過持續對目標的通信行為進行監控,攻擊的深度也不斷蔓延擴大;②多領域交叉協作,高級持續性威脅攻擊不僅僅局限于計算機信息技術領域,還涉及了許多其他領域,如心理學、社會工程學、游戲理論等,是一種融合了多類學科的、復雜的系統性攻擊;③可參考的案例較少,高級持續性威脅攻擊是多變的,使用的零日漏洞無從參考,一般的高級持續性威脅攻擊工具在使用一次后便會重新開發新的攻擊工具進行下一次攻擊,在整個過程中發起的攻擊次數較少,其攻擊樣本很難收集。

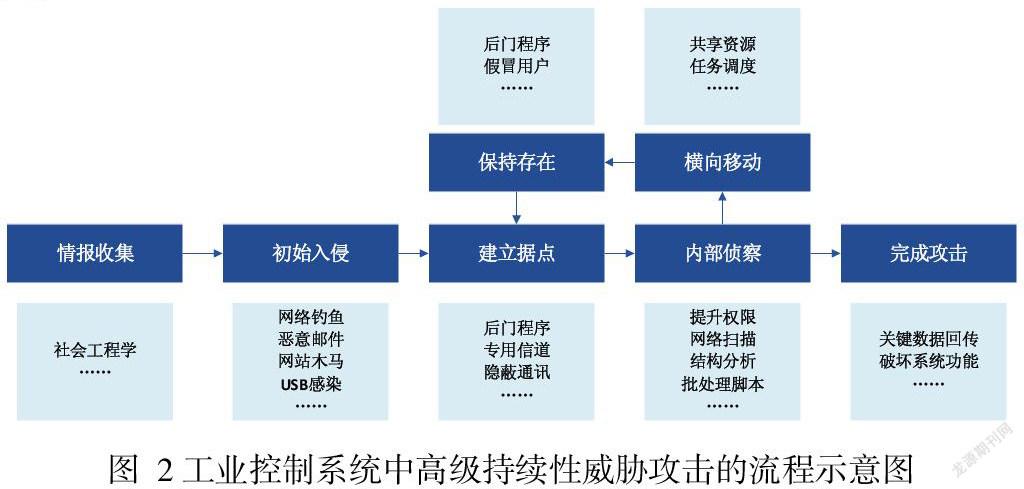

高級持續性威脅攻擊通常具有較長的潛伏期,一般過程如圖2所示。

(1)情報收集

明確攻擊目標,通過社交網絡收集目標信息,根據卡巴斯基2021年的上半年對于工業組織遭受高級持續性威脅攻擊的公開信息[5]分析可以發現,社會工程學的方式仍然是最流行的初始滲透方法。為了實現對目標的滲透及分析,攻擊者通常大量應用社會工程學的手段進行廣泛的信息收集,如目標人群社會關系、愛好、上網習慣等。

(2)初始入侵

攻擊者根據收集的信息,精心設計釣魚網站、惡意郵件等吸引目標人群訪問并下載帶有攻擊載體的程序或文件,從而實現對攻擊目標的滲透和利用;或者通過感染目標用戶的USB設備間接的進入目標所在的系統環境。

(3)建立據點

進入目標系統環境后,利用后門程序等方式建立隱蔽的通訊路徑實現信息的控制與收集。

(4)內部偵察

分析系統環境,研究并利用系統中已知或未知的漏洞,定制專用的攻擊工具,從而實現惡意代碼的執行或權限提升。

(5)橫向移動

通過共享資源、任務調度等方式將攻擊載體橫向移動至系統其它設備之中。

(6)保持存在

通過分析系統資源獲取用戶進入系統的憑證,偽裝成可信任的用戶實現長期的通信及偵察。

(7)完成攻擊

將收集的關鍵數據回傳或利用攻擊載體破壞系統功能。它的攻擊載體不僅僅是一個病毒,而是結合多種病毒特征的集合。工業控制系統高級持續性威脅攻擊的目的性很強,目標通常為國家的關鍵基礎設施,旨在制造混亂以達到某種政治目的,甚至是網絡戰爭。

3 高級持續性威脅攻擊的防御

隨著攻擊技術的不斷發展,工業控制系統中的安全事件層出不窮,對全球各類型的工業企業造成了不同程度的損害。近年來,中央網信辦、工信部、公安部等機構陸續發布了多項提升工業控制系統安全防護技術能力的標準與規范,在等保2.0中也將工業控制系統安全納入了強制保護范圍。針對高級持續性威脅攻擊,工業控制系統的安全防護應當具有“縱深防御”和“動態防御”兩方面的要求。

(1)縱深防御

工業控制系統是一個具有層次化的結構,不同層次之間設備硬件、軟件平臺、應用系統、數據傳輸協議等方面均存在差異性,每個層級所面臨的風險也有所不同。“縱深防御”的目的是為了解決系統中不同層面的安全問題以及防止攻擊的擴散及蔓延。在進行安全防護時,應當做好完整的建設規劃,梳理系統不同層級中的關鍵設施設備及信息資產,并從體系架構、網絡通信、系統設備、策略配置、運維管理等方面構建有針對性的防護能力。

(2)動態防御

一般而言,系統的安全防御分為威脅感知、威脅分析及威脅處置三個階段。在傳統的攻擊與防護對抗之中,通常是先發現攻擊,然后根據攻擊的特點靜態部署相應的安全產品進行防護。但由于高級持續性威脅攻擊的特點,在安全事件發生后再進行處置時可能已經造成了嚴重的后果。因此為了更準確的判斷工業控制系統的安全形勢,需要采取動態的安全監控方式進行威脅的感知與分析,通過對多個層面多方來源的數據,如業務數據、通信流量、傳感信號等進行分析,建立相應的特征庫及威脅感知模型,實時監控系統的中威脅情況,并及時開展相應處置。

4總結

在工業控制系統信息化技術提升和數字化轉型的過程中,怎樣應對高級持續性威脅攻擊是在工業生產運行安全防護工程中一個不能忽略的重要問題。在后續的研究工作中,應當加強對于高級持續性威脅攻擊特征的研究與分析,并針對工業控制系統中設備差異化、應用復雜化、平臺多樣化的特點,從縱深防御和動態防御的角度,建設合理的安全防護體系。

參考文獻

[1] Zhou X, Xu Z, Wang L. et al, 2018. APT attack analysis in SCADA systems [C] Nanjing, MATEC Web of Conferences,2018, 173.

[2]2021 Claroty biannual ICS risk & vulnerability report: 1h 2021 [EB/OL] Claroty, https://claroty.com/annual-report/, 2021.

[3]International Electrotechnical Commission. IEC 62264-1: 2013-05[J]. Enterprise-Control System Integration–Part I, 2013, 1.

[4]鄭少波,徐偉,石彬.工業控制系統安全現狀[J].網絡安全技術與應用,2020(05):111-113.

[5] APT attacks on industrial organizations in H1 2021 [EB/OL] Kaspersky Lab ICS CERT, https://ics-cert.kaspersky.com/reports/2021/10/26/apt-attacks-on-industrial-organizations-in-h1-2021, 2021.

作者簡介:李逸翔,1995.11,男,江西上饒人,碩士研究生,研究方向:網絡空間安全

1392501705349