基于零信任的高速公路網絡安全架構研究

王文菁,李樹遠

(北京交科公路勘察設計研究院有限公司,北京 100191)

0 引 言

高速公路網絡安全關乎國家關鍵基礎設施安全和人民生命財產安全。隨著信息化的發展,我國不斷完善對高速公路網絡安全體系的建設。近年來,高級可持續性威脅(Advanced Persistent Threat,APT)攻擊和軟件供應鏈攻擊等各種形式的網絡攻擊嚴重威脅著我國高速公路信息網絡的安全。中國互聯網應急中心2020年監測數據顯示,我國境內共發生各類網絡安全事件約103 000起,嚴重影響了我國近37%的重要基礎部門的網絡設施[1]。

訪問控制是目前高速公路網絡系統安全防護的核心策略,其主要任務是保證高速公路網絡資源訪問和操作等行為的安全。隨著高速公路網絡系統業務場景的增多,遠程訪問和資源傳輸行為變得更加頻繁,其網絡安全風險也急劇增加。傳統的高速公路網絡訪問控制體系下,一旦攻擊者獲取到合法的訪問控制權限進入系統內網,就能通過權限提升等橫向攻擊方法獲取大量機密信息,從而對高速公路的運行安全造成極大的威脅。

高速公路網絡安全架構是保證高速公路網絡安全的關鍵。網絡安全人員在高速公路網絡安全架構的指導下能夠完成一整套高速公路網絡安全建設、運營以及維護的解決方案。現行高速公路網絡安全架構的核心思想是基于邊界安全,其安全技術架構主要基于傳統訪問控制系統、身份認證以及密碼學理論,一旦非法訪問人員拿到泄露的密鑰,或者高速公路網絡系統內部用戶通過權限提升執行了非法越權操作,則邊界安全將不復存在。

為解決上述問題,本文基于零信任提出基于屬性的訪問控制模型,旨在完成訪問主體全部操作行為的持續驗證。接著基于該訪問控制模型,構建了基于零信任的高速公路網絡安全架構。零信任是一種安全思想,秉持“持續驗證、永不信任”的宗旨對會話網絡中一切行為持續進行安全驗證和信任評估,基于零信任的高速公路網絡安全架構能夠有效保護高速公路網絡系統的安全[2-4]。

1 高速公路網絡訪問控制系統現狀

訪問控制技術的研究發展經歷了自主訪問控制(Discretionary Access Control,DAC)、 強 制 訪 問 控制(Mandatory Access Control,MAC)、基于角色的訪問控制(Role-Based Access Control,RBAC)以及基于訪問控制列表(Access Control List,ACL)等階段[5-8]。DAC和MAC都是由主體與訪問權限直接作用,大多使用在用戶個人權限授予場景。這兩種簡單的訪問控制策略不適用于高速公路網絡系統等大型應用系統。RBAC系統將權限和角色進行關聯,通過給用戶分配適當角色進行權限授予,實現了用戶和權限訪問的邏輯分離,其可操作性和可管理性都十分適用于多用戶的大型信息管理系統。ACL是一個將PERMIT和DENY語句組織在一起的有順序規則列表,能夠保證合法用戶的訪問,同時拒絕非法訪問,并且可以對網絡流量進行限制和數據包過濾,提高網絡性能。

傳統高速公路網絡安全架構的核心思想是基于邊界的,也就是“一次授權、持續信任”,默認邊界內部的行為都是可信的,邊界外部都是不可信的。傳統高速公路網絡安全架構如圖1所示,其核心訪問控制架構基于公鑰基礎設施(Public Key Infrastructure,PKI) 和 數 字 證 書 認 證 中 心(Certificate Authority,CA)的模式,用于控制不同網絡區段的安全訪問。所有的請求都需要使用PKI/CA系統簽發的數字證書進行身份驗證,所有的內外部網絡數據流通過訪問控制服務器系統進行安全掃描檢測,網絡內外網是一個動態網絡安全隔離系統,通過互聯網安全協議/虛擬專用網絡(Internet Protocol Security/Virtual Private Network,IPsec/VPN)等連接內外網訪問控制服務器,確保內外網之間沒有任何直連通道。

圖1 傳統高速公路網絡安全架構

可以看出,隨著高速公路系統網絡業務的增多,互聯網技術(Internet Technology,IT)架構越來越復雜,基于邊界安全的傳統“主體—客體”訪問控制架構難以滿足高速公路網絡的安全需求,需要在現有的邊界安全體系中額外添加一層身份邏輯安全邊界,將訪問控制系統從網絡層面的粗粒度向訪問人、物理設備以及業務邏輯等細粒度層面遷移。下面介紹本文提出的基于零信任的高速公路網絡訪問控制架構。

2 零信任高速公路網絡安全架構設計

2.1 零信任原理

目前,高速公路網絡系統移動辦公和遠程接入等云服務場景成為新的常態模式。基于邊界的網關型訪問控制體系難以解決新場景下的安全威脅,迫切需要重新對信任進行定義。零信任是一種安全理念,其主要包含了如下原則。一是任何訪問主體的任何資源操作行為不論處于網絡中的任何位置,都必須先經過身份認證和合法授權;二是任何訪問主體在網絡中的資源操作行為必須持續接受安全評估,即“持續評估”;三是采用最小權限分配和動態策略原則對訪問主體進行授權,同時對每一個訪問請求構建安全的通道。

隨著云計算和數字化技術的發展,傳統的以防火墻、VPN為代表的安全技術無法解決內部網絡的安全問題。隨著業務的發展,企業安全邊界也不斷在發展中變得模糊。零信任網絡訪問(Zero-Trust Network Access,ZTNA)則認為不能信任出入網絡的任何內容,應當創建一種以數據或軟件為中心的邊界,使用強身份驗證技術對數據進行全面保護。

高速公路網絡系統應當以低耦合、高內聚的方式進行安全能力建設,并且內部網絡安全尤其值得重點關注。因此,基于零信任架構建設高速公路網絡系統安全是合理且有益的。

2.2 高速公路網絡訪問控制模型

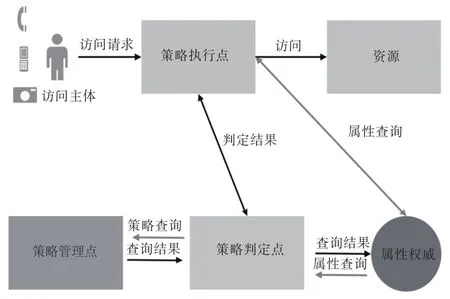

基于上述原則,如圖2所示,本文設計了基于屬性的零信任訪問控制模型,模型用安全屬性來定義授權,可以有效保護用戶身份等隱私信息,不同屬性由不同屬性權威定義和維護。

圖2 基于屬性的訪問控制模型

訪問主體主要指高速公路網絡系統中所有的使用人員、利用的通信以及網絡設備等。其中,策略管理點負責訪問控制策略的創建、管理與查詢,而策略判定點接收來自策略執行點的基于屬性訪問請求,并從策略管理點接收策略集,根據策略對訪問請求進行判定,然后將判定結果返回給策略執行點。屬性權威負責實體屬性的創建、管理以及查詢工作,策略執行點的功能是根據訪問請求向屬性權威查詢屬性,生成基于屬性訪問請求并發送給策略判定點,根據判定結果訪問資源[5-8]。

2.3 高速公路網絡安全架構

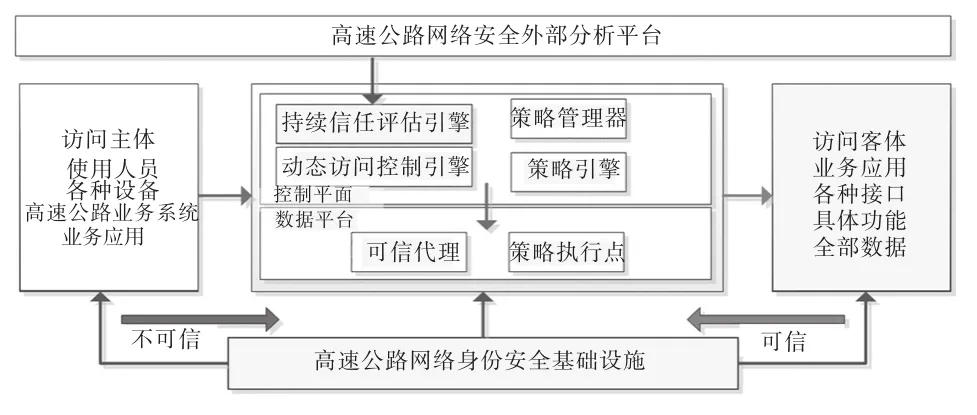

利用提出的訪問控制模型,本文構建了基于零信任的高速公路網絡系統安全架構。如圖3所示,該架構主要包含了訪問主體、訪問客體、信任評估引擎、動態訪問控制引擎、規則策略相關模塊、可信代理以及安全基礎設施等。下面詳細介紹主要組成部分和系統的核心技術。

圖3 基于零信任的高速公路網絡安全架構

2.3.1 主要組成部分

訪問主體主要指發起資源訪問行為的人員、各種設備以及系統應用等,訪問客體指受到零信任系統保護的數據或服務。信任評估引擎接收可信代理和動態訪問控制的日志信息等,對主體信任進行持續信任評估。動態訪問控制引擎一般與可信代理模塊共同作用,實現對所有訪問主體的身份認證和動態權限授予功能,同時動態訪問控制引擎可以基于簡單的靜態規則或上下文屬性,結合安全策略、信任等級等內容進行動態權限判定,其判定依據是信任庫、權限庫以及身份庫。

信任評估引擎模塊對訪問主體進行信任度持續評估,并接收可信代理和動態訪問控制引擎的日志信息,為動態訪問控制引擎提供判定依據。

規則策略模塊主要包括策略管理器、策略引擎以及策略執行點。需要指出的是,高速公路網絡安全架構中的策略相關模塊與訪問控制模型的內容有所不同,此處的策略管理器包含了私有公鑰基礎設施、數據訪問策略以及身份管理系統。實際部署時,考慮外部攻擊信息的預警作用,還可以把安全信息事件管理和威脅情報源納入策略管理器模塊。策略引擎主要對訪問主體完成最小權限分配功能,利用密碼算法和信任評估規則持續對訪問主體進行權限動態分配。

2.3.2 系統核心技術

系統核心技術包含了身份安全、訪問代理、訪問控制以及信任評估。其中,身份安全主要包括身份管理和身份認證,前者包含了身份識別、數據同步、密碼管理等功能,而后者主要是指持續信任驗證過程中對用戶身份進行動態認證的相關技術。

零信任架構中,通過傳輸加密等手段訪問代理實現了隱藏真實業務、代理訪問行為以及檢測、授權、認證所有訪問主體流量等。訪問控制有多種實現方式,本文采取基于屬性的訪問控制模型,實現對用戶的最小化授權、動態信任評估以及持續驗證等功能。信任評估是基于零信任的高速公路網絡安全核心環節,也是構建零信任體系的關鍵技術手段,其中包含了信任評估模型和信任評估引擎,在獲取了終端環境及身份的信任評分后,利用身份的屬性信息對訪問行為的上下文進行風險判定,并對異常訪問行為進行監控識別,動態調整信任評估結果[9,10]。

值得注意的是,為了最大程度保證高速公路網絡的安全,本文所提架構的外部分析平臺應當保證安全事件分析的效率和性能開銷,并及時對系統中的網絡安全事件做出響應。

3 結 論

高速公路網絡系統的健壯程度關系到人民財產安全和國家安全,保障其網絡安全具有重大現實意義。本文針對新場景下高速公路網絡的系統安全問題,提出了一種基于零信任的屬性訪問控制模型,并詳細介紹了模型組成內容。基于該模型,本文構建了一種基于零信任的高速公路網絡安全架構,討論了架構中核心組件具備的功能,能夠實現對其網絡安全的持續保障,隨著零信任核心架構的發展與落地,高速公路系統的網絡安全能力必定能夠得到極大提升。