Windows 11將至“攔路虎”TPM是什么?

OverLord

不過,它對基礎安裝、使用的要求卻惹來了一些麻煩:Windows 11的最低系統安裝要求時鐘頻率大于 1GHz的雙核心處理器、4GB內存和64GB存儲空間,乍一看似乎很低,實際上并非如此。根據微軟官方人士的說法,實際上CPU需要達到“英特爾第八代處理器和AMD Zen 2以及高通7和8系列的設備將滿足其圍繞安全性和可靠性的原則,以及Wi ndows 11的最低系統要求”。注意這句話的后半句——“滿足其圍繞安全性和可靠性的原則”,這就是根本所在了。具體到處理器是否支持Windows 11,可以參考微軟提供的頁面進行對照。Intel處理器支持列表地址是:https://docs.microsoft.com/enus/windows-hardware/design/minimum/supported/windows-11-supported-intelprocessors,AMD處理器的支持列表地址是:https://docs.microsoft.com/en-us/windows-hardware/design/minimum/supported/windows-11-supported-amd-processors。

所謂的滿足安全性要求,其實是Windows 11對安全性提升的一個重大變化,電腦系統必須具備TPM 2.0的安全加密芯片才可以安裝Windows 11。那么,這個TPM究竟是什么,會讓微軟“下狠心”必須要求軟硬件結合才可以安裝使用新版操作系統?要知道,以往從來都只是對系統性能有要求的。

如何檢測TPM?

首先先來看看,Windows 11對電腦TPM芯片的支持與否,我們沒有單純的列表可以參考,但是微軟提供了一個檢測工具PCHealth Check,它可以檢測電腦是否可以符合標準,不過它提供的信息相當有限,只顯示“能否安裝”,具體信息看不到。

好在,有熱心的網友制作了更為詳盡信息的檢測工具,供大家進行檢測。首先,下載檢測工具WhyNotWin11(下載地址:http://www.xitongzhijia.net/soft/216696.html),下載后直接雙擊運行即可。它的細項非常完備,包括構架、引導方式、CPU兼容性、CPU的核心及頻率、內存大小、安全引導、存儲空間以及最重要的TPM版本。如果檢測可以安裝Windows 11,所有項目應該是全部為綠色的OK圖示。

其中,最重要的是TPM芯片的支持與否,這分三種情況,第一種是完全符合要求,自然檢測結果是綠色的OK圖標;第二種和第三種都是紅色的“×”圖標,但是會有不同的可能性,一種是主板帶有TPM模塊但是沒有正確開啟,需要在BIOS中設置選擇生效;另一種則主板帶有TPM芯片也正確開啟,但是TPM芯片版本比較老,只是1.2版本而非Windows 11要求的TPM 2.0版本;最后一種是根本沒有TPM芯片,這就需要額外的升級安裝,或者是干脆無法符合要求。

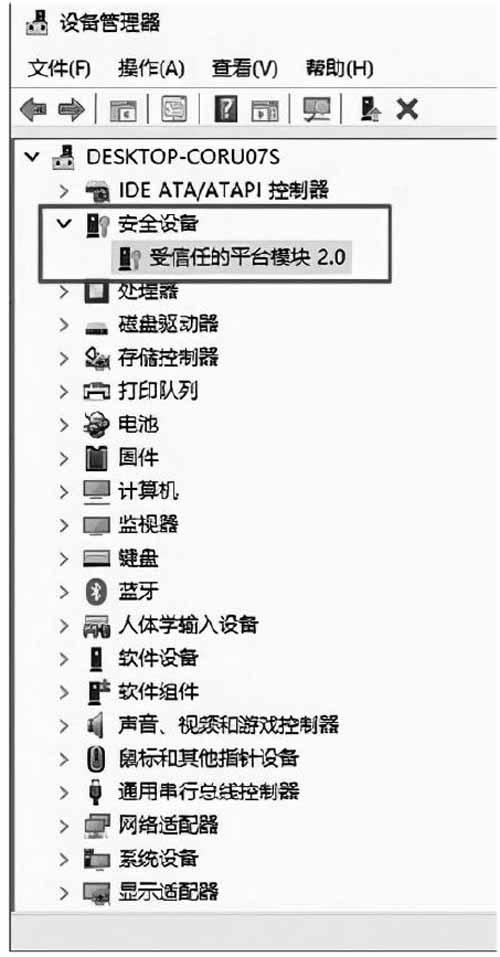

如果其他硬件配置完全沒問題,只想了解TMP 2.0是否開啟,其實在Windows10的設備管理器中尋找是否有“安全設備-受信任的平臺模塊2.0”即可。

為什么要強制TPM?

很多人可能會好奇,Intel為何要在Windows 11上強制要求TPM芯片。其實,這不是微軟第一次要求使用更嚴格的安全措施。早在2004年,微軟就推出了一個臨時代號為“基石(Cornerstone)”的安全項目(注:后發展為“下一代安全計算基礎”,縮寫為NGSCB)。

其中的成果之一BitLocker——這個最早集成于Windows Vista開始的安全加密措施,就是基于TPM的。BitLocker最重要的作用是可以在解密受保護的卷之前驗證引導和系統文件的完整性,如果驗證失敗,會禁止用戶訪問受保護的系統。但是,這個功能一直以來都不帶有強制性,只是作為一種可以選擇的方式存在于從Windows Vista、Windows 8、Windows 10系統上。

那么,為什么微軟在這次Windows 11上如此執拗的要求TPM芯片的必要性呢?筆者認為,一方面信息安全的重要性日益提升,對于微軟來說,如何為用戶提供更為完善的安全加密措施是必須考慮的事情;另一方面,就必須考慮到業界整體的技術發展動態。這就不得不提微軟的競爭對手、也是世界另一個主要操作系統的擁有者——蘋果公司了。

蘋果在前幾年開始廣泛使用T2芯片作為自己電腦產品的標配。它的全稱為T2安全芯片,主要功能就是為Mac系列的數據安全保駕護航。與此同時,他也有著一個充當類似于M系列處理器的一個協處理器作用。它的主要作用就是保護數據安全,簡單來說,就是將電腦上的所有硬件上了一把鎖,所有硬件都是鑰匙的一部分,一旦發現鑰匙少了一塊,就無法打開。T2芯片可以實現加密功能,用戶可以通過設置,使用三種安全啟動項和選項,以確保設備不會被篡改。這樣一來,設備就能夠更大程度實現安全性,給專業工作帶來安全保障。

TPM可以做什么?

TPM芯片究竟是如何幫助系統廠商來實現“信息安全”的?這要從它的“身世”說起。TPM,全稱為Trusted PlatformModule,即可信平臺模塊,它是一項安全密碼處理器的國際標準,旨在使用設備中集成的專用微控制器(安全硬件)處理設備中的加密密鑰。早在1999年10月,多家企業聯合發起成立可信賴運算平臺聯盟(TrustedComputing Platform Alliance,TCPA),初期加入者有康柏、HP、IBM、英特爾、微軟等,該聯盟致力于促成新一代具有安全且可信賴的硬件運算平臺。

而且,TPM包括兩種形態的存在,第一種是dTPM,另一種是PTT/fTPM(分別由Intel和AMD提出)。前者是單純的硬件設備,可以存在于電腦主板上,也可以通過插針擴展設備的形式存在,但終歸是硬件產品;后者,則可以通過CPU模擬的方式實現,存在于電腦的UEFI中。

TPM的主要作用是利用安全的經過驗證的加密密鑰帶來強大的設備安全性。TPM功能的核心是簽注密鑰,這是在生產過程中內置到TPM硬件的加密密鑰。這個簽注密鑰的私鑰部分絕不會出現在TPM外部或暴露給其他組件、軟件、程序或個人。另一個關鍵密鑰是存儲根密鑰,該密鑰也存儲在TPM內;它被用來保護其他應用程序創建的TPM密鑰,使這些密鑰只能由TPM通過被稱為綁定的過程來解密,TPM也是通過該過程鎖定數據到設備。與簽注密鑰不同,只有當TPM設備第一次被初始化或新用戶獲得所有權時,存儲根密鑰才會被創建。

TPM還可以通過平臺配置寄存器(PCR)機制來記錄系統的狀態。這允許TPM進行預啟動系統完整性檢查,也被稱為遠程證明,這是一個功能強大的數據保護功能。通過將數據加密密鑰存儲在TPM中,數據可以有效地受到保護,其中TPM有一系列參考值來檢查PCR們的狀態。只有系統狀態與存儲的PCR值匹配,這些密鑰才會啟封和使用,并且,只有在滿足特定硬件和軟件條件時,才能夠訪問系統。

TPM怎么用?

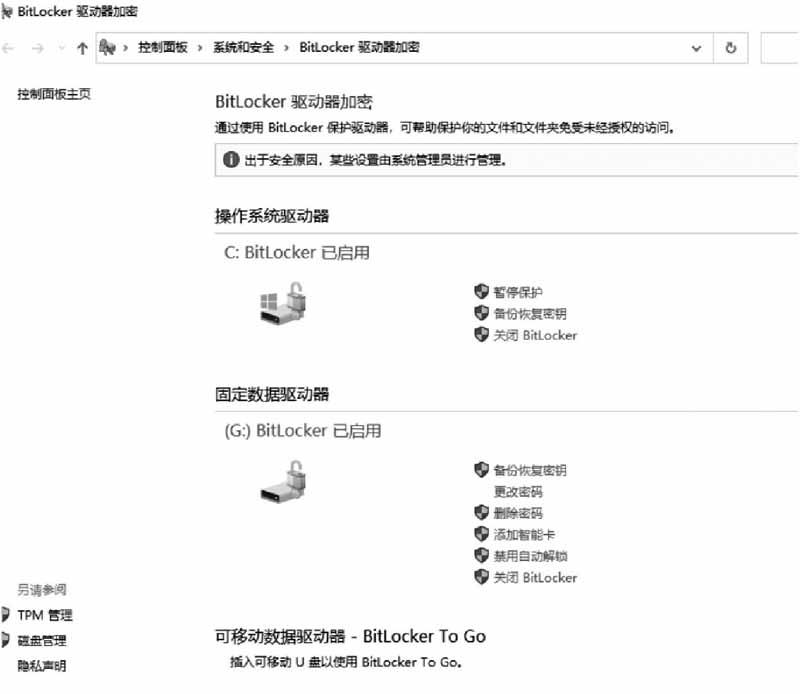

在Windows平臺,能夠和TPM搭配工作的就是BitLocker了,那么,這個BitLocker又是如何工作的呢?在一臺使用了BitLocker加密的電腦上,它的工作流程是這樣的:

1. 首先UEFI啟動并初始化TPM,將并固件部分敏感內容和啟動分區還有bootloader放入PCR組;

2. 如果此時PCR的值與預存儲值相匹配無誤,TPM將使用存儲根密鑰 (SRK) 對卷主密鑰 (VMK) 進行解密;

3. 此時,從卷中讀取加密的FVEK,并使用解密VMK對其進行解密;

4. 當訪問(開啟了BitLocker的)硬盤扇區時,使用FVEK進行解密;

其中S R K存儲在T PM芯片中,它是整個過程的信任基礎。Bit Locker則通過檢測PCR組,對主啟動記錄 (GPT) 代碼、NTFS啟動扇區、NTFS啟動塊、啟動管理器和其他重要組件進行檢查,如果被更改,第二步就會出錯,并提示輸入Re c ove r yPIN值來校驗。

最厲害的是,開啟了Bi t Lo c ke r的磁盤內容,即便把硬盤摘下放入其他電腦,數據也不可以被讀取,因為你沒有對應的解密手段,因為這把解密的“鑰匙”掌握在自己電腦的TPM中。當然了, Bitlocker和TPM這種組合方式使用之后,一旦密鑰丟失或者T PM損壞(可能性極低),則需要Recovery PIN;再進一步如果RecoveryPIN丟失,個人用戶數據將會丟失(就算把TPM拆下來也沒有用,一如把硬盤安裝到別的電腦一樣)。

另外要明確一點,TPM可以讓BitLocker的加密措施安全性最大化(AES 256位加密),但是它們可不是劃等號的。因為Bitlocker不一定需要TPM,UEFI的安全啟動也不一定需要TPM。

具體從操作環節上,我們以Windows 10為例來說明。首先我們需要進入電腦的UEFI,開機時按下Del鍵(或F1、F2,具體查閱自己主板說明書),然后找到安全項,這時需要注意,如果是dTPM,UEFI的設置信息應該是“TPM”,或者是中文“可信平臺模塊”;如果主板提供的是PT T/f TPM,則顯示為Intel Plat form TrustTechnology/AMD Firmware TPM。無論是哪一種,我們要將其設置為“啟用”,英文設置為“Enable”。設置完畢,我們按下F10按鍵根據提示保存推出,并重啟電腦進入操作系統。

特別注意,無論是使用dTPM還是PTT/fTPM的主板電腦,前置條件分別為系統啟動要使用UEFI模式、硬盤為GPT而非MBR兩個條件。此外,使用PTT的主板務必開啟英特爾管理引擎,即IntelManagement Engine,否則將無法開啟Intel Platform Trust Technology(尤其是魔改主板默認關閉就無法使用了)。

進入Windows 10后點擊開始菜單,然后輸入BitLocker并雙擊打開。

接著點擊對應的硬盤啟用BitLocker,選擇保存恢復密鑰,這個是用來恢復解除加密的,分為三個存儲方式,第一種為云端收錄到自己的微軟賬號;第二種為保存到數據文件;第三種則是打印成物理紙張,根據自己使用習慣選擇,但是務必要保存好密鑰。

選擇要加密的模式,這里分為兩種,第一種是部分加密,第二種是整盤加密,筆者推薦選擇后者,這樣安全性有充分保障。

繼續設置,加密模式中本地硬盤推薦選擇“新加密模式”,移動硬盤或者閃存盤,則選擇“兼容模式”。

下一步,勾選“運行BitLocker系統檢查”繼續,系統會重啟,重啟電腦之后BitLocker就已經開始為你的硬盤加密了。

加密成功的硬盤驅動器會在BitLocker頁面顯示,如果訪問這些驅動器,系統將提示需要驗證,根據提示操作即可。

沒有TPM芯片怎么辦?

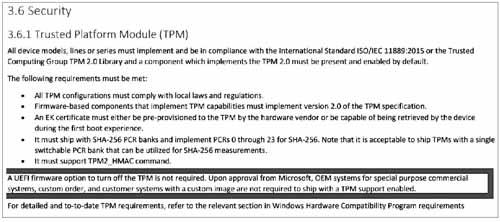

回到本文開端,升級到Windows 11的這個“必需品”TPM,如果沒有我們又將如何呢?首先,世事無絕對,微軟在其官方PDF第16頁的“Windows 11最低硬件要求”中寫道:經過微軟批準、用于特殊領域的OEM系統不需要在出貨時啟用TPM支持。也就是說,微軟將允許那些“特殊用途的商業系統、自定義訂單和具有自定義系統的OEM客戶系統”設備可以不支持TPM模塊,但僅限于經過官方認證的機型(或者主板)。也就是說,我們有可能使用到無需強制要求使用TPM支持的Windows 11系統。

另外,TPM終歸是個“外來的和尚”,我國1999年發布的《商用密碼管理條例》明確規定“商用密碼技術屬于國家秘密。國家對商用密碼產品的科研、生產、銷售和使用實行專控管理。”并且在2005年推出了TCM,即Trusted cryptography module可信密碼模塊,用以應對安全的需求。所以,正規渠道購買的帶有“受信任的平臺模塊 2.0”的電腦產品,必須符合國家相關條例要求方可,而不是單純的技術為先導,畢竟數據信息安全已經成為非常重要的一件事了。