安卓手機(jī)應(yīng)用軟件遠(yuǎn)程代碼執(zhí)行典型漏洞利用方法分析*

陳 忱,邱勇杰,白 冰,葉益林

(智能感知與信息處理實(shí)驗(yàn)室,北京 100094)

0 引言

在智能手機(jī)操作系統(tǒng)領(lǐng)域,隨著諾基亞的塞班系統(tǒng)、微軟的Windows Phone 系統(tǒng)、黑莓的RMI 系統(tǒng)等相繼退出,Android 與iOS 當(dāng)前幾乎已成為全球智能手機(jī)操作系統(tǒng)僅存的兩種類型,其中安卓操作系統(tǒng)更是超過了83%的占比[1]。與之相應(yīng),安卓應(yīng)用軟件市場(chǎng)Google Play 中包含的軟件數(shù)量在2020 年底已超過300 萬個(gè)[2],并且?guī)缀趺磕暌詳?shù)十萬級(jí)的數(shù)量增長(zhǎng)。在如此迅猛的增長(zhǎng)態(tài)勢(shì)下,安卓系統(tǒng)應(yīng)用安全已然成為無法忽視的問題。開放式Web 應(yīng)用程序安全項(xiàng)目(Open Web Application Security Project,OWASP)將安卓系統(tǒng)應(yīng)用程序分為了3 大類,分別為原生應(yīng)用、網(wǎng)頁應(yīng)用與混合應(yīng)用[3]。根據(jù)其權(quán)威統(tǒng)計(jì),其3 類軟件架構(gòu)主要面臨如客戶端注入、敏感信息泄露、不安全的數(shù)據(jù)存儲(chǔ)、錯(cuò)誤的身份認(rèn)證與授權(quán)管理不充足的傳輸層保護(hù)等10 項(xiàng)安全隱患。本文重點(diǎn)關(guān)注在OWASP 所列舉的安全隱患基礎(chǔ)上,所形成的應(yīng)用軟件遠(yuǎn)程代碼執(zhí)行(Remote Code Execution,RCE)威脅。針對(duì)當(dāng)前幾種可形成遠(yuǎn)程代碼執(zhí)行能力的典型安卓應(yīng)用軟件漏洞,分析了其漏洞成因與利用方法。

1 非近源遠(yuǎn)程代碼執(zhí)行漏洞

非近源遠(yuǎn)程代碼執(zhí)行漏洞的含義是攻擊者無需在攻擊目標(biāo)附近便可實(shí)施攻擊。此類攻擊在移動(dòng)終端操作系統(tǒng)中較為常見。諾基亞塞班系統(tǒng)手機(jī)、早期的蘋果iOS 系統(tǒng)手機(jī)與安卓系統(tǒng)手機(jī),時(shí)常會(huì)有通過發(fā)送經(jīng)特殊編碼的短信或附帶畸形媒體文件的彩信實(shí)現(xiàn)漏洞觸發(fā),進(jìn)而控制目標(biāo)用戶手機(jī)的報(bào)道。雖然上述攻擊的入口點(diǎn)為短信類的應(yīng)用軟件,但通常情況下用于完成實(shí)際攻擊功能的漏洞一般存在于基帶驅(qū)動(dòng)、底層服務(wù)、核心組件等系統(tǒng)級(jí)模塊,通過堆棧溢出、釋放后使用(Use After Free,UAF)等二進(jìn)制層面進(jìn)行利用。但近幾年,隨著應(yīng)用軟件所提供的功能愈加豐富,僅存在于應(yīng)用軟件層面的漏洞也同樣可達(dá)到此類效果,以下分別進(jìn)行介紹。

1.1 應(yīng)用軟件Web 接口攻擊

為了方便用戶的使用,安卓系統(tǒng)提供了通過點(diǎn)擊瀏覽器網(wǎng)頁中的鏈接,即可自動(dòng)調(diào)出某個(gè)已安裝應(yīng)用軟件界面的方法。例如,Google 地圖可在用戶點(diǎn)擊網(wǎng)頁版GOOGLE MAP 的相關(guān)功能時(shí),自動(dòng)切換到Google 地圖的手機(jī)應(yīng)用軟件,無需用戶手動(dòng)干預(yù)。能夠?qū)崿F(xiàn)此功能主要?dú)w功于安卓操作系統(tǒng)中的Intent 數(shù)據(jù)傳遞與共享機(jī)制。一個(gè)Intent 對(duì)象可包含用戶希望啟動(dòng)的程序組件,同時(shí)可附帶相應(yīng)的附加信息。如果一個(gè)應(yīng)用軟件通過Manifest 文件定義了自身某個(gè)Activity 包含BROWSABLE 屬性,那么該Activity 便可以通過點(diǎn)擊網(wǎng)頁鏈接的方式進(jìn)行啟動(dòng)調(diào)出。因此,此類開發(fā)技術(shù)多應(yīng)用于網(wǎng)頁App 與混合App 中。

通常情況下,可通過Intent 超鏈接調(diào)用的Activity組件利用WebView控件展示一個(gè)網(wǎng)頁界面。該界面效果完全由網(wǎng)頁的HTML、CSS、Javascript等腳本代碼渲染生成,而非通過應(yīng)用軟件本地的Java 或Kotlin 代碼實(shí)現(xiàn)。這樣做有兩個(gè)優(yōu)點(diǎn):一是應(yīng)用軟件開發(fā)者可給用戶帶來網(wǎng)頁與應(yīng)用無縫銜接的效果;二是界面展示效果實(shí)際是在服務(wù)器端完成,開發(fā)者可隨時(shí)根據(jù)用戶的應(yīng)用習(xí)慣或使用偏好修改界面展示效果。然而,此功能在方便用戶使用的同時(shí)也引入了網(wǎng)頁應(yīng)用注入(Web-to-App Inject)攻擊風(fēng)險(xiǎn)。具體說,就是應(yīng)用軟件開發(fā)人員在接收到網(wǎng)頁傳來的URI 數(shù)據(jù)時(shí)未考慮進(jìn)行安全過濾,導(dǎo)致執(zhí)行外部傳入的惡意Intent 調(diào)用。它的攻擊原理與SQL 注入、跨站攻擊等情形類似。

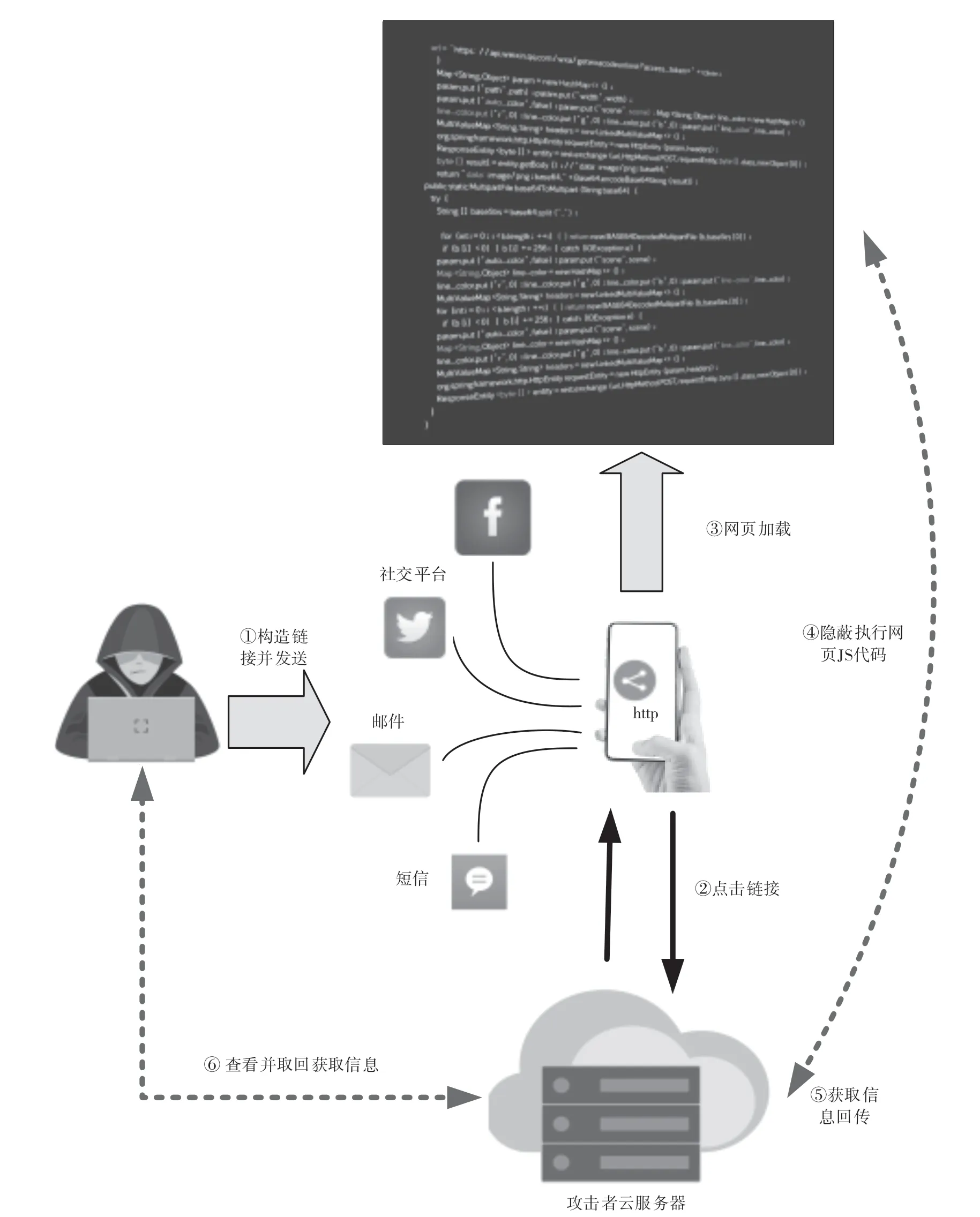

通常完成完整的網(wǎng)頁應(yīng)用注入攻擊包含3 個(gè)重要步驟:第1 步攻擊者首選通過應(yīng)用軟件逆向分析,確定當(dāng)前軟件是否存在接收URI 類Intent,并利用WebView 控件解析展示網(wǎng)頁的操作,一旦確定則可通過構(gòu)造特殊的超鏈接隱蔽調(diào)用對(duì)應(yīng)的Activity界面;第2 步通過Intent 參數(shù)誘導(dǎo)應(yīng)用軟件中的WebView 控件加載攻擊者搭建的服務(wù)器中的網(wǎng)頁;第3 步WebView 控件加載攻擊者網(wǎng)頁后,會(huì)加載頁面中的Javascript 代碼,由于攻擊者事先對(duì)應(yīng)用軟件進(jìn)行了逆向分析,因此會(huì)通過Java 反射機(jī)制得到Runtime 對(duì)象,從而可調(diào)用有本地文件訪問權(quán)限的靜態(tài)方法,從而獲取到文件內(nèi)容[4],最終導(dǎo)致用戶手機(jī)敏感數(shù)據(jù)的泄露。完整流程如圖1 所示。

圖1 網(wǎng)頁應(yīng)用注入攻擊流程

LUO T B 等人的研究中詳細(xì)闡述了通過網(wǎng)頁App 與混合App 實(shí)現(xiàn)Web 接口攻擊的方法,并對(duì)相關(guān)方法進(jìn)行了威脅模型建模。其中:對(duì)網(wǎng)頁類App總結(jié)了沙盒穿透、框架混淆兩種威脅模型;對(duì)混合類App 總結(jié)出了JavaScript 代碼植入、Webview 事件劫持等威脅模型[5]。JIN X 等人分析了實(shí)現(xiàn)Web接口攻擊可利用外部與內(nèi)部渠道。對(duì)于外部渠道,JIN X 列舉了短信、無線射頻識(shí)別(Radio Frequency Identification,RFID)標(biāo)簽、二維碼掃描等“手機(jī)專有渠道”,以及圖片、音頻、視頻等包含元數(shù)據(jù)多媒體文件的“元數(shù)據(jù)攻擊渠道”,同時(shí)針對(duì)真實(shí)的應(yīng)用軟件pic2shop,完整實(shí)現(xiàn)了通過pic2shop 掃描生成的惡意二維碼隱蔽獲取目標(biāo)手機(jī)定位信息的功能[6]。BEHNAZ H 等人在LUO T B 與JIN X 的研究基礎(chǔ)上,將Web 接口攻擊進(jìn)行了更加細(xì)致的劃分,歸類出如HTML 5 API 接口濫用、本地文件包含、釣魚欺騙、APP 數(shù)據(jù)庫注入以及持久化存儲(chǔ)篡改等多個(gè)方面,同時(shí)設(shè)計(jì)了一種利用污點(diǎn)分析、控制流視圖提煉、符號(hào)執(zhí)行等方法檢測(cè)應(yīng)用軟件Web 接口攻擊的專用工具[7]。

1.2 社交軟件遠(yuǎn)程執(zhí)行漏洞

在安卓操作系統(tǒng)中,社交軟件通常需要對(duì)不同格式的媒體文件進(jìn)行解析,一般包含針對(duì)GIF、JPEG、MP4、AVI 以及MP3 等多種不同種類的媒體解析開源共享庫。此類開源庫為保證解析效率,基本以C/C++等原生代碼形式開發(fā),不可避免會(huì)存在堆溢出、釋放后引用等類型的漏洞。一旦攻擊者獲取到此類漏洞的利用方法,便可利用漏洞修復(fù)與補(bǔ)丁下發(fā)期間的窗口期對(duì)目標(biāo)手機(jī)實(shí)施攻擊。

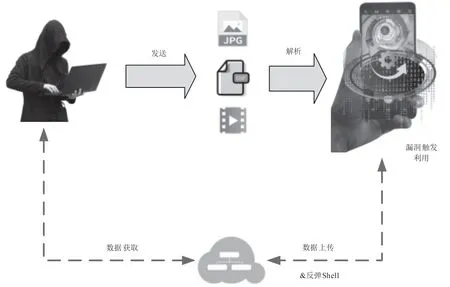

此類攻擊具體實(shí)施時(shí),根據(jù)不同的漏洞載體與所觸發(fā)的對(duì)應(yīng)軟件,會(huì)在利用細(xì)節(jié)上有各自的區(qū)別,但大體分為如下3 個(gè)步驟。第1 步攻擊者需要構(gòu)造出可觸發(fā)目標(biāo)手機(jī)特定軟件漏洞的載體文件,并將此載體文件通過彩信、郵件、社交軟件,甚至釣魚網(wǎng)站的方式發(fā)送到目標(biāo)手機(jī)中。例如,著名的CVE-2019-11932 漏洞,攻擊者可通過任意渠道向安裝有2.19.244 版本W(wǎng)hatsapp 軟件的手機(jī)發(fā)送特殊構(gòu)造的GIF 文件。當(dāng)目標(biāo)用戶保存此圖片并在下次通過Whatsapp 的圖片預(yù)覽控件瀏覽待發(fā)送的圖片時(shí),會(huì)自動(dòng)觸發(fā)漏洞,并執(zhí)行存儲(chǔ)在GIF 文件中的Shellcode 代碼[8]。第2 步漏洞觸發(fā)后執(zhí)行的Shellcode 代碼向攻擊者反彈遠(yuǎn)程Shell,或下載并加載原生庫層的漏洞代碼實(shí)現(xiàn)“寄生”于漏洞觸發(fā)軟件內(nèi)的木馬模塊。第3 步則是通過獲取的訪問權(quán)限收集敏感數(shù)據(jù),并將數(shù)據(jù)上傳到指定服務(wù)器。

圖2 應(yīng)用軟件二進(jìn)制RCE 攻擊流程

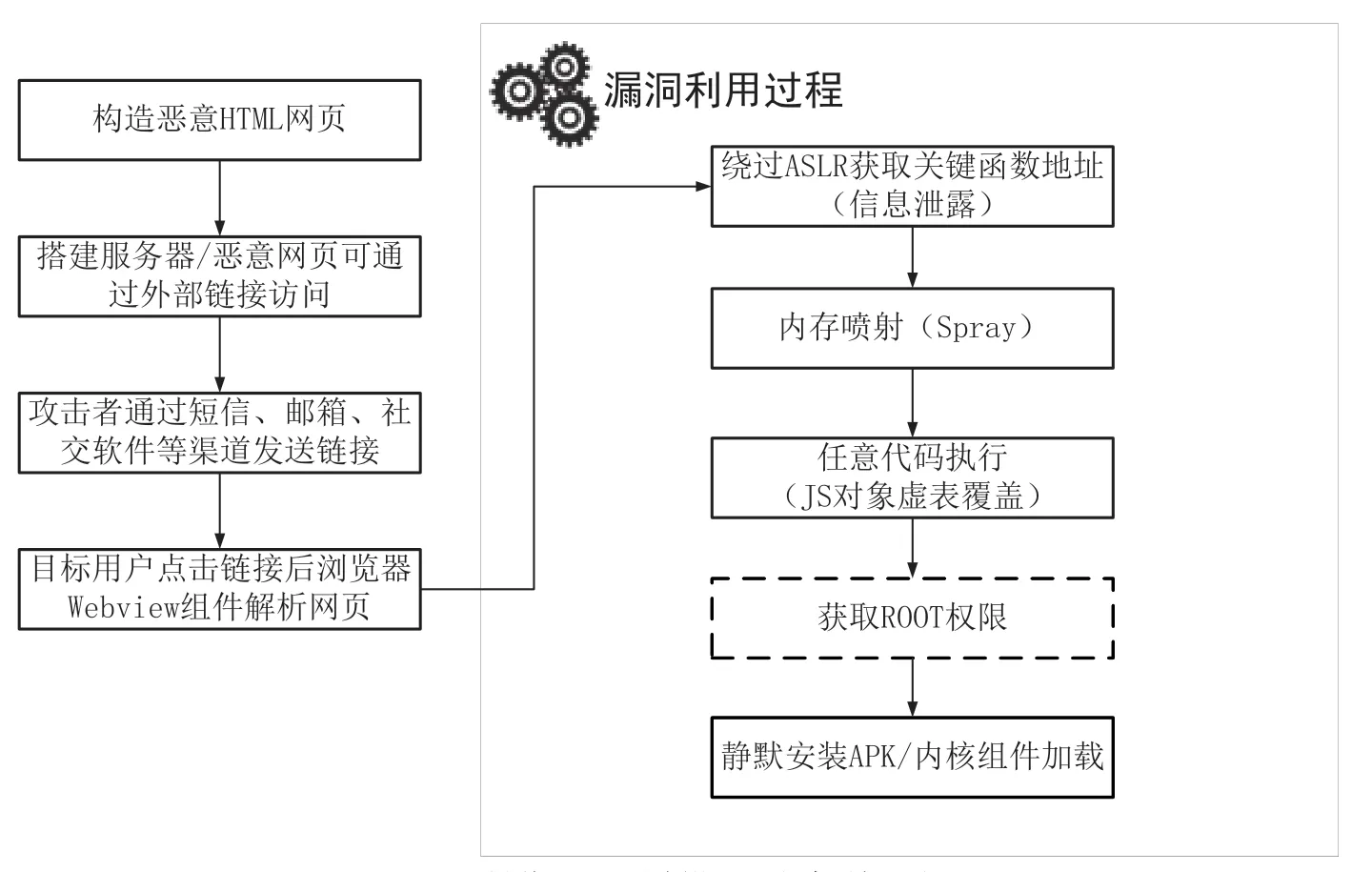

1.3 瀏覽器二進(jìn)制遠(yuǎn)程代碼執(zhí)行漏洞

瀏覽器二進(jìn)制遠(yuǎn)程代碼執(zhí)行漏洞的外部攻擊渠道與應(yīng)用軟件Web 接口漏洞類似,均需要攻擊者通過短信、社交軟件、郵件等方式,發(fā)送帶有惡意鏈接的信息,誘導(dǎo)目標(biāo)進(jìn)行點(diǎn)擊,在加載惡意鏈接對(duì)應(yīng)網(wǎng)頁的過程中,實(shí)現(xiàn)代碼植入執(zhí)行。兩者的不同在于內(nèi)部漏洞的利用方式上,相對(duì)于應(yīng)用軟件Web接口漏洞利用,瀏覽器二進(jìn)制遠(yuǎn)程代碼執(zhí)行漏洞利用主要目標(biāo)通過Webview 組件實(shí)現(xiàn)沙盒逃逸,從而獲取更高程序執(zhí)行權(quán)限。具體攻擊流程如圖3 所示。

圖3 瀏覽器二進(jìn)制漏洞攻擊利用流程

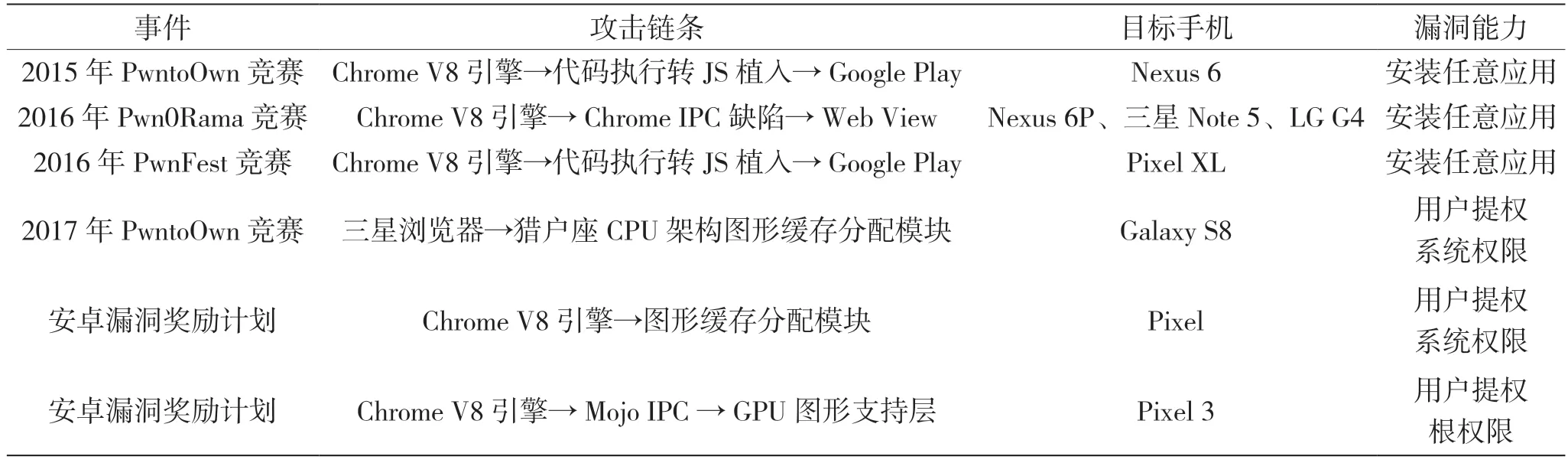

對(duì)于安卓手機(jī)瀏覽器二進(jìn)制類型的漏洞來說,重點(diǎn)是獲取內(nèi)存地址的完整控制能力。一般利用的漏洞為釋放后使用(Use After Free,UAF)、越界地址訪問等類型,此類漏洞的原因一般由“指針懸掛”[9]、整型溢出等問題導(dǎo)致,漏洞的出現(xiàn)位置一般在WebView 組件中。在每年舉辦的各類黑客挑戰(zhàn)比賽、信息安全大會(huì)中,相關(guān)漏洞向來是最為引人矚目的一類,表1 對(duì)近年來的安卓手機(jī)瀏覽器漏洞進(jìn)行了簡(jiǎn)單的統(tǒng)計(jì)。

表1 黑客挑戰(zhàn)賽瀏覽器二進(jìn)制漏洞統(tǒng)計(jì)

同時(shí),此類漏洞也是各國(guó)頂級(jí)黑客公司、地下黑產(chǎn)、網(wǎng)絡(luò)武器供應(yīng)商所爭(zhēng)相獲取的一類。在2015年7 月,世界著名的黑客公司HackingTeam 泄露出了415 GB左右的文件資料,包含了大量的內(nèi)部郵件、收據(jù)與網(wǎng)絡(luò)攻擊武器源代碼,其中就存在一個(gè)針對(duì)安卓4.0-4.3 版本原生瀏覽器的攻擊工具,在目標(biāo)用戶瀏覽惡意網(wǎng)頁時(shí),可完成手機(jī)的ROOT 提權(quán)并自動(dòng)下載安裝HackingTeam 公司的木馬程序,實(shí)現(xiàn)對(duì)目標(biāo)手機(jī)的持久化控制[10]。

1.4 非近源遠(yuǎn)程攻擊總結(jié)

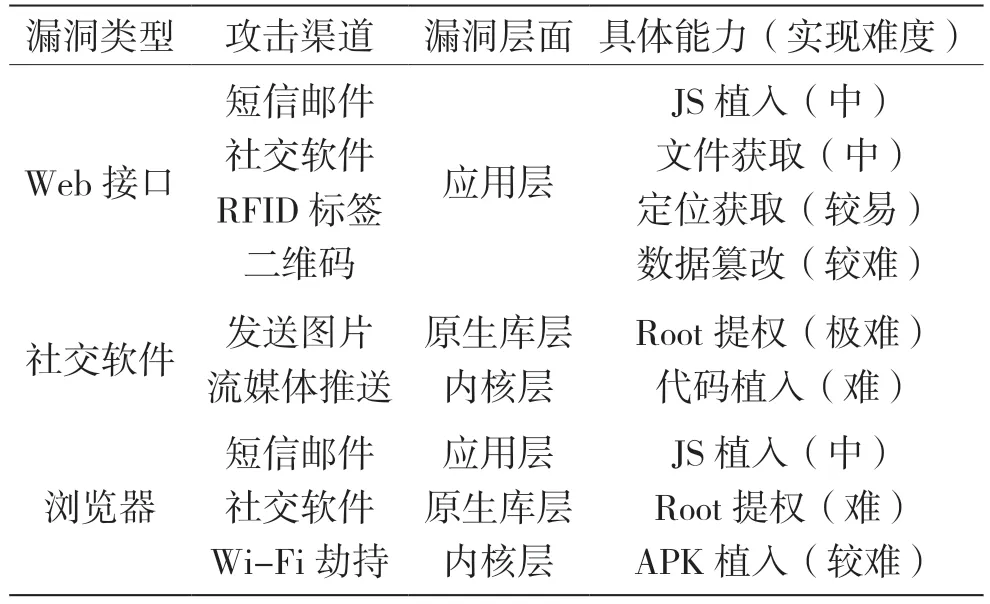

本節(jié)針對(duì)上述提到的3 種不同類型的應(yīng)用軟件漏洞,在攻擊渠道、具體能力、實(shí)現(xiàn)難度等方面進(jìn)行了總結(jié),具體見表2。

表2 非近源遠(yuǎn)程攻擊總結(jié)

根據(jù)表2 可以看出,基于應(yīng)用軟件Web 接口漏洞的攻擊相對(duì)其他兩種漏洞利用的攻擊渠道更廣,且利用難度較低,在現(xiàn)實(shí)環(huán)境中普遍存在類似漏洞。

2 近源遠(yuǎn)程代碼執(zhí)行漏洞

近源遠(yuǎn)程代碼執(zhí)行漏洞的含義是攻擊者必須能夠抵近目標(biāo)手機(jī)用戶,與其處于相同的Wi-Fi 網(wǎng)絡(luò)或3G/4G 基站信號(hào)覆蓋范圍內(nèi),通過熱點(diǎn)或基站偽造實(shí)現(xiàn)網(wǎng)絡(luò)流量劫持,從而達(dá)到中間人攻擊的效果。由于劫持網(wǎng)絡(luò)流量后可以操控目標(biāo)手機(jī)與網(wǎng)絡(luò)出口間的網(wǎng)絡(luò)數(shù)據(jù)包,因此近源遠(yuǎn)程代碼執(zhí)漏洞一般與軟件升級(jí)相關(guān),攻擊者通過篡改應(yīng)用軟件正常的升級(jí)方式觸發(fā)漏洞,從而完成惡意程序的植入。此類漏洞共分為有感知升級(jí)漏洞利用和無感知升級(jí)漏洞利用兩種類型。

2.1 有感知軟件升級(jí)漏洞利用

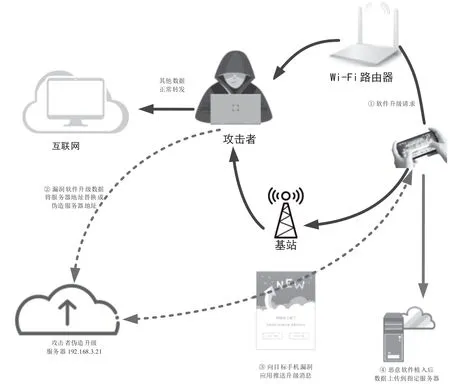

有感知升級(jí)顧名思義是在升級(jí)過程中需要與手機(jī)用戶進(jìn)行交互,由用戶選擇是否安裝當(dāng)前的升級(jí)版本。此種方式進(jìn)行升級(jí)的App 軟件通常會(huì)向服務(wù)器發(fā)送JSON 或XML 格式的請(qǐng)求查詢包詢問當(dāng)前是否有更新版本,若存在服務(wù)器會(huì)返回新版本的詳細(xì)信息,同時(shí)客戶端軟件會(huì)彈出升級(jí)提示,詢問用戶是否進(jìn)行版本升級(jí)。若用戶點(diǎn)擊確定,軟件會(huì)從服務(wù)器下載完整的App 更新包,并在下載完成后自動(dòng)進(jìn)行覆蓋安裝。在實(shí)際測(cè)試過程中,筆者發(fā)現(xiàn)多款具備一定用戶使用量的App 在與服務(wù)器進(jìn)行交互的過程中,存在有部分流量未使用HTTPS 協(xié)議進(jìn)行傳輸?shù)那闆r,加之在安裝升級(jí)包時(shí)未進(jìn)行簽名驗(yàn)證,最終導(dǎo)致攻擊者可通過偽造升級(jí)服務(wù)器的方式使目標(biāo)手機(jī)的漏洞軟件主動(dòng)彈出升級(jí)提示。當(dāng)手機(jī)用戶點(diǎn)擊確定升級(jí)時(shí),會(huì)安裝攻擊者服務(wù)器內(nèi)的惡意應(yīng)用程序。主要流程如圖4 所示。

圖4 有感知升級(jí)偽造漏洞利用流程

在圖4 中,攻擊者通過中間人攻擊截獲了目標(biāo)手機(jī)與對(duì)應(yīng)互聯(lián)網(wǎng)出口(Wi-Fi 路由器或基站)間的全流量數(shù)據(jù)。由于某存在漏洞的應(yīng)用軟件在升級(jí)過程沒有進(jìn)行基于HTTPS 協(xié)議的加密傳輸,攻擊者可以輕易識(shí)別出存在于流量中的軟件版本查詢請(qǐng)求(一般為GET 請(qǐng)求)。此時(shí),攻擊者可將此查詢請(qǐng)求過濾掉,并向目標(biāo)手機(jī)發(fā)送偽造的升級(jí)包[11],如圖5 所示。

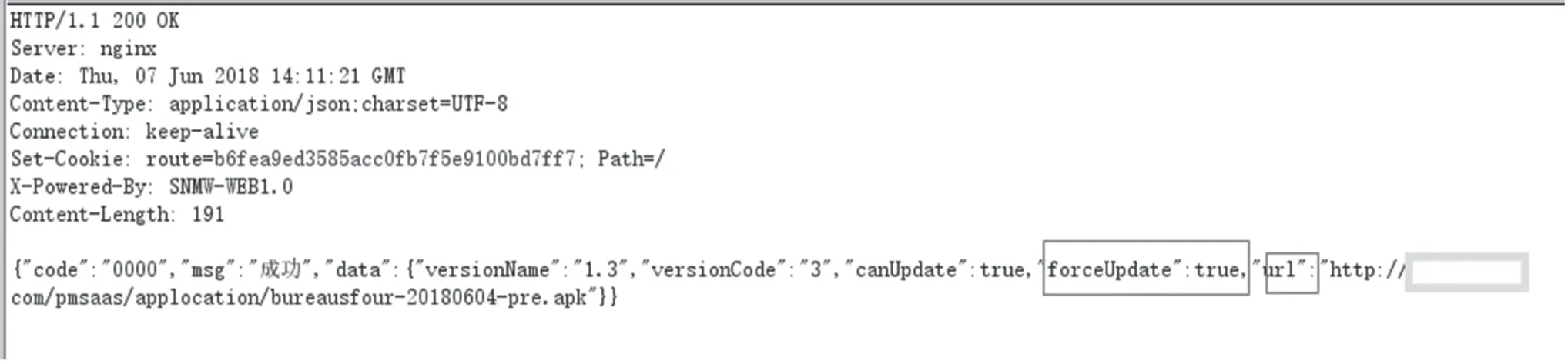

圖5 偽造升級(jí)響應(yīng)數(shù)據(jù)包

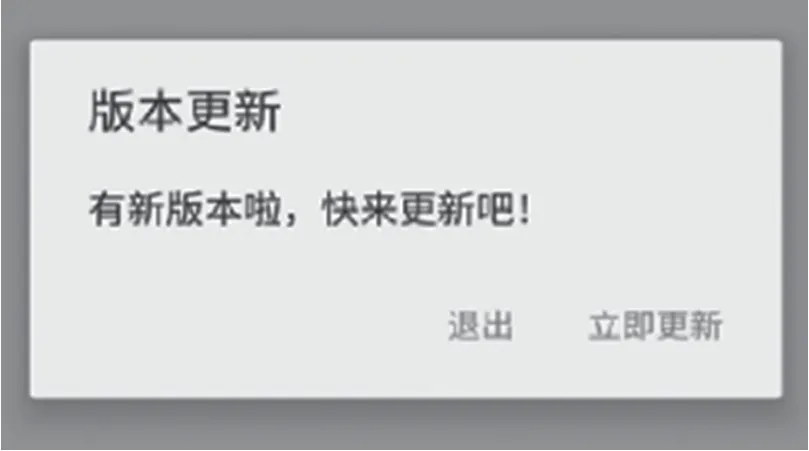

圖5 顯示的JSON 響應(yīng)包中:VersionName 代表偽造升級(jí)的軟件更新版本;ForceUpdate 參數(shù)為Ture,表示要求用戶強(qiáng)制升級(jí)(針對(duì)具體的應(yīng)用軟件,有的應(yīng)用軟件不會(huì)要求用戶強(qiáng)制升級(jí));而后面的URL 參數(shù)則指示了升級(jí)安裝包的地址,此時(shí)已被攻擊者替換成偽造的升級(jí)包地址。在目標(biāo)手機(jī)端的漏洞應(yīng)用軟件則會(huì)彈出更新提示,一旦用戶選擇更新,則會(huì)下載偽造的升級(jí)安裝包并自動(dòng)進(jìn)行安裝。應(yīng)用軟件的升級(jí)提示界面,如圖6 所示。

圖6 應(yīng)用軟件升級(jí)提示

2.2 無感知軟件升級(jí)漏洞利用

無感知軟件升級(jí)又稱為軟件“熱補(bǔ)丁”技術(shù),目前在Android 系統(tǒng)應(yīng)用軟件開發(fā)中已十分普及。該技術(shù)能夠在無需重新安裝軟件的情況下實(shí)現(xiàn)更新,幫助應(yīng)用軟件快速建立動(dòng)態(tài)修復(fù)能力。在整個(gè)升級(jí)過程中用戶無需像有感升級(jí)一樣重新進(jìn)行軟件包安裝,只要上線就能無感知更新,因此應(yīng)用“熱補(bǔ)丁”技術(shù)可節(jié)省Android 系統(tǒng)大量應(yīng)用軟件市場(chǎng)發(fā)布的時(shí)間[12]。由于不需要進(jìn)行安裝,更新過程中僅下載的插件化的jar 包或so 動(dòng)態(tài)連接庫文件即可。在此種情況下,若在程序組件更新的過程中未對(duì)插件或動(dòng)態(tài)鏈接庫文件進(jìn)行認(rèn)證校驗(yàn),則可在中間人攻擊的條件下,將jar 插件或so 動(dòng)態(tài)連接庫文件替換成攻擊者的木馬模塊,實(shí)現(xiàn)木馬模塊的加載執(zhí)行。在木馬模塊被加載后會(huì)自動(dòng)繼承漏洞應(yīng)用軟件已申請(qǐng)的權(quán)限,因此無感知軟件升級(jí)漏洞通常攻擊的成功率更高。

下面分析筆者測(cè)試發(fā)現(xiàn)的某一國(guó)內(nèi)知名社交軟件的類似熱補(bǔ)丁的漏洞,每次此社交軟件被用戶啟動(dòng)后會(huì)自動(dòng)向遠(yuǎn)程服務(wù)器發(fā)送插件熱更新請(qǐng)求:

其中:cmd=51 是命令類型,這里是插件更新請(qǐng)求命令;so_name 參數(shù)是詢問具體插件是否有更新版本。

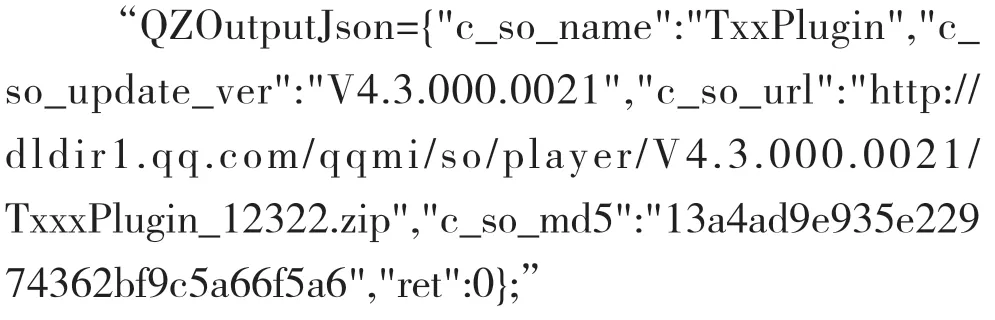

當(dāng)服務(wù)器接收到請(qǐng)求后會(huì)返回響應(yīng)數(shù)據(jù)包:

響應(yīng)數(shù)據(jù)包中包含該次請(qǐng)求結(jié)果版本號(hào)(c_so_update_ver)、md5 校驗(yàn)值(c_so_md5)與新版本so 庫的下載地址(c_so_url)。應(yīng)用軟件提取c_so_url 參數(shù)并將md5 代入校驗(yàn),向服務(wù)器請(qǐng)求下載TxxxPlugin_12322.zip,完成下載后會(huì)將zip 包放置到本地沙盒目錄/data/data/com.xxxxx.xxx/files 下并解壓,隨后應(yīng)用軟件會(huì)將壓縮包內(nèi)的某一so 庫加載。根據(jù)分析流程可知,攻擊者只要替換zip 包中的特定so 庫,通過Java 反射機(jī)制加載調(diào)用安卓系統(tǒng)中GPS、媒體、網(wǎng)絡(luò)等服務(wù),便可完成木馬模塊的基本功能。

2016 年2 月,著名的CitizenLab 發(fā)現(xiàn)了國(guó)內(nèi)安卓系統(tǒng)百度瀏覽器的一枚漏洞。該漏洞產(chǎn)生的主要原因在于百度地圖某個(gè)代碼模塊在網(wǎng)絡(luò)傳輸時(shí)未經(jīng)過TLS 協(xié)議加密,攻擊可通過中間人方式進(jìn)行流量截獲,同時(shí)模塊升級(jí)加載時(shí)也未進(jìn)行有效的簽名認(rèn)證[13]。

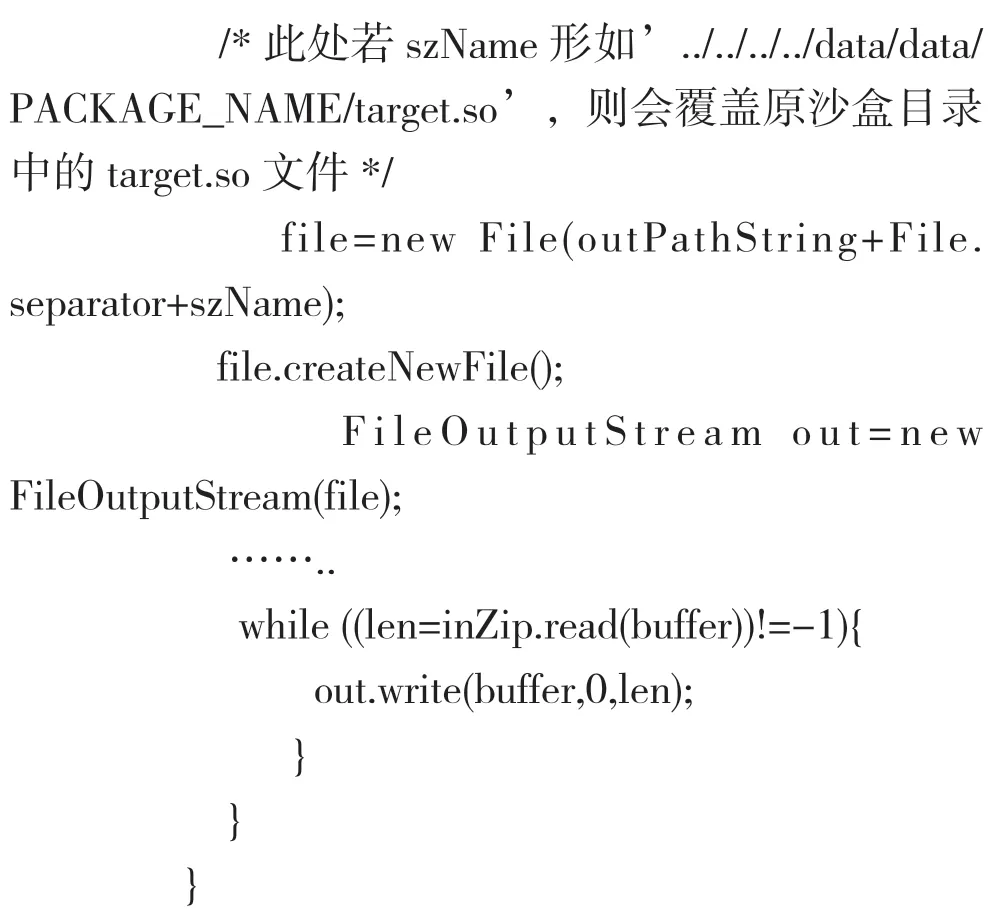

在HYUNWOO C 等人對(duì)安卓應(yīng)用軟件實(shí)現(xiàn)遠(yuǎn)程代碼植入的研究中,除了上述以代碼包方式升級(jí),解壓后直接進(jìn)行模塊加載的情況外,同時(shí)提到了在安卓應(yīng)用軟件資源包(圖片、音視頻等非代碼組件)升級(jí)過程中動(dòng)態(tài)資源更新(Dynamic Resource Update,DRU)。由于軟件開發(fā)者對(duì)傳入資源包解壓代碼的文件路徑參數(shù)未進(jìn)行必要的安全檢查過濾(檢測(cè)字符串參數(shù)是否包含“../”等非法字符組合),導(dǎo)致攻擊者可利用目錄穿越漏洞實(shí)現(xiàn)本應(yīng)用軟件沙盒目錄下任意文件覆蓋。若覆蓋的是.SO 或.JAR等動(dòng)態(tài)加載模塊文件,則可實(shí)現(xiàn)遠(yuǎn)程代碼注入的攻擊[14],偽代碼如下:

2015 年,國(guó)外安全研究人員rotlogix 發(fā)現(xiàn)了國(guó)內(nèi)海豚瀏覽器與水星瀏覽器的兩枚目錄穿越漏洞,可實(shí)現(xiàn)遠(yuǎn)程代碼植入執(zhí)行[15]。

在Sebastian Poeplau 等人的研究中,分別從Class Loader、Package Context、Native Code、Runtime.exec 等方面深入分析安卓應(yīng)用軟件中所有可實(shí)現(xiàn)動(dòng)態(tài)加載代碼的渠道,同時(shí)提出并實(shí)現(xiàn)了一種改進(jìn)的Dalvik VM 虛擬機(jī)方案,可以有效阻止針對(duì)應(yīng)用軟件非授權(quán)外部代碼、模塊的加載運(yùn)行[16]。

2.3 近源遠(yuǎn)程攻擊總結(jié)

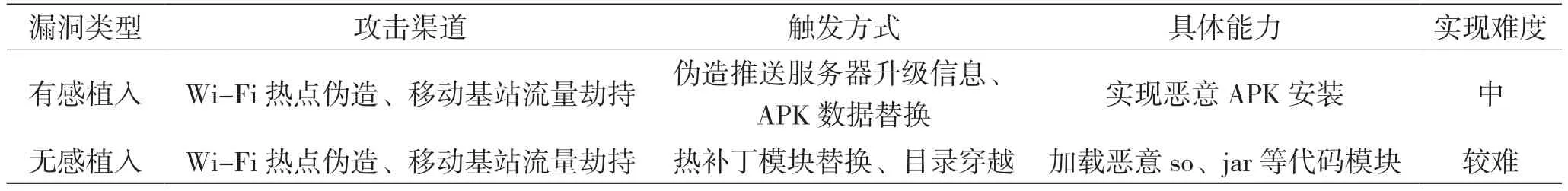

本節(jié)針對(duì)提到的針對(duì)安卓應(yīng)用軟件近源遠(yuǎn)程攻擊中有感知與無感知兩種類型,在攻擊渠道、具體能力以及實(shí)現(xiàn)難度等方面進(jìn)行總結(jié),具體見表3。

表3 近源遠(yuǎn)程攻擊總結(jié)

可以看出,有感植入與無感植入的明顯區(qū)別在于:有感植入要完整安裝APK,因此需要讓目標(biāo)用戶手動(dòng)進(jìn)行權(quán)限授予;無感植入利用應(yīng)用軟件的動(dòng)態(tài)代碼加載機(jī)制加載木馬so 或jar 包模塊,可直接繼承原應(yīng)用軟件的權(quán)限。

3 結(jié)語

本文從非近源與近源兩個(gè)方面,通過闡述不同種類遠(yuǎn)程代碼執(zhí)行(RCE)漏洞產(chǎn)生的原因與基本利用流程,詳細(xì)分析當(dāng)前安卓操作系統(tǒng)應(yīng)用軟件可能存在的相關(guān)威脅,同時(shí)在整個(gè)分析流程中簡(jiǎn)要介紹針對(duì)每種威脅國(guó)內(nèi)外的研究現(xiàn)狀。通過分析認(rèn)為,隨著安卓操作系統(tǒng)的不斷迭代升級(jí),安全性也在不斷提升,應(yīng)用軟件不應(yīng)成為安卓系統(tǒng)的整個(gè)安全防護(hù)體系中的短板。這需要每名應(yīng)用軟件開發(fā)者不斷提升代碼安全防護(hù)意識(shí),具備必要的開發(fā)技能,建立更加安全的安卓系統(tǒng)生態(tài)環(huán)境。