輕量級(jí)的無線傳感器網(wǎng)絡(luò)選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)

陳雪雁,章志明,楊 偉,李 萍,熊小勇

江西師范大學(xué) 軟件學(xué)院,南昌330022

隨著無線傳感器網(wǎng)絡(luò)(wireless sensor networks,WSNs)不斷廣泛應(yīng)用于軍事、環(huán)境監(jiān)測(cè)、交通、農(nóng)業(yè)、醫(yī)療和家居等領(lǐng)域,其安全問題一直以來都是研究熱點(diǎn)。由于WSNs 是由大量傳感器節(jié)點(diǎn)以無線、多跳的方式構(gòu)建而成,并且傳感器節(jié)點(diǎn)受計(jì)算、存儲(chǔ)和通信的限制,很容易受到許多內(nèi)、外部攻擊,其中選擇性轉(zhuǎn)發(fā)攻擊是危害最嚴(yán)重的一種內(nèi)部攻擊,并且由于無線信道的不穩(wěn)定性,網(wǎng)絡(luò)鏈路的正常丟包和由選擇性轉(zhuǎn)發(fā)攻擊造成的惡意丟包很難區(qū)分,具有很強(qiáng)的隱蔽性。因此,檢測(cè)、定位和隔離發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)至關(guān)重要。

近年來國(guó)內(nèi)外學(xué)者提出了一些有效的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案。文獻(xiàn)[4-8]基于多跳確認(rèn)提出一組選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案,基于多跳確認(rèn)的檢測(cè)方案需要傳輸大量的確認(rèn)包,從而會(huì)造成很高的通信開銷,大大降低網(wǎng)絡(luò)壽命。文獻(xiàn)[9-13]提出了一組基于信任評(píng)估檢測(cè)方案,基于信任評(píng)估檢測(cè)方案能有效檢測(cè)出網(wǎng)絡(luò)中一個(gè)或多個(gè)惡意節(jié)點(diǎn),但是大多數(shù)檢測(cè)方案的信任閾值是靜態(tài)的,正常節(jié)點(diǎn)被誤判為惡意節(jié)點(diǎn)的誤檢率較高,并且需要較多的監(jiān)聽節(jié)點(diǎn),大大增加了網(wǎng)絡(luò)的開銷。文獻(xiàn)[14-18]基于學(xué)習(xí)自動(dòng)機(jī)提出了一組惡意節(jié)點(diǎn)檢測(cè)方案,但文獻(xiàn)[14-15]對(duì)不產(chǎn)生惡意數(shù)據(jù)包的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)效果不佳,為了能有效檢測(cè)出選擇性轉(zhuǎn)發(fā)攻擊,文獻(xiàn)[16-17]提出兩種異常節(jié)點(diǎn)檢測(cè)方案,但這兩種方案的學(xué)習(xí)自動(dòng)機(jī)的獎(jiǎng)懲參數(shù)是人為根據(jù)節(jié)點(diǎn)鄰居投票情況設(shè)定的固定值,檢測(cè)方法靈活性差。為了解決這個(gè)問題,文獻(xiàn)[18]提出一種可以動(dòng)態(tài)調(diào)整學(xué)習(xí)自動(dòng)機(jī)的獎(jiǎng)懲參數(shù)的檢測(cè)方案,提高了檢測(cè)方法的靈活性和適用性,但該方案需要通過鄰居節(jié)點(diǎn)回復(fù)的確認(rèn)包的數(shù)量來確定環(huán)境對(duì)學(xué)習(xí)自動(dòng)機(jī)的反饋,消耗了大量的網(wǎng)絡(luò)資源。

基于上述考慮,本文提出一種輕量級(jí)的無線傳感器網(wǎng)絡(luò)選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案(lightweight selective forwarding attack detection scheme for wireless sensor networks,LSFAD)。LSFAD 方案是基于這樣一個(gè)重要的觀察:當(dāng)一條路徑上存在惡意節(jié)點(diǎn)發(fā)起選擇性轉(zhuǎn)發(fā)攻擊時(shí),基站(base station,BS)收到源節(jié)點(diǎn)通過這條路徑轉(zhuǎn)發(fā)的數(shù)據(jù)包個(gè)數(shù)要遠(yuǎn)遠(yuǎn)少于源節(jié)點(diǎn)通過正常路徑轉(zhuǎn)發(fā)的數(shù)據(jù)包個(gè)數(shù)。基于這樣的觀察,基站記錄每個(gè)源節(jié)點(diǎn)發(fā)送的數(shù)據(jù)包總個(gè)數(shù)以及這些數(shù)據(jù)包轉(zhuǎn)發(fā)的路由路徑,并計(jì)算路徑的平均丟包率和路徑的正常丟包率,如果路徑的平均丟包率大于路徑的正常丟包率,則表示當(dāng)前路徑存在選擇性轉(zhuǎn)發(fā)攻擊。為了定位到路徑上發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)或惡意鏈路,路徑上每個(gè)中間轉(zhuǎn)發(fā)節(jié)點(diǎn)都存儲(chǔ)轉(zhuǎn)發(fā)源節(jié)點(diǎn)發(fā)送給基站的數(shù)據(jù)包的個(gè)數(shù),當(dāng)確定某條路徑存在選擇性轉(zhuǎn)發(fā)攻擊,基站將通知路徑上的每個(gè)節(jié)點(diǎn)發(fā)送轉(zhuǎn)發(fā)了源節(jié)點(diǎn)的數(shù)據(jù)包的個(gè)數(shù)給基站,然后基站依次從源節(jié)點(diǎn)開始根據(jù)每個(gè)中間轉(zhuǎn)發(fā)節(jié)點(diǎn)轉(zhuǎn)發(fā)的數(shù)據(jù)包的個(gè)數(shù)計(jì)算每個(gè)節(jié)點(diǎn)的平均丟包率和正常丟包率,平均丟包率大于正常丟包率的節(jié)點(diǎn)和前一個(gè)節(jié)點(diǎn)組成的鏈路就是惡意鏈路。

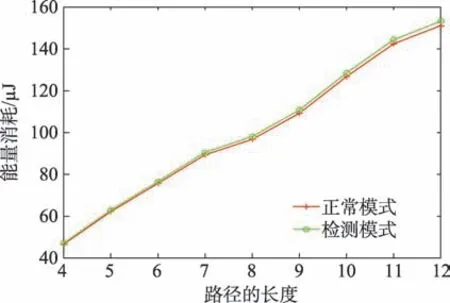

LSFAD 方案設(shè)計(jì)簡(jiǎn)單,不需要任何監(jiān)聽節(jié)點(diǎn),不需要任何復(fù)雜的評(píng)估模型評(píng)估計(jì)算節(jié)點(diǎn)信任值,計(jì)算復(fù)雜度低,易于實(shí)現(xiàn),且在正常的數(shù)據(jù)包收發(fā)過程中進(jìn)行惡意路徑的檢測(cè),不會(huì)影響整個(gè)網(wǎng)絡(luò)的正常工作。LSFAD 方案能抵抗惡意節(jié)點(diǎn)發(fā)起的被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊和主動(dòng)選擇性轉(zhuǎn)發(fā)攻擊。性能分析表明,LSFAD 方案的通信開銷遠(yuǎn)遠(yuǎn)小于其他方案。實(shí)驗(yàn)仿真結(jié)果表明,LSFAD 方案即使當(dāng)鏈路的正常丟包率為0.125,選擇性轉(zhuǎn)發(fā)攻擊路徑都能被檢測(cè)到,當(dāng)鏈路正常丟包率大于0.025,發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)都能被成功檢測(cè)定位到,并且網(wǎng)絡(luò)在檢測(cè)定位惡意節(jié)點(diǎn)的狀態(tài)下消耗的能量與正常情況下消耗的能量相差不大。

1 相關(guān)工作

目前國(guó)內(nèi)外學(xué)者提出的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案大體可分為基于多跳確認(rèn)模型方案、基于信任評(píng)估模型方案和基于學(xué)習(xí)自動(dòng)機(jī)方案。

Balakrishnan 等人基于確認(rèn)節(jié)點(diǎn)提出一種兩跳確認(rèn)檢測(cè)方案,因?yàn)樵谠摲桨钢校總€(gè)節(jié)點(diǎn)都是確認(rèn)節(jié)點(diǎn),節(jié)點(diǎn)每收到一個(gè)數(shù)據(jù)包,就向離它兩跳的節(jié)點(diǎn)發(fā)送一個(gè)確認(rèn)包,這會(huì)大大增加網(wǎng)絡(luò)消息的沖突和碰撞。為了解決這個(gè)問題,Xiao 等人提出一種多跳確認(rèn)檢測(cè)方案,雖然該方案能大大減少網(wǎng)絡(luò)消息的沖突和碰撞,但如果該方案中存在兩個(gè)或兩個(gè)以上的惡意節(jié)點(diǎn)被選為確認(rèn)節(jié)點(diǎn),這些惡意節(jié)點(diǎn)合謀,將使得該方案失效。為了解決這個(gè)問題,Liu 等人提出一種新的基于多跳確認(rèn)機(jī)制的方案(per-hop acknowledgement-based scheme,PHACK),在PHACK方案中,轉(zhuǎn)發(fā)路徑上的每個(gè)節(jié)點(diǎn)除了轉(zhuǎn)發(fā)正常數(shù)據(jù)包外,為了檢測(cè)定位到惡意節(jié)點(diǎn),還需要為轉(zhuǎn)發(fā)的每個(gè)數(shù)據(jù)包產(chǎn)生一個(gè)確認(rèn)數(shù)據(jù)包,并沿不同路徑發(fā)送給源節(jié)點(diǎn)。為了降低網(wǎng)絡(luò)開銷,并提高多惡意節(jié)點(diǎn)檢測(cè)率,Yin 等人結(jié)合多跳確認(rèn)和信任評(píng)估模型,提出了一種選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案,該方案提高了路徑上多惡意節(jié)點(diǎn)檢測(cè)率,并有效地節(jié)約了網(wǎng)絡(luò)開銷。Shakshuki 等人還提出一種基于無線自組織網(wǎng)絡(luò)的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案,該方案采用逐跳確認(rèn)機(jī)制和改進(jìn)的兩跳確認(rèn)機(jī)制來檢測(cè)選擇性轉(zhuǎn)發(fā)行為以降低資源開銷。在此過程中,確認(rèn)包通過原來的數(shù)據(jù)轉(zhuǎn)發(fā)路徑回傳給源節(jié)點(diǎn)。

Xiao 等人基于高斯分布提出一種傳感器網(wǎng)絡(luò)信譽(yù)模型,雖然該模型只需要確定一個(gè)信任閾值,但是該信任閾值是靜態(tài)的,正常節(jié)點(diǎn)被判定為惡意節(jié)點(diǎn)的誤判率較高。Zhou 等人基于貝葉斯和熵提出一種改進(jìn)的信任評(píng)估模型,該模型在一定程度上克服了主觀分配權(quán)重帶來的局限性,但是靜態(tài)信譽(yù)值的問題并未解決。Cho 等人基于改進(jìn)的Beta 和熵信任模型提出一種選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案,該方案分成兩個(gè)階段,首先通過改進(jìn)的Beta 分布和熵信任模型檢測(cè)選擇性轉(zhuǎn)發(fā)攻擊,一旦檢測(cè)定位到惡意節(jié)點(diǎn),該方案使用兩種規(guī)避策略把數(shù)據(jù)包從被丟棄的位置重新發(fā)送給基站。Liao 等人提出一種基于混合策略監(jiān)聽-轉(zhuǎn)發(fā)博弈檢測(cè)方案來檢測(cè)選擇性轉(zhuǎn)發(fā)攻擊,該方案能有效緩解無線傳感器網(wǎng)絡(luò)中的選擇性轉(zhuǎn)發(fā)攻擊,并具有較少的能量消耗。Zhou 等人結(jié)合鄰居節(jié)點(diǎn)監(jiān)聽和看門狗機(jī)制提出一種基于分簇的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案,雖然該方案能夠迅速準(zhǔn)確定位惡意節(jié)點(diǎn),但監(jiān)督節(jié)點(diǎn)職責(zé)過重。

Misra 等人基于學(xué)習(xí)自動(dòng)機(jī)提出兩種無線傳感器網(wǎng)絡(luò)入侵檢測(cè)方案,由于這兩種方案不是檢測(cè)節(jié)點(diǎn)的惡意行為,雖然對(duì)惡意數(shù)據(jù)包的檢測(cè)非常有效,但對(duì)不產(chǎn)生惡意數(shù)據(jù)包的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)效果不佳。為了能有效檢測(cè)出選擇性轉(zhuǎn)發(fā)攻擊,F(xiàn)athinavid 等人基于學(xué)習(xí)自動(dòng)機(jī)提出兩種異常節(jié)點(diǎn)檢測(cè)方案(CADLA 和CLAIDS),在這兩種檢測(cè)方案中,可疑節(jié)點(diǎn)的閾值是通過轉(zhuǎn)發(fā)節(jié)點(diǎn)的穩(wěn)定性和能量水平來確定。雖然這兩種方案都能檢測(cè)出選擇性轉(zhuǎn)發(fā)攻擊,但在初始化學(xué)習(xí)自動(dòng)機(jī)行動(dòng)概率時(shí),只考慮了當(dāng)時(shí)節(jié)點(diǎn)能量剩余的大小,這可能會(huì)導(dǎo)致路由錯(cuò)誤,使得數(shù)據(jù)包無法達(dá)到簇頭節(jié)點(diǎn);并且學(xué)習(xí)自動(dòng)機(jī)的獎(jiǎng)懲參數(shù)是人為設(shè)定的一個(gè)固定值,檢測(cè)方法靈活性差。為了解決這些問題,Zhang提出一種基于學(xué)習(xí)自動(dòng)機(jī)和通信質(zhì)量的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案(selective forwarding attack detection method based on adaptive learning automaton and communication quality,DSFLACQ),在DSFLACQ 方案中,學(xué)習(xí)自動(dòng)機(jī)行動(dòng)概率初始化考慮了無線信道的正常丟包情況,節(jié)點(diǎn)的綜合通信質(zhì)量是采用滑動(dòng)時(shí)間窗口來衡量的,并且學(xué)習(xí)自動(dòng)機(jī)的獎(jiǎng)懲參數(shù)可以動(dòng)態(tài)調(diào)整,提高了檢測(cè)方法的靈活性和適用性。

2 系統(tǒng)模型

2.1 網(wǎng)絡(luò)模型

整個(gè)傳感器網(wǎng)絡(luò)由基站(base station,BS)、普通節(jié)點(diǎn)和惡意節(jié)點(diǎn)組成。每個(gè)節(jié)點(diǎn)在部署之前都被分配一個(gè)獨(dú)一無二的身份標(biāo)記ID,分配一個(gè)與BS共享的對(duì)稱密鑰K。假設(shè)在網(wǎng)絡(luò)被部署到目標(biāo)區(qū)域后,所有節(jié)點(diǎn)都不再移動(dòng),并且以BS 為根,所有節(jié)點(diǎn)形成一棵樹形結(jié)構(gòu),隨著網(wǎng)絡(luò)運(yùn)行,可能一些節(jié)點(diǎn)由于電池耗盡而死亡,從而引起網(wǎng)絡(luò)路徑發(fā)生變化,因此每隔一段時(shí)間,BS 將及時(shí)更新整個(gè)網(wǎng)絡(luò)的拓?fù)浣Y(jié)構(gòu)。當(dāng)節(jié)點(diǎn)感知到數(shù)據(jù)后,將通過多跳的方式把數(shù)據(jù)發(fā)送給BS,在數(shù)據(jù)包從源節(jié)點(diǎn)發(fā)送給BS 的過程中,每個(gè)中間轉(zhuǎn)發(fā)節(jié)點(diǎn)將記錄它轉(zhuǎn)發(fā)了源節(jié)點(diǎn)發(fā)送的數(shù)據(jù)包個(gè)數(shù),BS 將記錄每個(gè)源節(jié)點(diǎn)發(fā)送的數(shù)據(jù)包總個(gè)數(shù)以及這些數(shù)據(jù)包轉(zhuǎn)發(fā)的路由路徑。在數(shù)據(jù)包的轉(zhuǎn)發(fā)路徑上,不僅路徑上的惡意節(jié)點(diǎn)會(huì)以一定的概率丟棄它應(yīng)該轉(zhuǎn)發(fā)的數(shù)據(jù)包,而且因?yàn)槲锢韺訜o線信道的不穩(wěn)定性和MAC(media access control)層數(shù)據(jù)包沖突,任意兩個(gè)中間轉(zhuǎn)發(fā)節(jié)點(diǎn)的通信鏈路也可能會(huì)正常丟棄數(shù)據(jù)包。國(guó)內(nèi)外學(xué)者對(duì)于傳感數(shù)據(jù)的產(chǎn)生、融合已經(jīng)提出了許多方案,本文在此不作詳細(xì)描述,本文主要關(guān)注如何檢測(cè)選擇性轉(zhuǎn)發(fā)攻擊路徑以及定位發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)或惡意鏈路。本文假設(shè)基站的計(jì)算、存儲(chǔ)和通信能力都不受限制,并且假設(shè)敵人只能俘獲普通傳感節(jié)點(diǎn),而不能俘獲基站。為了方便閱讀和說明,表1 對(duì)本文所用到的符號(hào)進(jìn)行了描述。

表1 符號(hào)定義表Table 1 Notation definition table

2.2 攻擊模型和安全目標(biāo)

假設(shè)在網(wǎng)絡(luò)中,除了基站外,其他任何節(jié)點(diǎn)都可能被敵人捕獲,一旦被捕獲,這些節(jié)點(diǎn)將成為惡意節(jié)點(diǎn),敵人將得到其中的身份、密鑰等安全信息,并利用這些節(jié)點(diǎn)發(fā)起一系列攻擊,如注入虛假數(shù)據(jù)攻擊、蟲洞攻擊、克隆攻擊、女巫攻擊和選擇性轉(zhuǎn)發(fā)攻擊等,在本文中,只考慮惡意節(jié)點(diǎn)發(fā)起的選擇性轉(zhuǎn)發(fā)攻擊。選擇性轉(zhuǎn)發(fā)攻擊可分為被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊和主動(dòng)選擇性轉(zhuǎn)發(fā)攻擊。被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊是指惡意節(jié)點(diǎn)只以一定的概率丟棄正常的數(shù)據(jù)包而忽略網(wǎng)絡(luò)中的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)行為。而主動(dòng)選擇性轉(zhuǎn)發(fā)攻擊不僅以一定的概率丟掉正常的數(shù)據(jù)包,而且為了躲避被檢測(cè)而干擾選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)行為。

本文提出的LSFAD 方案的安全目標(biāo)是能抵抗惡意節(jié)點(diǎn)發(fā)起的被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊和主動(dòng)選擇性轉(zhuǎn)發(fā)攻擊。

3 輕量級(jí)的選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案

本文提出的LSFAD 方案具體分為源節(jié)點(diǎn)產(chǎn)生數(shù)據(jù)包、中間節(jié)點(diǎn)轉(zhuǎn)發(fā)數(shù)據(jù)包、基站檢測(cè)選擇性轉(zhuǎn)發(fā)攻擊路徑以及定位惡意節(jié)點(diǎn)四個(gè)步驟。

3.1 產(chǎn)生數(shù)據(jù)包

當(dāng)源節(jié)點(diǎn)想要發(fā)送傳感數(shù)據(jù)給BS,在生成完數(shù)據(jù)包后,它將在數(shù)據(jù)包上創(chuàng)建兩個(gè)字段分別用于存儲(chǔ)數(shù)據(jù)包源節(jié)點(diǎn)的唯一身份標(biāo)記和當(dāng)前數(shù)據(jù)包的序列號(hào)。然后,節(jié)點(diǎn)把自己的身份標(biāo)記ID和數(shù)據(jù)包序列號(hào)_Number存入相應(yīng)的字段,其中數(shù)據(jù)包的序列號(hào)是連續(xù)的,最后把數(shù)據(jù)包發(fā)送給下一個(gè)中間轉(zhuǎn)發(fā)節(jié)點(diǎn)。

3.2 轉(zhuǎn)發(fā)數(shù)據(jù)包

所有中間轉(zhuǎn)發(fā)節(jié)點(diǎn)都維護(hù)一張數(shù)據(jù)包源節(jié)點(diǎn)轉(zhuǎn)發(fā)表(data forward table,DFT),如表2 所示,其中Source_ID 字段表示源節(jié)點(diǎn)身份標(biāo)識(shí),F(xiàn)orWord_Count字段表示轉(zhuǎn)發(fā)源節(jié)點(diǎn)的數(shù)據(jù)包個(gè)數(shù)。

表2 數(shù)據(jù)包轉(zhuǎn)發(fā)表Table 2 Data forward table

當(dāng)中間轉(zhuǎn)發(fā)節(jié)點(diǎn)收到一個(gè)數(shù)據(jù)包后,它首先在自己的數(shù)據(jù)轉(zhuǎn)發(fā)表DFT 中查找是否存在源節(jié)點(diǎn)身份標(biāo)識(shí)為.ID的記錄,如果沒有,則在數(shù)據(jù)轉(zhuǎn)發(fā)表DFT 中創(chuàng)建一條新的記錄,使._=.ID,._=1;如果存在,則使對(duì)應(yīng)記錄的_字段值加1,使._=._+1,然后把數(shù)據(jù)包轉(zhuǎn)發(fā)給下一個(gè)中間轉(zhuǎn)發(fā)節(jié)點(diǎn)。

3.3 檢測(cè)選擇性轉(zhuǎn)發(fā)攻擊路徑

基站維護(hù)一張數(shù)據(jù)包源節(jié)點(diǎn)發(fā)送表(data send table,DST),如表3 所示,其中Source_ID 字段表示源節(jié)點(diǎn)身份標(biāo)識(shí),Path_Array 字段存儲(chǔ)源節(jié)點(diǎn)到基站所經(jīng)過的中間節(jié)點(diǎn)身份標(biāo)記的數(shù)組,Seq_Number 字段表示基站收到源節(jié)點(diǎn)發(fā)送的最后一個(gè)數(shù)據(jù)包的序列號(hào),Sum_Count字段存儲(chǔ)基站收到源節(jié)點(diǎn)發(fā)送的數(shù)據(jù)包總個(gè)數(shù),Drop_Count 字段存儲(chǔ)源節(jié)點(diǎn)發(fā)送給基站丟失的數(shù)據(jù)包個(gè)數(shù)。在基站收集整個(gè)網(wǎng)絡(luò)的拓?fù)浣Y(jié)構(gòu)后,把所有源節(jié)點(diǎn)的身份標(biāo)識(shí)以及該源節(jié)點(diǎn)到基站所經(jīng)過的中間節(jié)點(diǎn)身份標(biāo)記分別依次存入._和._字段,其他字段初始化為空。如果網(wǎng)絡(luò)的拓?fù)浣Y(jié)構(gòu)發(fā)生改變,如某個(gè)節(jié)點(diǎn)由于電池耗盡而死亡,則可能使一些源節(jié)點(diǎn)到基站的路徑發(fā)生改變,基站將及時(shí)更新網(wǎng)絡(luò)的拓?fù)浣Y(jié)構(gòu),修改數(shù)據(jù)包發(fā)送表DST 的Path_Array 字段。

表3 數(shù)據(jù)包發(fā)送表Table 3 Data send table

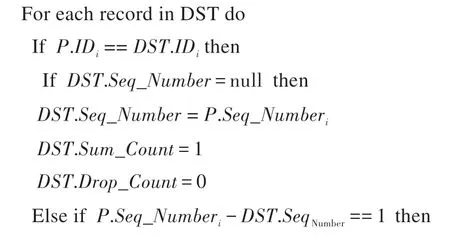

當(dāng)基站收到一個(gè)數(shù)據(jù)包,將執(zhí)行算法1 檢測(cè)選擇性轉(zhuǎn)發(fā)攻擊路徑。它首先在數(shù)據(jù)包發(fā)送表DST中查找到源節(jié)點(diǎn)身份標(biāo)識(shí)為.ID的記錄,如果Seq_Number 字段為空,表示是第一次收到該源節(jié)點(diǎn)發(fā)送的數(shù)據(jù)包,它將使._=._Number,._=1,._=0,如果Seq_Number 字段不為空,則比較上一次收到的數(shù)據(jù)包序列號(hào)與當(dāng)前收到的數(shù)據(jù)包序列號(hào)是否連續(xù),如果連續(xù),則表示沒有丟包,它將更新._和._字段的值,使._=._Number,._=._+1;如果數(shù)據(jù)包序列號(hào)不連續(xù),則表示有丟包,它將使._=._Number,._=._+1,._=._+(._Number-._-1),其 中,._Number-._-1 表示丟失的數(shù)據(jù)包個(gè)數(shù),然后基站按式(1)計(jì)算當(dāng)前路徑的平均丟包率,按式(2)計(jì)算當(dāng)前路徑的正常丟包率。如果平均丟包率大于正常丟包率,則表示當(dāng)前路徑上存在選擇性轉(zhuǎn)發(fā)攻擊,基站將執(zhí)行3.4 節(jié)的算法2 來定位惡意節(jié)點(diǎn)。其中,式(1)中的._+._表示源節(jié)點(diǎn)發(fā)送的總數(shù)據(jù)包個(gè)數(shù),._表示當(dāng)前路徑總的丟包個(gè)數(shù),式(2)中的表示一個(gè)節(jié)點(diǎn)與前一個(gè)節(jié)點(diǎn)之間鏈路的正常丟包率,表示源節(jié)點(diǎn)到基站的路徑長(zhǎng)度。

選擇性轉(zhuǎn)發(fā)攻擊路徑檢測(cè)

輸入:數(shù)據(jù)包,數(shù)據(jù)包發(fā)送表DST,節(jié)點(diǎn)之間鏈路的正常丟包率。

輸出:選擇性轉(zhuǎn)發(fā)攻擊路徑。

3.4 定位惡意節(jié)點(diǎn)

當(dāng)基站發(fā)現(xiàn)路徑._Array存在選擇性轉(zhuǎn)發(fā)攻擊,假設(shè)路徑._Array從源節(jié)點(diǎn)到BS 共有跳,用(,,…,n,BS)表示,其中表示數(shù)據(jù)包源節(jié)點(diǎn),其余節(jié)點(diǎn)表示路徑上的中間轉(zhuǎn)發(fā)節(jié)點(diǎn)。基站首先通知路徑上的每個(gè)節(jié)點(diǎn)從源節(jié)點(diǎn)開始依次沿路徑按式(3)的數(shù)據(jù)格式把數(shù)據(jù)轉(zhuǎn)發(fā)表DFT 中轉(zhuǎn)發(fā)了源節(jié)點(diǎn)的數(shù)據(jù)包個(gè)數(shù)發(fā)送給基站。式(3)中的ID表示節(jié)點(diǎn)n的身份標(biāo)識(shí),n.._表示節(jié)點(diǎn)n轉(zhuǎn)發(fā)了源節(jié)點(diǎn)的數(shù)據(jù)包個(gè)數(shù),p表示前一跳節(jié)點(diǎn)n發(fā)送的數(shù)據(jù)包,表示時(shí)間戳,||表示連接操作。

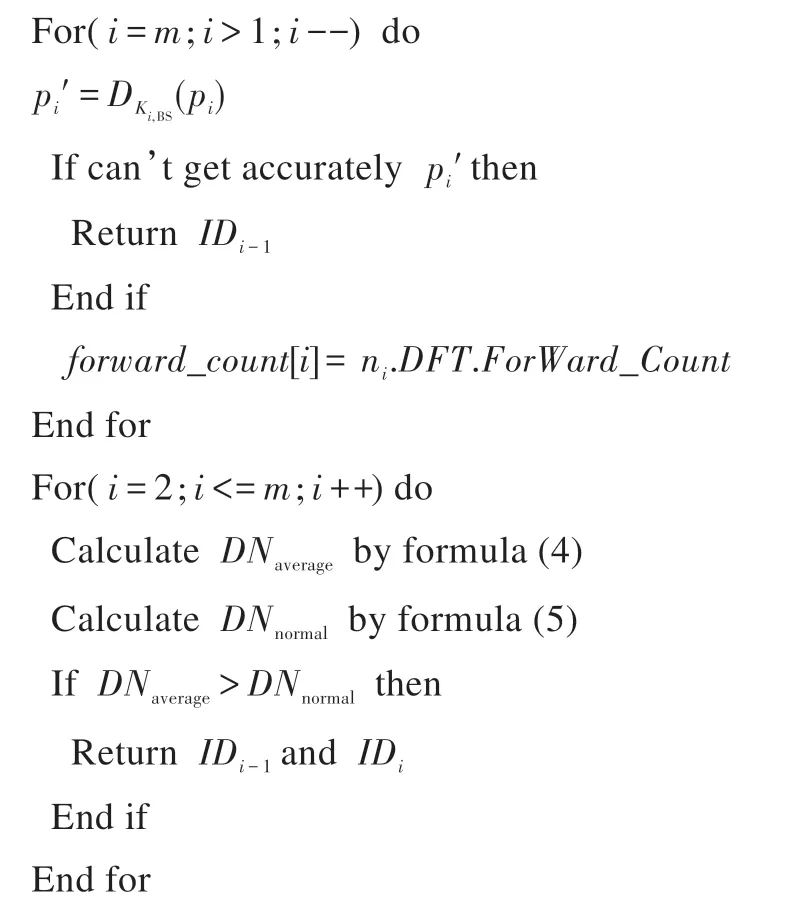

基站收到應(yīng)答數(shù)據(jù)包p后,它將執(zhí)行算法2 定位惡意節(jié)點(diǎn)。它首先從后往前,依次用與節(jié)點(diǎn)共享的對(duì)稱密鑰K解密p取出節(jié)點(diǎn)轉(zhuǎn)發(fā)了源節(jié)點(diǎn)的數(shù)據(jù)包總數(shù)n.._,然后從轉(zhuǎn)發(fā)源節(jié)點(diǎn)數(shù)據(jù)包的第一個(gè)節(jié)點(diǎn)開始分別根據(jù)式(4)和式(5)計(jì)算每個(gè)節(jié)點(diǎn)的平均丟包率和正常丟包率,平均丟包率大于正常丟包率的節(jié)點(diǎn)和前一個(gè)節(jié)點(diǎn)組成的鏈路就是惡意鏈路,基站將把這條鏈路從網(wǎng)絡(luò)中隔離,并通知其他節(jié)點(diǎn)。式(4)中的._+._表示源節(jié)點(diǎn)發(fā)送的總數(shù)據(jù)包個(gè)數(shù),._+._-n.._表示當(dāng)前節(jié)點(diǎn)n的丟包個(gè)數(shù),式(5)中的表示一個(gè)節(jié)點(diǎn)與前一個(gè)節(jié)點(diǎn)之間鏈路的正常丟包率,-1 表示源節(jié)點(diǎn)到節(jié)點(diǎn)n的路徑長(zhǎng)度。

惡意節(jié)點(diǎn)定位

輸入:._,BS 收到的應(yīng)答數(shù)據(jù)包p,數(shù)據(jù)包發(fā)送表DST,節(jié)點(diǎn)之間鏈路的正常丟包率。

輸出:發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)或惡意鏈路。

4 安全性分析

在本文提出的LSFAD 方案中,惡意節(jié)點(diǎn)發(fā)起的選擇性轉(zhuǎn)發(fā)攻擊可以是被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊或主動(dòng)性選擇性轉(zhuǎn)發(fā)攻擊。被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊只以一定的概率丟棄正常的數(shù)據(jù)包,而主動(dòng)選擇性轉(zhuǎn)發(fā)攻擊不僅以一定的概率丟掉正常的數(shù)據(jù)包,惡意節(jié)點(diǎn)可能通過修改、刪除前一個(gè)節(jié)點(diǎn)發(fā)送給BS 的應(yīng)答數(shù)據(jù)包p,或不發(fā)送自己轉(zhuǎn)發(fā)源節(jié)點(diǎn)的數(shù)據(jù)包個(gè)數(shù)給BS,從而躲避、干擾或破壞BS 執(zhí)行惡意節(jié)點(diǎn)的檢測(cè)。本章將討論本文提出的LSFAD 方案如何抵抗惡意節(jié)點(diǎn)發(fā)起的這兩種攻擊。

4.1 抗被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊

如果惡意節(jié)點(diǎn)只發(fā)起被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊,當(dāng)BS 發(fā)現(xiàn)有惡意路徑時(shí),BS 首先通知路徑上的每個(gè)節(jié)點(diǎn)從源節(jié)點(diǎn)開始依次沿路徑按式(3)的數(shù)據(jù)格式把數(shù)據(jù)轉(zhuǎn)發(fā)表DFT 中轉(zhuǎn)發(fā)了源節(jié)點(diǎn)的數(shù)據(jù)包個(gè)數(shù)發(fā)送給基站BS,根據(jù)惡意節(jié)點(diǎn)定位算法2,BS 將能正確定位到惡意節(jié)點(diǎn)。

4.2 抗主動(dòng)選擇性轉(zhuǎn)發(fā)攻擊

為了破壞BS 執(zhí)行惡意節(jié)點(diǎn)的檢測(cè),當(dāng)BS 通知路徑上的每個(gè)節(jié)點(diǎn)依次沿路徑按式(3)的數(shù)據(jù)格式把轉(zhuǎn)發(fā)了源節(jié)點(diǎn)的數(shù)據(jù)包個(gè)數(shù)發(fā)送給基站BS 時(shí),惡意節(jié)點(diǎn)n可以執(zhí)行以下操作:(1)試圖修改上一個(gè)節(jié)點(diǎn)發(fā)送給它的應(yīng)答數(shù)據(jù)包p中的數(shù)據(jù)信息,但數(shù)據(jù)包p是用節(jié)點(diǎn)n與BS 共享的對(duì)稱密鑰對(duì)時(shí)間戳、p和節(jié)點(diǎn)n的身份標(biāo)識(shí)及轉(zhuǎn)發(fā)了源節(jié)點(diǎn)的數(shù)據(jù)包個(gè)數(shù)等信息進(jìn)行加密而形成的密鑰鏈,即p=E(ID||n.._||p||),因?yàn)閻阂夤?jié)點(diǎn)n沒有節(jié)點(diǎn)n與BS 共享的對(duì)稱密鑰K,所以它修改不了上一個(gè)節(jié)點(diǎn)發(fā)送給它的應(yīng)答數(shù)據(jù)包p中的信息。(2)試圖刪除上一個(gè)節(jié)點(diǎn)發(fā)送給它的應(yīng)答數(shù)據(jù)包p中的數(shù)據(jù)信息,同樣因?yàn)閻阂夤?jié)點(diǎn)n沒有節(jié)點(diǎn)n與BS 共享的對(duì)稱密鑰K,所以它刪除不了上一個(gè)節(jié)點(diǎn)發(fā)送給它的應(yīng)答數(shù)據(jù)包p中的數(shù)據(jù)信息。(3)試圖不發(fā)送自己轉(zhuǎn)發(fā)源節(jié)點(diǎn)的數(shù)據(jù)包個(gè)數(shù)給BS,即直接把收到的上一個(gè)節(jié)點(diǎn)的應(yīng)答數(shù)據(jù)包p轉(zhuǎn)發(fā)給它的下一個(gè)節(jié)點(diǎn)n,在這種情況下,根據(jù)算法2,當(dāng)BS 用與惡意節(jié)點(diǎn)n共享的對(duì)稱密鑰K試圖解密應(yīng)答數(shù)據(jù)包p時(shí),由于惡意節(jié)點(diǎn)沒有發(fā)送應(yīng)答數(shù)據(jù)包,不能正確解密出應(yīng)答數(shù)據(jù)包p,因此可以確定節(jié)點(diǎn)n就是惡意節(jié)點(diǎn)。(4)試圖發(fā)送一個(gè)虛假的數(shù)據(jù)給BS,試圖干擾惡意節(jié)點(diǎn)的檢測(cè)。比如,惡意節(jié)點(diǎn)發(fā)送一個(gè)遠(yuǎn)遠(yuǎn)小于實(shí)際轉(zhuǎn)發(fā)了源節(jié)點(diǎn)數(shù)據(jù)包個(gè)數(shù)的值給BS,根據(jù)惡意節(jié)點(diǎn)定位算法2,BS 能正確定位到惡意節(jié)點(diǎn)和它前一個(gè)節(jié)點(diǎn)組成的惡意鏈路;同樣,惡意節(jié)點(diǎn)也可以發(fā)送一個(gè)遠(yuǎn)遠(yuǎn)大于實(shí)際轉(zhuǎn)發(fā)了源節(jié)點(diǎn)數(shù)據(jù)包個(gè)數(shù)的值給BS,根據(jù)惡意節(jié)點(diǎn)定位算法2,BS 能正確定位到惡意節(jié)點(diǎn)和它后一個(gè)節(jié)點(diǎn)組成的惡意鏈路。

綜上所述,本文提出的LSFAD 方案能抵抗惡意節(jié)點(diǎn)發(fā)起的被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊和主動(dòng)選擇性轉(zhuǎn)發(fā)攻擊。

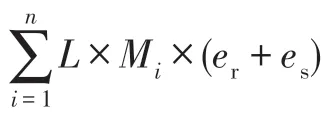

5 性能分析

本文將從通信開銷和存儲(chǔ)開銷等方面對(duì)本文提出的LSFAD方案與文獻(xiàn)[6,17-18]提出的方案進(jìn)行分析比較,并對(duì)選擇性轉(zhuǎn)發(fā)攻擊路徑檢測(cè)概率進(jìn)行分析。由于本文方案假設(shè)基站的計(jì)算、存儲(chǔ)和通信能力都不受限制,在此不討論基站的通信開銷和存儲(chǔ)開銷。

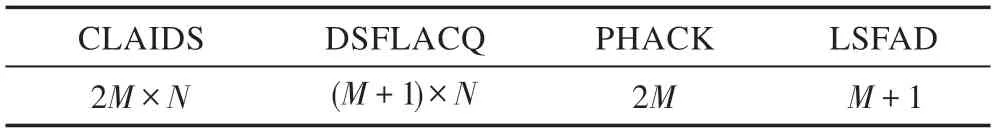

5.1 通信開銷

本文分析由惡意節(jié)點(diǎn)檢測(cè)造成的通信開銷,并把每個(gè)節(jié)點(diǎn)需要轉(zhuǎn)發(fā)或發(fā)送的數(shù)據(jù)包數(shù)量作為衡量通信開銷的指標(biāo)。文獻(xiàn)[6]提出的PHACK 方案是基于多跳確認(rèn)的檢測(cè)方法,轉(zhuǎn)發(fā)路徑上的每個(gè)節(jié)點(diǎn)除了轉(zhuǎn)發(fā)正常數(shù)據(jù)包外,為了檢測(cè)定位到惡意節(jié)點(diǎn),還需要為轉(zhuǎn)發(fā)的每個(gè)數(shù)據(jù)包產(chǎn)生一個(gè)確認(rèn)數(shù)據(jù)包,并沿不同路徑發(fā)回給源節(jié)點(diǎn),假設(shè)一個(gè)源節(jié)點(diǎn)一次發(fā)送個(gè)數(shù)據(jù)包,在PHACK 方案中,每個(gè)節(jié)點(diǎn)的通信開銷為2。在文獻(xiàn)[17]提出的CLAIDS 方案中,假設(shè)每個(gè)節(jié)點(diǎn)有個(gè)鄰居節(jié)點(diǎn),一個(gè)節(jié)點(diǎn)給它的每個(gè)鄰居節(jié)點(diǎn)發(fā)送個(gè)數(shù)據(jù)包,則它的每個(gè)鄰居節(jié)點(diǎn)需要返回個(gè)確認(rèn)包,因此,在CLAIDS 方案中,每個(gè)節(jié)點(diǎn)的通信開銷為2×。而在文獻(xiàn)[18]提出的DSFLACQ 方案中,假設(shè)每個(gè)節(jié)點(diǎn)有個(gè)鄰居節(jié)點(diǎn),一個(gè)節(jié)點(diǎn)給它的每個(gè)鄰居節(jié)點(diǎn)發(fā)送個(gè)數(shù)據(jù)包,則它的每個(gè)鄰居節(jié)點(diǎn)只需要返回1 個(gè)確認(rèn)包,因此,在DSFLACQ 方案中,每個(gè)節(jié)點(diǎn)的通信開銷為(+1)×。本文提出的LSFAD 方案既不需要鄰居節(jié)點(diǎn)監(jiān)聽,也不需要發(fā)送確認(rèn)數(shù)據(jù)包給源節(jié)點(diǎn),攻擊路徑的檢測(cè)是由基站完成的,假設(shè)基站收到源節(jié)點(diǎn)發(fā)送的個(gè)數(shù)據(jù)包后檢測(cè)到攻擊路徑,路徑上的每個(gè)節(jié)點(diǎn)將依次從源節(jié)點(diǎn)開始沿轉(zhuǎn)發(fā)路徑發(fā)送一個(gè)統(tǒng)計(jì)數(shù)據(jù)包給基站進(jìn)行惡意節(jié)點(diǎn)定位,因此,在本文提出的LSFAD 方案中,每個(gè)節(jié)點(diǎn)的通信開銷為+1。表4描述了本文提出的LSFAD 方案與CLAIDS 方案、DSFLACQ 方案和PHACK 方案的每個(gè)節(jié)點(diǎn)需要的具體通信開銷。從表4 中可以看出,本文提出的LSFAD方案的通信開銷要遠(yuǎn)遠(yuǎn)小于其他方案的通信開銷。

表4 通信開銷比較Table 4 Comparison of communication overhead

5.2 存儲(chǔ)開銷

在文獻(xiàn)[17]提出的CLAIDS 方案中,每個(gè)節(jié)點(diǎn)需要為它的所有鄰居節(jié)點(diǎn)維護(hù)一張表,包括5 個(gè)字段,其中,能量大小字段占4 Byte,轉(zhuǎn)發(fā)包的數(shù)量字段占2 Byte,接收到的確認(rèn)包數(shù)量字段占2 Byte,通信質(zhì)量字段占4 Byte,檢測(cè)閾值字段占4 Byte,因此,CLAIDS方案的每個(gè)節(jié)點(diǎn)存儲(chǔ)開銷為16,表示鄰居節(jié)點(diǎn)個(gè)數(shù)。文獻(xiàn)[18]提出的DSFLACQ 方案在CLAIDS 方案的存儲(chǔ)需求基礎(chǔ)上增加兩個(gè)字段,其中,正常丟包率字段占4 Byte,滑動(dòng)時(shí)間窗口存儲(chǔ)的通信質(zhì)量字段占4,表示滑動(dòng)時(shí)間窗口的長(zhǎng)度,因此,DSFLACQ方案的每個(gè)節(jié)點(diǎn)存儲(chǔ)開銷為(20+4)×。在本文提出的LSFAD 方案中,路徑上的所有中間轉(zhuǎn)發(fā)節(jié)點(diǎn)都需要維護(hù)一張數(shù)據(jù)包源節(jié)點(diǎn)轉(zhuǎn)發(fā)表(DFT),如表2所示。DFT 表有兩個(gè)字段,假設(shè)Source_ID 字段占2 Byte,F(xiàn)orWord_Count 字段也占2 Byte,假設(shè)網(wǎng)絡(luò)中總共有個(gè)節(jié)點(diǎn),每個(gè)中間轉(zhuǎn)發(fā)節(jié)點(diǎn)最多情況下可以轉(zhuǎn)發(fā)-1 源節(jié)點(diǎn)的數(shù)據(jù)包,因此在LSFAD 方案中,每個(gè)節(jié)點(diǎn)的最大存儲(chǔ)開銷為4×(-1)。表5 描述了本文提出的LSFAD 方案與CLAIDS 方案、DSFLACQ 方案的每個(gè)節(jié)點(diǎn)需要的具體存儲(chǔ)開銷。從表5 中可以看出,本文提出的LSFAD 方案的每個(gè)節(jié)點(diǎn)的最大存儲(chǔ)開銷要大于其他方案的存儲(chǔ)開銷,因?yàn)長(zhǎng)SFAD 方案的每個(gè)節(jié)點(diǎn)最多情況下可以轉(zhuǎn)發(fā)-1 源節(jié)點(diǎn)的數(shù)據(jù)包,所以最大情況下需要維護(hù)-1 個(gè)節(jié)點(diǎn)的一張表,而CLAIDS 方案和DSFLACQ 方案只需要維護(hù)它的所有鄰居節(jié)點(diǎn)的一張表。

表5 存儲(chǔ)開銷比較Table 5 Comparison of storage overhead

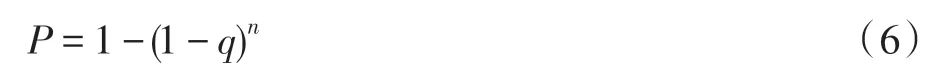

5.3 選擇性轉(zhuǎn)發(fā)攻擊路徑檢測(cè)概率分析

在不考慮鏈路正常丟包的情況下,假設(shè)惡意節(jié)點(diǎn)丟棄數(shù)據(jù)包的概率為,源節(jié)點(diǎn)發(fā)送次數(shù)據(jù)后,基站能夠檢測(cè)到路徑上存在惡意節(jié)點(diǎn)丟包行為的概率為:

設(shè)為惡意節(jié)點(diǎn)丟棄數(shù)據(jù)包后被基站檢測(cè)到的次數(shù),顯然服從參數(shù)為,的二項(xiàng)分布,即-(,),的分布律為:

因此基站能夠檢測(cè)到路徑上存在惡意節(jié)點(diǎn)丟包行為的概率為:

即式(6)得證。

6 仿真實(shí)驗(yàn)

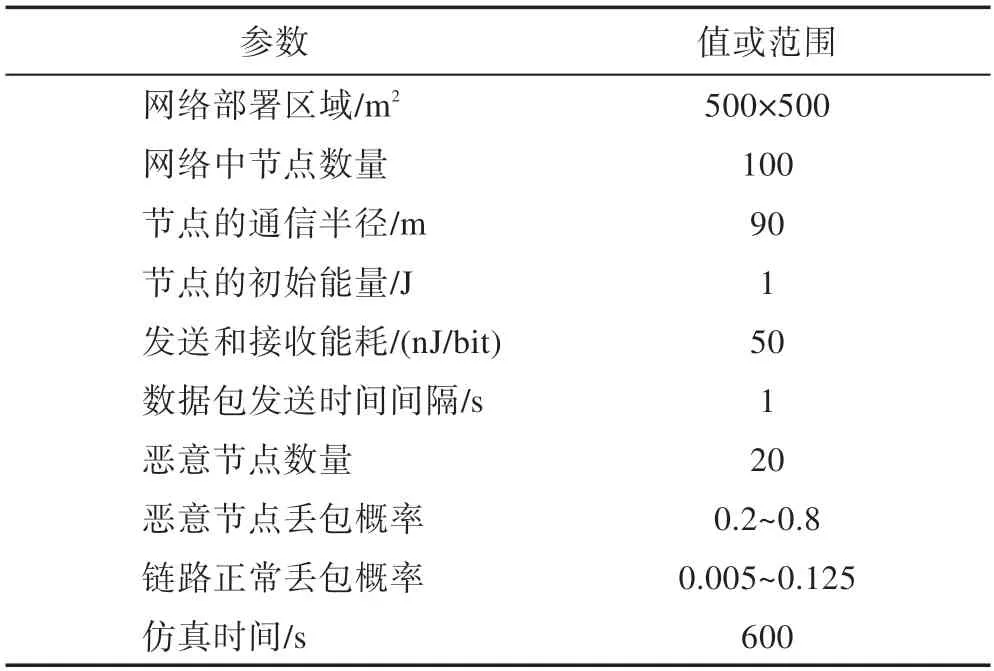

本文從惡意路徑檢測(cè)概率、惡意節(jié)點(diǎn)定位概率和能量消耗等方面對(duì)LSFAD 方案的性能進(jìn)行仿真評(píng)估。仿真實(shí)驗(yàn)環(huán)境在OMNeT++平臺(tái)上進(jìn)行,100 個(gè)節(jié)點(diǎn)隨機(jī)分布在500 m×500 m 的正方形區(qū)域內(nèi),每個(gè)節(jié)點(diǎn)都被分配一個(gè)唯一身份ID,每個(gè)節(jié)點(diǎn)的通信范圍為90 m,節(jié)點(diǎn)部署之后將不再移動(dòng),基站部署在區(qū)域的中心位置。隨機(jī)選取網(wǎng)絡(luò)的一些節(jié)點(diǎn)作為數(shù)據(jù)源節(jié)點(diǎn)和惡意節(jié)點(diǎn),其他節(jié)點(diǎn)作為中間轉(zhuǎn)發(fā)節(jié)點(diǎn)。數(shù)據(jù)源節(jié)點(diǎn)每隔1 s 通過多跳的方式向基站發(fā)送一次數(shù)據(jù),每個(gè)數(shù)據(jù)包的長(zhǎng)度為256 Byte。每個(gè)節(jié)點(diǎn)的初始能量為1 J,發(fā)送和接收能耗為50 nJ/bit。當(dāng)惡意節(jié)點(diǎn)成為中間轉(zhuǎn)發(fā)節(jié)點(diǎn)后,它將以0.2~0.8的概率故意丟棄它要轉(zhuǎn)發(fā)的數(shù)據(jù)包。對(duì)于每個(gè)設(shè)置的參數(shù),取仿真100次得到的平均值。實(shí)驗(yàn)仿真的參數(shù)設(shè)置如表6。

表6 實(shí)驗(yàn)仿真參數(shù)Table 6 Experimental simulation parameters

當(dāng)基站收到源節(jié)點(diǎn)發(fā)送的數(shù)據(jù)包,它將執(zhí)行算法1 檢測(cè)選擇性轉(zhuǎn)發(fā)攻擊路徑,它按式(1)計(jì)算當(dāng)前路徑的平均丟包率,按式(2)計(jì)算當(dāng)前路徑的正常丟包率,如果路徑的平均丟包率大于路徑的正常丟包率,則表示當(dāng)前路徑上存在選擇性轉(zhuǎn)發(fā)攻擊。圖1描述了鏈路正常丟包率分別為0.005、0.025、0.045、0.065、0.085 和0.105,惡意節(jié)點(diǎn)丟包率分別為0.2、0.4、0.6 和0.8,路徑中只有一個(gè)惡意節(jié)點(diǎn)時(shí),路徑的正常丟包率和平均丟包率的情況。從圖1 中可以看出,當(dāng)鏈路正常丟包率小于0.1 時(shí),路徑的平均丟包率都在路徑的正常丟包率上方,表示路徑的平均丟包率大于路徑的正常丟包率,也即表示當(dāng)鏈路正常丟包率小于0.1 時(shí),路徑上的惡意節(jié)點(diǎn)分別以丟包率等于0.2、0.4、0.6 和0.8 發(fā)起的選擇性轉(zhuǎn)發(fā)攻擊路徑都能被檢測(cè)到。從圖1 中可以看出,檢測(cè)出選擇性轉(zhuǎn)發(fā)攻擊路徑的概率與鏈路正常丟包率和惡意節(jié)點(diǎn)的丟包率有關(guān)。鏈路正常丟包率越低,選擇性轉(zhuǎn)發(fā)攻擊路徑檢驗(yàn)成功的概率越高;惡意節(jié)點(diǎn)的丟包率越高,選擇性轉(zhuǎn)發(fā)攻擊路徑檢驗(yàn)成功的概率相對(duì)越高。

圖1 只有一個(gè)惡意節(jié)點(diǎn)的路徑正常和平均丟包率Fig.1 Normal packet loss rate and average packet loss rate of path with only one malicious node

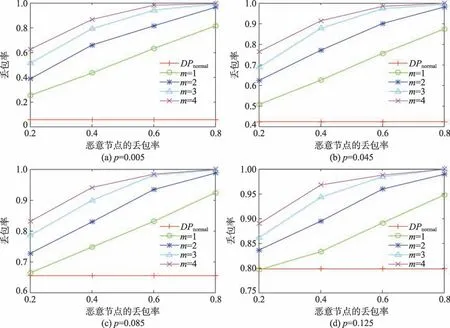

圖2 描述了在不同鏈路正常丟包率的情況下,路徑中有多個(gè)惡意節(jié)點(diǎn)的路徑正常丟包率和路徑平均丟包率的情況。圖2(a)、圖2(b)和圖2(c)分別表示鏈路正常丟包率分別為0.005、0.045 和0.085,路徑中的惡意節(jié)點(diǎn)個(gè)數(shù)分別為1、2、3、4,惡意節(jié)點(diǎn)丟包率分別為0.2、0.4、0.6 和0.8 時(shí),路徑的正常丟包率和路徑的平均丟包率的情況。從圖2(a)、圖2(b)和圖2(c)可以看出,在鏈路的正常丟包率分別為0.005、0.045 和0.085 的情況下,路徑的平均丟包率都大于路徑的正常丟包率,也即表示在鏈路的正常丟包率分別為0.005、0.045 和0.085 的情況下,路徑上的多個(gè)惡意節(jié)點(diǎn)分別以丟包率等于0.2、0.4、0.6 和0.8 發(fā)起的選擇性轉(zhuǎn)發(fā)攻擊路徑都能被檢測(cè)到,并且隨著路徑上惡意節(jié)點(diǎn)個(gè)數(shù)的增加,路徑的平均丟包率都大于路徑的正常丟包率。圖2(d)表示在鏈路正常丟包率為0.125 的情況下,路徑中有多個(gè)惡意節(jié)點(diǎn)的路徑正常丟包率和路徑平均丟包率的情況。從圖2(d)可以看出,即使當(dāng)鏈路的正常丟包率為0.125,路徑上的多個(gè)惡意節(jié)點(diǎn)以大于0.21 的概率發(fā)起的選擇性轉(zhuǎn)發(fā)攻擊路徑都能被檢測(cè)到。從圖2 可以看出,隨著路徑中的惡意節(jié)點(diǎn)個(gè)數(shù)的增加或惡意節(jié)點(diǎn)丟包率的增大,選擇性轉(zhuǎn)發(fā)攻擊路徑檢測(cè)成功的概率越高。

圖2 有多個(gè)惡意節(jié)點(diǎn)的路徑正常和平均丟包率Fig.2 Normal packet loss rate and average packet loss rate of path with multiple malicious nodes

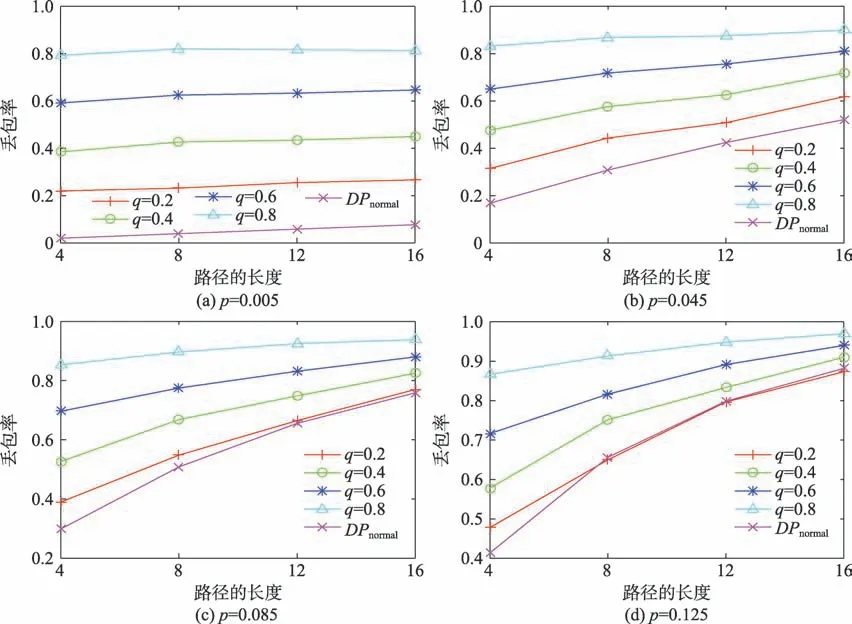

圖3 描述了在不同鏈路正常丟包率和不同路徑長(zhǎng)度的情況下,路徑中含一個(gè)惡意節(jié)點(diǎn)的路徑正常丟包率和路徑平均丟包率的情況。從圖3(a)、圖3(b)和圖3(c)可以看出,在鏈路正常丟包率分別為0.005、0.045 和0.085,路徑中含一個(gè)惡意節(jié)點(diǎn)的情況下,當(dāng)惡意節(jié)點(diǎn)以不同的丟包率發(fā)起選擇性轉(zhuǎn)發(fā)攻擊時(shí),路徑的平均丟包率和路徑的正常丟包率隨路徑長(zhǎng)度的增加而增加,且路徑的平均丟包率都大于路徑的正常丟包率,也即表示在鏈路正常丟包率分別為0.005、0.045 和0.085,路徑長(zhǎng)度分別為4、8、12、16 的情況下,路徑上的惡意節(jié)點(diǎn)分別以丟包率等于0.2、0.4、0.6 和0.8 發(fā)起的選擇性轉(zhuǎn)發(fā)攻擊路徑都能被檢測(cè)到。從圖3(d)可以看出,即使在鏈路正常丟包率為0.125 的情況下,當(dāng)路徑長(zhǎng)度小于12 或惡意節(jié)點(diǎn)的丟包率大于0.2,路徑的平均丟包率大于路徑的正常丟包率,都能成功檢測(cè)到選擇性轉(zhuǎn)發(fā)攻擊路徑。

圖3 不同路徑長(zhǎng)度下的路徑正常和平均丟包率Fig.3 Normal packet loss rate and average packet loss rate of path with different path lengths

當(dāng)基站發(fā)現(xiàn)某條路徑存在選擇性轉(zhuǎn)發(fā)攻擊,它將執(zhí)行算法2 定位惡意節(jié)點(diǎn)。圖4 描述了惡意節(jié)點(diǎn)在路徑的不同位置的情況下,成功定位到惡意節(jié)點(diǎn)的概率的情況。從圖4(a)可以看出,當(dāng)惡意節(jié)點(diǎn)位于路徑的第3 個(gè)位置,即=3,在鏈路正常丟包率分別為0.005、0.025、0.045、0.065、0.085 和0.105 的情況下,分別以丟包率等于0.2、0.4、0.6 和0.8 發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)都能被成功檢測(cè)定位到。從圖4(b)、圖4(c)和圖4(d)可以看出,當(dāng)惡意節(jié)點(diǎn)分別位于路徑的第6、9 和12 個(gè)位置,鏈路正常丟包率大于0.025 時(shí),分別以丟包率等于0.2、0.4、0.6 和0.8 發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)都能被成功檢測(cè)定位到。

圖4 成功定位到惡意節(jié)點(diǎn)的概率Fig.4 Probability of successfully locating malicious node

圖5 正常模式和檢測(cè)模式下的能量消耗Fig.5 Energy consumption in normal mode and detection mode

7 總結(jié)

本文提出了一種輕量級(jí)的無線傳感器網(wǎng)絡(luò)選擇性轉(zhuǎn)發(fā)攻擊檢測(cè)方案(LSFAD),在LSFAD 方案中,基站記錄每個(gè)源節(jié)點(diǎn)發(fā)送的數(shù)據(jù)包總個(gè)數(shù)以及這些數(shù)據(jù)包轉(zhuǎn)發(fā)的路由路徑,通過計(jì)算并比較路徑的平均丟包率和路徑的正常丟包率來判斷當(dāng)前路徑是否存在選擇性轉(zhuǎn)發(fā)攻擊。為了定位到路徑上發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)或惡意鏈路,基站計(jì)算每個(gè)節(jié)點(diǎn)的平均丟包率和正常丟包率,平均丟包率大于正常丟包率的節(jié)點(diǎn)和前一個(gè)節(jié)點(diǎn)組成的鏈路就是惡意鏈路。LSFAD 方案設(shè)計(jì)簡(jiǎn)單,不需要任何監(jiān)聽節(jié)點(diǎn),不需要任何復(fù)雜的評(píng)估模型評(píng)估計(jì)算節(jié)點(diǎn)信任值,易于實(shí)現(xiàn)。LSFAD 方案還能抵抗惡意節(jié)點(diǎn)發(fā)起的被動(dòng)選擇性轉(zhuǎn)發(fā)攻擊和主動(dòng)選擇性轉(zhuǎn)發(fā)攻擊。性能分析及實(shí)驗(yàn)仿真結(jié)果表明,LSFAD 方案的通信開銷要遠(yuǎn)遠(yuǎn)小于其他方案,LSFAD 方案即使當(dāng)鏈路的正常丟包率為0.125,選擇性轉(zhuǎn)發(fā)攻擊路徑都能被檢測(cè)到,當(dāng)鏈路正常丟包率大于0.025,發(fā)起選擇性轉(zhuǎn)發(fā)攻擊的惡意節(jié)點(diǎn)都能被成功檢測(cè)定位到,并且網(wǎng)絡(luò)在檢測(cè)定位惡意節(jié)點(diǎn)的狀態(tài)下消耗的能量與正常情況下消耗的能量相差不大。