Web服務器安全實驗在HCL仿真軟件中的設計與實現

徐洪峰

(長沙民政職業技術學院軟件學院,長沙 410004)

0 引言

隨著信息化的快速發展,網絡安全問題日趨嚴重。國家網絡安全的維護,需要網絡安全人才的培養。中央網絡安全和信息化領導小組辦公室等六部門于2016年6月聯合發布了《關于加強網絡安全學科建設和人才培養的意見》(簡稱《意見》)。《意見》指出,鼓勵高校開設網絡安全基礎公共課程,提倡非網絡安全專業學生學習掌握網絡安全知識和技能。對于計算機網絡專業的大學生,更要在專業教師的引導下,認真學習網絡安全基礎知識,努力掌握網絡安全實踐操作技能。

在真實的實驗環境下進行網絡安全學習的操作勢必耗費大量資金,學校財政壓力較大,同時受機房環境的制約,學生學習不便。HCL(H3C cloud lab)即華三云實驗室,也稱H3C模擬器,是新華三公司推出的一款圖形化界面的全真網絡模擬軟件。隨著新華三公司規模擴大以及市場份額的提升,HCL軟件成為廣大學生和技術人員學習使用的重要工具。

本文使用HCL仿真軟件設計與實現一個基于ACL包過濾技術和NAT server技術的WEB服務器安全實驗,引導學生學習網絡安全基礎知識,提升學生動手實踐能力。

1 相關技術介紹

1.1 ACL包過濾技術

ACL(Access Control Lists,訪問控制列表)是最基本的網絡安全工具之一,它實際上是一組規則的集合,這組規則定義了怎樣處理流入或流出設備的報文。根據業務需要,網絡管理員可以在路由器、交換機等設備上針對報文的源IP地址、目的IP地址、協議、端口號,甚至源MAC地址和目的MAC進行規則設置,以允許或拒絕報文通過。將配置好的規則應用到設備的接口處,設備會對穿越該接口的報文進行匹配分析,并按設置好的規則進行處理。ACL包過濾技術通過控制數據流在網絡中的傳輸,保護敏感設備,防范未經授權的訪問。

新華三公司將ACL劃分為基本、高級、二層以及用戶自定義四種類型。對于基本ACL,規則只能針對報文的源IP地址設置;對于高級ACL,規則不僅可以針對報文的源IP地址、目的IP地址等三層信息,還可以針對端口號等四層信息進行設置;對于二層ACL,規則可以針對報文的源MAC地址、目的MAC地址等二層信息進行設置。在本實驗中,ACL包過濾技術用到的是高級ACL。

1.2 NAT ser ver技術

NAT(network address translation,網絡地址轉換)是將IP地址從一個地址域映射到另一個地址域的方法,為終端設備提供透明的傳輸。通過NAT的作用,一方面可以節約公網地址,另一方面可以隱藏私網地址。NAT的轉換方式可以分為靜態、動態和內部服務器三種。NAT server技術就是NAT內部服務器技術,它可以隱藏私網內部服務器的IP地址,確保網站服務器的安全。

使用NAT server技術,可以將部署在組織內部的服務器的私網IP地址轉換成公網IP地址,從而為組織外部網絡的用戶提供服務。外部用戶在接受服務的過程中,并不知道服務器位于私網內部,更不知道服務器的真實IP地址。NAT server技術通過隱藏服務器的真實IP地址和所處位置,避免服務器遭到來自網絡外部的惡意攻擊。

2 仿真實驗設計與實現

2.1 網絡設計

為了綜合運用ACL包過濾技術和NATserver技術,提出如下網絡需求:A公司內部部署一臺WEB服務器,該服務器僅為公司網內員工以及位于網外的B公司員工提供服務,禁止其他人員訪問。

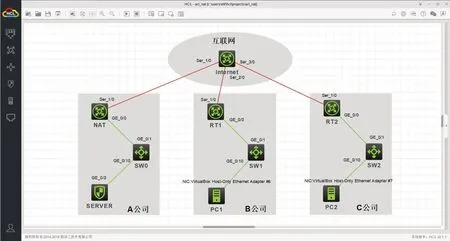

根據網絡需求設計網絡結構,如圖1所示。圖1中,“SERVER”是WEB服務器,安裝在A公司私網內部,“PC1”和“PC2”分別是B公司和C公司的終端,“Internet”用于模擬互聯網,“NAT”、“RT1”和“RT2”分別是A公司、B公司和C公司的出口路由器,“SW0”、“SW1”和“SW2”分別是A公司、B公司和C公司的接入交換機。一方面,“SERVER”為公司內網員工開放WEB服務;另一方面,通過在“NAT”配置NAT server技術為外網用戶提供服務,但同時在“NAT”部署ACL包過濾技術禁止B公司以外的員工訪問。

2.2 實驗條件

防火墻擔當服務器,宿主機測試業務。HCL仿真軟件沒有專門用于提供WEB業務的服務器,也沒有具備瀏覽器功能的主機,需要使用其它設備代替。HCL仿真軟件中的防火墻實現了真實設備F1060的功能,具有WEB管理功能,開放了“80”和“443”端口,啟用了http和https服務,可以用于模擬WEB服務器。此外,HCL仿真軟件中“Host”終端其實是本地主機,也就是HCL軟件安裝和運行的宿主機。HCL安裝時,會通過“Oracle VM VirtualBox”軟件在宿主機上創建一張虛擬網卡,這張虛擬網卡也是HCL工作臺中“Host”終端的網卡,將“Host”終端接入虛擬網絡,實際上是將宿主機接入到虛擬網絡,自然可以使用宿主機上的瀏覽器訪問虛擬網絡中的WEB服務器。因此,圖1中的“SERVER”設備用防火墻模擬,“PC1”和“PC2”是“Host”終端,也就是宿主機。

圖1 網絡結構圖

2.3 IP地址及接口規劃

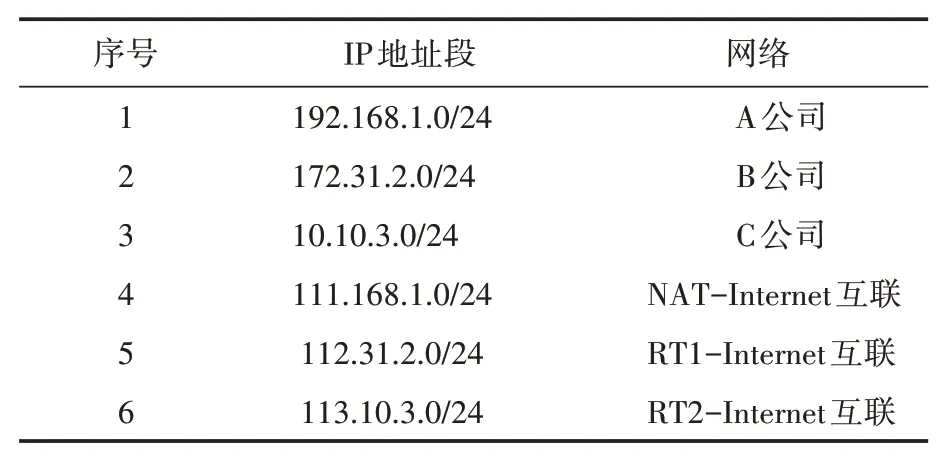

實驗共規劃六個IP地址段,其中私網IP地址段三個,用于三個公司網絡終端使用;公網IP地址段三個,用于路由器互聯使用,具體如表1所示。

表1 IP地址規劃表

各設備互聯接口規劃及IP地址分配如表2所示。其中“SERVER”服務器使用地址“192.168.1.10”,“PC1”服務器使用地址“172.31.2.10”,“PC2”服務器使用地址“10.10.3.10”。

表2 設備互聯接口及IP地址表

“NIC:VirtualBox Host-Only Network#6”是HCL安裝時生成的虛擬網卡,“NIC:VirtualBox Host-Only Network#7”是根據實驗需要,手動使用“Oracle VM VirtualBox”軟件創建而成。“#6”和“#7”分別代表宿主機上第6塊和第7塊網卡。

2.4 數據配置

2.4.1 IP地址等基本配置。

根據設備互聯接口及IP地址表,在各設備上配置相應的IP地址、默認路由等。

(1)“Internet”設備配置。與“NAT”互聯的接口Ser_1/0上配置IP地址“111.168.1.1”;在與“RT1”相連的接口Ser_2/0上配置IP地址“112.31.2.1”;在與“RT2”相連的接口Ser_3/0上配置IP地址“113.10.3.1”,掩碼長度都為24位。

(2)“NAT”設備配置。在與“Internet”相連的接口Ser_1/0上配置IP地址“111.168.1.2”,與“SW0”互聯的接口GE0/0上配置IP地址“192.168.1.1”,掩碼長度都為24位,同時配置默認路由。

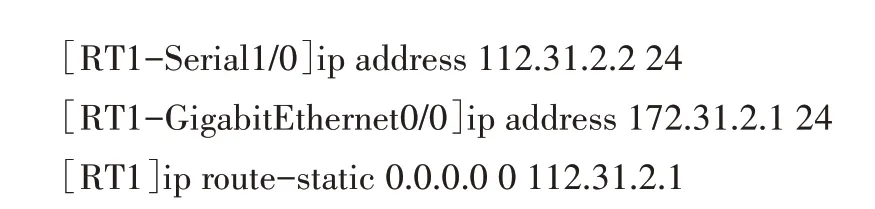

(3)“RT1”設備配置。在與“Internet”相連的接口Ser_1/0上配置IP地址“112.31.2.2”,與“SW1”相連的接口GE0/0上配置IP地址“172.31.2.1”,掩碼長度都為24位,同時配置默認路由。

(4)“RT2”設備配置。在與“Internet”相連的接口Ser_1/0上配置IP地址“113.10.3.2”,與“SW2”相連的接口GE0/0上配置IP地址“10.10.3.1”,掩碼長度都為24位,同時配置默認路由。

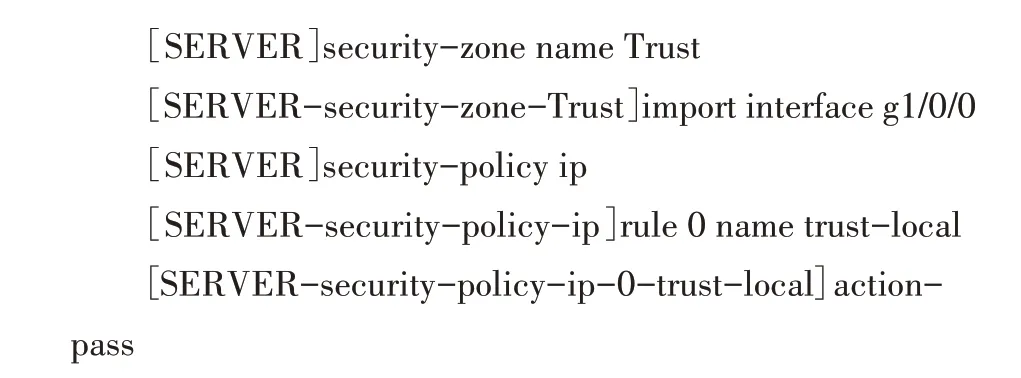

(5)“SERVER”設備配置。SERVER”設備是一臺防火墻,在與“SW0”相連的接口G1/0/0上配置IP地址“192.168.1.10”,掩碼長度為24位,同時配置默認路由。

2.4.2 安全域及策略配置

實驗中,“SERVER”是一臺防火墻,需對安全域、安全策略及規則進行配置,確保報文正常轉發。將與“SW0”相連的接口G1/0/0加入“Trust”域,創建編號為“0”、名稱為“trust-local”的安全策略規則,配置“action pass”命令允許流量通過。

2.4.3 靜態NAT配置

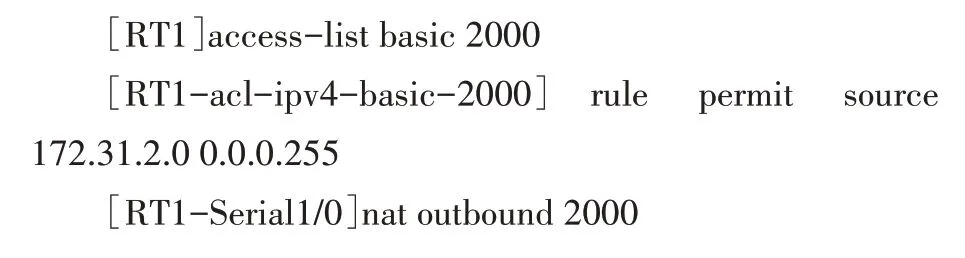

分別在“RT1”和“RT2”設備中創建編號為“2000”的基本訪問控制列表,允許B公司和C公司內網私有地址段為源的流量通過,并分別在接口Serial1/0進行源地址轉換。

2.4.4 NAT server配置

在“NAT”設備外網側接口Ser_1/0上部署NAT server技術。將與Ser_1/0接口地址處于同一網段的公網地址“111.168.1.100”和端口號“1234”映射到“SERVER”服務器的真實私網地址“192.168.1.10”和端口號“443”上。

[NAT-Serial1/0]nat server protocol tcp global 111.168.1.100 1234 inside 192.168.1.10 443

2.4.5 ACL配置

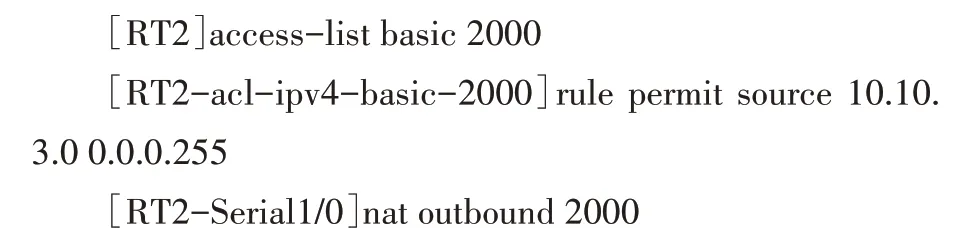

在“NAT”設備上創建編號為“3000”的高級訪問控制列表,允許源地址為“112.31.2.2”且目的地址為“111.168.1.100”、目的端口號為“1234”的數據包通過,阻止其它任何源地址且目的地址為“111.168.1.100”、目的端口號為“1234”的數據通過。在“NAT”設備的Ser_1/0接口入方向上應用該ACL。

3 實驗結果驗證

3.1 B公司終端訪問“SERVER”服務器

B公司訪問公網是通過出口路由器“RT1”將私網地址轉換為接口Ser_1/0的公網地址“112.31.2.2”實現的。在PC1,也就是宿主機的虛擬網卡“NIC:VirtualBox Host-Only Network#6”配置私網IP地址“172.31.2.10”以及相應的掩碼和網關。為避免沖突,禁用虛擬網卡“NIC:VirtualBox Host-Only Network#7”。打開宿主機的瀏覽器,并在地址欄中輸入“https://111.168.1.100:1234”進行測試,能正常訪問“SERVER”服務器,如圖2所示,證明NAT server技術部署成功。

圖2 B公司用戶可正常訪問“SERVER”服務器

3.2 其它外網終端訪問“SERVER”服務器

在PC2,也就是宿主機的虛擬網卡“NIC:VirtualBox Host-Only Network#7”配置IP地址“10.10.3.10”以及相應的掩碼和網關,并禁用虛擬網卡“NIC:VirtualBox Host-Only Network#6”,模擬C公司(B公司以外)的外網用戶測試,不能訪問“SERVER”服務器,如圖3所示,證明ACL包過濾技術部署成功。

圖3 C公司用戶不能訪問“SERVER”服務器

4 結語

習總書記曾說,沒有網絡安全就沒有國家安全。當前網絡與信息安全問題突出,人人都需要增強意識、提高警惕,尤其在網絡相關課程教學過程中,要引導學生時時處處注意網絡與信息安全。本文采用ACL包過濾技術和NAT server技術,在HCL仿真軟件中完成內網服務器實驗的搭建與部署。從實驗結果來看,采用NATserver技術,內網服務器能通過公網地址為外網用戶提供正常的服務,且隱藏了內部服務器的真實信息,而采用ACL包過濾技術可以阻止不可信的數據包訪問,確保了服務器的安全。實驗清晰直觀,對學生的實踐有很好的指導作用。