網(wǎng)絡(luò)安全等級保護(hù)測評中部分控制點(diǎn)的應(yīng)用探究

張敏

摘要:網(wǎng)絡(luò)安全等級保護(hù)(以下簡稱等保)制度是國家網(wǎng)絡(luò)安全保障工作的一項(xiàng)基本制度,是貫徹落實(shí)《網(wǎng)絡(luò)安全法》的關(guān)鍵支撐之一。按照相關(guān)標(biāo)準(zhǔn)和規(guī)范進(jìn)行網(wǎng)絡(luò)安全等保測評工作,可以判斷信息系統(tǒng)的安全技術(shù)和安全管理狀況,其結(jié)論可以作為進(jìn)一步完善系統(tǒng)安全策略及安全技術(shù)防護(hù)措施的依據(jù)。在實(shí)際等級保護(hù)工作和測評反饋中,往往存在一些普遍性的重要控制點(diǎn)應(yīng)用問題,如可信驗(yàn)證、惡意代碼防范、入侵防范、訪問控制、剩余信息保護(hù)等。本文針對以上問題,對惡意代碼防范、入侵防范、訪問控制、剩余信息保護(hù)共4個(gè)控制點(diǎn)開展了實(shí)際應(yīng)用探索工作,對可信驗(yàn)證進(jìn)行了初步研究。總體上,著力于探索研究控制點(diǎn)應(yīng)用的可行性與擴(kuò)展性,致力于縮減重要信息系統(tǒng)實(shí)際安防措施與相應(yīng)安全等保要求之間的差距,為各類系統(tǒng)的實(shí)際等保工作提供經(jīng)驗(yàn)參考。

關(guān)鍵詞:網(wǎng)絡(luò)安全等級保護(hù);入侵防范;訪問控制

中圖分類號:TP393? ? ? ? 文獻(xiàn)標(biāo)識碼:A

文章編號:1009-3044(2022)15-0040-03

1 引言

隨著云計(jì)算、移動互聯(lián)、物聯(lián)網(wǎng)等新型技術(shù)迅速發(fā)展,各類網(wǎng)絡(luò)攻擊層出不窮,我國在網(wǎng)絡(luò)安全保障工作方向面臨著新形勢、新挑戰(zhàn)。自等保1.0開始,為應(yīng)對越來越多樣化復(fù)雜化的網(wǎng)絡(luò)新形勢,我國對網(wǎng)絡(luò)安全等級保護(hù)要求逐步提高,等保2.0新要求應(yīng)運(yùn)而生。等保2.0具有完整的包括事前、事中、事后防護(hù)的保障體系思路,還可在事后進(jìn)行溯源分析[1]。新標(biāo)準(zhǔn)為了更好地適應(yīng)新型技術(shù)的發(fā)展,將一些新型技術(shù)也列入了范圍中,使得要求內(nèi)容構(gòu)成了“安全通用要求+新型應(yīng)用安全擴(kuò)展要求” [2]。等保2.0新增了對各類新技術(shù)的要求覆蓋,加大了管控要求范圍,可以提升整體網(wǎng)絡(luò)的全周期安全防護(hù)能力[1]。此外,針對要求的內(nèi)容,由安全要求轉(zhuǎn)變?yōu)榘踩ㄓ靡笈c安全擴(kuò)展要求[2]。在具體技術(shù)上,舊標(biāo)準(zhǔn)中的物理、網(wǎng)絡(luò)、主機(jī)、應(yīng)用、數(shù)據(jù)五大安全,重新整合,并歸類為新的安全的物理環(huán)境、通信網(wǎng)絡(luò)、區(qū)域邊界、計(jì)算環(huán)境和管理中心要求[2]。新標(biāo)準(zhǔn)中還加強(qiáng)了使用可信計(jì)算技術(shù)的要求,將可信驗(yàn)證這個(gè)控制點(diǎn)加入了不同級別等保要求系統(tǒng)中,要求從底層開始做到可信的系統(tǒng)。

2 實(shí)際應(yīng)用部分

2.1 關(guān)于惡意代碼防范問題

惡意代碼,也常稱為惡意軟件,是人為編制的計(jì)算機(jī)程序或指令集合,具有形態(tài)多樣化、迭代快速等特點(diǎn),其目的是惡意的,主要用來干擾計(jì)算機(jī)正常運(yùn)行,有時(shí)會造成計(jì)算機(jī)軟硬件故障,甚至破壞數(shù)據(jù)。在計(jì)算機(jī)系統(tǒng)上執(zhí)行惡意任務(wù)的有病毒、蠕蟲和木馬等。

針對惡意代碼的危害性及無序性,惡意代碼的防范日趨重要,其通常是利用合適有效防御體系的建立,發(fā)現(xiàn)遭受惡意代碼影響的主機(jī)及系統(tǒng),幫助其回歸至正常狀態(tài),避免惡意代碼攻擊的可能性及有效性[3]。防范惡意代碼主要是從惡意代碼的安全管理和惡意代碼的防御技術(shù)入手的。技術(shù)方面主要是從四個(gè)方面入手,一是惡意代碼檢測預(yù)警,包括安全通告、威脅報(bào)警等;二是惡意代碼預(yù)防,包括安裝殺毒軟件、安全加固、訪問控制等;三是惡意代碼檢測,包括漏洞掃描等;四是惡意代碼應(yīng)急響應(yīng),包括恢復(fù)、備份等。

新的等保要求修訂了惡意代碼和垃圾郵件防范、訪問控制和入侵防范。其中,對于惡意代碼,共有五點(diǎn)要求,其中兩點(diǎn)較為核心:一是要在關(guān)鍵節(jié)點(diǎn)處確保惡意代碼防護(hù)機(jī)制的實(shí)施部署并處于正常運(yùn)行的狀態(tài);二是保障惡意代碼相關(guān)特征庫處于最新版本[4]。這需要在網(wǎng)絡(luò)邊界等關(guān)鍵節(jié)點(diǎn)處針對惡意代碼部署相應(yīng)的檢測和清除系統(tǒng),同時(shí)對惡意代碼特征庫做好定期更新的工作。若沒有在相關(guān)節(jié)點(diǎn)處部署惡意代碼檢測清除系統(tǒng),則存在無法及時(shí)識別攔截網(wǎng)頁、郵件被嵌入惡意代碼的風(fēng)險(xiǎn)。

惡意代碼的防范可以通過部署具有防病毒功能的網(wǎng)關(guān)、包含防病毒模塊的多功能安全網(wǎng)關(guān)等實(shí)現(xiàn)。此外,惡意代碼的特征庫變化較快,因此對于惡意代碼進(jìn)行防范的重點(diǎn)是及時(shí)更新特征庫。在部署防病毒安全網(wǎng)關(guān)的基礎(chǔ)上,應(yīng)將版本更新作為常態(tài)化工作機(jī)制,持續(xù)加強(qiáng)對防火墻防病毒策略模塊等的管理,定期升級病毒庫至最新版本,落實(shí)防火墻系統(tǒng)管理及其所含惡意代碼防范功能的維護(hù)。在有條件的情況下,還可以啟用專網(wǎng)邊界防火墻配套的惡意代碼檢測模塊,防控從專網(wǎng)引入惡意代碼至內(nèi)網(wǎng)的風(fēng)險(xiǎn)。

2.2 關(guān)于入侵防范問題

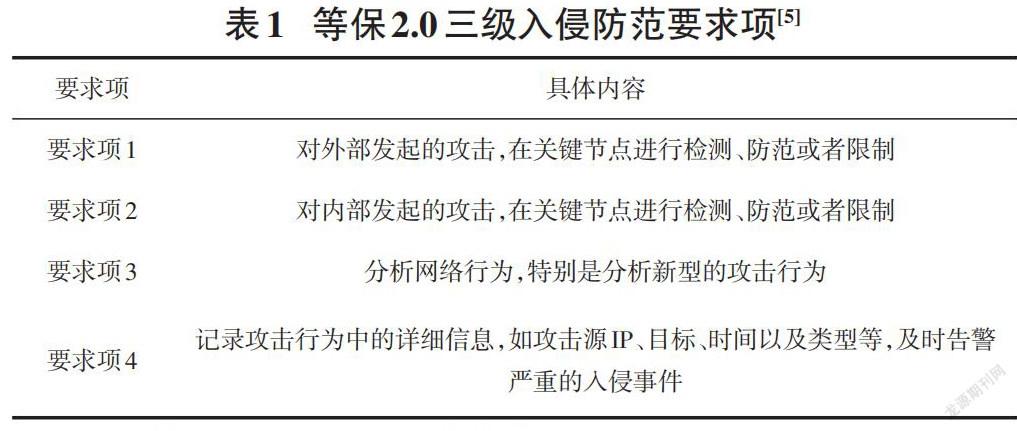

等保2.0中對入侵防范有4個(gè)要求項(xiàng),如表1所示。目前,入侵防范主要是通過在網(wǎng)絡(luò)邊界部署包含入侵防范功能的安全設(shè)備實(shí)現(xiàn)的,如抗APT攻擊系統(tǒng)、包含入侵防范模塊的多功能安全網(wǎng)關(guān)等。同時(shí),應(yīng)當(dāng)在關(guān)鍵網(wǎng)絡(luò)節(jié)點(diǎn)處部署入侵防御系統(tǒng),如網(wǎng)絡(luò)邊界和核心等節(jié)點(diǎn),以便及時(shí)有效針對內(nèi)部發(fā)起的網(wǎng)絡(luò)攻擊行為進(jìn)行預(yù)防和快速應(yīng)對。當(dāng)然,這也可以通過在防火墻、UTM啟用入侵防護(hù)功能實(shí)現(xiàn)。第一和第二項(xiàng)要求可以通過在網(wǎng)絡(luò)邊界、核心等關(guān)鍵網(wǎng)絡(luò)節(jié)點(diǎn)處部署IPS等系統(tǒng),或者在防火墻、UTM中啟用入侵防護(hù)功能來實(shí)現(xiàn)。第三和第四項(xiàng)要求可以通過部署網(wǎng)絡(luò)回溯系統(tǒng)或抗APT攻擊系統(tǒng)等,實(shí)現(xiàn)對新型網(wǎng)絡(luò)各類攻擊行為的分析檢測。系統(tǒng)設(shè)備需記錄攻擊行為中的詳細(xì)信息以便有效溯源,典型的信息有攻擊源IP、目標(biāo)、時(shí)間以及類型等。

在具體部署網(wǎng)絡(luò)回溯系統(tǒng)或抗APT攻擊系統(tǒng)等時(shí),可以選擇相關(guān)安全廠商的成熟產(chǎn)品。以安全態(tài)勢感知產(chǎn)品天眼為例,可以通過旁路鏡像部署檢測全網(wǎng)流量,具備旁路阻斷功能,還可以通過產(chǎn)品聯(lián)動方式對惡意代碼、入侵防御進(jìn)行有效的阻斷和清理。同時(shí),可以通過產(chǎn)品多級部署的方式,實(shí)現(xiàn)多級平臺內(nèi)容統(tǒng)一分析。下級組織可以同步部署天眼系統(tǒng)與上級組織做級聯(lián),把下級組織的安全態(tài)勢情況上報(bào)到上級組織。下級組織的流量探針將告警信息發(fā)送給同級分析平臺進(jìn)行分析,再將分析后的告警日志發(fā)送至上級組織的分析平臺。上級組織可以對分析平臺中的內(nèi)容進(jìn)行統(tǒng)一管理、威脅發(fā)現(xiàn)和運(yùn)營處置。

2.3 關(guān)于訪問控制問題

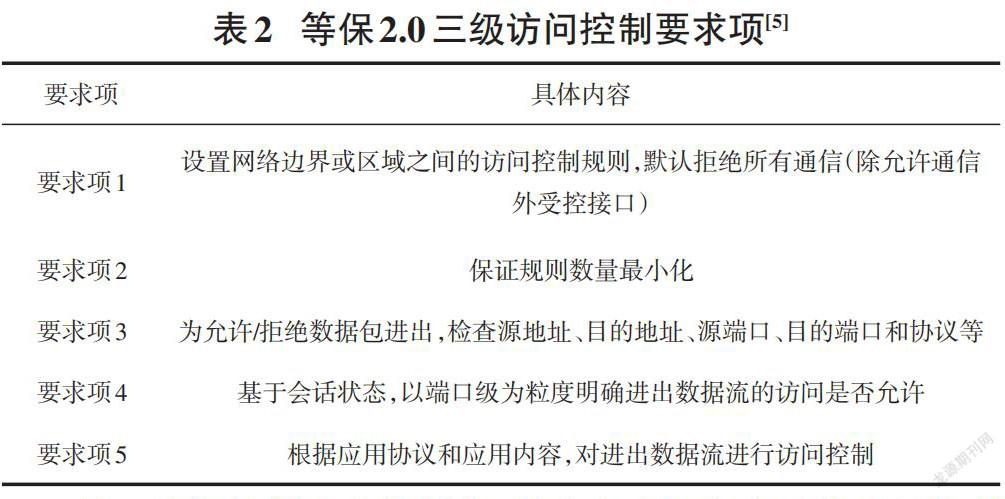

等保2.0要求操作系統(tǒng)或數(shù)據(jù)庫設(shè)置主客體標(biāo)記,通過比較主體、客體安全級別和安全范疇的信息標(biāo)記來判斷是否主體訪問客體。等保2.0中對訪問控制有5個(gè)要求項(xiàng),如表2表2。為實(shí)現(xiàn)訪問控制的功能,應(yīng)啟用有效的訪問控制策略并采用白名單機(jī)制,僅授權(quán)用戶能夠訪問網(wǎng)絡(luò)資源;應(yīng)根據(jù)業(yè)務(wù)訪問的需要,對源地址、源端口、目的地址、目的端口和協(xié)議驚醒管控;應(yīng)能夠?qū)M(jìn)出網(wǎng)絡(luò)的數(shù)據(jù)流多包換的內(nèi)容及協(xié)議進(jìn)行管控[5]。B071053F-FFEC-4FBC-9986-1D2660FD51B5

關(guān)于訪問控制這個(gè)控制點(diǎn),首先應(yīng)當(dāng)規(guī)定合適的訪問控制策略。在訪問時(shí)分為訪問主體和訪問客體,應(yīng)當(dāng)使得訪問主體擁有配置訪問控制策略的權(quán)限。在進(jìn)行訪問控制時(shí),在訪問主體層面,其粒度應(yīng)該達(dá)到用戶級或者進(jìn)程級;在訪問客體層面,其粒度應(yīng)該達(dá)到文件和數(shù)據(jù)庫表級。其次,在對一些重要的主體和客體進(jìn)行訪問控制時(shí),應(yīng)當(dāng)可以設(shè)置特殊的安全標(biāo)記,在對具有特殊的安全標(biāo)記客體進(jìn)行訪問時(shí)進(jìn)行控制。此功能的實(shí)現(xiàn)可以通過部署相應(yīng)產(chǎn)品,通過在被控端部署agent來實(shí)現(xiàn)。以椒圖云鎖系統(tǒng)為例,可以通過加固提升主機(jī)操作系統(tǒng)安全級別來實(shí)現(xiàn)主機(jī)操作系統(tǒng)安全、業(yè)務(wù)系統(tǒng)安全。在測試過程中,可以選取不同類型操作系統(tǒng)環(huán)境服務(wù)器設(shè)備(Windows、Linux)安裝客戶端程序進(jìn)行測試驗(yàn)證。主體包括用戶、進(jìn)程和IP。控制的客體范圍很廣,不僅包含控制端應(yīng)用層面的文件、進(jìn)程、服務(wù)、共享資源等,還包括注冊表(僅windows)、硬件磁盤、網(wǎng)絡(luò)方面的端口等。同時(shí),此項(xiàng)功能支持將用戶與進(jìn)程進(jìn)行綁定,方便更精準(zhǔn)地控制。

2.4 關(guān)于剩余信息保護(hù)問題

等保2.0要求存儲空間中含有敏感的數(shù)據(jù)和一些鑒別信息時(shí),無論這些敏感數(shù)據(jù)和鑒別信息在硬盤還是在內(nèi)存中,在其被釋放或者被重新分配空間時(shí),應(yīng)當(dāng)完全清除原有的內(nèi)容[5]。現(xiàn)有的操作系統(tǒng)有其自帶的刪除功能,用來對系統(tǒng)中的文檔、數(shù)據(jù)、信息等進(jìn)行清除。但被刪除的內(nèi)容僅在操作系統(tǒng)層面實(shí)現(xiàn)了刪除,使得用戶無法從操作系統(tǒng)中查找到文檔等。在硬件、內(nèi)存存儲空間層面,被刪除的文檔等信息還存在其痕跡,很多恢復(fù)工具可以利用這些存儲空間中的“剩余信息”重新恢復(fù)數(shù)據(jù)信息。剩余信息主要的邏輯載體有操作系統(tǒng)、數(shù)據(jù)庫系統(tǒng)、應(yīng)用系統(tǒng)等,對應(yīng)剩余信息的保護(hù)主要挑戰(zhàn)在于內(nèi)存和硬盤中,對實(shí)現(xiàn)“完全清除”有著一定的難度[6]。部分產(chǎn)品中含有剩余信息保護(hù)功能,如開啟椒圖云鎖系統(tǒng)中的“剩余信息保護(hù)”功能,可以實(shí)現(xiàn)剩余信息在存儲空間中的清除。

3 關(guān)于可信驗(yàn)證問題的探索與思考

可信計(jì)算是從可信系統(tǒng)發(fā)展而來,需以安全芯片為信任根,使得系統(tǒng)平臺在運(yùn)行過程中可鑒別各組件的完整性[7]。可信計(jì)算是網(wǎng)絡(luò)信息安全的核心關(guān)鍵技術(shù)。可信驗(yàn)證的技術(shù)原理是從構(gòu)建的信任根出發(fā),建立一條信任鏈,從信任根逐漸到硬件平臺、操作系統(tǒng)和平臺逐級認(rèn)證,逐級信任,從而擴(kuò)展到整個(gè)系統(tǒng),保證系統(tǒng)的可信。一般來講,可信系統(tǒng)由可信根、可信硬件平臺、可信操作系統(tǒng)和可信應(yīng)用系統(tǒng)組成。

在等保2.0中加入的“可信驗(yàn)證”控制點(diǎn),在各級要求中都有所體現(xiàn),逐級增加相關(guān)要求。針對一級系統(tǒng),要求在可信根的基礎(chǔ)下,對設(shè)備的系統(tǒng)程序和引導(dǎo)程序等進(jìn)行可信驗(yàn)證,破壞可信性后,應(yīng)當(dāng)及時(shí)成功檢測并同步報(bào)警。到四級要求時(shí),逐步增加了重要配置參數(shù)和通信應(yīng)用程序等的可信驗(yàn)證要求,安全管理中心中驗(yàn)證的可信性破壞審計(jì)報(bào)告和動態(tài)的關(guān)聯(lián)感知以及所有環(huán)節(jié)中的動態(tài)可信驗(yàn)證[4]。驗(yàn)證過程是從底層開始,芯片、硬件、BIOS、操作系統(tǒng)、軟件等都需要國產(chǎn)化才能從根本上解決“可信驗(yàn)證”要求,需要由通信設(shè)備轉(zhuǎn)變?yōu)檫吔绾陀?jì)算設(shè)備。在實(shí)際場景中,較難實(shí)現(xiàn)基于可信根的可信驗(yàn)證,無法動態(tài)驗(yàn)證應(yīng)用程序關(guān)鍵執(zhí)行環(huán)節(jié)情況。目前,經(jīng)過市場了解和調(diào)研,暫無成熟的支持可信驗(yàn)證的產(chǎn)品及解決方案。

近年來,以密碼標(biāo)準(zhǔn)為基礎(chǔ)的我國可信計(jì)算結(jié)構(gòu)框架逐步建立,主動免疫作為新型可信計(jì)算創(chuàng)新技術(shù)為實(shí)現(xiàn)新時(shí)代可信計(jì)算打下了堅(jiān)實(shí)基礎(chǔ)[7]。加入主動免疫的可信架構(gòu)系統(tǒng)通過加入芯片和軟件,就可以實(shí)現(xiàn)可信驗(yàn)證,對于已有系統(tǒng)的影響較小,改造更為便捷,對于節(jié)約資源、降低成本以及增高可信計(jì)算成效有著良好的效果,是目前可信化改造頗具前景化的一個(gè)方向。

4 總結(jié)與展望

當(dāng)前國際形勢愈發(fā)嚴(yán)峻,從日常生活到國家安全各個(gè)層面,網(wǎng)絡(luò)安全作用日益凸顯。網(wǎng)絡(luò)安全相關(guān)法律依據(jù)近年來逐步出臺,2021年發(fā)布了多項(xiàng)網(wǎng)絡(luò)安全相關(guān)法律法規(guī),如數(shù)據(jù)安全法、關(guān)鍵信息基礎(chǔ)設(shè)施安全保護(hù)條例等。網(wǎng)絡(luò)安全作為一個(gè)更為廣闊的安全保障領(lǐng)域,所需的保障要求及支撐體系越來越龐大,越來越厚重。網(wǎng)絡(luò)安全等級保護(hù)制度作為應(yīng)對信息系統(tǒng)網(wǎng)絡(luò)安全保障中關(guān)鍵的一環(huán),熟悉掌握其新要求至關(guān)重要,其表明了系統(tǒng)網(wǎng)絡(luò)安全保障的底線以及新趨勢、新發(fā)展和新動向。當(dāng)前,業(yè)界產(chǎn)品功能多樣,常形成產(chǎn)品矩陣共同協(xié)作解決越來越復(fù)雜的網(wǎng)絡(luò)安全問題,抵御各類網(wǎng)絡(luò)風(fēng)險(xiǎn)點(diǎn)。在實(shí)際應(yīng)用過程中,可以通過啟用原有產(chǎn)品設(shè)備新功能、部署新產(chǎn)品的方式,解決本文所提的部分控制點(diǎn)問題。使用人員需考慮如何持續(xù)發(fā)揮已有產(chǎn)品的功能與優(yōu)勢,及時(shí)做好病毒特征庫的及時(shí)更新等,進(jìn)一步扎實(shí)系統(tǒng)等級保護(hù)和日常工作,保障網(wǎng)絡(luò)安全系統(tǒng)設(shè)備平穩(wěn)高效運(yùn)行。在當(dāng)今網(wǎng)絡(luò)形勢下,可信計(jì)算屬于網(wǎng)絡(luò)安全中的核心技術(shù),對于重要信息系統(tǒng)及各類新型技術(shù)的設(shè)備進(jìn)行網(wǎng)絡(luò)安全等級保護(hù)起著至關(guān)重要的作用。可信驗(yàn)證將逐步成為網(wǎng)絡(luò)安全工作的有力趨勢,對網(wǎng)絡(luò)安全等保十分重要,從業(yè)者應(yīng)及時(shí)跟進(jìn)研究進(jìn)展,做好可信相關(guān)部署準(zhǔn)備。

參考文獻(xiàn):

[1] 李丹,楊向東,馬卓元,等.等保2.0視域下的網(wǎng)絡(luò)安全工作思考[J].網(wǎng)絡(luò)安全技術(shù)與應(yīng)用,2019(10):11-12.

[2] 馬力,祝國邦,陸磊.《網(wǎng)絡(luò)安全等級保護(hù)基本要求》(GB/T 22239-2019)標(biāo)準(zhǔn)解讀[J].信息網(wǎng)絡(luò)安全,2019(2):77-84.

[3] 楊晨霞.惡意代碼與病毒防范研究[J].電腦知識與技術(shù),2020,16(7):29-31.

[4] 張珂.網(wǎng)絡(luò)安全等級保護(hù)測評中的網(wǎng)絡(luò)及通信安全測評[J].微型電腦應(yīng)用,2020,36(1):130-133.

[5] 國家市場監(jiān)督管理總局,國家標(biāo)準(zhǔn)化管理委員會.信息安全技術(shù) 網(wǎng)絡(luò)安全等級保護(hù)基本要求:GB/T 22239—2019[S].北京:中國標(biāo)準(zhǔn)出版社,2019.

[6] 徐麗娟,李杺恬,唐剛.數(shù)據(jù)安全之剩余信息保護(hù)[J].網(wǎng)絡(luò)空間安全,2019,10(1):1-7.

[7] 沈昌祥.用主動免疫可信計(jì)算3.0筑牢網(wǎng)絡(luò)安全防線營造清朗的網(wǎng)絡(luò)空間[J].信息安全研究,2018,4(4):282-302.

【通聯(lián)編輯:代影】B071053F-FFEC-4FBC-9986-1D2660FD51B5