基于等保2.0框架構建數字化工程外防內控技防體系

黃均輝,田清清

(中國電建集團中南勘測設計研究院有限公司,湖南 長沙 410014)

0 引 言

數字化工程是指運用信息化手段,通過三維設計平臺對工程項目進行精確設計和施工模擬,圍繞施工過程管理,建立互聯協同、智能生產、科學管理的數字化管理平臺,集成云計算、物聯網和大數據應用,通過整合工程業務數據和工程物聯數據,實現數據納管與數據應用兩大功能,進而滿足項目不同場景的、不同來源的和不同類型的數據統一管理和有效共享,實現工程施工可視化智能管理。同時,數字化工程應用場景復雜,網絡安全風險高,近年來,信息安全形勢更加嚴峻,國家基礎網絡和重要信息系統經常遭受大規模的黑客攻擊和入侵,導致數據破壞、數據篡改或數據泄漏,造成惡劣影響,尤其是能源、工控、基建等行業更是成為黑客攻擊的重災區,若無配套的網絡安全體系化解決方案,數字化工程應用及服務將無從談起。

1 數字化工程等保保護實施指南

1.1 等級保護制度概述

等級保護制度是對信息和信息載體按照重要性等級分級別進行保護的一種工作,在業界,網絡安全等級保護制度被譽為一項偉大創舉,是中國網絡安全的基石,是維護國家安全、社會秩序和公共利益的根本保障。1994年國務院第147號令《中華人民共和國計算機信息系統安全保護條例》的頒布是計算機信息系統的等級保護工作的規范性的開端,之后由公安部陸續頒布并實施了一系列等級保護制度規范和技術標準,促進計算機的應用和發展,算是等級保護制度1.0階段。2019年12月1日隨著GB/T 22239—2019《信息安全技術網絡安全等級保護要求》(以下簡稱“等保2.0”)的正式頒布實施,意味著網絡安全等級保護工作進入2.0 階段,是具有里程碑意義的一件大事,標志著國家網絡安全等級保護工作步入新時代。

1.2 等保2.0 框架

根據計算機信息系統安全保護等級劃分準則,網絡安全保護等級劃分為五個安全保護等級,從低到高依次為:自主保護級、指導保護級、監督保護級、強制保護級、專控保護級,各個等保保護對象按國家標準嚴格執行各項保護措施進行保護。等保2.0 技防框架在1.0 的基礎上,在通用安全的基礎上,增加云計算、移動互聯以及物理網等擴展應用安全要求,數字化工程應用涉及通用和擴展應用的各個方面與等保2.0 框架相契合,安全技術總體框架從安全物理環境、安全計算環境、安全域邊界、安全通信網絡以及安全管理中心五個方面進行相應的規范設計要求,同時,不同等級的保護對象的技術防護要求和防護力度存在等級差異。針對具體數字化工程應用在工程管理中的重要程度,結合系統面臨的風險等因素,本文按照等保二級標準的技術要求建設技防體系。

2 數字化工程外防內控技防體系建設實踐

2.1 數字化工程網絡安全需求分析

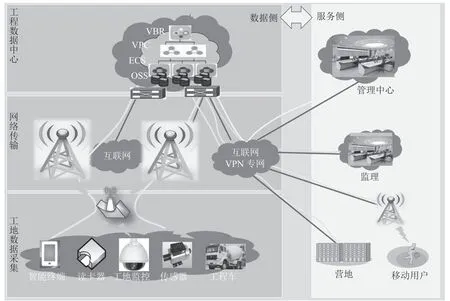

數字化工程是運用信息化手段,以數字化管理平臺為抓手,運用先進的建筑信息模型BIM 技術、地理信息GIS 技術、云計算、物聯網、移動互聯網、大數據等多種信息化技術手段,采集物聯網端設備數據,建立數字化管理平臺,研究實現工程設計、施工、設備安裝、調試、交接的全生命期數字化管理的方法,管理范圍覆蓋了工地、營地、監理、管理中心以及個體用戶等應用場景。

工地主要連接工地傳感器、視頻監控和施工監測等物聯網設備,實現工地現場數據采集,包括視頻監控、人員監控、施工設備監控、智能物料管理、智能施工(智能混凝土施工管理)、環境監控、工程安全監測等系統的數據接入、匯總并形成工程數據中心,支撐上層數字化管理平臺和上層應用,工程數據中心主要包括計算資源、存儲資源、網絡資源等基礎服務資源,是數字化工程的基礎。本文采用公有專屬云部署模式,外防內控技防體系重點就是以保障工程數據中心的安全為核心,并確保這些數據從采集、傳輸及接入數據中心的通信傳輸安全。

對于本文中涉及的工地、營地、監理、管理中心以及個體用戶場景而言,則是重點保障所有現地用戶通過VPN 和數字專網兩種方式訪問數字化管理平臺的安全。該場景需要確保接入用戶身份真實可信,對接設備安全可信。

2.2 數字化工程網絡部署架構

以上的網絡安全需求分析中,整個工程是采用“云+管+端”的工作模式,云端是數據匯集的工程數據中心,通信管道則是VPN 和數字專網,端是各個應用終端。

整個工程融合了工地、現地、監理中心、管理中心以及移動個體等應用場景,以工程數據中心為核心構建外防內控體系可分為兩條線,對內是工程數據的安全融合問題,對外則是用戶安全服務問題,具體到本文實踐中就是保障數字化管理平臺數據集成的安全和數字化管理平臺服務兩個方面安全問題,也構成了數字化工程的內外部環境。因此,一方面數字化管理平臺數據集成主要保障數據采集、數據傳輸到數據接入及數據融合的安全問題;另一方面則是保障用戶從所在現地安全訪問數字化管理平臺的問題。數字化管理平臺數據集成和數字化管理平臺服務在實際應用場景的系統部署架構圖如圖1所示。

圖1 系統部署架構圖

2.3 數字化工程外防內控技防體系建設

從數字化工程網絡安全分析來看,重點是以工程數據中心為中心構建外防內控技防體系,解決應用場景中面臨的外部內部安全威脅。傳統的局部的、片面的技術防護措施已不能滿足實際需求,本實踐基于等保2.0 框架,分別從安全物理環境、安全通信網絡、安全區域邊界、安全計算環境和安全管理中心構建外防內控的技防體系。該技防體系覆蓋全場景和全生命周期,針對安全威脅的特點,分別從感知能力建設、防御能力建設和審計能力建設三個方面,實現“事前可感知、事中可防御、事后可追溯”的安全管理目標。

2.3.1 網絡安全態勢感知能力建設

建設技防體系網絡安全態勢感知能力是在數字化工程的大規模網絡環境中,對能夠引起網絡態勢發生變化的所有安全要素進行獲取、理解、顯示以及預測未來的發展趨勢,并不拘泥于單一的安全要素,態勢感知體系的技術防護大概可分為流量鏡像、態勢分析、態勢預警三個部分。本實踐在工程數據中心建立臺式感知系統,通過對全場景的流量鏡像歸集,實現全工程網絡流量分析,實現安全態勢預警:

(1)全流量鏡像。為全面掌控全工程場景的流量情況,本文實踐中在工程數據中心的網絡主干實現全流量鏡像,感知系統將分別按類歸集所有數據流量,包括TCP 流量、UDP 流量、LDAP 行為、WEB 訪問、域名解析以及文件傳送等等,全網流量鏡像如圖2所示。

圖2 全網流量鏡像

(2)流量歸類告警。感知系統通過對全網流量分析,針對流量威脅類型和風險級別,通過整合歸類實現流量風險告警,目前已實現全網流量監管,但還需人工分析日志數據定位風險,誤報率較高,在此基礎上進一步完善安全感知體系,進而與態勢感知大數據平臺融合分析形成安全威脅的精準定位,流量歸類告警如圖3所示。

圖3 流量歸類告警

2.3.2 網絡安全技術防御能力建設

安全的風險來自外部也來自內部,本實踐中,以工程數據中心為中心,在數據側重點從安全物理環境、安全通信網絡和安全計算環境加強內部安全管控,在服務側則重點加強安全網絡邊界和安全通信網絡的防護,形成完善的外防內控技術防御體系:

(1)安全物理環境保障。物理安全是整個網絡信息系統安全的前提,本實踐中數據中心采用共有專屬云的方式進行部署,通過與云服務上簽訂合同專項保障條款進行約束。具備防盜竊和防破壞、防雷擊、防火、防水和防潮、防靜電、溫濕度控制、電力供應和電磁防護等安全要求,并要要求提供異地數據備份。

(2)安全通信網絡保障。本文實踐主要采用兩種接入方式,一種是租用運營商的數字專網,在數字專網的基礎上通過IPSECVPN 加密技術實現數據加密傳輸。在移動VPN網絡方面則采用SSLVPN 動態撥號計入,在整個傳輸鏈路上都有相關的傳輸加密的整體設計,符合等保二級對于通信傳輸加密的安全要求。

(3)安全計算環境保障。在工程數據中心內部署一套云安全管理平臺,建立云安全資源池,為數據中心內的各類云服務業務提供完整的安全服務,幫助業務快速滿足等保合規的要求,云安全管理平臺整體搭建在獨立硬件環境上與已有的業務云平臺完全解耦。本文采用公有專屬云,實現資源獨享,云設備資源主要包括云邊界VBR、專有網絡VPC、云服務器ECS 和云安全等基礎設施設備。用戶可按需定制專屬虛擬專用網絡、帶寬資源、云服務器ECS 資源和云存儲資源。通過VBR 實現云上云下數據互聯互通。在云端選配云盾、云監控、流量清洗等安全措施,抵御IP/MAC 偽造、ARP 欺騙、DDOS 和Web 漏洞等網絡攻擊,針對WEB 服務,采用IPS 和云WAF 加強防護,整體安全技術防護覆蓋從遠程接入、邊界防護、入侵防護、病毒過濾、終端防護、堡壘機、日志審計等全面的安全能力。

(4)安全區域邊界保障。本文以工程數據中心為中心,建立網絡安全邊界,建立可信連接,對數字專網建立可信地址白名單,只有白名單的用戶才能接入訪問,在移動用戶訪問則采用VPN 雙因子接入訪問,規避非法用戶訪問風險。

2.3.3 網絡安全審計能力建設

傳統的安全運維是重點保障設備正常運轉,而很多潛伏的安全威脅和事件卻并不影響系統正常運行,存在安全防護的盲區,數字化管理平臺上線運行后,建立安全管理中心,逐步實現對全網設備管理和全網用戶行為的審計能力,對所有違法行為和安全事件形成追溯懲戒威懾,是網絡安全技術防護體系最后一道防線。

3 結 論

數字化工程的安全關乎產業發展和民生保障,在數字化工程應用中保障正常運營和數據安全是實現數字化管理的基礎,本文僅從技術防護角度出發,基于等保2.0 框架的初步探索,完整的防控體系離不開制度支撐,以管理制度為指導,探討數字化工程管理提質增效的同時,形成數字化工程領域的安全解決方案,也是同等重要的課題。