網絡安全虛擬仿真靶場設計與實現*

畢曉東

(浙江經濟職業技術學院,浙江 杭州 310018)

0 引言

在數字化時代,網絡空間安全議題已上升到國家戰略層面,受到各國高度重視。網絡安全的問題復雜而突出,這對網絡安全人才的培養提出了更高的要求。

在網絡安全人才培養過程中需要提供實戰環境。通過網絡安全仿真技術,快速、低成本的構建仿真網絡安全靶場環境,支撐用戶在該環境中開展真實的大范圍網絡攻防演練、應急演練、培訓教育,測試和評估網絡環境安全和網絡設施的薄弱環節,幫助用戶預防未知威脅和攻擊,提升安全防護能力。美國2009年1月啟動了“國家網絡靶場”項目,并于2011 年10 月完成了原型開發。通過模擬真實的電子對抗和網絡攻擊,用來對未來可能發生的網絡戰爭進行推演。目前高校網絡安全專業在網絡安全人才培養方面,網絡靶場也有著重要應用價值,可以為網絡安全技術研究、學習、攻防對抗演練等提供安全、仿真的實驗實訓攻防環境。近幾年,針對網絡安全人才培養開發的網絡靶場實訓平臺,在高校人才培養中發揮著十分重要的作用。

1 Docker技術解析

Docker 是基于Go 語言實現的開源項目,其可以通過對應用組件的封裝、開發、部署、運行等生命周期的管理,使用戶的機器運行環境能夠做到“一次封裝,到處運行”。Docker 可以輕松創建,運行和分發應用程序。應用程序打包了運行應用程序所需的所有內容。該技術保證容器可以在每個Docker運行環境上運行。

Docker技術具有以下優點:

●再生性:使用Docker時,可以確保軟件產品(應用程序,數據分析,預測模型等)在所有docker 運行時環境中運行。因為容器包含運行工程所需的一切,它不僅分發代碼,還分發環境。

●一致性:Docker提供了一個統一且一致的運行環境,適用于各種軟件產品。它減少了系統管理的時間,更專注于核心工作。Docker 類似于整個軟件生態系統。

●可追溯性:Docker 容器是根據腳本構建的,該腳本在必要的軟件依賴和環境下是可讀摘要的。這種腳本可以受版本控制。腳本完全可以通過這種方式跟蹤;Docker 容器可以存儲在組織內的存儲庫中,從而以這種方式保留整個版本的歷史記錄。

● 可移植性:Docker 容器可以輕松地從一個Docker環境移植到另一個Docker環境。DockerSwarm(或Kubernetes)允許自動擴展應用程序,從而減少系統管理和操作的成本。

●輕量化:在一臺機器上運行的多個Docker容器可以共享這臺機器的操作系統內核;能快讀的啟動,而只需占用很少的計算和內存資源。鏡像是通過文件系統層進行構造的,并共享一些公共文件,這樣就能盡量降低磁盤用量,并能更快地下載鏡像。

●安全:Docker賦予應用隔離性,不僅彼此隔離,還獨立于底層的基礎設施。默認提供最強的隔離,因此應用出了問題,隔離在單個容器內,不會波影響到整臺機器。

2 基于Docker的網絡靶場設計與構建

2.1 拓撲設計

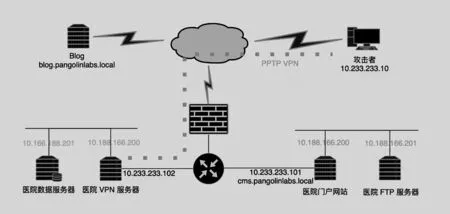

本靶場設計以醫療行業為背景,基于真實醫院網絡場景,模擬出內部網絡、生產網絡、外部網絡,拓撲圖如圖1 所示。其中攻擊機采用KaliLinux,而靶機采用CentOS,充分仿真真實的攻擊場景。

圖1 行業網絡安全仿真靶場拓撲設計

①外網設計

博客服務器部署在外網,外網上的服務器可以直接訪問博客服務器。在博客服務器上使用Joomla3.4部署了一個博客網站(這個版本的Joomla 包含一個嚴重的SQL 注入漏洞,這里是滲透的一個關鍵入口)。可以利用這個漏洞獲得管理員的賬號密碼。

②內網設計和實現

醫院門戶網站服務器和醫院FTP服務器所在的網絡屬于內網,處于防火墻之后,需要通過路由網關訪問。

網站服務器上使用yxcms 部署了一個門戶網站,可以在登錄后臺后通過掛馬來連接服務器后門(服務器的系統為CentOS6.5,其內核存在贓牛漏洞,可以用于提權,作為內網滲透的跳板機)。

FTP 服務器采用VSFTP2.3.4,這個版本的VSFTP存在著名的笑臉漏洞,可以利用此漏洞獲取服務器權限。

③生產網設計和實現

VPN服務器和數據服務器所在的網絡屬于生產網,需要通過VPN 才能訪問。VPN 服務器采用openvpn部署,連接VPN 服務器后才能訪問生產網中的數據服務器。

數據服務器使用MySQL 部署,數據庫中的數據就是最終目標。此服務器root 賬號使用了弱密碼,攻擊者可以通過暴力破解獲得root 權限,最后得到目標數據。

2.2 網絡靶場主要功能

●信息取證(磁盤恢復、內存分析、PDF 審計、注冊表審計)

●滲透測試評估網絡系統安全

●Web服務器、ftp服務器滲透、提權

●攻擊WPA/WPA2 保護的無線網絡(獲取WiFi密碼、網絡嗅探)

●破解密碼(離線破解哈希密碼、在線破解網站登錄密碼)

●逆向工程(將android、Java、C++編寫的程序反編譯成代碼)

靶場主要靶機漏洞包括JoomlaSQL 注入漏洞、Linux內核贓牛漏洞、VSFTP笑臉漏洞。

①Joomla

是一套自由、開放源代碼的內容管理系統,以PHP撰寫,用于發布內容在萬維網與內部網,通常被用來搭建商業網站、個人博客、信息管理系統、Web 服務等,還可以進行二次開發以擴展使用范圍。其功能包含可提高性能的頁面緩存、RSS饋送、頁面的可打印版本、新聞摘要、博客、投票、網站搜索、與語言國際化。

②臟牛漏洞(CVE-2016-5195)

是公開后影響范圍最廣和最深的漏洞之一,Linuxkernel>=2.6.22(2007年發行,到2016年10月18日才修復)的Linux 版本,包括Android、桌面版和服務器版都受到其影響。惡意攻擊者通過該漏洞可以輕易地繞過常用的漏洞防御方法,對幾百萬的用戶進行攻擊。

③VSFTP

VSFTP是一個基于GPL發布的類Unix系統上使用的FTP 服務器軟件,VSFTP2.3.4 版本存在惡意后門,遠程攻擊者可利用這個問題控制受影響系統。使用ftp 客戶端連接含有漏洞的FTP 服務器,輸入用戶名時以笑臉符號:)結尾,含有漏洞的VSFTP 程序便會在服務器上開啟后門,連接此后門就可以控制服務器。

3 靶場測試

3.1 攻擊流程

攻擊測試以黑客視角,從外網來滲透,整個過程設置多個節點,主要考察使用者多種網絡滲透能力,近乎實戰場景,可以通過黑客視角,了解和掌握攻擊方法和手段。有助于網絡安全人才更好的提升網絡安全防御思維和能力。

①第一步:掃描醫院門戶網站獲取有效信息。

通過對門戶CMS 網站信息探查cms 服務器地址為192.168.1.2,接著,查看robots.txt 訪問http://192.168.1.2/robots.txt,發現沒有可以利用的信息,接下來進行網站敏感文件掃描,獲得敏感信息。

②第二步:利用上一步得到敏感信息進行社工,找到博客網站。

在敏感文件中發現一個特殊的200][application/zip][2.87mb]、使用瀏覽器訪問下載后解壓,發現是網站的源代碼備份,查找網站內可以利用的信息(發現管理員的個人博客地址192.168.1.222)

③第三步:利用博客網站漏洞獲取管理員賬號密碼。

訪問博客。發現博客是基于joomla 搭建,首先嘗試訪問joomla 的默認后臺地址http://192.168.1.222/administrator/,可以訪問,但是沒有賬戶密碼,使用默認賬戶密碼嘗試猜解,沒有成功,進一步訪問http://192.168.1.222/README.txt獲取更多信息(發現joomla的版本為3.4,根據這個信息來搜索漏洞完成入侵)。接下來使用kali,打開Mestasploit 執行攻擊命令,借助XBruteForcer 工具,并設置字典進行暴力破解,獲得賬號、密碼存放在同文件夾下的Result.txt中。

④第四步:嘗試用上一步得到的賬號密碼登錄門戶網站。

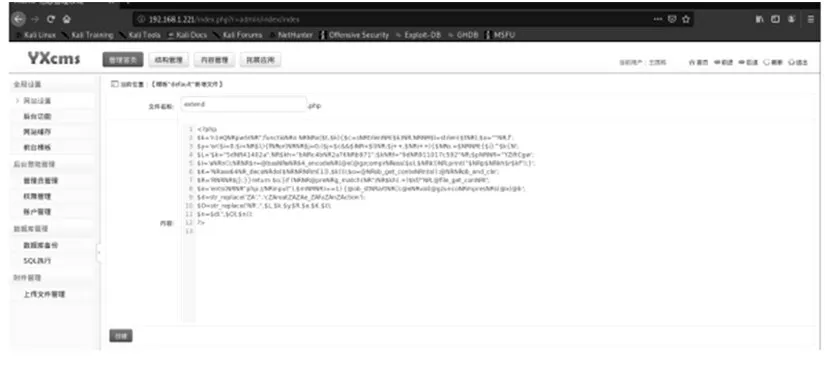

猜測cms網站管理員賬戶密碼與博客網站賬戶密碼相同,嘗試使用上文得到的后臺路徑和賬戶密碼登入后臺,成功登錄后,在kali 上用weevely 工具完成此操作,使用命令安裝,安裝成功后,創建木馬文件(具體命令weevelygeneratehellohook.php)

⑤第五步:進入門戶網站后臺,植入木馬后門。把木馬文件上傳到cms 網站,經測試沒有找到可以直接上傳php 的地方,因此采用新建的方式代替。具體操作:登錄cms網站的管理員后臺,然后在cms網站管理界面依次點擊管理首頁->前臺模板->管理模板文件->新建取名為hook.php,最后把生成的php 文件的內容粘貼上去,如圖2所示。

圖2 通過后臺管理功能添加后門程序文件

⑥ 第六步:連接植入的木馬后門,并利用贓牛漏洞提權。

后門創建成功,就可以直接訪問。為了維持控制權限,就要進行提權操作,使用命令uname-a查看操作系統的內核版本信息,發現內核版本為2.6.32-431.el6.x86_64(此版本含有贓牛漏洞),接下來使用贓牛漏洞實現提權。在終端執行nc -vv -l -p12388 命令來監聽反彈shell。

⑦第七步:滲透內網,掃描到FTP服務器,并利用笑臉漏洞獲取權限。

在第六步獲取的cms 服務器的rootshell 中,安裝nmap(yuminstall -y nmap),并對內網進行掃描(nmap-p21,22,80192.168.1.0/24),掃描后,發現內網ftp 服務器,進一步對ftp 服務器掃描,發現版本為vsftp2.3.4(此版本的vsftp 含有笑臉漏洞),利用漏洞進行攻擊。

⑧第八步:在FTP 服務器上找到包含VPN 賬號密碼信息的文件,連接VPN。

⑨第九步:通過VPN 連入生產環境后掃描到數據服務器,暴力破解root賬戶。

⑩ 第十步:使用root 權限修改mysql 數據庫密碼,連接數據庫,獲得數據庫敏感信息。

最終完成全部滲透流程。通過以上步驟可以掌握主流的漏洞利用技術,提升網絡滲透能力,使學生以攻擊者視角去理解攻擊全流程,從而提升培養網絡安全意識和網絡加固技術,做到“知攻能防”。進而全方位提升學生整體網絡安全運維和防護能力。

4 結束語

基Docker 的網絡安全虛擬仿真靶場可以模擬真實企業網絡場景,提供真實仿真的企業實戰環境,方便快速部署各種常見的服務和漏洞,這種模式具有輕量化、易部署、易管理的特點。該靶場在網絡安全專業的項目實訓室有著廣泛的應用前景。目前該平臺還缺少整個過程的記錄,不能把實驗數據實時反饋給學生,接下來還要在此平臺上融入實訓評價系統,使該平臺成為具備網絡攻防實訓和測評、學生畫像數據分析、反饋功能的綜合仿真實訓平臺。