移動端VPN技術在專用網絡中應用的安全性研究

劉 嫻

(四川職業技術學院,四川 遂寧 629000)

0 引言

近年來,網絡技術和移動通信技術飛速發展,為信息產業發展提供了強大支撐,也使人們的生產生活發生了潛移默化的改變。移動VPN技術誕生后,可在公共移動網絡內拓展,不但可為企業節約大量專網成本,還可為用戶提供便捷、優質、安全的數據傳輸通道。

1 智能網移動VPN安全機制存在的問題

安全體系是在假設內網絕對安全的情況下構建,當VPN用戶在漫游模式下時,用戶許多私人信息可通過明文形式跨區域傳輸,這將對專網需求用戶構成一定的安全威脅,具體如下。

1.1 IMSI存在明文傳輸問題

在移動網絡內,用戶IMSI屬于高保密性數據,通常利用TMSI來標識用戶。在無線接口內,通常信令交互用TMSI標識用戶,使IMSI安全性得到顯著提升。但用戶在注冊網絡后,或者網絡難以由TMSI變成IMSI時,用戶便會通過明文形式傳遞IMSI,這屬于危險操作,很可能遭受到中間主體的攻擊。

1.2 認證向量組的明文傳輸問題

當VPN用戶處于漫游狀態時,要想對其進行權限認證,一般本地網絡可將認證向量組通過明文形式傳遞到漫游網絡中。在此期間,用戶向量組經過多重網絡,安全受到嚴重威脅。若向量組被不法分子截獲,黑客便可冒充合法用戶進入網絡,享受普通用戶的全部業務[1]。

1.3 通信數據的明文傳輸問題

在智能網中的VPN用戶信息加密與常規用戶基本相同,都是在BSC、移動終端、RNC之間完成,在內網通過明文形式傳遞。若黑客對內網進行攻擊,在侵入網絡后便可直接獲取用戶的通信內容。從整體上看,上述情況都意味著基于智能網的移動VPN存在安全缺陷,在網絡協議和系統方面較為薄弱,黑客利用網絡協議弱電對敏感數據進行訪問,很容易致使用戶、網絡資源受到威脅。

2 基于移動終端的VPN安全訪問控制問題分析

2.1 安全控制方案制度

在VPN網絡中,客戶端在架構內依靠互聯網與VPN服務器連接,每位用戶都可利用自身的移動終端與終端PC創建聯系。當用戶輸入的賬號和密碼經過雙因子認證成功后,才可創建受法律保護的VPN連接,此時用戶可根據被授予的權限,對訪問權限內的資源進行訪問。在移動終端基礎上,VPN訪問控制方案架構如圖1所示,描述了VPN用戶端后臺程序和應用組件間的關聯。

圖1 VPN安全訪問控制方案

2.2 關鍵技術

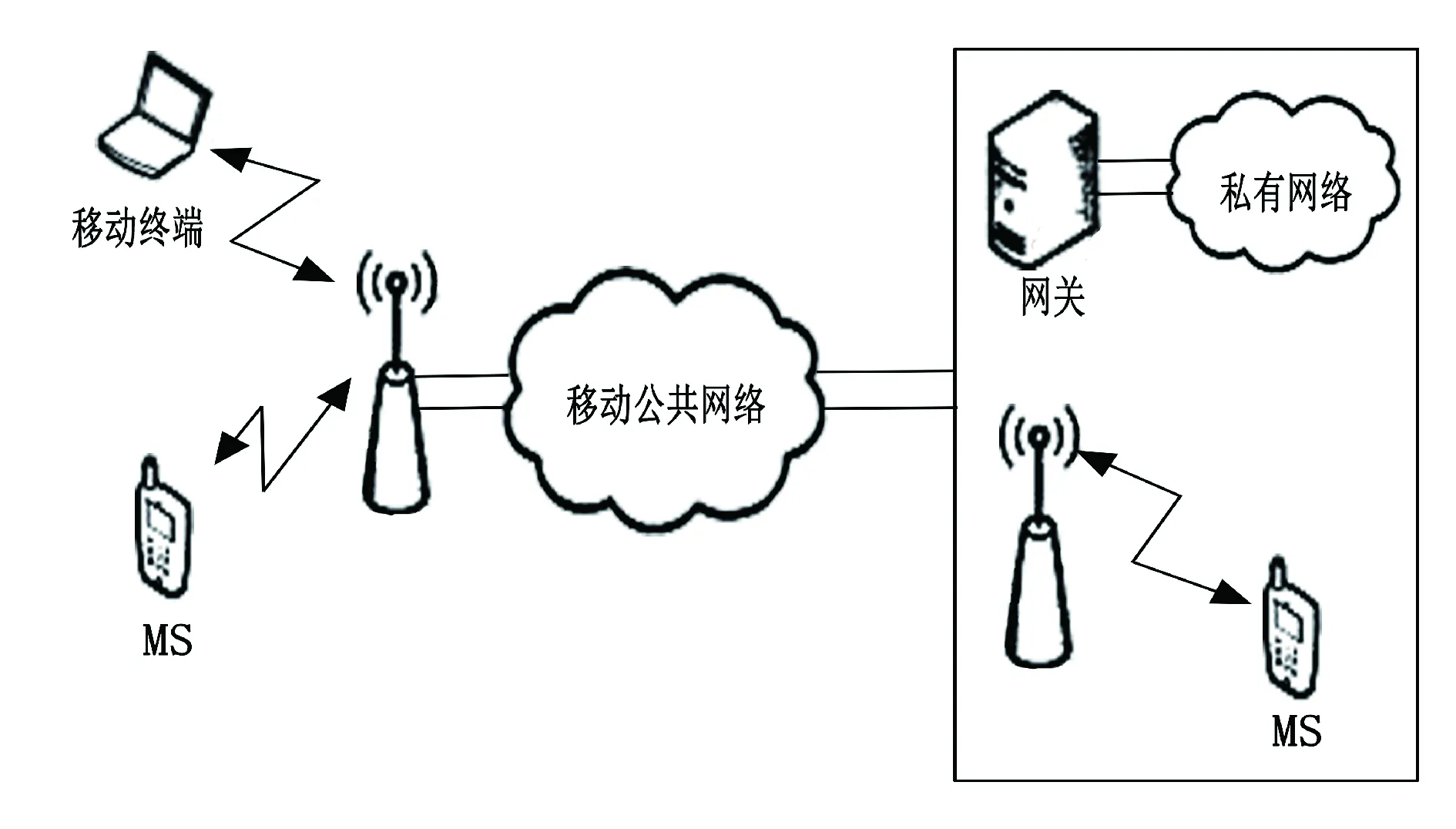

VPN屬于創建在實際網絡中的功能性網絡,可為用戶提供專用網絡,使用戶仿佛在專門物理網絡內通信,但自身并非獨立的物理網絡,主體結構如圖2所示。

圖2 移動VPN主體結構

(1)隧道技術。隧道技術為VPN核心所在,隧道可將一種協議封裝到另一種協議內傳輸,使第一種協議的網絡透明度顯著提升。在技術應用中,新隧道頭提供路由信息,引導封裝數據經過網絡傳輸,被封裝數據包可依靠網絡在兩個端點間傳輸,在到達隧道終點后,數據便可將被解包轉發到最終目的地。

(2)身份認證技術。在身份認證技術應用中,VPN所傳遞的信息大多敏感,如若用戶名和密碼泄露,很可能使整個網絡安全受到威脅,因此需要采用第三方簽發數字證書,在設備間信息傳輸之前,應事先出示自己的身份,再出示數字證書。在對比正確的情況下才可交換信息,反之則不交換。

(3)加解密技術。因公有網絡具有較強的開放性,黑客病毒等網絡行竊手段多種多樣,若信息傳遞未加密,很容易被不法分子竊取,為私有網絡安全帶來嚴重威脅。對此,用戶應利用加密技術對VPN傳輸信息加密處理,即便在傳輸時被竊取,對方也無法探知信息內容,由此實現信息保密的目標。

2.3 運行流程

VPN技術能夠為用戶安全接入提供支持,深受運營商的重視。但是,該項技術起步較晚,尚未成熟,受無線通信自身特點的影響,很容易使合法用戶接入,但也容易被黑客竊聽,因此安全問題在網絡通信中顯得十分關鍵。上述安全方案的制定可使整體工作流程得以改進,關鍵運行流程如下。

(1)移動VPN用戶利用SSP進行呼叫,若需要發送IMSI,可通過VLR加密處理后再傳輸,若為TMSI便可直接傳遞信息。

天津分公司以傳統文化為切入點,致力于打造多元的中國石油天津大廈的“廈”文化,已陸續開展大廈文化建設系列活動之——“國學”、應急知識安全講座、運動損傷的預防及康復治療。系列講座的開展,得到了入駐單位的高度評價和認可,加強了各單位溝通及紐帶聯系,培育入駐企業對陽光品牌的“依賴度”,最終贏得口碑效應。天津分公司將繼續延伸大廈文化的建設內涵,探索以文化促發展、促服務提升的新方式,不斷賦予天津管理模式的強大生命力。

(2)SSP在接到呼叫請求后,根據MSI簽約信息中的SCP地址,可開啟相應的VPN業務;SCP可準確定位VPN用戶群,根據群內專用編號進行修改,在響應信息內變換后續的標準號碼。

(3)當SSP接收到標準號碼后,便可找到相應的被叫用戶,對主叫、被叫用戶雙向認證,若VLR內無用戶認證向量,需要先采集認證向量,再進行認證。

(4)主被叫雙方都通過認證后,便可進行加密密鑰交換,此時雙方便可享受到端和端間的安全通信服務。

根據上述運行流程可知,優化后的安全機制可使用戶信息在網絡傳輸中得到切實保障,還可使端和端間的加密通信自由,用戶利用公網便可實現方便快捷、安全可靠、如同專網般的通信服務[2]。

2.4 安全性分析

在改進后安全機制的應用中,VPN用戶身份信息無需以明文形式傳遞,黑客即便竊聽無線通道,也很難判斷哪一個用戶與網絡連接,進而無法確定用戶位置,使用戶個人信息安全得到切實保護。在公鑰加密技術應用后,用戶信息和認證向量等跨網傳輸十分安全,無需以明文狀態傳輸,使網絡內部攻擊得到有效規避。對于VPN用戶而言,在業務開展中可根據實際需求選擇安全通信機制,如原本機制、改進后機制等。

3 基于移動終端的VPN安全訪問控制問題的解決措施

3.1 網絡實體內的證書應用

網絡內信息傳輸可利用證書機制提高保護效果,還可使數據機密性顯著提升。例如,在VLR向HLR請求認證向量時,改進后的傳輸方式如圖3所示,具體如下:

圖3 VLR-HLR間的安全傳輸流程

(1)由VLR將帶有證書標識的請求數據傳遞到HLR中,當后者收到信息后,通過服務器得到VLR證書。

(2)證書服務器對證書有效性進行檢驗,并向HLR返回數字證書。

(4)在VLR采集到信息后,利用私鑰將其解密,獲取認證向量信息,再將HLR返回加密過的確認信息。在HLR收到信息后,利用VLR公鑰進行簽名認證,便可提高數據傳輸安全性[3]。

3.2 相同CA范圍內的端到端加密

假設兩個移動VPN用戶S1和S2,二者在相同的CA范圍內進行通信,且均已經通過網絡端認證的情況下傳輸信息,在密鑰交換期間無需對彼此身份的合法性進行檢驗,工作流程如下。

(1)S1在順利通過網絡認證后,將自己證書標識傳遞給用戶S2;在S2順利通過網絡認證后,接收S1傳遞的證書標識,并到服務器中獲取S1的證書。

(2)服務器根據證書標識檢驗是否在CRL撤銷表中,若未在表中找到,可向S2傳遞簽名后的證書;若在表中找到,則發出請求失敗的反饋。

(3)S2在收到證書后,利用公鑰驗證數字簽名,采集S1公鑰與用戶信息,若證書處于有效期內,且與S1信息相同,則S2便可先用私鑰進行加密簽名,再用S1公鑰加密,與自身證書標識一同傳遞,確保只有S1才能將該信息正確解開。

(4)在S1接收到證書標識后,同樣的流量獲取對方證書,并對證書真實性進行驗證,利用私鑰進行解密,再用公鑰對其加密后傳遞給S2;待S2收到信息后,利用私鑰解密獲得內容,再用S1公鑰解密,得到S1的加密密鑰。

(5)當前兩個移動VPN用戶均獲得了對方的密鑰,在后續通信中,S1可用自己密鑰將加密后的信息傳遞給S2,在S2收到后用S1傳遞的密鑰解開獲得信息,再用同樣的方式將信息傳遞給S1,由此實現端與端間的加密傳輸[4]。

3.3 非同一CA范圍內的端到端加密

當VPN雙方沒有在相同的CA范圍內時,因無法獲得對方的公鑰,因此證書的數字簽名不能驗證。對此,應先得到對方的公鑰,再利用公鑰檢驗證書有效性,由此解決端到端間的加密傳輸問題。

(1)S1在順利通過網絡認證后,將證書標識傳遞給用戶S2;因S2無法知曉證書是否由CAy簽發,仍要到服務器請求S1證書;服務器根據請求標識識別出該證書的簽發方為CAx,對證書有效性進行檢驗,向S2反饋檢驗結果。

(2)S2用公鑰對CAy證書簽名進行檢驗,得到CAx公鑰,然后S2到CAx服務器中采集S1證書,在驗證證書有效的情況下,向S2反饋S1證書;S2在驗證S1簽名后,得到S1公鑰與用戶信息,若證書有效,且內部用戶信息和S1相同,則S2可用私鑰對自己密鑰進行加密簽名,再用S1公鑰加密內容,與自己證書標識一同傳遞出去,確保只有S1才可接收該文件。

(3)在S1收到文件后,采用與S2相同的流程得到S2公鑰信息,再用自己私鑰進行解密后得到加密密鑰。同時,采用S1私密對自身密鑰簽名后,利用S2公鑰加密得到文件信息,傳遞給S2;在S2收到文件后,用私鑰解密獲得內容,再用公鑰解密得到S1的加密密鑰[5]。

4 結語

綜上所述,當前互聯網和無線接入技術飛速發展,移動VPN依托VPN和移動通信技術,在公網中創建內部虛擬專網,為企業信息傳輸節約了大量成本,還可使傳輸安全得到切實保障。通過本文研究可知,在隧道技術、身份認證技術、加解密技術的支持下,通過明確安全目標、制定整體方案、完善運行流程等方式,使VPN安全機制方案更加完善,利用公鑰機制妥善解決IMSI存在明文傳輸問題、認證向量組的明文傳輸問題、通信數據的明文傳輸問題,實現端與端間的安全加密傳輸,不但維護了公網信息安全,而且使移動VPN達到專網安全水平。