基于邊緣計算的多授權屬性加密方案

程小輝,丁黃婧,鄧 昀,王 宇+

(1.桂林理工大學 信息科學與工程學院,廣西 桂林 541006;2.桂林理工大學 廣西嵌入式技術與智能系統重點實驗室,廣西 桂林 541006)

0 引 言

現有的屬性加密一般為單一授權機構,具有巨大的安全隱患,若受到攻擊則無法保障整個系統范圍內用戶數據安全,而多屬性授權加密能夠分散管理屬性從而提高系統安全性[1-4]。Kai Zhang等[5]通過可追溯性的多權威CP-ABE方案實現用戶跟蹤性與細粒度訪問控制的實用加密。Odelu等[6]通過橢圓曲線在計算開銷上的優勢提出由此代替用戶解密時的雙線性計算[7]。Ting Liu等[8]提出外在云環境下支持黑盒跟蹤的多權威CP-ABE加密。同時將解密外包至邊緣節點,將邊緣節點屬性加密相結合,能夠極大程度緩解數據通信與數據安全所帶來的額外計算開銷,并減少運行時間,從而提高數據信息在方案中傳遞的效率。基于此本文提出了基于邊緣計算的多授權屬性加密機制研究,邊緣節點承擔大部分的運算開銷,多授權中心分攤屬性管理,直接減少單授權機構的秘鑰托管與局部失控問題[9]。

1 預備知識

1.1 訪問結構

數據擁有者需要設置一個門閥值,假設訪問控制集合與用戶屬性集合相交數量大于設置門閥值,則用戶成功獲得用戶私鑰并解密。設U={u1,u2,u3,u4,u5} 是訪問屬性集合,同時設置門閥值為k=3, 兩者構成一個訪問結構[10],其中u1,…,u5為不同屬性的值。若存在A={u1,u2,u4,u6,u7} 與B={u1,u5,u6,u7},A∩U個數大等于門閥值k,B∩U個數則不滿足。則稱A中包含的集合稱為授權集合,而B稱為非授權集合。

1.2 線性秘密共享方案

線性秘密共享方案(linear secret sharing scheme,LSSS)[11],假設一個基于用戶集合P關于秘密分享的方案α在P上看是線性,則α必然滿足下述條件:

(2)存在由秘密共享方案α生成的m×n的共享矩陣M, 對于i=1,2,…,m, 該矩陣的第i行Mi都被一個相應用戶ρ(i) 標識,其中ρ是一個從 {1,2,…,m} 到P的映射函數。給定一個隨機列向量v=(s,v2,v3,…,vn)T, 其中s∈P是共享秘密值,而v2,v3,…,vn則由隨機數生成。 (M·v) 表示根據共享方案α將秘密值s分享t份,λi=(M·v)i則是表示屬于用戶ρ(i) 的屬性。

1.3 橢圓曲線密碼體制

橢圓曲線密碼體制(elliptic curve cryptosystem,ECC)[12]的安全性主要由橢圓曲線離散對數問題(ECDLP)[13]的困難性來實現。ECC作為公鑰密碼體制[14]中的一個大類,相較于其它同類加密算法,其系統參數值與密鑰長度決定了其存儲開銷與計算開銷上更具優勢。ECC因其算法公式與數學中的橢圓周長公式相似而得名,所得曲線的變量與系數都在有限域p(有限域的階數為p)[15]上,由二元三次方程表示為:y2=x3+ax+b, 記為Ep(a,b)。 是由曲線方程全體解 (x,y) 加上一個無窮遠點O構成的集合,其中x,y∈Zp且均為未知數,a,b是系數同時滿足4a3+27b2≠0。 ECC計算規則具體如下述:

(1)所有在橢圓曲線上的點Q,都滿足Q+O=Q-O=Q。

(2)所有在橢圓曲線上的點U(x1,y1) 與其對稱點V(x1,-y1), 都滿足U+V=O, 且此時對稱點V(x1,-y1) 為U(x1,y1) 的負元。

(3)若點A(x1,y2) 與點B(x2,y2) 均在橢圓曲線上,且滿足A≠-B, 則R=A+B=(x3,y3)。 其中

x3=Δ2-x1-x2,y3=Δ(x1,x3)-y1

(1)

Δ={y2-y1x2-x1(modp),x1≠x2

3x21+u2y1(modp),x1=x2

(2)

假設數據使用者A與數據擁有者B的交互由ECC為基礎,則需要先將信息數據映射至橢圓曲線Ep(a,b) 上的某點G, 并將其作為基點。具體通信過程如下述:

(1)A選擇生成一個私鑰k,并生成公鑰K=kG;

(2)A將K,G與Ep(a,b) 發送給B;

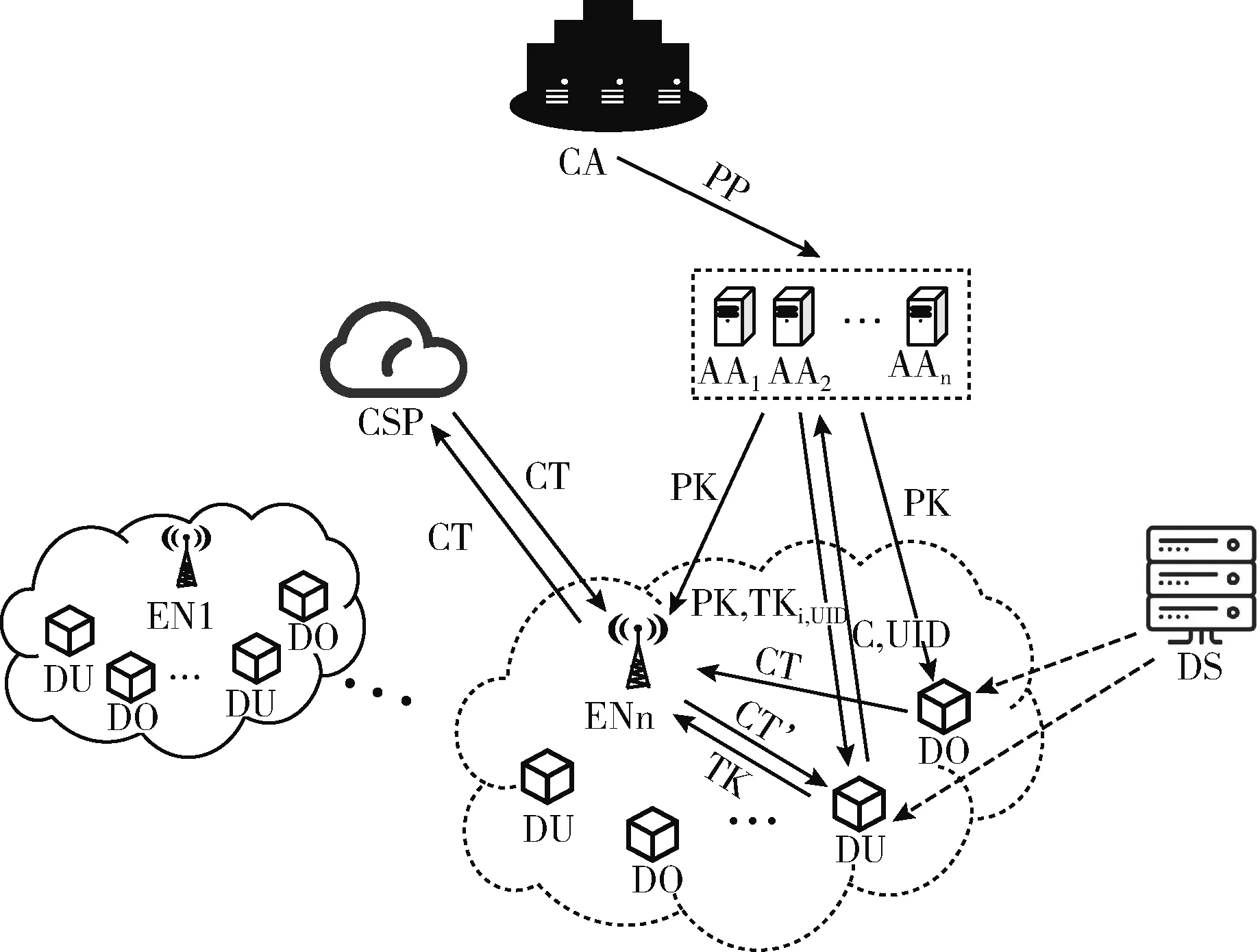

(3)B收到后將明文數據編碼至Ep(a,b) 上任意一點M, 并產生隨機整數r(r (4)B計算生成密文點C(C1,C2), 其中C1=rG與C2=M+rK, 并發送至A; (5)A收到后計算C2-kC1, 得出結果正好為點M, A對點M進行解碼獲得明文數據。 本文提出了一種應用在邊緣環境下的多授權屬性加密方案,系統模型如圖1所示。方案為三層主結構,分別是云服務層、邊緣層與用戶層。云服務層包含云服務器(cloud server provider,CSP)與中央授權機構(central authority,CA),作為整個方案的核心運行層,云服務層負責整個方案的大部分數據存儲與數據持久化。通過對CA生成的參數與CSP的數據進行認證與分發,來推動系統訪問控制方案工作的完成。邊緣層由眾多來自不同域的邊緣節點(edge node,EN)、屬性授權機構(attribute authority,AA)與調度服務器(dispatch server,DS)構成,方案通過這些EN來完成對數據的部分傳輸與解密外包工作,將解密的認證過程外包至EN中來達到減少終端用戶運算開銷,降低云服務層被攻擊情況可能性的目的。并且通過EN減少用戶在傳統訪問控制下需要將明文數據與CSP直接進行互動的時間開銷,達到提高訪問方案整體效率的目的。DS完成系統的負載均衡工作,保證不因數據堵塞或數據等待過度帶來多余的網絡時延并保障系統穩定性。同時每個AA分管不同屬性,AA之間屬性集兩兩互不相交,減少了單點失效或單點攻擊給系統整體帶來的威脅。用戶層包括數據擁有者(data owner,DO)與數據使用者(data user,DU),數據的產生、上傳與申請、下載主要發生在用戶層。 圖1 系統模型 如圖1所示,該模型主要有6類實體參與方,分別為中央授權機構CA、云服務提供商CSP、屬性授權機構AA、邊緣節點EN、數據所有者DO和數據用戶DU。 CA作為訪問控制方案參與方,屬于無條件被信任的機構,負責方案中設備與平臺的注冊,產生與分發系統的安全參數k與全局參數PP。 CSP是屬于云端的服務器,用戶上傳與下載的數據均來自于此,它具有巨大的數據存儲空間。DO將數據密文與密鑰密文上傳至EN或CSP,對密文進行持久化保留,同時對EN的請求無條件執行。 AA是完全可信機構,不同AA兩兩之間所管理的屬性集合均不相交,主要用于DO的注冊與為其生成綁定唯一用戶標識UID的私鑰,以及維護自身的屬性列表。 DS作為完全可信機構負責系統中用戶數據流的資源分配與均衡工作。用戶上傳、下載數據請求時先對DS詢問自身第一區域內EN的負載狀況,判斷是否處在負載飽和狀態,若未飽和則DS發送肯定反饋,用戶發送上傳信息或下載請求至域內EN進行一步處理。若負載狀況飽和,則由DS綜合系統資源池中EN的域內節點數量及信息,反饋具有服務能力的鄰近EN節點標識至用戶。 EN在本質上與CSP一樣,都具備網絡數據存儲與傳輸處理的功能。區別在于EN比CSP更接近用戶,比CSP分布更加分散,更利于快速與終端設備產生聯系。作為CSP與用戶之間的中間節點,EN負責預處理和驗證數據。同時,加密數據短時間存儲在其中,并上傳CSP。當DU向AA提出資源請求,EN則將密文數據預解密后發送至相應DU。EN所具有的相對低時延與高穩定性是EN的本質優勢,通過EN自身更高的存儲能力與物理性能,代替用戶進行部分存儲與本地計算操作,能夠降低系統網絡的通信壓力,保障系統的穩定性。 DO作為密文的生成者與上傳者,由其對數據明文進行對稱加密后,再對密鑰與密文加密生成最終密文CT, 將密文CT上傳。 DU向擁有自身屬性集的AA發送自身屬性集C,以便AA對訪問控制策略與屬性集進行認證與反饋。其次通過EN預解密后的密文CT′進行解密后取得明文數據M。 本文系統通過EN外包解密操作的同時,仍然需要考慮數據不在本地操作所帶來的時延問題。盡管直接在數據本地源處理計算操作能夠最大程度減少響應時延并使系統穩定性達到最優,但不得不考慮本地用戶功耗以及計算性能上的短板,這可能給系統帶來更大的開銷,因此EN作為最靠近本地用戶的域內節點,需要尋求不可避免的傳輸時延與計算開銷上的高性比平衡點。同時,當EN在本地充當存儲與交互的角色后,需要CSP發送或接收的數據需求變少,系統的交互延遲自然能夠降低,系統穩定性也能得到保證。 本文系統模型主要有由4部分算法構成,分別為系統初始化(Setup)、數據加密(Encrypt)、密鑰生成(KeyGen)、數據解密(Decrypt)[16]。 (1)系統初始化算法包括2個子算法:全局初始化算法CA.Setup與屬性機構算法AA.Setup。 CA.Setup(k)→(PP)。 中央授權機構在初始化階段設置安全參數k, 以此輸出系統全局參數PP并向全系統公開此參數。 AA.Setup(PP)→(MK,PK)。 各個屬性授權機構根據全局參數PP構造專屬主密鑰MK與公鑰PK, 其中公鑰向全系統公開。 (2)數據加密算法 Encrypt(PP,PK,(A,ρ),M)→(CT)。 DO首先使用對稱加密對明文進行初步加密,接著定義LSSS訪問結構 (A,ρ) 作為輸入,其中A為根據DO訪問策略T生成的共享矩陣,而ρ分別對應矩陣A中屬性的行數。同時輸入全局參數PP、 屬性公鑰PK與對稱加密后的明文數據M, 最終計算生成密文CT, 并通過邊緣節點上傳云端存儲。 (3)密鑰生成算法 KeyGen(PP,MK,C,UID)→(SK,TKi,UID), 其中i表示用戶屬性。AA通過DU申請中的用戶屬性集合C與用戶唯一標識符UID作為輸入,同時將全局參數PP與主密鑰MK加入運算,生成轉換密鑰TKi,UID, 綁定相應用戶與屬性。當用戶所需屬性分散在不同屬性授權機構時,則需要向所有包含屬性集合的AA提出密鑰生成申請。DU生成私鑰SK。最終獲得完整用戶私鑰SK與完整轉換密鑰TK, 并將轉換密鑰TK交由域內邊緣節點用于外包解密運算。 (4)數據解密算法包含2個子算法,分別為邊緣節點預解密EN.Decrypt與用戶終解密DU.Decrypt。 EN.Decrypt(PP,PK,TK,CT)→(CT′)。 邊緣節點收到來自用戶的數據申請請求與轉換密鑰后,向云端請求密文并運用轉換密鑰TK預解密得出轉換密文CT′, 將其發送給申請用戶。 DU.Decrypt(PP,PK,SK,CT′)→(M)。 DU在預解密的基礎上只需要通過私鑰SK進行少量運算開銷解密即獲得明文數據。 本節將對邊緣環境下的多授權屬性加密方案步驟進行詳細描述。圖2為系統方案數據流。該方案由4個算法構成:系統初始化算法、數據加密算法、密鑰生成算法與數據解密算法。其中系統初始化算法分為全局初始化算法與屬性機構初始化算法兩個子算法,數據解密算法分為邊緣節點預解密算法與用戶終解密算法。 圖2 系統方案數據流 階段1:全局初始化算法 CA.Setup(k)→(PP) 階段2:屬性機構初始化算法 AA.Setup(PP)→(MK,PK) 輸入全局參數PP, 由多個屬性授權機構同時運行該算法。一個系統中往往存在多個屬性授權機構,每個屬性授權機構之間分別維護互不相交的自身屬性列表,其屬性列表的并集為全局屬性集A。 針對每個被管理的屬性i, AA選擇隨機值yi,ki∈p, 則輸出屬性主密鑰MK={yi,ki|i∈A} 與公鑰PK={yiG,kiG|i∈A}。 同時公開公鑰PK, 保留主密鑰MK。 階段3:數據加密算法 Encrypt(PP,PK,(A,ρ),M)→(CT) 由DO運行該算法。首先數據擁有者根據自身訪問策略構造LSSS訪問結構 (A,ρ),A為m×n訪問矩陣,ρ(x) 則表示矩陣A第x行所代表的屬性。整個加密過程包括對明文數據對稱加密和對對稱密鑰進行屬性加密兩者的混合加密方式。具體加密過程如下: (1)隨機選取對稱密鑰ck,對明文數據M進行初步對稱加密,從而獲得第一密文Eck(M)=Enc(M,ck), 其中Enc() 表示對稱加密算法。并計算數據Cn=H(Eck(M))G,這能夠使DU在解密時驗證明文數據的完整性。 (2)橢圓曲線上一點與密鑰ck相映射,并選取隨機秘密值s∈p, 計算獲得C0=ck+sG。 (3)選取隨機向量v,u∈Znp且v其第一位元素為隨機值s∈Zp,u第一位元素為0。計算λx=Ax·v與ωx=Ax·u。 其中x∈[0,m-1],Ax則表示訪問矩陣A的第x行。 (4)對于x∈[0,m-1], 選取隨機數rx∈p, 計算得出C1,x=λxG+rxyρ(x)G,C2,x=rxG,C3,x=rxkρ(x)G+wxG。 由此,最終生成密文CT={(A,ρ),C0,E,Eck(M),{C1,x,C2,x,C3,x}x∈[0,m-1]}。 DO將密文CT通過邊緣節點上傳至云端存儲。 階段4:密鑰生成算法 KeyGen(PP,MK,C,UID)→(SK,TKi,UID) 該算法由AA與DU運行。將全局參數PP、 主密鑰MK、 用戶屬性集C與用戶唯一標識UID作為輸入,每個AA為用戶屬性集與自身屬性列表的相交屬性生成相應密鑰。 設為用戶UID的屬性i生成密鑰,為用戶UID構建相關屬性列表,并且對列表內所有屬性i計算TK′={yi+H(UID)ki}i∈C。 將TK′發送至用戶UID, 用戶UID選取隨機數z生成用戶私鑰SK={z}, 且變換轉換密鑰將其重新設計定義為TK-z, 即TK={yi+H(UID)ki-z}i∈C。 最終將轉換密鑰TK交由域內邊緣節點用于外包解密運算,用戶私鑰SK由用戶自身保留。 階段5:邊緣節點預解密算法 EN.Decrypt(PP,PK,TK,CT)→(CT′) 該算法由邊緣節點EN運行。設由用戶屬性集C生成的集合X={x|ρ(x)∈C}, 若用戶滿足訪問結構,即在多項式時間內能夠通過常數集 {cx∈Zp}x∈X, 得到∑x∈XcxAx={1,0,…,0}, 由此可推∑x∈Xcxλx=s且∑x∈Xcxωx=0。 其中 Ax=C1,x-TK·C2,x+H(UID)C3,x= λxG+2rxG+H(UID)ωxG (3) D=∑x∈XcxAx=∑x∈Xcx(λxG+zrxG+H(UID)ωxG)= sG+z∑x∈XcxrxG (4) D′=∑x∈XcxC2,x=∑x∈XcxrxG (5) 則邊緣節點將生成的轉換密文CT′={C0,E,Eck(M),D,D′} 發送給數據使用者DU用于下一步解密。 階段6:用戶終解密算法DU.Decrypt(PP,PK,SK,CT′)→(M) 該算法由DU運行。用戶得到轉換密文CT′后通過C0-D+zD′=ck獲得對稱密鑰ck。 通過對稱密鑰ck對數據進行最終解密,若能解密成功則說明數據未被篡改,反之則說明數據完整性被破壞。這是由于數據在加密過程中加入了Cn=H(Eck(M))G用以驗證數據完整性且哈希[18]具有隨機性與抗碰撞性[19]。 4.1.1 安全模型 本節主要通過將方案規約到DBDH假設[20]中,設計攻擊游戲來建立安全模型,進一步證明本章方案具有選擇明文攻擊下的不可區分性(IND-CPA)。以下A為攻擊者,B為挑戰者。 證明:構建G為橢圓曲線E上大素數p階、P為生成元的循環子群。挑戰者B需選取隨機數a,b,c∈p,β∈{0,1} 與R∈P。 Init:攻擊者A首先定義訪問結構 (A,ρ) 并將其發送給挑戰者B。 Phase1:攻擊者A將自身標識符UID對應屬性 (i,UID) 提交給挑戰者B,以求用戶屬性集所對應屬性私鑰。挑戰者B選取隨機值t,l∈p, 并用其計算轉換密鑰提交給攻擊者A。攻擊者A計算整合轉換密鑰集合TK′={yi+H(UID)ki}i∈C, 接著攻擊者A選取隨機數z生成自身私鑰SK={z}, 設置轉換密鑰為TK-z, 即TK={yi+H(UID)ki-z}i∈C。 事實上攻擊者A由于自身屬性集合不符合訪問結構因此所求密鑰組并不能成功解密數據。 Challenge:攻擊者A向挑戰者B發送等長的兩組數據信息m0與m1, 挑戰者B選擇隨機參數β∈{0,1}, 執行上節階段3數據加密算法對明文數據mβ進行運算。最終將密文CT={(A,ρ),C0,{C1,x,C2,x,C3,x}x∈[0,m-1]} 發送給攻擊者A。 Phase2:攻擊者A能夠提交同Phase1相同限制的 (i,UID) 密鑰查詢申請。 Guess:攻擊者提出對β的猜測β′。 若相等,則挑戰者B輸出1;反之B輸出0。當輸出為1時,攻擊者A能夠獲得有效密文。由此可知概率優勢為式(6) AdvIND-CPA=|Pr[β′=β]-1/2| (6) 若攻擊者A贏得游戲的優勢不可忽略,則挑戰者B攻破DBDH假設的優勢則同樣不可忽略。但DBDH假設是公認的數學困難問題假設,因此挑戰者B的優勢則不存在不可忽略的情況,反推攻擊者A贏得游戲的優勢也不成立,從而得證方案在選擇明文攻擊下的安全性。 4.1.2 安全性分析 本節將分別從防篡改攻擊、數據安全性和抗合謀攻擊3個角度分析了本方案的安全性。 (1)防篡改攻擊。隨機選取對稱密鑰ck, 對明文數據M進行初步對稱加密,從而獲得第一密文Eck(M), 并計算數據Cn=H(Eck(M))G。 由于哈希函數具有唯一性與不可逆性且ck為系統隨機數,用戶不可復制,因此用戶若無法解密則說明密鑰出現問題,則數據存在被篡改的可能。通過該方式本文方案能夠保證系統在主動篡改攻擊下的安全性。 (2)數據安全性。由于只有滿足屬性集合且滿足屬性閾值的用戶屬性授權機構才會授予其相應屬性主密鑰 {yi,ki}, 又由于方案基于ECC算法,而橢圓曲線上的離散對數問題具有困難性,故無效用戶無法通過系統公開密鑰 {yiG,kiG} 倒推出主密鑰信息。同時明文數據M被對稱密鑰ck加密后,對稱密鑰ck通過DO自主選擇的隨機數s, 被映射至橢圓曲線E上的隨機點。由于ECDLP的困難性,攻擊者無法獲得關于明文數據M的任何信息。而LSSS中隨機秘密值s也表明了當用戶不滿足訪問策略結構時無法獲得私鑰,即不存在屬性ρ(i), 無法推得隨機向量v中秘密值s。 因此本文方案具有數據安全性。 (3)抗合謀攻擊[21]。主要從兩方面考慮。首先是不同數據用戶之間的合謀,即要防止多個無法獨立解密的用戶相互勾結,互相之間集合屬性來達到獲得完整所需屬性集并解密的目的。本文方案中密鑰生成階段的用戶私鑰與轉換密鑰均與具體用戶屬性ρ(i) 與用戶唯一標識符UID綁定。也就是說,系統能夠通過密鑰中的標識符信息識別屬性密鑰集中的每個密鑰是否來自同一個用戶,若出現多個不同UID, 則無法使∑x∈Xcxλx=s, 繼而無法計算恢復sG, 說明該屬性集具有合謀嫌疑,則不予以解密。其次是邊緣節點與數據用戶之間的合謀攻擊。當邊緣節點將預解密后的轉換密文CT′發送給不具備訪問權限的用戶UID′, 用戶UID′進行終解密時需要用戶私鑰SK, 而私鑰是由隨機生成的隨機數z構成,不同用戶所生成的隨機數z不同,私鑰也不同,不正確的隨機數z無法對轉換密文CT′進行終解密,從而用戶無法獲得真正的明文信息M。 從以上兩方面的合謀攻擊分析可知,本章提出的EMO-ABE方案具有抗合謀性。 4.2.1 理論分析 本節將Odelu方案、Zhang方案、Liu方案與本文方案就系統功能與計算開銷進行比較分析。表1為3種方案的系統功能對比。 表1 方案系統功能對比 通過上表我們可以發現Odelu方案使用與門作為訪問結構,缺點是結構過于單一,不能夠靈活處理訪問結構的變化。并且其使用單一授權機構,可能出現的單點失效情況和密鑰托管問題。同時該方案與Zhang方案中解密操作都在用戶端處理,將會給用戶端帶來較大計算負擔。此外,Zhang方案與Liu方案使用雙線性配對會給系統帶來多余的指數運算與雙線性運算,從而增加額外的運算開銷。而本文方案中用LSSS來構造訪問結構,使系統更加方便靈活,同時將屬性分散至多個屬性授權機構,有效避免了上述問題,并將傳統屬性加密算法中的雙線性配對替換為橢圓曲線加密中的簡單標量乘法,以此減少計算開銷提升加密效率,最后將解密操作外包至邊緣節點,使得用戶只需要進行簡單計算操作即可獲得明文數據。 為從計算開銷方面分析上述3種方案與本文方案的對比,通過表2說明本節用到的符號及對應說明。 表2 符號及對應含義說明 表3為上述3個方案之間的計算開銷對比。從表中可以看出Odelu方案與Zhang方案未實現外包實現功能,故其用戶解密開銷將隨訪問策略的復雜度升高而升高,而Liu方案與本方案由于引入了外包所以用戶解密成本非常穩定且低。同時Liu方案由于其需要通過多次雙線性與指數操作給加解密帶來了巨大的開銷。 表3 方案計算開銷對比 4.2.2 實驗仿真 為了證明和體現方案達到的可行性與有效性,將本文方案與Odelu方案、Zhang方案、Liu方案從不同屬性數目時DO加密時間、用戶解密時間與外包運算時間進行性能觀察并比較。具體環境參數見表4。 表4 實驗環境參數 圖3為數據擁有者數據加密時屬性數量與運算時間關系圖。從圖中可以看出,4種方案總體運行時間都隨著屬用性數量的增加而增長,其中Zhang方案由于引入了可追溯性導致其運算時間要更大。而Odelu方案與本文方案由于用橢圓曲線中的簡單標量乘法代替了雙線性配對,減少了雙線性計算帶來的巨大開銷,使得計算量與運行時間上明顯少于另兩種方案。本方案運用秘密共享矩陣構造訪問策略使得屬性更靈活因此運行時間要更優。 圖3 數據擁有者加密階段運行時間 用戶DU在解密階段的運行時間與屬性數量之間的關系如圖4所示。從圖中可以看出,Zhang方案由于具備了可追溯性功能,雖然在安全性上得到部分提升但不可避免的付出了計算開銷上的代價,其與Odelu方案的用戶解密階段上屬性數量依舊是影響運行時間的最大因素。而Liu方案與本文方案由于引入了外包預解密使得用戶在解密階段只需要進行簡單操作即可獲得符合自身屬性集的數據信息。 圖4 用戶解密階段運行時間 圖5為邊緣節點上外包解密的運行時間與屬性數量關系圖。由于只有Liu方案引入了外包功能,因此該實驗只將Liu方案與本文方案進行對比。從圖中可以看出,解密階段的大部分開銷均發生在邊緣節點處,用戶端不需要進行復雜操作,同時由于本文方案在邊緣層解密階段時用橢圓曲線中的簡單乘法標量代替雙線性映射計算,減少了雙線性配對計算與指數計算的次數,因此降低了運算時間。 圖5 邊緣節點外包解密運行時間 本文提出一種應用在邊緣環境下的多授權屬性加密方案。摒棄傳統屬性加密的雙線性映射,用橢圓曲線上的簡單標量乘法替代,并且引入邊緣節點,將由用戶承擔的解密計算外包至邊緣節點,以此減少計算開銷提升加密效率。最后通過多授權中心分攤屬性管理機制,避免了單一授權機構可能出現的單點失效情況和密鑰托管問題。同時未來也需要進一步研究如何在邊緣計算場景中,進一步提高系統的穩定性,以及如何降低網絡交互帶來的傳輸時延。在邊緣計算未來發展的趨勢下,邊緣環境能夠運用到更多領域,拉進云平臺與用戶之間的通信距離,提供更細粒度的訪問控制服務,并發展至更廣泛的應用。2 系統模型

2.1 整體框架

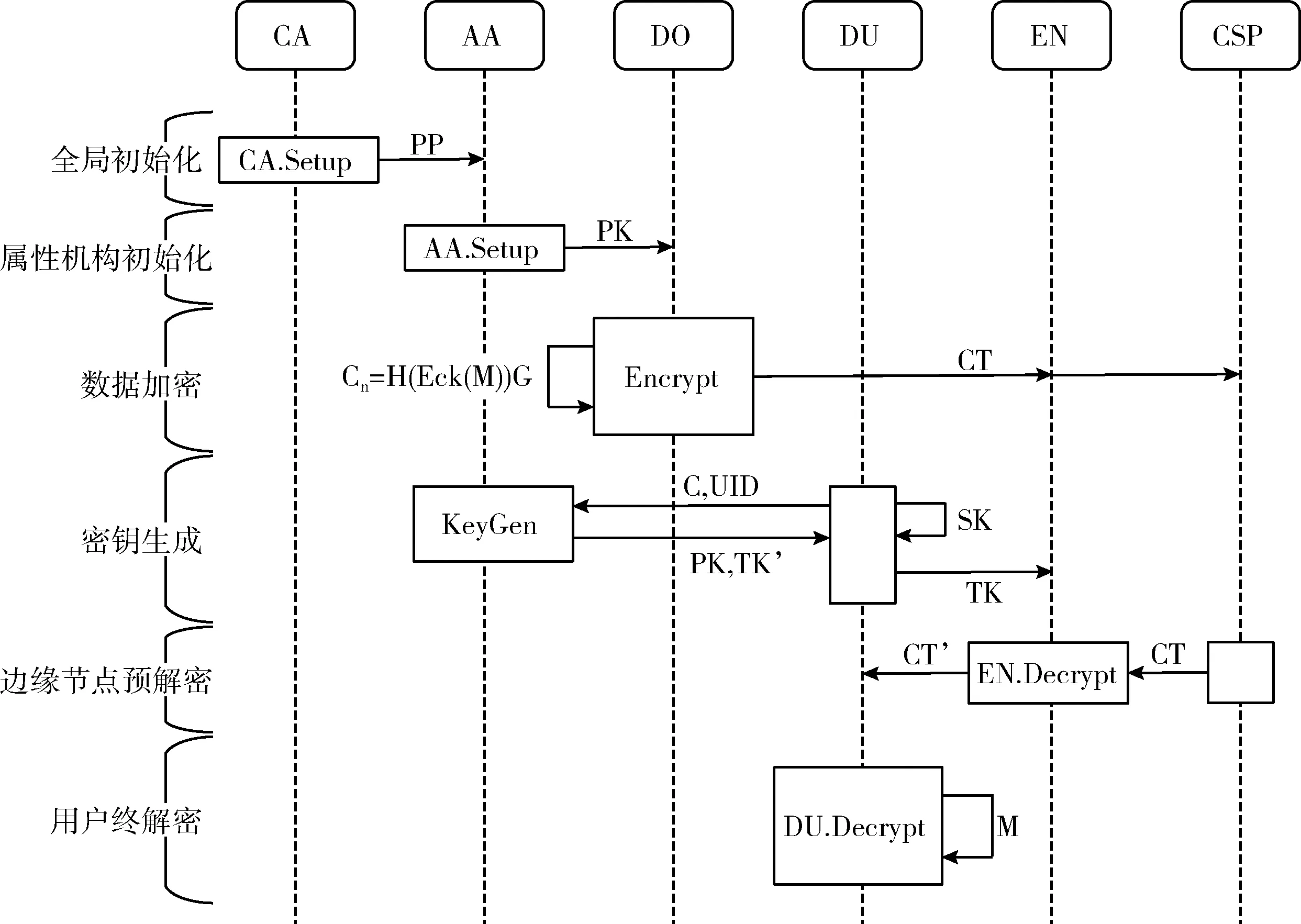

2.2 算法概述

3 具體方案構造

4 安全分析與性能分析

4.1 安全分析

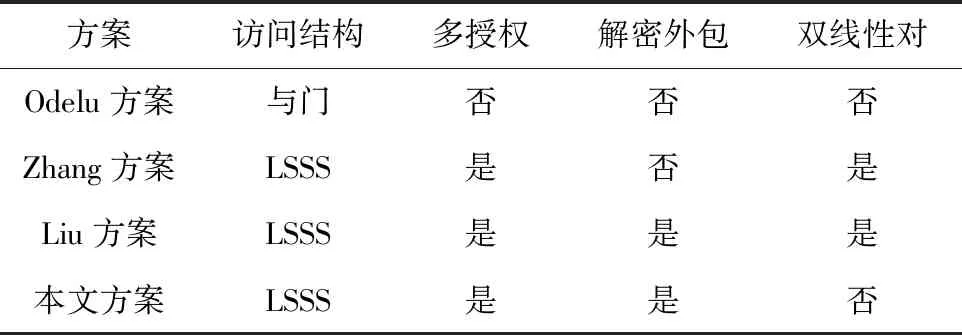

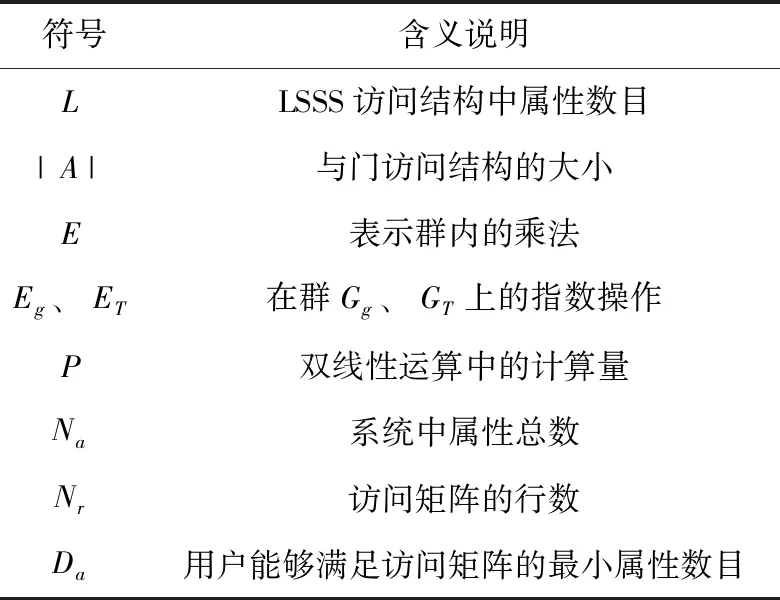

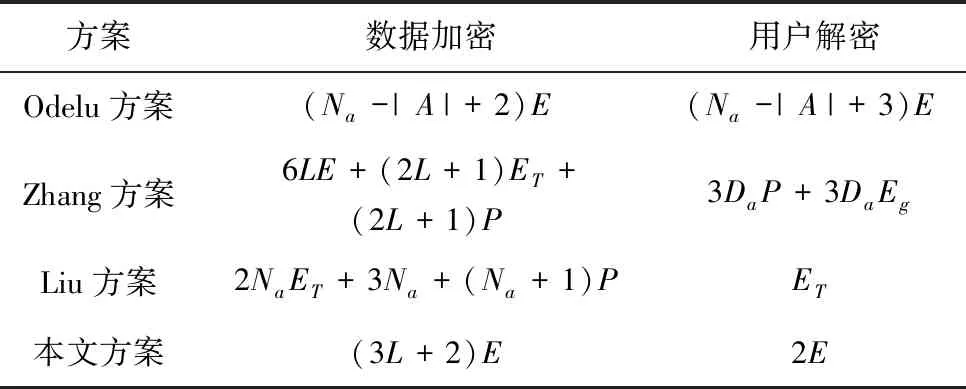

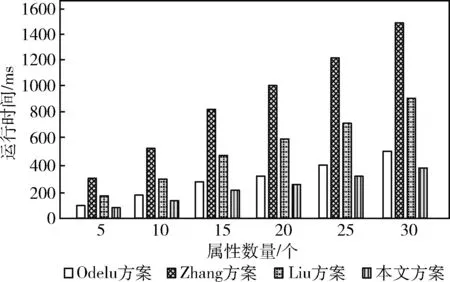

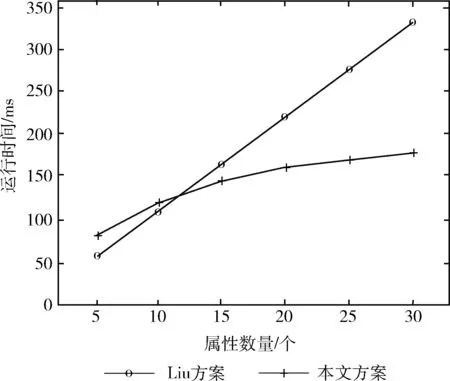

4.2 性能分析

5 結束語