穿越百年時(shí)光重溫金陵驛夢(mèng)

嵇刊

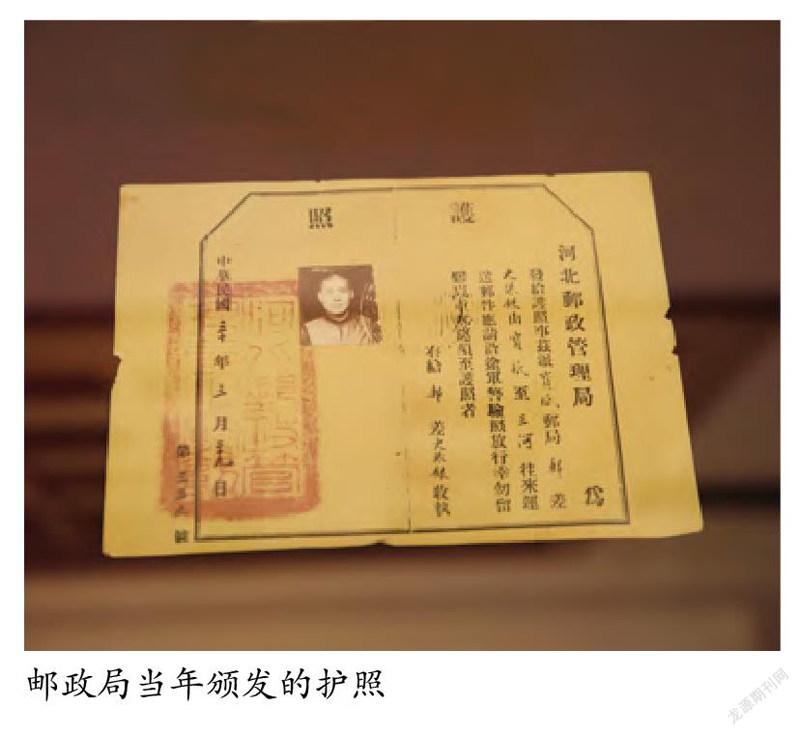

民國(guó)時(shí)期的郵票長(zhǎng)什么樣?那個(gè)時(shí)候,寄一封信件需要多少郵資?幾天時(shí)間能夠到達(dá)?在南京中山陵景區(qū)的深處,藏著一家有著80多年歷史的“老郵局”——民國(guó)郵政博物館。在這里,你也許可以找到答案。

民國(guó)郵政博物館于2013年7月正式對(duì)外開放,為參觀者集中展現(xiàn)了一幅全方位了解民國(guó)郵政風(fēng)貌的全景圖,同時(shí)也折射出南京郵政發(fā)展歷史的滄桑巨變。

全國(guó)唯一的民國(guó)郵政博物館

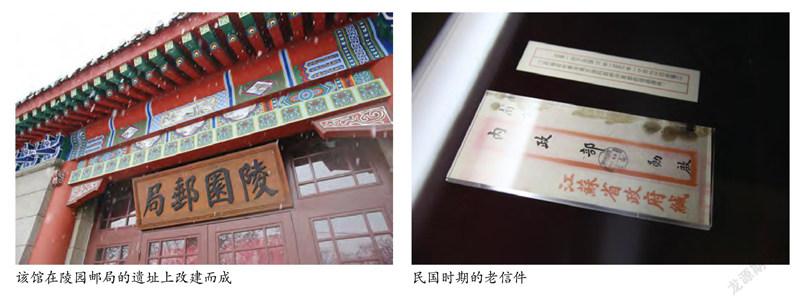

穿過幽靜的林間小道,就可看到坐落于中山陵風(fēng)景區(qū)內(nèi)的民國(guó)郵政博物館。獨(dú)特的“八角亭”、仿古式的綠色琉璃屋頂、鑲有梅花和卷草紋飾的中式柱欄以及仿古山門式的拱門,讓它極具民國(guó)風(fēng)情。樓前有一根旗桿,上面的綠色旗幟告訴來往的過客,這就是始建于1934年的陵園郵局,也是民國(guó)郵政博物館的前身。

民國(guó)郵政博物館是在陵園郵局的遺址上改建而成的,是全國(guó)郵政行業(yè)博物館里唯一以歷史時(shí)段命名的場(chǎng)館。據(jù)了解,它是早年間為陵園新村的國(guó)民黨達(dá)官貴人辦理郵政業(yè)務(wù)所建立的專用郵局。因?yàn)殡x美齡宮不遠(yuǎn),當(dāng)時(shí)宋美齡也經(jīng)常到此郵局郵遞信件,因此它還有“美齡宮郵局”的別稱。

民國(guó)郵政博物館講解員殷心悅介紹,之所以命名為民國(guó)郵政博物館,一是因?yàn)槊駠?guó)文化看南京,南京在民國(guó)郵政史上占有重要地位,從1928年開始,南京郵政總局曾統(tǒng)管全國(guó)郵政事務(wù)長(zhǎng)達(dá)9年;二是博物館由民國(guó)時(shí)期的老陵園郵局改建而成,其建筑本身即是民國(guó)文化的展現(xiàn)和傳承。2012年年底,南京郵政局對(duì)陵園郵局實(shí)施修繕性保護(hù),并按照修舊如舊的原則,將其改建為民國(guó)郵政博物館。

全方位展示民國(guó)郵政風(fēng)貌

民國(guó)郵政博物館的主體建筑面積近250平方米,以歷史發(fā)展為順序,以啟、始、興、韌、難5個(gè)發(fā)展階段,集中展示了民國(guó)時(shí)期郵政行業(yè)的發(fā)展風(fēng)貌和歷史變遷。不同于傳統(tǒng)的陳列館,民國(guó)郵政博物館以信函故事為引子,以多樣化的藝術(shù)表現(xiàn)手段,融故事于時(shí)間、空間,展現(xiàn)民國(guó)時(shí)期的時(shí)代背景、郵政特點(diǎn),參觀者可以徐徐深入,細(xì)細(xì)品讀民國(guó)郵政的歷史。

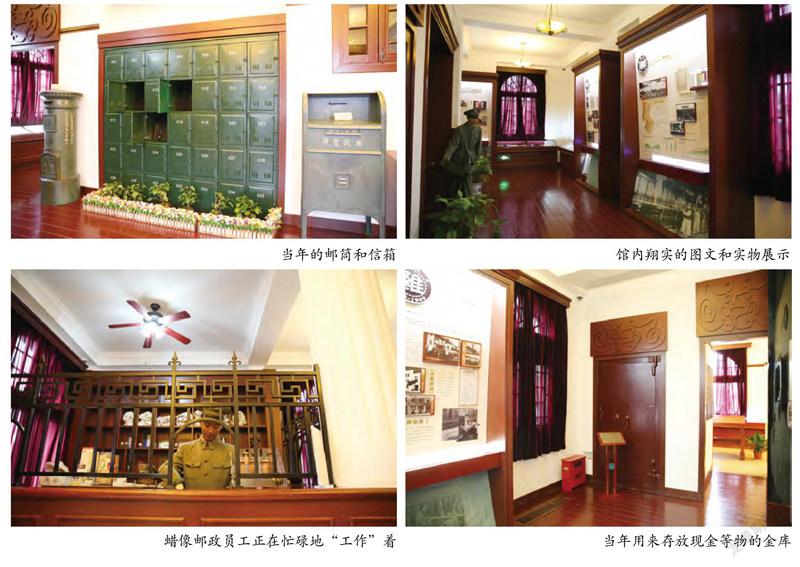

拾級(jí)而上,步入館內(nèi),恍如進(jìn)入了一個(gè)時(shí)空隧道。高高的圍欄內(nèi),真人大小的蠟像郵政員工正在忙碌地“工作”著。比肩高的郵筒、依墻而立的信箱,還原了民國(guó)時(shí)期的郵政形式。翔實(shí)的實(shí)物展示,詳細(xì)介紹了從清朝到民國(guó)各時(shí)期的郵政組織形式的發(fā)展及沿革。展廳內(nèi)還有一個(gè)多媒體體驗(yàn)區(qū),可以讓觀眾“置身”于民國(guó)時(shí)期的街巷,真切體驗(yàn)一下郵政員工的工作內(nèi)容,為參觀者集中展現(xiàn)了一幅民國(guó)郵政風(fēng)貌全景圖。

在館內(nèi),一件珍貴的文物級(jí)古籍——《中華郵政輿圖》也被“放”進(jìn)觸摸屏,觀眾可以用手指“翻閱”圖上各省郵政局所屬郵路的精確坐標(biāo)經(jīng)緯圖,了解當(dāng)時(shí)各省郵政管理局的局所建設(shè)規(guī)模。

觸摸屏旁,兩臺(tái)電視滾動(dòng)播放的視頻里,在郵政系統(tǒng)工作40多年的兩位“老郵政”——潘安生、沈守誠,正為人們娓娓講述著民國(guó)郵政的點(diǎn)滴往事。

金陵郵政的那段崢嶸歲月

1947年3月1日,為了方便距郵局較遠(yuǎn)的機(jī)關(guān)單位和公眾交寄信件,中華郵政總局和江蘇郵務(wù)管理局在南京市區(qū)創(chuàng)辦了汽車行動(dòng)郵局,當(dāng)時(shí)共有3輛車,博物館展示照片上的就是其中之一。

“每輛車上有3個(gè)職員,司機(jī)又叫局長(zhǎng)。”潘安生在視頻中說。每天,汽車行動(dòng)郵局如公交車一樣,逐站停靠,市民們提前在停靠處排好隊(duì),等車到來,就可以寄信、買郵票。不過,匯款、寄包裹仍要去普通郵局。同年,南京設(shè)置了開取趕班信筒和特種趕班信筒的摩托車郵路,趕發(fā)京滬沿線和上海經(jīng)轉(zhuǎn)的各地信件。郵遞員們駕駛摩托,每日分6次定點(diǎn)開啟趕班信筒。

在民國(guó)郵政博物館里,還有一封貼了12枚郵票的老信件。殷心悅介紹,由于戰(zhàn)事頻繁導(dǎo)致郵運(yùn)不暢,它最終沒有寄到該去的地方,而是滯留在了郵局里。“此外,當(dāng)時(shí)很多信件要郵寄到很遠(yuǎn)的地方,途中可能遭遇通貨膨脹,經(jīng)過沿途站點(diǎn)時(shí)郵資不足,又無法補(bǔ)繳郵費(fèi),也有可能引起信件滯留。”

在民國(guó)郵政博物館里,還陳列著朱自清的父親寫給他的一封信。1928年,朱自清收到父親自揚(yáng)州寄來的一封家書。父親在信中寫道:“我身體平安,惟膀子疼痛厲害,舉箸提筆,諸多不便,大約大去之期不遠(yuǎn)矣……”看到這封家書,當(dāng)年的朱自清不禁悲從中來,后來寫就了大家耳熟能詳?shù)拿侗秤啊贰?/p>

唐代大詩人杜甫曾寫過一句詩:“烽火連三月,家書抵萬金。”戰(zhàn)火連綿,一直得不到家人的消息,心里焦急思念,這時(shí)候,一封家書就能勝過萬金。此時(shí),站在民國(guó)郵政博物館內(nèi),靜靜思索,更能體會(huì)到親情因?yàn)殡y得而特別珍貴。然而,現(xiàn)代通信的飛速發(fā)展,讓情感的傳遞變得特別容易,因?yàn)槿菀祝簿蜎]有了“家書抵萬金”的感覺,不易體會(huì)到親情的彌足珍貴。