區塊鏈交易隱私保護技術綜述

謝晴晴,楊念民,馮霞

區塊鏈交易隱私保護技術綜述

謝晴晴1,2*,楊念民1,2,馮霞3

(1.江蘇大學 計算機科學與通信工程學院, 江蘇 鎮江 212013; 2.江蘇省工業網絡安全技術重點實驗室(江蘇大學),江蘇 鎮江 212013; 3.江蘇大學 汽車與交通工程學院,江蘇 鎮江 212013)( ? 通信作者電子郵箱xieqq@ujs.edu.cn)

區塊鏈賬本數據是公開透明的。一些攻擊者可以通過分析賬本數據來獲取敏感信息,這對用戶的交易隱私造成威脅。鑒于區塊鏈交易隱私保護的重要性,首先分析產生交易隱私泄露的原因,并將交易隱私分為交易者身份隱私和交易數據隱私兩類;其次,從這兩種不同類型的隱私角度,闡述現有的面向區塊鏈交易的隱私保護技術;接著,鑒于隱私保護和監管之間的矛盾性,介紹兼具監管的交易身份隱私保護方案;最后,總結和展望了區塊鏈交易隱私保護技術未來的研究方向。

區塊鏈;交易隱私保護;身份隱私;交易數據隱私;交易監管

0 引言

區塊鏈最初依托于比特幣[1]被提出。區塊鏈集成了加密算法、點對點傳輸、智能合約和共識機制等技術,具有公開透明性、不可篡改性、去中心化、交易假名化等優點[2],廣泛應用于數字貨幣[3-4]、供應鏈[5-6]、電子投票[7-8]、車聯網[9-10]、醫療業[11-12]等多個領域。以金融供應鏈為例,傳統金融體系存在信息不對稱、信息孤島、結算不能自動完成等諸多缺點[13]。金融供應鏈可以采用區塊鏈技術將銀行、核心企業、二三級供應商和其他金融機構上鏈,支持資金流、信息流、信任流同時傳遞,并通過嵌入智能合約實現協議的自動執行,提高了信息共享效率,降低了信任和資金傳遞成本。

區塊鏈賬本數據的公開透明性一方面極大地方便了各節點數據的維護驗證,另一方面也給用戶隱私保護帶來威脅,攻擊者會分析全局賬本,獲取用戶的身份隱私信息和數據隱私信息。盡管區塊鏈地址是匿名的,但是攻擊者可以采用聚類技術或交易圖分析技術,建立地址與地址、地址與交易的聯系,進而獲取地址的交易規律、交易特征、交易軌跡等[14]。通過這些交易細節,攻擊者可以將現實中的用戶交易行為和對賬本數據分析所勾勒出的用戶行為進行匹配,從而獲取用戶真實身份,造成用戶身份隱私的泄露。除此之外,攻擊者可通過數據分析、數據挖掘、深度學習等方法從海量數據中提取出有價值的信息,經過處理(如屬性匹配、信息關聯)的數據存在泄露敏感信息的可能[15]。例如:在網購鏈中,攻擊者通過分析交易金額推斷用戶的購買力、收入水平、消費習慣等,甚至推測出用戶的真實身份;在醫療鏈中,攻擊者能夠獲取用戶的病歷信息或者家庭住址信息等,這將對用戶的日常工作生活造成不便,甚至對自身安全造成威脅。因此,區塊鏈交易隱私泄露問題亟待解決。保證區塊鏈上用戶的身份隱私和數據隱私是區塊鏈能夠真正落地所面臨的一項重要挑戰,但是身份隱私并不是無條件的,因為非法用戶會利用匿名身份逃避監管,所以兼顧監管的身份隱私也受到關注。

區塊鏈交易隱私保護是目前的研究熱點,祝烈煌等[16]從混幣技術、加密技術和限制發布技術這3方面探討了目前的交易層的隱私保護技術。王宗慧等[17]將現有典型的區塊鏈隱私保護方案分為3種,即混幣方案、密碼學方案和安全通道方案,并總結了這3種區塊鏈隱私保護技術方案。李旭東等[18]從兩個方面總結比特幣隱私保護技術:一方面是不需要修改現有比特幣協議的技術,如混幣技術、離鏈支付協議;另一方面是需要修改現有比特幣協議的技術,如密碼學方案。張奧等[19]主要通過技術實現原理,將保護技術劃分為地址混淆、信息隱藏和通道隔離。上述相關工作分類定義了區塊鏈隱私,如分為身份隱私和交易內容隱私等[17]。然而在探討具體的隱私保護技術時,上述工作將交易身份和交易內容的隱私保護放在一起討論,沒有集中分析面向交易內容和交易身份的隱私保護在設計思路和實現手段上的差異。考慮到實際應用中需要保護隱私的對象不同,有必要將交易身份隱私和交易內容隱私分開討論。另外交易身份隱私之上的身份監管問題在行業應用中日益凸顯,為此本文也討論了兼顧監管的交易身份隱私保護技術。

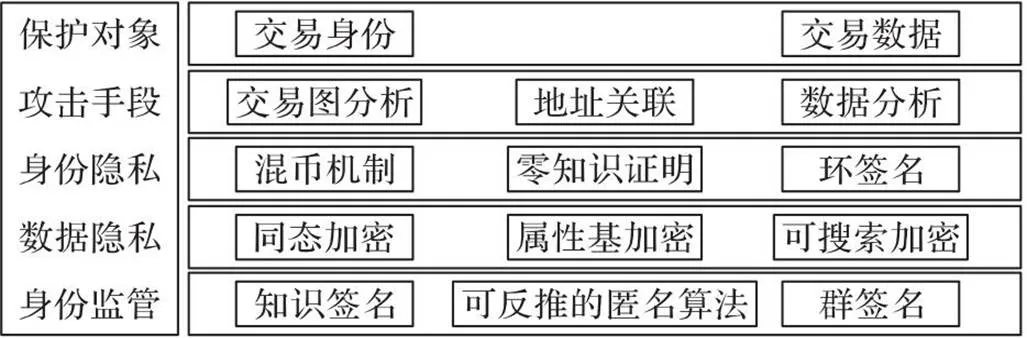

依據保護對象的不同,本文將交易隱私保護技術分為交易身份隱私保護技術和交易數據隱私保護技術。其中交易身份指交易地址所關聯的真實用戶身份,交易數據指雙方交易的內容,如交易金額。在“區塊鏈+供應鏈”的應用[20]中,交易身份指發送者地址、接收者地址所關聯的真實身份;交易數據指產品描述、價格、交易數量等數據。

如圖1所示,本文從保護對象的分類、隱私攻擊的手段、身份隱私保護措施、數據隱私保護措施和身份隱私保護上的監管這5個方面組成區塊鏈交易隱私保護技術的框架。

圖1 區塊鏈交易隱私保護技術框架

1 區塊鏈交易隱私問題分析

區塊鏈中的交易信息包含賬戶地址信息和交易數據信息,其中:賬戶地址信息與用戶身份相關,地址信息的關聯性會導致用戶身份隱私的泄露;交易數據在不同場景下具體表現不同,例如,在數字貨幣領域交易數據主要指交易金額,在醫療鏈領域交易數據主要指醫療數據。這兩類信息保護的措施不同,身份隱私保護方面,主要采用混淆技術(借助混合服務器或者密碼學技術)隱藏賬戶地址的關聯性。數據隱私保護方面,對于交易金額這類需要可驗證的數據主要采用同態加密技術,一是可以提供機密性,二是節點可以利用同態加密算法的同態性驗證隱藏交易金額的平衡性;對于其他交易數據可以采用屬性基加密、可搜索加密等。為此,本章將交易隱私分為交易身份隱私和交易數據隱私,并介紹了相應的隱私泄露問題。

1.1 交易身份隱私泄露

交易身份隱私指用戶的真實身份與交易賬戶地址(即交易假名)的關聯關系。區塊鏈地址的生成無須實名認證,而且同一擁有者可以產生各種不同的交易賬戶地址,不同的交易賬戶地址之間無直接關聯關系,因此區塊鏈在一定程度上為用戶匿名交易提供了技術支持。但是由于所有的交易路徑都是公開的,攻擊者可以通過地址跟蹤用戶的交易數據,分析交易規律,從而取得用戶交易地址間的關聯性,并結合網絡外部信息進一步推測用戶真實身份信息[21]。Reid等[22]根據比特幣交易結構特征提出了交易圖和用戶圖的理論,對用戶身份去匿名化。Meiklejohn等[23]在Reid等[22]工作的基礎上,結合區塊鏈交易的隱藏知識,即“交易的找零地址和輸入地址都同屬于一個用戶地址”,提出了一種啟發式聚類方法對用戶身份去匿名化。Androulaki等[24]使用模擬器模擬顯示大學環境中比特幣的使用,發現即使通過手動創建新地址增強隱私,但是依靠交易聚合技術仍然可以在很大程度上揭露40%比特幣用戶的真實身份。Shen等[25]在底層網絡中使用傳播模式分析的方法對大規模的比特幣交易去匿名化。Long等[26]通過量化的啟發式去匿名方法提出一種IP匹配方法,該方法可以匹配IP的活動信息與區塊鏈中的交易記錄,以準確確定交易者及其相應的區塊鏈地址。

1.2 交易數據隱私泄露

交易數據隱私指存儲在區塊鏈的交易內容隱私,例如交易金額、交易數量等。區塊鏈公開透明的特性雖然可以減少重復對賬行為和信用風險,但是同時也會導致交易數據隱私泄露[27]。以供應鏈為例,區塊鏈技術的使用可以打造一個可信透明的數據網絡,提升企業決策有效性,促進供應鏈上下游企業數據之間的流通,但同時供應鏈中包含著豐富的敏感數據,如信息流、資金流、物流和商流等。一般情況下,這些數據只能在具有合作伙伴關系的企業之間流動,如果將這些數據直接上鏈存儲,競爭對手可以通過這些公開數據推斷出商業合作關系、市場供求關系和資金流轉情況等,威脅企業的核心競爭力,不利于社會經濟穩定。因此,解決交易數據隱私泄露問題對區塊鏈的實際落地具有重要意義。

2 交易身份隱私保護方案

交易身份隱私保護方案主要有混幣機制[28-35]和基于密碼學技術的身份隱私保護機制[36-39],其中:根據有無中心化服務器的參與,混幣機制分為中心化混幣機制[28-29]和去中心化混幣機制[30-35];基于密碼學技術的身份隱私保護機制主要使用密碼學技術,如零知識證明[36-37]和環簽名[38-39]。

2.1 混幣機制

混幣機制通過割裂交易輸入和輸出的關系達到保護用戶身份隱私的效果。

2.1.1中心化混幣機制

中心化混幣機制由第三方混幣服務器完成混幣過程。首先混幣需求者將混幣資金發送給第三方混幣服務器,其次第三方混幣服務器將分配收集的資金,最后將混幣金額發送至用戶指定輸出地址。中心化混幣服務的過程一般包含4個階段[40]。

1)協商階段:混合用戶和第三方混幣服務器關于混幣輸入地址、混幣輸出地址、第三方混幣服務器的托管地址和混合手續費等交易細節內容達成一致。

2)輸入階段:混合用戶將商定的混幣金額從輸入地址發送到第三方混幣服務器的托管地址上。

3)輸出階段:第三方混幣服務器從混合池里隨機選擇等額的混合資金轉移至混合用戶指定的輸出地址上。

4)混幣記錄刪除階段:混幣協議正常結束后,混幣用戶和第三方混幣服務器銷毀本次混幣記錄,防止泄露混幣信息。

目前第三方混幣服務提供商有BitLaundry(http://bitlaundry.com/)、BitFog(http://bitcoinfog.info/)等;但是中心化混幣機制主要存在以下問題:1)安全性依賴于混幣服務器,混幣服務器可能盜竊資金和私自保留混幣信息,泄露混幣過程;2)相近時間內參與混幣的用戶的混合金額需相同;3)需要支付手續費。針對早期中心化混幣方式存在盜竊風險的問題,Bonneau等[28]提出了可問責的混幣方案Mixcoin。相較于早期的混幣方式,Mixcoin改進了以下兩點:一是Mixcoin添加了問責機制懲罰混幣服務器的盜竊行為,若混合用戶在規定的時間內沒收到混幣服務器的轉賬交易,可以公布簽名承諾追責混幣服務器的盜竊行為;二是在手續費用問題上,Mixcoin采取隨機手續費策略,避免因手續費固定而降低用戶匿名性。Mixcoin實現了混合的不可區分性,被動攻擊者無法確定用戶和匿名集中的哪一個用戶在交互。針對可以破壞混合不可區分性的主動攻擊者,Mixcoin利用匿名通信網絡將多個混合交易鏈接在一起形成比特幣混合網絡,從而增加攻擊者的難度。然而混幣服務器仍然可以學習混合用戶輸入地址到輸出地址的映射,進而泄露混幣過程。為此,Valenta等[29]提出了改進的中心化混幣方案——盲幣(Blindcoin)。該方案使用盲簽名技術屏蔽混幣服務器學習混合用戶的輸入地址到輸出地址的映射;然而Blindcoin方案中的用戶必須將他們的簽名發布到公共日志上,這允許攻擊者將輸出地址鏈接到混幣服務器的簽名密鑰上,打破了混合的不可區分性。此外,Blindcoin沒有解決混幣服務器可以私自截留資金的問題。

2.1.2去中心化混幣機制

中心化的混幣模式在一定程度上保護了交易者身份隱私。但是由于第三方混幣服務器的參與,不但用戶的資產會被混幣服務器盜竊,而且用戶的交易信息也會被服務器泄露,另外混合用戶需要繳納額外的手續費。去中心化混幣機制由多個參與者協作運行混幣協議,拋棄了第三方中心化的混幣服務器,解決了第三方混合服務器的加入所帶來的信任問題。去中心化混幣機制的交易流程主要分為4個階段[40]。

1)協商階段。參與混幣的用戶關于混幣金額、輸入地址和輸出地址等達成一致。

2)混淆階段。參與混幣用戶根據混幣協議混淆所有輸出地址,混淆階段的目的是打亂用戶輸入和輸出地址間的關聯性。

3)廣播階段。根據混淆階段得到的輸出地址構造混合交易,確認交易無誤后廣播交易信息,將資產轉移至各混幣用戶指定的輸出地址。

4)混幣記錄刪除階段。若混合過程無異常,則所有參與此次混合的用戶銷毀本次交易記錄,混合交易結束;若混合過程出現錯誤,則需要參與混幣的用戶們找出并排除行為不端的用戶。

Gregory[30]提出了第一個不需要第三方服務器參與的去中心化混幣方案——聯合混幣CoinJoin。有混合意愿的用戶共同組成一個混合群,該群共同生成一個混合交易,包含了所有混合用戶的輸入地址和隨機排序后的輸出地址。由于混幣的金額是相同的,攻擊者無法分辨交易輸入和輸出地址的關系;然而交易輸入和輸出地址的鏈接關系對于參與混幣交易的節點是可見的,無法保證交易內部的不可鏈接性。在CoinJoin的基礎上,Duffield等[31]提出了達世(Dash)幣。該項目中的混幣交易是由網絡中的主節點構造,從而保證了內部隱私性。多個主節點為用戶的交易進行鏈式混幣,即上一個主節點的交易輸出作為下一個主節點的交易輸入進一步混淆,最多可以進行16輪混合。當混合輪數越多時,Dash幣匿名性越強,但是與之相應的混合費用和時間開銷也會增大;另外,為了增強混合的匿名性,所有的交易輸入和輸出都是相同的標準面額,如0.001、0.01、0.1、1和10。Ruffing等[32]沿用CoinJoin技術提出了一種基于解密混合網的混幣方案CoinShuffle。CoinShuffle方案采用解密混合網絡技術[41]打亂輸出地址集合,解決了內部節點知道其他節點輸出地址的問題。然而,CoinShuffle方案混淆階段的計算開銷和通信開銷會隨著混合用戶的增加而急劇增大,不適合大規模用戶混合。Ziegeldorf等[33]提出了一種基于解密混合網絡技術和門限橢圓曲線數字簽名算法[42]的安全多方混幣方案CoinParty。CoinParty通過使用安全多方計算協議模擬受信任的第三方以實現用戶之間的匿名混幣。類似于CoinShuffle方案,CoinParty在混淆階段同樣采用了解密混合網絡技術保障內部隱私性。另外,相較于CoinShuffle方案,CoinParty改進了以下兩點:一是采用秘密分享驗證混淆的正確性;二是要求最后一位參與者以字典序對輸出集排序,再增加公共隨機置換得到最終混淆結果,避免最后一位用戶操縱排序結果。

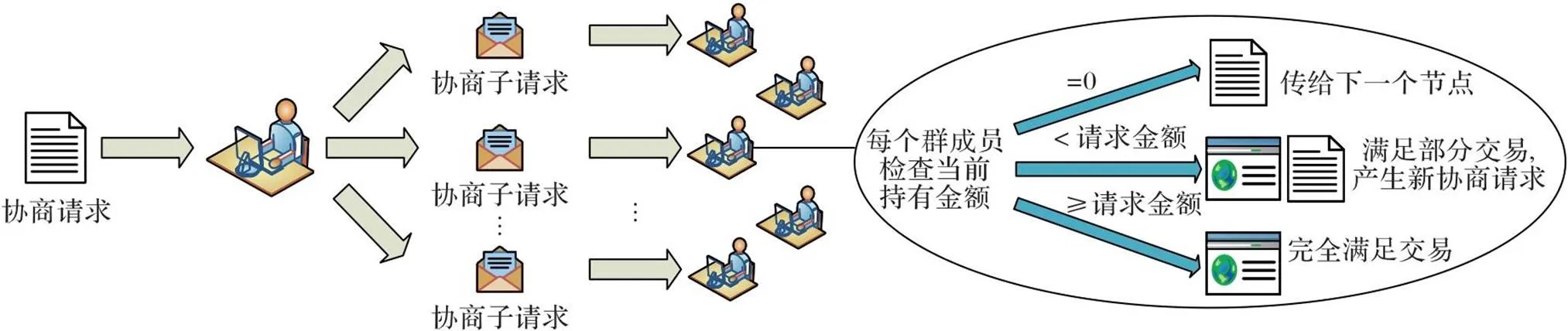

Xiao等[34]提出了一種基于去中心化分布式簽名的混幣方案。該方案采用協商方式進行混合交易,從而避免群成員獲悉其他成員的初始交易。為了避免對第三方的依賴以及額外的混合費,該方案采用多方簽名協議簽署交易。圖2為去中心化混幣方案的過程[34],有混合意愿的用戶組成一個混合群。群成員將協商請求分解成個相互獨立的協商子請求,并將協商子請求隨機分發給不同的群成員。其他群成員接收到協商子請求后做如下處理:若當前持有金額為0,將子協商請求分發給其他節點;若當前持有金額小于協商子請求的協商金額,將當前持有金額全部轉給協商子請求中的輸出地址,并向其他節點發送新的協商請求以滿足剩余協商金額的需求;若當前持有金額大于或等于協商子請求的協商金額,向協商子請求中的輸出地址發送一筆交易,交易金額為協商金額。其次,群成員將所有協商交易匯總成最終混合交易,驗證自身輸出地址是否收到相應金額。若無差錯,群成員使用基于ElGamal的去中心化簽名協議簽署最終交易。然而協商過程存在較大的通信開銷,此外,群內成員需要相互保持匿名性,否則惡意成員根據協商請求消息能夠以高概率分析出交易輸入和輸出的鏈接關系。Lu等[35]提出了一種面向大規模比特幣交易的高效混幣方案CoinLayering。為了防止混合節點分辨出輸入和輸出地址關系,CoinLayering使用中國剩余定理和Schnoor簽名構造的群簽名作為資產轉移憑證,以此消除用戶輸入和輸出地址的關系。然而,該方案并不能防止合謀攻擊,混合節點合謀將會暴露用戶的輸入和輸出地址關系。

圖2 去中心化混幣方案的過程

本節從混幣的角度介紹相關的身份隱私保護方案。早期,交易用戶為了保持身份的匿名性,可以向混合服務器請求提供混幣服務,但是這種中心化的混幣方式存在混合服務器盜竊資產的行為。盡管有一些改進方案如Mixcoin、Blindcoin通過添加簽名承諾的方式約束混合服務的行為,但是如果混合服務器不顧自己的聲譽,依然可以盜竊交易用戶的資產。為此相關學者提出了去中心化的混幣方案,摒棄了中心化混合服務器,由參與混合的用戶自行協商混幣方式,但是去中心化的解決方式又容易產生混合節點內部泄露混幣信息的風險和混合節點拒不簽名的行為。針對混合節點內部泄露混幣信息的風險,可以采用解密混合網技術,如CoinShuffle、CoinParty方案。針對混合內部節點盜竊資產或者拒不簽名的行為,可以采用閾值簽名的方式控制輸入資產,增加惡意混合節點拒不履行協議的成本,如CoinParty、CoinLayering方案。此外,還可以使用去中心化式的簽名方式,以相互協商的方式完成去中心化式的混幣,如文獻[34]方案。表1總結和對比了以上方案的結構、不可鏈接性、盜竊風險這3個方面的特點;同時,鑒于抗拒絕服務(Denial of Service, DoS)攻擊和抗Sybil攻擊是兩種比較常見的攻擊方式,因此還比較了混幣機制對這兩種攻擊的抵抗性。

表1 混幣方案總結

注:√表示具有不可鏈接性。

2.2 基于密碼學技術的身份隱私保護機制

2.2.1混幣方案

可以通過將交易地址打亂的方式隱藏交易之間的關聯性,保護交易者身份隱私。但是交易地址仍然公開可見,惡意節點通過分析混合交易特征可以將交易地址關聯用戶的真實身份;而且混幣方案易遭受資金盜竊、拒絕服務和信息泄露等攻擊。為此研究者們利用零知識證明(Zero-Knowledge Proof, ZKP)[43]和環簽名等密碼學手段隱藏交易地址,增加攻擊者通過分析賬本數據獲取交易者真實身份的難度。

ZKP能夠讓證明者在不向驗證者提供任何有用信息的情況下,使驗證者相信某個論斷是正確的。零幣(Zerocoin)[36]和零鈔(Zerocash)[37]采用ZKP技術保護交易者身份隱私。這類加密貨幣通常包含兩個部分:

1)鑄幣。封裝交易來源、去向和金額,將比特幣轉換為相應的加密貨幣,并將對應的承諾加入承諾列表。

2)熔幣。交易發起者采用ZKP技術證明對交易輸入的所有權,從而花費所持有的加密貨幣。

Zerocoin[36]是采用RSA(Rivest-Shamir-Adleman)累加器[44]和非交互式零知識證明技術[45]提出的加密貨幣方案。Zerocoin系統通過鑄幣交易將比特幣轉換為Zerocoin,并將Zerocoin對應的唯一承諾加入混淆集RSA累加器。用戶在花費時,僅需出示ZKP表明累加器中有一枚未花費的硬幣即可;礦工驗證ZKP的正確性,并檢驗硬幣是否在其他交易中出現過(避免雙重支付)。若這兩個條件都滿足,則交易成功。由于借助了ZKP技術,整個過程在花費交易時不必出示一枚具體的硬幣信息,從而隱藏了鑄幣交易和花費交易的鏈接關系,使得攻擊者難以通過交易圖分析技術窺探交易者身份隱私。然而,Zerocoin使用固定面值的硬幣,不支持精確值支付;在花費階段,用戶采用雙離散對數證明機制證明他對特定Zerocoin的所有權,存在存儲代價高、驗證時間長和交易效率低的缺點。

針對Zerocoin的缺陷,Ben Sasson等[37]基于簡潔的非交互式零知識證明(zero-knowledge Succinct Non-interactive ARgument of Knowledge, zk-SNARK)技術[46]提出了一種改進方案Zerocash。與Zerocoin相同,Zerocash分為鑄幣交易和花費交易兩個部分。在鑄幣過程中,交易發起者將指定數量的基礎幣兌換成相同金額的Zerocash,每個幣有獨特的序列號。鑄幣過程實質上是承諾生成過程,該承諾封裝了交易來源、去向和金額。為了達到混淆的目的,生成的承諾將被添加至承諾列表。在熔幣交易中,交易發起者將舊幣拆分或合并成新幣,并采用ZKP技術證明以下內容:1)交易發起者在承諾列表中擁有未花費的硬幣;2)交易前后,硬幣的總價值相等。為了使接收方使用新幣,發起者用接收方的公鑰加密新幣參數。接收方用私鑰掃描到交易內容后解密密文,生成新幣的序列號。礦工根據交易發起者給出的證明,確認承諾在承諾列表中且序列號未在花費列表中。由于每一枚幣都有唯一的一次性序列號表示,序列號的唯一性保證了匿名資產不能被雙重花費。

Zerocash在熔幣交易中采用ZKP技術證明用戶對交易輸入的所有權,而非采用簽名的方式解鎖未花費交易輸出,從而割裂了鑄幣交易與熔幣交易以及熔幣交易與熔幣交易之間的關聯性,使得攻擊者無法通過交易圖技術關聯不同交易。此外,在熔幣交易過程中,接收者的交易信息被加密,保護了接收者身份隱私。相較于Zerocoin,Zerocash改進如下:1)使用zk-SNARKs技術減少Zerocoin中證明所花費的存儲空間和驗證時間;2)支持可變金額的匿名交易和交易后找零;3)支持使用Zerocash直接向用戶支付。但是,Zerocash也存在缺點如下:1)需要可信的第三方設置系統的初始參數和公共參數,這會影響系統安全性;2)熔幣交易需要耗時2 min左右,交易效率低。

2.2.2基于環簽名算法的加密貨幣方案

環簽名算法最初是由Rivest等[47]提出,系統中只有地位相等的環成員而沒有管理者。在簽名過程中,簽名者的公私鑰和群里其他成員的公鑰混合在一起對消息簽名。在簽名驗證過程中,驗證者使用環參數和群成員的公鑰列表驗證簽名的有效性。驗證者只能驗證出群中有環成員對消息簽名,而無法確定具體的簽名者,從而保護了簽名者身份隱私。

Saberhagen[38]提出了一種基于環簽名和一次性公鑰的電子貨幣系統CryptoNote。為了實現交易接受者身份的不可鏈接性,CryptoNote采用一次性公私鑰技術為接收者生成接收地址,使得攻擊者難以推測出任何兩個交易輸出屬于同一個接收者。為了實現交易發起者身份的不可追蹤性,CryptoNote在可追溯環簽名機制的基礎上提出了一次性環簽名機制。該機制將真實的交易發起者隱藏于其他交易輸出地址中,實現對交易發起者身份的隱藏。CryptoNote的過程如下:

1)構造交易輸出地址。交易的發起者獲取接收者的公鑰,并生成一次性公鑰兼目的地址。

3)簽名驗證和雙花檢測。礦工對接收到的交易進行簽名驗證和雙花檢測。礦工根據簽名驗證算法驗證簽名的有效性,即簽名驗證通過后,礦工檢查密鑰鏡像是否在之前的簽名中被使用過。如果已經使用過,表明兩筆交易被同一密鑰簽署,即存在雙花現象。

4)接收交易。接收者通過用私鑰檢測上傳到區塊鏈的每筆交易確定目標交易,再計算一次性私鑰解密目標交易輸出。

CryptoNote通過結合不可鏈接的一次性公鑰和不可追蹤的一次性環簽名實現了交易與交易之間的不可關聯性,較好地保護了交易發起者和接收者身份。但是,隨著環成員增多,交易簽名的大小也會線性增長,給區塊鏈的存儲增加了負擔;此外,環簽名匿名性強度取決于環成員的數量。Liu等[39]采用帶有環簽名的輸出地址阻止混幣服務器學習輸入和輸出的映射關系,提出了一個不可鏈接的交易混合方案。

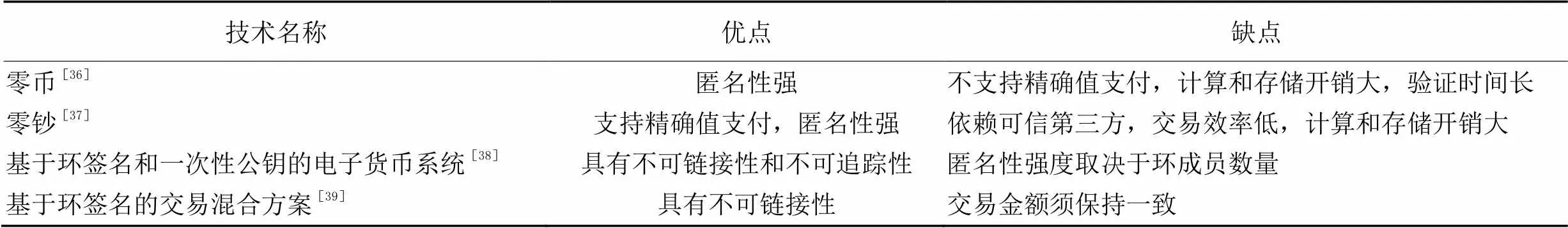

本節介紹了基于密碼學技術的身份隱私保護技術。目前對身份隱私保護技術所采取的隱私保護技術主要有ZKP、環簽名等。這些密碼學技術與混淆技術的原理類似,將真正的交易用戶隱藏于其他與交易無關的用戶中。與混幣技術相比,基于密碼學的身份隱私保護技術匿名性更強,但是存在較大的計算開銷和驗證開銷。表2總結了上述基于密碼學技術的身份隱私保護機制的優缺點。

表2 基于密碼學技術的身份隱私保護機制的總結

3 交易數據隱私保護方案

目前針對交易數據的隱私保護方案主要依賴于密碼學技術,如同態加密[48-50]、可搜索加密[51]和屬性基加密[52-53]這3類技術。

同態加密技術提供了一種處理加密數據的工具[54-55]。許多學者采用同態加密技術對區塊鏈系統中的交易金額進行保密處理,以此保護交易隱私。Back[56]提出了“具有同態價值的比特幣”。Maxwell[48]在AdmBack工作的基礎上進行了完善和改進,提出了機密交易方案。該方案所采用的佩德森承諾機制具有加法同態特性[57],礦工可以在不知曉交易金額的情況下驗證區塊鏈交易的收支平衡。承諾中不僅加入盲化因子防止惡意用戶暴力破解金額承諾值,還添加一個范圍證明以保證承諾的金額在0和特定值之間。該機密交易方案的流程包括3個步驟:1)金額盲化,交易者采用佩德森承諾對交易輸入金額和輸出金額盲化;2)金額范圍證明,交易者基于Borromean Ring Signatures技術[58]對每個輸入和輸出金額承諾值添加范圍證明;3)驗證,礦工驗證輸入金額承諾值總和與輸出金額承諾值總和是否平衡,根據范圍證明判斷被盲化的金額值是否為正值。但是,該方案對交易金額盲化后,交易接收者無法恢復原數據,需要額外的通信通道接收交易金額,而且機密交易所占空間是普通交易的60倍,給區塊鏈存儲帶來了負擔。Wang等[49]提出使用同態加密算法[59]對交易金額進行保密處理,如圖3所示,該過程為:

圖3 基于同態加密算法的交易金額保密方案示意圖

可搜索加密技術是搜索技術和加密技術的結合,支持對加密數據進行關鍵字搜索[62-63]。Liu等[51]結合區塊鏈技術與可搜索加密技術,實現對醫療數據隱私的保護。首先,數據擁有者對數據加密,并上傳至星際文件系統(Inter Planetary File System, IPFS)。若上傳成功,IPFS會返回數據存儲地址。數據擁有者通過訪問策略加密數據存儲地址、關鍵字索引以及數據密鑰,并將加密結果上傳至區塊鏈網絡。其次,數據查詢者利用自己的私鑰以及查詢的關鍵字計算搜索陷門,并調用搜索智能合約。若數據查詢者的屬性滿足訪問策略,合約將返回數據的存儲地址以及數據密鑰。最后,數據查詢者根據存儲地址從IPFS中下載數據。該方案基于許可鏈和分布式IPFS構建鏈上和鏈下的存儲模型,采用可搜索加密算法實現了數據的可信存儲、安全存儲、可驗證;但是搜索算法的計算開銷會隨著屬性數量的增加而線性增長,而且僅支持單一關鍵詞的搜索。

密文策略屬性基加密技術是一種可支持訪問控制的數據加密方式[64-65],結合區塊鏈可以實現數據的隱私保護和訪問控制。Guan等[52]結合區塊鏈和屬性基加密技術,提出了一套智能電網交易數據隱私保護方案。該方案在密文策略屬性基加密(Ciphertext Policy Attribute-Based Encryption, CP-ABE)算法[66]的基礎上提出了一種可更新的雙層密文結構的屬性基加密算法,實現對交易數據的細粒度訪問控制。首先,用戶在客戶端發出賬戶注冊交易申請,系統采用類似比特幣賬戶生成算法為節點生成地址和私鑰。其次,交易發起者制定一個訪問策略并生成一個線性密鑰共享(Linear Secret-Sharing Scheme, LSSS)的訪問結構[67],對第一層明文和第二層明文加密。第一層明文包含詳細的交易合同信息,第二層明文包括基本的交易信息,只有滿足訪問策略的交易用戶才能查看第二層明文。在獲取第二層明文的基礎上,產生交易意愿的節點可以通過應用獲得第一層明文。交易雙方就交易內容達成一致后,加密的交易合同將被傳播到網絡中,由記賬節點負責將交易信息打包成區塊,并加入區塊鏈。雙方發生爭議時,可以向仲裁節點申請仲裁。仲裁結果生成后,原始的密文被更新,形成新的交易記錄,以保證仲裁節點不會解密新的交易內容;但是隨著屬性的增多,計算開銷也線性增長。Li等[53]結合區塊鏈技術和CP-ABE,提出了一種基于區塊鏈的車用自組織網絡(Vehicular Ad-hoc NETwork, VANET)數據細粒度訪問控制方案。該方案使用區塊鏈替代第三方混合服務器管理用戶身份和存儲數據,并根據用戶屬性建立不同的VANET數據訪問權限;但是存儲在區塊鏈中的消息易導致數據冗余,給區塊鏈存儲帶來負擔。

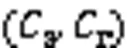

本節從同態加密技術、可搜索加密技術和屬性基加密技術總結當前的交易數據隱私方案。同態加密技術可以對隱私數據進行合法性驗證,如交易輸入和輸出金額平衡性驗證,也適用于需要執行隱私計算的數據。目前常用的同態加密算法有佩德森承諾算法、Paillier加密算法和ElGamal加密算法等。佩德森承諾是一種單向承諾,無法由承諾結果得到被承諾值,還需要額外的開銷傳輸明文值。Paillier加密算法中的承諾值可以被解密成明文,并且相較于采用佩德森諾算法的機密交易所占存儲空間更小。twisted ElGamal是一種加法同態加密算法,加解密效率優于另外兩種。屬性基加密算法適用于對數據進行細粒度訪問控制,但是目前屬性基加密算法存在計算開銷隨屬性增長而線性增長、訪問策略暴露等問題。可搜索加密技術實現了隱私數據的關鍵字搜索,但是存在搜索效率低的問題。表3總結了上述交易數據隱私保護方案的優缺點。

表3 交易數據隱私保護方案的總結

4 兼顧監管的交易身份隱私保護方案

隱私保護一方面增強用戶的隱私性,另一方面也給違法犯罪分子從事犯罪活動提供了可乘之機。在區塊鏈交易隱私保護基礎上實現交易監管引起了學者們的高度關注[68]。

Li等[69]改進門羅幣[70]并提出可追蹤門羅幣(Traceable Monero)系統。該系統在原有系統基礎上增加了問責機制,一方面可以追蹤資金的流動軌跡,另一方面可以從一次性匿名地址中推測用戶的長期地址。為了追蹤交易雙方真實的交易地址,可追蹤門羅幣系統要求交易發起者基于ElGamal加密算法使用監管者的公鑰加密關鍵隱私信息。在構造交易輸入時,交易發起者使用環簽名技術隱藏交易發起者身份,并將真實的交易輸入賬戶在交易輸入群中的索引加密;在構造交易輸出時,交易發起者對用戶的長期地址加密并作為標簽,以此構造一次性匿名地址。在發現可疑交易時,監管者可以解密標簽和密文獲取關鍵信息,從而追蹤用戶交易過程。隨后,Lin等[71]提出了一種基于區塊鏈的去中心化條件匿名支付(Decentralized Conditional Anonymous Payment, DCAP)系統。該系統使用自更新的假名算法[72]在隱私和監管之間取得平衡,不僅支持用戶匿名交易,還引入監管部門監控交易記錄。用戶借助自更新的假名算法基于長期公鑰派生出許多不可鏈接的匿名公鑰,并在匿名公鑰中嵌入監管者公鑰。交易時,交易雙方采用匿名公鑰作為交易雙方賬戶。為了證明擁有對交易輸入的所有權,交易發起者借助知識簽名技術[73]證明擁有匿名公鑰所對應的私鑰。在追蹤可疑交易時,監管者可以借助他的私鑰通過匿名公鑰反推長期公鑰,并根據公鑰信息查詢用戶證書以獲取它的真實身份。然而該方案采用未花費的交易輸出(Unspent Transaction Output, UTXO)記賬模型,盡管使用了匿名公鑰作為匿名賬號,卻沒有消除交易與交易之間的關聯性,對用戶身份隱私仍存在威脅;此外,監管者擁有絕對的追蹤權限,安全性過于依賴監管者。Androulaki等[74]提出了一套隱私保護下可審計的代幣系統,其中具有隱私保護可審計的貨幣系統結構[74]如圖4所示。為了實現隱私保護和可審計性,交易發起者基于ElGamail加密算法采用審計者的公鑰加密轉移交易信息,并采用ZKP技術證明交易信息被正確加密。在發行交易時,貨幣發行者發布基于承諾的代幣;在轉移交易時,交易發起者不直接引用歷史有效交易的代幣,而是通過向認證者提交認證請求的方式證明代幣的合法性,其中認證請求包含一個代幣(即承諾)。認證者收到此類請求后,檢查代幣是否包含在分類賬本的有效交易中,如果存在,認證者使用分布式閾值盲簽名技術[75-76]對代幣盲簽名。交易發起者在收到簽名后,通過ZKP技術向礦工證明代幣存在分類賬本中且自身已注冊,從而不暴露代幣的隱私信息。

圖4 具有隱私保護可審計的貨幣系統示意圖

Shao等[77]提出了一種基于標簽公鑰加密算法的隱私保護框架。該框架基于許可鏈,一方面為合法交易提供了不可鏈接性和匿名性,另一方面也為可疑交易提供了問責機制。交易發起者在發起交易前,需向屬性權威機構申請認證。屬性權威機構認證成功后,使用基于屬性的簽名算法[78]為交易發起者生成證書。在發起交易時,交易發起者采用基于標簽的公鑰加密算法[79]加密真實身份,并生成ZKP證明他的證書滿足訪問策略以及真實身份被正確加密。在交易追蹤時,追蹤節點集齊個解密分享后,就可以恢復真實的用戶身份。該方案采用基于標簽的公鑰加密算法,將追蹤不法用戶的權力分配給多個獨立的跟蹤成員,而不是依賴于單點管理,避免了權力的濫用,顯著改善了許可網絡中的用戶隱私保護和自主權,但是未能保護交易接收者身份隱私。

Barki等[80]提出了一種可追溯、可轉讓和可分割的數字貨幣系統,兼顧了合法用戶的隱私保護和非法用戶的身份追溯。該系統實現了中心化資產和去中心化資產的互相轉換。用戶可以將存在銀行的資產取出換做數字貨幣,以去中心化的方式匿名交易。在該數字貨幣系統中,銀行在僅知交易金額和不知對應的用戶接收地址的情況下,就可以采用部分盲簽名技術[81]對交易金額和用戶接收地址產生簽名,從而保證了交易的匿名性。用戶收到數字貨幣后,可以類似于比特幣那樣進行交易。為了實現交易的可審計性,該系統采用ElGamal加密算法加密用戶的身份公鑰,并利用ZKP的方式證明身份公鑰被正確加密;但是交易與交易之間存在鏈接性,關聯的交易特征容易成為攻擊者挖掘用戶身份的推手。

Yuen[82]提出了一種實現隱私交易、可認證且可審計的聯盟鏈(Private, Authenticated & Auditable Consortium blockchain, PAChain)。PAChain有交易發起者隱私、交易金額隱私和交易接收者隱私這3個獨立的保護模塊。在交易發起者隱私保護模塊中,發起者不直接引用未花費的交易輸出,而是采取匿名證書的形式證明擁有未花費的輸出。具體過程為:發送者采用離散對數知識簽名技術,向背書節點證明他擁有某未花費的交易輸出所對應的私鑰;背書節點驗證通過后,采用BBS群簽名算法[83]為該未花費交易輸出頒發證書;在之后的交易中,發起者采取ZKP的方式證明他擁有背書節點頒發的交易輸出證書。在交易金額隱私保護模塊中,發送者基于ElGamal加密算法使用審計者的公鑰加密交易輸入金額和輸出金額,并利用基于Boneh-Boyen signature的范圍證明算法[84]為承諾值中的金額提供區間證明。在交易接收者隱私保護模塊中,發起者根據接收者的長期公鑰生成一次性公鑰作為輸出地址,并采取ZKP技術證明接收者長期公鑰通過認證機構(Certification Authority, CA)認證。為了實現可審計,3個模塊中的關鍵信息,如發起者身份信息、交易金額和接收者身份信息,被審計者的公鑰加密。交易用戶可以調用3個模塊構造1個完整、隱私保護、可認證且可審計的交易,并且可以與Fabric融合;但是該方案過多地使用ZKP技術,導致交易所占存儲空間和驗證開銷較大,交易效率低。

Lin等[85]在Ethereum架構基礎上提出了一種面向加密貨幣的隱私保護的許可鏈架構(Privacy-preserving Permissioned blockChain, PPChain)。PPChain兼顧了用戶身份的匿名保護和可監管性,以及數據的公開透明性和機密性。交易發起者生成一筆類似于以太坊的交易后,采用廣播加密算法[86]加密交易進行,并使用群簽名算法[87]對加密后的交易簽名。驗證節點使用群公鑰驗證簽名,若簽名正確,首先使用廣播加密中對應的私鑰解密密文,其次驗證交易金額是否超出世界狀態里的賬戶余額。若驗證正確,交易將被發送到記錄節點,由記錄節點提交到區塊鏈。該方案采用群簽名算法對交易簽名,既保證用戶身份的合法性,也支持追蹤不法用戶身份。該方案所采用的廣播加密算法實現了交易數據的隱私保護和接收者的匿名保護。但是驗證節點可以解密數據,窺探數據隱私,該架構對驗證節點可信度要求較高。

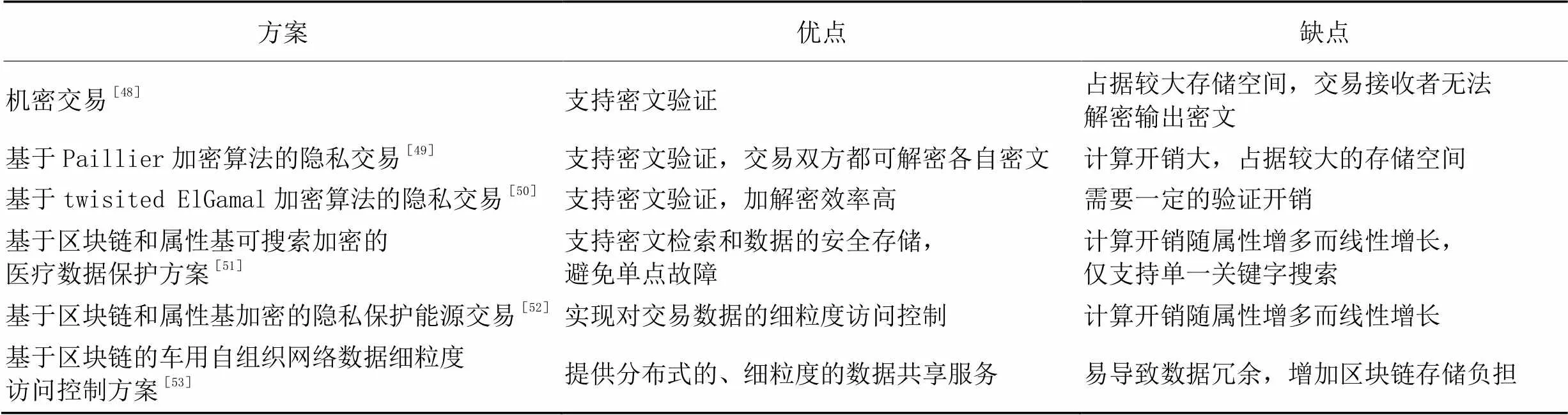

本節探討了基于身份隱私保護的監管方案。在實現監管方面,這些方案主要采用加密技術如ElGamal加密技術對用戶的身份標識公鑰加密,再配合ZKP技術保證加密的正確性,此外還可以利用群簽名的打開特性或者可反推的匿名算法揭露匿名身份。表4總結和對比了上述兼顧監管的交易身份隱私保護方案的優缺點。

表4 兼顧監管的交易身份隱私保護方案的總結

5 未來研究工作

針對交易身份隱私保護、數據隱私保護和相應的監管需求,目前已經有相應的解決方案,但是也存在一些不足,如安全性問題、計算開銷問題等。因此,未來可以從以下3個方向開展研究:

1)兼顧強安全性和高可用性的交易隱私保護技術研究。以數字貨幣為代表的應用場景對安全性和高可用性要求高。成熟的數字貨幣的資產安全性應得到保證,交易能及時處理。隱私保護技術的引入是為了保護數字貨幣系統的隱私性,但是不能為了隱私保護而降低實際需求。在隱私保護的實際過程中,一些隱私保護方案借助ZKP和環簽名等密碼學技術應對隱私威脅,但這些方案也引入一定的安全風險。例如Zerocash方案中所采用的簡潔的非交互式零知識證明(Zero-Knowledge Succinct Non-interactive ARgument of Knowledge, ZK-SNARK)技術依賴第三方生成秘密參數,因此第三方的可信性直接決定了整個系統的安全性。為此,未來可以考慮采用安全多方計算形式生成秘密參數[88],以取代第三方。另外,現有隱私保護方案在性能上也存在一定不足,如采用ZKP技術需要大量的計算開銷和驗證開銷,這使它難以應用到一些對交易處理速度要求高的場景中[89]。為此,根據實際的應用場景,考慮對數據敏感性進行細粒度分類[90],對于低敏感度數據,系統性能將作為首要參考因素;對于高敏感數據,強隱私保護性仍然是首要考慮因素,從而實現性能和隱私保護兩者的折中。

2)多方監管技術研究。多方監管技術對以金融鏈為代表的應用場景很有必要。以金融場景為例,我國的金融體系采用多方監管的方式約束金融機構。多方監管體制可以有效降低金融市場的成本,維持正常的金融秩序。區塊鏈技術應用到金融體系中也應保留多方監管的特點。然而,目前的交易監管方案大多僅支持單方監管,單方監管存在監管權力濫用、隱私泄漏、單點故障等問題。要將區塊鏈技術落地,應考慮多方監管。為此,可以考慮基于訪問控制策略、秘密分享[91]或安全多方計算[92]等機制向多個可信機構賦予監管權力。

3)跨鏈操作中的隱私保護研究。隨著區塊鏈技術的不斷發展和創新,越來越多的數字貨幣涌現,區塊鏈技術在其他場景得到不斷深入應用,場景之間融合的需求也越來越多,如供應鏈之間的融合。然而,目前的區塊鏈系統大多是異構,鏈與鏈之間無法進行直接的數據流通[93]。在此背景下,打破區塊鏈間的數據孤島,實現不同區塊鏈之間的資產信息互通、原子性交易、服務互補等功能是必然的發展趨勢。跨鏈技術在此發揮了巨大的作用,但是在跨鏈過程中易發生信息泄露、資產盜竊等,解決其中的隱私和安全問題,才有可能借助跨鏈技術將不同的區塊鏈連接成鏈聯網,實現應用場景的需求如資產轉移、信息共享等。當同一事務需要跨越多個區塊鏈系統執行時,在保證數據高效性和一致性的前提下,降低隱私泄露的風險顯得尤為重要。所以,跨鏈操作中的隱私保護是未來的重要研究方向。為此,可以考慮將隱私智能合約[94]、可信硬件執行環境[95]和身份認證[96]等手段結合,以解決跨鏈過程中存在的隱私泄露問題。

6 結語

區塊鏈技術有著廣闊的應用場景,在應用過程中所產生的交易隱私問題成為了研究者的重點研究方向。首先,本文將區塊鏈交易隱私分為身份隱私和數據隱私兩類,并給了相關的定義,并分析了隱私泄露的原因。針對身份隱私保護,本文從混幣機制和基于密碼學技術的身份隱私保護機制著手,總結了相應的解決方案。針對數據隱私保護方案,本文介紹了同態加密技術、可搜索加密技術、屬性基加密技術等相關解決方案。其次,針對身份隱私保護技術可能被不法分子利用的問題,還介紹了在身份隱私保護基礎上的監管方案。最后,針對區塊鏈交易隱私保護方案存在的一些問題,本文展望了未來研究方向。

[1] NAKAMOTO S. Bitcoin: a peer-to-peer electronic cash system[EB/OL]. [2022-07-21].http://bitcoin.org/bitcoin.pdf.

[2] 傅麗玉,陸歌皓,吳義明,等. 區塊鏈技術的研究及其發展綜述[J]. 計算機科學, 2022, 49(6A):447-461, 666.(FU L Y, LU G H, WU Y M, et al. Review of research and development of blockchain technology[J]. Computer Science, 2022, 49(6A):447-461, 666.)

[3] HAN X, YUAN Y, WANG F Y. A blockchain-based framework for central bank digital currency[C]// Proceedings of the 2019 International Conference on Service Operations and Logistics, and Informatics. Piscataway: IEEE, 2019:263-268.

[4] 李娟娟,袁勇,王飛躍. 基于區塊鏈的數字貨幣發展現狀與展望[J]. 自動化學報, 2021, 47(4):715-729.(LI J J, YUAN Y, WANG F Y. Blockchain-based digital currency: the state of the art and future trends[J]. Acta Automatica Sinica, 2021, 47(4): 715-729.)

[5] EL MANE A, CHIHAB Y, TATANE K, et al. Agriculture supply chain management based on blockchain architecture and smart contracts[J]. Applied Computational Intelligence and Soft Computing, 2022, 2022: No.8011525.

[6] 許蘊韜,朱俊武,孫彬文,等. 選舉供應鏈:基于區塊鏈的供應鏈自治框架[J]. 計算機應用, 2022, 42(6):1770-1775.(XU Y T, ZHU J W, SUN B W, et al. Election-based supply chain: a supply chain autonomy framework based on blockchain[J]. Journal of Computer Applications, 2022, 42(6): 1770-1775.)

[7] 吳芷菡,崔喆,劉霆,等. 基于區塊鏈的安全電子選舉方案[J]. 計算機應用, 2020, 40(7):1989-1995.(WU Z H, CUI Z, LIU T, et al. Secure electronic voting scheme based on blockchain[J]. Journal of Computer Applications, 2020, 40(7): 1989-1995.)

[8] 張伯鈞,李潔,胡凱,等. 基于區塊鏈的分布式加密投票系統[J]. 計算機科學, 2022, 49(11A):679-684.(ZHANG B J, LI J, HU K, et al. Distributed encrypted voting system based on blockchain[J]. Computer Science, 2022, 49(11A): 679-684.)

[9] 熊嘯,李雷孝,高靜,等. 區塊鏈在車聯網數據共享領域的研究進展[J]. 計算機科學與探索, 2022, 16(5):1008-1024.(XIONG X, LI L X, GAO J, et al. Research progress of blockchain in internet of vehicles data sharing[J]. Journal of Frontiers of Computer Science and Technology, 2022, 16(5): 1008-1024.)

[10] 陳葳葳,曹利,邵長虹. 基于區塊鏈技術的車聯網高效匿名認證方案[J]. 計算機應用, 2020, 40(10):2992-2999.(CHEN W W, CAO L, SHAO C H. Blockchain based efficient anonymous authentication scheme for IOV[J]. Journal of Computer Applications, 2020, 40(10): 2992-2999.)

[11] VARDHINI B, SHREYAS N D, SAHANA R, et al. A blockchain based electronic medical health records framework using smart contracts[C]// Proceedings of the 2021 International Conference on Computer Communication and Informatics. Piscataway: IEEE, 2021:1-4

[12] 林超,何德彪,黃欣沂. 基于區塊鏈的電子醫療記錄安全共享[J]. 計算機應用, 2022, 42(11):3465-3472.(LIN C, HE D B, HUANG X Y. Blockchain?based electronic medical record secure sharing[J]. Journal of Computer Applications, 2022, 42(11): 3465-3472.)

[13] JIANG C, RU C. Application of blockchain technology in supply chain finance[C]// Proceedings of the 5th International Conference on Mechanical, Control and Computer Engineering. Piscataway: IEEE, 2020:1342-1345.

[14] RON D, SHAMIR A. Quantitative analysis of the full Bitcoin transaction graph[C]// Proceedings of the 2013 International Conference on Financial Cryptography and Data Security, LNCS 7859. Berlin: Springer, 2013: 6-24.

[15] 劉煒,彭宇飛,田釗,等. 基于區塊鏈的醫療信息隱私保護研究綜述[J]. 鄭州大學學報(理學版), 2021, 53(2):1-18.(LIU W, PENG Y F, TIAN Z, et al. A survey on medical information privacy protection based on blockchain[J]. Journal of Zhengzhou University (Natural Science Edition), 2021, 53(2): 1-18.)

[16] 祝烈煌,高峰,沈蒙,等. 區塊鏈隱私保護研究綜述[J]. 計算機研究與發展, 2017, 54(10):2170-2186.(ZHU L H, GAO F, SHEN M, et al. Survey on privacy preserving techniques for blockchain technology[J]. Journal of Computer Research and Development, 2017, 54(10):2170-2186.)

[17] 王宗慧,張勝利,金石,等. 區塊鏈數據隱私保護研究[J]. 物聯網學報, 2018, 2(3):71-81.(WANG Z H, ZHANG S L, JIN S, et al. Survey on privacy preserving techniques for blockchain[J]. Chinese Journal of Internet of Things, 2018, 2(3):71-81.)

[18] 李旭東,牛玉坤,魏凌波,等. 比特幣隱私保護綜述[J]. 密碼學報, 2019, 6(2):133-149.(LI X D, NIU Y K, WEI L B, et al. Overview on privacy protection in Bitcoin[J]. Journal of Cryptologic Research, 2019, 6(2): 133-149.)

[19] 張奧,白曉穎. 區塊鏈隱私保護研究與實踐綜述[J]. 軟件學報, 2020, 31(5):1406-1434.(ZHANG A, BAI X Y. Survey of research and practices on blockchain privacy protection[J]. Journal of Software, 2020, 31(5): 1406-1434.)

[20] SAHAI S, SINGH N, DAYAMA P. Enabling privacy and traceability in supply chains using blockchain and zero knowledge proofs[C]// Proceedings of the 2020 IEEE International Conference on Blockchain. Piscataway: IEEE, 2020: 134-143.

[21] DI FRANCESCO MAESA D, MARINO A, RICCI L. Uncovering the Bitcoin blockchain: an analysis of the full users graph[C]// Proceedings of the 2016 IEEE International Conference on Data Science and Advanced Analytics. Piscataway: IEEE, 2016: 537-546

[22] REID F, HARRIGAN M. An analysis of anonymity in the Bitcoin system[C]// Proceedings of the 2011 IEEE International Conference on Privacy, Security, Risk and Trust/ Social Computing. Piscataway: IEEE, 2011: 1318-1326.

[23] MEIKLEJOHN S, POMAROLE M, JORDAN G, et al. A fistful of Bitcoins: characterizing payments among men with no names[C]// Proceedings of the 2013 Conference on Internet Measurement Conference. New York: ACM, 2013: 127-140.

[24] ANDROULAKI E, KARAME G O, ROESCHLIN M, et al. Evaluating user privacy in Bitcoin[C]// Proceedings of the 2013 International Conference on Financial Cryptography and Data Security, LNCS 7859. Berlin: Springer, 2013: 34-51.

[25] SHEN M, DUAN J, SHANG N, et al. Transaction deanonymization in large-scale Bitcoin systems via propagation pattern analysis[C]// Proceedings of the 2020 International Conference on Security and Privacy in Digital Economy, CCIS 1268. Singapore: Springer, 2020: 661-675.

[26] LONG T, XU J, FU L, et al. Analyzing and de-anonymizing Bitcoin networks: an IP matching method with clustering and heuristics[J]. China Communications, 2022, 19(6): 263-278.

[27] 許重建,李險峰. 區塊鏈交易數據隱私保護方法[J]. 計算機科學, 2020, 47(3): 281-286.(XU C J, LI X F. Data privacy protection method of block chain transaction[J]. Computer Science, 2020, 47(3): 281-286.)

[28] BONNEAU J, NARAYANAN A, MILLER A, et al. Mixcoin: anonymity for Bitcoin with accountable mixes[C]// Proceedings of the 2014 International Conference on Financial Cryptography and Data Security, LNCS 8437. Berlin: Springer, 2014: 486-504.

[29] VALENTA L, ROWAN B. Blindcoin: blinded, accountable mixes for Bitcoin[C]// Proceedings of the 2015 International Conference on Financial Cryptography and Data Security, LNCS 8976. Berlin: Springer, 2015: 112-126.

[30] GREGORY M. CoinJoin: Bitcoin privacy for the real world[EB/OL] (2013-08-22) [2022-07-21].http://bitcointalk.org/index.php?topic=279249.0.

[31] DUFFIELD E, DIAZ D. Dash: a payments-focused cryptocurrency[EB/OL] (2018-08-23) [2022-07-21].https://github.com/dashpay/dash/wiki/Whitepaper.

[32] RUFFING T, MORENO-SANCHEZ P, KATE A. CoinShuffle: practical decentralized coin mixing for Bitcoin[C]// Proceedings of 2014 European Symposium on Research in Computer Security, LNCS 8713. Cham: Springer, 2014: 345-364.

[33] ZIEGELDORF J H, GROSSMANN F, HENZE M, et al. CoinParty: secure multi-party mixing of Bitcoins[C]// Proceedings of the 5th ACM Conference on Data and Application Security and Privacy. New York: ACM, 2015: 75-86.

[34] XIAO R, REN W, ZHU T, et al. A mixing scheme using a decentralized signature protocol for privacy protection in Bitcoin blockchain[J]. IEEE Transactions on Dependable and Secure Computing, 2021, 18(4): 1793-1803.

[35] LU N, CHANG Y, SHI W, et al. CoinLayering: an efficient coin mixing scheme for large scale Bitcoin transactions[J]. IEEE Transactions on Dependable and Secure Computing, 2022, 19(3): 1974-1987.

[36] MIERS I, GARMAN C, GREEN M, et al. Zerocoin: anonymous distributed e-cash from Bitcoin[C]// Proceedings of the 2013 IEEE Symposium on Security and Privacy. Piscataway: IEEE, 2013: 397-411.

[37] BEN SASSON E, CHIESA A, GARMAN C, et al. Zerocash: decentralized anonymous payments from Bitcoin[C]// Proceedings of the 2014 International Symposium on Security and Privacy. Piscataway: IEEE, 2014: 459-474.

[38] SABERHAGEN N van. CryptoNote v 2.0[EB/OL]. (2013-10-17) [2022-07-21].https://cryptonote.org/old/whitepaper.pdf.

[39] LIU Y, LIU X, TANG C, et al. Unlinkable coin mixing scheme for transaction privacy enhancement of Bitcoin[J]. IEEE Access, 2018, 6: 23261-23270.

[40] 王晨旭,程加成,桑新欣,等. 區塊鏈數據隱私保護:研究現狀與展望[J]. 計算機研究與發展, 2021, 58(10):2099-2119.(WANG C X, CHENG J C, SANG X X, et al. Data privacy-preserving for blockchain: state of the art and trends[J]. Journal of Computer Research and Development, 2021, 58(10):2099-2119.)

[41] CORRIGAN-GIBBS H, FORD B. Dissent: accountable anonymous group messaging[C]// Proceedings of the 17th ACM Conference on Computer and Communications Security. New York: ACM, 2010: 340-350.

[42] IBRAHIM M H, ALI I A, IBRAHIM I I, et al. A robust threshold elliptic curve digital signature providing a new verifiable secret sharing scheme[C]// Proceedings of the 46th IEEE International Midwest Symposium on Circuits and Systems — Volume 1. Piscataway: IEEE, 2003: 276-280.

[43] BLUM M, FELDMAN P, MICALI S. Non-interactive zero-knowledge and its applications[C]// Proceedings of the 20th Annual ACM Symposium on Theory of Computing. New York: ACM, 1988: 103-112.

[44] CAMENISCH J, LYSYANSKAYA A. Dynamic accumulators and application to efficient revocation of anonymous credentials[C]// Proceedings of the 2002 Annual International Cryptology Conference, LNCS 2442. Berlin: Springer, 2002: 61-76.

[45] SCHNORR C P. Efficient signature generation by smart cards[J]. Journal of Cryptology, 1991, 4(3): 161-174.

[46] BEN-SASSON E, CHIESA A, GENKIN D, et al. SNARKs for C: verifying program executions succinctly and in zero knowledge[C]// Proceedings of the 2013 Annual International Cryptology Conference, LNCS 8043. Berlin: Springer, 2013: 90-108.

[47] RIVEST R L, SHAMIR A, TAUMAN Y. How to leak a secret: theory and applications of ring signatures[M]// GOLDREICH O, ROSENBERG A L, SELMAN A L. Theoretical Computer Science: Essays in Memory of Shimon Even, LNCS 3895. Berlin: Springer, 2006: 164-186.

[48] MAXWELL G. Confidential transactions[EB/OL]. [2021-07-21].https://elementsproject.org/features/confidential-transactions.

[49] WANG Q, QIN B, HU J, et al. Preserving transaction privacy in Bitcoin[J]. Future Generation Computer Systems, 2020, 107: 793-804.

[50] CHEN Y, MA X, TANG C, et al. PGC: decentralized confidential payment system with auditability[C]// Proceedings of the 2020 European Symposium on Research in Computer Security, LNCS 12308. Cham: Springer, 2020: 591-610.

[51] LIU J, WU M, SUN R, et al. BMDS: a blockchain-based medical data sharing scheme with attribute-based searchable encryption[C]// Proceedings of the 2021 IEEE International Conference on Communications. Piscataway: IEEE, 2021: 1-6.

[52] GUAN Z, LU X, YANG W, et al. Achieving efficient and Privacy-preserving energy trading based on blockchain and ABE in smart grid[J]. Journal of Parallel and Distributed Computing, 2021, 147: 34-45.

[53] LI H, PEI L, LIAO D, et al. FADB: a fine-grained access control scheme for VANET data based on blockchain[J]. IEEE Access, 2020, 8: 85190-85203.

[54] RIVEST R L, ADLEMAN L M, DERTOUZOS M L. On data banks and privacy homomorphisms[M]// On Data Banks and Privacy Homomorphisms. Cambridge: Academic Press, 1978: 169-179.

[55] 楊亞濤,趙陽,張卷美,等. 同態密碼理論與應用進展[J]. 電子與信息學報, 2021, 43(2):475-487.(YANG Y T, ZHAO Y, ZHANG J M, et al. Recent development of theory and application on homomorphic encryption[J]. Journal of Electronics and Information Technology, 2021, 43(2): 475-487.)

[56] BACK A. Bitcoins with homomorphic value (validatable but encrypted)[EB/OL]. (2013-10-01) [2022-07-21].https://bitcointalk.org/index.php?topic=305791.0.

[57] PEDERSEN T P. Non-interactive and information-theoretic secure verifiable secret sharing[C]// Proceedings of the 1991 Annual International Cryptology Conference, LNCS 576. Berlin: Springer, 1992: 129-140.

[58] MAXWELL G, POELSTRA A. Borromean ring signatures[EB/OL]. (2015-06-02) [2021-07-21].https://raw.githubusercontent.com/Blockstream/borromean_paper/master/borromean_draft_0.01_34241bb.pdf

[59] PAILLIER P. Public-key cryptosystems based on composite degree residuosity classes[C]// Proceedings of the 1999 International Conference on the Theory and Applications of Cryptographic Techniques LNCS 1592. Berlin: Springer, 1999: 223-238.

[60] FUJISAKI E, OKAMOTO T. Statistical zero-knowledge protocols to prove modular polynomial relations[J]. IEICE Transactions on Fundamentals of Electronics, Communications and Computer Sciences, 1999, E82-A(1): 81-92.

[61] 伍前紅,張鍵紅,王育民. 簡單證明一個承諾值在特定區間內[J]. 電子學報, 2004, 32(7):1071-1073.(WU Q H, ZHANG J H, WANG Y M. Simple proof that a committed number is in a specific interval[J]. Acta Electronica Sinica, 2004, 32(7): 1071-1073.)

[62] SONG D X, WAGNER D, PERRIG A. Practical techniques for searches on encrypted data[C]// Proceedings of the 2000 IEEE Symposium on Security and Privacy. Piscataway: IEEE, 2000:44-55.

[63] 李經緯,賈春福,劉哲理,等. 可搜索加密技術研究綜述[J]. 軟件學報, 2015, 26(1): 109-128.(LI J W, JIA C F, LIU Z L, et al. Survey on the searchable encryption[J]. Journal of Software, 2015, 26(1): 109-128.)

[64] 王生玉,汪金苗,董清風,等. 基于屬性加密技術研究綜述[J]. 信息網絡安全, 2019(9):76-80.(WANG S Y, WANG J M, DONG Q F, et al. A survey of attribute-based encryption technology[J]. Netinfo Security, 2019(9): 76-80.)

[65] 趙志遠,王建華,朱智強,等. 云存儲環境下屬性基加密綜述[J]. 計算機應用研究, 2018, 35(4):961-968, 973.(ZHAO Z Y, WANG J H, ZHU Z Q, et al. Survey of attribute-based encryption in cloud storage environment[J]. Application Research of Computers, 2018, 35(4): 961-968, 973.)

[66] WATERS B. Ciphertext-policy attribute-based encryption: an expressive, efficient, and provably secure realization[C]// Proceedings of the 2011 International Workshop on Public Key Cryptography, LNCS 6571. Berlin: Springer, 2011: 53-70.

[67] BEIMEL A. Secure schemes for secret sharing and key distribution[D]. Haifa: Technion-Israel Institute of Technology, 1996: 59-90.

[68] 王俊生,李麗麗,顏擁,等. 區塊鏈技術應用的安全與監管問題[J]. 計算機科學, 2018, 45(6A): 352-355, 382.(WANG J S, LI L L, YAN Y, et al. Security incidents and solutions of blockchain technology application[J]. Computer Science, 2018, 45(6A): 352-355, 382.)

[69] LI Y, YANG G, SUSILO W, et al. Traceable Monero: anonymous cryptocurrency with enhanced accountability[J]. IEEE Transactions on Dependable and Secure Computing, 2021, 18(2): 679-691.

[70] SUN S F, AU M H, LIU J K, et al. RingCT 2.0: a compact accumulator-based (linkable ring signature) protocol for blockchain cryptocurrency Monero[C]// Proceedings of the 2017 European Symposium on Research in Computer Security, LNCS 10493. Cham: Springer, 2017: 456-474.

[71] LIN C, HE D, HUANG X, et al. DCAP: a secure and efficient decentralized conditional anonymous payment system based on blockchain[J]. IEEE Transactions on Information Forensics and Security, 2020, 15: 2440-2452.

[72] EUN H, LEE H, OH H. Conditional privacy preserving security protocol for NFC applications[J]. IEEE Transactions on Consumer Electronics, 2013, 59(1): 153-160.

[73] CHASE M, LYSYANSKAYA A. On signatures of knowledge[C]// Proceedings of the 2006 Annual International Cryptology Conference, LNCS 4117. Berlin: Springer, 2006: 78-96.

[74] ANDROULAKI E, CAMENISCH J, DE CARO A, et al. Privacy-preserving auditable token payments in a permissioned blockchain system[C]// Proceedings of the 2nd ACM Conference on Advances in Financial Technologies. New York: ACM, 2020: 255-267.

[75] POINTCHEVAL D, SANDERS O. Short randomizable signatures[C]// Proceedings of the 2016 Cryptographers’ Track at the RSA Conference, LNCS 9610. Cham: Springer, 2016: 111-126.

[76] GENNARO R, JARECKI S, KRAWCZYK H, et al. Secure distributed key generation for discrete-log based cryptosystems[J]. Journal of Cryptology, 2007, 20(1): 51-83.

[77] SHAO W, JIA C, XU Y, et al. AttriChain: decentralized traceable anonymous identities in privacy-preserving permissioned blockchain[J]. Computers and Security, 2020, 99: No.102069.

[78] EL KAAFARANI A, GHADAFI E, KHADER D. Decentralized traceable attribute-based signatures[C]// Proceedings of the 2014 Cryptographers’ Track at the RSA Conference, LNCS 8366. Cham: Springer, 2014: 327-348.

[79] GHADAFI E. Efficient distributed tag-based encryption and its application to group signatures with efficient distributed traceability[C]// Proceedings of the 2014 International Conference on Cryptology and Information Security in Latin America, LNCS 8895. Cham: Springer, 2015: 327-347.

[80] BARKI A, GOUGET A. Achieving privacy and accountability in traceable digital currency[EB/OL]. (2020-12-17) [2022-07-21].https://eprint.iacr.org/2020/1565.pdf.

[81] BALDIMTSI F, LYSYANSKAYA A. Anonymous credentials light[C]// Proceedings of the 2013 ACM SIGSAC Conference on Computer and Communications Security. New York: ACM , 2013:1087-1098.

[82] YUEN T H. PAChain: private, authenticated & auditable consortium blockchain and its implementation[J]. Future Generation Computer Systems, 2020, 112: 913-929.

[83] AU M H, SUSILO W, MU Y. Constant-size dynamic-TAA[C]// Proceedings of the 2006 International Conference on Security and Cryptography for Networks, LNCS 4116. Berlin: Springer, 2006: 111-125.

[84] CAMENISCH J, CHAABOUNI R, SHELAT A. Efficient protocols for set membership and range proofs[C]// Proceedings of the 2008 International Conference on the Theory and Application of Cryptology and Information Security, LNCS 5350. Berlin: Springer, 2008: 234-252.

[85] LIN C, HE D, HUANG X, et al. PPChain: a privacy-preserving permissioned blockchain architecture for cryptocurrency and other regulated applications[J]. IEEE Systems Journal, 2021, 15(3): 4367-4378.

[86] ISLAM S H, KHAN M K, AL-KHOURI A M. Anonymous and provably secure certificateless multireceiver encryption without bilinear pairing[J]. Security and Communication Networks, 2015, 8(13): 2214-2231.

[87] HO T H, YEN L H, TSENG C C. Simple-yet-efficient construction and revocation of group signatures[J]. International Journal of Foundations of Computer Science, 2015, 26(5): 611-624.

[88] RIVINIUS M, REISERT P, RAUSCH D, et al. Publicly accountable robust multi-party computation[C]// Proceedings of the 2022 IEEE Symposium on Security and Privacy. Piscataway: IEEE, 2022: 2430-2449.

[89] 曹雪蓮,張建輝,劉波. 區塊鏈安全、隱私與性能問題研究綜述[J]. 計算機集成制造系統, 2021, 27(7) 2078-2094.(CAO X L, ZHANG J H, LIU B. Review on security, privacy, and performance issues of blockchain[J]. Computer Integrated Manufacturing Systems, 2021, 27(7): 2078-2094.)

[90] SAHA S, MALLICK S, NEOGY S. Privacy-preserving healthcare data modeling based on sensitivity and utility[J]. SN Computer Science, 2022, 3(6): No.482.

[91] MASHAHDI S, BAGHERPOUR B, ZAGHIAN A. A non-interactive (,)-publicly verifiable multi-secret sharing scheme[J]. Designs, Codes and Cryptography, 2022, 90(8): 1761-1782.

[92] VEUGEN T. Secure multi-party computation and its applications[C]// Proceedings of the 2022 International Conference on Innovations for Community Services, CCIS 1585. Cham: Springer, 2022: 3-5.

[93] 孫浩,毛瀚宇,張巖峰,等. 區塊鏈跨鏈技術發展及應用[J]. 計算機科學, 2022, 49(5): 287-295.(SUN H, MAO H Y, ZHANG Y F, et al. Development and application of blockchain cross-chain technology[J]. Computer Science, 2022, 49(5): 287-295.)

[94] PEREZ A J, ZEADALLY S. Secure and privacy-preserving crowdsensing using smart contracts[J]. Computer Science Review, 2022, 43: No.100450.

[95] HOANG T T, DURAN C, SERRANO R, et al. Trusted execution environment hardware by isolated heterogeneous architecture for key scheduling[J]. IEEE Access, 2022, 10: 46014-46027.

[96] SHENG G, QIAN Q, ZHANG R, et al. A privacy-preserving identity authentication scheme based on the blockchain[J]. Security and Communication Networks, 2021, 2021: No.9992353.

Survey on privacy-preserving technology for blockchain transaction

XIE Qingqing1,2*, YANG Nianmin1,2, FENG Xia3

(1,,212013,;2(),212013,;3,,212013,)

Blockchain ledger is open and transparent. Some attackers can obtain sensitive information through analyzing the ledger data. It causes a great threat to users’ privacy preservation of transaction. In view of the importance of blockchain transaction privacy preservation, the causes of the transaction privacy leakage were analyzed at first, and the transaction privacy was divided into two types: the transaction participator’s identity privacy and transaction data privacy. Then, in the perspectives of these two types of transaction privacy, the existing privacy-preserving technologies for blockchain transaction were presented. Next, in view of the contradiction between the transaction identity privacy preservation and supervision, transaction identity privacy preservation schemes considering supervision were introduced. Finally, the future research directions of the privacy-preserving technologies for blockchain transaction were summarized and prospected.

blockchain; transaction privacy preservation; identity privacy; transaction data privacy; transaction supervision

1001-9081(2023)10-2996-12

10.11772/j.issn.1001-9081.2022101555

2022?10?18;

2023?01?09;

2023?01?10。

國家自然科學基金資助項目(62002139,62272203);中國博士后科學基金資助項目(2019M651738);江蘇省自然科學基金資助項目(BK20200886)。

謝晴晴(1990—),女,安徽宿州人,講師,博士,CCF會員,主要研究方向:區塊鏈監管、應用密碼學; 楊念民(1998—),男,江西贛州人,碩士研究生,主要研究方向:區塊鏈監管、數字貨幣; 馮霞(1983—),女,江蘇鎮江人,副教授,博士,主要研究方向:物聯網、認證協議、區塊鏈、應用密碼學。

TP309

A

This work is partially supported by National Natural Science Foundation of China (62002139, 62272203), China Postdoctoral Science Foundation (2019M651738), Natural Science Foundation of Jiangsu Province (BK20200886).

XIE Qingqing, born in 1990, Ph. D., lecturer. Her research interests include blockchain supervision, applied cryptography.

YANG Nianmin, born in 1998, M. S. candidate. His research interests include blockchain supervision, digital currency.

FENG Xia, born in 1983, Ph. D., associate professor. Her research interests include internet of things, authentication protocol, blockchain, applied cryptography.