NDP-FD6:一種IPv6網絡NDP洪泛行為多分類檢測框架

摘 要:當前NDP洪泛行為檢測研究主要集中于RA和NS洪泛行為的檢測,對于NDP協議中其他報文洪泛行為的檢測能力不足。此外,傳統閾值規則檢測方法存在動態性差、準確率低的問題,而基于人工智能的檢測方法大多只能進行二分類檢測,缺乏多分類檢測能力。為此,提出一種針對NDP協議洪泛行為的多分類檢測框架,并提出基于時間間隔特征的NDP協議洪泛行為檢測方法。通過流量收集、數據處理等過程構建了首個用于NDP洪泛檢測的多分類數據集,并對比使用了5種機器學習和5種深度學習算法來訓練檢測模型。實驗結果表明,利用機器學習中XGBoost算法的檢測準確率可達99.18%,深度學習中的Transformer算法的檢測準確率可達98.45%。與現有檢測方法相比準確率更高,同時該檢測框架可以檢測出NDP協議5種報文的9類洪泛行為,并可對洪泛行為進行多分類劃分。

關鍵詞:IPv6; NDP; 洪泛檢測; DDoS; 機器學習; 深度學習

中圖分類號:TP393.08 文獻標志碼:A

文章編號:1001-3695(2024)10-037-3141-08

doi:10.19734/j.issn.1001-3695.2023.12.0633

NDP-FD6: multi-classification detection framework forNDP flooding behaviors in IPv6 network

Xia Wenhao1a, Zhang Liancheng2, Guo Yi2, Zhang Hongtao1b, Lin Bin1a

(1.a.School of Cyber Science & Engineering, b.Network Management Center, Zhengzhou University, Zhengzhou 450001, China; 2.College of Cyberspace Security, Information Engineering University, Zhengzhou 450002, China)

Abstract:Current researches on NDP flooding behavior detection mainly focus on detecting RA flooding and NS flooding behaviors, and there is insufficient flooding detection for other messages of the NDP protocol. Moreover, traditional threshold rule detection methods suffer from poor dynamics and low accuracy, while most of the AI-based detection methods can only perform binary classification detection, and there are still challenges in performing multi-classification detection. In short, there is a lack of corresponding research in multi-classification flooding detection of all messages of NDP protocol. Therefore, this paper proposed a multi-classification detection framework for NDP protocol flooding behaviors, and proposed a flooding behavior detection method for NDP protocol based on time interval characteristics. The framework constructed the first multi-classification dataset for NDP flooding detection through the processes of traffic collection and data processing, it compared and used 5 machine learning and 5 deep learning algorithms to train the detection model. The experimental results show that the detection accuracy of the XGBOOST algorithm in machine learning can reach 99.18%, and the detection accuracy of the Transformer algorithm in deep learning can reach 98.45%. Compared with the existing detection methods, the accuracy is higher. Meanwhile, the detection framework can detect 9 types of flooding behaviors for all 5 types of messages of NDP protocol and classify the flooding behaviors into multiple types.

Key words:IPv6; NDP; flooding detection; DDoS; machine learning; deep learning

0 引言

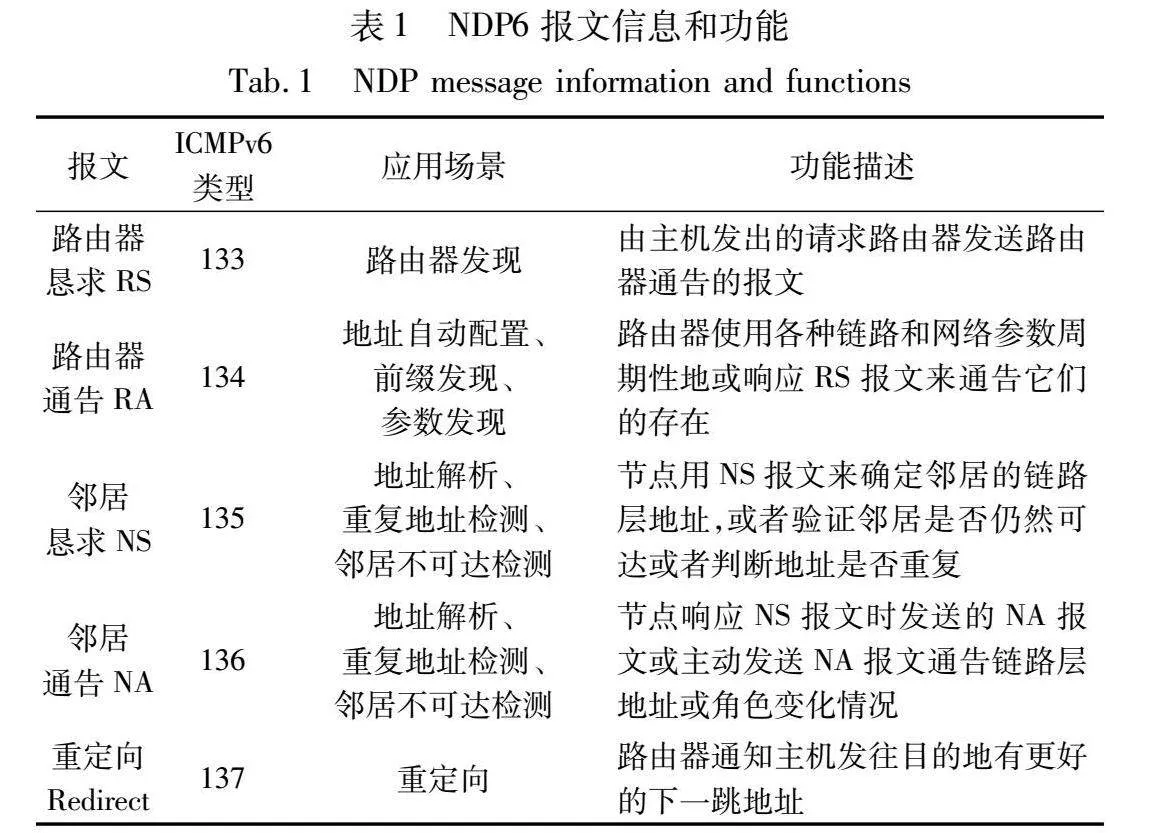

鄰居發現協議(neighbor discovery protocol,NDP)是IPv6協議體系的關鍵組成部分,描述了IPv6網絡的基本通信機制,結合了IPv4中的地址解析和重定向功能,并進一步增加了鄰居不可達檢測(neighbor unreachability detection,NUD)和重復地址檢測(duplicate address detection,DAD)等新功能,從而顯著提高了IPv6網絡環境的通信效率。表1顯示了NDP協議的5種報文信息和功能[1]。

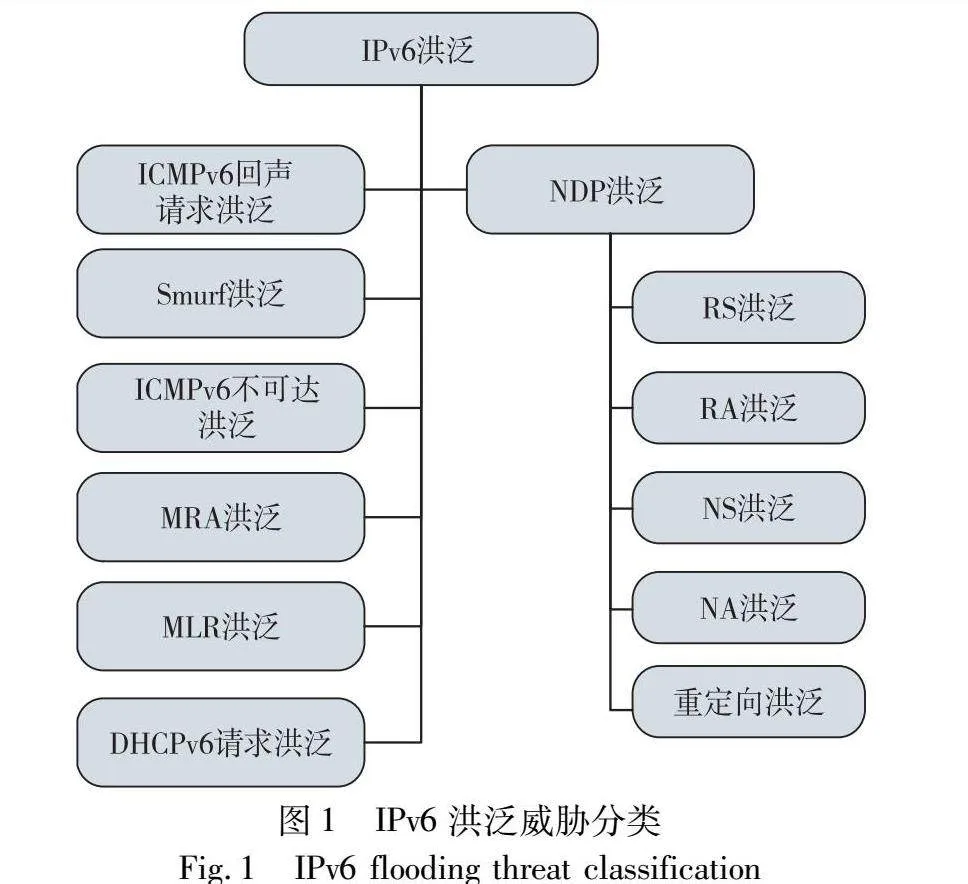

盡管NDP協議為IPv6網絡帶來了諸多優勢,但它也存在一些安全漏洞。在默認情況下,NDP協議缺乏對報文的身份驗證機制,這意味著報文發送者無須提供身份驗證信息,為威脅者提供了進行偽造和欺騙的機會,中間人(man-in-the-middle,MITM)和拒絕服務(denial-of-service,DoS)等安全威脅在NDP中較為常見[2,3]。洪泛威脅具有極大的破壞性且難以防范,會在短時間內向目標設備(如路由器、主機)發送大量虛假或無用報文,使目標節點無法為正常用戶提供服務。IPv4網絡洪泛威脅主要有傳輸控制協議(transmission control protocol,TCP)、同步(synchronize,SYN)泛洪、用戶數據報協議(user datagram protocol,UDP)泛洪和因特網控制報文協議(Internet control message protocol,ICMP)泛洪等,而在IPv6網絡環境中也同樣存在洪泛威脅,如圖1所示。

本文關注于NDP洪泛威脅,它們通常發送大量NDP懇求或通告報文,偽造源地址或使用隨機源地址,使目標網絡中的設備無法準確地識別和處理這些報文。這種威脅方式使目標網絡中的設備不斷地進行NDP報文處理,消耗大量的中央處理器(central processing unit,CPU)、內存和帶寬資源,導致網絡性能下降甚至癱瘓[4,5]。

現有針對NDP洪泛威脅的檢測方法主要有閾值規則方法和人工智能方法。其中,閾值規則方法主要涉及基于流的表示、動態閾值、基于熵的計算等方法,而人工智能方法則主要是先利用信息增益比(information gain ratio,IGR)、主成分分析(principal component analysis,PCA)等方法進行特征選擇,然后選擇機器學習或者深度學習模型進行訓練,最后根據模型檢測異常流量。然而,閾值規則方法缺少動態性,由于洪泛威脅方法的多樣性以及正常流量與惡意流量間閾值設定的難度,要想為洪泛檢測設定一套絕對可靠的規則是極其困難的。而機器學習或深度學習方法則大多關注于RA報文、NS報文洪泛行為的檢測,缺少對NDP中其他報文洪泛行為的檢測能力,此外只能進行二分類檢測,無法進行多分類檢測[6,7]。

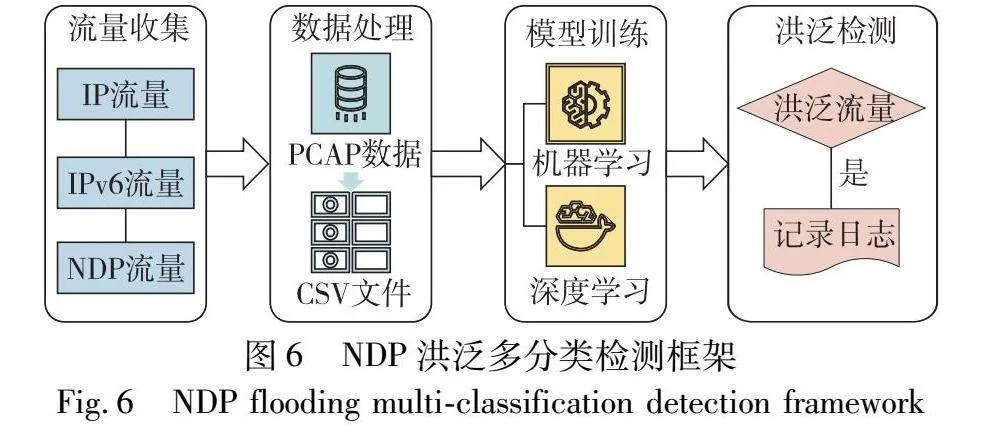

針對上述問題,本文提出一種NDP協議洪泛行為的多分類檢測框架,集成了機器學習和深度學習算法,可以對NDP五種報文的9類洪泛行為進行檢測。該框架包含四個階段:首先是流量收集階段,從復雜的網絡環境中收集所需的NDP流量;然后是數據處理階段,該階段是重要和關鍵的一步,需要對NDP原始流量處理,分析提取可用字段,并且需要對數據集進行多分類標簽標記。此外,在本文中通過對數據集分析,創新性提出關鍵特征——數據包時間間隔特征;接著是模型訓練階段,將上一階段得到的數據集,選擇合適的機器學習和深度學習算法,進行訓練得到檢測模型;最后是洪泛檢測階段,將檢測模型部署在網絡中,來檢測NDP洪泛行為。

1 背景知識

1.1 NDP洪泛威脅

根據洪泛報文的不同,NDP洪泛威脅可分為RS洪泛、RA洪泛、NS洪泛、NA洪泛和重定向洪泛五種。

1.1.1 RS洪泛

RS報文用于主機在IPv6網絡中主動發現路由器,以獲取路由器的相關信息[8]。在RS報文洪泛中,會發送大量的偽造RS報文,通常使用隨機化源IPv6地址,以使目標網絡中的路由器無法準確識別和處理這些報文。這種洪泛威脅使得目標網絡中的路由器不斷進行RS報文的處理和響應,消耗大量的CPU、內存和帶寬資源,導致網絡性能下降甚至癱瘓。

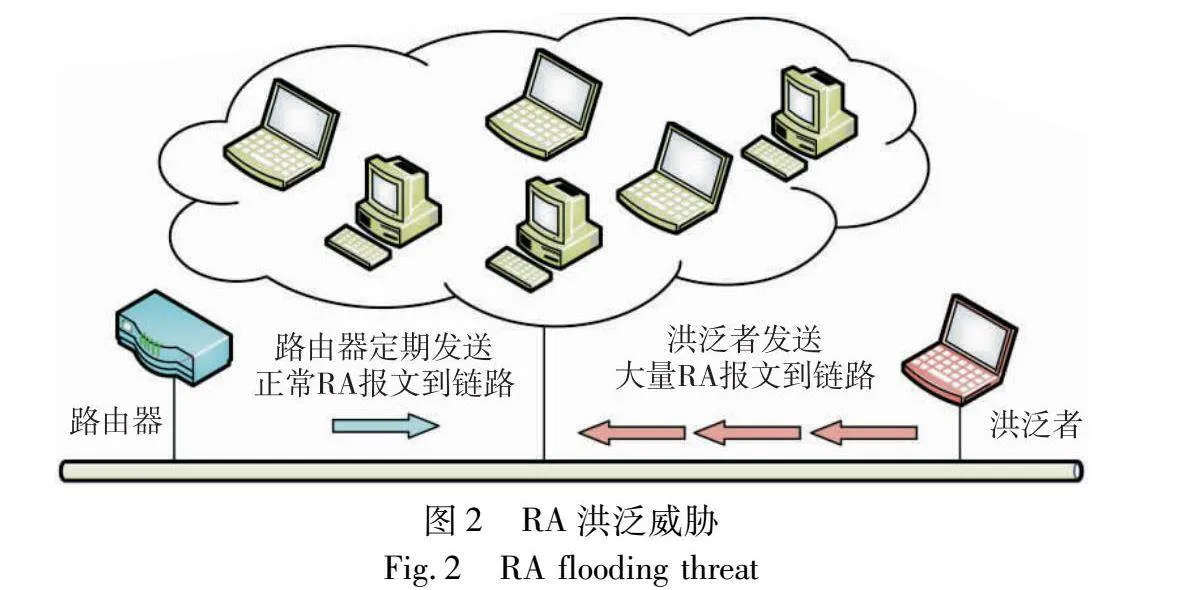

1.1.2 RA洪泛

RA報文用于IPv6網絡中的路由器發現和地址配置,路由器通過發送RA報文來通告網絡中的設備有關網絡配置和路由信息[9]。然而,接收者并不會驗證所收到的RA報文,收到偽造RA報文的節點會盲目地根據RA報文更新自己的配置與參數。惡意節點可以傳播虛假的地址前綴信息,以重新路由合法流量,阻止受害者訪問所需的網絡。RA洪泛威脅如圖2所示,該洪泛威脅可以用不同的網絡前綴洪泛本地網絡,并讓主機基于宣布的前綴更新網絡參數,從而導致系統不可用和無響應。

1.1.3 NS洪泛

NS報文用于IPv6網絡中的地址解析、重復地址檢測等功能,設備通過發送NS報文來查詢目標設備的媒體訪問控制(media access control,MAC)地址等信息[10]。在NS報文洪泛中,會發送大量的偽造NS報文,這些報文通常使用隨機化源IPv6地址。這種洪泛威脅旨在淹沒目標網絡中的主機,使其不斷處理和響應這些偽造的NS報文,受害者節點被迫在鄰居緩存表中創建虛假的IPv6地址和對應的MAC地址表項。

1.1.4 NA洪泛

NA報文同樣用于IPv6網絡中的地址解析、重復地址檢測等功能,設備通過發送NA報文來回應鄰居的查詢請求[11]。這種泛洪行為將大量具有偽造源地址的NA報文發送給受害者主機。受害者主機將接收這些數據包并不斷更新其鄰居緩存表,消耗大量的CPU資源。此外,重復地址檢測過程中可以不斷發送大量偽造的NA報文,回復正在進行重復地址檢測(duplicate address detection,DAD)驗證的NS報文,使受害者節點錯誤地認為該地址已被占用,從而無法使用該地址。

1.1.5 重定向洪泛

重定向報文用于通知目標設備更優的路由信息,以便進行數據包轉發[12]。這種洪泛行為通過發送大量的虛假重定向報文來干擾網絡中的節點,造成網絡擁塞和服務中斷。節點接收到重定向報文時,它會更新其本地路由表,將原本的下一跳地址替換為重定向報文中指定的新下一跳地址。通過發送大量的虛假重定向報文,目的是讓受害節點頻繁地更新其路由表,從而導致網絡中的受害節點造成無法與目的節點進行正常通信。

1.2 分類算法

本節介紹本文測試對比所用10種分類算法中典型的4種。其中,隨機森林是一種經典分類算法,XGBoost則是在隨機森林算法思想上更進一步地改進。人工神經網絡(artificial neural network,ANN)和Transformer都屬于深度學習算法的范疇。其中,ANN是起源較早的一種算法,而Transformer則是最近備受矚目的算法[13]。

1.2.1 隨機森林算法

隨機森林是一種基于集成學習的機器學習算法,通過構建多個決策樹對數據進行全面分析。隨機森林的名稱源于其構建過程中的隨機性。在構建每個決策樹時,算法隨機選擇部分特征分割數據,增加模型多樣性,降低過擬合風險。隨機森林能處理高維度數據,保持良好性能。此外,隨機森林能處理缺失值和異常值,不影響模型構建。隨機森林的預測結果相對穩定,因為由多個決策樹組成,每個決策樹的預測結果都會影響最終結果。

1.2.2 XGBoost算法

XGBoost是一種高效且具備諸多優點的梯度增強算法,基于梯度提升決策樹,通過梯度信息優化目標函數,構建出高效、可擴展且并行化的機器學習模型。它具備出色的優化效果、可擴展性、靈活的目標函數、正則化等功能[14]。在構建增強模型時,XGBoost采用梯度提升決策樹方法,每步擬合一個決策樹模型,并將前一步的殘差作為新的輸入特征。訓練過程中,XGBoost計算樣本權重,以關注被錯誤分類或未充分考慮的樣本。同時,它提供靈活的目標函數和損失函數接口,適應各種監督學習任務。

1.2.3 ANN算法

ANN,即人工神經網絡,是一種深度學習分類算法。它由多個神經元組成,這些神經元相互連接,形成類似于人腦神經元網絡的系統。每個神經元接收來自其他神經元的信號,通過一個非線性輸入函數處理這些信號,并將處理過的信號傳遞給其他神經元。這些連接稱為邊,它們具有可調整的權重,這些權重在學習過程中會進行微調。權值的作用是調整信號強度,影響傳輸信號的強弱。

1.2.4 Transformer算法

Transformer是2017年由Vaswani等人首次提出的深度學習算法,其核心是自注意力機制[15]。這種機制讓模型在處理序列數據時能同時考慮所有位置,更好地捕捉上下文信息。這改變了傳統深度學習模型處理序列數據的思維方式,使Transformer在處理自然語言數據時有強大能力,更好地理解語言的內在關系和語義信息。此外,Transformer還廣泛應用于計算機視覺、推薦系統和其他序列數據建模任務,展示其多領域適用性。

2 相關工作

在設計之初,IPv6就充分考慮了安全問題,將IPSec(Internet protocol security)集成為其核心協議的一部分。IPSec作為一項安全服務,提供了加密、認證和完整性保護等功能,旨在確保IPv6數據包在傳輸過程中的安全性。此外,為了提高NDP協議的安全性,引入了安全鄰居發現(secure neighbor discovery,SEND)機制,該機制保護鄰居節點的發現、地址解析和重定向等過程[7]。

針對NDP洪泛威脅檢測,現有研究可分為閾值規則方法和人工智能方法兩大類。前者通過定義檢測閾值或規則來將正常流量和異常流量分開,而后者則利用機器學習或者深度學習等,通過對數據集進行學習訓練,生成異常流量檢測模型。

2.1 IPSec和SEND

IPv6擴展報頭的出現為其提供了對認證及機密性的擴展能力。IPSec最初作為IPv6的基本協議套件,旨在保護IP通信的安全性和隱私。在保護NDP協議方面,IPSec使用加密算法對NDP報文進行加密,確保其機密性,防止敏感信息被竊聽。同時,IPSec通過完整性校驗算法計算和驗證NDP報文,確保其傳輸過程中未被竄改。最后,IPSec利用數字簽名機制(如RSA)對NDP報文進行簽名和驗證,確保真實性和發送者身份。

SEND是IPv6中的一種安全增強的鄰居發現協議,旨在保護NDP協議的安全[8]。SEND解決了原始IPv6規范中存在的安全漏洞和威脅風險。SEND引入了鄰居驗證機制,節點通過發送驗證請求和應答報文來驗證鄰居節點的真實性。同時,使用時間戳和序列號來防范重放威脅,節點驗證報文的時間戳和序列號,以確保報文的順序和合理的時間間隔。最后,SEND支持對NDP報文進行完整性校驗和加密,使用數字簽名和公鑰驗證來保護報文的完整性和真實性,并使用對稱密鑰加密算法來確保報文的機密性。

2.2 閾值規則方法

除了IPSec和SEND機制,對于洪泛威脅檢測,閾值規則是一種廣泛應用的檢測方法,該方法通常定義一組識別正常和異常流量的檢測規則。

文獻[9]介紹了一種用于檢測IPv6網絡中RA洪泛的混合熵和自適應閾值方法。通過將熵機制和自適應閾值相結合,提供一種有效的RA洪泛檢測方法,其自適應閾值可以根據網絡流量規模動態地調整檢測閾值大小和選擇正確的熵特征,能夠檢測各種RA洪泛的情況,包括使用了規避技術,根據實驗結果,該技術的檢測準確率達到了98%。然而,該檢測方法只能檢測RA洪泛,對于其他類型的NDP洪泛威脅無法有效檢測。此外,該方法只能適用于小規模的網絡流量。

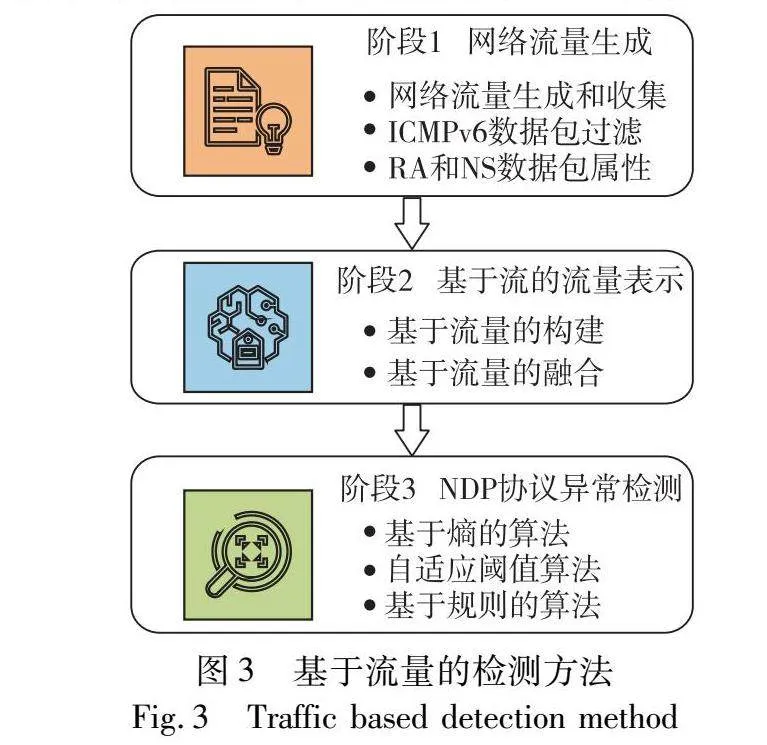

在面對大規模網絡流量時,文獻[10]提出了一種基于流量的方法來檢測NDP中的異常行為,通過收集網絡流量數據,并利用熵和流量屬性來檢測NDP流量中RA和NS洪泛。該方法使用流量表示而不是基于數據包的表示來提高檢測的效率,并利用熵和流量屬性來計算NDP流量的異常程度,從而能夠準確地檢測出RA和NS洪泛行為。同樣,該方法只能檢測RA和NS洪泛行為,對于其他類型的NDP洪泛行為可能不適用。此外,由于該方法仍然需要處理大量的網絡流量數據,對于高速網絡可能存在效率問題。

文獻[11]提出了一種基于流量的方法來檢測NDP中的異常行為,同樣是針對NDP協議中的RA和NS洪泛行為進行檢測,如圖3所示。與文獻[10]不同的是,文獻[11]提出了基于熵的算法、自適應閾值算法和基于規則的技術來檢測NDP中的異常行為。其創新在于采用了流量表示和基于熵的算法來檢測異常行為,以適應高速網絡。同時,自適應閾值算法可以根據實際情況動態調整閾值,提高檢測準確性。此外,基于規則的技術可以根據特定規則對網絡流量進行分類,進一步提高檢測效果。

2.3 人工智能方法

相比傳統的閾值規則方法[12],人工智能方法在檢測準確率上有著明顯提高,檢測速度也表現出色。此外,人工智能方法還具有更高的靈活性和適應性,并且,隨著人工智能的發展,其應用前景廣闊,具有巨大的潛力和發展空間。

文獻[13]最早提出用人工智能方法解決IPv6鄰居發現協議洪泛威脅,旨在研究使用機器學習機制來檢測NDP洪泛威脅。使用機器學習的優勢在于可以不依賴威脅簽名,而是學習威脅屬性的更廣泛定義。通過使用機器學習中經典的K最近鄰(K-nearest neighbor,KNN)、C4.5、支持向量機(support vector machine,SVM)等算法訓練檢測模型。然而,該研究的檢測對象只有RA、NS報文,并且檢測效果并不理想。

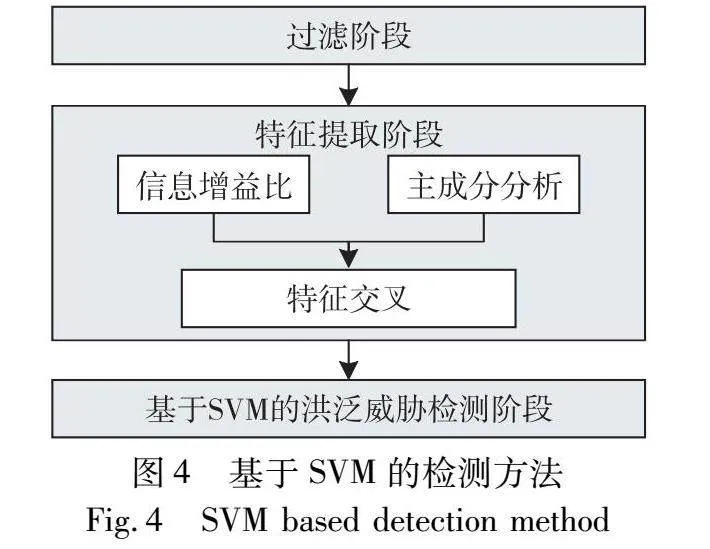

文獻[14]提出一種基于機器學習方法來檢測IPv6網絡中RA洪泛行為,如圖4所示。相比于上一方法,該方法首先利用信息增益比和主成分分析進行特征選擇,然后利用支持向量機構建預測模型,以檢測輸入流量的異常情況。然而,該文獻沒有對所提出方法與其他方法進行比較,缺乏與現有方法的性能對比。此外,該方法只能檢測RA報文洪泛行為,缺乏對NDP協議中其他報文洪泛行為的檢測能力。

相比與機器學習方法,文獻[15]使用了深度學習進行IPv6協議異常入侵檢測的研究,提出了一種基于反向傳播神經網絡的ICMPv6洪泛威脅檢測框架,并通過監督學習算法進行訓練。同樣,該方法只能檢測NDP協議中的RA報文。此外,該方法缺乏對實際應用場景的討論和驗證,需要更多的實驗和實際案例來驗證該方法的有效性。

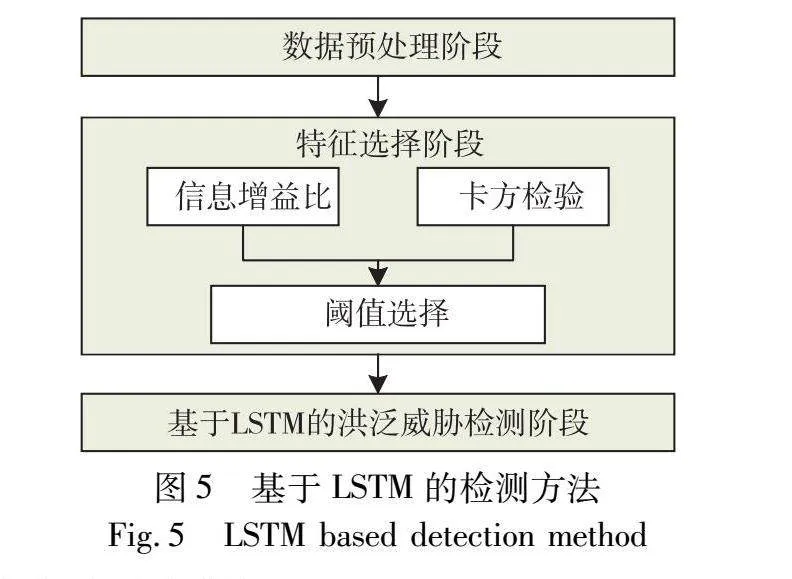

文獻[16]同樣提出了一種基于深度學習的方法,用于檢測ICMPv6分布式拒絕服務(distributed denial of service,DDoS)洪泛威脅,如圖5所示。該論文首先使用集成特征選擇技術來選擇對檢測洪泛威脅有重要貢獻的流量特征,接著對基于深度學習的分類器進行了性能比較分析,以確定最佳的深度學習模型,最后將最佳的深度學習分類器與基于選定特征的集成特征選擇相結合。然而,該檢測方法只能檢測出RA、NS、NA報文,不能檢測出NDP協議其他報文洪泛行為。此外,該框架采用的是二分類檢測,只能將報文分為正常報文和洪泛報文兩類。

作為IPv6洪泛威脅檢測領域中的最新研究,文獻[17]提出了一種基于ICMPv6協議的DDoS洪泛威脅檢測框架,該框架使用機器學習和深度學習算法對數據進行分類,并通過實驗評估了不同分類算法的性能。通過與其他機器學習方法相比,該框架具有更高的分類精度和更低的誤報率。然而,該檢測框架也存在一些局限性,如它只能檢測出RA報文洪泛行為以及一些其他ICMPv6報文洪泛行為,而不能檢測NDP協議其他報文洪泛行為。同樣,該框架采用的是二分類檢測方法,只能將報文分為正常報文和洪泛報文兩類。

2.4 現有方法對比分析

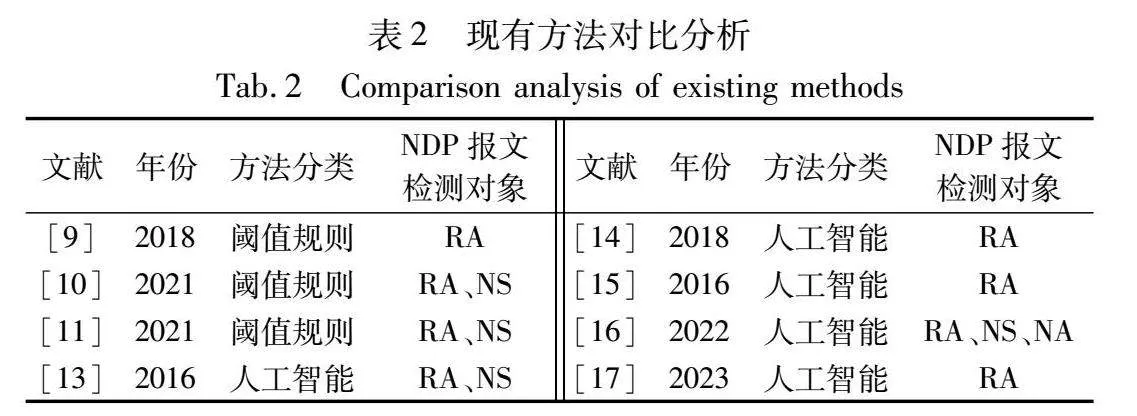

盡管IPSec提高了IPv6及NDP安全性,但IPSec的配置需要考慮加密算法、密鑰管理、身份驗證和安全策略等多個方面,因而復雜性高。同時,IPSec對數據包進行加密和解密的過程會引入一定的性能開銷。此外,SEND在保護NDP報文方面也存在一定的局限性:首先,加密生成地址(cryptographically gene-rated address,CGA)無法識別合法節點的特征,因此,威脅者可以通過修改CGA參數來影響目標節點性能;此外,使用SEND會增加進程開銷,導致較長的處理時間,因此,SEND不適合在IPv6鏈路本地網絡中大規模部署。現有方法對比分析如表2所示。

對比閾值規則和人工智能兩類方法,基于閾值規則的檢測方法是將傳入的網絡流量與一組預定義的規則進行比較,這些規則可以將正常流量與洪泛流量分開。但是由于洪泛威脅方案的多樣性以及定義正常流量和惡意流量之間閾值的難度,所以為洪泛檢測設置萬無一失的規則極其困難。

在數據規模較小的情況下,人工智能模型在面對泛洪威脅檢測時的準確率,相對于傳統檢測方法略有優勢,但在其他方面并沒有表現出其檢測優勢,檢測性能并不突出。但是隨著系統擴展到更大的數據集,研究人員發現深度學習模型最終變得比其他已建立的洪泛檢測工具更準確、錯誤更少,包括基于其他機器學習算法的工具,包括支持向量機和決策樹。因此,基于人工智能的檢測研究是未來的趨勢[16]。

然而,當前的人工智能方法在進行NDP協議洪泛威脅檢測時存在一些局限。首先,這些方法大多只能對NDP協議中的RA報文進行檢測,而無法對NDP協議的全部報文類型進行檢測。其次,目前的研究主要集中在二分類檢測,無論是只研究RA報文洪泛威脅或者是包含多種報文的ICMPv6協議洪泛威脅,均無法對洪泛行為進行更為精細的分類[17]。

3 IPv6網絡NDP洪泛行為多分類檢測框架

為解決當前NDP洪泛檢測研究中存在的問題,本文提出一種IPv6網絡NDP洪泛行為多分類檢測框架。該框架的主要目標是能夠對NDP協議中全部的五種報文進行準確的多分類檢測,并克服現有研究中檢測不全面、分類不詳細等問題。

該檢測框架結構包括流量收集、數據處理、模型訓練和洪泛檢測四個階段,如圖6所示。

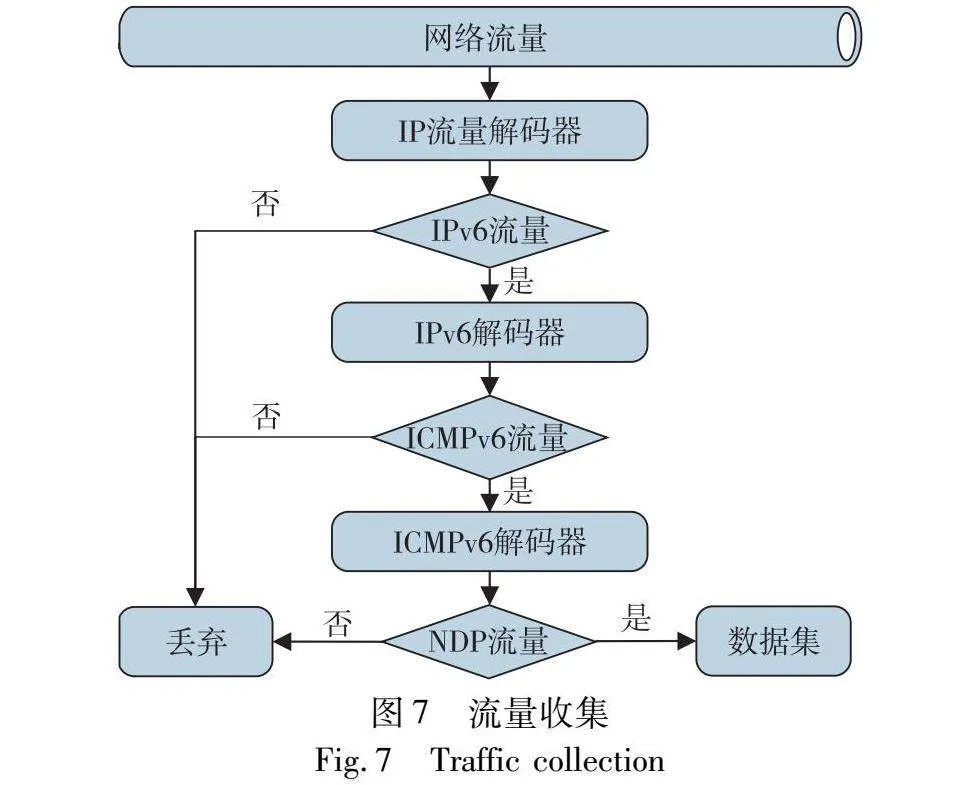

3.1 流量捕獲及NDP流量收集

本文的研究對象是NDP協議洪泛威脅,因此需要收集NDP流量,NDP協議包含了5種類型的報文,即ICMPv6報文類型133~137的報文。流量收集階段的目的就是從復雜的網絡環境中捕獲和過濾的實驗所需的NDP流量,如圖7所示。

這一階段包含捕獲模塊和過濾模塊。首先,捕獲模塊會先捕獲目標網絡的流量。通過使用網絡抓包工具,如tcpdump或Wireshark等來捕獲網絡流量,這些工具可以監聽、收集網絡接口上的流量。其次,過濾模塊負責過濾掉IPv4流量,并收集IPv6流量中的NDP流量。可以使用過濾器或正則表達式等工具,從捕獲的流量中過濾出IPv6流量,并從中提取NDP報文,并將其保存到一個數據集中,用于后續的數據處理、模型訓練以及洪泛檢測。通過以上兩個模塊可以有效地捕獲和過濾出網絡流量中的NDP流量,為后續檢測提供數據基礎。

3.2 數據處理及時間間隔特征數據集構建

該階段的主要目的是將前一階段所收集的NDP流量數據進行處理,涉及到數據的清洗、預處理等步驟。在清洗階段,需要處理缺失值、刪除重復值、檢查異常值等,以便確保數據的質量和可靠性。預處理階段則包括數據規范化、標準化、特征選擇等,并將數據轉換為適合機器學習算法的格式,以便進行訓練和預測。

首先,解析原始NDP流量的數據包捕獲(packet capture,PCAP)文件,將數據包的內容提取出來,包括目的MAC地址、目的IPv6地址、協議類型、報文類型、數據包長度等信息,并將提取出的特征信息存入到逗號分隔值(comma separated values,CSV)文件中。接著,進行數據清洗,需要根據具體情況選擇不同的方法來處理缺失值。例如,對于缺失的數值型數據,可以通過均值插補或中位數插補等方法來填充缺失值;對于缺失的分類數據,則可以使用眾數插補或平均值插補等方法。同時,還需要刪除重復值和檢查異常值,以確保數據的質量和可靠性。

在預處理階段,需要對數據進行規范化或標準化,以便將數據轉換為適合機器學習算法的格式。例如,可以通過最小最大規范化將數據轉換為一個較小的范圍,或者通過標準化將數據的均值為0,標準差為1。此外,還需要進行特征選擇,以便選擇與預測目標相關的特征,并去除無關的特征。然而,除了可以直接從報文中提取的特性信息外,本文還有兩個特征:與上一個報文的時間間隔和與上一個報文的時間間隔,則需要經過對數據進行再次計算而獲得。

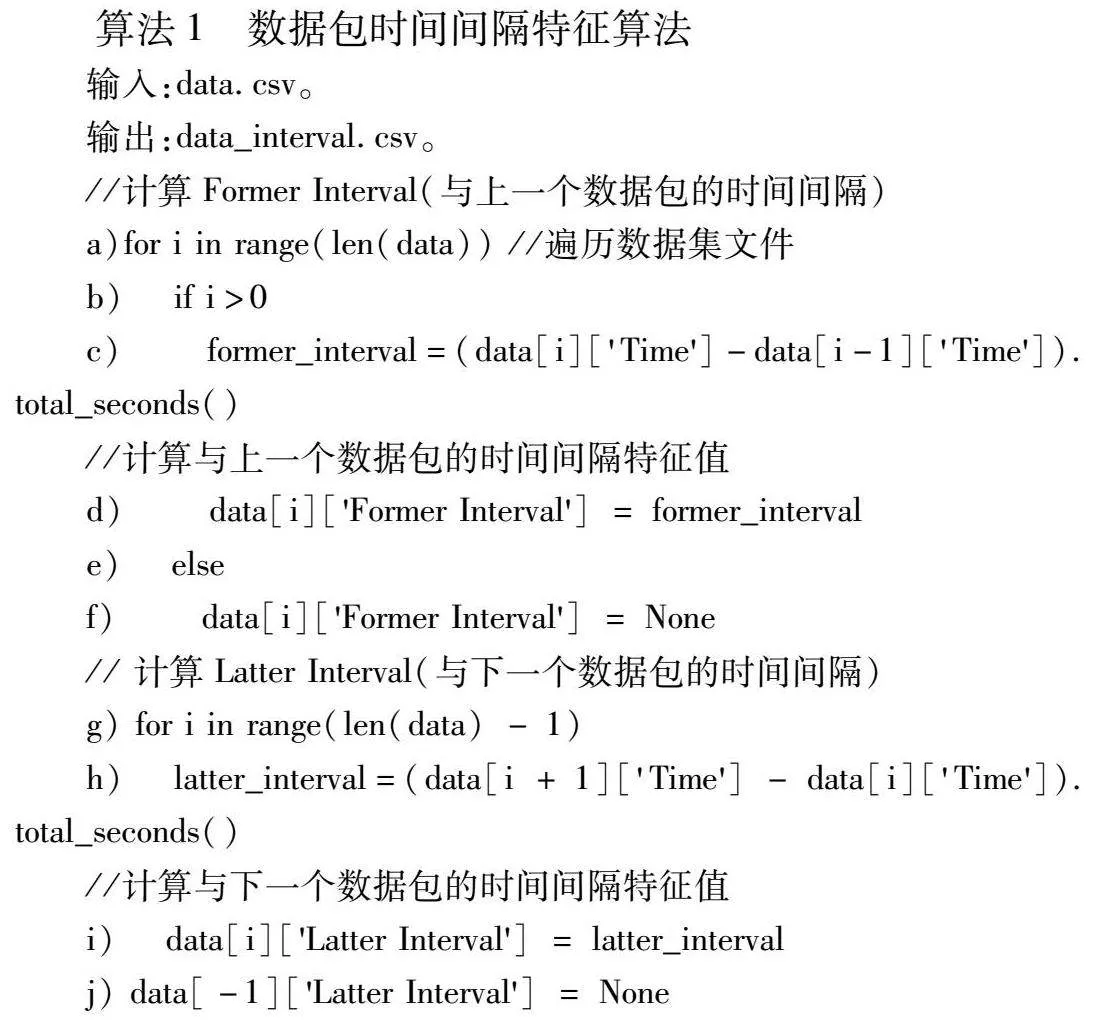

算法1 數據包時間間隔特征算法

輸入:data.csv。

輸出:data_interval.csv。

//計算Former Interval(與上一個數據包的時間間隔)

a)for i in range(len(data)) //遍歷數據集文件

b) if i>0

c) former_interval=(data[i]['Time']-data[i-1]['Time']).total_seconds()

//計算與上一個數據包的時間間隔特征值

d) data[i]['Former Interval'] = former_interval

e) else

f) data[i]['Former Interval'] = None

// 計算Latter Interval(與下一個數據包的時間間隔)

g) for i in range(len(data) - 1)

h) latter_interval=(data[i + 1]['Time'] - data[i]['Time']). total_seconds()

//計算與下一個數據包的時間間隔特征值

i) data[i]['Latter Interval'] = latter_interval

j) data[-1]['Latter Interval'] = None

算法1描述了數據包時間間隔特征的計算方法,輸入為已經完成數據處理的含有時間戳的CSV數據集文件,該算法將通過計算相鄰兩個數據包時間戳差值為數據集新增兩個特征,分別是上一個報文發送時間和當前報文發送時間的時間差以及當前報文發送時間和下一個報文發送時間的時間差。

這兩個時間間隔特征是本文在NDP洪泛威脅檢測研究領域首次提出的。在傳統的NDP洪泛威脅檢測方法中,往往只考慮了報文發送時間,而忽略了不同報文之間的時間間隔信息。然而,在實際網絡環境中,威脅者往往會采用特定策略來避免被傳統方法檢測到。例如,威脅者可能會采用時間延遲方式,將威脅報文分批次發送,以避免被傳統方法檢測到。因此,考慮時間間隔特征對于提高NDP洪泛威脅檢測的準確率具有重要的意義。本文提出的兩個時間間隔特征分別是上一個報文發送時間和當前報文發送時間的時間差以及當前報文發送時間和下一個報文發送時間的時間差。通過計算這兩個時間間隔特征,可以更加準確地描述網絡流量行為,并提高NDP洪泛威脅檢測的準確率。

3.3 NDP洪泛檢測多分類模型訓練

這一階段的目的是將上一階段得到的數據集選擇合適的機器學習和深度學習算法進行模型訓練。模型訓練是NDP洪泛檢測中的關鍵步驟,它旨在從數據中學習模式和關聯,以便模型能夠在未來的數據上進行準確的識別并分類NDP洪泛流量。

在模型訓練階段,該框架選取了10種常用的分類算法對NDP洪泛多分類檢測數據集進行訓練。這10種分類算法包括5種機器學習算法,如隨機森林、XGBoost、Lightgbm、支持向量機(SVM)和樸素貝葉斯;以及5種深度學習算法,如人工神經網絡(ANN)、卷積神經網絡(CNN)、循環神經網絡(RNN)、長短期記憶網絡(LSTM)和Transformer。

在前面步驟中收集并處理得到的數據集,會經過這些不同的分類算法進行訓練,以得到檢測模型。這些模型在訓練過程中,不同的分類算法有著不同的特點和適用范圍,因此會根據各自分類算法的特性生成不同的檢測模型。其中,機器學習方法適用于許多傳感器數據的分析和特征提取,解決較小規模的問題。機器學習算法通常具有較好的可解釋性,可以幫助分析人員理解模型的決策過程。對于一些較簡單的問題,機器學習模型通常需要較少的計算資源和數據量,因此更容易部署和維護。深度學習算法可以自動學習和提取數據中的特征,無須手工設計特征,這對于處理大規模和高維度數據非常有幫助。深度學習模型在大規模數據上訓練后,通常具有更好的泛化能力,可以應對不同類型和不同來源的洪泛數據。

3.4 NDP洪泛行為檢測

該框架的核心部分之一是NDP泛洪行為檢測階段,該階段旨在準確且高效地檢測NDP的洪泛行為。通過將上一階段訓練出的檢測模型部署在網絡中,該階段能夠實時監控網絡流量,并迅速識別出異常的NDP洪泛行為。一旦檢測到可疑活動,該階段會立即觸發相應的響應措施,阻止惡意流量、隔離受影響的節點,從而保護網絡資源和服務的正常運行。

此外,NDP泛洪檢測階段還具備強大的記錄功能,能夠詳細記錄所有與NDP泛洪檢測相關的事件和警報。這些記錄為后續詳細的分析提供了重要的依據,幫助管理員更好地理解洪泛威脅的行為模式,從而制定更加有效的防御策略。

4 實驗對比與結果分析

4.1TjvOzWt3fC9lxPds5XL/g1M3mCGHFypgpdCYzFIt44U= 實驗數據

本文實驗所用的數據集,參考了文獻[13,15]中的NDP洪泛流量收集方法。其中,真實流量來自鄭州大學網絡管理中心網絡安全實驗室,洪泛流量則在實驗室網絡環境中使用THC-IPv6工具生成。

此外,對THC-IPv6工具[18,19]進行了改進升級,使其可以設置更多參數來自定義NDP報文的字段值,并且可以設置數據包的發包速度。

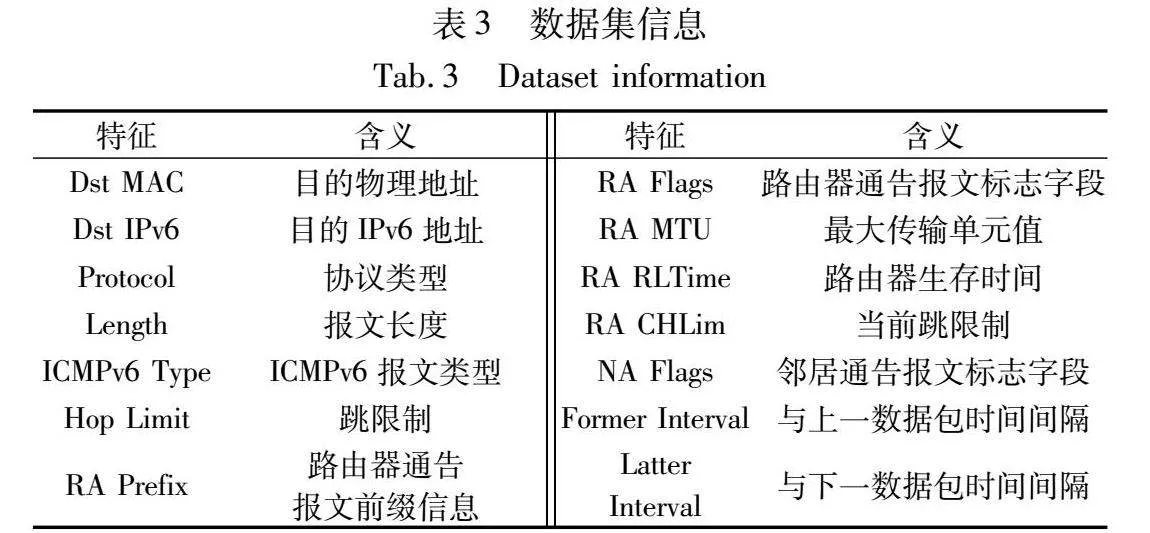

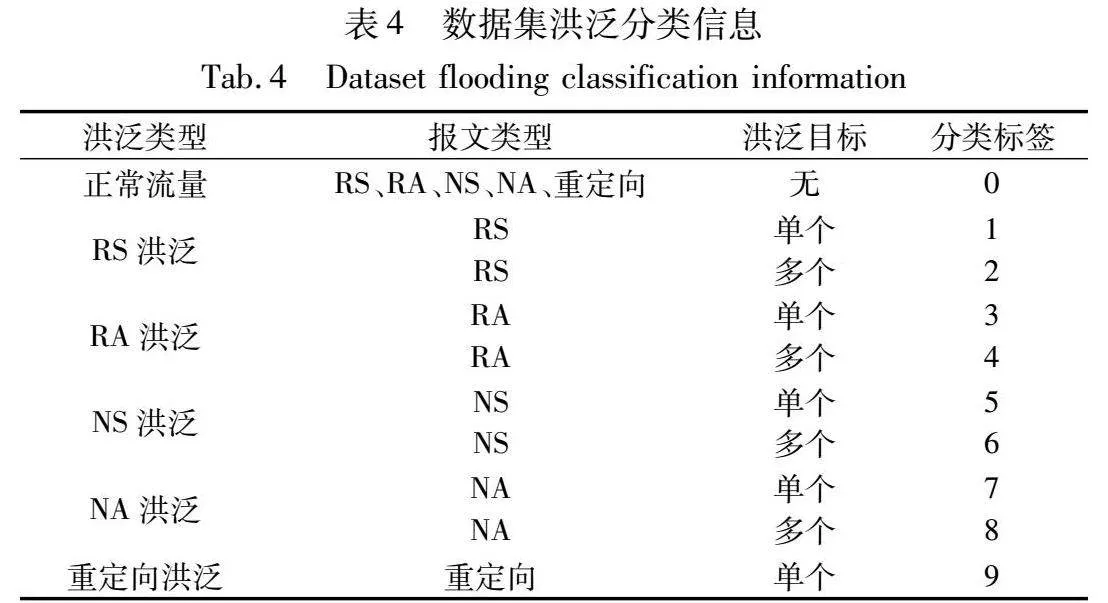

數據集包括14個特征信息,共有349 371條流量,其中正常流量42 941條,每類異常流量均為34 000條左右。針對每一類洪泛,設置了四個不同的發包速度,分別是每秒1個數據包、每秒10個數據包、每秒100個數據包和每秒1 000個數據包。數據集信息如表3所示,數據集洪泛分類信息如表4所示。

數據集由正常和洪泛流量組成,包括正常流量和9類異常流量,涉及NDP協議的五種報文,其中RS洪泛、RA洪泛、NS洪泛、NA洪泛各兩類。

RS洪泛可以根據目的地址字段,分為針對鏈路內某一具體路由器進行洪泛,或是將目的地址設為ff02::2,針對鏈路內所有路由器進行洪泛。RA洪泛同理,可以將目標設置為鏈路內某一具體主機,或是將目的地址設為ff02::1,向鏈路內所有主機進行洪泛。NA洪泛同樣根據目的地址字段,分為針對單一目標洪泛和多個目標洪泛。而NS洪泛則是根據報文中的目標地址字段,來選擇洪泛目標是某一具體主機還是所有主機。上述四種報文洪泛分類都是根據洪泛的目標數量,而重定向洪泛只有一類,它只能針對單個目標進行洪泛。

4.2 評價指標

本節描述用于評估NDP洪泛檢測框架性能的評估指標。在二分類條件下,可以很輕易地在混淆矩陣的基礎上定義出各種指標(如準確率、精度、召回率、F1分數)[20]。在已有NDP洪泛檢測的研究中,基本上只做二分類檢測,本文則是多分類檢測。

因此,下面將介紹針對多分類檢測的評估標準。宏平均(macro-averaging)是一種在多類別分類問題中計算性能指標的方法,它將每個類別視為等權重,然后計算每個類別的性能指標,最后對這些指標取平均值。

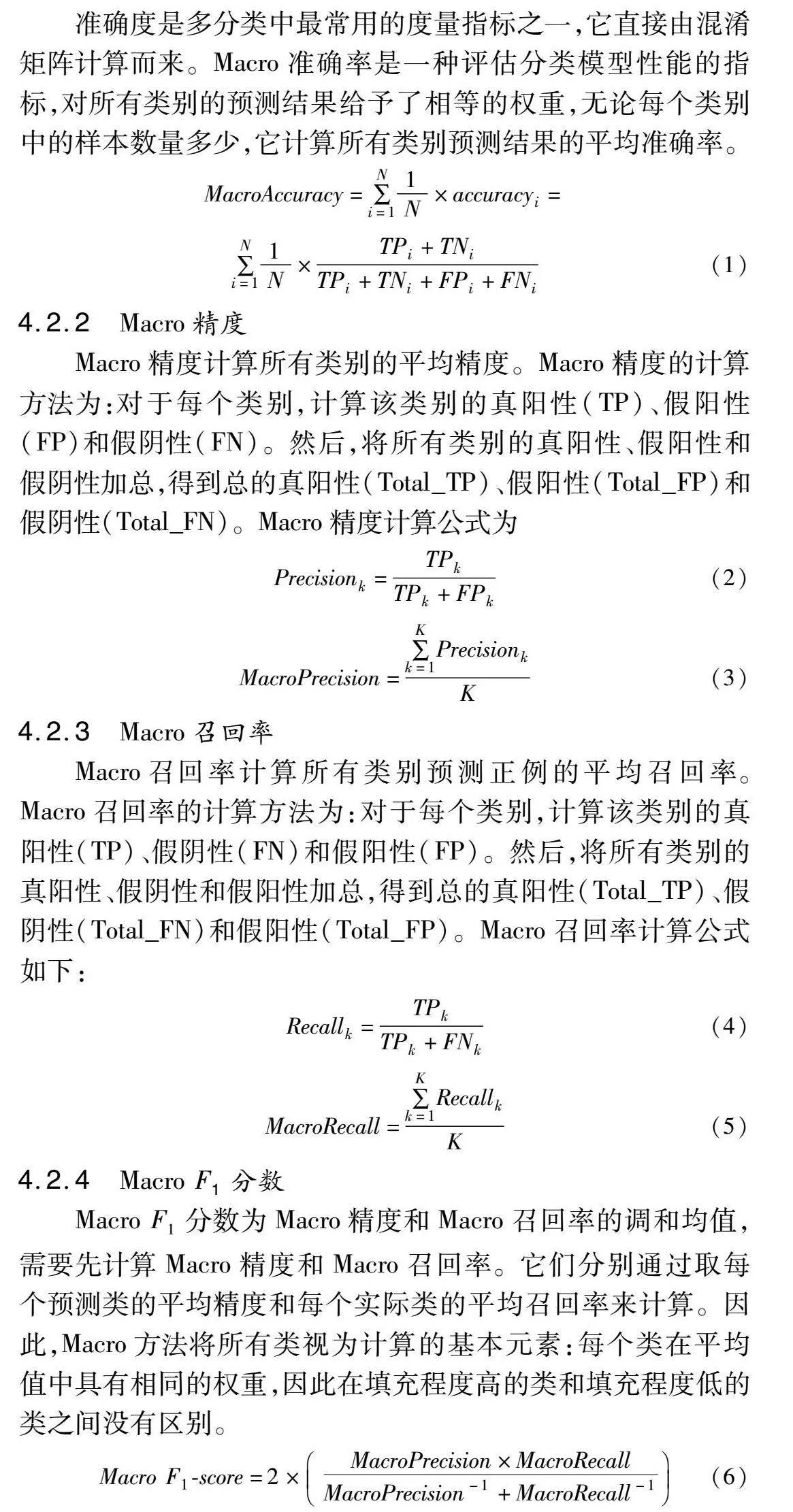

4.2.1 Macro準確率

準確度是多分類中最常用的度量指標之一,它直接由混淆矩陣計算而來。Macro準確率是一種評估分類模型性能的指標,對所有類別的預測結果給予了相等的權重,無論每個類別中的樣本數量多少,它計算所有類別預測結果的平均準確率。

MacroAccuracy=∑Ni=11N×accuracyi=

∑Ni=11N×TPi+TNiTPi+TNi+FPi+FNi(1)

4.2.2 Macro精度

Macro精度計算所有類別的平均精度。Macro精度的計算方法為:對于每個類別,計算該類別的真陽性(TP)、假陽性(FP)和假陰性(FN)。然后,將所有類別的真陽性、假陽性和假陰性加總,得到總的真陽性(Total_TP)、假陽性(Total_FP)和假陰性(Total_FN)。Macro精度計算公式為

Precisionk=TPkTPk+FPk(2)

MacroPrecision=∑Kk=1PrecisionkK(3)

4.2.3 Macro召回率

Macro召回率計算所有類別預測正例的平均召回率。Macro召回率的計算方法為:對于每個類別,計算該類別的真陽性(TP)、假陰性(FN)和假陽性(FP)。然后,將所有類別的真陽性、假陰性和假陽性加總,得到總的真陽性(Total_TP)、假陰性(Total_FN)和假陽性(Total_FP)。Macro召回率計算公式如下:

Recallk=TPkTPk+FNk(4)

MacroRecall=∑Kk=1RecallkK(5)

4.2.4 Macro F1分數

Macro F1分數為Macro精度和Macro召回率的調和均值,需要先計算Macro精度和Macro召回率。它們分別通過取每個預測類的平均精度和每個實際類的平均召回率來計算。因此,Macro方法將所有類視為計算的基本元素:每個類在平均值中具有相同的權重,因此在填充程度高的類和填充程度低的類之間沒有區別。

Macro F1-score=2×MacroPrecision×MacroRecallMacroPrecision-1+MacroRecall-1(6)

4.3 結果分析

分類算法的好壞將直接影響檢測框架的效果。因此,本節將使用前面小節中的評價指標對機器學習中的隨機森林、XGBoost、Lightgbm、SVM和貝葉斯算法和深度學習中的ANN、CNN、RNN、LSTM和Transformer等算法進行比較。

根據上述提到的四個指標對結果進行評估[21]。由于基于NDP的洪泛威脅數據集包含了兩個子數據集,一個用于訓練階段,另一個用于測試階段。本文選擇在一個數據集上訓練分類器和神經網絡模型,然后在另一個數據集上測試它們,而不是使用交叉驗證在同一數據集上構建和測試模型。最后對NDP洪泛威脅檢測結果進行了總結,計算了Macro準確率、Macro精度、Macro召回率和Macro F1分數。

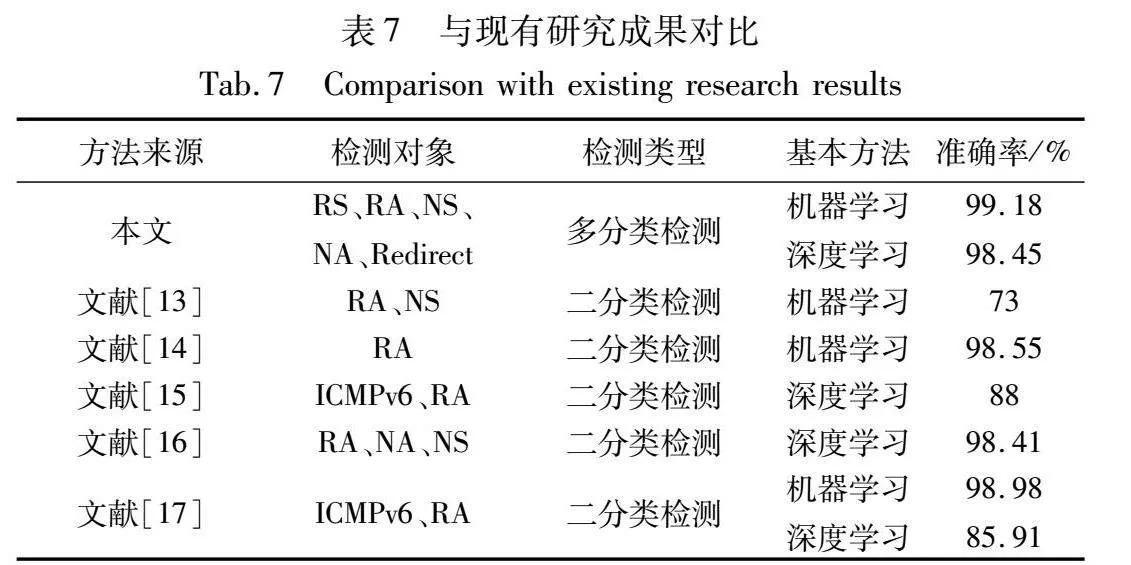

4.3.1 機器學習算法對比

表5對NDP洪泛威脅檢測結果進行了總結,實驗共使用5種機器學習算法,分別是隨機森林、XGBoost、LightGBM、SVM和樸素貝葉斯,其中XGBoost、LightGBM和RF的檢測準確率均在98%以上,XGBoost的準確率最高,接著是LightGBM和隨機森林算法[22]。這三種算法都屬于集成學習方法,即通過組合多個模型的預測來獲得更準確的結果。它們都通過組合多個基本模型的預測來降低過擬合風險,提高模型的性能。其中,隨機森林算法是基于決策樹的集成方法;LightGBM是基于梯度提升框架的決策樹算法,它使用基于直方圖的分桶方式,加速了訓練過程;XGBoost也是一種基于梯度提升框架的算法,但它采用了一種更復雜的正則化技術,以減小過擬合風險。

SVM和貝葉斯算法的檢測效果表現欠佳,其中SVM算法檢測準確率僅為46.69%,貝葉斯算法的檢測準確率為65.48%。SVM是可用于分類問題的監督學習算法,旨在找到一個超平面,它可以在不同類別的數據點之間實現最大的間隔,這個超平面被用來分隔不同類別的數據。貝葉斯算法是基于貝葉斯定理的概率統計算法,它用來估計給定數據的概率分布,并通過計算后驗概率來進行分類或預測。

綜上所述,它們在工作原理、適用性和處理的數據類型等方面有顯著的不同。選擇哪個算法取決于具體問題的性質和數據的特點。從本實驗結果來看,基于樹型集成學習的機器學習算法表現更好,尤其是XGBoost算法各方面指標均為最優。

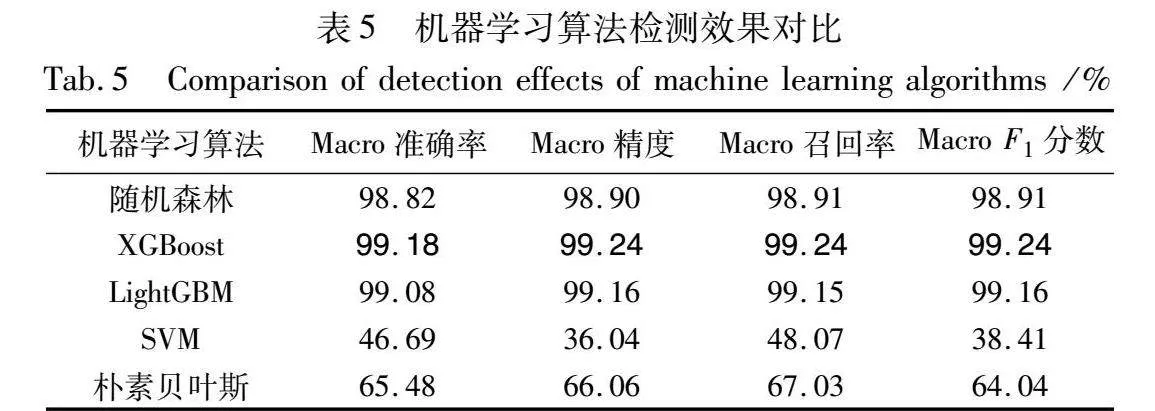

4.3.2 深度學習算法對比

接著又使用5種深度學習算法對NDP洪泛威脅進行檢測[23],結果如表6所示。ANN是由兩層全連接層組成,兩層之間使用激活函數ReLU。CNN模型主要由一維卷積和殘差網絡構建,確保訓練的穩定收斂。RNN采用標準的PyTorch框架中實現的雙向RNN,LSTM同樣采用標準的PyTorch框架中實現的雙向LSTM。Transformer基于FT-Transformer[24]實現對于表格數據的訓練學習。可以看到采用深度學習的方法普遍可以達到不錯的準確率,同時也需要更多的訓練技巧和訓練時間。

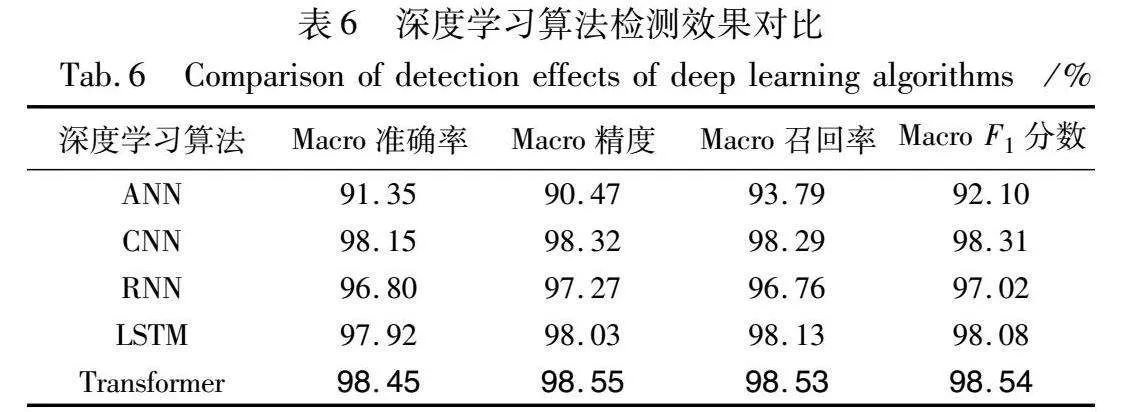

4.3.3 與現有人工智能方法對比

表7是本文提出的檢測框架與現有基于人工智能檢測方法的對比,詳細比較了各項指標,包括檢測對象、檢測類型、基本方法和檢測效果。

通過對比發現,本文研究在檢測對象方面更加廣泛,涵蓋了更多的類型,并實現了多分類檢測,同時檢測效果也更加準確和穩定。如表7所示,現有研究的檢測都是二分類檢測,并且檢測對象也沒有包含NDP協議中的所有報文類型。文獻[13,14]為機器學習方法,前者只是簡單地使用機器學習算法,后者則增加了特征選擇階段。文獻[15,16]為深度學習方法,同樣后者比前者多了特征選擇階段。因此文獻[14,16]的準確率都高于文獻[13,15]。而本文不但進行了特征選擇,并且新增了時間間隔特征。此外,集成了機器學習和深度學習的檢測框架能夠更好地選擇檢測效果最佳的算法,因此本文檢測準確率均優于上述方法。文獻[17]為2023年的最新研究,同樣結合了機器學習和深度學習算法,但本文在檢測對象、檢測類型、準確率等方面則更具優勢。因此,本文的檢測框架具有更高的實用價值和應用前景。

首先,本文研究針對的是NDP協議中全部五種報文,檢測更加全面。現有研究大多針對RA洪泛進行檢測,這是由于RA報文在NDP協議中的作用明顯,并且RA洪泛的危害較大。然而,NDP協議中的其他報文也同樣在IPv6網絡中發揮著重要作用,其洪泛威脅帶來的危害也是不可忽略的。

其次,本文實現的是洪泛多分類檢測,通過對NDP洪泛分析來細分洪泛類型,構建多分類數據集,檢測更加細致。現有檢測基本只進行二分類檢測,本文則將NDP洪泛進行了更加細致化的劃分,并進行了多分類檢測。二分類檢測只能將流量分為異常和正常,而本文的多分類檢測可以更加準確地識別和分類洪泛威脅,將威脅信息整理和分析從而更好地保護網絡安全。

最后,本文提出一種IPv6網絡NDP洪泛行為多分類檢測框架,并提出基于時間間隔特征的NDP協議洪泛威脅檢測方法。其中基于XGBoost的機器學習檢測準確率最高分別可達99.18%。

4.3.4 實驗總結

從洪泛威脅檢測研究的發展來看,基于人工智能的方法更優于經典閾值規則方法。由于洪泛威脅方案的多樣性以及定義正常流量和惡意流量之間的閾值難度,要為洪泛檢測設置萬無一失的規則是極其困難的。因此,閾值規則方法在洪泛威脅檢測中存在一定的局限性。相比之下,基于人工智能的洪泛威脅檢測方法能夠更好地處理這一問題。人工智能技術可以通過對大量數據的訓練和學習,自動發現正常流量和惡意流量之間的模式和特征,并生成更加精準的分類模型。這些模型可以更好地適應各種不同的洪泛威脅方案,并且可以隨著時間的推移不斷優化和更新。

從本文的實驗結果來看,機器學習中的隨機森林算法、XGBoost、LightGBM都有不錯的檢測效果,其中XGBoost算法檢測準確率更是達到了99.18%,是所有算法中效果最好的。深度學習的5種算法的檢測準確率雖然沒有高于XGBoost,但大多也接近XGBoost算法準確率。這樣的結果并不意味著機器學習在洪泛檢測效果優于深度學習,因為本實驗所采集的數據集并不復雜,并且經過專業預處理,增加了一些有利于分類的特征字段,這恰好有助于機器學習算法。相反,隨機物聯網設備的增加,網絡流量規模的擴大,今后的網絡環境將是更加復雜、多變的。而這樣的環境將更適合深度學習算法,因為它們具有更強的自適應能力,可以更好地處理復雜多變、非線性的數據模式[25]。

5 結束語

本文詳細闡述了一種針對IPv6 NDP協議洪泛多分類檢測框架,并提出了基于XGBoost算法的檢測方法。這一框架為保障IPv6網絡的安全性提供了堅實的基礎,突顯了其重要的應用價值。該框架巧妙地融合了機器學習和深度學習技術,能夠更高效地識別和區分不同類型洪泛威脅。

值得一提的是,該檢測框架是首個針對NDP洪泛威脅進行全面檢測并進行多分類的,體現了其前瞻性、創新性和實用性。不僅能夠準確地檢測出NDP洪泛,而且能夠對不同類型的NDP洪泛進行分類,從而為提升網絡安全性提供了更加全面的保障。同時,該檢測框架具有良好的效果,其檢測準確率處于領先水平。即使在網絡環境繁忙的情況下,也能夠有效地檢測并區分各種類型的洪泛威脅。最后,機器學習和深度學習技術的結合使用,使得該框架具有強大的適應能力、可擴展性和易用性。

為適應新的威脅和挑戰,后續將對NDP洪泛威脅多分類檢測框架進行優化和擴展,以提高其性能和可靠性。框架的優化和擴展將包括以下幾個方面:

a)洪泛分類的精細化。

當前僅根據報文類型和洪泛目標簡單分類NDP洪泛報文。實際上,不同的報文類型和洪泛目標可能會產生不同特點的洪泛威脅。例如,RA報文洪泛中還涉及路由器生存時間、MTU值等參數,這些參數可以作為區分不同類型RA洪泛的標志。因此,還需要對NDP洪泛威脅多分類檢測框架進行改進,使其能夠根據這些參數對報文進行更精細的分類,從而更好地識別和應對各種類型的洪泛威脅。

b)框架算法的提升。

本文所提框架的核心是機器學習和深度學習算法,因此,需要不斷提升其算法的性能和準確性,包括但不限于改進機器學習模型的準確率、提高深度學習模型的泛化能力、優化神經網絡的訓練過程等。通過不斷提升算法的性能和準確性,可以更準確地識別和應對各種網絡威脅,從而提高IPv6網絡的安全性和可靠性[26]。

總之,對NDP洪泛威脅多分類檢測框架進行優化和擴展是一個持續的過程,需要不斷地改進和完善其各個方面,以適應不斷變化的網絡威脅,從而有效地保護IPv6網絡。

參考文獻:

[1]Li Xiang, Liu Baojun, Zheng Xiaofeng, et al. Fast IPv6 network periphery discovery and security implications[C]//Proc of the 51st Annual IEEE/IFIP International Conference on Dependable Systems and Networks. Piscataway,NJ: IEEE Press, 2021: 88-100.

[2]Ahmed A S, Hassan R, Othman N E. IPv6 neighbor discovery protocol specifications, threats and countermeasures: a survey[J]. IEEE Access, 2017, 5: 18187-18210.

[3]Hamid Z, Daud S, Razak I S A, et al. A comparative study between IPv4 and IPv6[J]. ANP Journal of Social Science and Humanities, 2021, 2(2): 43-47.

[4]Hossain T, Rahman N. A review paper on IPv4 and IPv6: a comprehensive survey[C]//Proc of IICT. 2022.

[5]劉向舉, 尚林松, 方賢進, 等. 基于可編程協議無關報文處理的分布式拒絕服務攻擊檢測[J]. 計算機應用研究, 2022, 39(7): 2149-2155. (Liu Xiangju, Shang Linsong, Fang Xianjin, et al. Distributed denial of service attack detection based on programming protocol-independent packet processors[J]. Application Research of Computers, 2022, 39(7): 2149-2155.)

[6]Liu Yanru. Research on network security based on IPSec[C]//Proc of the 7th International Conference on Education, Management, Computer and Medicine.[S.l.]:Atlantis Press, 2017: 150-154.

[7]Arkko J, Ericsson, Kempf J, et al. RFC 3971, Secure neighbor discovery(SEND)[S]. 2005.

[8]Ahmed A S, Hassan R, Othman N E. Secure neighbor discovery (SEND): attacks and challenges[C]//Proc of the 6th International Conference on Electrical Engineering and Informatics. Piscataway,NJ: IEEE Press, 2017: 1-6.

[9]Shah S B I, Anbar M, Al-Ani A. Hybridizing entropy based mechanism with adaptive threshold algorithm to detect RA flooding attack in IPv6 networks[C]//Proc of the 5th ICCST Computational Science and Technology. Berlin: Springer, 2019: 315-323.

[10]Bahashwan A A, Anbar M, Manickam S. Propose a flow-based approach for detecting abnormal behavior in neighbor discovery protocol(NDP)[C]//Proc of International Conference on Advances in Cyber Security. Berlin: Springer, 2021: 401-416.

[11]Bahashwan A A, Anbar M, Hasbullah I H, et al. Flow-based approach to detect abnormal behavior in neighbor discovery protocol(NDP)[J]. IEEE Access, 2021, 9: 45512-45526.

[12]Satrya G B, Chandra R L, Yulianto F A. The detection of DDoS flooding attack using hybrid analysis in IPv6 networks[C]//Proc of the 3rd International Conference on Information and Communication Technology. Piscataway,NJ:IEEE Press, 2015: 240-244.

[13]Najjar F, Kadhum M M, El-Taj H. Detecting neighbor discovery protocol-based flooding attack using machine learning techniques[C]//Advances in Machine Learning and Signal Processing. Berlin:Springer, 2016: 129-139.

[14]Anbar M, Abdullah R, Al-Tamimi B N, et al. A machine learning approach to detect router advertisement flooding attacks in next-generation IPv6 networks[J]. Cognitive Computation, 2018, 10: 201-214.

[15]Saad R M A, Anbar M, Manickam S, et al. An intelligent ICMPv6 DDoS flooding-attack detection framework(v6IIDS) using back-propagation neural network[J]. IETE Technical Review, 2016, 33(3): 244-255.

[16]Elejla O E, Anbar M, Hamouda S, et al. Deep-learning-based approach to detect ICMPv6 flooding DDoS attacks on IPv6 networks[J]. Applied Sciences, 2022, 12(12): 6150.

[17]Ksimi A E, Leghris C, Lafraxo S, et al. ICMPv6-based DDoS flooding-attack detection using machine and deep learning techniques[J]. IETE Journal of Research, 2023(5): 1-10.

[18]THC-IPv6[EB/OL]. (2021)[2023-12-26]. https://github. com/vanhauser-thc/thc-ipv6.

[19]Scapy[EB/OL].[2023-12-26]. https://scapy.net/.

[20]Prasath M, Perumal B. Network attack prediction by random forest: classification method[C]//Proc of the 3rd International Conference on Electronics, Communication and Aerospace Technology. Piscataway,NJ: IEEE Press, 2019: 647-654.

[21]Lafraxo S, Ansari M E, Charfi S. MelaNet: an effective deep learning framework for melanoma detection using dermoscopic images[J]. Multimedia Tools and Applications, 2022, 81(11): 16021-16045.

[22]Sahoo K S, Puthal D. SDN-assisted DDoS defense framework for the Internet of multimedia things[J]. ACM Trans on Multimedia Computing, Communications, and Applications, 2020, 16(3S): 1-18.

[23]Aleesa A M, Zaidan B B, Zaidan A A, et al. Review of intrusion detection systems based on deep learning techniques: coherent taxonomy, challenges, motivations, recommendations, substantial analysis and future directions[J]. Neural Computing and Applications, 2020, 32: 9827-9858.

[24]Gorishniy Y, Rubachev I, Khrulkov V, et al. Revisiting deep lear-ning models for tabular data[C]//Advances in Neural Information Processing Systems. 2021.

[25]Elejla O E, Belaton B, Anbar M. Intrusion detection systems of ICMPv6-based DDoS attacks[J]. Neural Computing and Applications, 2018, 30: 45-56.

[26]Mishra P, Varadharajan V, Tupakula U, et al. A detailed investigation and analysis of using machine learning techniques for intrusion detection[J]. IEEE Communications Surveys & Tutorials, 2018, 21(1): 686-728.