基于下一代防火墻的L2TP VPN遠程接入服務的建構

關鍵詞:下一代防火墻;L2TP VPN;遠程接入服務

0 引言

傳統的撥號接入方式中,遠程辦公用戶通過直接呼叫網絡訪問服務器(NAS) 建立點對點鏈路。用戶端設備與NAS 之間通常使用 PPP 協議(Point to PointProtocol) ,以實現身份驗證并支持多種網絡層相關協議。但這種方式存在著長途通信費用高昂、NAS端口資源占用多等問題。此外,因為數據在互聯網上傳輸時缺乏有效的安全保障,這種方式還存在著嚴重的安全隱患。為了解決上述問題,VPN技術應運而生。

VPN是一種構建在公共網絡之上的虛擬專用網絡,用于構建VPN的公共網絡可以是 Internet,也可以是網際網絡服務供貨商(Internet Service Provider,ISP) 的 IP主干網絡,甚至可以是企事業單位私有的 IP主干網絡。

VPN的核心是隧道技術,它可以通過一種協議封裝和傳輸另一種協議的數據,較好地保障企業內部數據在公共網絡上的安全傳輸。本文將重點介紹基于下一代防火墻的L2TP VPN遠程用戶接入服務的配置方法。

1 L2TP VPN 的基本架構與網絡協議

L2TP VPN是一種二層VPN技術,它允許在IP隧道內封裝數據鏈路幀,例如PPP幀和以太幀。L2TP協議由IETF起草,結合了PPTP和L2F協議的優點,已被廣泛應用并成為標準RFC [1]。L2TP協議最初定義于RFC 2661,最新版本V3定義于RFC 3931 [2]。

L2TP協議本身不具備數據加密和完整性校驗功能,但可以與IPsec等安全協議結合使用,以增強數據傳輸的安全性。IPsec協議套件通過身份驗證、數據加密和完整性校驗等機制,保障數據傳輸的安全。

L2TP協議支持多種網絡環境,在IP網絡中使用UDP1701端口。雖然L2TP屬于數據鏈路層協議,但在IP 網絡中也表現出會話層協議的特性。

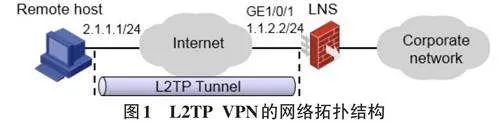

L2TP VPN遠程用戶訪問公司總部過程如圖1所示,遠程主機首先通過Internet向LNS發起L2TP隧道連接請求;然后在LNS接受請求以后,與遠程主機建立L2TP隧道;最后,遠程主機通過該隧道與公司內網進行通信[3]。

2 在下一代防火墻上實現L2TP VPN 時遇到的主要挑戰和解決策略

與傳統防火墻相比,下一代防火墻(NGFW) 在功能、性能和安全性方面均有顯著提升。在選擇和部署NGFW時,需要考慮其性能、可擴展性以及與現有安全設備的兼容性等因素。以下列舉了NGFW與傳統防火墻之間的一些關鍵區別。

1) 數據包檢查:傳統防火墻主要檢查數據包頭部信息,例如端口號、源地址和目標地址等;而NGFW能夠深入檢查數據包內容,識別并攔截潛在的惡意流量。

2) 應用識別與控制:傳統防火墻通常基于端口號和協議類型進行訪問控制,難以識別特定應用程序及其功能;而NGFW能夠通過應用程序簽名、行為和上下文分析等技術,實現對各種應用的精確識別和控制,從而制定更精細的安全策略。

3) 集成安全功能:傳統防火墻通常只提供狀態檢測、NAT等基本安全功能;而NGFW集成了入侵防御系統(IDS) 、防病毒、防垃圾郵件等高級安全功能,能夠提供更全面的網絡安全防護。

4) SSL/TLS解密與檢查:傳統防火墻無法解密和檢查SSL/TLS加密流量;而NGFW具備此功能,可以更好地保障網絡安全。

5) 集成式管理與報告:傳統防火墻通常缺乏集中化的管理界面和詳細的報告功能;而NGFW提供集中化的管理界面,方便管理員配置策略、查看報告和監控網絡狀況[4]。

下一代防火墻代表了網絡安全技術的進步,它在傳統防火墻的基礎上增加了許多高級功能,提供了更全面的網絡安全解決方案。然而,在下一代防火墻上實現L2TP VPN時,用戶仍可能面臨一些挑戰。以下為一些常見問題及相應的解決策略。

1) VPN撥入后無法訪問內網資源:可能原因包括VPN連接失敗、資源網段沖突、防火墻安全策略配置錯誤、路由配置錯誤等。建議優先排查這些問題,并查看設備日志、使用ping、tracert等網絡診斷工具進行測試。

2) L2TP連接問題:可能原因包括配置錯誤、缺少證書或預共享密鑰等。建議檢查L2TP服務器和客戶端的配置,包括IP地址、認證方式、加密設置等;檢查證書或預共享密鑰是否正確配置;如有必要,向網絡管理員提供isakmp日志進行排查。

3) NAT問題:NAT環境下,VPN連接可能會出現問題。建議在配置VPN時考慮到NAT的存在,并進行相應的配置調整以避免沖突;確保VPN服務器和客戶端之間的NAT設置正確。

總之,在下一代防火墻上實現L2TP VPN時,需要關注訪問控制、網絡連接、NAT等問題。解決這些問題需要仔細檢查和調整網絡和安全設置,并進行必要的調試和故障排查,以確保VPN服務的正常運行和遠程訪問的安全性。

3 基于Web 界面的Client-Initiated L2TP VPN配置

3.1 配置 LNS 側

LNS位于公司總部網絡的邊緣,承擔著網關的重要角色,可按如下配置步驟LNS的L2TP參數。

1) 配置 LNS 外部接口的IP 地址和路由,確保LNS與用戶側的遠程主機之間路由通暢。

2) 配置 LNS 的內部接口 IP 地址、子網掩碼和所屬安全域,并將內部接口加入相應的安全區域。

3) 配置安全策略,允許來自外部接口的 L2TP 流量(UDP 端口 1701) 進入 LNS,并允許來自內部接口的流量訪問外部網絡。

4) 登錄 LNS 的 Web 管理界面。

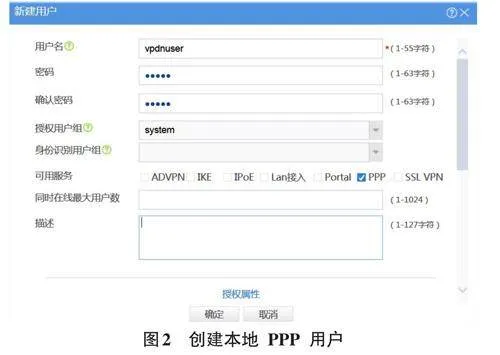

5) 導航至“ 用戶管理” >“ 本地用戶” 頁面。

6) 點擊“ 新建用戶” 按鈕, 如圖2 所示。

7) 在對話框中,設置用戶名為“ vpdnuser”,密碼為“ Hello”,授權用戶組為“system”,并選擇用戶服務類型為“ PPP”。

8) 點擊“ 確定” 按鈕完成用戶創建。

9) 導航至“啟用 L2TP” 選項。

10) 點擊“ 新建” 按鈕創建 L2TP VPN 實例。

11) 在彈出的“ 編輯 L2TP” 對話框中,如圖3 所示,進行如下配置:① L2TP 組號:1② 本端隧道名稱:LNS③ PPP 認證方式:CHAP④ PPP 服務器地址:192.168.0.1⑤ 子網掩碼:255.255.255.0⑥ 用戶地址池:192.168.0.212) 點擊“ 確定” 按鈕完成 L2TP VPN 實例的創建。

3.2 配置用戶側

1) 配置用戶側主機的 IP 地址為 2.1.1.1,子網掩碼為 255.255.255.0,默認網關為用戶側網絡的出口網關地址。

2) 配置路由,使得 Remote host 與 LNS(IP 地址為1.1.2.2) 之間路由可達。

3) 設置用戶名為“vpdnuser”,密碼為“Hello”。

4) 將LNS 的 IP 地址設為網關的互聯網接口地址1.1.2.2。

5) 修改隧道連接屬性,設置隧道協議為 L2TP,設置加密屬性為自定義,設置驗證方式為 CHAP。

4 基于命令行的Client-Initiated L2TP VPN配置

4.1 配置 LNS 側

基于命令行配置Client-Initiated L2TP VPN 的LNS側的基本步驟和基于Web界面的配置內容基本相同。首先,配置 LNS 外部接口的IP 地址和路由,確保 LNS與用戶側的遠程主機之間路由通暢。然后配置各接口的 IP 地址、所屬安全域和各區域間的安全策略。然后通過以下命令行創建和配置本地PPP 用戶、開啟L2TP 功能、創建和配置虛擬模板、創建L2TP 組 1,配置隧道本端以接受L2TP隧道建立請求。

在完成LNS側的配置后,管理員可根據網絡安全的實際需求,選擇是否設置隧道驗證以控制隧道連接過程。在兩端都啟用了隧道驗證的情況下,需兩端密鑰檢驗一致,才能建立隧道連接。否則,隧道連接不能建立。但如果兩端均未選擇隧道驗證,那么隧道連接就不經過隧道驗證,也不受其影響。通常為了保證隧道建立的安全,建議不要禁用隧道驗證功能。通過如下配置命令,可在LNS側增加隧道認證設置,修改隧道認證密鑰,用戶側也可同樣操作。

4.2 配置用戶側

基于命令行的Client-Initiated L2TP VPN用戶側的配置步驟和基于Web界面的配置步驟完全相同,此處從略。

5 L2TP VPN 配置驗證

6 結束語

L2TP VPN是一種經濟高效的二層VPN技術,適用于單個或少量遠程用戶接入企業內部網絡的場景。但需要注意的是,L2TP VPN本身不提供數據加密功能,建議與IPSec等加密技術結合使用,以增強數據傳輸的安全性[5]。在實際部署 L2TP VPN 時,需要根據具體的網絡環境和設備型號選擇合適的配置參數,并進行必要的測試和驗證。