面向工業物聯網的區塊鏈多鏈存儲模型

摘 要:

工業物聯網環境中設備和傳感器產生的大量數據被實時存儲和處理,避免數據被非法獲取、竄改或濫用是數據存儲需要解決的關鍵問題。區塊鏈具有可追溯和不可竄改的特性,可用于工業物聯網數據安全存儲與共享,但其存在吞吐量低、可擴展性差等問題。采用多鏈結構,實現了面向工業物聯網的區塊鏈多鏈存儲模型以解決相應問題。首先使用多個區塊鏈并行處理數據,不同區塊鏈內定義不同的數據,實現數據的物理隔離;其次取消SM2算法證書認證,設置多密鑰生成中心共同參與密鑰生成,使其更契合工業物聯網場景;最后采用SM2與SM4混合加密算法對交互數據加密,提升加解密速度的同時保證數據的安全性。實驗結果表明,多鏈存儲結構的吞吐量比單鏈存儲結構有顯著的提高,同時數據安全性也進一步提升。

關鍵詞:區塊鏈;多鏈;工業物聯網數據;SM2算法;SM4算法

中圖分類號:TP311.13"" 文獻標志碼:A""" 文章編號:1001-3695(2024)12-006-3572-07

doi: 10.19734/j.issn.1001-3695.2024.03.0106

Blockchain multi-chain storage model for industrial Internet of Things

Yang Rui, Liu Faxin, Zhang Ruiting

(School of Computer Science amp; Technology, Xi’an University of Posts amp; Telecommunications, Xi’an 710121, China)

Abstract:

A key issue of the industrial Internet of Things data storage is ensuring the large volume of data generated by devices and sensors in the environment is stored and processed in real-time, which prevents unauthorized access, tampering, or misuse of the data. Blockchain has features of traceability and tamper-resistance, making it suitable for secure data storage and sharing in industrial Internet of Things. However, problems such as low throughput and poor scalability are existing. To address these issues, this paper proposed a blockchain multi-chain storage model tailored for the industrial Internet of Things. Firstly, it used multiple blockchains to process data in parallel, where different blockchains defined distinct datasets to achieve physical isolation of data. Secondly, it eliminated the certificate authentication of SM2 algorithm, and involved multiple key generation centers in key generation, making it more suitable for industrial IoT scenarios. Finally, it used a hybrid encryption algorithm of SM2 and SM4 for encrypting communication data to enhance encryption and decryption speeds while ensuring data security. Experimental results demonstrate that the multi-chain storage structure significantly improves throughput compared to a single-chain structure, while also further enhancing data security.

Key words:blockchain; multi-chain; industrial Internet of Things data; SM2 algorithm; SM4 algorithm

0 引言

工業信息化建設進程中物聯網(Internet of Things, IoT)系統與工業自動化系統相融合,工業物聯網(industrial Internet of Things, IIoT)成為工業生產與制造過程中的重要部分。IIoT在工業環境中實現了智能設備、機械與基礎設施的網絡集成,簡化了數據采集、數據交換、數據管理與分析等操作[1]。隨著自動智能化的推進和數據需求量的增大,更多設備并入IIoT系統中。傳統IIoT模型采用集中數據中心統一負責數據的收集與處理工作,設備的持續增加使得成本不斷提高,系統可擴展性變差,同時數據安全性難以保障,存在因為數據中心被攻擊而導致數據丟失或被竄改的風險[2]。因此保證數據安全性與提升系統整體可擴展性就成為IIoT系統亟需解決的問題。

區塊鏈通過時間戳、鏈式結構、共識機制與分布式數據存儲等技術[3],在不依賴第三方的情況下實現了對數據去中心化管理并且可追溯,為IIoT數據安全存儲與共享提供了解決思路。目前已有研究將區塊鏈技術應用于IIoT系統中:Gao等人[4]采用哈希圖共識機制與節點評估機制搭建了一個IIoT分布式共識系統;Salih等人[5]使用區塊鏈技術實現IIoT數據的安全傳輸;Iqbal等人[6]提出了一種基于區塊鏈技術的區中心聲譽管理系統,使用區塊鏈確定IIoT設備的聲譽,以便進行任務卸載。現實環境中海量的工業數據要求IIoT需要擁有高吞吐量。徐雪松等人[7]為了滿足工業數據的安全與高效處理,設計了一個可擴展的區塊鏈;解雯霖[8]使用可信交易框架,提升了數據傳輸速度。以上兩個方案都提高了系統的吞吐量,并且對區塊鏈結構進行了優化。但隨著節點的不斷增多,數據傳輸將花費更多的驗證時間。

當前大部分數據存儲應用都基于單鏈式區塊鏈開發,單鏈的結構導致數據無法平行擴張,交易都按時間順序依次執行,且單一全節點便擁有全部數據,難以滿足IIoT系統高并發以及數據隔離的需求。因此本文提出使用多個區塊鏈并行處理數據,不同區塊鏈內可定義不同的數據,在保證數據隔離的同時進行數據交換;使用中繼鏈進行鏈間通信,中繼鏈不存儲節點數據,僅存儲鏈間數據交互記錄;為進一步保障多鏈間數據交互安全性,采用并改進SM2算法,通過多密鑰生成中心(key generation center, KGC),使其無須證書管理密鑰,滿足IIoT系統實時性和性能的要求,再結合SM4算法提升加解密速度,最終使用混合加密算法對交互數據進行加密,防止數據被非法獲取或竄改。

1 相關知識

1.1 區塊鏈

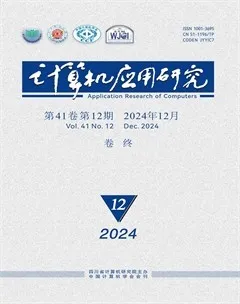

2008年中本聰發布的白皮書中首次提到了區塊鏈的概念[3],區塊鏈是多個區塊按照時間戳順序進行排列的鏈式數據結構,每個區塊都保存了一定的數據。區塊的結構如圖1所示,區塊頭中保存的信息主要有前一區塊的哈希值、時間戳、隨機數與本區塊哈希值等信息。區塊體中的數據依次經過哈希求得一個最終的哈希值并保存在Merkel根內,如果數據被竄改,最終求得的哈希值與Merkel根中保存的哈希值會不一致。

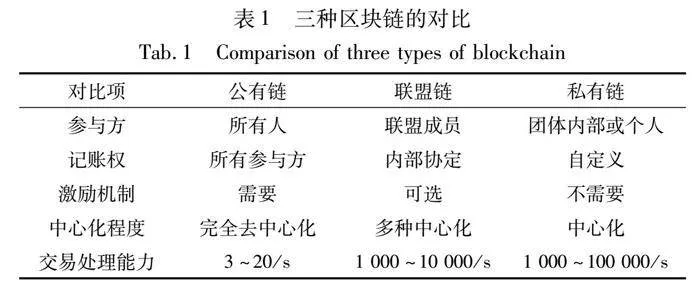

區塊鏈按開放程度可分為公有鏈、聯盟鏈與私有鏈[9]三種。三種區塊鏈的對比如表1所示。公有鏈也是三種鏈中開放程度最高的,所有人都可以參與區塊鏈數據的讀取與區塊鏈的維護,不受任何管控完全去中心化。私有鏈則是最封閉的,更趨向于中心化的管理以提高交易處理的速度,不能完全解決信任問題,但可以解決數據的可追溯問題。而聯盟鏈則擁有高于公有鏈的數據處理速度,又比私有鏈更開放,兼顧了公有鏈與私有鏈的優勢。

1.2 跨鏈技術

跨鏈技術的出現實現了鏈與鏈間數據或價值的交換[10],常見的跨鏈技術為公證人機制、側鏈/中繼技術與哈希時間鎖定。

公證人機制是一種利用中間人實現不同區塊鏈之間數據轉移的機制。該機制通過一個或多個參與跨鏈區塊鏈信任的中間人來證明鏈間交互數據的真實性[11]。如果僅使用單個中間人,所有鏈必須相信此中間人,則會違背區塊鏈去中心化原則。多個中間人可以避免對單一中間人的依賴,需要通過共識協議達成數據交互共識。公證人機制結構簡單,理論上可以適用于各區塊鏈網絡。

側鏈/中繼技術也依賴于中間人,但中間人僅充當數據收集者角色[12]。側鏈技術里鏈間不存在絕對的主鏈與側鏈區分,多條鏈間相互獨立。數據發送鏈將數據傳輸至數據接收鏈后,接收鏈需要自行驗證數據正確性,然后完成鏈間的數據交互。中繼技術是直接由中繼鏈充當中間人,完成數據的相互轉移[13]。

哈希時間鎖定在閃電網絡中首次被提出,此方法建立在智能合約之上,在交易開始前需要先鎖定交易雙方在各自鏈上的一部分資產,如果在規定時間內雙方可以獲得正確的哈希值,則完成交易[14]。如果因為各種原因未能達成約定,則鎖定的資金就會被退回各自賬戶。哈希時間鎖定實現容易,但局限性較大,目前僅在使用相同密碼機制的公鏈上使用。

1.3 SM2算法

SM2算法是非對稱加密算法[15],使用公私鑰對進行加密與解密。通過公鑰計算私鑰在計算上已知不可行,相較于其他非對稱加密算法,SM2在保證加密強度的情況下可以使用更短的密鑰,同時加密時間也有了較大的提升。

設M為需要發送的數據,Mlength為M的長度。在加密時由隨機數發生器產生隨機數k∈[1,n-1],然后計算橢圓曲線上C1=[k]G=(x1,y1)并轉換為二進制串,隨后計算[h]C1。如果計算出來的結果為無窮大的點則重新計算k,再計算[k]PB=(x2,y2)并轉換為二進制串,使用密鑰派生函數KDF計算t=KDF(x2‖y2,Mlength)。如果t全為0則重新計算k,最后計算C2=M⊕t與C3=hash(x2‖M‖y2),然后輸出密文C=C1‖C2‖C3。

設klen為C2的二進制串長度,在解密時首先需要從C中取出C1并驗證C1是否滿足橢圓曲線方程,隨后計算[h]C1。如果計算出來的結果為無窮大的點則退出,計算[dB]C1=(x2,y2)并轉換為二進制串。計算t=KDF(x2‖y2,Mklen),如果t全為0則退出,從C取出C2計算M′=C2⊕t,最后計算u=hash(x2‖M′‖y2),如果u≠C3則退出,否則輸出M′。

1.4 SM4算法

SM4算法是分組對稱加密算法[16],加密與解密具有相同的特性。該算法采用了32輪的非線性迭代結構,加密與解密過程都經過相似的步驟,只是密鑰使用的順序相反。這種設計使得SM4能夠在軟件中靈活運行,旦也導致密鑰一旦泄露,就相當于直接公布了明文。

明文表示為(X0,X1,X2,X3)∈(Z322)4,其中Z322中的元素稱之為字,Z82中的元素稱為字節,密文表示為(Y0,Y1,Y2,Y3)∈(Z322)4,加密密鑰表示為MK=(MK0,MK1,MK2,MK3),其中MKi∈Z322,i∈0,1,2,…,31,輪密鑰rki∈Z322,i∈0,1,2,…,31由加密密鑰生成,輪函數的表達式為

Xi+4=F(Xi,Xi+1,Xi+2,Xi+3,rki)=

Xi⊕T(Xi+1⊕Xi+2⊕Xi+3⊕rki)" i∈0,1,2,…,31

其中:T為一個合成置換,經過32輪加密運算再逆序后可得密文(Y0,Y1,Y2,Y3)=(X35,X34,X33,X32),SM4為對合運算,加密過程與解密過程相同,只需要將rki∈Z322,i∈0,1,2,…,31逆序使用。

2 系統模型

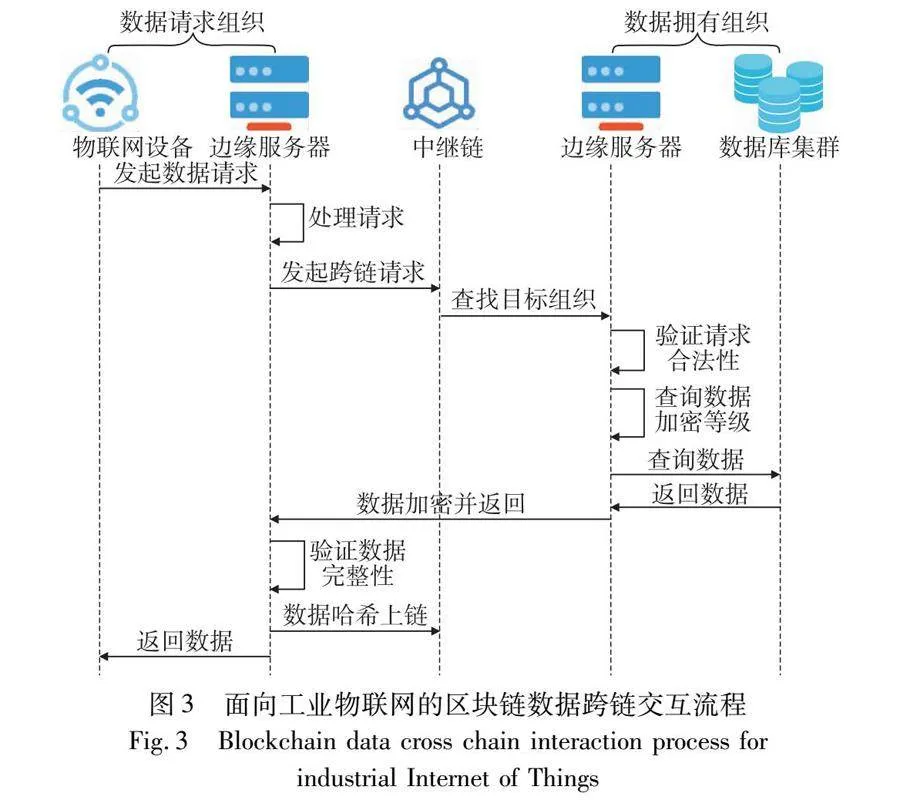

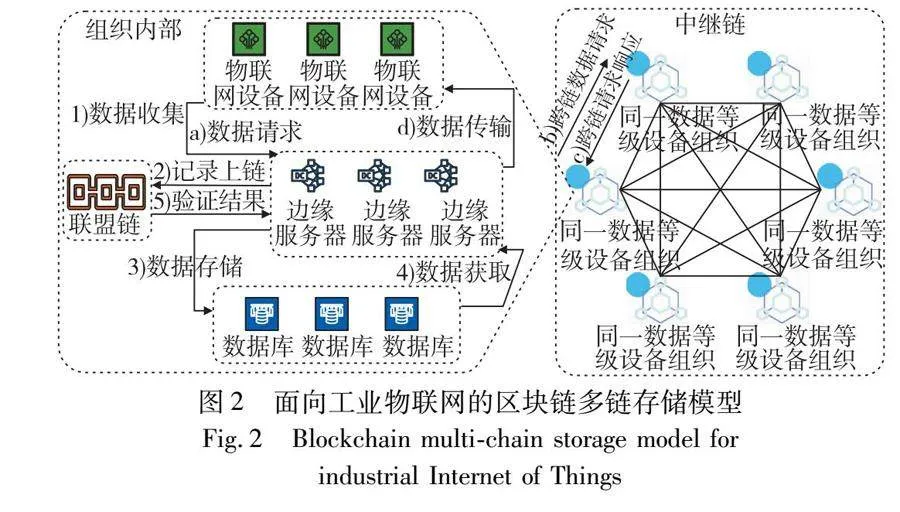

如圖2所示,本文所提出的IIoT多鏈存儲模型是由多個同一數據等級的設備組織構成,便于將不同隔離級別的數據分鏈存儲,以滿足數據存儲的安全性。通過中繼鏈實現數據的跨鏈請求,跨鏈請求過程與結果記錄在中繼鏈上。每個組織內部維護一條專有的聯盟鏈,用于存儲組織內部物聯網設備產生的數據信息摘要,使用邊緣服務器集群集中處理數據,降低對物聯網設備的性能要求,數據庫集群存儲物聯網設備產生的具體數據。首先,由邊緣服務器集群收集物聯網設備所產生的各項數據,邊緣服務器集群將數據進行格式化。其次,邊緣服務器集群將完整數據存儲到數據庫集群,并將數據計算得出的哈希值存儲到組織內部的聯盟鏈。最后,如果需要請求其他組織內物聯網設備產生的數據,需要先由物聯網設備對組織中邊緣服務器集群發起數據請求,再由邊緣服務器集群進行權限校驗通過后,去請求數據擁有組織中的數據。數據擁有組織中的邊緣服務器集群對請求確認后,先從組織內區塊鏈獲取所需數據摘要,然后從數據庫集群取得所需數據的完整信息,整備并加密后發給數據請求組織內的邊緣服務器集群。將此次數據交易過程上傳至中繼鏈,最終由邊緣服務器集群驗證數據完整性后轉發給發起數據請求的物聯網設備。其中組織內部聯盟鏈運行方式與共識算法參見文獻[17]。

3 實現方案

3.1 區塊鏈

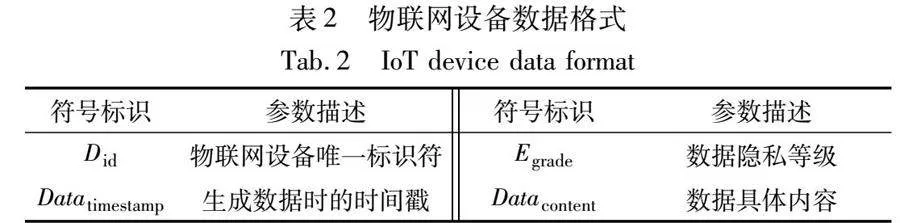

物聯網設備產生的數據錯綜復雜,不同物聯網設備之間的數據不具有通用性,需要生成通用的數據格式,因此本文設計了可以存儲與交互的數據格式,如表2所示。

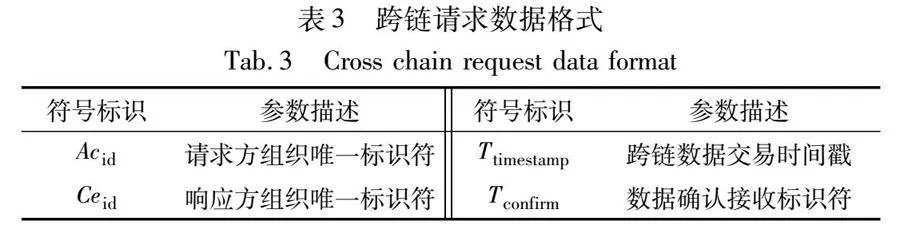

由于跨鏈數據請求也需要固定的數據格式,本文提出用于跨鏈通信的標準數據格式,保存交易雙方信息,具體的數據格式如表3所示。

3.2 工業物聯網數據跨鏈交互

IIoT數據如果僅由單鏈存儲,某一節點為惡意節點就可輕易獲得所有數據,并且單鏈性能嚴重受限,當物聯網設備同時產生大量數據時,單鏈無法滿足IIoT系統的高并發數據存儲。為保證數據的安全性及IIoT系統的高并發,本文提出依據數據隱私等級劃分多個組織,考慮到物聯網設備產生的數據十分龐大,采取鏈下存儲數據的方式,組織內部維護一條聯盟鏈以記錄組織內物聯網設備產生數據計算得出的哈希值。在多個組織之間維護一條中繼鏈,在中繼鏈上存儲組織跨鏈交互的信息,可通過中繼鏈追溯到每一次跨鏈交互。多個組織可以同時在組織內部進行信息上鏈,滿足系統的高并發需求。首先物聯網設備產生的數據需要由邊緣服務器整備后交由數據庫集群存儲并計算哈希上傳至組織內部聯盟鏈;其次由數據需求組織發起數據請求,數據擁有組織接收到請求后檢查數據隱私等級,判斷是否可以跨鏈交互,若滿足條件則響應并返回數據至數據需求組織;最后,由數據需求組織將交互信息與數據擁有組織經共識后上傳至中繼鏈。

1)物聯網數據存儲

邊緣服務器集群收集到物聯網設備所傳輸的數據后,將數據放入Datacontent中,根據組織數據加密等級設置Egrade,并設置Did,依據物聯網生成數據的時間設置Datatimestamp。數據整備完成之后將數據存入數據庫集群中,并計算H256(Did‖Datatimestamp‖Datacontent)存儲于組織內部聯盟鏈。

2)數據跨鏈交互流程

首先由組織A中物聯網設備發起數據請求,組織內部邊緣服務器接收到數據請求后,對請求數據進行整備再到中繼鏈查詢數據擁有組織。數據擁有組織以下稱為組織B,組織B中邊緣服務器獲取到請求后,驗證請求的合法性,防止惡意攻擊非法獲得數據,其次驗證組織A所要獲取的數據Egrade,查看是否為可共享數據。驗證結束后,邊緣服務器在數據庫集群中取得所需要的數據,并通過組織內部聯盟鏈上的數據哈希值驗證數據的準確性,再通過加密算法對數據進行加密發送給組織A中的邊緣服務器。邊緣服務器獲取到數據后首先對數據解密,再次驗證數據的完整性,其次整備數據,生成Ttimestamp,如果數據準確無誤將TConfirm設置為true,并將從中繼鏈上獲取的Acid,以及自身的Ceid整合為一個數據包上傳至中繼鏈上,最后發送數據至物聯網設備上,流程如圖3所示。

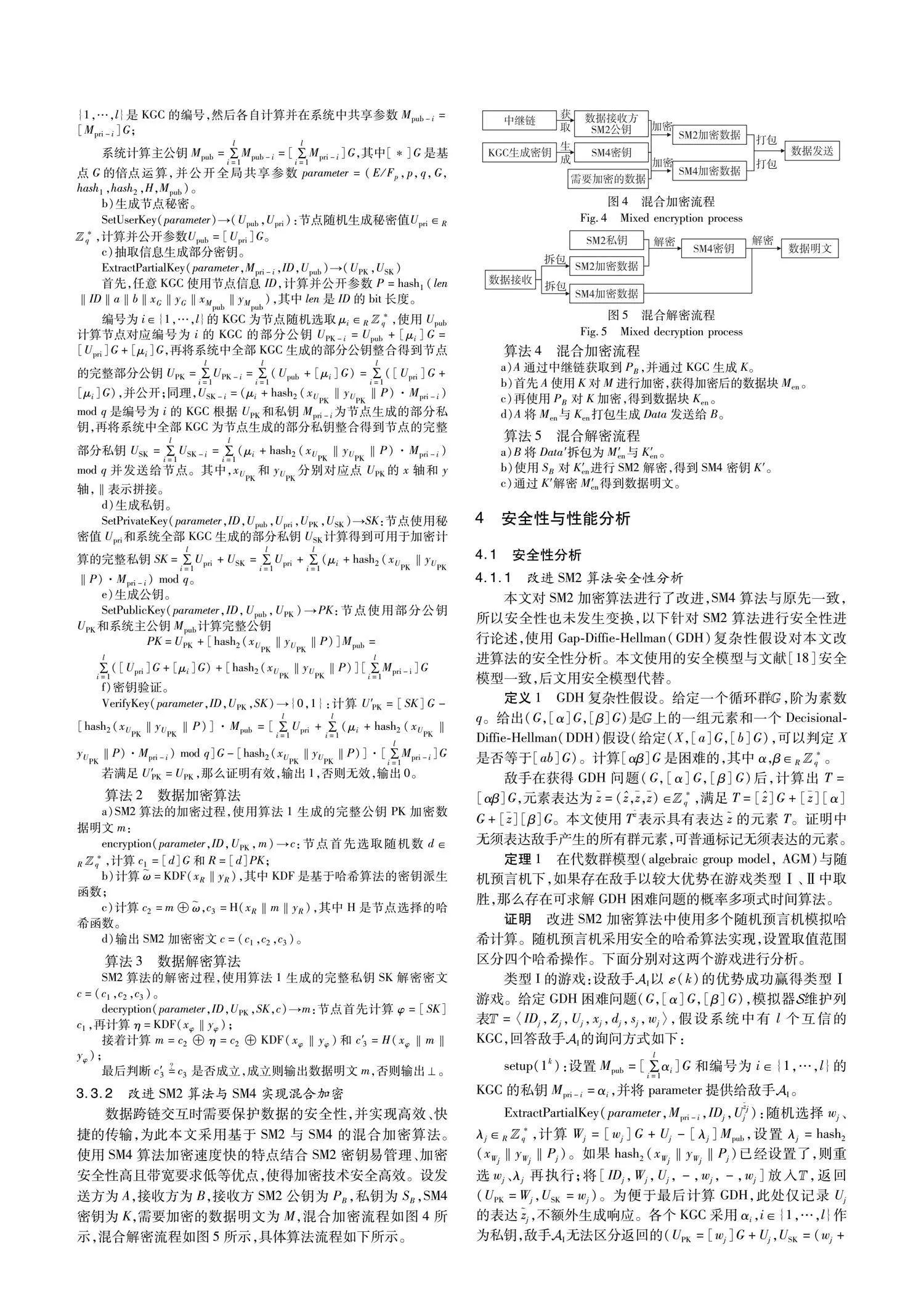

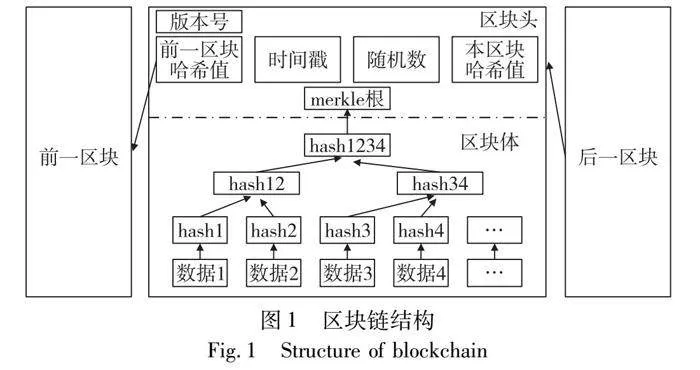

3.3 混合加密算法

SM2算法擁有高安全性、高效運算、靈活性和自主創新等優勢,較短的密鑰長度使其在加密和解密過程中更為高效。為使SM2算法更加契合IIoT應用場景,改進SM2算法,使其無須證書管理密鑰,同時保證算法的安全與高效。其中私鑰是由兩個因素決定,一個是需要簽名的節點自己生成的部分私鑰,另一部分是從KGC獲取的節點數據計算出來的密鑰,并在其中結合區塊鏈節點狀態,使用多KGC參與隨機數以及密鑰生成,提高系統整體安全性。改進后的算法如下。

4.1.2 系統安全性分析

本文使用區塊鏈多鏈技術針對不同數據隱私等級進行分鏈存儲,在此存儲模型下不僅降低了單鏈的存儲負載,還使不同組織間的數據實現交互且具有可追溯性。下面從數據機密性、數據隱私性與數據完整性三個角度分析系統整體安全性,具體分析如下。

1)數據機密性

當不同組織間需要交互數據時,需要在中繼鏈上查詢組織id,如果Acid或Ceid不合法,交易也會被及時中止,并且數據請求組織和數據提供組織必須要驗證請求的合法性。將所有數據分等級存放在區塊鏈上,可以避免數據被人為竄改,并且未獲得數據訪問權限的其他組織節點也無法獲得數據,有效遏制了越權行為,保證了數據的機密性。

2)數據隱私性

本文將不同等級的數據存放在不同的組織區塊鏈內,并且將數據訪問權限按等級劃分,從物理層面進行了數據隔離,即使某一節點在組織內部的權限很高,但組織如果未獲取另一組織的訪問權限,此節點也無法訪問到另一組織的數據。并且組織間的訪問權限可以靈活調整,為不同隱私等級的數據提供了可靠的保障。

3)數據完整性

鏈上鏈下協同將IIoT數據進行存儲,節點還可以靈活選擇SM9對數據簽名,數據庫集群保存具體的數據,將計算的hash值存儲于組織內部的區塊鏈,降低了區塊鏈的存儲壓力。存儲于數據庫中的數據如果發生改變,hash值與數字簽名也會隨之改變,數據交互時就無法通過數據完整性驗證,能夠很好地保護數據的有效性與完整性。

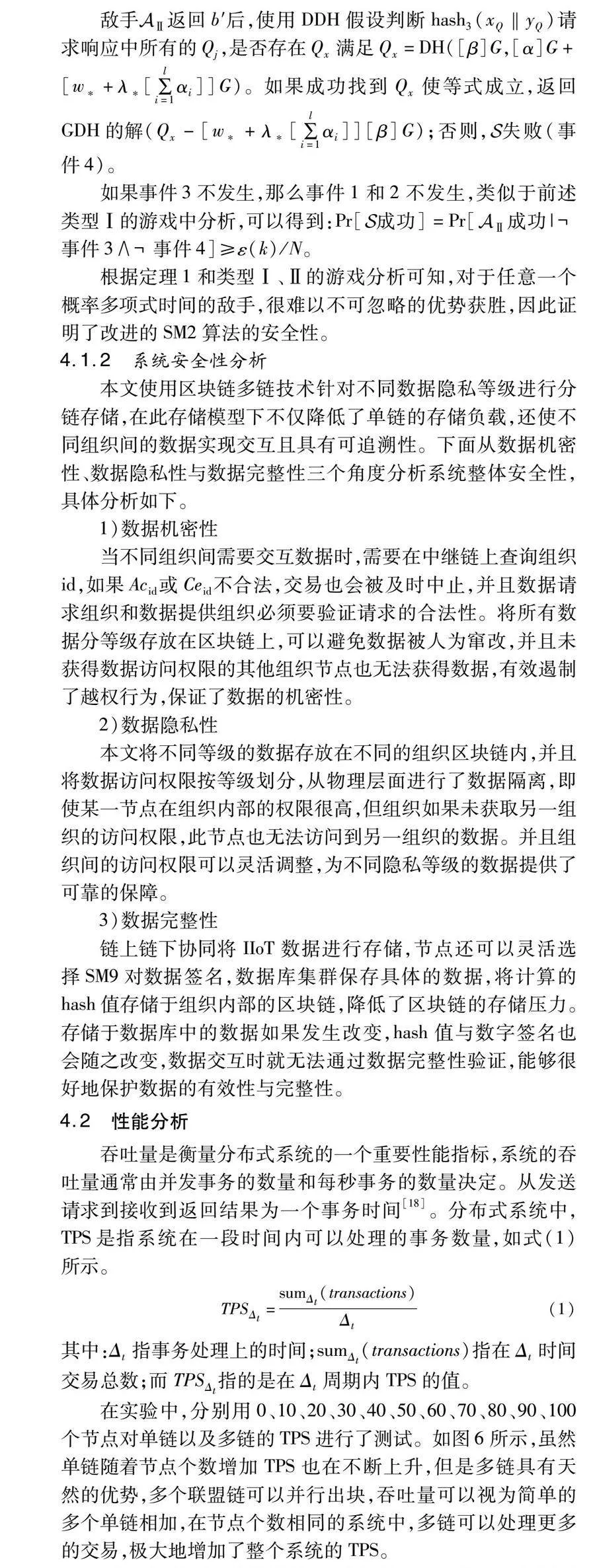

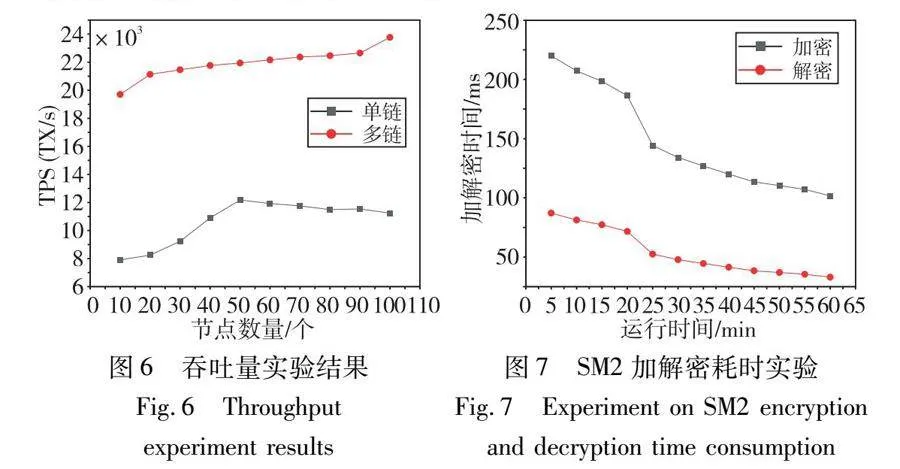

4.2 性能分析

吞吐量是衡量分布式系統的一個重要性能指標,系統的吞吐量通常由并發事務的數量和每秒事務的數量決定。從發送請求到接收到返回結果為一個事務時間[18]。分布式系統中,TPS是指系統在一段時間內可以處理的事務數量,如式(1)所示。

TPSΔt=sumΔt(transactions)Δt(1)

其中:Δt指事務處理上的時間;sumΔt(transactions)指在Δt時間交易總數;而TPSΔt指的是在Δt周期內TPS的值。

在實驗中,分別用0、10、20、30、40、50、60、70、80、90、100個節點對單鏈以及多鏈的TPS進行了測試。如圖6所示,雖然單鏈隨著節點個數增加TPS也在不斷上升,但是多鏈具有天然的優勢,多個聯盟鏈可以并行出塊,吞吐量可以視為簡單的多個單鏈相加,在節點個數相同的系統中,多鏈可以處理更多的交易,極大地增加了整個系統的TPS。

圖7是系統中多鏈數據交互時SM2對交互數據的加解密耗時實驗,在此實驗中節點個數固定為100個。在系統運行初期,由于大量節點向KGC申請密鑰,導致系統整體加解密速度較慢,但隨著系統的運行,只有新加入的節點會向KGC申請密鑰,加解密的耗時會逐步減小,如果系統運行更長時間且沒有新的節點加入,耗時會趨于穩定。

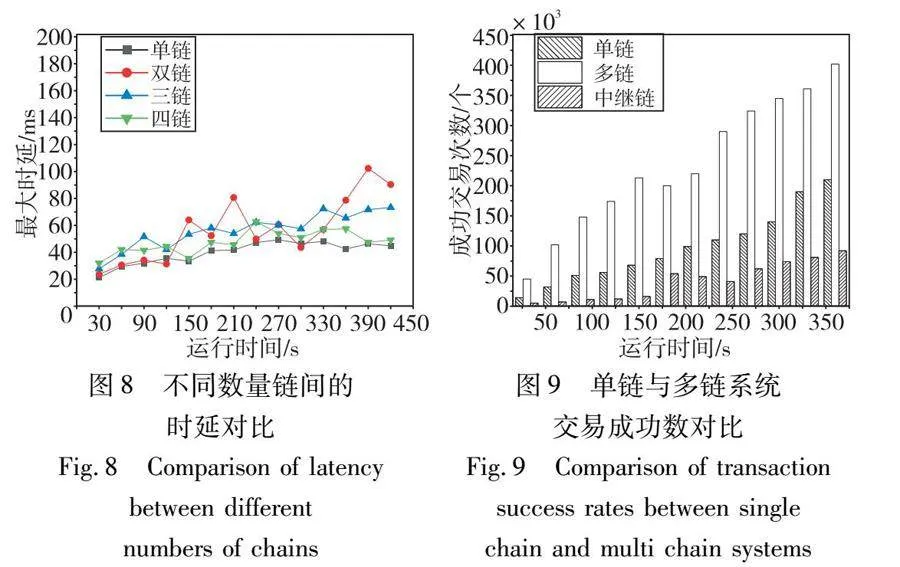

系統在450 s內持續發起交易,對比不同數量組織構成的多鏈系統的交易時延,主要用于驗證系統的穩定性。如圖8所示,分別對比了單鏈、雙鏈、三鏈以及四鏈的交易時延,單鏈相較于多鏈不存在跨鏈查找數據及跨鏈驗證交易的時間,數據查找和驗證都在鏈內進行,平均延遲僅為0.039 s,在雙鏈與中繼鏈組成的系統中交易時延波動較大,最大時延達到了0.102 s,平均時延0.057 s,但當系統由四鏈與中繼鏈組成時,最大延遲下降到0.062 s,降幅約為40%,平均時延下降至0.047 s,降幅約為17.5%。由于跨鏈交易的原因,多鏈的平均時延略大于單鏈,但當多鏈系統鏈內交易遠大于跨鏈交易時,多鏈與單鏈平均時延會趨于相等。在系統持續運行中,并入系統內的組織越多,系統越趨于穩定,由此可見多鏈架構適于存儲IIoT數據。

在本文模型中,每個組織內部都維護有自己獨立的區塊鏈,多個區塊鏈在鏈內共識時不存在相互的影響。本實驗使用三個區塊鏈與中繼鏈組成的系統與單鏈進行交易成功數對比。由圖9可以看出,單鏈交易成功數隨著時間逐步上升,多鏈系統開始都是2~3倍于單鏈系統的交易成功量,但隨著中繼鏈交易數量增加,多鏈系統在180 s時成功交易次數明顯下降,但是仍然高于單鏈系統的數量。雖然多鏈系統的交易成功數低于單鏈系統交易成功數的三倍,但多鏈系統可以將不同隱私等級的數據進行物理隔離,因此在一定程度上可以接受。

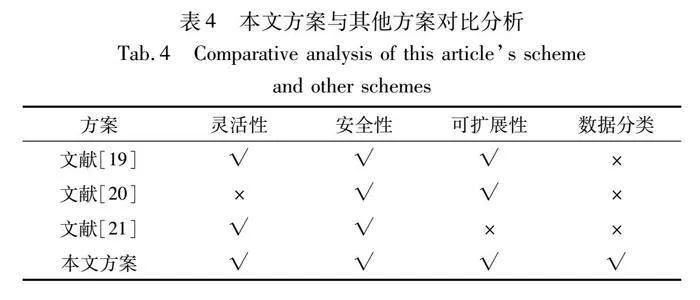

4.3 方案對比

文獻[19,20]都針對擴展性進行了研究,加強了對IIoT數據的隱私保護,文獻[20]安全性進一步加強但靈活性有所下降,文獻[21]使用策略分級,節點可靈活選擇不同策略,細分了數據訪問權限。本文從靈活性、安全性、可擴展性與數據分類四個層面與文獻[19~21]進行對比,具體如表4所示。本文使用多鏈將數據進行物理隔離,可更細粒度地管理數據,實現數據的靈活管理。與其他方案對比,本文方案在數據分類上較有優勢。

5 結束語

為保證數據存儲安全性并能提升數據傳輸效率,本文提出一種面向工業物聯網的區塊鏈多鏈存儲模型;提出使用多個區塊鏈并行處理數據,在保證數據隔離的同時進行數據交換;使用中繼鏈進行鏈間通信,中繼鏈僅存儲鏈間數據交互記錄,并使用SM2與SM4混合加密算法進行鏈與鏈間交互數據的加密,搭建起了數據多鏈存儲模型,提高系統運行速率的同時保證了數據交互時的安全性。實驗證明,區塊鏈多鏈相較于單鏈能顯著提高系統的吞吐量。但本文對鏈上鏈下存儲研究略顯不足,在未來的工作中,可對此方面進行更全面、更深入的研究。

參考文獻:

[1]Boyes H, Hallaq B, Cunningham J, et al. The industrial Internet of Things (IIoT): an analysis framework[J]. Computers in Industry, 2018, 101: 1-12.

[2]Bugshan N, Khalil I, Moustafa N, et al. Privacy-preserving microservices in industrial Internet-of-Things-driven smart applications[J]. IEEE Internet of Things Journal, 2023, 10(4): 2821-2831.

[3]Nakamoto S. Bitcoin: a peer-to-peer electronic cash system [EB/OL]. (2008). https://bitcoin.org/en/bitcoin-paper.

[4]Gao Ningjie, Huo Ru, Wang Shuo, et al. Sharding-Hashgraph: a high-performance blockchain-based framework for industrial Internet of Things with Hashgraph mechanism[J]. IEEE Internet of Things Journal, 2022, 9(18): 17070-17079.

[5]Salih M M H. A hybrid framework for securing data transmission in Internet of Things (IoTs) environment using blockchain approach[C]// Proc of IEEE International IoT, Electronics and Mechatronics Conference. Piscataway, NJ: IEEE Press, 2021: 1-10.

[6]Iqbal S, Noor R M, Malik A W, et al. Blockchain-enabled adaptive-learning-based resource-sharing framework for IIoT environment[J]. IEEE Internet of Things Journal, 2021, 8(19): 14746-14755.

[7]徐雪松, 金泳, 曾智, 等. 應用于工業互聯網數據安全的分層輕量級高通量區塊鏈方法[J]. 計算機集成制造系統, 2019, 25(12): 3258-3266. (Xu Xuesong, Jin Yong, Zeng Zhi, et al. Hie-rarchical lightweight high-throughput blockchain for industrial Internet data security[J]. Computer Integrated Manufacturing Systems, 2019, 25(12): 3258-3266.)

[8]解雯霖. 許可區塊鏈高效共識及跨鏈機制研究 [D]. 濟南: 山東大學, 2019. (Xie Wenlin. Research on efficient consensus and cross-chain mechanism of permissioned blockchain[D]. Jinan: Shandong University, 2019.)

[9]邵奇峰, 金澈清, 張召, 等. 區塊鏈技術: 架構及進展[J]. 計算機學報, 2018, 41(5): 969-988. (Shao Qifeng, Jin Cheqing, Zhang Zhao, et al. Blockchain: architecture and research progress[J]. Chinese Journal of Computers, 2018, 41(5): 969-988.)

[10]Siriweera A, Naruse K. Internet of cross-chains: model-driven cross-chain as a service platform for the Internet of everything in smart city[J]. IEEE Consumer Electronics Magazine, 2023, 12(3): 85-97.

[11]Ren K, Ho N M, Loghin D, et al. Interoperability in blockchain: a survey[J]. IEEE Trans on Knowledge and Data Engineering, 2023, 35(12): 12750-12769.

[12]Nazir A, Singh M, Destefanis G, et al. Towards a scalable dual-sided blockchain architecture with concurrency protocols[C]// Proc of the 20th International Conference on Software Architecture Compa-nion. Piscataway, NJ: IEEE Press, 2023: 224-230.

[13]Zhang Peiyun, Hua Xiaoqi, Zhu Haibin. Cross-chain digital asset system for secure trading and payment [J]. IEEE Trans on Computational Social Systems, 2024, 11(2): 1654-1666.

[14]Wu Jie, Jiang Suhan. On increasing scalability and liquidation of lightning networks for blockchains[J]. IEEE Trans on Network Science and Engineering, 2022, 9(4): 2589-2600.

[15]Tang Fei, Ling Guowei, Shan Jinyong, et al. Additive homomorphic encryption schemes based on SM2 and SM9[J]. Journal of Cryptologic Research, 2022, 9(3): 535-549.

[16]Jin Xin, Feng Junhao, Huang Boyang. Side channel attack on SM4 algorithm with deep learning-based analysis [C]// Proc of IEEE International Conference on Advances in Electrical Engineering and Computer Applications. Piscataway, NJ: IEEE Press, 2022: 749-752.

[17]翟社平, 劉法鑫, 楊銳, 等. 基于聯盟鏈的工業物聯網數據存儲模型 [J]. 計算機應用研究, 2023, 40(5): 1318-1323, 1329. (Zhai Sheping, Liu Faxin, Yang Rui, et al. Research on industrial Internet of Things data storage model based on consortium blockchain[J]. Application Research of Computers, 2023, 40(5): 1318-1323, 1329.)

[18]Cheng Zhaohui, Chen Liqun. Certificateless public key signature schemes from standard algorithms[M]// Su Chunhua, Kikuchi H. Information Security Practice and Experience. Cham: Springer, 2018: 179-197.

[19]Zhang Yan, Li Bing, Wu Jiaxin, et al. Efficient and privacy-preserving blockchain-based multifactor device authentication protocol for cross-domain IIoT[J]. IEEE Internet of Things Journal, 2022, 9(22): 22501-22515.

[20]Li Ruonan, Qin Yang, Wang Canhui, et al. A blockchain-enabled framework for enhancing scalability and security in IIoT[J]. IEEE Trans on Industrial Informatics, 2023, 19(6): 7389-7400.

[21]Huang Jie, Wu Dehua. Access control model scheme based on policy grading in natural language processing blockchain environment[J]. Mobile Information Systems, 2022, 2022: 1-9.