量子密碼研究與進展

甘斌 周海剛 趙華

1 解放軍理工大學通信工程學院 江蘇 210007

2 解放軍理工大學理學學院 江蘇 211101

0 引言

網絡的安全問題始終伴隨網絡的成長與發展。網絡安全從最初的單機保密、到通信保密,目前已經發展為融信息的可用性、機密性、完整性、可認證性和不可抵賴性為一體的綜合信息安全體系。為了保證信息的完整與保密,為了進行身份認證,密碼技術應用而生。密碼技術可以大致地分為兩類:一類是傳統的基于數學的密碼技術,如對稱密碼體制、非對稱密碼體制等;一類是非數學的密碼技術,如量子密碼,DNA密碼等。本文在分析傳統密碼技術存在問題的基礎上,重點討論量子密碼的基本原理及其進展。

1 傳統密碼技術存在的問題

傳統的密碼技術,一般都基于數學理論,無論是對稱密碼體制還是非對稱密碼體制,都存在一定的安全缺陷:①基于數學的密碼技術一般都是基于一個目前難以解決的數學問題,安全性限于當前的計算能力;②經典密碼體制中的密鑰分發一般都比較困難,因為沒有足夠的理由說明密鑰在傳輸的過程沒有被竊取或更改。

傳統的加密技術比較有代表性的是數據加密標準 DES體制和公開密鑰密碼體制(RSA)。DES體制以及近年來的AES體制都是對稱密碼體制。對DES方案密碼系統的攻擊,除去窮舉搜索方法外,還有著名的Biham和Shamir的差分分析法以及量子搜索法。而且在因特網的超強計算能力面前,DES顯得非常脆弱。近年來的 AES密碼體制,也有了眾多的分析與攻擊方法。RSA體制是非對稱密碼體制,使用不同的加密密鑰與解密密鑰。這種體制的安全性基于因數分解的困難性:要計算兩個大質數的乘積很容易,但要將乘積分解回兩個質數卻很困難。如果密鑰足夠長的話,那么在現有計算條件下,破譯者想要破譯密鑰就需要花費足夠長的時間,而這個時間長到在現實中不可能實現。在目前的計算能力下,一般認為只要選擇 1024比特長的密鑰就可以認為是無法攻破的。然而,RSA體制在理論上并不是一種不可攻破的加密體制,假如時間足夠長,它的密碼還是會被破譯的。近幾年來隨著量子計算機的提出,使得傳統的密碼系統面臨著巨大的危機,因為量子計算機具有巨大的并行運算能力,對它而言,大整數的分解不再是難題,RSA方案密碼系統將不再是安全的了。Shor等人提出的量子算法證明,采用量子計算機可以比較容易地破譯像RSA這樣的公開密鑰體系。

2 量子密碼基本原理

基于量子力學原理的量子密碼體制解決了傳統密碼技術的問題,是更為安全可靠的密碼體制。它的理論基礎不再是數學難題,而是量子力學。

2.1 量子力學

在經典物理學中,物體的運動軌跡僅由相應的運動方程所描述和決定,不受外界觀察者觀測的影響。但是在微觀的量子世界中,觀察量子系統的狀態將不可避免地要破壞量子系統的原有狀態,而且這種破壞是不可逆的。信息一旦量子化,量子力學的特性便成為量子信息的物理基礎,包括海森堡測不準原理和量子不可克隆定理。

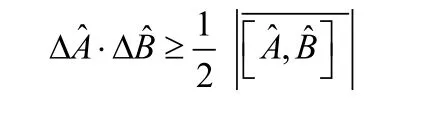

(1) 海森堡測不準原理

測不準原理使通信雙方無須事先交換密鑰即可進行機密通信,這為人們提供了一種不依賴問題計算難度的無條件安全的希望,使用了基本的物理定律提供了可證的無條件安全,任何竊聽量子密鑰交換過程的行為都會被檢測到。

(2) 量子不可克隆定理

通過“海森堡測不準原理”,我們很自然就會想到,我們在不知道量子狀態的情況下復制單個量子是不可能的,因為要復制單個量子就必須要先作測量,而測量必然改變量子的狀態,這就是“量子不可克隆定理”。

2.2 量子密碼

量子密碼學的研究最早出現在 1970年,當時 Wiesner寫的一篇有關共軛編碼的文章,直到10多年后的1983年才得以發表,這奠定了量子密碼學的基礎。后來 Charles H.Bennett和Giless Brassard繼續對量子密碼學進行研究,先后發表了一系列文章,并研究出一個實驗原型來展示其技術可靠性。

量子密碼通信依賴于量子密鑰,如果發送者Alice和接收者Bob通信雙方擁有他們自己才知道的秘密密鑰,那么就可以進行密碼通信。Alice可以把密鑰的對應位加上她的消息編碼的每一位,發送給Bob;Bob收到這個隨機位串后,利用密鑰就可提取出Alice發來的消息。竊聽者即使截獲傳輸中的信號,也不可能獲得任何消息,因為單獨傳輸中的位串本身并不攜帶消息,消息是編碼在傳輸串和密鑰相關中的。這里秘密通信的關鍵是密鑰的保密性。經典密鑰的絕對保密無法做到,這里的絕對保密建立在量子力學規律基礎上。量子密碼學系統利用海森堡的測不準原理:首先,對量子態的測量會干擾量子態本身,因此,這種竊聽方式必然會留下痕跡而被合法用戶發現;其次避開直接量子測量而采用量子復制機來復制傳送信息的量子態,竊聽者將原量子態傳送給Bob而留下復制的量子態進行測量以竊取信息,這樣就不會留下任何被發現的痕跡。但是量子不可克隆定理確保竊聽者不會成功。任何物理上可行的量子復制機都不可能克隆出與輸入量子態完全一樣的量子態來。因此,量子密碼學原則上可以提供不可破譯的保密通信體系。

3 量子密碼基本協議

在量子密碼學中,通信雙方的秘密通信是通過量子密鑰分配協議的支撐來實現的。在某一加密系統中,依據協議,通信雙方能在一個即將作為密鑰的秘密比特串問題上達成一致意見。目前,量子密碼的協議主要有四種。

3.1 BB84協議

BB84協議是基于兩種共軛基的四態方案,其原理是利用單光子量子信道中的測不準原理。Alice 每隔一定時間隨機地從 4個光子極化態(0,π/4,π/2,3π/4)中任意選取一個發送給Bob,形成具有一定極化態的光子態序列,并記錄每一個光子態對應的基矢類型。Bob接到Alice發送的信號后,開始接收Alice發送的光子態序列,Bob為每一個光子從兩種測量基矢中隨機地選取一種進行測量,然后記錄測量的結果并秘密保存。Bob接收并測量完Alice發送來的極化態光子序列后,向 Alice公開其測量過程中所用的基矢或測量類型。Alice進行比較并告訴Bob其比較的結果:告訴Bob哪些是正確的,哪些是錯誤的。根據比較結果,Alice與 Bob按照事先的約定將經過比較后的所有正確的光子極化態翻譯成二進制比特串,從而獲得所需的密鑰。

3.2 B92協議

B92協議是基于兩個非正交態的兩態方案,其原理是利用非正交量子態不可區分原理,這是由測不準原理決定的。首先,選擇光子的任何兩套共軛的測量基,取偏振方向為 0和π/2,π/ 4和3π/ 4的兩套線偏振態,并定義0和3π/4代表量子比特“0”,π/4和 π/2代表量子比特“1”。合法用戶Alice隨機發射偏振態(這里取0和π/4),Bob隨機使用偏振態(這里取π/ 2和3π/ 4)進行同步測量。下面給出建立密碼本的具體步驟:

(1) Alice以0或π/4光子線偏振態隨機向Bob發射選定的光子脈沖;

(2) Bob隨機選取π/ 2或3π/ 4方向的檢偏基檢測,當Bob的檢測方向與Alice所選方向垂直,探測器完全接收不到光子;當成 π/ 4時,則有 50%的概率接受到光子。一旦Bob測到光子,Bob就可推測出Alice發出的光子的偏振態;

(3) Bob通過公共信道告訴Alice所接收到光子的情況,但不公布測量基,并且雙方放棄沒有測量到的數據(空格表示未接收到光子);此時如無竊聽或干擾,Alice和Bob雙方則共同擁有一套相同的隨機數序列;

(4) Bob再把接收到的光子轉化為量子比特串;

(5) Bob 隨便公布某些比特,供Alice確定有無錯誤;

(6) 經Alice確認無誤斷定無人竊聽后,剩下的比特串就可留下建立為密碼本。

這種方法比BB84協議簡單,但代價是傳輸速率減少一半,因為只有25%的光子被接受到。

3.3 E91協議

E91協議是基于EPR佯謬的EPR對方案,由Ekert于1991年提出,原理是利用EPR效應。其通信過程是:

(1) 由EPR源產生的光子對分別朝±Z方向發送到合法用戶Alice和Bob,Alice任意選擇檢偏基(線偏振基或圓偏振基)測量接收到的其中一個光子1,測量的結果由EPR關聯決定;

(2) 同時Bob也隨機用檢偏基測量接收到的EPR關聯對的另一個光子2,并記錄測量結果;

(3) Bob通過公共信道公開其使用的測量基(但不公布測量結果),Alice告訴Bob哪些檢偏基選對了,然后雙方保留正確的結果并將它轉化為量子比特串,再通過商定建立為密碼本。

它與BB84不同的是檢驗雙方保留的數據是用Bell不等式檢驗,如果違反不等式,表明量子信道是安全的,沒有被竊聽;如果滿足不等式時,表明信道有問題即存在竊聽者。總之,其安全性源于Bell原理,根據量子力學原理該協議是安全的。

3.4 基于正交態的密鑰分配方案

除上述方案外,后來又出現了基于正交態的密鑰分配方案,其基礎為正交態的不可克隆定理。包括六態量子密碼方案、三態量子系統作為信息載體的方案、連續變量、信道加密等量子密碼方案。這些方案的安全基礎都是量子密鑰的不可破譯性,而這是基于前述的未知量子態不可克隆定理基礎上的。

4 量子密碼通信研究現狀及其進展

各國科學家和研究學者正在紛紛開展量子密碼通信的研究。

Bennett和Brassard等人于1989年研制完成了傳輸距離只有 30厘米的第一個演示性試驗。瑞士日內瓦大學的研究人員于1993年采用BB84協議,成功完成了在1.1公里長的光纖中傳輸1.3微米波長的量子光信號的實驗,并于1995年在日內瓦湖底鋪設的 23公里民用光纜中進行了實地演示。瑞典和日本在1999年成功地進行了40公里的量子密碼通信實驗。2000年,美國Los Alamos實驗室成功了在自由空間中使用了QKD系統。2002年10月,德國和英國的研究者合作,實現了大氣中23.4公里的量子密鑰分發。2003年8月,美國的科研人員研制出一種能探測到單脈沖光的探測器。2004年3月,日本科學家成功試驗了150公里的量子密碼傳輸距離;同年5月,日本科學家聲稱他們成功研發出傳輸速度達到45kb/s的量子密碼系統。

量子密碼技術的應用首先出現在軍事通信和政府的保密傳輸中,但基于量子密碼通信的商業化應用也已經開始了。2003年,瑞士的id Quantique公司以及美國的MagiQ公司都開發了可以傳送量子密鑰的保密通信系統。2004年6月,在美國馬薩諸塞州劍橋城建立了第一個量子密碼通信網絡,該系統連接了六個網絡節點。該系統的正式運行,標志著量子密碼通信技術已進入實際的應用階段。

我國在量子密碼通信方面的研究相比較而言較晚。1995年,中科院采用BB84協議進行了演示實驗。2003年7月,中國科學技術大學的研究人員成功鋪設了一條總長為3.2公里的量子密碼通信系統。

2006年,我國中科院量子信息重點實驗室成功地設計了高穩定性的量子密鑰分配方案,實現了150公里的室內量子密鑰分配,并實現了長期誤碼率低于6%的125公里的室外量子密鑰分配。

5 總結

量子密碼術是近年來國際學術界的一個研究熱點。傳統的基于數學難度的密碼系統,對未來具有超級計算能力的量子計算機,對具有超強能力的因特網,都將會變得不安全。針對傳統的密碼技術,量子密碼技術可以解決這個難題,因為基于測不準原理,通信雙方要么可以發現竊聽者,要么竊聽者無法破譯量子密碼。當然,量子密碼術要達到傳統的密碼技術的應用廣度和深度,還需要解決很多的問題,包括傳輸距離、傳輸速度、系統的穩定性等,但隨著對量子密碼技術的進一步研究,相信一定會有突破,也一定會將我們帶入到一個量子信息時代。

[1] Shor P W. Algorithms for quantm computation: Discrete logarithms and factoring[A]. Proceedings of the 35th Annual symposium on the Foundations of computer science[M].Shafi Goldwassered IEEE Computer Society Press,los Alamitos.1994.

[2] li Chuan-feng, Guo Guang-can. Progress in quantum information research[J].progress in physics.2000.

[3] Zhao zhi, Feng Mang, Zhan Ming-sheng. Quantum algorithm and quantum computing experiments [J].progress in Physics.2001.

[4] Goldwater Sharon. Quantum cryptography and Privacy amplification [EB/OL]. http://www.ai.sri.com/ ~goldwate/quantum.html. 2010.

[5] 張軍,彭承志,包小輝等.量子密碼實驗新進展-13Km 自由空間糾纏光子分發:朝向基于人造衛星的全球化量子通信[J].物理.2005.

[6] WEIHS G, ERVEN C. Entangled Free-Space Quantum Key distribution[J]. Proceedings of SPIE.2007.

[7] 劉岳啟,張琨.基于糾纏交換的分布式量子身份認證方案[J].計算機工程與應用.2008.

[8] 李恕海,明洋,王育民.對兩個使用 Bell測量基的量子密鑰分配協議的分析與改進[J].吉林大學學報(工學版).2008.