基于MANET可用性的信任度量模型

趙曦濱,游之洋,2,趙志峰

(1. 清華大學 軟件學院 信息系統安全教育部重點實驗室,北京 100084;2. 清華大學 計算機科學與技術系,北京100084;3. 鎮江船艇學院 計算機教研室,江蘇 鎮江212003)

1 引言

當前,隨著輕量級的無線設備,如筆記本電腦、PDA、無線電話等的快速推廣應用,移動計算的潛力和重要性顯得更加突出。一些移動網絡中的應用將不再依賴于固定的基礎設施。MANET(mobile ad hoc network)就是應對這些環境而產生的網絡,它由一組無線移動主機構成,并動態地通過多跳建立連接,不依賴中心式的管理,特別適合在沒有基礎設施的環境中搭建臨時的無線應用,如應急救援等。MANET已經成為無線網絡研究中最為重要的領域。但是由于MANET無中心、動態拓撲、資源受限等特性導致網絡對安全性的需求尤為迫切[1]。傳統基于中心的安全機制并不適合于MANET網絡環境,目前針對MANET提出了很多安全解決方案[2~4]。但是這些研究關注的重點都是集中在機密性(confidentiality)和完整性(integrity)上,對網絡的可用性(availability)考慮不足。

作為一種適用于特殊和臨時任務的網絡,MANET的可用性極為重要,可以說,網絡可用性是MANET適應廣泛應用的前提條件。但是現有針對MANET安全機制都不能很好地解決可用性的問題,關鍵就在于傳統的安全機制都不足以應對分布式網絡的安全需求,特別是高度分布、自治及動態的MANET環境[1]。但是我們不能因此簡單就拋棄傳統的安全機制,應當分析傳統安全機制的精髓,從而作為MANET可用性安全機制設計的基礎。傳統中心式的安全機制是建立在對中心的信任基礎之上的,它強調中心和網絡中節點的權威信任關系。但是這種中心式的機制在MANET中都很難實現。首先,MANET中的節點普遍資源受限,無法使之提供復雜的中心式安全服務;其次,由于MANET網絡形成的動態性以及臨時性,很難預先為其設定中心式的安全服務。而高效、實用的信任機制是MANET可用性的重要保障[5]。

如果能在MANET中引入信任機制,使得可以快速識別惡意節點并能迅速將它從網絡中孤立出去、惡意節點難以與合法節點交互,則整個網絡的安全,尤其是可用性將得到極大的保障[6]。在分布式環境下,信任管理作為底層的基礎服務,起著重要的作用。尤其是MANET這樣的高度分布、開放的無線信道環境,如果缺乏合理有效的信任約束,很容易由于節點自私、惡意洪泛、拒絕服務攻擊等行為嚴重影響系統的可用性。此外信任關系可以分為身份信任與行為信任[7]。傳統的安全機制在中心對網絡節點身份信任的基礎之上建立全局的節點行為信任,而對于無中心、動態、對等的MANET來說,無法建立中心身份信任機制,必須引入合適的信任模型并在網絡節點間建立全新的行為信任關系,從而保證網絡的可用性。

本文第2節簡述國內外相關研究,第3節給出基于可用性的信任度量模型(ABTEM, availability based trust evaluation model),第4節結合路由協議提出ABTEM的應用,第5節給出模擬實驗方案及實驗結果分析,第6節是結束語。

2 相關研究

目前,國內外提出了許多針對MANET的安全機制,按照安全機制的部署方式可以分為2大類:預配置的安全機制與自組織的安全機制。

預配置的安全機制中最典型的代表就是分布式證書中心(DCA, distribute certificate authority)[2]。DCA的核心思想就是將傳統有線網絡中可信證書中心的功能全部或者部分地分配到多個網絡中的預先配置的節點上去,然后由這些節點為網絡中的用戶提供安全服務,也就是說把傳統對一個中心的權威信任分配到多個預先配置的節點上。目前針對MANET環境的 DCA方案大多數基于門限技術并在傳統DCA上進行改進。DCA的優點就是在傳統權威信任的基礎上改進,很多傳統的安全機制在DCA的基礎上可以重新應用于MANET,但該方案還存在不足,首先網絡中充當 DCA的節點需要事先配置,很難滿足MANET動態性和臨時組網的要求,同時也正是因為需要預先部署,DCA目前針對MANET的網絡分割還沒有很有效的解決方案,會出現CA不完備情況,無法保證MANET網絡的可用性;其次,對于資源受限的MANET環境來說,基于門限的分布式認證方案給網絡通信造成過大開銷,也影響了網絡的可用性。

自組織的安全機制是針對MANET自主建網的特性所提出的一類安全機制,可以說它更加適合MANET環境。目前主要有基于傳統PKI機制的證書鏈(CC, certificate chain)方案[3]及基于網絡中節點信任關系的信任模型安全方案。

CC是針對DCA需要預先配置的不足之處而提出的安全機制,它的主要思想是通過證書鏈的傳遞來建立網絡的信任關系。CC基于公鑰加密技術,每個節點各自生成自己的公私密鑰對,并在網絡運行過程中,不斷地為自己所信任的節點簽發證書。每個節點保留自己獲得的證書,通過證書可以建立該節點與多個節點的信任關系圖,即證書圖。當 2個節點需要建立可信連接的時候,就合并證書圖,然后在證書圖上找到相關路徑。CC的優點是可以自組織地建立網絡中的信任關系,不需要集中或者分布式的可信中心。但其缺點也很明顯:首先是效率問題,當網絡中節點較多時,每個節點需要維護巨大的證書圖,并且還要不斷的公鑰操作,這就意味著 CC無法應對大規模的網絡應用;其次,CC證書的交換是基于近距離接觸的信任關系建立的,即2個節點的證書交換通過額外的可信信道,如紅外線等,并建立在證書交換雙方的近距離接觸基礎上。但是在MANET網絡中,大部分節點都是陌生的,節點間的信任關系是不能簡單地建立在近距離的接觸基礎之上。

基于信任模型的安全方案是在DCA與CC效率問題及CC的網絡信任關系的基礎上提出的一個新的安全方案,目前較為典型有分布式信任模型[8]、基于經驗和概率統計的信任模型[9]、主觀邏輯建模[10,11]與矢量信任模型[12]等。

分布式信任模型是Abdul-Rahman等人從信任的基本概念出發,針對開放網絡環境提出的一種信任模型。該模型最大的貢獻就是首次明確將信任關系分為直接信任和推薦信任,這種信任關系的分類被廣泛接受。此外,該模型采用了一系列離散值對信任關系進行度量,并給出了信任度的傳遞方法。但是沒有給出信任的綜合計算方法。

基于經驗和概率統計的信任模型是 Beth等人提出的,該模型引入經驗的概念來表述和度量信任關系,并利用概率統計的方法給出了信任的傳遞和綜合計算公式,但是缺乏對信任主觀性的考慮。

主觀邏輯建模是 J?sang等人提出的利用主觀邏輯建立信任模型,通過引入事實空間和觀念空間的概念來描述和度量信任關系,它包含了對某件事情發生的不確定性判斷,并提供一套主觀邏輯算子用于信任度的推導和綜合計算。目前很多網絡的信任模型的研究都是基于主觀邏輯建模的,但主觀邏輯建模主要用于電子商務領域。

矢量信任模型是由 Indrajit等人提出的利用矢量來描述信任關系的模型,它強調信任必須存在于特定的上下文當中。這個模型主要依賴于3個參數:經驗(experience)、知識(knowledge)和推薦(recommendation),基于這3個參數,就可以得到信任的向量化表示。與主觀邏輯建模相比,矢量信任模型更適合于MANET環境,但其對MANET可用性考慮不足。

3 可用性信任模型(ABTEM)

3.1 MANET可用性分析

在無線、無中心、動態的網絡環境下,MANET應對傳統無線攻擊的同時還要面對許多新的攻擊類型。目前,針對MANET的攻擊可以按照對安全性破壞的側重點不同分為以下3類:針對保密性的攻擊、針對完整性的攻擊和針對可用性的攻擊。現有的MANET安全機制研究大都關注網絡安全的保密性和完整性,如分布式的密鑰管理機制等。但是,對MANET最容易實現同時又是破壞最大的攻擊均屬于針對可用性的攻擊,例如,在黑洞攻擊中,攻擊者既不需要設計任何復雜的協議,也不需要增加任何強大的計算能力,只需要完全或者有選擇地不轉發數據分組就可以實現對網絡路由協議的破壞,造成分組丟失率大幅增加,導致周圍節點無法通信。作為一種適用于特殊和臨時任務的網絡,MANET的可用性極為重要。

對于MANET來說,可用性的第一要素就是協作,只有網絡中節點的共同協作才能保證網絡的連通以實現MANET的可用性。其次,可用性還必須建立在節點的誠實性上,在保證參與網絡節點的誠實性并孤立惡意節點的基礎上才能抵御各種攻擊,保證MANET的正常運行。最后,能力也是可用性保障的一大要素,MANET中各種節點總是存在差異性,實行能者多勞,不僅可以提高網絡的效率,還可以減少對弱勢節點的資源消耗,提高網絡的整體可用性。

3.2 可用性信任模型的建立

基于上述對 MANET可用性的分析,本文將

M?ANET可用性的3大要素:協作、誠實、能力,歸納為安全與能力,并建立了基于可用性的信任度量模型(ABTEM, availability based trust evaluation model)。

3.2.1 安全信任 TS(τ)建立和計算

定義1安全信任。MANET中的安全信任是節點i指對另一節點j能及時響應請求,及時正確應答,及時傳送與轉發數據分組的信任。

用 TiSj來表示節點i指對另一節點 j安全信任,即

其中, R0=[0,1],τ是連續時間的間隔,即τ=Δt。

安全信任評估的主要目標是提供用以判定節點是否可信的可靠信息,鼓勵節點的協作行為,排斥不良節點,獲取機制所保護的合作服務,包括節點一直遵守網絡行為的合法行為;網絡中惡意行為和網絡中預測評估惡意行為等方面的內容。節點的網絡安全行為信任是指及時響應請求、及時正確應答、及時傳送與轉發數據分組。在對節點進行考察后,根據人類行為學,這時往往還會有對目標節點的初步判斷,因此本文認為對一個節點的安全信任應包含3個方面的內容:安全行為信任、負面信任和經驗評估。

定義 2安全行為信任。安全行為信任是指某節點對目標節點一直遵守網絡行為的信任。

用 TiCj來表示安全行為信任,即

由于網絡中所有數據都是以數據分組的形式轉發,因此判定某節點的信任可通過此節點的數據分組的正確傳送、轉發和及時響應來度量,TiCj可以采用以下公式:

其中,α(τ)為系數,nτ為一定時間τ內正確轉發數據分組的數量,Nτ為τ時間內總轉發的數據分組。α(τ )定義為

其中,α表示根據經驗確定的常數。

定義 3 負面信任。負面信任是由于網絡中惡意節點的惡意行為而導致產生的負面評判。

用 TiMj來表示負面信任,即

由于 TiMj是確定網絡中負面的信任值計算公式,同樣由于網絡中所有數據都是以數據分組的形式轉發,因此判定某節點的信任可通過此節點的數據分組的不能正確傳送、不能正確轉發和不及時響應來度量, TiMj的計算公式如下:

其中, TiCj(τ)和 TiMj(τ)是根據網絡中的實際數據分組的轉發次數來度量的,而在實際網絡和社會生活中,還有根據人的經驗和能力而得到的推測和預測值,因此應考慮的另外一個方面是對行為的評估。

定義 4經驗信任。經驗信任是指對網絡中的某信任節點的經驗和經歷而產生的信任。

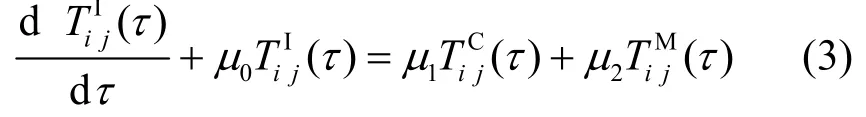

用 TiIj來表示經驗信任,即

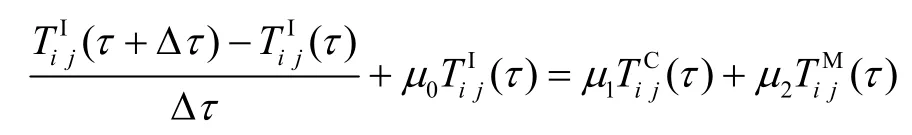

由于經驗信任是根據安全行為信任和負面信任而產生的信任,且根據兩者的變化而變化,而 TiIj由 TiCj(τ)和 TiMj(τ)得到,建立 TiIj的關系式如下:

則安全信任 TiSj可以形式化為

依據上述分析,本文提出如下的安全信任TiSj(τ)預測評估的公式:

3.2.2 能力信任 TiAj建立和計算

定義5能力信任。能力信任主要是指某節點具有參與網絡協作的多大程度能力而產生的信任。

能力信任可以分為網絡協作(轉發數據分組)、節點單機效率兩類能力。用 TiAj來表示能力信任,即

定義6網絡協作信任。MANET的活動時間內某節點對另外一節點參與數據分組轉發的協作能力而產生的信任。

用 TiOj來表示網絡協作信任,即

網絡協作部分的信任以參與時間為量化指標,采用如下的計算式:

其中,δ是系數,τ是網絡的運行時間間隔,tΔ是在τ時間內節點參與網絡協作的時間。

定義 7單機能力信任。單機能力信任是指某節點對另外一節點單機效率信任值。

用 TiEj來表示單機能力信任,

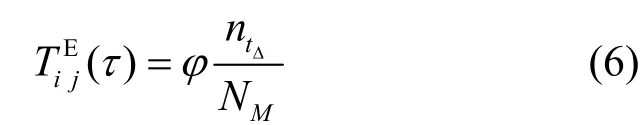

轉發數據分組的能力是一個節點單機能力的重要指標,所以 TiEj采用如下的計算式:

其中,φ是系數,ntΔ是指單位時間內節點轉發數據分組的數量; NM是指節點所能轉發數據分組數量的理論最大值。則網絡協作信任 TiOj可以形式化為

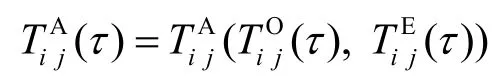

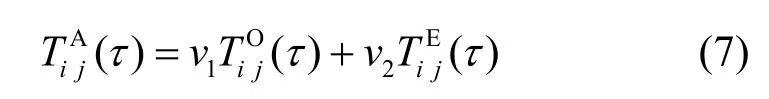

則由式(5)和式(6)可得到對節點的能力信任組合公式:

其中,1v和2v滿足:

3.3 ABTEM

3.3.1 模型假設

① 節點i對節點j的信任值jiT 是時間間隔τ的連續函數;

② 節點i對節點 j的信任值jiT 是安全信任和能力信任的線性組合函數;

③ 節點i對節點 j的信任值jiT 的變化率是影響下一個時間間隔的重要影響因子。

3.3.2 信任模型綜合計算

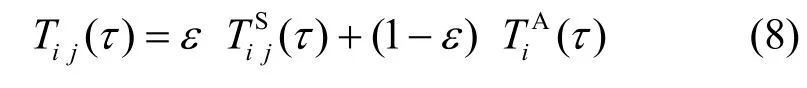

2) 根據模型分析②,節點i對節點j的信任值計算公式為

其中, TiSj(τ)是安全信任預測評估值, TiAj能力信任評估值,ε是系數。

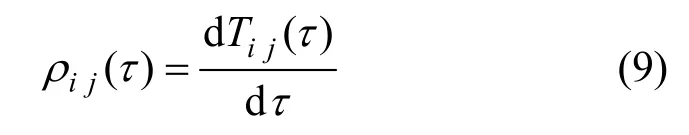

3) 根據模型分析③,設其信任值的變化率為

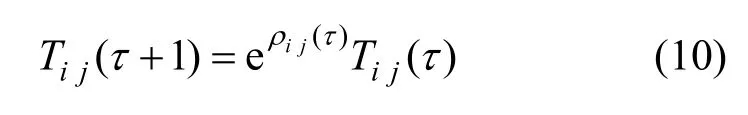

則信任值的預測、評估迭代公式為

這樣就建立了節點i對節點j信任值的計算。

4 模型應用及其分析

4.1 應用架構

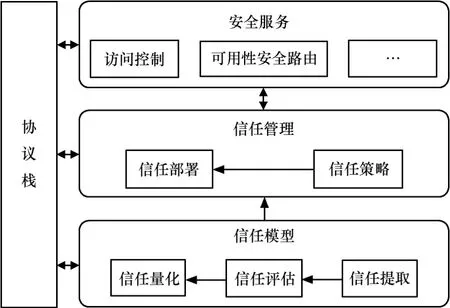

信任模型的應用架構如圖1所示。在通過提取可用性信任值,可以為MANET 的信任管理提供有效的定量支持,并可在此基礎上進一步提供訪問控制和可用性安全路由等高層安全服務。

圖1 信任模型應用架構

為了更好地說明模型的實際效果,本文將ABTEM 應用于 DSR路由協議[13],提出 ATDSR(availability trust DSR)通過對節點的信任評估來指導節點的路由選擇。

4.2 DSR路由協議

動態源路由(DSR, dynamic source routing)協議是基于源路由方式的按需路由協議,是目前MANET較為常用的路由協議之一。DSR協議有2個主要的機制協同運行以發現和維護網絡中的源節點路由。路由發現機制:若一個節點S希望向節點D發送一個數據分組,則它需要獲得一條通向D的路由,此時需要使用路由發現。路由發現只存在于S試圖發送數據分組但還未曾獲得通向D的路由。路由維護機制:若一個節點S可以通過源路由到達D,但如果路由中的一個連接無法工作使網絡拓撲結構發生變化導致S通向D的路由失效時,需要使用路由維護。當路由維護發現一個源節點丟失,S可以嘗試使用其他通向D的路由,或者它可以再次觸發路由發現以便為其后的數據分組找到新的通向D的路由。

在 DSR中,路由發現和路由維護的工作都是“按需”的。特別地,DSR不需要網絡中的任何一層中存在任何類型的周期性數據分組。例如,DSR不需要使用任何周期性的路由廣播、路由狀態監控或者鄰居數據分組探測,而且不依賴網絡底層其他協議提供的功能。當所有節點相對其他節點來講,都近似靜止并且當前所需要的路由都已經發現時,這種完全的按需行為和無周期數據存在使得由DSR產生的冗余數據分組的規模降為零。隨著節點開始移動或者通信模式的改變,DSR產生的冗余數據分組規模也僅限于追蹤當前使用的路由。網絡拓撲結構的變化對當前正在使用的路由沒有任何影響故可忽略,這種變化也不需要路由協議做出反應。

4.3 信任計算

根據式(4)得到安全信任值的計算,根據式(7)可計算每個節點的能力信任值,由式(10)可知,每個節點都可以計算出其他節點的綜合信任度。

在式(3)中,由于存在微分方程,因此必須將其離散化,其離散后的公式為

在模型的實際使用過程中,其對一個節點的信任預測值不可避免地會遇到誤差,為了保證模型和算法的可用性,用EΔ表示信任值的偏移,即定義為

其中,Tij(τ+1)表示信任預測值, TR表示真實值。定義可接受的門限制誤差值為ε≥0,則若ΔE≤ε,表示算法和模型可以接受,反之只要調整模型的相關參數。

4.4 路由選擇

在源節點對其他節點的綜合信任度計算的基礎上,將模型應用到DSR路由協議的路由發現環節,源節點發起路由請求并獲得相應到達目的節點的路徑后,疊加該路徑上所有節點的綜合信任度,記為T,然后定義路徑信任度,n為該路徑上節點的數量。源節點選擇 TR最高的路徑用來發送數據。

4.5 可用性保障

上述路由協議建立在對節點的安全信任與能力信任基礎之上,通過信任值的激勵作用,鼓勵協作的、誠實的、有能力的節點共同維護網絡的可用性,同時孤立惡意節點,使之無法參與進入網絡,無法對可用性造成破壞。

5 仿真實驗

5.1 實驗方法

本文在 NS2網絡模擬器[14]上對方案進行了初步實現。實驗中使用NS2模擬無線MANET中的黑洞攻擊及其解決方案,在這個模擬環境下,每一個無線設備節點都被抽象成為一個具有獨立行為的實例對象,節點之間使用給定的網絡協議進行通信。當一個節點按照標準的網絡協議與其他節點通信時,它就是一個正常的網絡節點,而當某個節點被賦予了特定的行為規則的時候,它可能會對整個網絡環境造成某些不利的影響,例如惡意行為或攻擊等。在NS2平臺上模擬MANET黑洞攻擊就是首先建立一系列使用ad hoc協議互相通信的正常無線節點,而當黑洞節點進入的時候,黑洞節點會利用標準無線路由協議中默認的彼此信任關系,來對周圍的節點實施路由欺騙,并丟棄所有經過自己的網絡數據分組,從而形成無線網絡上的一個數據黑洞。利用NS2平臺所提供的過程追蹤文件,可以記錄整個模擬過程中每一個節點上的所有網絡活動,通過這些信息,可以分析出網絡在不同情況下的各方面狀態,從而為實驗分析提供了充分的數據。NS2提供了隨機移動模型,它可以生成模擬真實環境下的移動節點的場景。首先使用這一模型來定義仿真的環境信息,這里指定一個長寬各670m的矩形區域,在上面隨機放置50個節點,在一段時間過后,節點會陸續以不超過20m/s的速度向隨機的方向移動,以模仿真實應用中的人或交通工具的移動。在這 50個節點之中,有若干個黑洞節點,實驗中會根據無線網絡當中的黑洞節點數目不同時的網絡狀況來評估黑洞攻擊對整個網絡可用性所產生的破壞程度,其中一些使用到的對網絡可用性的評價指標包括網絡數據分組的成功接收率及無線分組交換中從源節點到達目的節點的平均跳數等。最后,向標準的 DSR協議中加入了本文提出的信任機制之后,再重新評估有黑洞攻擊情況下的網絡可用性,與先前沒有加入信任機制的情況進行比較,從而評估出所加入的信任機制的有效性。

5.2 實驗結果及分析

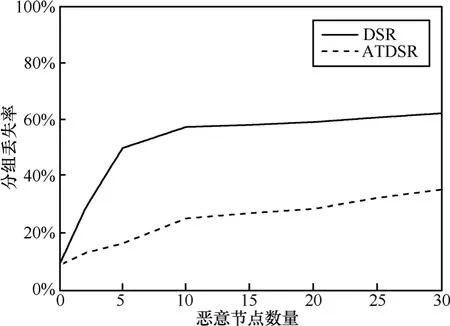

分組丟失率的實驗結果如圖 2所示,可以看出,純DSR協議在網絡節點增加的情況,分組丟失率上升非常快,在無惡意節點的情況,分組丟失率僅僅9%左右,但當網絡中存在5個惡意節點時,分組丟失率就達到了 57%。而在相同情況下,包含了信任機制的DSR表現較為良好,分組丟失率從無惡意節點的情況的9%變為存在5個惡意節點情況的 17%。這說明了基于 ABTEM的信任機制在路由層能夠成功地根據其惡意行為發現網絡中的惡意節點,并且進一步孤立這些惡意節點,從而避免網絡繼續收到惡意節點的侵害,保證了網絡的可用性。

圖2 ATDSR與DSR分組丟失率對比

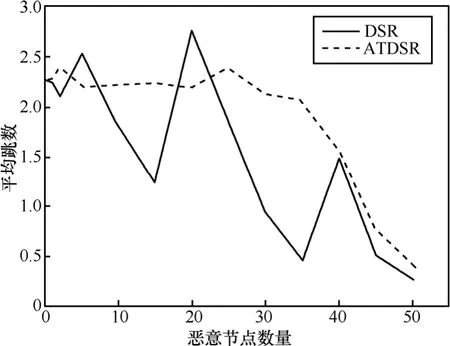

平均跳數的實驗結果如圖3所示。無線網絡中的跳數是指數據分組從源節點發出,直到目的節點時,所經過的節點數目。把無線網絡中的跳數取平均,可以用來評價網絡的規模和使用效率。從MANET黑洞實驗的結果可以看出,在沒有加入信任機制的時候,隨著黑洞節點的增加,平均跳數波動很大,此時惡意節點的存在對網絡的性能影響較大,而與之對應地加入了信任機制之后,可以看出在增加黑洞節點時,網絡性能不會產生大的波動,這說明了信任機制的引入在很大程度上穩定了整個網絡的路由性能。

圖3 ATDSR與DSR平均跳數的對比

6 結束語

本文針對MANET當前安全機制研究側重于機密性和完整性而忽略可用性的問題,提出基于可用性的信任度量模型 ABTEM,在此基礎上可構建多種針對可用性的安全服務。實驗結果顯示,將ABTEM 應用于 DSR路由協議時,可以顯著提高MANET系統的可用性。

[1] DJENOURI D, KHELLADI L, BADACHE A N. A survey of security issues in mobile ad hoc and sensor networks[J]. IEEE Communications Surveys & Tutorials, 2005, 7(4)∶2-28.

[2] ZHOU L D, ZYGMUNT J H. Securing ad hoc networks[J]. IEEE Network, 1999, 13(6)∶24-30.

[3] CAPKUN S, BUTTYAN L, HUBAUX J P. Self-organized public-key management for mobile ad hoc networks[J]. IEEE Transactions on Mobile Computing, 2003, 2(1)∶52-64.

[4] YI S, KRAVETS R. MOCA∶ mobile certificate authority for wireless ad hoc networks[A]. The 2nd Annual PKI Research Workshop (PKI 03)[C]. USA, 2003.65-79.

[5] PIRZADA A A, MCDONALD C. Establishing trust in pure ad hoc networks[A]. Proceedings of the 27th Australasian Conference on Computer Science[C]. Australia, 2004.47-54.

[6] ESCHENAUER L, GLIGOR V D, BARAS J. On trust establishment in mobile ad-hoc networks[J]. Security Protocols, 2004, 2845∶47-62.

[7] AZZEDIN F, MAHESWARAN M. Evolving and managing trust in grid computing systems[A]. IEEE Ccec 2002∶ Canadian Conference on Electrcial and Computer Engineering, Vols 1-3, Conference Proceedings[C]. Canadian, 2002.1424-1429.

[8] ABDUL-RAHMAN A, HAILES S. A distributed trust model[A]. Proc of the 1997 New Security Paradigms Workshop[C]. New York, 1998.48-60.

[9] BETH T, BORCHERDING M, KLEIN B. Valuation of trust in open network[A]. Proc of the European Symp on Research in Security[C].Berlin, 1994.3-18.

[10] J?SANG A. A subjective metric of authentication[A]. Computer Security-Esorics 98[C]. 1998. 329-344.

[11] J?SANG A, ISMAIL R, BOYD C. A survey of trust and reputation systems for online service provision[J]. Decision Support Systems,2007, 43(2)∶618-644.

[12] RAY I, CHAKRABORTY S. A vector model of trust for developing trustworthy systems[A]. Computer Security Esorics 2004[C].2004.260-275.

[13] DSR[EB/OL]. htttp∶//www.ietf.org.

[14] ns [EB/OL]. http∶//www.isi.edu/nsnam/ns.