基于IPV6的安全技術分析

李 娟,盧涵宇,2,王華軍

(1.成都理工大學 信息工程學院,四川 成都 610059;2.貴州大學 計算機與信息工程系,貴州 貴陽 550003)

基于IPV6的安全技術分析

李 娟1,盧涵宇1,2,王華軍1

(1.成都理工大學 信息工程學院,四川 成都 610059;2.貴州大學 計算機與信息工程系,貴州 貴陽 550003)

介紹了IPV6協議技術的新特性、安全特性;論述了IPV6中的安全協議Ipsec的三個協議以及如何實現安全保護;分析了IPV6在安全方面的優勢;指出了從IPV4向IPV6過渡中安全的局限性,并給出了進一步研究的方向.

IPV6;IPSec協議;網絡安全;AH;ESP

隨著網絡的發展普及,各種攻擊、黑客、網絡蠕蟲病毒弄得網民人人自危,增強網絡的安全性越來越來重要.當前使用的IPV4互聯網協議,由于設計時沒有考慮安全性問題,所以在當前IPV4在網絡層沒有安全保障,它的安全機制只建立在應用程序級,如E-mail加密、接入安全(HTTP、SSL)等,且IPV4互聯網網絡協議存在地址資源緊缺且分配嚴重不平衡等問題.為了解決這些嚴重問題,IETF提出了新一代互聯網絡協議,即IPv6協議.

1 IPV6簡介

IPV6是IPV4的新一代互聯網協議.與IPv4相比,IPv6具有很多優點:更大的地址空間、支持更多的安全性、更好的首部格式、新的選項、允許擴充、支持資源分配等.IPv6采用128位地址,幾乎可以為地球上每一粒沙子分配一個IPv6地址,徹底解決了IPv4地址空間影響互聯網進一步發展的問題.

相對于IPv4而言IPv6有如下優點:具有128位的超大地址空間;包頭結構中有流標簽,能夠更好地支持QoS;配置簡單,支持有狀態和無狀態自動配置;改進了擴展項和可選項;提供了認證和保密功能性;通過移動頭(Mobility Header)和返回路徑可達過程(Return Rou tability Procedure),能夠更好地支持移動性.

2 IPV6安全方面的改進

2.1 IPsec結構

IPv6所采用的安全技術是Ipsec(IPSecurity),但現有的IPv4網絡無法全部升級支持IPsec,而IPv6實現了IPsec的所有安全特性.Ipsec提供了兩種安全機制:認證和加密.認證機制使IP通信的數據接收方能夠確認數據發送方的真實身份以及數據在傳輸過程中是否遭到改動,加密機制則通過多數據進行編碼來確保證數據的機密性.

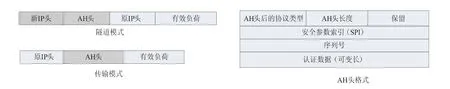

圖1 AH認證頭使用及協議格式

IPSec由三個基本協議組成:認證頭協議(Anthentication header.AH)、封裝安全載荷協議(Encapsulating Security Payload.ESP)和密鑰交換協議(Internet Key Exchange Protocal.IKE).其中AH和ESP是IP網絡層的協議,IKE是應用層協議,IPv6 的安全特性主要通過前兩個協議來實現.認證頭協議AH協議定義了認證的應用方法,可以對數據包提供完整性驗證、數據源認證、選擇性抗重播服務;封裝安全負載ESP協議定義了加密和可選認證的應用方法,提供數據加密功能、數據認證、完整性和抗重播功能以及限制通信流的機密性.AH與ESP的有機結合實現了IPV6的安全服務.

2.2 AH認證頭協議

AH認證應用傳輸、隧道模式的使用方式和協議格式如下圖1所示.AH認證在所有數據包頭加入一個密碼,通過一個只有密鑰持有人才知道的“數字簽名”來對用戶進行認證,這個簽名是數據包通過特別的算法得出的獨特結果;在AH認證頭中安全性主要體現在序列號與認證數據,序列號是對發送報文的計數,當收方接收到相同序列號就放棄該報文,這樣可以有效的防止重放攻擊.認證數據包含相應算法計算得到的數據完整性檢查值,可以檢驗數據的完整性,與數據簽名技術結合可以保證數據的不抵賴性.AH頭中的安全參數索引(SPI)是一個非常關鍵的字段,通過SPI使發送端與接收端建立某種約定,以確定所使用的認證或加密算法.

2.3 ESP協議

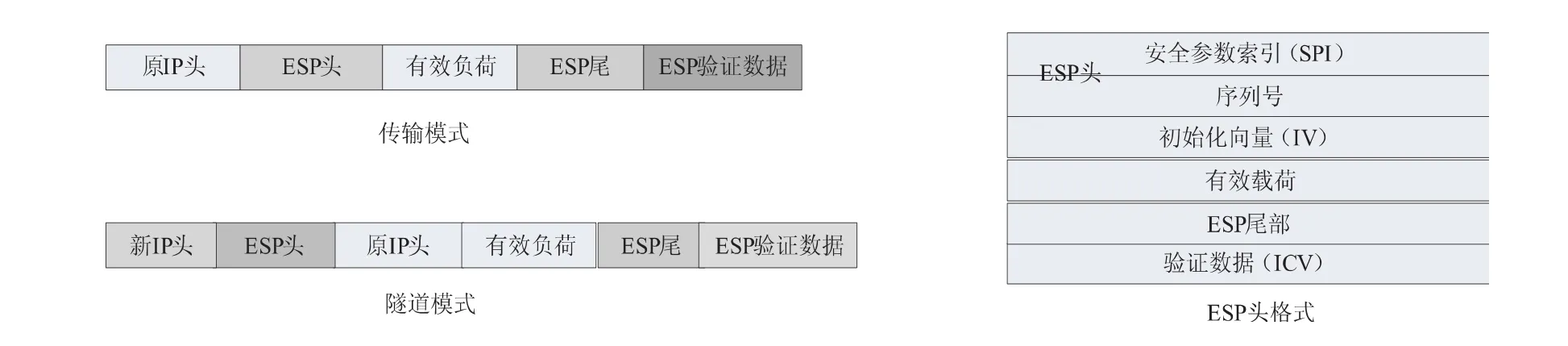

封裝安全負載協議(ESP)的使用方式和協議格式圖2所示.ESP通過對數據包的全部數據和加載內容進行全加密來保證傳輸信息的機密性.ESP報頭中SPI和序列號作用和AH一樣,其中驗證數據是一個經過密鑰處理的散列值,驗證范圍包括ESP頭部、被保護數據以及ESP尾部.只有擁有密鑰的用戶才能打開內容.ESP也能提供認證和維持數據的完整性,最主要的ESP標準是數據加密標準(DES)最高支持56bit的密鑰,而3DES使用3套密鑰加密,那就相當于使用最高到168bit的密鑰.

圖2 ESP的使用及協議格式

2.4 IKE密鑰交換

Internet密鑰交換協議IKE 是在密鑰管理協議ISAKMP(Internet Security Association and Key Management Protocol)基礎之上,又綜合了Okaley和SKEME協議,是收發雙方協商安全參數和建立安全協定的框架.在IKE中預定義了DSS(Digital Signature Standard))簽名、RSA簽名、RSA加密、改進的RSA加密和預共享密鑰等5種身份認證方法.

3 IPV6在安全方面的優勢

IPV6很大的提高了網絡的安全性,其對網絡安全性能的改善主要體現在下面幾方面:

3.1 防止未授權訪問:AH認證頭對身份驗證的支持,以及對數據完整性和數據機密性的支持和改進,使得IPv6增強了防止未授權訪問的能力.

3.2 數據保密性:ESP對有效數據進行加密,即使數據被竊聽者掃描,竊取到也很難知道數據的信息,這樣有效的保證了敏感數據的安全性.

3.3 防止網絡放大攻擊:IPV6協議在設計上不會響應組播地址和廣播地址的消息,不存在廣播,所以,只需要在網絡邊緣過濾組播數據包,即可阻止由攻擊者向廣播網段發送數據包而引起的網絡放大攻擊.

3.4 防止碎片攻擊:據包(除非它是最后一個包),這有助于防止碎片攻擊.

3.5 掃描攻擊:掃描往往是攻擊的第一步,但由于IPV6地址空間的極度擴大,通過傳統的掃描方式來發現有漏洞主機并對其攻擊將會耗費大量時間而不能實現.

3.6 防止重放攻擊:IPSec采用了包計數器機制,利用身份驗證頭中的序列號字段,發送者每發送一個數據包,該字段自動增加1.通過判斷序列號字段可以實現防止重放攻擊.

4 IPV4過渡到IPV6安全的局限性

IPV4和IPV6將會長期共存,目前實現這兩個協議之間的互通技術有:雙棧技術,隧道技術.雙棧技術就是在一個系統中同時使用IPV4和IPV6兩個協議,因而可以處理兩種協議的IP數據報;隧道技術就是將整個IPV6數據報封裝在IPV4數據報中,由此實現在當前的IPV4網絡中IPV6節點與IPV4節點之間的IP通信.但目前發現從IPv4向IPv6轉移時出現的一些安全漏洞,例如黑客可以使用IPv6非法訪問采用了IPv4和IPv6兩種協議的LAN的網絡資源,攻擊者可以通過安裝了雙棧的使用IPv6的主機,建立由IPv6到IPv4的隧道,繞過防火墻對IPv4進行攻擊.

IPv6安全的局限性表現在以下3個方面:

(1)AH和ESP協議本身都不提供業務流分析的安全保護.如果攻擊者通過對通信業務流模式進行觀察、分析,可能造成信息的泄露.

(2)AH和ESP協議在使用默認的算法(如MD5和DES)時都不提供不可否認安全業務.不可否認安全業務就是要提供無可辯駁的證據以防止參與通信的一方事后否認曾經發生過本次交換.實現這一安全業務的技術是數字簽名.在AH和ESP中必須選擇具有數字簽名功能的算法(例如RAS),經過適當的轉換才可以提供不可否認安全業務.

(3)IPSec機制抵抗DoS攻擊的機制不完善.

5 結束語

Ipv6解決了IP地址匱乏的問題,同時它簡化了協議報頭,并且引入了兩個新的擴展報頭AH和ESP.它們幫助Ipv6解決了身份認證、數據完整性和機密性的問題,使Ipv6真正實現了網絡層安全,這是非常大的進步.但是數據網絡的安全威脅是多層面的,如Ipv6無法抵御Dos攻擊、洪泛(Flood)攻擊、拒絕服務攻擊等,這些問題有待于進一步的深入研究.

〔1〕張玉潔.基于IPV6的安全協議IPSec的研究[M].南京理工大學,2008.

〔2〕朱建明,段富.IPv6安全機制分析[J].太原理工大學學報,2003(1).

〔3〕RFC2893.Transition Mechanisms for IPv6 Hosts and Routers[S].

〔4〕LU Han-yu,LIAN Hong,WANG He-chuang,WANG Hua-jun,WANG Xuben.DDoS attack source tracing technology research Based on IPv6.IEEE International Conference on Internet Technology and Applications(ITAP 2010),2010,Wuhan,China.

〔5〕李振強,趙曉宇,馬嚴.IPv6安全脆弱性研究[J].計算機應用研究,2006(11).

TP393

A

1673-260X(2011)02-0054-02

貴州省教育廳自然科學基金項目(2007068)