如何保證校園公共機房的網絡安全

文/王偉林 王迪

如何保證校園公共機房的網絡安全

文/王偉林 王迪

校園公共機房為師生提供了教學和應用平臺,是教師和學生集中學習和應用信息技術的關鍵場所,公共機房在提供上網的同時,也遇到網絡安全威脅。學生的公共機房應用分為三種類型:單機應用,即與其他電腦之間無數據傳輸;機房內部電腦聯網應用,電腦之間可以相互傳輸數據;機房內網與外部網絡相連并有數據傳輸。第一類應用不涉及網絡安全威脅,第二與第三類應用由于與其他電腦和網絡傳輸數據,在傳輸正常數據的同時,也存在病毒、木馬等程序代碼的傳播,甚至成為惡意攻擊、網絡竊聽行為的有效途徑,影響機房電腦的正常應用,構成校園公共機房安全威脅。

機房建設和維護者通常需要考慮比較多的是機房應用需求,而忽視了網絡安全,采取網絡硬件隔離、電腦安裝還原卡等單項措施,缺乏規范性、廣泛適用性的校園公共機房網絡安全體系。

網絡安全方案

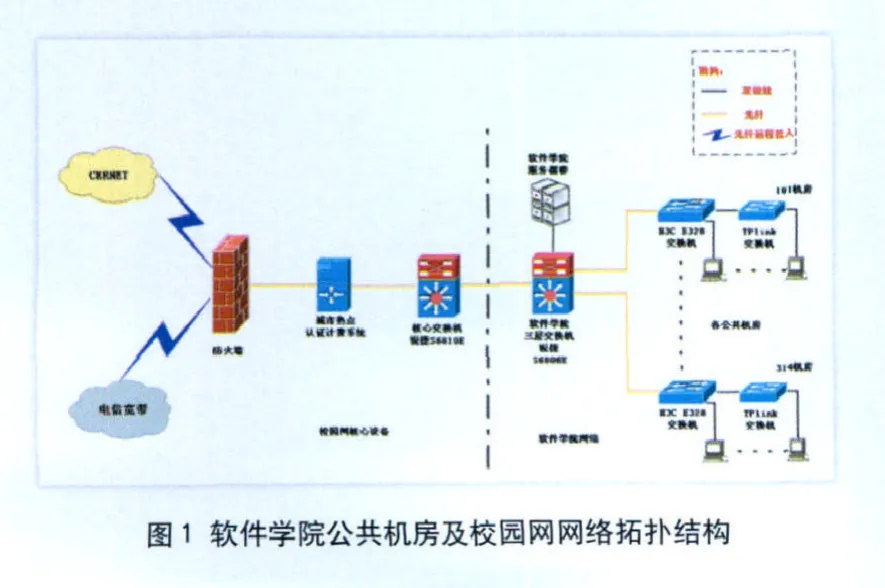

南京信息職業技術學院軟件學院有公共機房16個,約900臺機器。其中201、202機房各105臺,其它每個機房約50臺機器。網絡拓撲結構如圖1所示。

位于軟件學院的銳捷三層交換機S6806E、校園網核心交換機S6810E、城市熱點認證計費系統、防火墻為骨干網絡;每個公共機房使用一臺H3C E328作為二層交換機,通過多模光纖與軟件學院三層交換機S6806E連接。機房內部使用一臺E328交換機和一臺TPlink交換機連接電腦,E328交換機(24端口)與TPlink交換機之間使用雙絞線級聯。E328為可配置型交換機, TPlink為不可配置型交換機。

安全需求分析

網絡物理連接管理規范化

公共機房使用率高,交換機端口易老化;另外,人為意外造成電腦網線接口松動,經常導致網絡物理連接故障。每個機房計算機不多,機房使用配線箱,不使用配線架,直接將連接電腦的網線連接交換機。由于沒有跳線表等規范文檔,一旦發生物理連接故障,機房維護人員往往需要花費較長時間用于物理線路排錯。

控制學生上網行為

目前,公共機房用于不同學科的教學工作。一般情況下,教師的課件、有關學習資料存放在軟件學院的服務器上,學生只需訪問軟件學院服務器即可,通常不需要訪問Internet,所以需要制定機房學生上網控制策略,控制學生的上網行為。

防病毒傳播

公共機房易染病毒,大量病毒通過機房在校園網迅速傳播,預防和清除計算機病毒使機房管理者費時耗力。目前公共機房病毒傳播主要通過文件拷貝、文件傳送、下載等方式進行,U盤和網絡傳播成為機房病毒擴散的主要途徑。需要控制病毒在公共機房內部傳播,保障機房計算機穩定運行。

會話與流量資源的控制

公共機房不僅承擔教學任務,還提供學生自主上網,查詢資料的服務。學生經常利用BT、電驢、迅雷等P2P軟件下載文件,這些軟件在下載任務的同時也在上傳信息,而且是多任務、多線程。此外,計算機感染木馬及病毒,會向外網產生大量連接會話,消耗校園網出口帶寬和并發連接會話資源,造成網絡出口擁堵。需要研究并設計控制網絡流量和會話資源的方案,保障校園網出口數據傳輸暢通。

追蹤機房用戶上網行為

公共機房計算機用戶不固定,用戶上網操作信息難以跟蹤和定位。為追蹤機房用戶使用公共機房計算機在網上發表違法言論,需要制定追蹤用戶上網行為的安全策略。

機房網絡安全策略

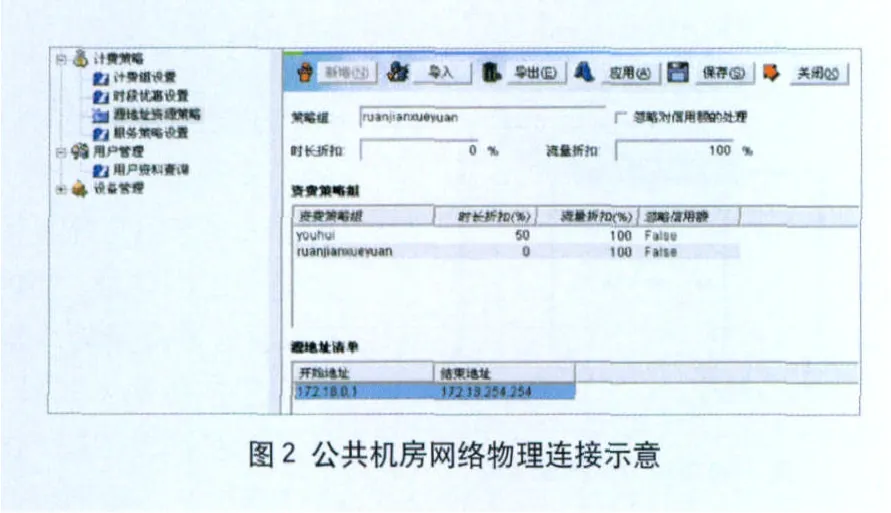

將連接電腦與交換機的網線兩端做標記,使電腦與交換機端口對應,如圖2所示。一旦某臺電腦發生物理連接故障,根據對應表可以直接找到接入交換機的線纜及端口。經此規范化管理,可以減少機房維護工作量,提高網絡連接故障維護工作效率。

機房用戶上網控制策略

遠程管理交換機

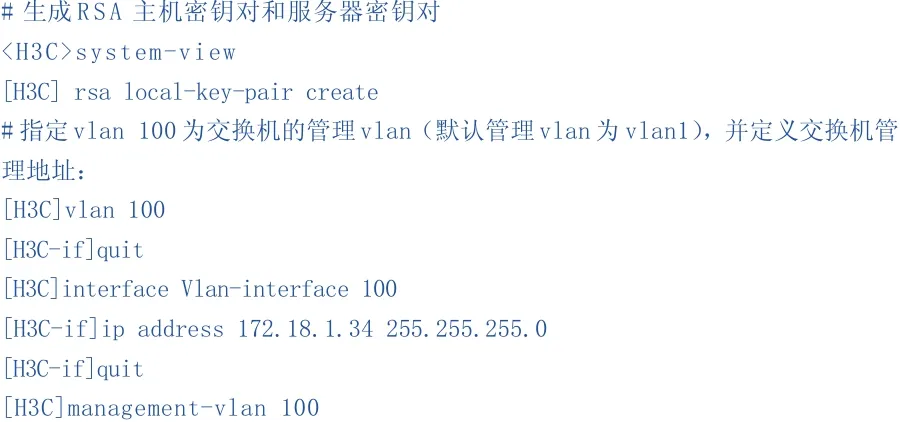

由于機房數目較多,為便于對各公共機房上網控制,需要確定管理員能遠程登錄機房二層交換機,對交換機配置管理。用Vlan 100作為交換機管理Vlan,為方便管理員記憶,使用與房間號對應的交換機管理地址,表1所示為部分示例。

表1 機房交換機管理IP地址分配

交換機可以通過Telnet、Web和SSH登陸方式進行遠程管理。

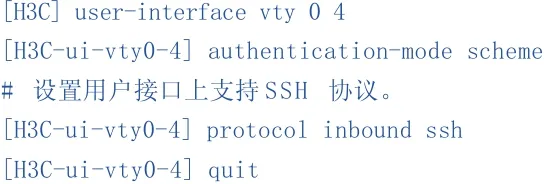

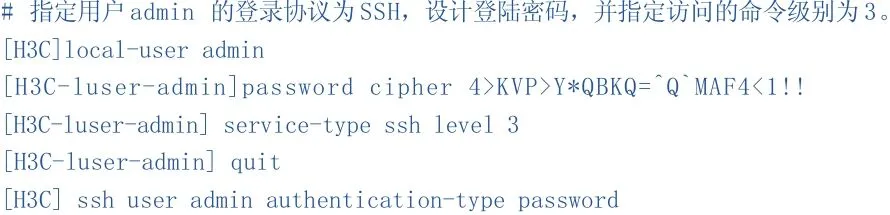

公共機房二層交換機E328啟用SSH遠程登陸方式的配置過程(以314機房的交換機為例):

設置用戶登錄認證方式

管理員完成以上配置,就可以在與交換機連接的終端上,運行支持SSH2.0 的客戶端軟件(SecureCRT),以用戶名admin和設置的密碼登陸,遠程管理交換機。

管理機房上網行為

公共機房的IP地址段為:172.18.0.0/16。軟件學院的服務器IP地址屬于222.192.238.0/24地址段內,用于師生上傳和下載學習資料。公共機房用戶上網策略為:默認機房用戶可以連接Internet,如果中斷連接Internet,則機房用戶只能訪問軟件學院服務器。

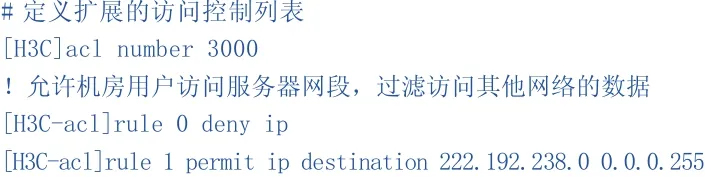

在二層交換機上,使用ACL訪問控制列表,對機房用戶上網控制。交換機配置如下:

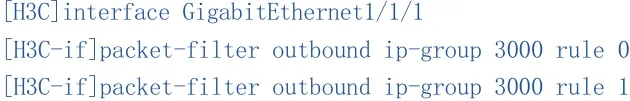

如果機房用戶需要訪問Internet,不需要使用該ACL。如果只允許該機房用戶訪問軟件學院的服務器,禁止訪問其他網絡,在E328交換機級連光纖端口(GigabitEthernet1/1/1)上,應用定義的ACL訪問策略,方向為outbound。配置如下:

防病毒策略

劃分VLAN縮小病毒廣播域

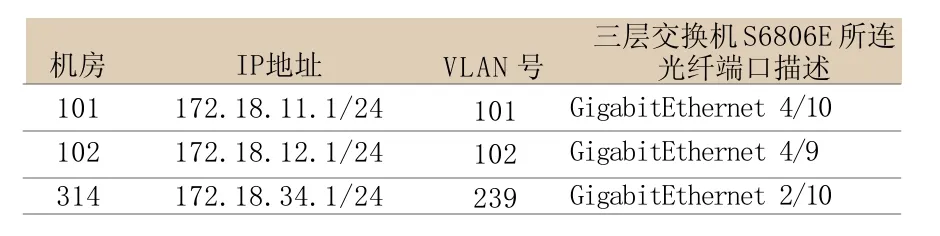

計算機病毒一般會通過在內網廣播的方式進行傳播。通過對軟件學院公共機房機器的IP地址段(172.18.0.0/16)做進一步的子網劃分,設計每個機房使用一個24位掩碼的地址段,如表2所示,為方便物理連接維護,記錄每個機房

表2 機房VLAN劃分示例

二層交換機所連接的科技樓三層交換機的光纖端口。這樣通過廣播方式傳播的病毒只會在Vlan內部,即機房內部傳播,大大降低了病毒感染其他機房機器的可能性。過濾病毒傳播使用的端口

通過在機房二層交換機E328上應用ACL,過濾病毒傳播所使用的端口,這些端口主要有:TCP 135、139、445、593、1025 端口和 UDP 135、137、138、445 端口,一些流行病毒的后門端口(如 TCP 2745、3127、6129 端口),以及遠程服務訪問端口3389。

公共機房ARP病毒防范

在機房主機上安裝360安全衛士,開啟360安全衛士ARP防火墻功能,將網關的IP與MAC地址進行手動綁定,選擇“手動指定網關/DNS”,在“ARP主動防御”中選擇“始終啟用”。

防止用戶U盤病毒的傳播

關閉U盤(包括其他設備)自動播放的功能。電腦設置成自動播放功能,但是自動播放還是有缺點的,有些病毒藏在U盤里會通過自動播放運行使電腦中毒。關閉“自動播放”的方法:選擇“開始”—“運行”—輸入gpedit.msc,在“用戶配置”—“管理模板”—“系統”選擇“關閉自動播放”,然后選擇“已啟用”,點擊“確定”。

開啟360殺毒軟件自動掃描U盤功能。確保360安全衛士“實時防護”—“U盤防火墻”功能處于“開啟”狀態。

使用系統還原卡保護主機系統

還原卡的基本工作原理:把硬盤(或網絡上另一部電腦)的其中一部分分割出來,用以備份硬盤的重要資料(例:操作系統、應用程序等),以便隨時可以還原。還原卡不會對硬盤資料進行備份,只是記錄硬盤的讀寫操作。當用戶設定還原點以后,不管在操作系統上安裝上新的程序還是刪除文件,都記錄在還原點之外,不會影響原有的硬盤資料,當需要還原時,還原卡根據記錄,把還原點內的資料恢復,并刪除還原點以外的資料。

會話控制與帶寬管理策略

會話數控制

使用校園網出口防火墻,通過單用戶會話和流量控制功能進行相關管理。通過應用防火墻設置新建連接閥值,可以對網絡中每個用戶會話連接數進行控制,當閥值被觸動后,動態地將非法用戶添加到黑名單,直接將非法用戶連接阻斷,并且可以靈活的設置控制黑名單的有效時間。通過單用戶會話數限制,可以做到:當校園網內機器病毒爆發時,阻止大量數據包對外建立連接,耗費網絡資源;阻止黑客對網絡的掃描;阻止黑客進行DDOS攻擊。

帶寬管理

目前很多學校都使用城市熱點認證計費管理系統,為減輕防火墻負擔,運用城市熱點認證計費系統的帶寬管理功能。在管理工具“計費策略”—“服務策略設置”定義科技樓公共機房單用戶下行帶寬與上行帶寬的數值。

上網行為記錄管理

通常,學校會使用城市熱點認證計費系統中的“專線”方式讓公共機房用戶不需要登錄即可免費上網,這樣雖然達到免費上網目的,但是在上網日志中只能根據IP地址記錄登錄和上網情況,由于IP地址可以更改,所以這種方法不能實現實名制上網需求。

為了使公共機房用戶也需要采用實名制上網,使用城市熱點認證計費系統對機房用戶不采取“專線”上網方式,仍然需要用戶進行上網認證。使用“源地址資源策略”對機房用戶免費,如圖3所示,在管理工具“計費策略”-“源地址資源策略”中,定義策略組“ruanjianxueyuan”,將軟件學院公共機房IP地址段(172.18.0.1—172.18.254.254)輸入到“源地址清單中,并將“時長折扣”設置為0%。這樣機房用戶雖然需要登錄,但認證計費系統在做計費的時候,上網時長始終為0,以達到免費上網目的。

自公共機房網絡安全方案在軟件學院實施以來,通過規范化的機房網絡運行管理,減少了軟件學院公共機房維護人員工作量,機房病毒、木馬爆發次數明顯減小,機房網絡運行穩定,為公共機房的正常運轉提供了有力保障,將公共機房網絡安全威脅降低至較低水平。

在今后的工作中,還需要在以下兩方面繼續努力:首先,機房網絡安全策略進一步細化。隨著機房發展規模擴大,服務功能多樣化,網絡服務對象將更加豐富,需要定義更細致的安全策略。其次隨著網絡迅速發展,木馬和病毒種類將不斷增多,針對不斷遇到的安全新問題,及時更新網絡安全策略。

圖3 源地址資源策略定義

(作者單位為南京信息職業技術學院)

過濾病毒端口ACL定義

[H3C]acl number 3001

[H3C-acl]rule 0 permit tcp

[H3C-acl]rule 1 deny tcp destination-port eq 135

[H3C-acl]rule 2 deny tcp destination-port eq 139

[H3C-acl]rule 3 deny tcp destination-port eq 445

[H3C-acl]rule 4 deny tcp destination-port eq 593

[H3C-acl]rule 5 deny tcp destination-port eq 1025

[H3C-acl]rule 6 deny tcp destination-port eq 2745

[H3C-acl]rule 7 deny tcp destination-port eq 3127

[H3C-acl]rule 8 deny tcp destination-port eq 6129

[H3C-acl]rule 9 deny tcp destination-port eq 3389

[H3C-acl]rule 10 permit udp

[H3C-acl]rule 11 deny udp destination-port eq 135

[H3C-acl]rule 12 deny udp destination-port eq 137

[H3C-acl]rule 13 deny udp destination-port eq 138

[H3C-acl]rule 14 deny udp destination-port eq 445

應用ACL定義(應用方向為inbound):

#進入交換機接口

[H3C]interface Ethernet1/0/20

[H3C-if]packet-filter inbound ip-group 3001 rule 0

[H3C-if]packet-filter inbound ip-group 3001 rule 1