防范兩種掛馬攻擊新手段

文/鄭先偉

防范兩種掛馬攻擊新手段

文/鄭先偉

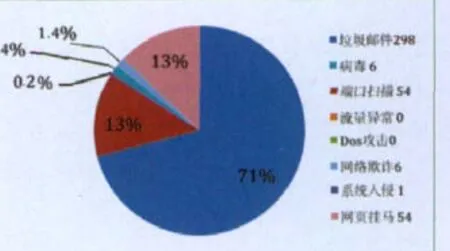

9月與10月的安全投訴事件中網(wǎng)頁(yè)掛馬的數(shù)量在繼續(xù)減少。從我們近段時(shí)間掌握的網(wǎng)頁(yè)掛馬數(shù)據(jù)分析來(lái)看,攻擊者正在千方百計(jì)地使用新技術(shù)手段規(guī)避主動(dòng)掛馬檢測(cè)系統(tǒng)的掃描。有一種手段是將攻擊代碼隱藏于多媒體文件(Flash文件、視頻文件或音頻文件)中而不是直接在網(wǎng)頁(yè)代碼中使用JavaScript腳本,因?yàn)槎嗝襟w文件解碼占用的系統(tǒng)資源較多,一般的主動(dòng)掛馬檢測(cè)系統(tǒng)并不會(huì)對(duì)這類文件進(jìn)行解碼分析,也就無(wú)法判斷出文件中的攻擊代碼。還有一種規(guī)避的方式是在被控的網(wǎng)站中放置獨(dú)立鏈接的掛馬網(wǎng)頁(yè),由于是獨(dú)立的鏈接,所以主動(dòng)掛馬檢測(cè)系統(tǒng)通過(guò)爬蟲的方式是無(wú)法獲得這類掛馬網(wǎng)頁(yè)鏈接的,也就無(wú)從進(jìn)行檢測(cè),而攻擊者自己可以通過(guò)向用戶發(fā)送完整的掛馬網(wǎng)頁(yè)鏈接地址來(lái)進(jìn)行攻擊。這類方式同樣也被用在釣魚網(wǎng)站和網(wǎng)頁(yè)后門控制程序中。

2011年9月~2011年10月教育網(wǎng)安全投訴事件統(tǒng)計(jì)

關(guān)注惡意后門程序

9月和10月沒有新增影響特別嚴(yán)重的蠕蟲病毒,流行較多的依然是盜號(hào)類的木馬病毒程序。近期需要關(guān)注的是一類感染系統(tǒng)動(dòng)態(tài)庫(kù)文件的惡意后門程序,這類后門程序會(huì)通過(guò)感染系統(tǒng)中的LPK.dll文件(該文件用于對(duì)系統(tǒng)多語(yǔ)言環(huán)境提供支持)來(lái)達(dá)到劫持.exe執(zhí)行文件的目地。由于LPK.dll文件可以被系統(tǒng)上的絕大部分.exe文件調(diào)用,所以對(duì)這類病毒的清除非常復(fù)雜,即便是在格式化系統(tǒng)盤后重裝系統(tǒng)的情況下,用戶二次感染的幾率也很高。如果用戶發(fā)現(xiàn)自己系統(tǒng)中存在多個(gè)LPK.dll文件,就有可能是感染此類病毒。一旦發(fā)現(xiàn)感染,請(qǐng)到各殺毒軟件廠商的主頁(yè)下載相應(yīng)的專殺工具進(jìn)行查殺。

近期新增嚴(yán)重漏洞評(píng)述

微軟10月份發(fā)布了8個(gè)安全公告,其中2個(gè)為嚴(yán)重等級(jí),6個(gè)為重要等級(jí),共修補(bǔ)Windows系統(tǒng)、IE瀏覽器、Office軟件、Windows開發(fā)軟件及訪問(wèn)控制軟件中的23個(gè)安全漏洞。涉及IE瀏覽器的多個(gè)安全漏洞可能被用來(lái)進(jìn)行網(wǎng)頁(yè)掛馬攻擊,用戶應(yīng)該盡快利用系統(tǒng)自帶的更新功能安裝相應(yīng)的補(bǔ)丁程序。除微軟外,Adobe公司也針對(duì)其旗下的PDF編輯及閱讀軟件Acrobat/Reader、Flash播放軟件Flash Player發(fā)布了相應(yīng)的安全公告及最新版本,修補(bǔ)了這幾個(gè)軟件之前版本中的多個(gè)安全漏洞,其中包括一個(gè)正在網(wǎng)絡(luò)上被利用的Flash Player遠(yuǎn)程代碼執(zhí)行的0day漏洞。用戶應(yīng)該盡快下載最新版本的Acrobat/Reader軟件和Flash Player軟件安裝。漏洞的詳細(xì)信息請(qǐng)參見:

http://www.adobe.com/support/security/bulletins/apsb11-24.html

http://www.adobe.com/support/security/bulletins/apsb11-26.html

還有一個(gè)要關(guān)注的廠商公告是Oracle公司今年10月份發(fā)布的例行安全公告,修復(fù)了其公司下Oracle數(shù)據(jù)庫(kù)、Sun Solairs系統(tǒng)、Oracle Text組件、Oracle Waveset組件、Oracle OpenSSO組件 、Java程序等產(chǎn)品中的76個(gè)安全漏洞。這些漏洞的詳情參見:

http://www.oracle.com/technetwork/topics/security/cpuoct2011-330135.html

http://www.oracle.com/technetwork/topics/security/javacpuoct2011-443431.html

除了上述漏洞外,8月底Apache和Nginx這兩款常用的Web服務(wù)軟件爆出嚴(yán)重的安全漏洞,值得廣大管理員注意。

Apache Http Server軟件拒絕服務(wù)攻擊漏洞

影響系統(tǒng):Apache httpd server 的所有版本。

漏洞信息:Apache是目前網(wǎng)絡(luò)上使用最為廣泛的Web應(yīng)用程序。當(dāng)Apache程序處理包含大量Ranges頭的HTTP請(qǐng)求時(shí),ByteRange過(guò)濾器存在一個(gè)錯(cuò)誤,使得攻擊者可以向服務(wù)器發(fā)送特制HTTP請(qǐng)求,消耗大量?jī)?nèi)存,造成應(yīng)用程序崩潰。

要成功利用漏洞,需要Apache http服務(wù)器啟用Byte Range filter和mod_deflate/mod_gzip,這2個(gè)功能可以提高網(wǎng)站打開大型PDF文檔和圖片的速度。

漏洞危害:攻擊者可以遠(yuǎn)程發(fā)送特制的數(shù)據(jù)包,從而導(dǎo)致使用Apache程序的Web服務(wù)器資源被全部消耗。目前攻擊代碼已經(jīng)在網(wǎng)絡(luò)上被公布。

解決辦法:目前廠商已經(jīng)在最新的版本中修補(bǔ)了這些漏洞,請(qǐng)管理員盡快更新相應(yīng)的版本:

http://httpd.apache.org/download.cgi

Nginx %00空字節(jié)執(zhí)行任意代碼(PHP)漏洞

影響系統(tǒng):nginx 0.5.*、nginx 0.6.*、nginx 0.7 <= 0.7.65、nginx 0.8 <= 0.8.37。

漏洞信息:Nginx是一款高性能的Web服務(wù)器,使用非常廣泛,不僅經(jīng)常被用作反向代理,也可以非常好地支持P H P的運(yùn)行。Ngnix在遇到%00空字節(jié)時(shí)與后端FastCGI處理不一致,即在圖片中嵌入PHP代碼,然后通過(guò)訪問(wèn)xxx.jpg%00.php來(lái)執(zhí)行其中的代碼。

漏洞危害:攻擊者使用服務(wù)器開放的上傳功能(如論壇允許上傳圖片的功能)來(lái)上傳包含PHP代碼的圖片文件,并在稍后訪問(wèn)運(yùn)行這些PHP代碼,達(dá)到控制服務(wù)器的目的。

解決辦法:廠商還未發(fā)布補(bǔ)丁程序,用戶應(yīng)隨時(shí)關(guān)注動(dòng)態(tài):

(作者單位為中國(guó)教育和科研計(jì)算機(jī)網(wǎng)應(yīng)急響應(yīng)組)

安全提示

鑒于近期的安全風(fēng)險(xiǎn),網(wǎng)站管理員應(yīng)該:

1. 及時(shí)更新服務(wù)器操作系統(tǒng)補(bǔ)丁程序;

2. 查看Web服務(wù)程序的版本,盡可能將其升級(jí)到最新版本;

3. 嚴(yán)格限制網(wǎng)站的目錄執(zhí)行權(quán)限,尤其是上傳目錄的執(zhí)行權(quán)限。

4. 嚴(yán)格限制網(wǎng)站的上傳功能,如果有必要,可以暫時(shí)關(guān)閉上傳功能。