基于Cortex-A8的工業以太網安全協議棧開發

萬躍鵬,黃 雙,秦元慶,周純杰

(華中科技大學 控制科學與工程系,湖北 武漢430074)

0 引 言

在工業控制系統現場級,工業以太網已成為現場總線發展的未來趨勢[1]。基于工業以太網的控制系統,不僅要在受到外界的惡意攻擊時,保證信息的機密性和完整性等信息安全要求,而且要求系統內部以安全、可靠、高效的方式進行監測或者控制,保證系統的功能安全要求[2]。工業以太網協議棧,作為工業以太網控制系統的連接樞紐,已成為系統安全性研究的重點。

目前國內外學者對于工業以太網控制系統的安全問題已經開展了很多研究工作。文獻 [3]列舉了多種標準工業以太網的功能安全方案,文獻 [4]詳述了Powerlink工業以太網的功能安全。文獻 [5]研究了控制系統的安全自動化,文獻 [6]分析了控制系統的安全威脅及安全問題對系統的影響,文獻 [7]則提出了對應于網絡各層次的信息安全措施。但是,對于工業以太網功能安全和信息安全問題綜合考慮的研究相對較少。

本文基于TI最新推出的 ARM Cortex-A8工業以太網開發套件,設計了綜合功能安全和信息安全的協議棧。利用AM3359處理器中與ARM內核分離的工業通信子系統、Cortex-A8的高速處理能力和低功耗,高效地實現了工業以太網協議棧。

1 工業以太網安全分析

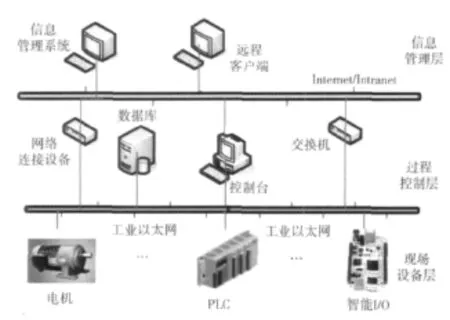

如圖1所示,工業以太網控制系統分為信息管理層、過程控制層和現場設備層。現場設備層通過工業以太網將各種現場設備連接起來,過程控制層主要有網絡連接設備、數據庫和控制臺,用于連接上下兩層,信息管理層完成整個網絡的信息管理、監控和安全處理等[8]。由于信息管理層的安全問題可以歸屬于IT領域的信息安全,目前已有很多相關的研究[9];過程控制層的相關設備自身都有相應的安全保護措施[10];而現場設備層,現場環境惡劣,安全問題突出,所以需要采取相應的安全解決方案。

圖1 工業以太網控制系統結構

在現場設備層復雜的工業自動化環境中,工業以太網通信中常伴有電磁、高溫、靜電、機械振動等外部干擾,會引發各種功能安全問題,如信息的篡改和破壞、數據重傳、插入、亂序、偽裝延時和尋址出錯等。網絡中的設備可能遭到入侵、毀壞、重放攻擊等安全威脅,威脅大致可以分為三類:外部攻擊、內部攻擊和物理攻擊[8]。信息安全相關的威脅和可能遭受的攻擊包括訪問授權的非法獲取、控制信息的非法獲取、控制信息的篡改和破壞、未授權的網絡連接、重放攻擊、拒絕提供服務、病毒感染引起的系統崩潰和數據損壞和抵賴等。針對工業以太網存在的這些安全威脅,需要設計綜合功能安全和信息安全的解決方案。

2 基于Cortex-A8的工業以太網安全協議棧設計

TI最新推出的 ARM Cortex-A8的工業以太網開發套件,可幫助用戶便捷地集成工業通信標準。套件中的處理器AM3359集成了Cortex-A8微處理器和各種必需的外設,支持智能能源管理技術以及先進的高級泄漏控制技術。Cortex-A8處理器得到了大量ARM技術的支持,從而能夠實現快速的系統設計。安全協議棧的設計基于Cortex-A8的架構特性,底層采用了TI提供的工業以太網快速實現方案。

2.1 基于Cortex-A8的工業以太網開發平臺

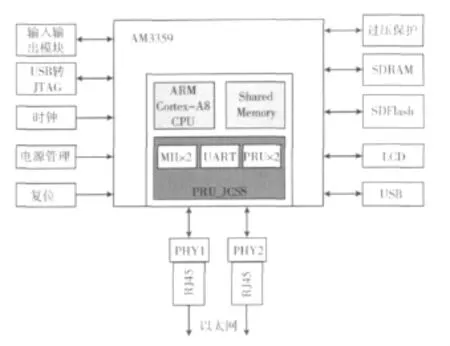

安全協議棧的實現,選擇了開源ARM開發板Beaglebone作為開發平臺。由于是開源平臺,參考TI提供的工業以太網開發軟件包,Beaglebone開發板也可快速便捷地添加工業通信功能。圖2為開發平臺的結構框圖,主處理器為AM3359,其中包含有用于實現工業以太網的可編程實時單元和工業通信子系統。開發平臺從功能上可分為基于Cortex-A8構架的AM3359基本電路模塊、以太網通訊電路模塊、AM3359外擴存儲器電路模塊、輸入輸出模塊以及CAN、串口通訊、電源管理等模塊。

圖2 基于Cortex-A8的工業以太網開發平臺

2.2 工業以太網安全協議棧結構及分析

工業以太網安全協議棧綜合考慮功能安全和信息安全,針對可能出現的功能故障,采用序列號、關系密鑰、時間戳、時間預期和CRC校驗等安全措施保障功能安全;為實現信息安全采用的措施有設備鑒別、訪問控制和信息加密。

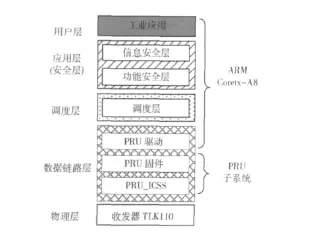

工業以太網安全協議棧是一個整體概念,按照網絡層次結構,分層設計。如圖3所示,通過基于Cortex-A8的微處理器AM3359的可編程實時單元和工業通信子系統(PRU子系統),可以快速實現數據鏈路層。為保證工業以太網的實時性,在數據鏈路層之上設計了調度層。安全協議棧的應用層設計成安全層,協議棧軟件在ARM Cortex-A8中實現。

3 基于Cortex-A8的工業以太網安全協議棧實現

如圖3所示,工業以太網安全協議棧軟件按照層次結構,分為調度層、功能安全層和信息安全層,協議棧各層的實現建立在物理層和PRU子系統實現的數據鏈路層基礎上。

圖3 安全協議棧結構

3.1 工業通信子系統

基于Cortex-A8的處理器 AM3359的可編程實時單元和工業通信子系統 (PRU_ICSS)從ARM Cortex-A8核分離,從而實現了針對更大效率和靈活性的獨立運行和時鐘控制。

通過PRU_ICSS可以快速實現工業以太網的數據鏈路層,只需移植PRU固件程序。PRU驅動程序移植到Cortex-A8核中,用于協議棧對底層硬件的操作。Cortex-A8微處理器的高速處理能力和低功耗體現在協議棧各層實現部分。

3.2 工業以太網調度實現

網絡通信調度模型采用集中式基于表的調度方法。整個系統通信宏周期分為周期報文發送階段和非周期報文發送階段,周期報文發送階段主要用于從節點發送周期報文,非周期報文發送階段用于處理網絡中的非周期性事件。主節點首先發送綜合各從節點信息生成的調度表,每個從節點在收到調度表后,找到自己需要發送報文的編號和時刻,按照指定時間發送。所以,主從節點的時間精度對調度的影響很大。

網絡中只能有一個主節點用于監控和調度,若有5個從節點,經過計算若調度宏周期為1ms,時間槽為100us,非周期階段為200us。于是,在周期階段,5個從節點每隔100us發送一次周期報文,不會產生沖突;非周期階段200us用于處理一次優先級最高的非周期事件。

調度實現包括主從節點的狀態機、主節點集中調度和從節點服從調度。主從節點狀態機轉換表示了整個主從節點組建網絡和處理網絡事件的狀態變換過程。整個調度主要包括主節點的調度表構建及發送,和從節點的解析調度表和發送周期報文。為確保時間精度,主節點在linux下使用了POSIX高精度定時器,理論定時精度為1ns,實際為10us左右;從節點使用AM3359內部的32位通用定時器。調度的實現,避免了報文沖突,實時性在一定程度上得到了保證。

3.3 工業以太網功能安全實現

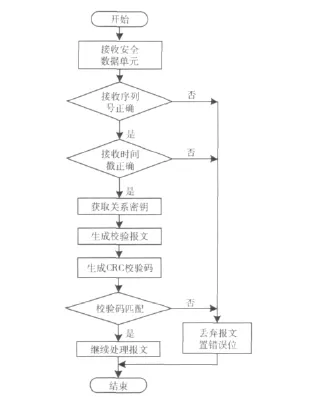

工業以太網通信過程中,由于電磁干擾、機械振動等因素可能導致報文破壞、非預期重傳、延時、尋址出錯等故障,結合Cortex-A8的結構功能特性,采用序列號、關系密鑰、時間戳、時間預期和CRC校驗這五項安全措施對這些故障進行檢測和防范。功能安全層在調度層之上,包括安全發送和接收過程。安全發送之前只需在報文中加上序列號、時間戳,獲取關系密鑰及CRC校驗值。安全接收則需要對安全報文進行解析,解析過程如圖4所示,Cortex-A8的高速處理能力能夠減小安全報文處理造成的延時。

圖4 安全解析流程

3.4 工業以太網信息安全實現

由于工業以太網與現有信息網絡的無縫結合,使得以往相對獨立的工業控制網絡出現了信息安全問題。針對常見的安全問題,采取了常用的設備鑒別、訪問控制和信息加密措施,為在基于Cortex-A8微處理器上進行實現,對這些措施都做了適應性的修改。

3.4.1 基于器件識別號的設備鑒別

為了能夠有效地防止由于外部設備的非法接入而產生的對整個控制網絡的威脅,在現場設備初次接入網絡,或者掉電后重新接入時,都必須和監控主節點完成設備鑒別過程。

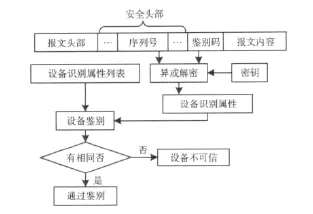

設備鑒別過程包括現場設備產生鑒別碼并發送和監控節點接收鑒別碼并解析。為提高安全性,使用了功能安全部分的序列號,加上密鑰,與設備屬性三者異或加密成鑒別碼。鑒別碼解析如圖5所示,解密過程仍然要用到序列號和密鑰,密鑰可從時間戳中獲取,安全頭部用于功能安全部分。將基于Cortex-A8的 AM3359器件識別號作為設備屬性,設備屬性列表包含了所有的設備屬性。若解密出來的設備屬性標識在屬性列表中有相同的,則通過設備鑒別,可允許接入控制網絡。

圖5 設備鑒別接收過程

3.4.2 基于高速緩存的訪問控制

訪問控制是針對越權使用資源或非法操作的防御措施。訪問控制就是要對訪問的申請,批準和撤銷的全過程進行有效的控制,以確保只有合法用戶的合法訪問才能得到批準,而且被批準的訪問只能進行授權的操作。

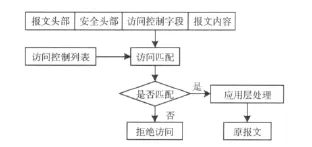

訪問控制表是以文件為中心建立的訪問權限表。訪問控制的實現主要在于動態維護一個訪問控制表,所有用戶初始分配普通訪問權限。只有經過權限申請,并得到監控節點同意后才能使用特殊權限。訪問控制表存放在基于Cortex-A8的AM3359的片載存儲器,片載存儲器為共享高速緩存,可提高訪問速度。訪問控制過程如圖6所示,用戶生成訪問控制字段,提供用于匹配訪問控制列表的信息,若條件不匹配則拒絕訪問。

圖6 訪問控制過程

3.4.3 基于超標量流水線的信息加密

信息加密能有效防止機密控制信息的泄露及篡改等。加密方法主要是加密算法的選擇,在性能允許的的前提下,選擇了對稱分組加密算法DES。采用線性同余算法從時間戳字段獲取關系密鑰,利用Cortex-A8的超標量流水線,包括雙算術邏輯單元流水線、乘法器和加載存儲流水線,提高運算速度,以減小對網絡實時性的影響。

DES加密算法的實現包括生成密鑰和數據加密。生成密鑰又分為取得密鑰,等分密鑰,密鑰移位和密鑰選取。數據加密包括取得數據,初始換位,數據擴展,數據壓縮,數據換位,交換數據迭代和數據整理。數據解密和加密算法相同,區別在于數據擴展時所使用的密鑰不同,加密時用第i次迭代密鑰,解密時用17-i次迭代密鑰。

4 實驗結果及分析

為驗證工業以太網安全協議棧的作用,根據現有資源,搭建了相應的實驗平臺,實驗平臺基于章節1中提到的工業以太網控制系統。系統中一共包含三個Beaglebone開發板作為從節點,PC機作為主節點,另一臺PC機作為測試機,通過交換機連接在一起,如圖7所示。實驗時采用兩組網絡對比測試的方法,一組為普通網絡,協議棧不包含安全部分;另一組采用了安全協議棧,稱為安全網絡。

圖7 測試實驗平臺實物

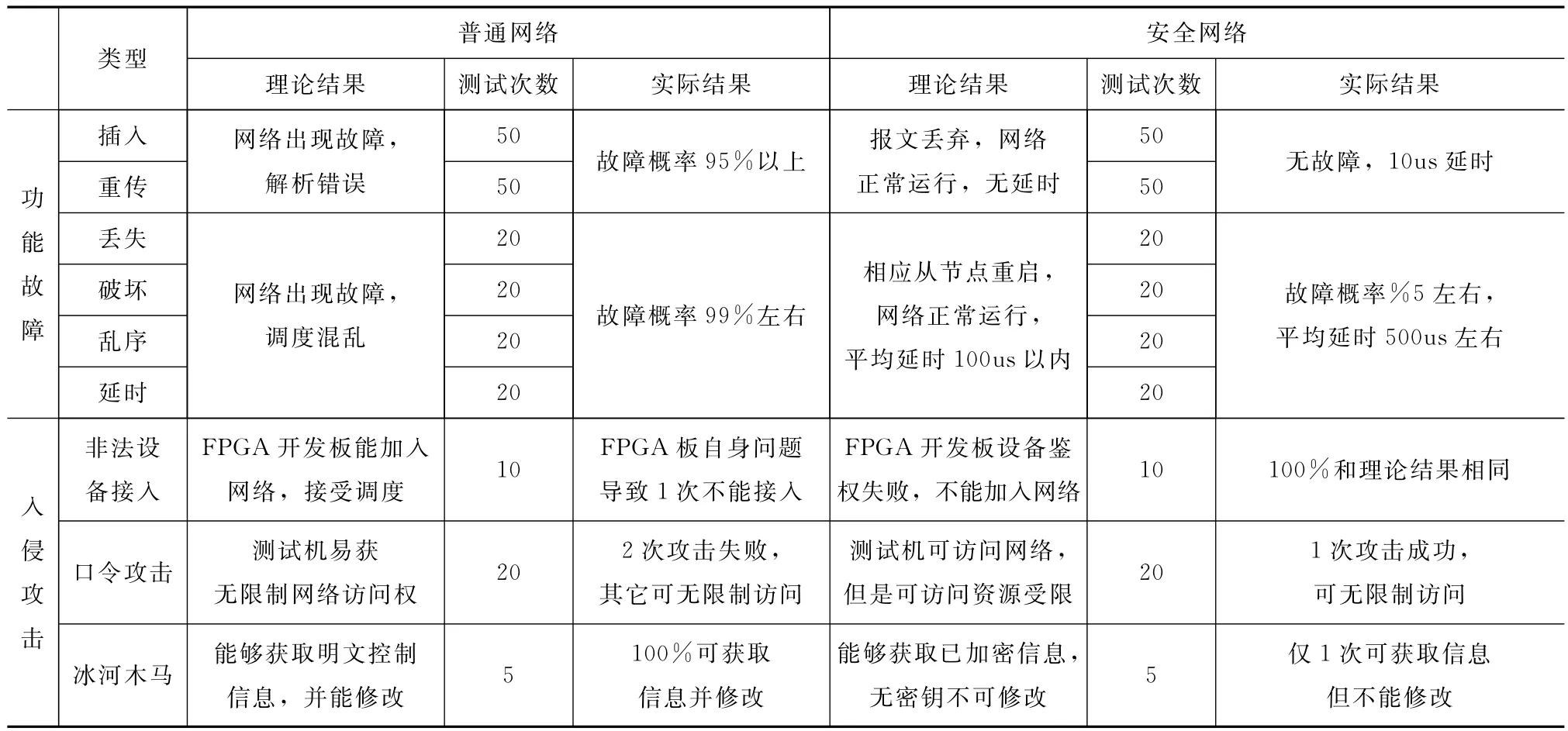

測試時由測試機向系統注入不同的故障,由于不具備實際工業環境,所以通過使用群脈沖干擾儀產生強烈外部干擾來簡單模擬。通過插入相關故障生成代碼模擬插入、重傳、丟失、破壞、亂序和延時故障。對于插入、重傳,一次按鍵注入一次故障;而丟失、破壞、亂序和延時則是一次按鍵注入5次故障。

入侵攻擊測試通過在現場控制層接入非法設備 (FPGA開發板),頻繁接入或接入多個。對主節點連續進行強行口令攻擊,口令攻擊通過在測試機上用嗅探器sniffer軟件發送報文來模擬,設置一位口令密碼。測試機注入冰河木馬病毒,通過網絡感染主節點,進而竊取整個網絡的控制信息。

表1列出了實際測試時注入的故障和模擬的攻擊類型,以及通過抓包軟件wireshark分析后的測試結果。測試過程中記錄兩組網絡在發生不同故障和攻擊時網絡的具體狀態,以及安全協議棧造成的網絡延時,測試結果見表1。由表中內容可知,在同樣的測試環境下,當發生功能故障時,使用了安全協議棧的網絡能夠即時處理,使得網絡故障概率降至5%以下,而普通網絡出現故障的概率在95%以上。不過,安全協議的加入使得網絡產生了一定的延時,若實時性要求非常高,還需要對協議進行相應的優化。當發生網絡攻擊時,安全網絡能將攻擊成功次數從普通網絡的90%以上降至10%以下。從實驗結果可以看出采用安全協議之后,有效地提高了網絡的安全防御性能。

表1 實際測試結果

5 結束語

本文綜合考慮工業以太網的功能安全和信息安全,結合Cortex-A8的架構特性,設計了工業以太網安全協議棧。利用基于Cortex-A8的AM3359處理器的工業通信子系統、高速處理能力和低功耗,高效地實現了協議棧。在故障注入和模擬入侵的情況下,對協議棧進行了相關的實驗,實驗結果表明,安全協議棧能有效地減少系統故障和防御入侵攻擊。下一步將分析工業以太網控制系統安全與實時性的關系,并通過優化安全協議棧提高系統實時性能。

:

[1]MA Shiping.The current standards of fieldbus and industrial Ethernet technology [J].Mechatronics,2007,13 (3):6-13(in Chinese).[馬世平.現場總線標準的現狀和工業以太網技術 [J].機電一體化,2007,13(3):6-13.]

[2]RUAN Dongru,XIE Dongguang.Security of industrial Ethernet[J].Control Engineering of China,2006,13(Suppl):112-114(in Chinese).[阮冬茄,謝東光.工業以太網中的安全問題 [J].控制工程,2006,13(增刊):112-114.]

[3]Hiroo Kanamaru,Taro Harima.Safety field network technology and its implementation[C]//Tokyo:SICE Annual Conference,2008:1487-1490.

[4]YU Shujun.The research of key technology in EPA security[D].Chongqing:Chongqing University of Posts and Telecommunications,2006:11-21 (in Chinese).[余淑軍.EPA 系統的關鍵安全技術的研究 [D].重慶:重慶郵電大學,2006:11-21.]

[5]Thomas Novak,Andreas Gerstinger.Safety and security-critical services in building automation and control systems[J].IEEE Transactions on Industrial Electronics,2010,57 (11):3614-3621.

[6]JIE Peng,LI Liu.Security of industrial control system [C]//Nanchang:International Conference on Electric and Electronics,2011:959-964.

[7]WANG Hao,CHEN Minna,WANG Ping.Information security technology of EPA system [J].Process Automation Instrumentation,2006,27(9):9-12 (in Chinese).[王浩,陳敏娜,王平.EPA的信息安全技術 [J].自動化儀表,2006,27(9):9-12.]

[8]WANG Hao,MI Mingrui,LIU Jie,et al.Design and implementation of security solution in EPA network[J].Automation&Instrumentation,2011,26(3):24-30 (in Chinese).[王浩,秘明睿,劉杰,等.EPA網絡安全方案的設計與實現 [J].自動化與儀表,2011,26(3):24-30.]

[9]LIU Quan.Information security research of networked control system[J].Control & Manament,2006,22(18):87-90 (in Chinese).[劉全.網絡控制系統的信息安全研究 [J].微計算機信息,2006,22(18):87-90.]

[10]ZHENG Yanping.Network equipment security measure and realization [J].Coal Technology,2011,30 (12):206-207(in Chinese).[鄭彥平.網絡設備安全措施與實現 [J].煤炭技術,2011,30(12):206-207.]