基于RBAC的RFID安全認證協議*

王桂超,王 彥,李永珍

(延邊大學工學院,吉林延吉133002)

1 引言

無線射頻識別RFID(Radio Frequency Identification)技術是一種通過無線廣播進行非接觸式雙向通信的自動識別技術[1]。隨著物聯網技術的發展,作為物聯網重要組成部分的RFID技術也得到空前的發展。由于其方便、快捷,因此被廣泛應用于停車場、門禁、物流、家居等生活的各個方面。但是,由于RFID系統的特殊性,其信息通過無線傳輸,并且無法利用傳統加密技術來加密,導致用戶信息很容易泄露,因此其安全隱私問題也越來越受到人們的關注。

為了保證用戶信息的安全性,已經有很多安全協議被提出,如基于Hash函數的安全協議、基于傳統加密技術的安全協議、基于位運算的安全協議等。雖然這些協議在一定程度上解決了RFID安全問題,但是都沒有考慮到非授權標簽信息的泄漏問題。

為了彌補這些安全協議的缺陷,本文提出了一種基于角色訪問控制RBAC(Role Based Access Control)[2]的安全認證協議。通過對閱讀器分配角色、對標簽賦予安全等級等措施,來控制閱讀器的訪問范圍,從而保護非授權標簽信息的安全。經過對比,此協議在安全性和高效性方面優于其他安全協議,更適合低成本RFID系統。

2 現有RFID安全協議分析

由于RFID系統通過無線廣播進行信息交換,因此閱讀器與標簽之間交換的數據很容易遭受截獲。同時受到標簽存儲和計算能力的限制,傳統加密技術無法應用于RFID前端信道信息的加密,因此前端信道極易遭受外界的攻擊。為了保證RFID系統信息的安全,保護用戶的隱私,許多RFID安全協議被提出,如基于Hash函數的安全協議、基于傳統加密技術的安全協議、基于位運算的安全協議以及基于訪問控制的安全協議等。

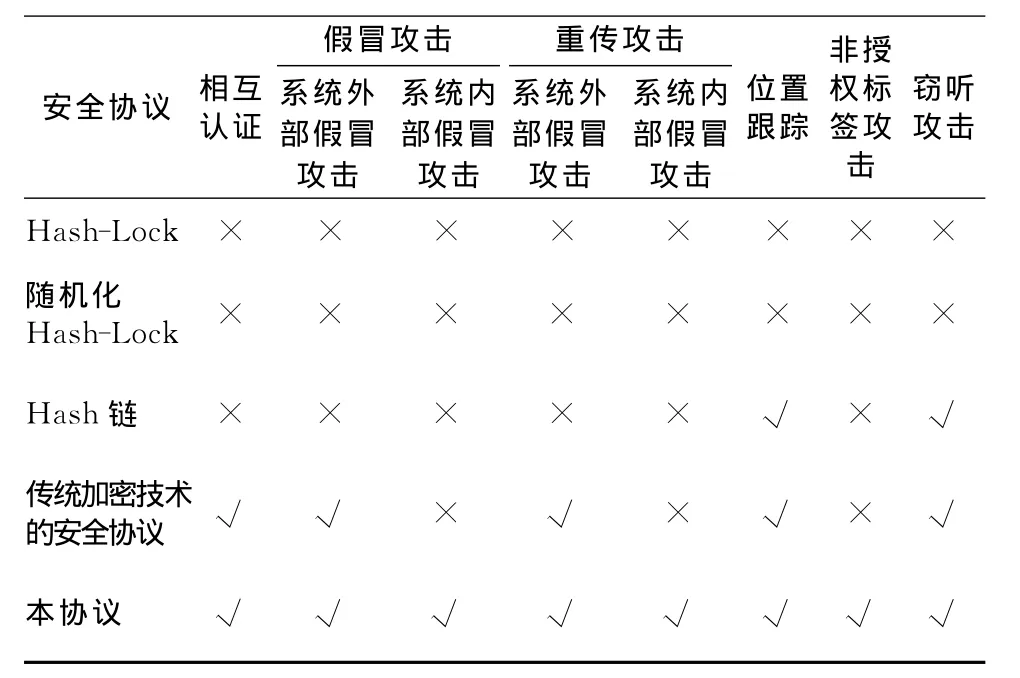

基于Hash函數的安全協議主要包括Hash-Lock協議[3]、隨機化Hash-Lock協議[4]、Hash鏈協議[5]等。Hash-Lock協議采用metaID代替標簽的真實ID,以此來保護標簽信息避免泄露,認證過程中metaID保持不變,Key和標簽ID以明文形式通過不安全信道發送。因此,此協議容易受到假冒攻擊、重傳攻擊和位置跟蹤等。隨機化Hash-Lock協議每次標簽回答都是隨機的,因此可以抵抗位置跟蹤攻擊,但當認證通過后,標簽ID以明文方式發送,因此其無法抵抗假冒攻擊和重傳攻擊等。Hash鏈協議采用兩個不同的Hash函數,可以抵抗位置跟蹤,但每次認證數據庫都要對所有標簽ID進行計算和比較,計算量大,不適合大規模系統使用。

基于傳統加密技術的安全協議主要包括基于DES算法的RFID安全協議[6]、基于橢圓曲線密碼的RFID安全協議[7]、基于公鑰的RFID安全協議[8]等。雖然基于傳統加密技術的RFID安全協議安全性很高,但由于RFID系統標簽有限的計算和存儲能力,其不適用于低成本RFID系統。

基于位運算的安全協議主要是為了降低計算量,如基于異或運算的RFID認證協議[9],此協議采用異或運算,減少了標簽對硬件的要求,更容易實現,更適合低成本RFID系統,但其沒有考慮閱讀器的授權問題,容易造成非授權標簽信息的泄漏。

基于訪問控制的安全協議目的是限制閱讀器的訪問權限,從而更好地保護標簽信息的安全。如基于OPDL規則的訪問控制協議[10],但其采用復雜的OPDL規則,計算量大,計算過程復雜,不適合低成本RFID系統。而文獻[11]提到的一種基于訪問控制的認證協議,對非授權標簽安全問題沒有考慮,因此安全性受到很大限制。

3 基于RBAC的RFID安全認證協議

為了在保護非授權標簽信息安全的同時降低系統對標簽的硬件要求,本文提出了一種基于RBAC的RFID安全認證協議。此協議通過引入角色控制機制,來保護非授權標簽信息的安全,同時可以抵抗系統內部閱讀器攻擊;采用部分ID和異或運算,降低對標簽的硬件要求,更適合低成本RFID系統。

3.1 系統初始化

本系統由標簽、閱讀器、后臺數據庫和密鑰分配中心KDC(Key Distribution Center)組成。其中,標簽能夠產生隨機數,并能進行異或運算;閱讀器從KDC接收私鑰和公鑰,能夠產生隨機數和進行異或運算;數據庫負責數據的存儲以及權限的驗證和數據的檢索,并從KDC接收私鑰和公鑰;密鑰分配中心負責為閱讀器和數據庫分配公鑰和私鑰。數據庫與閱讀器之間的通信信息采用RSA加密技術加密,雙方都用對方的公鑰加密發送的信息,用自己的私鑰解密接收的信息。

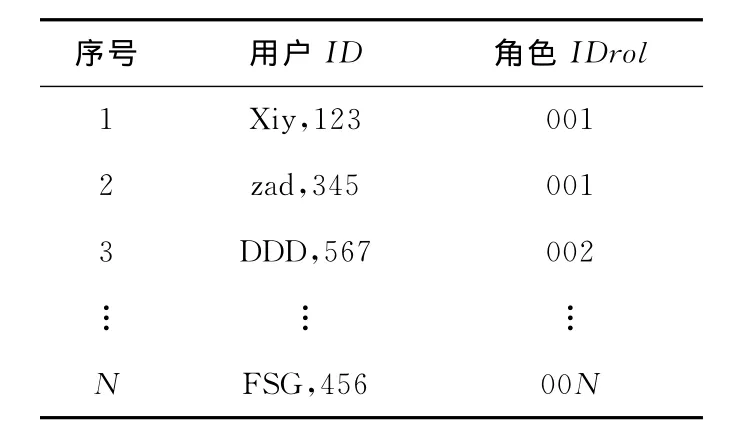

(1)角色定義:對不同閱讀器根據用戶ID賦予閱讀器不同的權限,也就是說,不同的閱讀器扮演不同的角色。

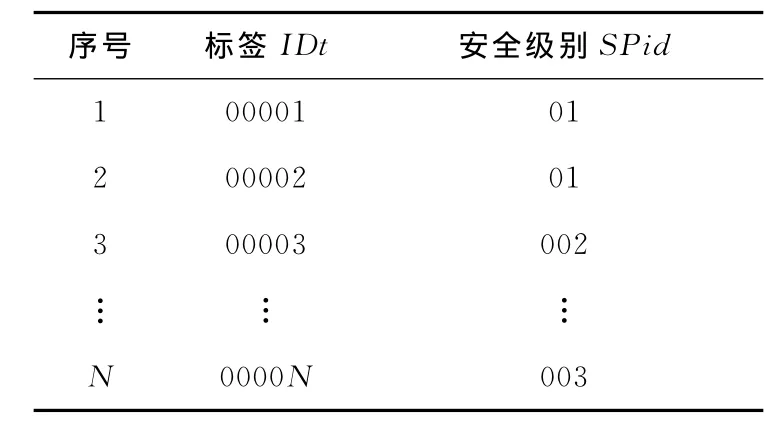

(2)標簽初始化:標簽IDt,安全級別SPid;

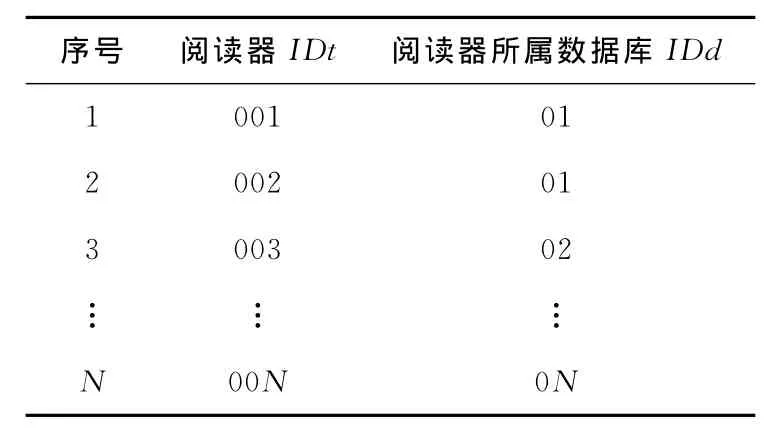

(3)閱讀器初始化:閱讀器IDr,所屬數據庫IDd;

(4)數據庫初始化:數據庫IDd,主要的數據表如表1~表5所示。

3.2 協議的執行過程

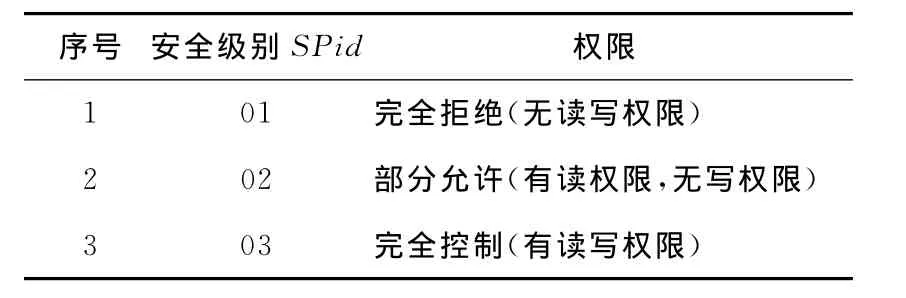

(1)閱讀器向后臺數據庫發送角色申請請求Authority和自己的IDr以及所屬的數據庫IDd和用戶的ID。

(2)后臺數據庫根據收到的數據庫IDd查詢自己的IDd值,如果與自己的IDd相同,則再在自己數據庫中查找IDr如果查找到相同的IDr,則閱讀器認證通過,否則閱讀器認證失敗。閱讀器認證通過后,再根據用戶ID查詢相對應的角色IDrol,并將角色IDrol和與此角色IDrol對應的安全級別SPid2返回給閱讀器。對于不是本地的閱讀器,則數據庫根據IDd通過EPC網絡,與遠程數據庫通信,進行相關信息的查詢。

Table 1 Relationship between IDt and IDd表1 閱讀器IDt與數據庫IDd關系表

Table 2 Relationship between ID and IDrol表2 用戶ID與角色IDrol關系表

Table 3 Relationship between IDt and SPid表3 標簽IDt與安全級別SPid關系表

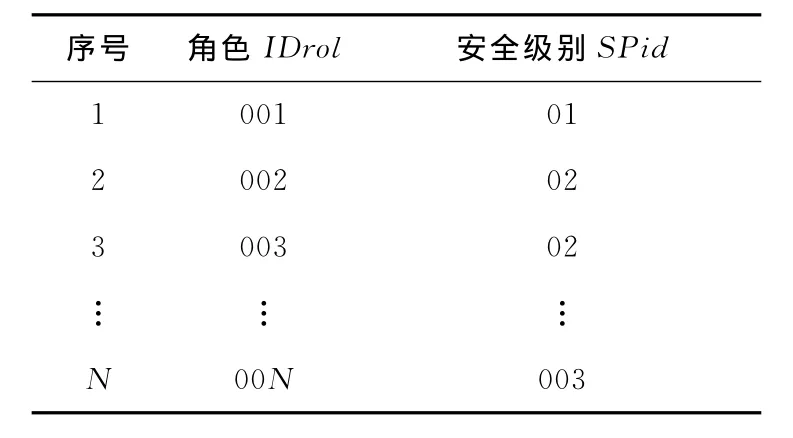

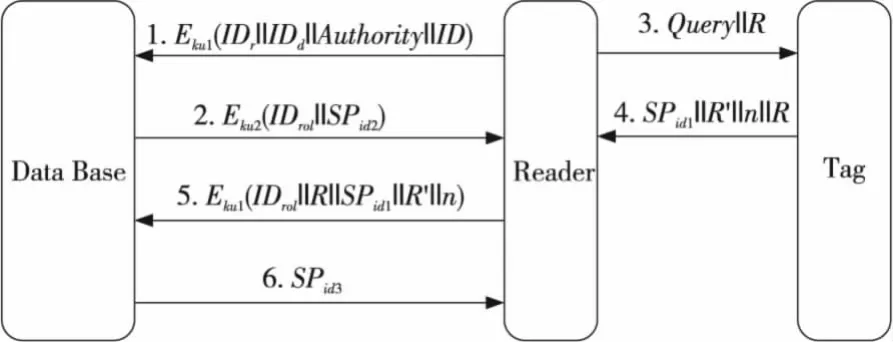

Table 4 Relationship between IDrol and SPid表4 角色IDrol與安全級別SPid關系表

Table 5 Relationship between SPid and authority表5 安全級別SPid與權限關系表

(3)閱讀器生成一個隨機數R,然后將R和詢問請求Query發送給標簽。

(4)標簽生成一個隨機數n,計算R′=R⊕PID,其中R為從閱讀器接收所得,PID=(IDt,n)表示在IDt數據中截取從開始位置長度為n的數據作為PID,⊕為異或運算。并將R′、n、R以及自己的安全級別SPid 1發送給閱讀器。

(5)閱讀器根據接收到的R,首先驗證與自身產生的R是否相等,如果相等,則繼續根據收到的SPid1與自己的SPid2比較;如果不相等,則認證失敗。當SPid2≥SPid1時,閱讀器將R、n、R′、IDrol和SPid 1轉發給數據庫,數據庫根據收到的R、n、R′計算得到PID,然后查詢SPid1安全級別下的所有標簽IDt,如果存在PID′=(IDti,n)=PID,則標簽認證通過,否則,標簽認證失敗。在標簽認證通過之后,數據庫根據IDrol查詢閱讀器的安全級別SPid 2,如果兩者相匹配,則閱讀器權限確認,將標簽相關信息發送給閱讀器,否則,閱讀器權限認證失敗。

(6)當閱讀器SPid2<SPid1時,閱讀器返回權限不足的信息,如果用戶選擇升級權限并付費,則數據庫根據付費信息返回給閱讀器一個大于或等于SPid1的安全級別,閱讀器從而獲得訪問權限。

具體認證過程如圖1所示。

Figure 1 Secure authentication protocol of RFID system based on RBAC圖1 基于RBAC的RFID安全認證協議

4 安全性分析

本文提出的安全認證協議的核心是基于RBAC,在認證過程中,引入角色機制,同時標簽和閱讀器都采用隨機數和異或運算,安全性與硬件要求得到保證。下面對幾種典型的攻擊進行分析。

(1)非授權標簽攻擊:通過用戶ID,閱讀器可以獲取不同的角色,從而獲得相應的安全級別。如根據初始數據庫中的數據:閱讀器002根據登錄的用戶zad,可以獲得角色001,從而此閱讀器可以獲得的安全級別為01,而屬于此安全級別下的標簽只有00001與00002。這樣,閱讀器002根據其安全級別,對這兩個標簽無任何讀取權限,而對于數據庫中的其他所有未授權的標簽如00003、0000N的信息也同樣無法讀寫;而如果閱讀器002登錄用戶ID為DDD,閱讀器獲得的角色為002。因此,閱讀器獲得的安全級別為02,而此安全級別下的標簽ID為00003,這樣,閱讀器002只能讀取標簽00003的信息,而對其無寫入權限。同時,對數據庫中的其他標簽,沒有任何讀寫權限,從而能夠更好地保護非授權標簽信息免遭泄露。

(2)假冒攻擊:在RFID系統中,有兩種假冒攻擊[12]。一種是系統外部假冒攻擊:攻擊者偽裝成合法閱讀器或者合法標簽進行假冒攻擊;另一種是系統內部假冒攻擊:系統內部閱讀器假冒其他系統內部閱讀器進行攻擊。

①系統外部假冒攻擊。首先攻擊者偽裝成合法閱讀器,發送Query‖R1給標簽,攻擊者獲取標簽的回應SPid‖R′‖n‖R并存儲;在下次認證會話中,當真正的合法閱讀器發送Query‖R2時,攻擊者偽裝成合法標簽向閱讀器響應SPid‖R′‖n‖R。由于閱讀器每次會話都會產生一個新的隨機數,即R1≠R2,所以PID1=R′⊕R1,PID2=R′⊕R2→PID1≠PID2。又因為PID1=(IDt,n),所以PID2≠(IDt,n)。所以,在數據庫中的SPid對應的標簽下查找不到PID2=(IDt′,n),因此此協議可以抵抗此類假冒攻擊。

②系統內部假冒攻擊。因為攻擊者是系統內部閱讀器,其對整個通信協議都非常清楚,因此此攻擊具有很大的危險性。假設系統內部閱讀器x假冒內部閱讀器y向標簽j進行認證請求。由于閱讀器與后臺數據庫進行通信時經過RSA加密,而閱讀器x無法得到閱讀器y的私鑰,因此閱讀器x得到數據庫的響應Ekuy(IDrol‖SPid1)后無法解密,認證失敗。同時,如果閱讀器x和閱讀器y的安全等級不同的話,對標簽的請求也有可能被拒絕,從而保護了標簽的安全性。

(3)重傳攻擊:重傳攻擊主要包括兩種,一種是系統外部重傳攻擊,另一種是系統內部重傳攻擊。

①系統外部重傳攻擊:首先攻擊者掃描標簽,并記錄標簽對其響應數據SPid‖R′‖n‖R,在之后的某個時刻,攻擊者將此響應重傳給閱讀器,但是由于每次標簽的響應都有隨機數R參與,即使閱讀器將此響應轉發給數據庫,由于兩次隨機數R相同,數據庫則認為此響應已經收到過,因此直接拒絕再次響應。所以,此協議也可以抵抗此類重傳攻擊。

②系統內部重傳攻擊:由于系統內部閱讀器對系統內部整個認證過程了解,因此在經過一次合法認證過程之后,如果閱讀器將標簽響應信息存儲,則對于Hash-Lock協議、隨機化Hash-Lock協議和Hash鏈協議等,閱讀器可以不經過后臺數據庫而直接對標簽進行讀取。

而對于本協議,由于閱讀器的閱讀權限必須經過后臺數據庫確認之后才能讀取權限范圍內的信息,因此,閱讀器必須轉發其存儲的標簽響應信息,而對于相同的響應信息,數據庫則直接拒絕,因此此協議可以完全抵抗系統內部閱讀器重傳攻擊。

(4)位置跟蹤:如果閱讀器發送詢問請求,標簽收到請求后發送響應。由于標簽每次都生成一個隨機數,因此每次SPid‖R′‖n‖R都不相同,無法確定為同一個標簽的響應,也就不能進行位置跟蹤。

(5)竊聽攻擊:在閱讀器和標簽之間傳輸的信息由于其前端信道不安全,可能會被竊聽。但是,由于在閱讀器和標簽之間的通信信息都有隨機數的參與,根據Shannon理論證明:如果在XOR操作中至少有一項是隨機的,則簡單的XOR加密是安全的[13]。

因此,閱讀器之間的通信是安全的,此協議可以抵抗竊聽攻擊。

從表6可以看出,本協議具有很強的安全性,在非授權標簽攻擊、內部閱讀器攻擊等方面都有自己特有的安全機制。

Table 6 Security analysis of security protocols表6 各個安全協議安全性分析

5 結束語

本文提出了一種基于RBAC的RFID安全認證協議,該協議通過引入基于角色的訪問控制機制和安全級別等措施,來保護非授權標簽信息的安全性,從而控制閱讀器訪問范圍,防止非授權標簽信息的泄露,彌補了目前一些RFID安全協議不能保護非授權標簽信息安全的不足。同時,該協議利用部分ID的異或運算來降低標簽的計算量,更適合低成本RFID系統。

[1] Bai Yu,Teng Jian-fu,Zhang Li-yi,et al.Hash lock-based strengthen synchronization RFID authentication protocol[J].Computer Engineering,2009,35(21):138-143.(in Chinese)

[2] Ferraiolo D,Kuhn R.Role based access controls[C]∥Proc of the 15th NIST-NCSC National Computer Security Conference,1992:554-563.

[3] Sarma S E,Weis S A,Engels D W.RFID systems and security and privacy implications[C]∥Proc of the 4th International Workshop on Cryptographic Hardware and Embedded Systems(CHE2002),2003:454-469.

[4] Weis S A.Security and privacy in radio frequency identification device[D].USA:MIT,2003.

[5] Ohkubo M,Suzuki K,Kinoshita S.Hash-chain based forward-secure privacy protection scheme for low-cost RFID[C]∥Proc of the 2004 Symposium on Cryptography and Information Security(SCIS 2004),2004:719-742.

[6] Li Yan-kun,Xie Jing,Mao Zhi-gang.Secure RFID system based on DES encrypt algorithm[J].Modern Electronic Technique,2009(1):87-93.(in Chinese)

[7] Wu Xue-hui,Niu Zhi-hua,Wang Chao.Security protocol of RFID based on elliptic curve cryptography[J].Computer Engineering and Design,2010,31(24):5165-5167.(in Chinese)

[8] Li Bin,Ling Li.An NTRU public key encryption system based RFID authentication protocol[J].Computer Applications and Software,2012,29(4):278-280.(in Chinese)

[9] Pan Tao,Zuo Kai-zhong,Guo Liang-min,et al.Mutual authentication protocol based on XOR operation for low-cost RFID[J].Computer Engineering,2012,38(9):278-281.(in Chinese)

[10] Li Yi-yang,Sun Gang.An OPDL rule-based RFID date access control mechanism[J].Communications Technology,2009,42(1):239-241.(in Chinese)

[11] Wang Gui-chao,Zhang Ai-li,Li Yong-zhen.Secure authentication protocol of RFID system based on access control[J].Advanced Engineering Forum,2012,6(9):1072-1077.

[12] Xie Chuan.RFID authentication protocol based on hash function and key array[J].Journal of Computer Applications,2011,31(3):805-811.(in Chinese)

[13] Yang Ling,Chen Zhi-qiang.A mutual authentication protocol for low-cost RFID[J].Computer Applications and Software,2010,27(8):298-300.(in Chinese)

附中文參考文獻:

[1] 白煜,滕建輔,張立毅,等.基于Hash鎖的同步強化RFID驗證協議[J].計算機工程,2009,35(21):138-143.

[6] 李彥堃,謝憬,毛志剛.基于DES算法的RFID安全系統設計[J].現代電子技術,2009(1):87-93.

[7] 吳學慧,牛志華,王潮.基于橢圓曲線密碼的RFID安全協議[J].計算機工程與設計,2010,31(24):5165-5167.

[8] 李斌,凌力.一種基于NTRU公鑰加密系統的RFID認證協議[J].計算機應用與軟件,2012,29(4):278-280.

[9] 潘濤,左開中,郭良敏,等.基于異或運算的低成本RFID雙向認證協議[J].計算機工程,2012,38(9):278-281.

[10] 李亦楊,孫罡.一種基于OPDL規則的RFID數據訪問控制機制[J].通信技術,2009,42(1):239-241.

[12] 謝川.結合Hash函數和密鑰陣列的RFID安全認證協議[J].計算機應用,2011,31(3):805-811.

[13] 楊靈,陳志強.一種低成本RFID的雙向認證協議[J].計算機應用與軟件,2010,27(8):298-300.