基于VLAN技術的局域網絡建設

李維峰

(中國飛行試驗研究院信息網絡中心,陜西 西安 710089)

1 引言

隨著網絡技術的不斷發展,網絡安全越來越受到人們的重視,其中訪問控制就是網絡安全中的重要一環。交換機作為網絡的核心設備之一,通常使用VLAN來劃分廣播域,從而增強局域網的安全性。近年來在一些對安全需求較高的網絡建設中,對于訪問控制策略細粒度的要求越來越高,單純使用VLAN技術已經不能滿足工程中的實際需要。本文結合工程實際提出一種更安全的基于VLAN技術的局域網建設方法。

2 單一VLAN技術的安全缺陷

一般來說,為了保證網絡用戶通信的相對安全性,解決方法是給每個客戶端分配一個VLAN和相關的IP子網,通過使用VLAN,每個客戶端被從第二層隔離開,可以防止任何惡意的行為和Ethernet的信息探聽[1]。然而,這種簡單的VLAN劃分方法忽略了同一VLAN中的客戶端間相互攻擊的風險。在一些對網絡安全有特殊需求的單位中,僅僅只通過劃分VLAN來隔離客戶端是不能達到其訪問控制細粒度要求的。主要缺陷有下述幾個方面:

①廣播隔離不徹底:僅隔離VLAN間的廣播,而對同一VLAN中客戶端間的廣播不進行隔離,從而影響網絡效率。

②無法控制非法接入的客戶端:未經授權的客戶端只要配上正確的IP地址都能進入到局域網中,造成安全隱患。

③客戶端間可互訪:在一些局域網中需要限制客戶端的訪問方向,以滿足特定的安全需求。

3 綜合VLAN技術的安全優勢

所謂綜合VLAN技術是指結合端口隔離、MAC地址綁定等其他手段來提高局域網絡安全性的一種混合技術。它能彌補在單一使用VLAN技術建設的局域網中所存在的安全缺陷。本文結合工程實際,以華為交換機為例,提出如下的綜合VLAN技術,以建設高安全性的局域網。

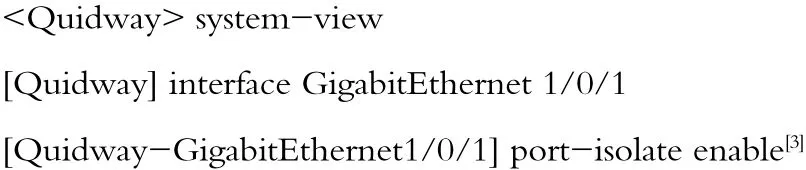

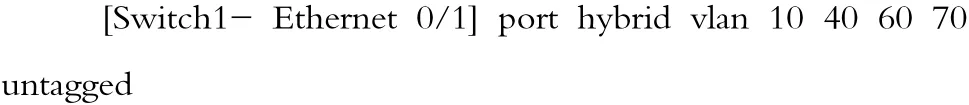

①合理利用port-isolate enable命令。port-isolate enable命令用來啟用端口隔離功能。端口隔離啟用后,該端口會與啟用端口隔離的端口之間實現兩兩隔離,該端口與沒有啟用端口隔離的端口可以互通。因此,合理使用該命令可以有效隔離端口間的廣播,提高網絡效率[2]。使用實例如下所示:

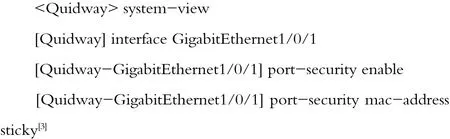

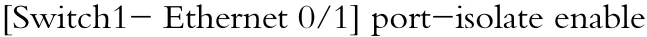

②合理利用端口綁定命令。port-security mac-address sticky命令用來啟用接口sticky-mac功能。啟用sticky-mac功能后接口會將學習到的動態MAC地址轉化為靜態MAC地址。如果當前的sticky-mac數還沒有達到接口限制數,該端口對于新學到的動態MAC地址繼續轉化為靜態MAC地址,如果已經達到限制數,將丟棄該接口學習到的非sticky-mac表項中的MAC地址,并根據接口保護模式的配置,決定是否上送trap告警。因此,合理使用該命令可以防止未授權的客戶端接入局域網內。使用實例如下所示:

③合理利用Hybrid類型的端口。Hybrid類型的端口可以屬于多個VLAN,可以接收和發送多個VLAN的報文,可以用于交換機間的連接,也可以用于連接用戶的計算機。靈活運用Hybrid類型的端口可以對不同VLAN間的通訊進行訪問控制。

4 應用舉例

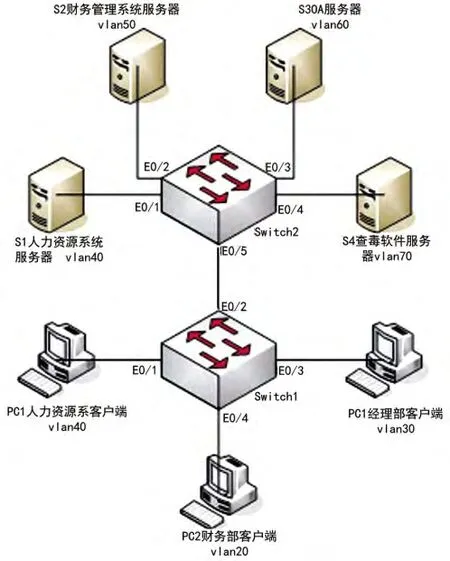

現有某單位需建設一個局域網,該單位有3個下屬部門:人力資源部、財務部和經理部;共有4臺服務器,分別為:人力資源系統服務器、財務管理系統服務器、OA服務器及殺毒軟件服務器。要求3個下屬部門客戶端之間不能互訪;人力資源部客戶端可以訪問人力資源系統服務器;財務部客戶端可以訪問財務管理系統服務器;經理部客戶端可以訪問所有服務器;人力資源部客戶端和財務部客戶端均可訪問OA服務器;所有客戶端及服務器均可訪問殺毒軟件服務器;除殺毒軟件服務器之外,其他所有服務器間不能互訪。鏈接關系如下圖所示:

圖1 鏈接關系圖

配制環境參數:

①Sw itch1的E0/1連接PC1屬于vlan10;

②Sw itch1的E0/2連接Sw itch2;

③Sw itch1的E0/3連接PC3屬于vlan30;

④Sw itch1的E0/4連接PC2屬于vlan20;

⑤Sw itch2的E0/1連接S1屬于vlan40;

⑥Sw itch2的E0/2連接S2屬于vlan50;

⑦Sw itch2的E0/3連接S3屬于vlan60;

⑧Sw itch2的E0/4連接S4屬于vlan70;

⑨Sw itch2的E0/5連接Sw itch1。

組網需求:

①利用交換機端口的Hybrid屬性靈活實現VLAN之間的靈活互訪;

②除交換機間的連接端口外,其余各端口實現廣播隔離;

③除交換機間的連接端口外,其余各端口實現與所連接的客戶端或者服務器之間的MAC地址綁定;

④PC1 可以訪問 S1、S3、S4;

⑤PC2 可以訪問 S2、S3、S4;

⑥PC3 可以訪問 S1、S2、S3、S4;

⑦PC1、PC2、PC3 之間不能互訪;

⑧S1、S2、S3 之間不能互訪;

九 S1、S2、S3 均能訪問 S4。

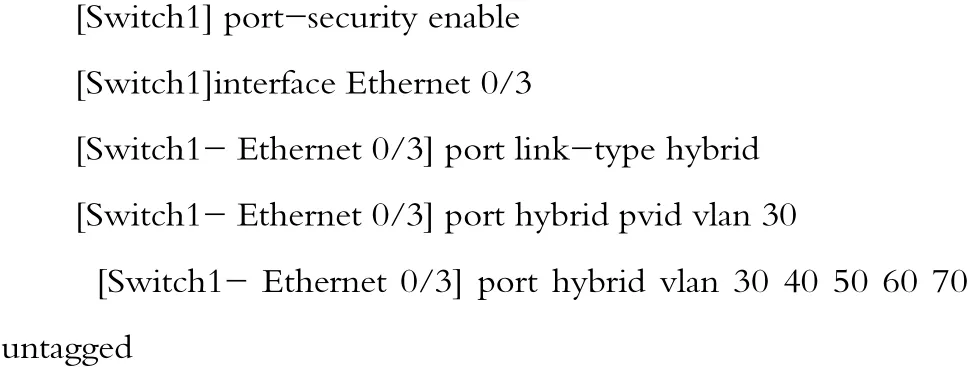

配制流程:

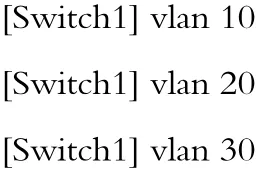

①在Sw itch1上創建業務需要的vlan:

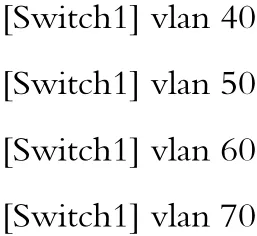

(2)在Sw itch2上創建業務需要的vlan:

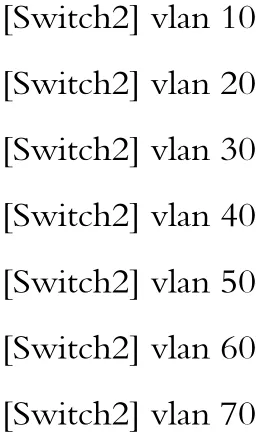

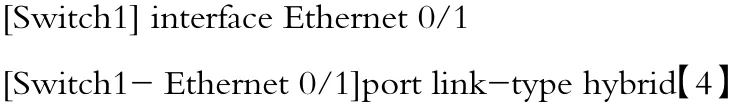

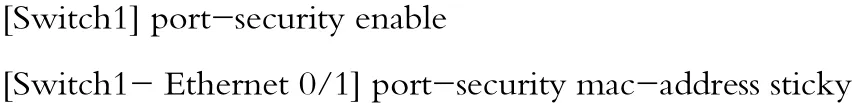

(3)每個端口都設置為Hybrid狀態:

(4)設置該端口所屬的pvid等于該端口所屬的vlan:

(5)將希望可以互通的端口的pvid vlan設置為untagged vlan,這樣從該端口發出的廣播幀就可以到達本端口:

(6)對端口進行隔離:

(7)綁定該端口所連接計算機的MAC地址:

(8)對Sw itch1與Sw itch2連接的端口配制:

(9)以下各端口類似:

5 應用擴展

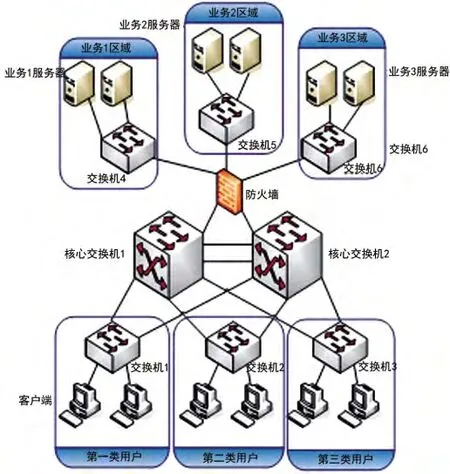

上述例子是對實際環境中的局域網進行抽象而得出的典型結構,一般對網絡安全要求較高的單位并不僅僅只依靠交換機來為局域網提供安全防護手段,往往還要結合其他設備。與網絡安全相關的設備眾多,例如:防火墻、入侵防御系統、身份認證系統等等。嚴密的交換機配置加上這些設備,能夠大大提高局域網的安全性。如圖2所示:

圖2 結合防火墻的訪問控制示意圖

交換機的安全配置是從數據鏈路層進行訪問控制的,如果結合更高層的設備可使防御更加立體。單位的局域網中在對交換機進行安全配置的同時,結合防火墻策略往往能收到更好的效果。如上圖所示,利用防火墻將客戶端及服務器端隔離開,在防火墻的配置中細分區域,梳理各區域間的訪問控制策略,比如可將服務器分為不同的類型,限制各服務器之間的非正常互訪;把客戶端分為不同的類型,隔離客戶端間的互訪,限制客戶端能訪問的服務器。

6 結束語

訪問控制策略作為網絡安全中的重要組成部分,隨著網絡應用的深入,變得越來越詳盡,各種防御手段層出不窮,且呈現立體化的趨勢。本文僅結合筆者的工程經驗提供一種運用于局域網的訪問控制手段以供大家探討。

[1]百度文庫專用虛擬局域網(PVLAN)技術與應用.http://wenku.baidu.com/view/f6b068fb770bf78a65295491.htm l,2010-6-3

[2]支林仙.PVLAN技術在中小型園區接入網絡中的應用[J].計算機與現代化,2007(6).

[3]華為技術有限公司.S3700HIV200R 001C00命令參考05.chm http://support.huawei.com/enterprise/docinforeader.action contentId=DOC0000701668&idPath=7919710|9856733|7923144|6691596,2013-4-10

[4]百度文庫華為交換機hybrid接口案例分析.http://wenku.baidu.com/view/5d2b5efcc8d376eeaeaa311a.htm l,2011-2-24