DDoS攻擊的查找與防范

周蘭香ZHOU Lan-xiang

(廣東省城市建設(shè)高級(jí)技工學(xué)校,廣州510650)

1 分布式拒絕服務(wù)(DDoS)

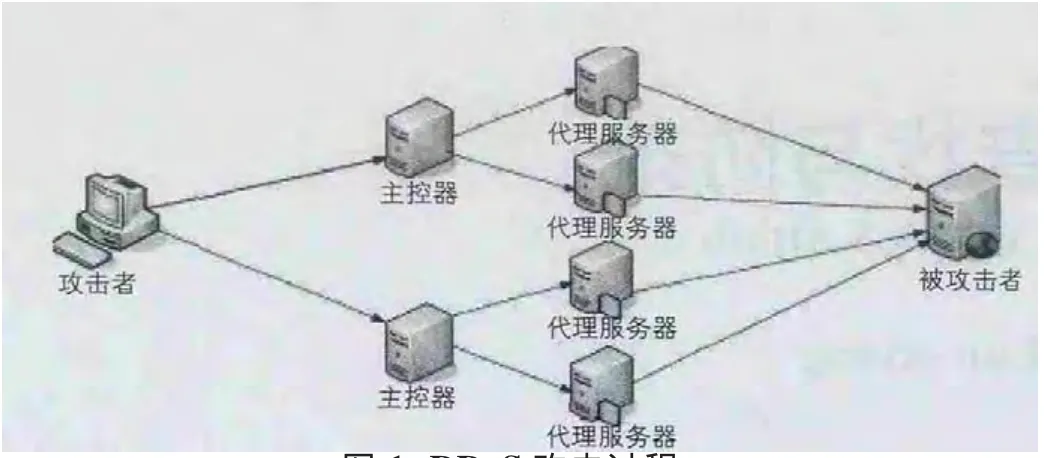

DoS是指攻擊者想辦法讓目標(biāo)機(jī)器停止提供服務(wù)或資源訪問(wèn)。這些資源包括磁盤(pán)空間、內(nèi)存、進(jìn)程甚至網(wǎng)絡(luò)寬帶,從而阻止正常用戶的訪問(wèn)。對(duì)網(wǎng)絡(luò)帶寬進(jìn)行的消耗性攻擊只是拒絕服務(wù)攻擊的一小部分,只要能夠?qū)δ繕?biāo)造成麻煩,使某些服務(wù)被暫停甚至主機(jī)死機(jī),都屬于拒絕服務(wù)攻擊。在各種DoS攻擊中,分布式拒絕服務(wù)(DDoS)攻擊策略側(cè)重于通過(guò)很多“僵尸主機(jī)”向受害主機(jī)發(fā)送大量看似合法的網(wǎng)絡(luò)包。DDoS的表現(xiàn)形式主要有兩種,一種為流量攻擊,主要是針對(duì)網(wǎng)絡(luò)帶寬的攻擊,即大量攻擊包導(dǎo)致網(wǎng)絡(luò)帶寬被耗盡,正常的網(wǎng)絡(luò)包無(wú)法到達(dá)主機(jī);另一種為資源耗盡攻擊,主要是針對(duì)服務(wù)器主機(jī)的攻擊,即通過(guò)大量攻擊包導(dǎo)致主機(jī)的內(nèi)存、CPU或某個(gè)緩沖區(qū)耗盡而無(wú)法提供正常的服務(wù)。

2 DDoS攻擊查找

目前主要的DDoS追蹤技術(shù)有Packet Marking、ICMP追蹤、Logging。這些跟蹤技術(shù)一般都需要路由器的支持,實(shí)際中也需要ISP的協(xié)助。

Packet Marking基本思想是路由器在IP包中的Identification域加入額外信息以幫助確定包的來(lái)源或路徑。如果對(duì)每個(gè)包都做處理沒(méi)有必要,因此大多數(shù)Packet Marking方法都是以一個(gè)較低的概率在IP包中加入標(biāo)記信息。Packet Marking方法需要解決的主要問(wèn)題是:由于IP包的Identification域只有16比特,因此加入的信息量很受限制,如果要追蹤源地址或者路徑就要精心構(gòu)造加入的信息,這涉及到路由器如何更新已有的標(biāo)記信息,如何降低標(biāo)記信息被偽造的可能,如何應(yīng)對(duì)網(wǎng)絡(luò)中存在不支持Packet Marking的路由器的情況。

ICMP追蹤主要依靠路由器自身產(chǎn)生的ICMP跟蹤消息。每個(gè)路由器都以很低的概率,將數(shù)據(jù)包的內(nèi)容復(fù)制到一個(gè)ICMP消息包中,并且包含了到臨近源地址的路由器信息。當(dāng)DDoS攻擊開(kāi)始的時(shí)候,受害主機(jī)就可以利用這些ICMP消息來(lái)重新構(gòu)造攻擊者的路徑。這種方法的缺點(diǎn)是ICMP可能被從普通流量中過(guò)濾掉,并且,ICMP追蹤消息依賴于路由器的相關(guān)功能,但是,可能一些路由器就沒(méi)有這樣的功能。同時(shí)ICMP Tracking必須考慮攻擊者可能發(fā)送的偽造ICMP Traceback消息。

Logging通過(guò)在主路由器上記錄數(shù)據(jù)包,然后通過(guò)數(shù)據(jù)采集技術(shù)來(lái)決定這些數(shù)據(jù)包的穿越路徑。雖然這種辦法可以用于對(duì)攻擊后的數(shù)據(jù)進(jìn)行追蹤,但也有很明顯的缺點(diǎn),如要求記錄和處理大量的信息。

圖1 DDoS攻擊過(guò)程

3 分布式拒絕服務(wù)攻擊的防范方法

3.1 優(yōu)化網(wǎng)絡(luò)和路由結(jié)構(gòu) 在理想情況下,提供的服務(wù)不僅要有多條鏈路與Internet的連接,而且最好有不同地理區(qū)域的連接。這樣服務(wù)器IP地址越分散,攻擊者定位目標(biāo)的難度就越大,當(dāng)問(wèn)題發(fā)生時(shí),所有的通信都可以被重新路由,可以大大降低其影響。

3.2 使用防火墻保護(hù)內(nèi)部網(wǎng)絡(luò)及主機(jī) 從現(xiàn)在和未來(lái)看,防火墻都是抵御DoS/DDoS攻擊的重要組成部分,這是由防火墻在網(wǎng)絡(luò)拓?fù)涞奈恢煤桶缪莸慕巧珱Q定的。下面以港灣的SmartHammer防火墻為例,說(shuō)明如何通過(guò)配置資源控制保護(hù)內(nèi)部網(wǎng)絡(luò)或特定主機(jī)免受DoS/DDoS攻擊。

3.2.1 資源控制的配置

ip inspect max 500000

ip inspect max 500000 tcp

ip inspect max 500000 udp

ip inspect maxincomplete high 20000 tcp

ip inspect maxincomplete low 10000 tcp

ip inspect one-minute high 20000 tcp

ip inspect one-minute low 10000 tcp

ip inspect idletime 3600 tcp

當(dāng)TCP半連接達(dá)到最高水位線時(shí),防火墻開(kāi)始清除超過(guò)的半連接,一直清到最低水位線為止。

3.2.2 限制主機(jī)的最大連接數(shù)

access-list 40 permit 192.168.0.0 255.255.0.0

ip inspect max flow 50 src list 40

3.2.3 適應(yīng)特殊主機(jī)的需求 網(wǎng)絡(luò)內(nèi)部可能會(huì)存在一些特殊連接需求的主機(jī),如內(nèi)部的DNS服務(wù)器或一些部門的代理服務(wù)器等,對(duì)于這些主機(jī)它們的連接請(qǐng)求數(shù)會(huì)超過(guò)一般主機(jī),所以需要對(duì)這些特殊的主機(jī)執(zhí)行特殊的流限制。

access-list 11 permit host 10.1.0.4

access-list 12 permit host 10.1.1.1

access-list 13 permit 10.0.0.0 255.0.0.0

ip inspect max flow 1000 src list 11

ip inspect max flow 1000 src list 12

ip inspect max flow 50 src list 13

3.2.4 對(duì)服務(wù)器資源的保護(hù)

access-list 2001 permit tcp any 10.1.0.4 eq 21

access-list 2001 permit tcp any 10.1.0.5 eq http

ip inspect max flow 500 dst list 2001

ip inspect max flow 1000 dst-dport list 2001

3.3 安裝入侵檢測(cè)系統(tǒng) 入侵檢測(cè)是防火墻的合理補(bǔ)充,它通過(guò)收集計(jì)算機(jī)系統(tǒng)、計(jì)算機(jī)網(wǎng)絡(luò)介質(zhì)上的各種有用信息幫助系統(tǒng)管理員發(fā)現(xiàn)攻擊并進(jìn)行響應(yīng),在不影響網(wǎng)絡(luò)性能的情況下能對(duì)網(wǎng)絡(luò)進(jìn)行監(jiān)測(cè),從而提供對(duì)內(nèi)部攻擊、外部攻擊和誤操作的實(shí)時(shí)保護(hù)。入侵檢測(cè)系統(tǒng)分三類:

3.3.1 基于主機(jī)的IDS通常安裝在被重點(diǎn)檢測(cè)的主機(jī)之上,主要是對(duì)該主機(jī)的網(wǎng)絡(luò)實(shí)時(shí)連接以及系統(tǒng)審計(jì)日志新型智能分析和判斷。

3.3.2 基于網(wǎng)絡(luò)的IDS檢測(cè)端一般被布置在網(wǎng)絡(luò)的核心交換機(jī),或部門交換的交換機(jī)的鏡像端口。在網(wǎng)絡(luò)管理員的機(jī)器上,安裝上入侵檢測(cè)系統(tǒng)的控制臺(tái),通過(guò)接收、分析檢測(cè)端傳來(lái)的日志來(lái)做報(bào)警處理。

3.3.3 基于分布式的IDS該系統(tǒng)綜合了前兩個(gè)系統(tǒng)的優(yōu)點(diǎn),既通過(guò)基于網(wǎng)絡(luò)的檢測(cè)端收集網(wǎng)絡(luò)上流動(dòng)的數(shù)據(jù)包,又通過(guò)在重要的服務(wù)器端安裝代理程序收集系統(tǒng)日志等系統(tǒng)信息,來(lái)尋找具有攻擊特性的數(shù)據(jù)包,對(duì)惡意攻擊傾向進(jìn)行報(bào)警,是目前較為先進(jìn)的綜合IDS技術(shù)。

3.4 與ISP服務(wù)商合作 DDoS攻擊非常重要的一個(gè)特點(diǎn)是洪水般的網(wǎng)絡(luò)流量,耗用了大量帶寬,單憑自己管理網(wǎng)絡(luò),是無(wú)法對(duì)付這些攻擊的。當(dāng)受到攻擊時(shí),與ISP協(xié)商,確定發(fā)起攻擊的IP地址,請(qǐng)求ISP實(shí)施正確的路由訪問(wèn)控制策略,封鎖來(lái)自敵意IP地址的數(shù)據(jù)包,減輕網(wǎng)絡(luò)負(fù)擔(dān),防止網(wǎng)絡(luò)擁塞,保護(hù)帶寬和內(nèi)部網(wǎng)絡(luò)。

局域網(wǎng)中的“黑”與“防”永遠(yuǎn)是對(duì)立的,總是此消彼長(zhǎng),它們的斗爭(zhēng)永遠(yuǎn)不會(huì)結(jié)束。作為網(wǎng)絡(luò)管理員如何才能掌握斗爭(zhēng)的主動(dòng)權(quán)呢?網(wǎng)絡(luò)系統(tǒng)管理員要綜合考慮設(shè)計(jì)安全的體系結(jié)構(gòu)來(lái)支撐網(wǎng)絡(luò)安全,選擇好的網(wǎng)絡(luò)安全產(chǎn)品,以提高網(wǎng)絡(luò)系統(tǒng)管理員的工作效率和對(duì)網(wǎng)絡(luò)的控制強(qiáng)度。

[1]施游,張友生.網(wǎng)絡(luò)規(guī)劃設(shè)計(jì)師考試全程指導(dǎo)[M].北京:清華大學(xué)出版社,2010:379.

[2]黃傳河.網(wǎng)絡(luò)規(guī)劃設(shè)計(jì)師教程[M].北京:清華大學(xué)出版社,2009:603-613.

[3]季福坤.計(jì)算機(jī)網(wǎng)絡(luò)基礎(chǔ)[M].北京:人民郵電出版社,2013:252.